Общие сведения об агенте Log Analytics

Внимание

Устаревший агент Log Analytics устарел с 31 августа 2024 г. Корпорация Майкрософт больше не будет предоставлять поддержку агента Log Analytics. Если вы используете агент Log Analytics для приема данных в Azure Monitor, перейдите к агенту Azure Monitor.

В этой статье предоставлен подробный обзор требований к агенту Log Analytics, к системе и сети для работы этого агента и описание методов его развертывания.

Агент Log Analytics также называется агентом Microsoft Monitoring Agent (MMA).

Основные сценарии

Используйте агент Log Analytics, если необходимо:

- Собирать журналы и данные о производительности из виртуальных машин Azure или гибридных компьютеров, размещенных за пределами Azure.

- Отправлять данные в рабочую область Log Analytics, чтобы воспользоваться преимуществами функций, поддерживаемых журналами Azure Monitor, таких как запросы к журналам.

- Использовать аналитические сведения о виртуальных машинах,чтобы в большом масштабе отслеживать виртуальные машины и их процессы и зависимости от других ресурсов и внешних процессов.

- Управляйте безопасностью компьютеров с помощью Microsoft Defender для облака или Microsoft Sentinel.

- Использовать Управление обновлениями службы автоматизации Azure, State Configuration в службе автоматизации Azure или Отслеживание изменений и инвентаризацию в службе автоматизации Azure, чтобы обеспечить комплексное управление компьютерами Azure и другими.

- Использовать различные решения для мониторинга определенной службы или приложения.

Ограничения агента Log Analytics:

- Невозможно отправлять данные в метрики Azure Monitor, службу хранилища Azure и Центры событий Azure.

- Трудно настроить уникальные определения мониторинга для отдельных агентов.

- Сложно осуществлять управление в большом масштабе, поскольку конфигурация каждой виртуальной машины уникальна.

Сравнение с другими агентами

Сравнение Log Analytics с другими Azure Monitor см. в статье Общие сведения об агентах Azure Monitor.

Поддерживаемые операционные системы

Список версий операционных систем Windows и Linux, которые поддерживает агент Log Analytics, см. в этом разделе.

Варианты установки

В этом разделе объясняется, как установить агент Log Analytics на виртуальных машинах разных типов и как подключить эта компьютеры к Azure Monitor.

Внимание

Устаревший агент Log Analytics устарел с 31 августа 2024 г. Корпорация Майкрософт больше не будет предоставлять поддержку агента Log Analytics. Если вы используете агент Log Analytics для приема данных в Azure Monitor, перейдите к агенту Azure Monitor.

Примечание.

Клонирование компьютера с уже настроенным агентом Log Analytics не поддерживается. Если агент уже связан с рабочей областью, клонирование не будет работать для "золотых образов".

Виртуальная машина Azure

- Используйте компонент аналитики виртуальных машин, чтобы установить агент на один компьютер с помощью портала Azure или на несколько компьютеров, в том числе в большом масштабе. Это действие устанавливает агент Log Analytics и агент зависимостей.

- Расширение виртуальной машины Log Analytics для Windows или Linux можно установить с помощью портала Azure, Azure CLI, Azure PowerShell или шаблона Azure Resource Manager.

- Microsoft Defender для облака может подготовить к работе агент Log Analytics на всех поддерживаемых виртуальных машинах Azure и автоматически подготавливать его на всех новых виртуальных машинах, если вы настроите в нем отслеживание уязвимостей и угроз безопасности.

- Установку расширений для отдельных виртуальных машин Azure необходимо выполнить вручную на портале Azure.

- Подключите компьютер к рабочей области из параметра "Виртуальные машины" (не рекомендуется) в меню рабочих областей Log Analytics в портал Azure.

Виртуальная машина Windows, размещенная в локальном окружении или в другом облаке

- Используйте серверы с поддержкой Azure Arc для развертывания расширения виртуальной машины Log Analytics и управления ими. Ознакомьтесь с вариантами развертывания, доступными для установки расширения на компьютерах, зарегистрированных на серверах с Azure Arc.

- Вручную установите агент с помощью командной строки.

- Автоматизируйте установку с помощью Azure Automation DSC.

- Используйте шаблон Resource Manager с Azure Stack.

Виртуальная машина Linux, размещенная в локальном окружении или в другом облаке

- Используйте серверы с поддержкой Azure Arc для развертывания расширения виртуальной машины Log Analytics и управления ими. Ознакомьтесь с вариантами развертывания, доступными для установки расширения на компьютерах, зарегистрированных на серверах с Azure Arc.

- Вручную установите агент путем вызова сценария-оболочки, размещенного в GitHub.

- Интегрируйте System Center Operations Manager с Azure Monitor для пересылки отчетов о собранных данных с компьютеров Windows в группу управления.

Собираемые данные

В этой таблице перечислены типы собираемых из всех подключенных агентов данных, которые вы можете настроить для рабочей области Log Analytics.

| Источник данных | Description |

|---|---|

| Журналы событий Windows | Информация, отправляемая системой ведения журналов событий Windows |

| Syslog | Информация, отправляемая в систему ведения журналов событий Linux |

| Производительность | Числовые значения, представляющие собой оценки производительности разных элементов операционной системы и рабочих нагрузок |

| Журналы IIS | Информация о потреблении для веб-сайтов на IIS, которые выполняются в гостевой ОС |

| Пользовательские журналы | События из текстовых файлов на компьютерах Windows и Linux |

другие службы.

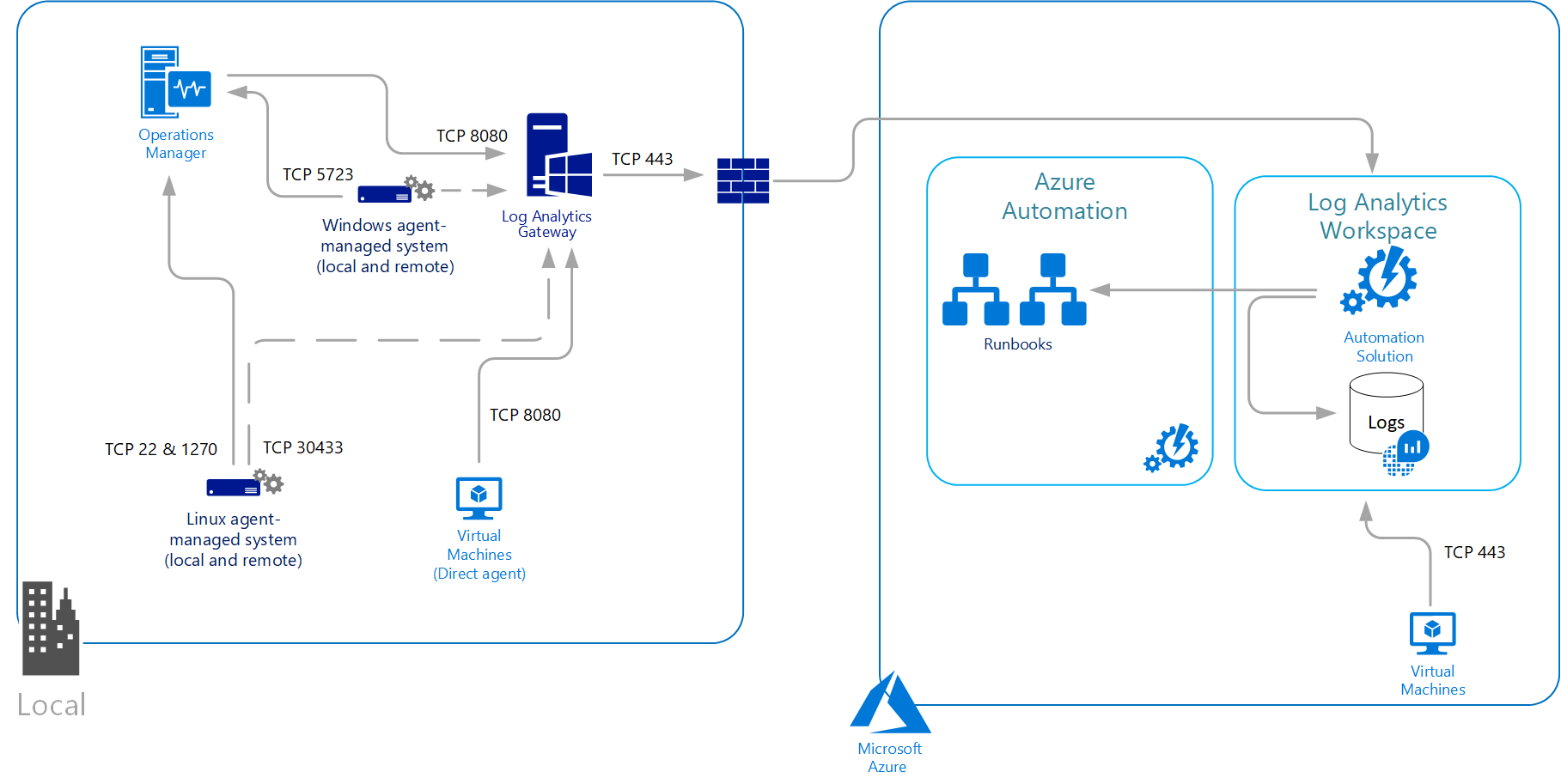

Агент для Linux и Windows предназначен не только для подключения к Azure Monitor. Другие службы, например Microsoft Defender для облака и Azure Sentinel, используют агент и подключенную к нему рабочую область Log Analytics. Агент также поддерживает подключение к службе автоматизации Azure для размещения гибридной рабочей роли runbook и других служб (Отслеживание изменений, Управление обновлениями, Центр безопасности Azure и так далее). Дополнительные сведения о гибридной рабочей роли Runbook см. в разделе Общие сведения об архитектуре автоматизации.

Ограничения рабочей области и группы управления

Сведения о подключении агента к группе управления Operations Manager см. в статье Настройка передачи агентом отчетов в группу управления Operations Manager.

- Агенты Windows могут подключаться к четырем рабочим областям, даже если они подключены к группе управления System Center Operations Manager.

- Агент Linux не поддерживает множественную адресацию. Он может подключаться только к одной рабочей области или группе управления.

Ограничения безопасности

Агенты Windows и Linux поддерживают стандарт FIPS 140, но могут не работать с другими типами усиления защиты.

Протокол TLS

Чтобы обеспечить безопасность передаваемых данных в журналы Azure Monitor, настоятельно рекомендуем настроить для агента использование протокола TLS как минимум версии 1.2. Более старые версии TLS/Secure Sockets Layer (SSL) оказались уязвимыми. Они по-прежнему поддерживаются для обеспечения обратной совместимости, но не рекомендуются к использованию.

Требования к сети

Агент для Linux и Windows обменивается исходящими данными со службой Azure Monitor через TCP-порт 443. Если компьютер подключен к брандмауэру или прокси-серверу для обмена данными через Интернет, ознакомьтесь со следующими сведениями, чтобы узнать требования для настройки сети. Если политики IT-безопасности запрещают подключение компьютеров в сети к Интернету, настройте шлюз Log Analytics, а затем агент для подключения к Azure Monitor через шлюз. После этого агент сможет получать сведения о конфигурации и отправлять собранные данные.

Ниже приводятся сведения о конфигурации прокси-сервера и брандмауэра, необходимые для взаимодействия агента Windows и Linux с журналами Azure Monitor.

Требования к брандмауэру

| Ресурсы агентов | Порты | Направление | Обход проверки HTTP |

|---|---|---|---|

| *.ods.opinsights.azure.com | Порт 443 | Исходящий | Да |

| *.oms.opinsights.azure.com | Порт 443 | Исходящий | Да |

| *.blob.core.windows.net | Порт 443 | Исходящий | Да |

| *.azure-automation.net | Порт 443 | Исходящий | Да |

Сведения о брандмауэре, необходимые для управления Azure для государственных организаций, см. в здесь.

Внимание

Если брандмауэр выполняет проверку CNAME, необходимо настроить на нем разрешения для всех доменов в записи CNAME.

Если планируется использование гибридной рабочей роли Runbook службы автоматизации для подключения к службе автоматизации и регистрации в ней, чтобы применить процессы runbook или функции для управления в вашей среде, они должны иметь доступ к номеру порта и URL-адресам, описанным в разделе Настройка сети для гибридной рабочей роли Runbook.

настройки прокси-сервера;

Агенты Windows и Linux поддерживают обмен данными со службой Azure Monitor через прокси-сервер или шлюз Log Analytics по протоколу HTTPS. Поддерживается анонимная и базовая аутентификация (с именем пользователя и паролем).

Для агента Windows, подключенного непосредственно к службе, конфигурация прокси-сервера указывается во время установки или после развертывания — в панели управления или с помощью PowerShell. Агент Log Analytics (MMA) не использует системные параметры прокси-сервера. В результате пользователь должен передавать параметр прокси-сервера во время установки MMA. Эти параметры будут храниться в конфигурации (реестре) MMA на виртуальной машине.

Для агента Linux прокси-сервер определяется во время или после установки, или при изменении файла конфигурации proxy.conf. Конфигурация прокси-сервера агента Linux имеет следующий синтаксис:

[protocol://][user:password@]proxyhost[:port]

| Свойство | Description |

|---|---|

| Протокол | https |

| Пользователь | Необязательное имя пользователя для аутентификации прокси-сервера |

| password | Необязательный пароль для аутентификации прокси-сервера |

| proxyhost | Адрес или полное доменное имя прокси-сервера или шлюза Log Analytics |

| port | Необязательный номер порта прокси-сервера или шлюза Log Analytics |

Пример: https://user01:password@proxy01.contoso.com:30443

Примечание.

Если в пароле использованы специальные знаки (например, "@"), отобразится ошибка подключения прокси-сервера из-за ошибки при анализе этого значения. Чтобы обойти эту проблему, закодируйте пароль в URL-адрес, используя специальные инструменты (например, URLDecode).

Следующие шаги

- Дополнительные сведения об источниках данных, доступных для сбора данных из операционных систем Windows или Linux, см. в статье Data sources in Log Analytics (Источники данных в Log Analytics).

- Узнайте больше о запросах журнала, которые можно применять для анализа данных, собираемых из источников данных и решений.

- Узнайте больше о решениях мониторинга, которые расширяют функции службы Azure Monitor и собирают данные в ее рабочей области.