Управление управлением приложениями для локальной среды Azure

Область применения: Azure Local 2311.2 и более поздних версий

В этой статье описывается, как использовать управление приложениями для уменьшения области атаки локальной среды Azure. Дополнительные сведения см. в статье Управление базовыми параметрами безопасности в локальнойAzure.

Необходимые компоненты

Перед началом работы убедитесь, что у вас есть доступ к локальному экземпляру Azure, который развернут, зарегистрирован и подключен к Azure.

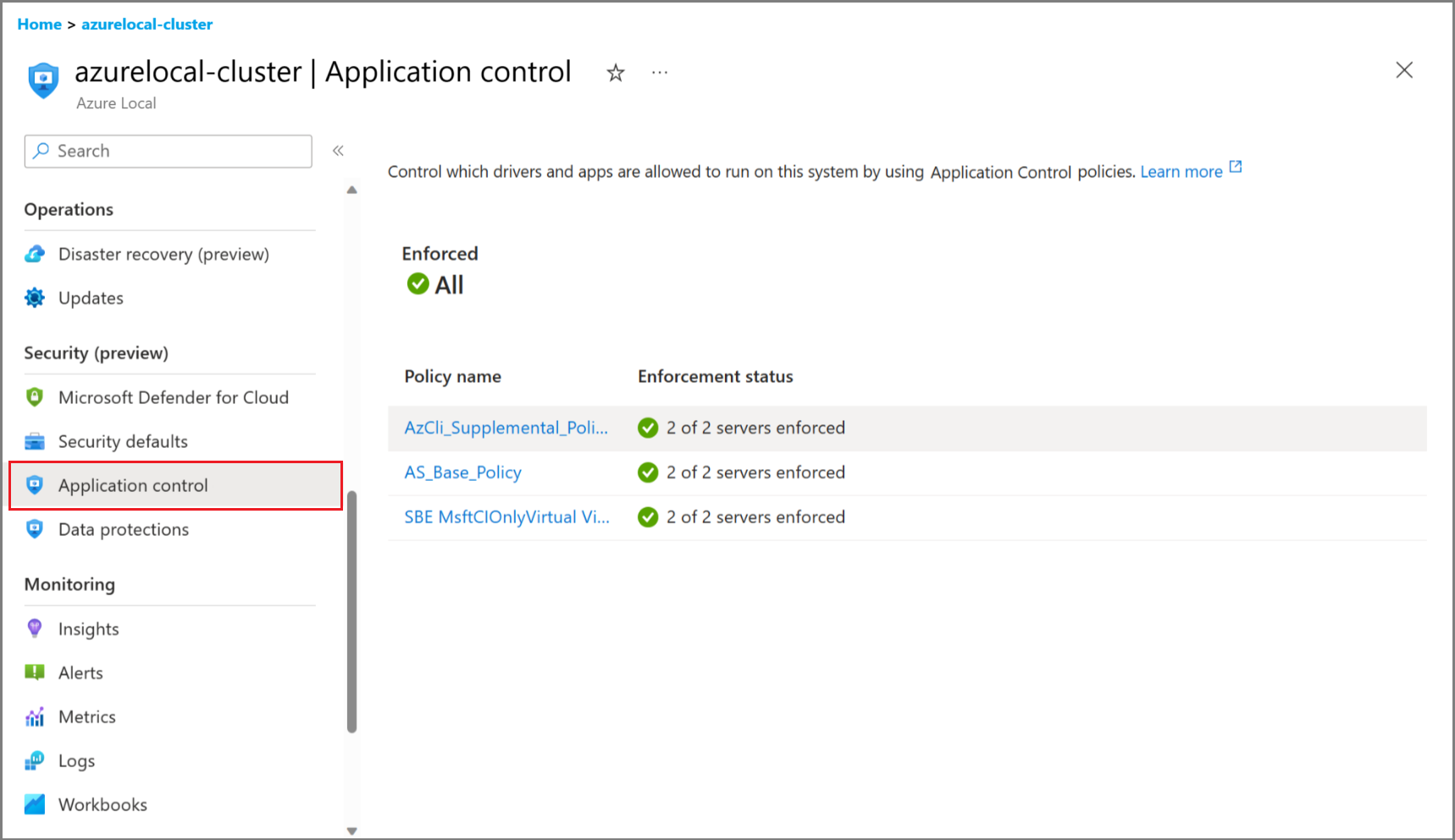

Просмотр параметров управления приложениями с помощью портала Azure

Чтобы просмотреть параметры управления приложениями на портале Azure, убедитесь, что вы применили инициативу MCSB. Дополнительные сведения см. в статье "Применение инициативы Microsoft Cloud Security Benchmark".

Политики управления приложениями можно использовать для управления драйверами и приложениями, которые могут выполняться в вашей системе. Параметры управления приложениями можно просматривать только на портале Azure. Сведения об управлении параметрами см. в статье Управление параметрами управления приложениями с помощью PowerShell.

Управление параметрами управления приложениями с помощью PowerShell

Включение режимов политики управления приложениями

Вы можете включить управление приложениями во время или после развертывания. Используйте PowerShell для включения или отключения управления приложениями после развертывания.

Подключитесь к одному из компьютеров и используйте следующие командлеты, чтобы включить нужную политику управления приложениями в режиме "Аудит" или "Принудительно".

В этом выпуске сборки есть два командлета:

-

Enable-AsWdacPolicy— влияет на все узлы кластера. -

Enable-ASLocalWDACPolicy— влияет только на узел, на котором выполняется командлет.

В зависимости от варианта использования следует выполнить изменение глобального кластера или изменение локального узла.

Это полезно, если:

- Вы начали работу с параметрами по умолчанию.

- Необходимо установить или запустить новое стороннее программное обеспечение. Вы можете переключить режимы политики, чтобы создать дополнительную политику.

- Вы начали работу с функцией управления приложениями, отключенной во время развертывания, и теперь вы хотите включить управление приложениями для повышения защиты безопасности или проверки правильности работы программного обеспечения.

- Ваше программное обеспечение или скрипты блокируются контролем приложений. В этом случае можно использовать режим аудита для понимания и устранения проблемы.

Примечание.

Когда приложение заблокировано, элемент управления приложениями создает соответствующее событие. Просмотрите журнал событий, чтобы понять сведения о политике, которая блокирует приложение. Дополнительные сведения см. в эксплуатационном руководстве по управлению приложениями .

Переключение режимов политики управления приложениями

Выполните следующие действия, чтобы переключиться между режимами политики управления приложениями. Эти команды PowerShell взаимодействуют с Оркестратором, чтобы включить выбранные режимы.

Подключитесь к локальному компьютеру Azure.

Выполните следующую команду PowerShell, используя учетные данные локального администратора или пользователя развертывания (AzureStackLCMUser).

Выполните следующий командлет, чтобы проверить режим политики управления приложениями, который в настоящее время включен:

Get-AsWdacPolicyModeЭтот командлет возвращает режим аудита или принудительного режима на узел.

Выполните следующий командлет, чтобы переключить режим политики:

Enable-AsWdacPolicy -Mode <PolicyMode [Audit | Enforced]>Например, чтобы переключить режим политики на аудит, выполните следующую команду:

Enable-AsWdacPolicy -Mode AuditПредупреждение

Оркестратор займет до двух-трех минут, чтобы переключиться в выбранный режим.

Запустите

Get-ASWDACPolicyModeеще раз, чтобы подтвердить обновление режима политики.Get-AsWdacPolicyModeНиже приведен пример выходных данных этих командлетов:

PS C:\> Get-AsWdacPolicyMode VERBOSE: Getting Application Control Policy Mode on Node01. VERBOSE: Application Control Policy Mode on Node01 is Enforced. VERBOSE: Getting Application Control Policy Mode on Node01. VERBOSE: Application Control Policy Mode on Node01 is Enforced. NodeName PolicyMode -------- ---------- Node01 Enforced Node01 Enforced PS C:\> Enable-AsWdacPolicy -Mode Audit WARNING: Setting Application Control Policy to Audit Mode on all nodes. This will not protect your system against untrusted applications VERBOSE: Action plan instance ID specified: 6826fbf2-cb00-450e-ba08-ac24da6df4aa VERBOSE: Started an action plan 6826fbf2-cb00-450e-ba08-ac24da6df4aa to set Application Control Policy to Audit Mode. 6826fbf2-cb00-450e-ba08-ac24da6df4aa PS C:\> Get-AsWdacPolicyMode VERBOSE: Getting Application Control Policy Mode on Node01. VERBOSE: Application Control Policy Mode on Node01 is Audit. VERBOSE: Getting Application Control Policy Mode on Node01. VERBOSE: Application Control Policy Mode on Node01 is Audit. NodeName PolicyMode -------- ---------- Node01 Audit Node01 Audit

Создание политики управления приложениями для включения стороннего программного обеспечения

При использовании управления приложениями в режиме принудительного применения для запуска программного обеспечения, не подписанного корпорацией Майкрософт, создайте дополнительную политику управления приложениями, основываясь на базовой политике, предоставленной Microsoft. Дополнительные сведения можно найти в документации по контролю приложений (общедоступная версия).

Примечание.

Чтобы запустить или установить новое программное обеспечение, может потребоваться сначала переключить управление приложениями в режим аудита (см. описанные выше действия), установить программное обеспечение, проверить правильность работы, создать новую дополнительную политику, а затем переключить управление приложениями в режим принудительного применения.

Создайте новую политику в формате нескольких политик, как показано ниже. Затем используйте Add-ASWDACSupplementalPolicy -Path Policy.xml для преобразования его в дополнительную политику и разверните ее на разных узлах в кластере.

Создание дополнительной политики управления приложениями

Чтобы создать дополнительную политику, выполните следующие действия.

Прежде чем начать, установите программное обеспечение, которое будет охватываться дополнительной политикой в свой собственный каталог. Это нормально, если есть подкаталоги. При создании дополнительной политики необходимо предоставить каталог для сканирования, и вы не хотите, чтобы дополнительная политика охватывала весь код в системе. В нашем примере этот каталог — C:\software\codetoscan.

После размещения всего программного обеспечения выполните следующую команду, чтобы создать дополнительную политику. Используйте уникальное имя политики для его идентификации.

New-CIPolicy -MultiplePolicyFormat -Level Publisher -FilePath c:\wdac\Contoso-policy.xml -UserPEs -Fallback Hash -ScanPath c:\software\codetoscanВыполните следующий командлет, чтобы изменить метаданные дополнительной политики:

# Path of new created XML) $policyPath = "c:\wdac\Contoso-policy.xml" # Set Policy Version (VersionEx in the XML file) $policyVersion = "1.0.0.1" Set-CIPolicyVersion -FilePath $policyPath -Version $policyVersion # Set Policy Info (PolicyName, PolicyID in the XML file) Set-CIPolicyIdInfo -FilePath $policyPath -PolicyID "Contoso-Policy_$policyVersion" -PolicyName "Contoso-Policy"Выполните следующий командлет, чтобы развернуть политику:

Add-ASWDACSupplementalPolicy -Path c:\wdac\Contoso-policy.xmlВыполните следующий командлет, чтобы проверить состояние новой политики:

Get-ASLocalWDACPolicyInfoНиже приведен пример выходных данных этих командлетов:

C:\> Get-ASLocalWDACPolicyInfo NodeName : Node01 PolicyMode : Enforced PolicyGuid : {A6368F66-E2C9-4AA2-AB79-8743F6597683} PolicyName : AS_Base_Policy PolicyVersion : AS_Base_Policy_1.1.4.0 PolicyScope : Kernel & User MicrosoftProvided : True LastTimeApplied : 10/26/2023 11:14:24 AM NodeName : Node01 PolicyMode : Enforced PolicyGuid : {2112036A-74E9-47DC-A016-F126297A3427} PolicyName : Contoso-Policy PolicyVersion : Contoso-Policy_1.0.0.1 PolicyScope : Kernel & User MicrosoftProvided : False LastTimeApplied : 10/26/2023 11:14:24 AM