Требования к сетевым ресурсам для интеграции шлюза рабочей области с виртуальной сетью

ОБЛАСТЬ ПРИМЕНЕНИЯ: Premium

Сетевая изоляция является необязательной функцией шлюза Управление API рабочей области. В этой статье приводятся требования к сетевым ресурсам при интеграции шлюза в виртуальную сеть Azure. Некоторые требования различаются в зависимости от требуемого режима входящего и исходящего доступа. Поддерживаются следующие режимы:

- Общедоступный входящий доступ, частный исходящий доступ (общедоступный или частный)

- Частный входящий доступ, частный исходящий доступ (частный или частный)

Сведения о параметрах сети в Управление API см. в статье "Использование виртуальной сети для защиты входящего или исходящего трафика для Azure Управление API".

Примечание.

- Сетевая конфигурация шлюза рабочей области не зависит от конфигурации сети экземпляра Управление API.

- В настоящее время шлюз рабочей области можно настроить только в виртуальной сети при создании шлюза. Вы не можете изменить конфигурацию сети или параметры шлюза позже.

Сетевое расположение

- Виртуальная сеть должна находиться в том же регионе и подписке Azure, что и экземпляр Управление API.

Выделенная подсеть

- Подсеть, используемая для интеграции виртуальной сети, может использоваться только одним шлюзом рабочей области. Его нельзя предоставить другому ресурсу Azure.

Размер подсети

- Минимум: /27 (32 адреса)

- Максимум: /24 (256 адресов) — рекомендуется

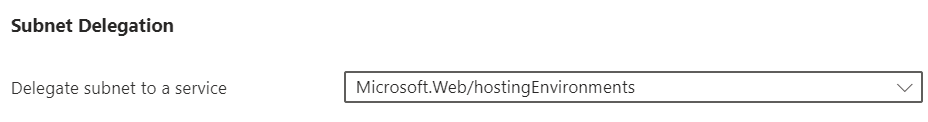

Делегирование подсети

Подсеть должна быть делегирована следующим образом, чтобы включить требуемый входящий и исходящий доступ.

Сведения о настройке делегирования подсети см. в разделе "Добавление или удаление делегирования подсети".

Для общедоступного или закрытого режима подсеть должна быть делегирована службе Microsoft.Web/serverFarms .

Примечание.

Возможно, потребуется зарегистрировать Microsoft.Web/serverFarms поставщика ресурсов в подписке, чтобы можно было делегировать подсеть службе.

Правила группы безопасности сети (NSG)

Группу безопасности сети (NSG) необходимо подключить к подсети, чтобы явно разрешить входящий трафик. Настройте следующие правила в группе безопасности сети. Задайте для этих правил приоритет выше, чем у правил по умолчанию.

| Исходные и конечные порты | Направление | Транспортный протокол | Источник | Назначение | Характер использования |

|---|---|---|---|---|---|

| */80 | Входящий трафик | TCP | AzureLoadBalancer | Диапазон подсети шлюза рабочей области | Разрешить внутренний трафик проверки связи для работоспособности |

| */80,443 | Входящий трафик | TCP | Интернет | Диапазон подсети шлюза рабочей области | Разрешить входящий трафик |

Параметры DNS для частной и частной конфигурации

В конфигурации частной или частной сети необходимо управлять собственным DNS, чтобы включить входящий доступ к шлюзу рабочей области.

Примите во внимание следующие рекомендации.

- Настройка частной зоны Azure DNS.

- Свяжите частную зону Azure DNS с виртуальной сетью, в которую вы развернули шлюз рабочей области.

Узнайте, как настроить частную зону в Azure DNS.

Доступ к имени узла по умолчанию

При создании рабочей области Управление API шлюз рабочей области назначается имя узла по умолчанию. Имя узла отображается на странице обзора шлюза рабочей области портал Azure вместе с частным виртуальным IP-адресом. Имя узла по умолчанию находится в формате <gateway-name>-<random hash>.gateway.<region>-<number>.azure-api.net. Пример: team-workspace-123456abcdef.gateway.uksouth-01.azure-api.net.

Примечание.

Шлюз рабочей области отвечает только на запросы к имени узла, настроенного на конечной точке, а не к частному IP-адресу.

Настройка записи DNS

Создайте запись A на DNS-сервере, чтобы получить доступ к рабочей области из виртуальной сети. Сопоставите запись конечной точки с частным ВИРТУАЛЬНЫМ IP-адресом шлюза рабочей области.

В целях тестирования можно обновить файл узлов на виртуальной машине в подсети, подключенной к виртуальной сети, в которой развернуты Управление API. Если для шлюза рабочей области используется частный виртуальный IP-адрес 10.1.0.5, можно сопоставить файл узлов, как показано в следующем примере. Файл сопоставления узлов находится в %SystemDrive%\drivers\etc\hosts (Windows) или /etc/hosts (Linux, macOS).

| Внутренний виртуальный IP-адрес | Имя узла шлюза |

|---|---|

| 10.1.0.5 | teamworkspace.gateway.westus.azure-api.net |