Использование виртуальной сети для защиты входящего или исходящего трафика для Azure Управление API

ОБЛАСТЬ ПРИМЕНЕНИЯ: Разработчик | Базовый | Базовая версия 2 | Стандартный | Standard v2 | Премиум | Премиум версии 2

По умолчанию доступ к экземпляру Управление API осуществляется из Интернета в общедоступной конечной точке и выступает в качестве шлюза для общедоступных внутренних серверных служб. Управление API предоставляет несколько вариантов использования виртуальной сети Azure для защиты доступа к экземпляру Управление API и внутренним API. Доступные параметры зависят от уровня служб экземпляра Управление API. Выберите возможности сети для удовлетворения потребностей вашей организации.

Варианты виртуальной сети сравниваются в следующей таблице. Дополнительные сведения см. в последующих разделах этой статьи и в подробных инструкциях, на которые приведены ссылки.

| Сетевая модель | Поддерживаемые уровни | Поддерживаемые компоненты | Поддерживаемый трафик | Сценарий использования |

|---|---|---|---|---|

| Внедрение виртуальных сетей (классические уровни) — внешние | Разработчик, Премиум | Портал разработчика, шлюз, плоскость управления и репозиторий Git | Входящий и исходящий трафик могут быть разрешены через Интернет, пиринговые виртуальные сети, ExpressRoute и VPN-подключения S2S. | Внешний доступ к частным и локальным серверным службам |

| Внедрение виртуальных сетей (классические уровни) — внутренние | Разработчик, Премиум | Портал разработчика, шлюз, плоскость управления и репозиторий Git | Исходящий и исходящий трафик могут быть разрешены для пиринговых виртуальных сетей, ExpressRoute и VPN-подключений S2S. | Внутренний доступ к частным и локальным серверным службам |

| Внедрение виртуальной сети (уровни версии 2) | Премиум версии 2 | Только шлюз | Входящий и исходящий трафик можно разрешить делегированной подсети виртуальной сети, пиринговых виртуальных сетей, ExpressRoute и VPN-подключений S2S. | Внутренний доступ к частным и локальным серверным службам |

| Интеграция виртуальной сети (уровни версии 2) | Standard v2, Premium версии 2 | Только шлюз | Исходящий трафик запроса может обращаться к API, размещенным в делегированной подсети одной подключенной виртуальной сети. | Внешний доступ к частным и локальным серверным службам |

| Входящие частные конечные точки | Разработчик, Базовый, Стандартный, Стандартный версии 2 (предварительная версия), Премиум | Только шлюз (управляемый шлюз поддерживается, автономный шлюз не поддерживается) | Только входящий трафик можно разрешить из Интернета, пиринговых виртуальных сетей, ExpressRoute и VPN-подключений S2S. | Безопасное подключение клиента к шлюзу Управления API |

Внедрение виртуальной сети (классические уровни)

В Управление API классических уровнях разработчика и уровня "Премиум" разверните экземпляр Управление API Управление API в подсети в сети, отличной от Интернета, к которой вы управляете доступом. В виртуальной сети экземпляр Управление API может безопасно обращаться к другим сетевым ресурсам Azure, а также подключаться к локальным сетям с помощью различных технологий VPN.

Для настройки можно использовать портал Azure, Azure CLI, шаблоны Azure Resource Manager или другие инструменты. Входящим и исходящим трафиком в подсети, в которой развернута служба Управления API, можно управлять с помощью групп безопасности сети.

Подробные инструкции по развертыванию и конфигурации сети см. в статье:

- Разверните экземпляр Управление API в виртуальной сети — внешний режим.

- Разверните экземпляр Управление API в виртуальной сети — внутренний режим.

- Требования к сетевым ресурсам для внедрения Управление API в виртуальную сеть.

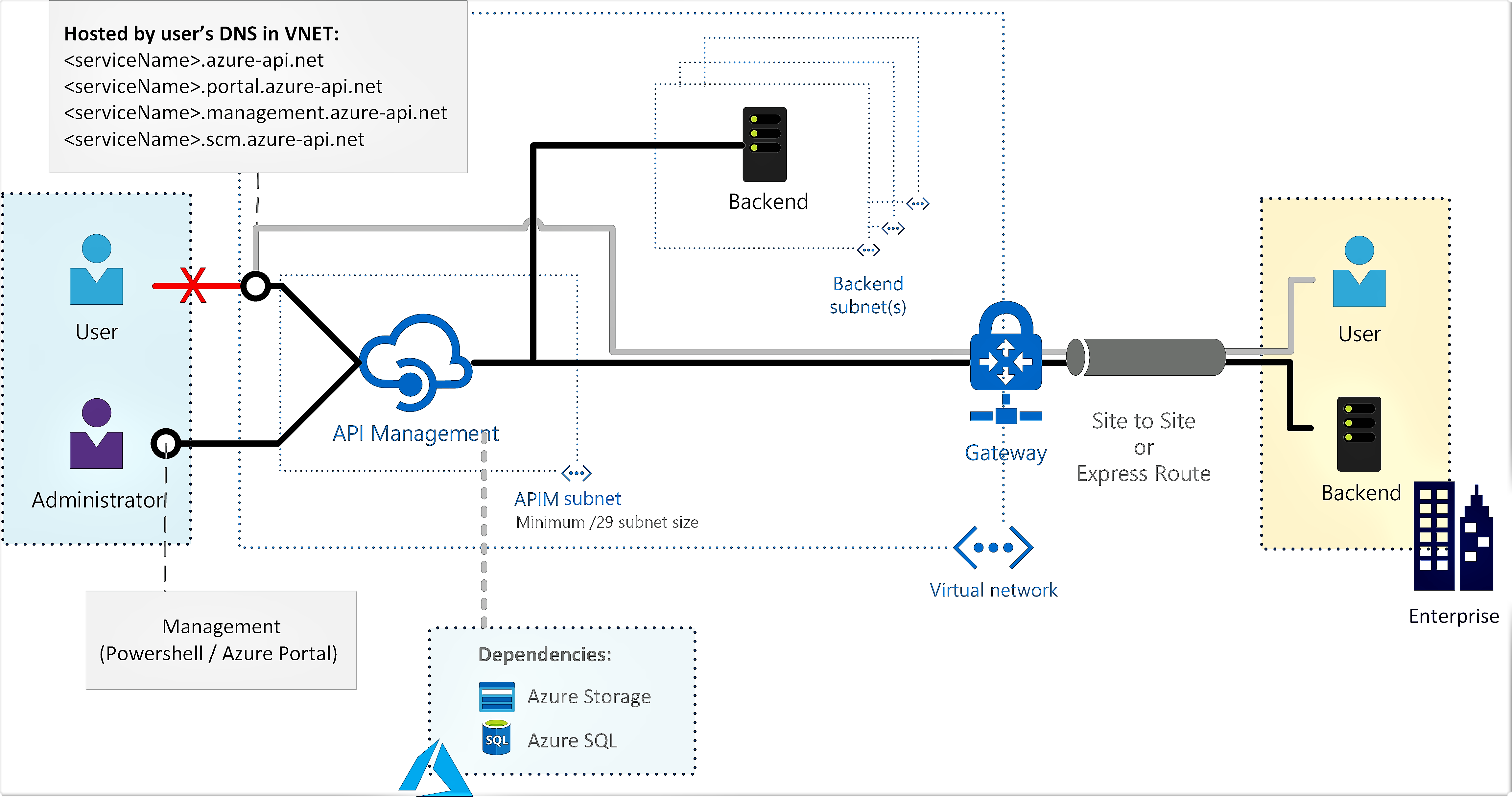

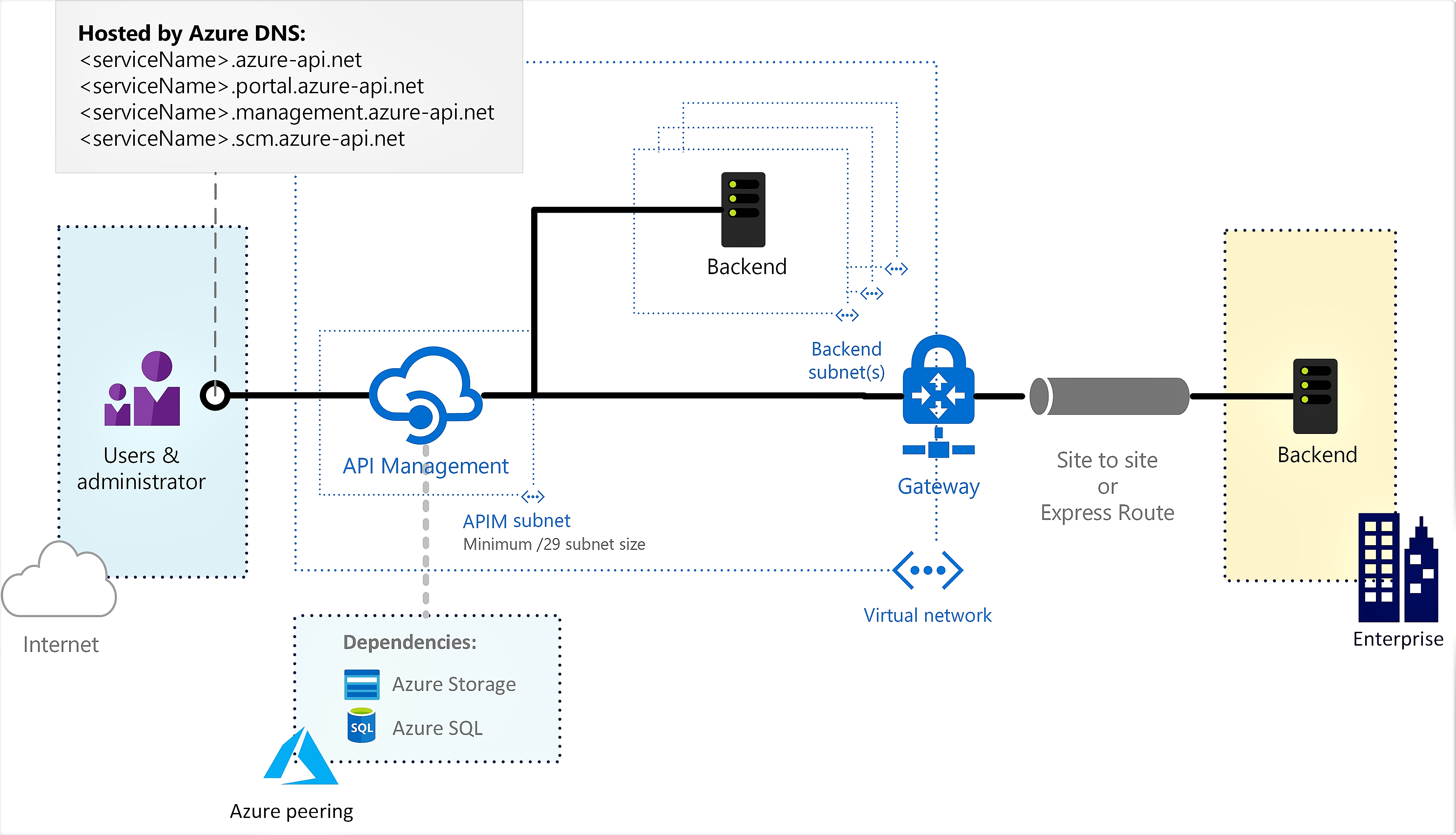

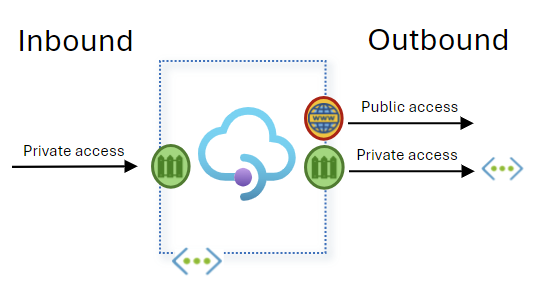

Параметры доступа

С помощью виртуальной сети можно настроить портал разработчика, шлюз API и другие Управление API конечные точки, доступные из Интернета (внешнего режима) или только в виртуальной сети (внутренний режим).

Внешний: конечные точки Управления API доступны из общедоступного Интернета через внешний балансировщик нагрузки. Шлюз может обращаться к ресурсам в виртуальной сети.

Используйте службу Управление API во внешнем режиме для доступа к серверным службам, развернутым в виртуальной сети.

Внутренние — конечные точки Управление API доступны только из виртуальной сети через внутреннюю подсистему балансировки нагрузки. Шлюз может обращаться к ресурсам в виртуальной сети.

Используйте Управление API во внутреннем режиме, чтобы:

- предоставлять третьим лицам защищенный доступ к API, размещенным в частном центре обработки данных, с помощью VPN-подключений Azure или Azure ExpressRoute;

- создать гибридное облачное развертывание, предоставляя единый шлюз для облачных и локально размещенных API-интерфейсов;

- управлять API-интерфейсами, размещенными в разных географических расположениях, через одну общую конечную точку шлюза.

Внедрение виртуальной сети (уровни версии 2)

На уровне Управление API Premium версии 2 вставьте экземпляр в делегированную подсеть виртуальной сети для защиты входящего и исходящего трафика шлюза. В настоящее время можно настроить параметры внедрения виртуальной сети во время создания экземпляра.

В этой конфигурации:

- Конечная точка шлюза Управление API доступна через виртуальную сеть по частному IP-адресу.

- Управление API могут выполнять исходящие запросы к серверным службам API, изолированным в сети.

Эта конфигурация рекомендуется использовать для сценариев, в которых необходимо изолировать как экземпляр Управление API, так и внутренние API. Внедрение виртуальной сети на уровне Premium версии 2 автоматически управляет сетевым подключением к большинству зависимостей служб для Azure Управление API.

Дополнительные сведения см. в статье "Внедрение экземпляра Premium версии 2" в виртуальную сеть.

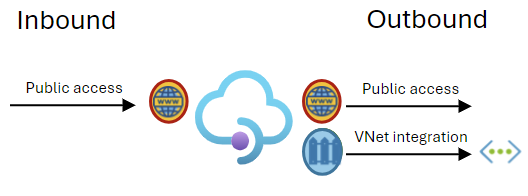

Интеграция виртуальной сети (уровни версии 2)

Уровни "Стандартный" версии 2 и "Премиум" поддерживают интеграцию исходящей виртуальной сети, чтобы разрешить экземпляру Управление API обращаться к серверным службам API, изолированным в одной подключенной виртуальной сети. Шлюз Управление API, плоскость управления и портал разработчика остаются общедоступными из Интернета.

Интеграция исходящего трафика позволяет экземпляру Управление API обращаться как к общедоступным, так и к изолированным от сети службам серверной части.

Дополнительные сведения см. в статье Интеграция экземпляра Azure Управление API с частной виртуальной сетью для исходящих подключений.

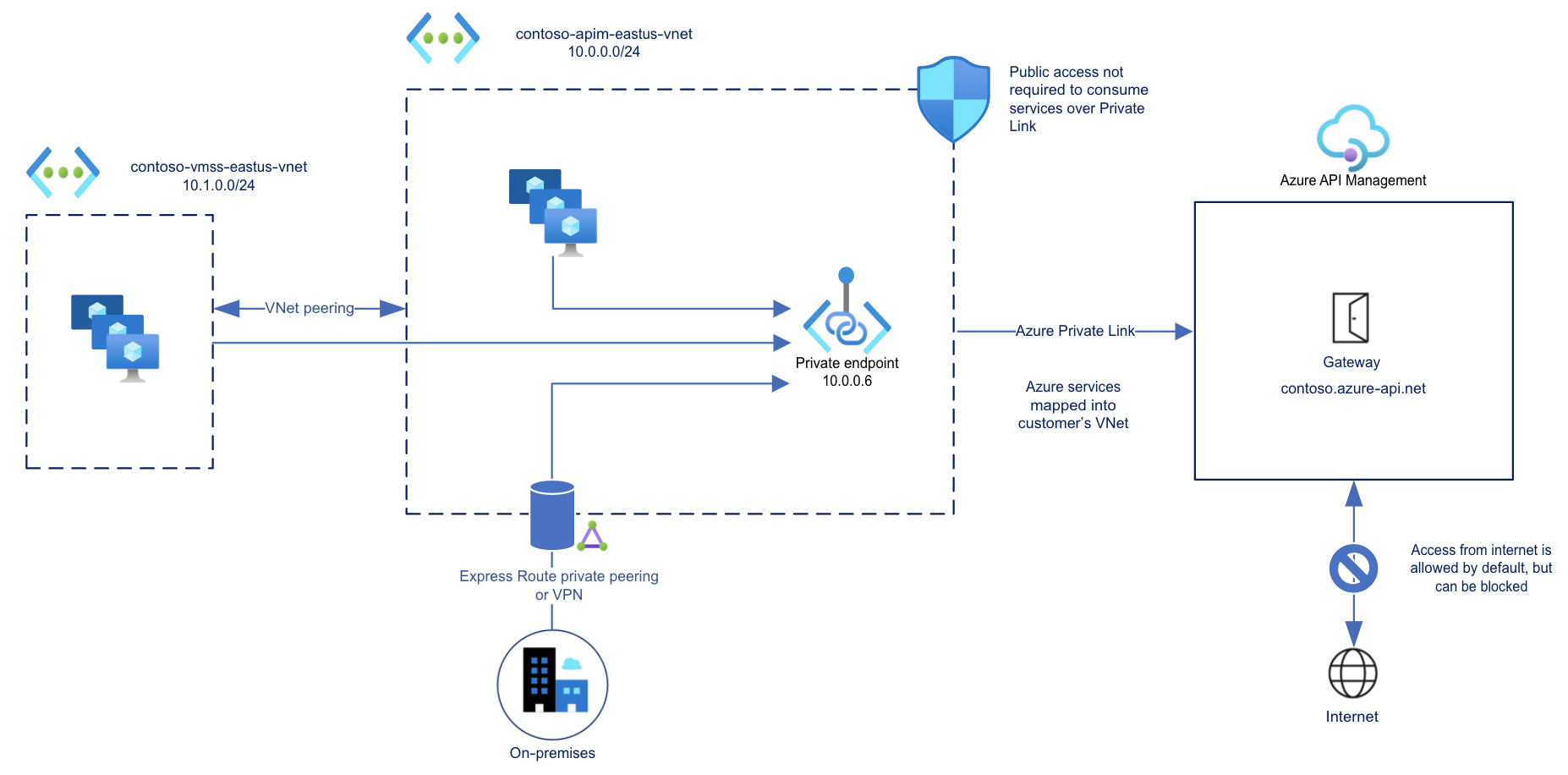

Входящие частные конечные точки

Управление API поддерживает частные конечные точки для безопасных входящих подключений клиента к экземпляру Управление API. Каждое безопасное подключение использует частный IP-адрес из виртуальной сети и Приватный канал Azure.

С помощью частной конечной точки и Приватного канала вы можете выполнять следующие действия:

Создавать несколько подключений Приватного канала к экземпляру Управления API.

Использовать частную конечную точку для отправки входящего трафика в безопасное подключение.

Использовать политику, чтобы различать трафик, поступающий от частной конечной точки.

Ограничить входящий трафик частными конечными точками, предотвращая кражу данных.

Объединение входящих частных конечных точек в экземпляры Standard версии 2 с интеграцией исходящей виртуальной сети для обеспечения сквозной сетевой изоляции клиентов и внутренних служб Управление API.

Внимание

- Вы можете настроить только подключение частной конечной точки для входящего трафика к экземпляру Управление API.

Дополнительные сведения см. в разделе "Подключение в частном порядке" к Управление API с помощью входящей частной конечной точки.

Расширенные конфигурации сети

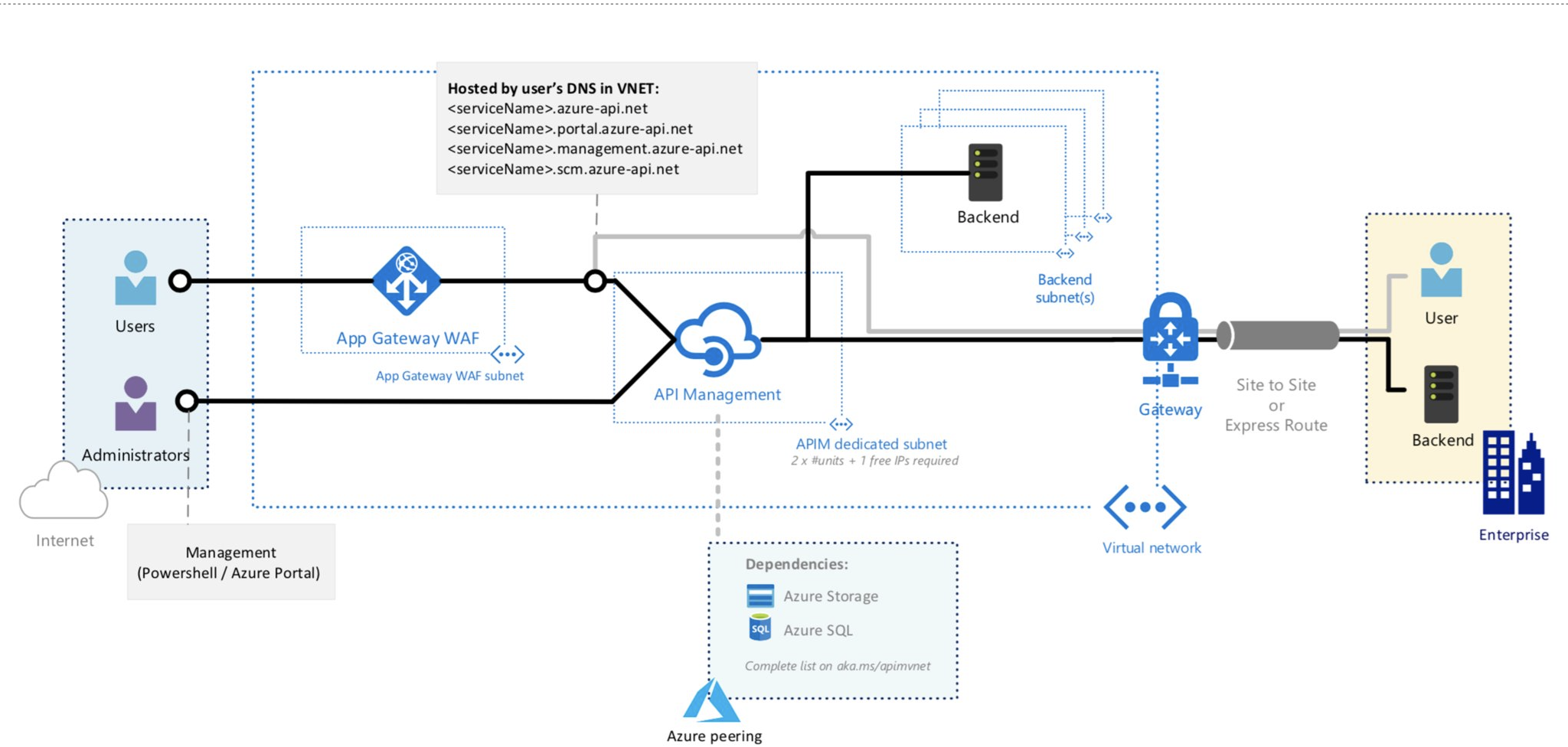

Защита конечных точек Управления API с помощью брандмауэра веб-приложения

Возможны сценарии, при которых требуется как безопасный внешний, так и внутренний доступ к экземпляру Управления API, а также гибкость для доступа к частным и локальным серверным службам. В этих сценариях можно управлять внешним доступом к конечным точкам экземпляра Управления API с помощью брандмауэра веб-приложения (WAF).

Одним из примеров является развертывание экземпляра Управления API во внутренней виртуальной сети и маршрутизация общего доступа к нему с помощью Шлюза приложений Azure, доступного через Интернет:

Дополнительные сведения см. в статье "Развертывание Управление API в внутренней виртуальной сети с Шлюз приложений".

Связанный контент

Дополнительные сведения о конфигурации виртуальной сети с помощью Управление API:

- Разверните экземпляр Azure Управление API в виртуальной сети — внешний режим.

- Разверните экземпляр Azure Управление API в виртуальной сети — внутренний режим.

- Частное подключение к службе "Управление API" с помощью частной конечной точки

- Внедрение экземпляра Premium версии 2 в виртуальную сеть

- Интеграция экземпляра Azure Управление API с частной виртуальной сетью для исходящих подключений

- Защита экземпляра Azure Управление API от атак DDoS

Чтобы узнать больше о виртуальных сетях Azure, начните с сведений в виртуальная сеть Azure.