Настройка исходящего трафика кластера с исходящими типами в Служба Azure Kubernetes (AKS)

Вы можете настроить исходящий трафик для кластера AKS в соответствии с конкретными сценариями. По умолчанию AKS создает Load Balancer (цен. категория для настройки и использования для исходящего трафика. Однако настройка по умолчанию может не соответствовать требованиям всех сценариев, если общедоступные IP-адреса запрещены или дополнительные прыжки требуются для исходящего трафика.

В этой статье рассматриваются различные типы исходящего подключения, доступные в кластерах AKS.

Примечание.

Теперь можно обновить outboundType после создания кластера.

Внимание

В непривачивых кластерах трафик сервера API направляется и обрабатывается через исходящий тип кластеров. Чтобы предотвратить обработку трафика сервера API в качестве общедоступного трафика, рассмотрите возможность использования частного кластера или ознакомьтесь с функцией интеграции виртуальной сети СЕРВЕРА API.

Ограничения

- Для настройки

outboundTypeтребуются кластеры AKS сvm-set-typeVirtualMachineScaleSetsиload-balancer-skuStandard.

Исходящие типы в AKS

Кластер AKS можно настроить с помощью следующих исходящих типов: подсистема балансировки нагрузки, шлюз NAT или определяемая пользователем маршрутизация. Исходящий тип влияет только на исходящий трафик кластера. Подробнее см. в разделе о настройке контроллеров объекта ingress.

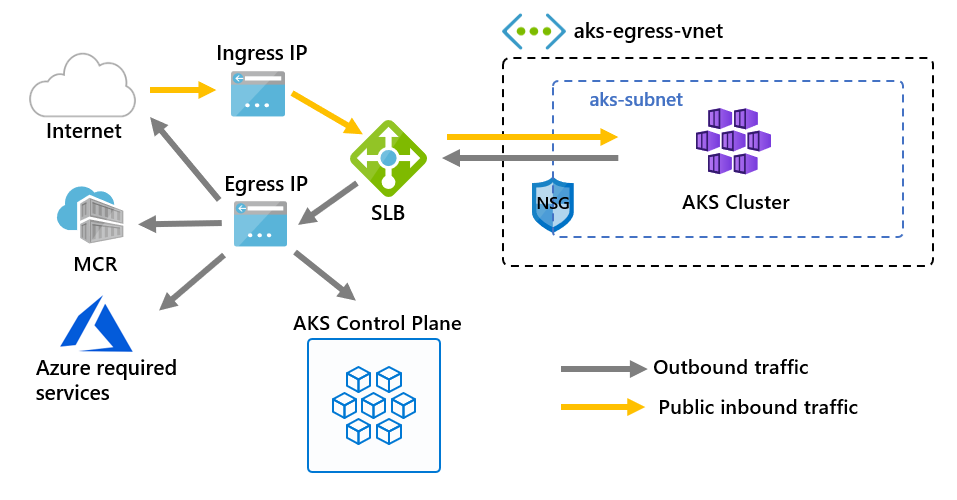

Исходящий тип loadBalancer

Подсистема балансировки нагрузки используется для исходящего трафика через общедоступный IP-адрес, назначенный AKS. Тип исходящего трафика loadBalancer поддерживает службы Kubernetes типа loadBalancer, которые ожидают исходящий трафик из балансировщика нагрузки, созданного поставщиком ресурсов AKS.

Если loadBalancer задано, AKS автоматически завершает следующую конфигурацию:

- Общедоступный IP-адрес создается для исходящего трафика кластера.

- Общедоступный IP-адрес назначается ресурсу балансировщика нагрузки.

- Серверные пулы для подсистемы балансировки нагрузки настраиваются для агентских узлов в кластере.

Дополнительные сведения см. в статье об использовании стандартной подсистемы балансировки нагрузки в AKS.

Исходящий managedNatGateway тип или userAssignedNatGateway

Если managedNatGateway или userAssignedNatGateway выбрано для outboundTypeэтого параметра, AKS использует шлюз NAT сети Azure для исходящего трафика кластера.

- Выберите

managedNatGatewayпри использовании управляемых виртуальных сетей. AKS подготавливает шлюз NAT и присоединяет его к подсети кластера. - Выберите

userAssignedNatGatewayпри использовании собственных виртуальных сетей. Для этого параметра требуется, чтобы перед созданием кластера был создан шлюз NAT.

Дополнительные сведения см. в статье об использовании шлюза NAT с AKS.

Исходящий тип userDefinedRouting

Примечание.

Тип userDefinedRouting исходящего трафика — это расширенный сетевой сценарий и требует надлежащей конфигурации сети.

Если userDefinedRouting задано, AKS не настраивает пути исходящего трафика автоматически. Настройка исходящего трафика завершена вами.

Кластер AKS необходимо развернуть в существующей виртуальной сети с настроенной подсетью. Так как вы не используете стандартную архитектуру подсистемы балансировки нагрузки (SLB), необходимо установить явный исходящий трафик. Эта архитектура требует явной отправки исходящего трафика на устройство, например брандмауэр, шлюз, прокси-сервер или разрешить NAT выполнять общедоступным IP-адресом, назначенным стандартной подсистеме балансировки нагрузки или устройству.

Дополнительные сведения см. в статье о настройке исходящего трафика кластера с помощью определяемой пользователем маршрутизации.

Исходящий none тип (предварительная версия)

Внимание

Исходящий none тип доступен только в изолированном кластере сети и требует тщательного планирования, чтобы кластер работал должным образом без непреднамеренных зависимостей во внешних службах. Сведения о полностью изолированных кластерах см . в рекомендациях по изолированным кластерам.

Если задан параметр none, AKS не будет автоматически настраивать пути исходящего трафика. Этот параметр аналогичен, userDefinedRouting но не требует маршрута по умолчанию в рамках проверки.

Тип none исходящего трафика поддерживается как в сценариях собственной виртуальной сети (BYO), так и в сценариях управляемой виртуальной сети. Однако при необходимости необходимо убедиться, что кластер AKS развертывается в сетевой среде, где явные пути исходящего трафика определяются при необходимости. Для сценариев виртуальной сети BYO кластер должен быть развернут в существующей виртуальной сети с уже настроенной подсетью. Так как AKS не создает стандартную подсистему балансировки нагрузки или инфраструктуру исходящего трафика, при необходимости необходимо установить явные пути исходящего трафика. Параметры исходящего трафика могут включать маршрутизацию трафика в брандмауэр, прокси-сервер, шлюз или другие пользовательские конфигурации сети.

Исходящий block тип (предварительная версия)

Внимание

Исходящий block тип доступен только в изолированном кластере сети и требует тщательного планирования, чтобы гарантировать отсутствие непреднамеренных зависимостей сети. Сведения о полностью изолированных кластерах см . в рекомендациях по изолированным кластерам.

Если block задано, AKS настраивает сетевые правила для активного блокировки всего исходящего трафика из кластера. Этот параметр полезен для высокозащищенных сред, где необходимо ограничить исходящее подключение.

Применяя block, помните следующие правила.

- AKS гарантирует, что общедоступный интернет-трафик не может покидать кластер через правила группы безопасности сети (NSG). Трафик виртуальной сети не влияет.

- Необходимо явно разрешить любой необходимый исходящий трафик через дополнительные конфигурации сети.

Этот block параметр предоставляет другой уровень сетевой изоляции, но требует тщательного планирования, чтобы избежать критических рабочих нагрузок или зависимостей.

Обновление outboundType после создания кластера

Изменение исходящего типа после развертывания кластера или удаления ресурсов, необходимых для размещения кластера в новой конфигурации исходящего трафика.

В следующих таблицах показаны поддерживаемые пути миграции между исходящими типами для управляемых виртуальных сетей и виртуальных сетей BYO.

Поддерживаемые пути миграции для управляемой виртуальной сети

Каждая строка показывает, можно ли перенести исходящий тип в типы, перечисленные в верхней части. "Поддерживаемый" означает, что миграция возможна, а "Не поддерживается" или "N/A" означает, что это не так.

| От |Кому | loadBalancer |

managedNATGateway |

userAssignedNATGateway |

userDefinedRouting |

none |

block |

|---|---|---|---|---|---|---|

loadBalancer |

Н/П | Поддерживается | Не поддерживается | Не поддерживается | Поддерживается | Поддерживаемые |

managedNATGateway |

Поддерживается | Н/П | Не поддерживается | Не поддерживается | Поддерживается | Поддерживается |

userAssignedNATGateway |

Не поддерживается | Не поддерживается | Н/П | Не поддерживается | Не поддерживается | Не поддерживается |

none |

Поддерживается | Поддерживается | Не поддерживается | Не поддерживается | Н/П | Поддерживается |

block |

Поддерживаемые | Поддерживается | Не поддерживается | Не поддерживается | Поддерживается | Н/П |

Поддерживаемые пути миграции для виртуальной сети BYO

| От |Кому | loadBalancer |

managedNATGateway |

userAssignedNATGateway |

userDefinedRouting |

none |

block |

|---|---|---|---|---|---|---|

loadBalancer |

Н/П | Не поддерживается | Поддерживается | Поддерживаемые | Поддерживается | Не поддерживается |

managedNATGateway |

Не поддерживается | Н/П | Не поддерживается | Не поддерживается | Не поддерживается | Не поддерживается |

userAssignedNATGateway |

Поддерживается | Не поддерживается | Н/П | Поддерживается | Поддерживается | Не поддерживается |

userDefinedRouting |

Поддерживается | Не поддерживается | Поддерживается | Н/П | Поддерживается | Не поддерживается |

none |

Поддерживается | Не поддерживается | Поддерживается | Поддерживается | Н/П | Не поддерживается |

Миграция поддерживается только между loadBalancer( managedNATGateway при использовании управляемой виртуальной сети) userAssignedNATGateway и userDefinedRouting (при использовании пользовательской виртуальной сети).

Предупреждение

Перенос исходящего типа на управляемые пользователем типы (userAssignedNATGateway или userDefinedRouting) изменит исходящие общедоступные IP-адреса кластера.

Если включены разрешенные диапазоны IP-адресов, убедитесь, что новый диапазон исходящих IP-адресов добавляется к авторизованному диапазону IP-адресов.

Предупреждение

Изменение исходящего типа в кластере нарушает сетевое подключение и приводит к изменению исходящего IP-адреса кластера. Если какие-либо правила брандмауэра настроены для ограничения трафика из кластера, необходимо обновить их, чтобы соответствовать новому IP-адресу исходящего трафика.

Обновление кластера для использования нового исходящего типа

Примечание.

Для переноса исходящего типа необходимо использовать версию >= 2.56 Azure CLI. Используется az upgrade для обновления до последней версии Azure CLI.

- Обновите исходящую конфигурацию кластера с помощью

az aks updateкоманды.

Обновление кластера с loadbalancer на managedNATGateway

az aks update --resource-group <resourceGroup> --name <clusterName> --outbound-type managedNATGateway --nat-gateway-managed-outbound-ip-count <number of managed outbound ip>

Обновление кластера от managedNATGateway до loadbalancer

az aks update --resource-group <resourceGroup> --name <clusterName> \

--outbound-type loadBalancer \

<--load-balancer-managed-outbound-ip-count <number of managed outbound ip>| --load-balancer-outbound-ips <outbound ip ids> | --load-balancer-outbound-ip-prefixes <outbound ip prefix ids> >

Предупреждение

Не используйте IP-адрес, который уже используется в предыдущих исходящих конфигурациях.

Обновление кластера от managedNATGateway до userDefinedRouting

- Добавьте таблицу маршрутов

0.0.0.0/0по умолчанию. См. статью "Настройка исходящего трафика кластера" с помощью пользовательской таблицы маршрутизации в Служба Azure Kubernetes (AKS)

az aks update --resource-group <resourceGroup> --name <clusterName> --outbound-type userDefinedRouting

Обновление кластера от loadbalancer до userAssignedNATGateway в сценарии виртуальной сети BYO

- Свяжите шлюз NAT с подсетью, с которой связана рабочая нагрузка. Сведения о создании управляемого или назначаемого пользователем шлюза NAT

az aks update --resource-group <resourceGroup> --name <clusterName> --outbound-type userAssignedNATGateway

Следующие шаги

Azure Kubernetes Service