Кластеры изолированных сетевых Служба Azure Kubernetes (AKS) (предварительная версия)

Организации обычно имеют строгие требования к безопасности и соответствию требованиям для регулирования исходящего трафика (исходящего) сетевого трафика из кластера для устранения рисков кражи данных. По умолчанию кластеры Служба Azure Kubernetes (AKS) имеют неограниченный исходящий доступ к Интернету. Такой уровень сетевого доступа позволяет работающим узлам и службам обращаться к внешним ресурсам по мере необходимости. Если вы хотите ограничить исходящий трафик, нужно сохранить доступ для ограниченного числа портов и адресов, чтобы обеспечить работоспособность для задач обслуживания кластера. Концептуальный документ по правилам исходящей сети и полного доменного имени для кластеров AKS предоставляет список обязательных конечных точек для кластера AKS и дополнительных надстроек и функций.

Одним из решений по ограничению исходящего трафика из кластера является использование устройства брандмауэра для ограничения трафика на основе доменных имен. Настройка брандмауэра вручную с необходимыми правилами исходящего трафика и полными доменными именами — это сложный и сложный процесс.

Другое решение, изолированное сеть кластера AKS (предварительная версия), упрощает настройку исходящих ограничений для кластера из поля. Затем оператор кластера может постепенно настроить разрешенный исходящий трафик для каждого сценария, который требуется включить. Таким образом, изолированный сетевой кластер AKS снижает риск кражи данных.

Внимание

Предварительные версии функций AKS доступны на уровне самообслуживания. Предварительные версии предоставляются "как есть" и "при наличии". На них не распространяются соглашения об уровне обслуживания и ограниченная гарантия. Предварительные версии AKS предоставляются с частичной клиентской поддержкой по мере возможности. Следовательно, эти функции не предназначены для использования в рабочей среде. Дополнительные сведения доступны в следующих статьях поддержки.

Как работает изолированный сетевой кластер

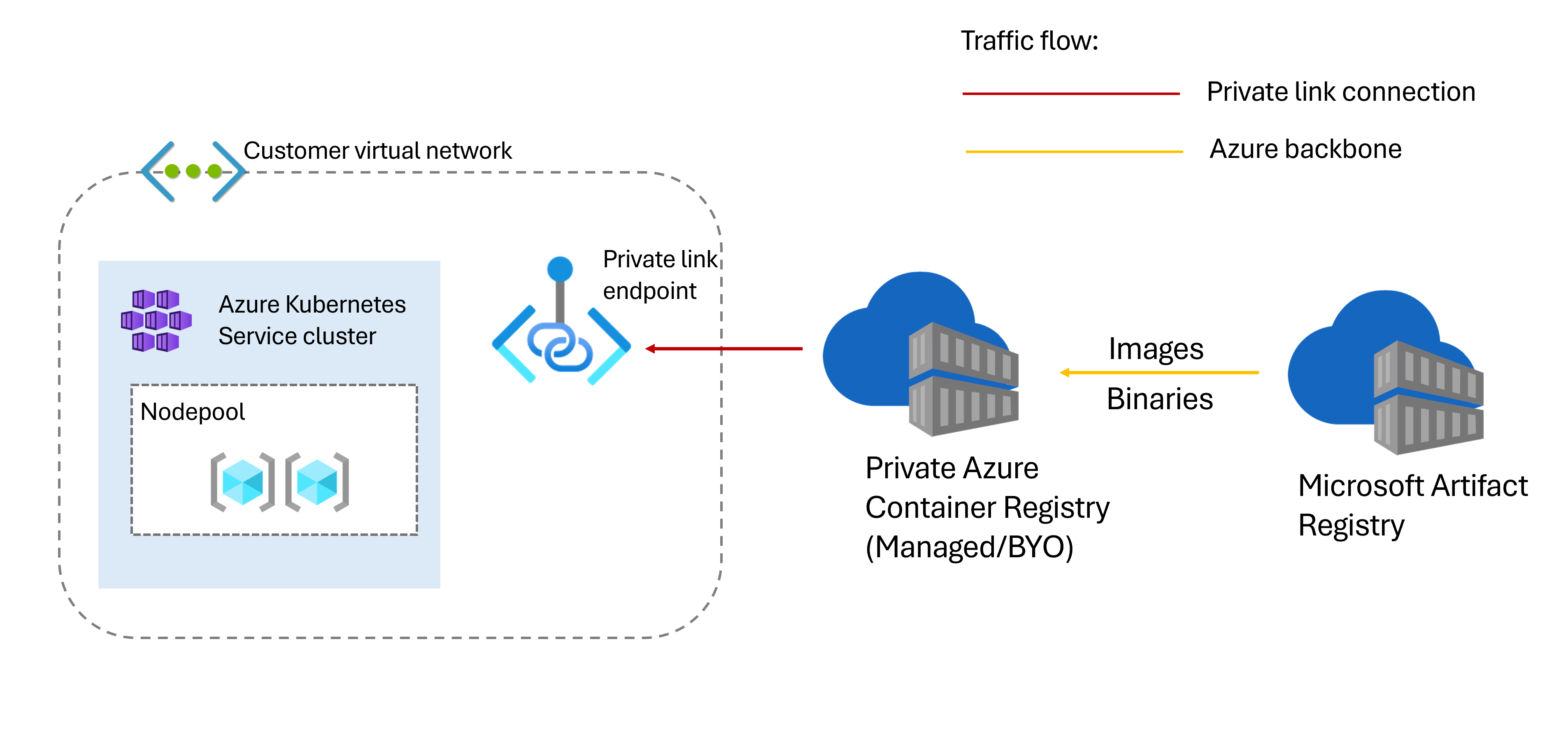

На следующей схеме показана сетевая связь между зависимостями для изолированного кластера AKS.

Кластеры AKS извлекает образы, необходимые для кластера и его функций или надстроек из Реестр артефактов Microsoft (MAR). Вытягивание образа позволяет AKS предоставлять более новые версии компонентов кластера, а также устранять критически важные уязвимости системы безопасности. Изолированный сетевой кластер пытается извлечь эти образы из частного экземпляра Реестр контейнеров Azure (ACR), подключенного к кластеру, вместо извлечения из MAR. Если образы отсутствуют, частный ACR извлекает их из MAR и обслуживает их через частную конечную точку, устраняя необходимость включения исходящего трафика из кластера в общедоступную конечную точку MAR.

Следующие параметры поддерживаются для частного ACR с изолированными сетями кластерами:

Управляемый AKS ACR — AKS создает, управляет и согласовывает ресурс ACR в этом параметре. Вам не нужно назначать разрешения или управлять ACR. AKS управляет правилами кэша, приватным каналом и частной конечной точкой, используемой в изолированном сетевом кластере. Управляемый AKS ACR следует тому же поведению, что и другие ресурсы (таблица маршрутов, Azure Масштабируемые наборы виртуальных машин и т. д.) в группе ресурсов инфраструктуры. Чтобы избежать риска сбоя компонентов кластера или сбоя загрузки нового узла, не обновляйте или не удаляйте ACR, правила кэша или образы системы. Управляемый AKS ACR постоянно согласовывается таким образом, чтобы компоненты кластера и новые узлы работали должным образом.

Примечание.

После удаления изолированного кластера сети AKS связанные ресурсы, такие как управляемый AKS ACR, приватный канал и частная конечная точка, автоматически удаляются.

Создание собственного ACR (BYO) — параметр ACR BYO требует создания ACR с приватным каналом между ресурсом ACR и кластером AKS. См. статью "Приватное подключение к реестру контейнеров Azure" с помощью Приватный канал Azure, чтобы понять, как настроить частную конечную точку для реестра.

Примечание.

При удалении кластера AKS автоматически удаляются ACR byO, приватный канал и частная конечная точка. Если вы добавите настраиваемые образы и правила кэша в ACR BYO, они сохраняются после сверки кластера, после отключения функции или после удаления кластера AKS.

При создании изолированного кластера AKS сети можно выбрать один из следующих режимов частного кластера:

- Кластер AKS на основе приватного канала — уровень управления или сервер API находится в группе ресурсов Azure, управляемой AKS, и пул узлов находится в группе ресурсов. Сервер и пул узлов могут взаимодействовать друг с другом через службу Приватный канал Azure в виртуальной сети сервера API и частную конечную точку, которая предоставляется в подсети кластера AKS.

- Интеграция виртуальной сети API Server (предварительная версия) — кластер, настроенный с помощью интеграции виртуальных сетей API Server, проектирует конечную точку сервера API непосредственно в делегированную подсеть в виртуальной сети, в которой развертывается AKS. Интеграция виртуальной сети СЕРВЕРА API обеспечивает сетевое взаимодействие между сервером API и узлами кластера, не требуя приватного канала или туннеля.

Ограничения

- Изолированные сети кластеры поддерживаются в кластерах AKS с помощью Kubernetes версии 1.30 или более поздней.

- Для изолированных сетевых кластеров поддерживается только

NodeImageканал автоматического обновления образов ОС узла. - Пулы узлов Windows в настоящее время не поддерживаются.

- Следующие расширения кластера AKS еще не поддерживаются в изолированных сетевых кластерах:

Часто задаваемые вопросы

Какова разница между изолированным сетевым кластером и Брандмауэр Azure?

Для изолированного сетевого кластера не требуется исходящий трафик за пределами виртуальной сети в процессе загрузки кластера. Изолированный сетевой кластер будет иметь исходящий тип как none или block. Если для типа исходящего трафика задано noneзначение, AKS не настраивает исходящие подключения для кластера, позволяя пользователю настраивать их самостоятельно. Если для типа исходящего трафика задано значение block, все исходящие подключения блокируются.

Брандмауэр является стандартным способом создать барьер между доверенной сетью и недоверенной сетью, такой как Интернет. Брандмауэр Azure, например, может ограничить исходящий трафик HTTP и HTTPS на основе полного доменного имени назначения, обеспечивая точное управление исходящим трафиком, но в то же время позволяет предоставлять доступ к полным доменным именам, охватывающим исходящие зависимости кластера AKS (то, что группы безопасности сети не могут делать). Например, можно задать исходящий тип кластера для userDefinedRouting принудительного исходящего трафика через брандмауэр, а затем настроить ограничения полного доменного имени для исходящего трафика.

В целом, в то время как Брандмауэр Azure можно использовать для определения ограничений исходящего трафика для кластеров с исходящими запросами, изолированные сети кластеры будут идти дальше по умолчанию, устраняя или блокируя исходящие запросы в целом.

Нужно ли настроить все конечные точки списка разрешений для работы изолированного сетевого кластера?

Этапы создания кластера и начальной загрузки не требуют исходящего трафика из изолированного сетевого кластера. Образы, необходимые для компонентов и надстроек AKS, извлекаются из частного ACR, подключенного к кластеру, вместо извлечения из Реестр артефактов Microsoft (MAR) через общедоступные конечные точки.

После настройки изолированного сетевого кластера, если вы хотите включить функции или надстройки, которые должны выполнять исходящие запросы к конечным точкам службы, частные конечные точки можно настроить для служб, управляемых Приватный канал Azure.

Можно ли вручную обновить пакеты для обновления образа пула узлов?

Обновление пакетов вручную на основе исходящего трафика в репозитории пакетов не поддерживается. Вместо этого можно автоматически обновить образы ОС узла. Для изолированных сетевых кластеров поддерживается только NodeImage канал автоматического обновления ОС узла.

Следующие шаги

Azure Kubernetes Service