Перенос приложений с использованием проверки подлинности на основе заголовков в Azure Active Directory B2C с помощью прокси приложения Grit

Из этого примера учебника вы узнаете, как перенести устаревшее приложение с использованием проверки подлинности на основе заголовков в Azure Active Directory B2C (Azure AD B2C) с помощью прокси приложения Grit.

Ниже перечислены преимущества использования прокси приложения Grit.

Отсутствие изменения кода приложения и простое развертывание приводит к более быстрой рентабельности инвестиций

Позволяет пользователям использовать современные возможности проверки подлинности, такие как многофакторная проверка подлинности, биометрические данные и без пароля, что обеспечивает повышенную безопасность.

Значительная экономия на стоимости лицензий устаревшего решения для проверки подлинности

Предварительные требования

Чтобы приступить к работе, вам потребуется:

Лицензия на прокси приложения Grit. Обратитесь в службу поддержки Grit для получения сведений о лицензии. Для работы с этим руководством лицензия не требуется.

Подписка Azure. Если у вас ее нет, получите бесплатную пробную учетную запись.

Клиент Azure AD B2C, связанный с вашей подпиской Azure.

Описание сценария

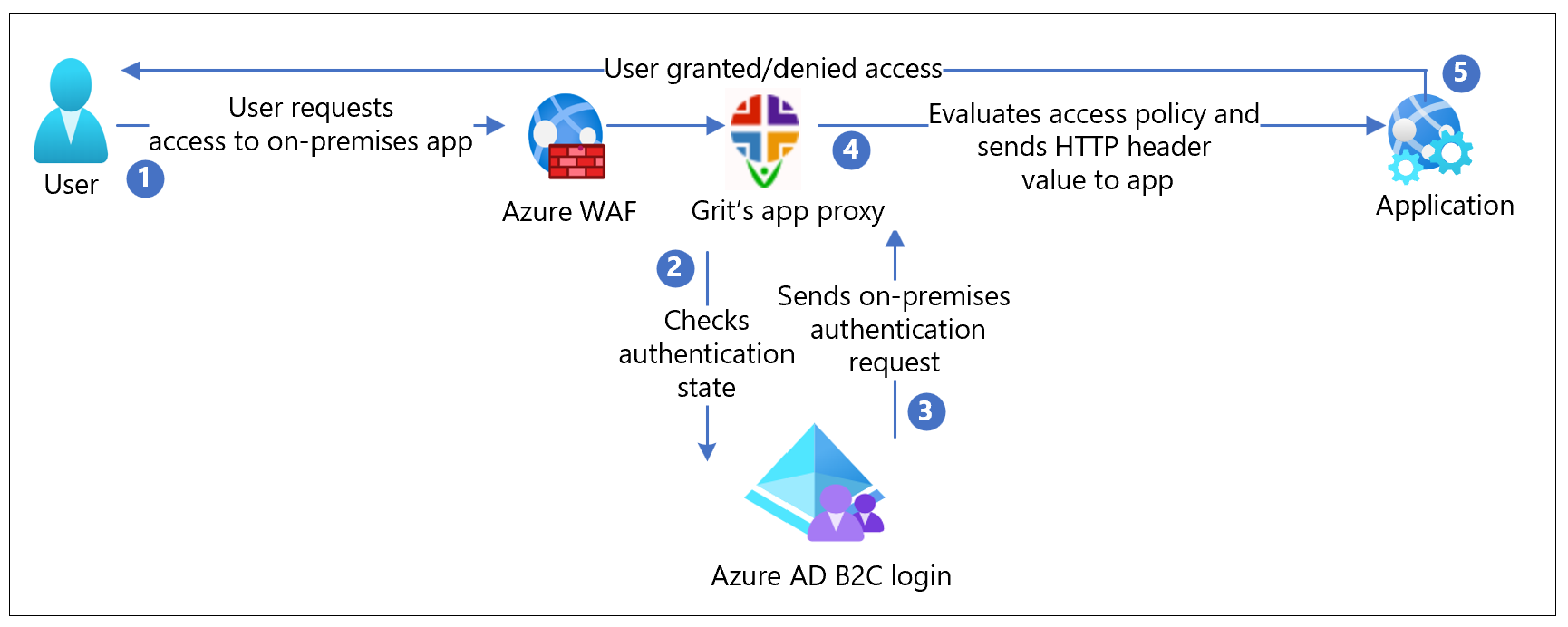

Интеграция Grit включает следующие компоненты:

Azure AD B2C: сервер авторизации для проверки учетных данных пользователя. Прошедшие проверку подлинности пользователи получают доступ к локальным приложениям с помощью локальной учетной записи, хранящейся в каталоге Azure AD B2C.

Прокси-сервер приложения Grit: служба, которая передает удостоверения приложениям через http-заголовки.

Веб-приложение: устаревшее приложение, к которому пользователь запрашивает доступ.

Принцип работы системы показан на схеме архитектуры ниже.

Пользователь запрашивает доступ к локальному приложению.

Прокси-сервер приложения Grit получает запрос через azure Брандмауэр веб-приложений (WAF) и отправляет его приложению.

Прокси-сервер приложения Grit проверяет состояние проверки подлинности пользователя. Без маркера сеанса или недопустимого маркера пользователь переходит в Azure AD B2C для проверки подлинности.

Azure AD B2C отправляет запрос пользователя в конечную точку, указанную при регистрации прокси приложения Grit в клиенте Azure AD B2C.

Прокси-сервер приложения Grit оценивает политики доступа и вычисляет значения атрибутов в http-заголовках, пересылаемых в приложение. Прокси-сервер приложения Grit задает значения заголовка и отправляет запрос приложению.

Пользователь проходит проверку подлинности с предоставлением или отказом в доступе к приложению.

Подключение с помощью прокси приложения Grit

Для получения сведений о подключении обратитесь в службу поддержки Grit .

Настройка прокси приложения Grit с помощью Azure AD B2C

В этом руководстве у Grit уже есть серверное приложение и Azure AD политики B2C. В этом руководстве рассматривается настройка прокси-сервера для доступа к внутреннему приложению.

С помощью пользовательского интерфейса можно настроить каждую страницу серверного приложения для обеспечения безопасности. Вы можете настроить тип проверки подлинности, требуемый для каждой страницы, и необходимые значения заголовка.

Если пользователям необходимо отказать в разрешении на определенные страницы на основе членства в группе или других критериев, это обрабатывается путем проверки подлинности пользователя.

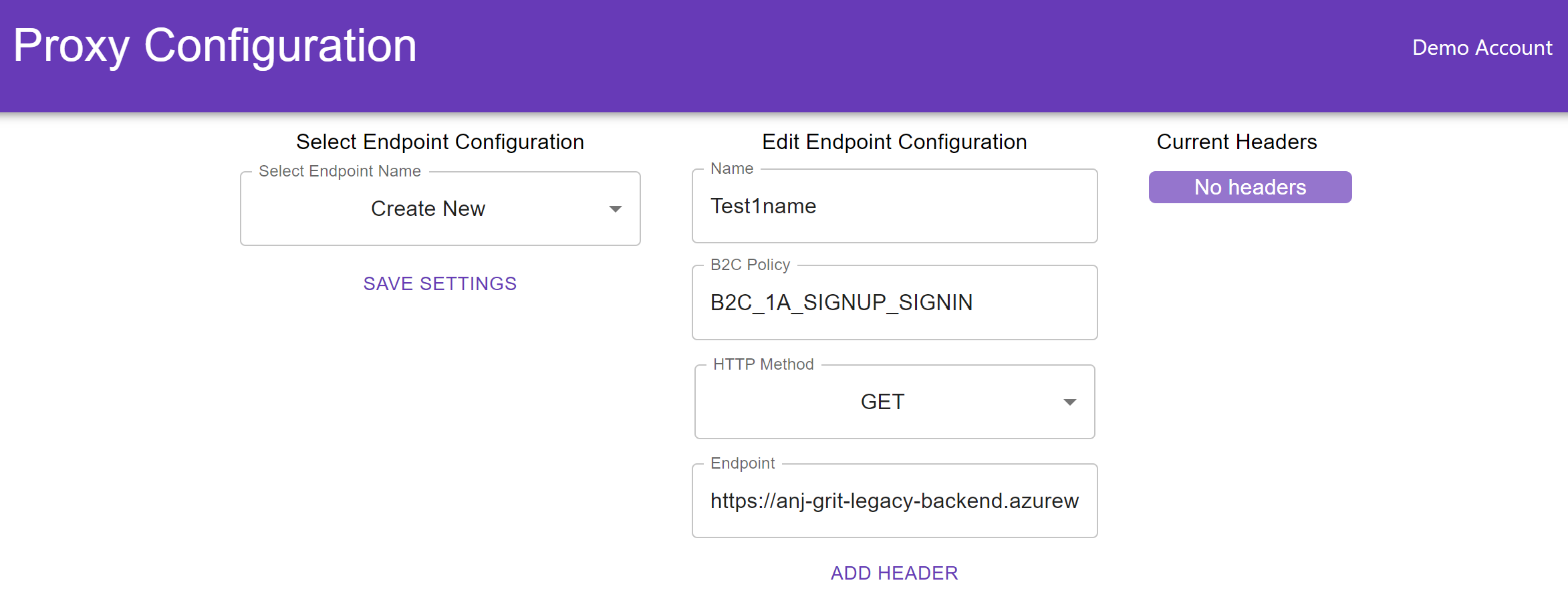

Перейдите к https://proxyeditor.z13.web.core.windows.net/.

Когда откроется раскрывающийся список, выберите раскрывающийся список и выберите Создать.

Введите имя страницы, содержащей только буквы и цифры.

Введите B2C_1A_SIGNUP_SIGNIN в поле Политика B2C.

Выберите GET в методе HTTP.

Введите "https://anj-grit-legacy-backend.azurewebsites.net/Home/Page" в поле конечной точки, и это будет конечная точка для устаревшего приложения.

Примечание

Эта демонстрация является общедоступной, значения, которые вы вводите, будут видны для всех. Не настраивайте безопасное приложение с помощью этой демонстрации.

Выберите ДОБАВИТЬ ЗАГОЛОВОК.

Введите x-iss в поле конечного заголовка, чтобы настроить допустимый заголовок HTTP, который должен быть отправлен в приложение.

Введите given_name в поле Значение, которое является именем утверждения в политике B2C. Значение утверждения будет передано в заголовок .

Выберите Маркер в качестве источника.

Выберите СОХРАНИТЬ ПАРАМЕТРЫ.

Щелкните ссылку во всплывающем окне. Откроется страница входа. Щелкните ссылку регистрации и введите необходимые сведения. После завершения процесса регистрации вы будете перенаправлены в устаревшее приложение. Приложение отображает имя, указанное в поле Заданное имя во время регистрации.

Проверка потока

Перейдите по URL-адресу локального приложения.

Прокси-сервер приложения Grit перенаправляется на страницу, настроенную в потоке пользователя. В списке выберите поставщика удостоверений.

В командной строке введите свои учетные данные. При необходимости добавьте маркер многофакторной проверки подлинности Microsoft Entra.

Вы будете перенаправлены на Azure AD B2C, который перенаправляет запрос приложения на URI перенаправления прокси приложения Grit.

Прокси приложения Grit оценивает политики, вычисляет заголовки и отправляет пользователя в приложение вышестоящий.

Появится запрошенное приложение.