Руководство. Настройка решения Grit IAM B2B2C с помощью Azure Active Directory B2C

В этом руководстве описано, как интегрировать проверку подлинности Azure Active Directory B2C (Azure AD B2C) с решением Grit IAM B2B2C. Решение можно использовать для обеспечения безопасного, надежного, самостоятельного и удобного управления удостоверениями и доступом для клиентов. Общие данные профиля, такие как имя, фамилия, домашний адрес и электронная почта, используемые в веб-приложениях и мобильных приложениях, хранятся централизованно с учетом требований соответствия и нормативных требований.

Используйте решение Grit B2BB2C для:

- Проверка подлинности, авторизация, управление профилями и ролями, а также делегированное администрирование приложений SaaS B2B.

- Управление доступом на основе ролей для Azure AD приложений B2C.

Предварительные требования

Чтобы приступить к работе, убедитесь, что выполнены следующие предварительные требования:

- Учетная запись Grit IAM. Вы можете перейти к решению Grit IAM B2B2C , чтобы получить демонстрацию.

- Подписка Microsoft Entra. Если у вас ее нет, вы можете создать бесплатную учетную запись Azure.

- Клиент Azure AD B2C, связанный с подпиской Azure. Дополнительные сведения см. в руководстве по созданию клиента Azure Active Directory B2C.

- Настройте приложение в портал Azure.

Описание сценария

Contoso ведет бизнес с конечными клиентами и крупными предприятиями, такими как Fabrikam_big1 и Fabrikam_big2. Есть клиенты малого бизнеса, такие как Fabrikam_small1 и Fabrikam_small2 и прямой бизнес осуществляется с конечными клиентами, такими как Smith1 и Smith2.

Компания Contoso имеет веб-приложения и мобильные приложения, а также разрабатывает новые приложения. Приложения используют общие данные профиля пользователя, такие как имя, фамилия, адрес и электронная почта. Они хотят централизовать данные профиля, поэтому приложения не собирают и не хранят данные. Они хотят хранить данные профиля в соответствии с определенными требованиями и нормативными требованиями.

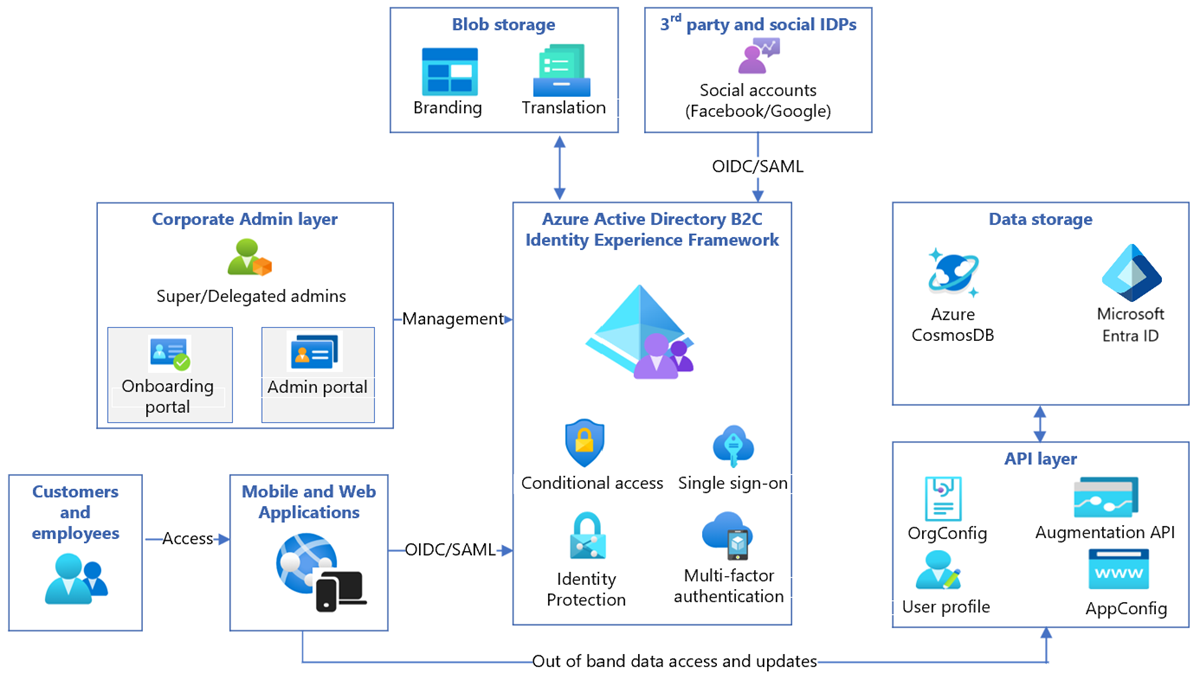

Эта интеграция состоит из следующих компонентов:

Azure AD B2C Identity Experience Framework (IEF): подсистема, которая выполняет пути взаимодействия пользователя, которая может включать проверку учетных данных, выполнение MFA, проверку доступа пользователей. Ей пользуются база данных Microsoft Entra и уровень API, который настраивается с помощью XML.

Слой API grit. Этот уровень предоставляет данные профилей пользователей и метаданные об организациях и приложениях. Данные хранятся в Microsoft Entra ID и Cosmos DB.

Портал подключения Grit: используется администраторами для подключения приложений и организаций.

Портал grit Администратор. Используется администратором Contoso, администраторами fabrikam_big1 и fabirkam_small1. Делегированные администраторы могут управлять пользователями и их доступом. Суперадминистраторы организаций управляют всеми пользователями.

Редактор Grit Visual IEF. Редактор кода с низким или отсутствием кода, который настраивает путь взаимодействия пользователя и предоставляется Grit. Он создает XML-код, используемый IEF. Разработчики Contoso используют его для настройки пути взаимодействия пользователей.

Приложения: разработаны компанией Contoso или третьими лицами. Приложения используют Open ID или SAML для подключения к системе управления удостоверениями и доступом клиентов (CIAM). Получаемые маркеры содержат сведения о профиле пользователя, но могут выполнять вызовы API с маркером в качестве механизма проверки подлинности для выполнения операций создания, чтения, обновления и удаления данных профиля пользователя (CRUD).

Примечание

Компоненты, разработанные Grit, за исключением визуального редактора IEF, будут развернуты в среде Contoso Azure.

Настройка Grit B2B2C с помощью Azure AD B2C

Чтобы приступить к настройке, воспользуйтесь рекомендациями, приведенными в следующих разделах.

Шаг 1. Настройка инфраструктуры

Чтобы приступить к настройке, выполните приведенные ниже действия.

- Чтобы получить доступ, обратитесь в службу поддержки Grit .

- Для оценки группа поддержки Grit развернет инфраструктуру в подписке Grit Azure и предоставит вам права администратора.

- После приобретения решения инженеры Grit установят рабочую версию в подписке Azure.

- Инфраструктура интегрируется с настройкой виртуальной сети, поддерживает APIM (стороннее управление API) и брандмауэр.

- Инженеры по реализации Grit могут предоставлять пользовательские рекомендации на основе вашей инфраструктуры.

Шаг 2. Создание администраторов на портале Администратор

Используйте портал Grit Администратор, чтобы назначить администраторам доступ к порталу, где они могут выполнять следующие задачи:

Добавьте других администраторов, таких как супер, администратор организации, администратор приложений в иерархии в зависимости от их уровня разрешений.

Просмотр, принятие или отклонение всех запросов пользователя на регистрацию приложения.

Поиск пользователей.

Чтобы узнать, как назначать роли администратора, проверка учебнике.

Шаг 3. Подключение организаций

Используйте портал подключения для одного или нескольких ваших клиентов и их поставщика удостоверений (IdP), который поддерживает OpenID Connect (OIDC) и SAML. Подключение клиентов без поставщика удостоверений для проверки подлинности локальной учетной записи. Для приложений B2C включите проверку подлинности в социальных сетях.

На портале подключения Grit создайте суперадминистратор для клиента. Портал подключения определяет утверждения для каждого приложения и организации. После этого портал создает URL-адрес конечной точки для потока пользователя входа и регистрации.

Чтобы узнать, как подключить организацию, проверка этом руководстве.

Шаг 4. Интеграция приложений с помощью OIDC или SAML

После подключения клиента портал Grit Onboarding предоставляет URL-адреса для подключения приложений.

Узнайте , как клиенты могут зарегистрироваться, войти в систему и управлять своими профилями.

Тестирование сценариев

Проверьте сценарии проверки подлинности в приложениях . Используйте портал Grit Администратор для изменения ролей и свойств пользователей. Предоставьте делегированный доступ к порталу Администратор, пригласив пользователей.