Установка ATA — шаг 6

Область применения: Advanced Threat Analytics версии 1.9

Шаг 6. Настройка сбора событий

Настройка сбора событий

Для расширения возможностей обнаружения ATA требуются следующие события Windows: 4776, 4732, 4733, 4728, 4729, 4756, 4757 и 7045. Эти события Windows автоматически считываются упрощенным шлюзом ATA или, если упрощенный шлюз ATA не развернут, их можно перенаправить в шлюз ATA одним из двух способов: путем настройки шлюза ATA для прослушивания событий SIEM или путем настройки переадресации событий Windows.

Примечание.

Для ATA версий 1.8 и более поздних конфигурация сбора событий Windows больше не требуется для упрощенных шлюзов ATA. Упрощенный шлюз ATA теперь считывает события локально, без необходимости настраивать переадресацию событий.

В дополнение к сбору и анализу сетевого трафика в контроллеры домена и из нее ATA может использовать события Windows для дальнейшего улучшения обнаружения. В нем используется событие 4776 для NTLM, которое улучшает различные обнаружения и события 4732, 4733, 4728, 4729, 4756 и 4757 для улучшения обнаружения изменений конфиденциальной группы. Это можно получить из SIEM или путем настройки переадресации событий Windows с контроллера домена. Собранные события предоставляют ATA дополнительные сведения, недоступные через сетевой трафик контроллера домена.

SIEM/Syslog

Чтобы ATA могла использовать данные с сервера Syslog, необходимо выполнить следующие действия.

- Настройте серверы шлюза ATA для прослушивания и приема событий, переадресованных с сервера SIEM/Syslog.

Примечание.

ATA прослушивает только IPv4, но не IPv6.

- Настройте сервер SIEM/Syslog для пересылки определенных событий в шлюз ATA.

Важно!

- Не перенаправляйте все данные системного журнала в шлюз ATA.

- ATA поддерживает трафик UDP с сервера SIEM/Syslog.

Сведения о настройке переадресации определенных событий на другой сервер см. в документации по продукту сервера SIEM/Syslog.

Примечание.

Если вы не используете сервер SIEM/Syslog, вы можете настроить контроллеры домена Windows для пересылки событий Windows с идентификатором 4776 для сбора и анализа ATA. Событие Windows с идентификатором 4776 предоставляет данные о проверке подлинности NTLM.

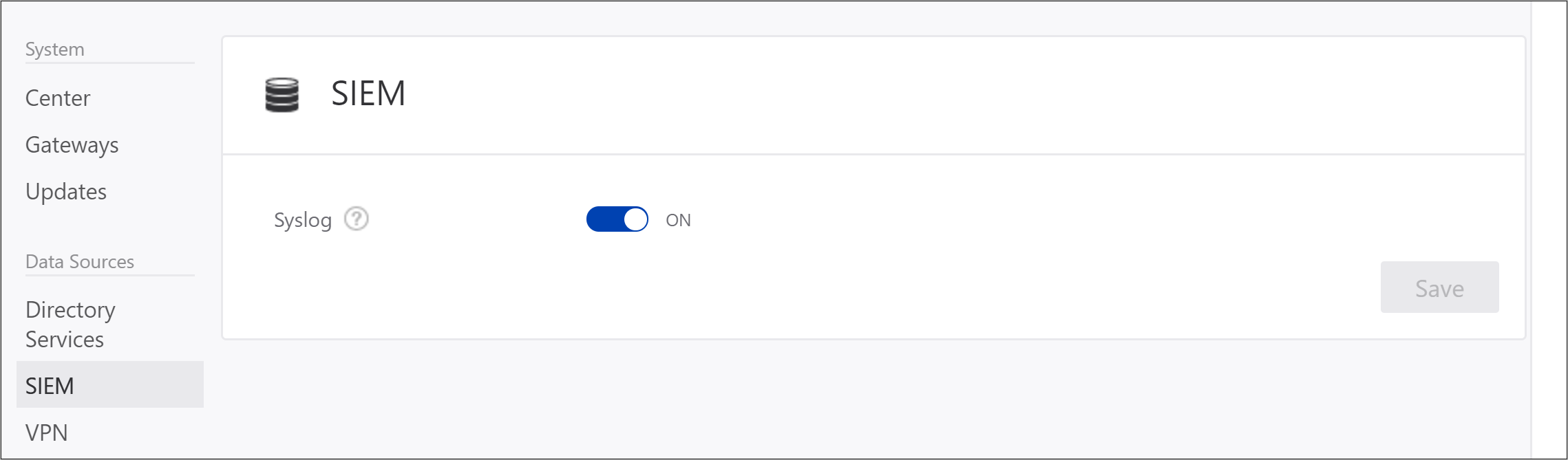

Настройка шлюза ATA для прослушивания событий SIEM

В разделе Конфигурация ATA в разделе Источники данных щелкните SIEM , включите системный журнал и нажмите кнопку Сохранить.

Настройте сервер SIEM или syslog для пересылки события Windows с идентификатором 4776 на IP-адрес одного из шлюзов ATA. Дополнительные сведения о настройке SIEM см. в справке по SIEM в Интернете или вариантах технической поддержки для конкретных требований к форматированию для каждого сервера SIEM.

ATA поддерживает события SIEM в следующих форматах:

Аналитика безопасности RSA

<Заголовок>syslog RsaSA\n2015-May-19 09:07:09\n4776\nMicrosoft-Windows-Security-Auditing\nSecurity\XXXXX.subDomain.domain.org.il\nГГГГ$\nMMMMM \n0x0

Заголовок syslog является необязательным.

Разделитель символов "\n" требуется между всеми полями.

Поля по порядку:

- Константа RsaSA (должна отображаться).

- Метка времени фактического события (убедитесь, что это не метка времени прибытия в EM или его отправки в ATA). Желательно точность в миллисекундах, это важно.

- Идентификатор события Windows

- Имя поставщика событий Windows

- Имя журнала событий Windows

- Имя компьютера, получающего событие (в данном случае контроллер домена)

- Имя пользователя, проверяющего подлинность.

- Имя исходного узла

- Код результата NTLM

Порядок важен, и больше ничего не должно быть включено в сообщение.

MicroFocus ArcSight

CEF:0|Майкрософт|Microsoft Windows||Microsoft-Windows-Security-Auditing:4776|Контроллер домена пытался проверить учетные данные для учетной записи.|Низкий| externalId=4776 cat=Security rt=1426218619000 shost=KKKK dhost=YYYYYY.subDomain.domain.com duser=XXXXXX cs2=Security cs3=Microsoft-Windows-Security-Auditing cs4=0x0 cs3Label=EventSource cs4Label=Reason or Error Code

Должен соответствовать определению протокола.

Нет заголовка syslog.

Часть заголовка (часть, разделенная каналом) должна существовать (как указано в протоколе).

В событии должны присутствовать следующие ключи в части расширения :

- externalId = идентификатор события Windows

- rt = метка времени фактического события (убедитесь, что это не метка времени прибытия в SIEM или при его отправке в ATA). Желательно точность в миллисекундах, это важно.

- cat = имя журнала событий Windows.

- shost = имя исходного узла

- dhost = компьютер, принимающий событие (в данном случае контроллер домена)

- duser = проверка подлинности пользователя

Порядок не важен для части расширения

Для следующих двух полей должен быть пользовательский ключ и keyLable:

- "EventSource"

- "Причина или код ошибки" = код результата NTLM

Splunk

<Заголовок> syslog\r\nEventCode=4776\r\nLogfile=Security\r\nSourceName=Microsoft-Windows-Security-Auditing\r\nTimeGenerated=20150310132717.784882-000\r\ComputerName=YYYYy\r\nMessage=

Компьютер попытался проверить учетные данные для учетной записи.

Пакет проверки подлинности: MICROSOFT_AUTHENTICATION_PACKAGE_V1_0

Учетная запись входа: администратор

Исходная рабочая станция: SIEM

Код ошибки: 0x0

Заголовок syslog является необязательным.

Существует разделитель символов "\r\n" между всеми обязательными полями. Обратите внимание, что это управляющие символы CRLF (0D0A в шестнадцатеричном формате), а не литеральные символы.

Поля имеют формат key=value.

Следующие ключи должны существовать и иметь значение:

- EventCode — идентификатор события Windows.

- Logfile = имя журнала событий Windows.

- SourceName = имя поставщика событий Windows

- TimeGenerated = метка времени фактического события (убедитесь, что это не метка времени прибытия в SIEM или его отправки в ATA). Формат должен соответствовать yyyyMddHHmmss.FFFFFFFF, предпочтительно в миллисекундах, это важно.

- ComputerName = имя исходного узла

- Message = исходный текст события из события Windows

Ключ сообщения и значение ДОЛЖНЫ быть последними.

Порядок не важен для пар "ключ=значение".

QRadar

QRadar включает сбор событий через агент. Если данные собираются с помощью агента, формат времени собирается без миллисекунда данных. Так как ATA требует миллисекунда данных, необходимо настроить QRadar для использования сбора событий Windows без агента. Дополнительные сведения см. в разделе QRadar: коллекция событий Windows без агента с использованием протокола MSRPC.

<13>Feb 11 00:00:00 %IPADDRESS% AgentDevice=WindowsLog AgentLogFile=Security Source=Microsoft-Windows-Security-Auditing Computer=%FQDN% User= Domain= EventID=4776 EventIDCode=4776 EventType=8 EventCategory=14336 RecordNumber=1961417 TimeGenerated=1456144380009 TimeWritten=1456144380009 Message=The computer attempted to validate the credentials for an account. Authentication Package: MICROSOFT_AUTHENTICATION_PACKAGE_V1_0 Logon Account: Administrator Source Workstation: HOSTNAME Error Code: 0x0

Необходимые поля:

Тип агента для коллекции

Имя поставщика журнала событий Windows

Источник журнала событий Windows

Полное доменное имя контроллера домена

Идентификатор события Windows

TimeGenerated — это метка времени фактического события (убедитесь, что это не метка времени поступления в SIEM или его отправки в ATA). Формат должен соответствовать yyyyMddHHmmss.FFFFFFFF, предпочтительно в миллисекундах, это важно.

Сообщение — это исходный текст события из события Windows.

Убедитесь, что между парами "ключ=значение" имеется \t.

Примечание.

Использование WinCollect для сбора событий Windows не поддерживается.