Установка ATA — шаг 7

Область применения: Advanced Threat Analytics версии 1.9

Шаг 7. Интеграция VPN

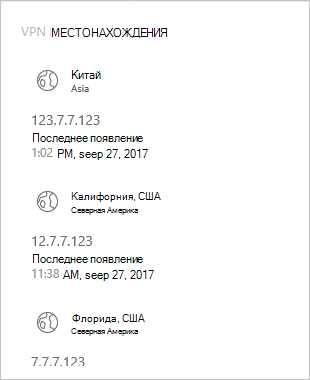

Microsoft Advanced Threat Analytics (ATA) версии 1.8 и более поздних может собирать учетные данные из решений VPN. После настройки страница профиля пользователя содержит сведения из VPN-подключений, например IP-адреса и расположения, из которых были созданы подключения. Это дополняет процесс исследования, предоставляя дополнительные сведения о действиях пользователей. Вызов для разрешения внешнего IP-адреса в расположение является анонимным. В этом вызове не отправляется личный идентификатор.

ATA интегрируется с vpn-решением, прослушивая события учета RADIUS, перенаправляемые в шлюзы ATA. Этот механизм основан на стандартном учете RADIUS (RFC 2866), и поддерживаются следующие поставщики VPN:

- Корпорация Майкрософт

- F5

- Cisco ASA

Важно!

По состоянию на сентябрь 2019 г. служба географического расположения VPN Advanced Threat Analytics, отвечающая за обнаружение расположений VPN, теперь поддерживает только TLS 1.2. Убедитесь, что в центре ATA настроена поддержка TLS 1.2, так как версии 1.1 и 1.0 больше не поддерживаются.

Предварительные условия

Чтобы включить интеграцию VPN, убедитесь, что заданы следующие параметры:

Откройте порт UDP 1813 на шлюзах ATA и упрощенных шлюзах ATA.

Центр ATA должен иметь доступ к ti.ata.azure.com по протоколу HTTPS (порт 443), чтобы он мог запрашивать расположение входящих IP-адресов.

В приведенном ниже примере используется microsoft Routing and Remote Access Server (RRAS) для описания процесса настройки VPN.

Если вы используете стороннее VPN-решение, ознакомьтесь с документацией по этой службе, чтобы узнать, как включить учет RADIUS.

Настройка учета RADIUS в системе VPN

Выполните следующие действия на сервере RRAS.

Откройте консоль маршрутизации и удаленного доступа.

Щелкните правой кнопкой мыши имя сервера и выберите Пункт Свойства.

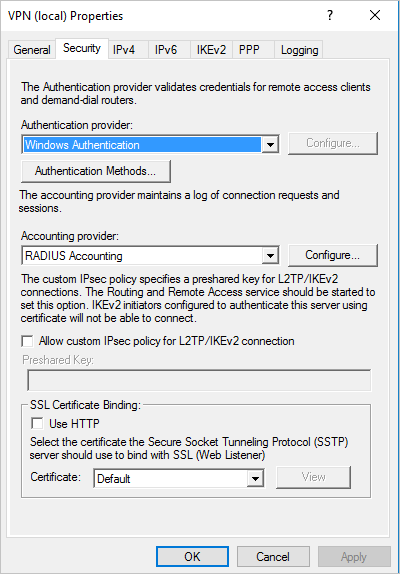

На вкладке Безопасность в разделе Поставщик бухгалтерского учета выберите УЧЕТ RADIUS и нажмите кнопку Настроить.

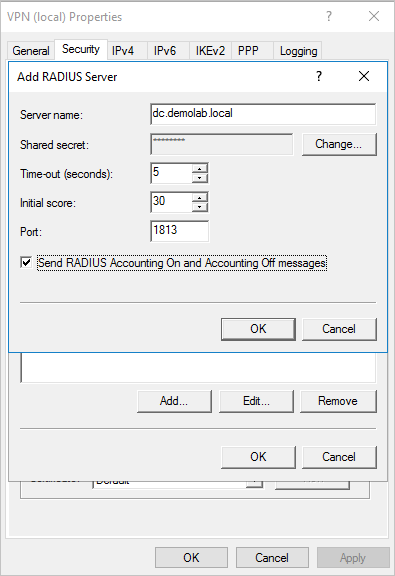

В окне Добавление сервера RADIUS введите имя сервера ближайшего шлюза ATA или упрощенного шлюза ATA. В разделе Порт убедитесь, что настроено значение по умолчанию 1813. Щелкните Изменить и введите новую общую строку секрета из буквенно-цифровых символов, которую можно запомнить. Его необходимо заполнить позже в конфигурации ATA. Установите флажок Отправить сообщения учетной записи RADIUS вкл. и учет отключен , а затем нажмите кнопку ОК во всех открытых диалоговых окнах.

Настройка VPN в ATA

ATA собирает данные VPN и определяет, когда и где учетные данные используются через VPN, а также интегрирует эти данные в исследование. В этом разделе содержатся дополнительные сведения для изучения оповещений, сообщаемых ATA.

Чтобы настроить VPN-данные в ATA, выполните следующие действия.

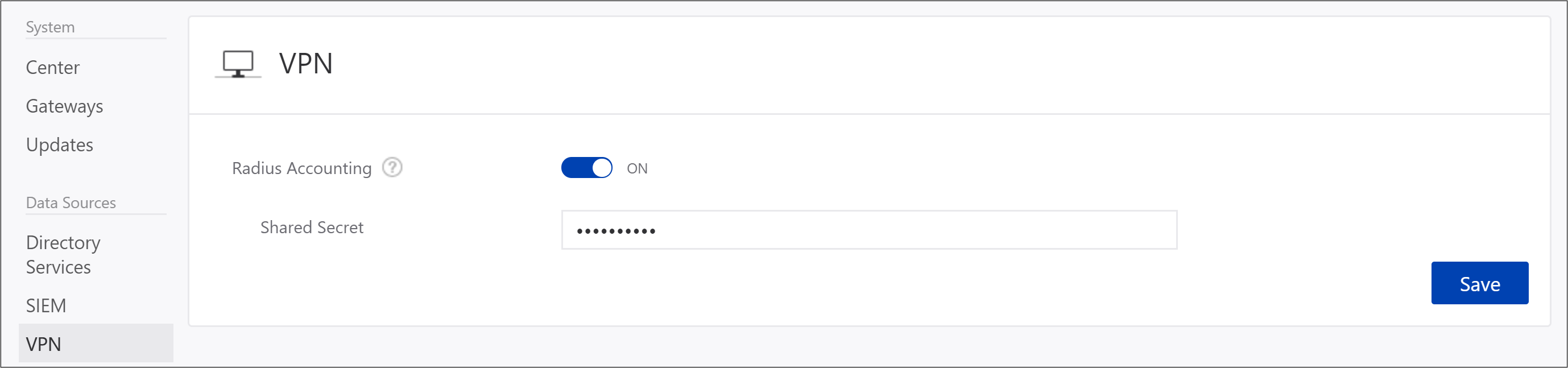

В консоли ATA откройте страницу Конфигурация ATA и перейдите к VPN.

Включите учет radius и введите общий секрет , настроенный ранее на VPN-сервере RRAS. Затем нажмите кнопку Сохранить.

После включения этого параметра все шлюзы ATA и упрощенные шлюзы прослушивают порт 1813 для событий учета RADIUS.

Настройка завершена, и теперь вы можете увидеть действия VPN на странице профиля пользователей:

После того как шлюз ATA получит события VPN и отправит их в Центр ATA для обработки, центру ATA потребуется доступ к ti.ata.azure.com по протоколу HTTPS (порт 443), чтобы иметь возможность разрешать внешние IP-адреса в событиях VPN в их географическом расположении.