Настройка подключения из Microsoft 365 к SharePoint Server

ОБЛАСТЬ ПРИМЕНЕНИЯ: 2013

2013  2016

2016  2019

2019  Subscription Edition

Subscription Edition  SharePoint в Microsoft 365

SharePoint в Microsoft 365

**This article is part of a roadmap of procedures for configuring SharePoint hybrid solutions. Be sure you're following a roadmap when you do the procedures in this article. **

Эта статья содержит рекомендации по развертыванию гибридной среды SharePoint, которая интегрирует SharePoint Server и SharePoint в Microsoft 365.

Важно!

Microsoft рекомендует использовать роли с наименьшим количеством разрешений. Использование учетных записей с более низкими разрешениями помогает повысить безопасность организации. Глобальный администратор — это роль с высокими привилегиями, которую следует ограничивать экстренными сценариями, когда вы не можете использовать существующую роль.

Подготовка к работе

Примечание о специальных возможностях: SharePoint Server поддерживает специальные возможности распространенных браузеров, помогая администрировать развертывания и получать доступ к сайтам. Дополнительные сведения см. в статье Accessibility for SharePoint 2013.

Если вы еще не сделали этого, прочитайте статью Планирование подключения из Microsoft 365 к SharePoint Server , прежде чем начинать настройку. Это важно, так как статья о планировании помогает принимать важные решения и записывать их на лист гибридного развертывания SharePoint, который в остальной части этой статьи называется листом. Это, в свою очередь, сообщает, какие процедуры в этой статье следует использовать и какие можно пропустить.

Если вы читали статью о планировании, вы должны уже сделать следующее:

Решение о том, какую стратегию семейства веб-сайтов следует настроить для гибридной среды.

Решение о том, следует ли использовать существующее веб-приложение или создать его для гибридного использования.

| Значок | Описание |

|---|---|

|

|

Эти решения записываются в таблицу 2 листа. Если нет, вернитесь назад и прочитайте статью Планирование подключения из Microsoft 365 к SharePoint Server и принесите эти решения, прежде чем продолжить. |

Советы по листу

Все будет гораздо проще, если все применимые сведения будут введены на гибридном листе SharePoint , прежде чем вы начнете настраивать что-либо. Как минимум, вам нужно знать следующие сведения, чтобы использовать эту статью.

Таблица. Решения, которые уже должны быть записаны на гибридном листе SharePoint

| Решение | Расположение на листе |

|---|---|

| Будете ли вы использовать существующее веб-приложение для гибридного развертывания или создать его? |

Новое или существующее веб-приложение в таблице 2 |

| Какую стратегию семейства веб-сайтов вы будете использовать? |

Строка стратегии семейства веб-сайтов в таблице 2 |

| Что такое внешний URL-адрес? |

Строка внешнего URL-адреса таблицы 3 |

| Какой IP-адрес конечной точки, выходя в Интернет, на устройстве обратного прокси-сервера, с которым связан внешний URL-адрес? |

IP-адрес строки внешней конечной точки таблицы 3 |

Прежде чем продолжить, убедитесь, что эти решения указаны на листе.

Этапы настройки

Чтобы настроить инфраструктуру среды, вам потребуются интерфейсы SharePoint Server, такие как веб-сайт центра администрирования SharePoint, и страницы администрирования в SharePoint в Microsoft 365. Чтобы вам больше не приходилось переключаться между этими интерфейсами, мы упорядочили шаги по настройке на следующие этапы:

Выполните каждый шаг настройки в порядке, указанном в этой статье.

Важно!

Рекомендуется тщательно документировать стратегию развертывания и вести подробные журналы работы во время процесса настройки гибридной среды. В любом сложном проекте реализации подробная запись каждого решения по проектированию, конфигурации сервера, процедуры и выходных данных является очень важным справочным материалом для устранения неполадок, поддержки и осведомленности.

Подготовка общедоступного домена

Чтобы Microsoft 365 отправлял запросы во внешнюю конечную точку устройства обратного прокси-сервера, необходимо выполнить следующие действия.

Общедоступный домен, зарегистрированный у регистратора доменов, например GoDaddy.com, с которым связан URL-адрес внешней конечной точки устройства обратного прокси-сервера.

Запись A в зоне DNS общедоступного домена, связанная с опубликованным сайтом SharePoint в Microsoft 365 (это внешний URL-адрес, например spexternal.adventureworks.com). Это позволяет Microsoft 365 отправлять запросы во внешнюю конечную точку на устройстве обратного прокси-сервера, настроенном для гибридного использования. Эта запись A сопоставляет внешний URL-адрес с IP-адресом конечной точки, выходящей в Интернет, устройства обратного прокси-сервера. Дополнительные сведения см. в статье Планирование подключения из Microsoft 365 к SharePoint Server.

Если у вас еще нет общедоступного домена, которое вы хотите использовать для этой цели (например, adventureworks.com), получите его сейчас, а затем создайте эту запись A. Если вы уже позаботились об этом на этапе планирования, имя вашего общедоступного домена и IP-адрес, необходимый для создания этой записи A, записываются в таблицу 3 листа.

Чтобы добавить имя узла общедоступного домена в Microsoft 365, необходимо выполнить действия, описанные в статье Подключение домена к Microsoft 365 .

Настройка SharePoint Server

В этом разделе рассказывается, как настроить ферму SharePoint Server для использования в гибридном решении для входящего трафика. Мы упорядочены шаги для этого раздела на следующие этапы. Для получения наиболее надежного результата выполните процедуры в указанном порядке.

Настройка стратегии семейства веб-сайтов

Назначение суффикса домена имени участника-пользователя

Синхронизация профилей пользователей

Настройка OAuth по протоколу HTTP (если это необходимо)

Примечание.

В процедурах, описанных в этом разделе, предполагается, что у вас есть существующая ферма SharePoint Server, которую вы планируете использовать для гибридных функций.

Настройка стратегии семейства веб-сайтов

В гибридной среде обмен данными осуществляется между корневым семейством веб-сайтов в SharePoint в Microsoft 365 и конкретным веб-приложением в локальной ферме SharePoint, настроенной для гибридного использования. Мы называем это основным веб-приложением. Это веб-приложение является центром, в котором настроена стратегия семейства веб-сайтов.

На этапе планирования вы должны были решить, будете ли вы использовать существующее веб-приложение или создать его, и какую стратегию семейства веб-сайтов вы настроите. Если это так, ваши решения перечислены в строке стратегия семейства веб-сайтов таблицы 2 листа. Если вы еще не решились, ознакомьтесь со статьей Планирование подключения из Microsoft 365 к SharePoint Server и примем эти решения, прежде чем продолжить.

Выберите одну из следующих стратегий семейства веб-сайтов для настройки:

Настройка стратегии семейства веб-сайтов с помощью семейства веб-сайтов с именем узла

Настройка стратегии семейства веб-сайтов с помощью веб-приложения на основе пути без AAM

Настройка стратегии семейства веб-сайтов с помощью веб-приложения на основе пути с помощью AAM

Настройка стратегии семейства веб-сайтов с помощью семейства веб-сайтов с именем узла

Если вы хотите настроить стратегию семейства веб-сайтов с помощью семейства веб-сайтов с именем узла для гибридной среды SharePoint, выполните следующие действия в указанном порядке:

Убедитесь, что веб-приложение и корневое семейство веб-сайтов существуют.

Убедитесь, что в основном веб-приложении существует SSL-привязка.

Создайте семейство веб-сайтов с именем узла.

Настройте разделенную DNS.

Создайте запись A в локальной службе DNS.

Дополнительные сведения о стратегических решениях семейства веб-сайтов см. в разделе Выбор стратегии семейства веб-сайтовстатьи Планирование подключения из Microsoft 365 к SharePoint Server.

Убедитесь, что основное веб-приложение и корневое семейство веб-сайтов существуют.

Семейство веб-сайтов с именем узла, которое вы создадите чуть позже, должно быть создано в веб-приложении, настроенном для использования следующих компонентов:

Встроенная проверка подлинности Windows с NTLM

протокол https (уровень безопасных сокетов)

Вам также потребуется семейство веб-сайтов на основе пути для использования в качестве корневого семейства веб-сайтов в этом веб-приложении.

| Значок | Описание |

|---|---|

|

|

Если вы определили веб-приложение, которое вы хотите использовать во время планирования, оно должно быть указано в строке URL-адрес основного веб-приложения таблицы 5a листа. |

Если веб-приложение и корневое семейство веб-сайтов не существуют, их необходимо создать. Это можно сделать с помощью центра администрирования или командной консоли SharePoint 2016. Если они уже существуют, перейдите к разделу Проверка наличия привязки SSL в основном веб-приложении.

Ниже приведен пример создания веб-приложения с помощью командной консоли SharePoint 2016.

New-SPWebApplication -Name 'Adventureworks Web app' -SecureSocketsLayer -port 443 -ApplicationPool AdventureworksAppPool -ApplicationPoolAccount (Get-SPManagedAccount 'adventureworks\abarr') -AuthenticationProvider (New-SPAuthenticationProvider -UseWindowsIntegratedAuthentication)

Где:

Имя веб-приложения — Adventureworks Web App.

Номер порта веб-приложения — 443.

| Значок | Описание |

|---|---|

|

|

Запишите номер порта, выбранный в строке Порт веб-приложения в таблице 5a листа. |

Новое веб-приложение использует пул веб-приложений с именем AdventureworksAppPool.

Веб-приложение выполняется как управляемая учетная запись adventureworks\abarr.

Веб-приложение создается с помощью встроенной проверки подлинности Windows с NTLM.

Ниже приведен пример создания корневого семейства веб-сайтов с помощью командной консоли SharePoint 2016.

New-SPSite 'https://sharepoint' -Name 'Portal' -Description 'Adventureworks Root site collection' -OwnerAlias 'adventureworks\abarr' -language 1033 -Template 'STS#0'

Где:

Имя узла фермы SharePoint — sharepoint.

Основным администратором является adventureworks\abarr.

Шаблон сайта использует английский язык (1033).

Шаблон (STS#0) — это шаблон сайта группы.

Дополнительные сведения о создании веб-приложения и корневого семейства веб-сайтов для семейства веб-сайтов с именем узла см. в статье Создание веб-приложений на основе утверждений в SharePoint Server и архитектура и развертывание семейства веб-сайтов с именем узла в SharePoint Server.

Убедитесь, что в основном веб-приложении существует привязка SSL.

Так как это веб-приложение настроено для использования SSL, необходимо убедиться, что SSL-сертификат привязан к основному веб-приложению. Для рабочих сред этот сертификат должен быть выдан официальным центром сертификации (ЦС). Для тестовых сред и сред разработки это может быть самозаверяющий сертификат. Мы называем это локальным SSL-сертификатом SharePoint.

Совет

Как правило, это отдельный сертификат от сертификата, который вы позже установите на устройстве обратного прокси-сервера. Дополнительные сведения об этих сертификатах см. в разделе Планирование SSL-сертификатовстатьи Планирование подключения из Microsoft 365 к SharePoint Server.

После привязки сертификата к веб-приложению вы увидите это имя узла в поле Выдано в диалоговом окне Сертификаты сервера в службах IIS. Дополнительные сведения см. в статье Настройка SSL в IIS 7.0.

Создание семейства веб-сайтов с именем узла

После того как веб-приложение и корневое семейство веб-сайтов будут созданы, следующим шагом является создание семейства веб-сайтов с именем узла в основном веб-приложении. Общедоступный URL-адрес этого семейства веб-сайтов должен быть идентичен URL-адресу внешней конечной точки.

Примечание.

Семейства веб-сайтов с именем узла должны создаваться с помощью командной консоли SharePoint 2016. Центр администрирования нельзя использовать для создания этого типа семейства веб-сайтов.

Ниже приведен пример создания семейства веб-сайтов с именем узла с помощью командной консоли SharePoint 2016.

New-SPSite 'https://spexternal.adventureworks.com' -HostHeaderWebApplication 'https://sharepoint' -Name 'https://spexternal.adventureworks.com' -Description 'Site collection for hybrid' -OwnerAlias 'adventureworks\abarr' -language 1033 -Template 'STS#0'

Где:

https://spexternal.adventureworks.com— ЭТО URL-адрес семейства веб-сайтов с именем узла. Этот URL-адрес должен быть идентичен внешнему URL-адресу.https://sharepoint — это веб-приложение, в которое создается семейство веб-сайтов.

Дополнительные сведения см. в статье Архитектура и развертывание семейства веб-сайтов с именем узла в SharePoint Server.

Настройка разбиения DNS

Необходимо настроить разделение DNS. Это распространенная конфигурация, которая используется для обеспечения того, чтобы локальные клиентские компьютеры разрешали имя сервера во внутренние IP-адреса, даже если общедоступное разрешение DNS разрешает одно и то же имя службы на совершенно другой общедоступный IP-адрес. Это позволяет перенаправлять пользователей в конечную точку, которая использует стандартные механизмы SharePoint в Microsoft 365 для проверки подлинности, но запросы из Microsoft 365 могут направляться через обратный прокси-сервер, настроенный для использования проверки подлинности на основе сертификата.

Дополнительные сведения об использовании разделенных DNS в гибридной топологии см. в статье Рекомендации по проектированию архитектуры для функций гибридного поиска SharePoint 2013. Сведения о том, как настроить разделенную DNS, см. в статье Неисправная конфигурация РАЗДЕЛЕННОГО DNS может предотвратить простой единый вход.

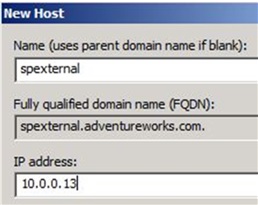

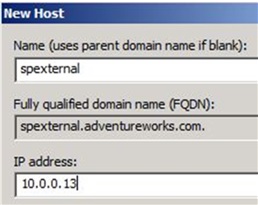

Создание записи A в локальной службе DNS

Устройство обратного прокси-сервера должно иметь возможность разрешать внутренний URL-адрес семейства веб-сайтов с именем узла. Это можно сделать, создав запись A в нужном локальном пространстве имен DNS. Оно не должно находиться в том же пространстве имен, что и устройство обратного прокси-сервера. Однако устройство обратного прокси-сервера должно иметь возможность разрешать это пространство имен. Эта запись A сопоставляет имя узла внешнего URL-адреса с IP-адресом локальной фермы SharePoint. Ниже приведен пример записи A, где внешний URL-адрес — https://spexternal.adventureworks.com, а IP-адрес подсистемы балансировки сетевой нагрузки для фермы SharePoint — 10.0.0.13.

| Значок | Описание |

|---|---|

|

|

Внешний URL-адрес записывается в строку Внешний URL-адрес таблицы 3 листа. |

Вы завершили настройку стратегии семейства веб-сайтов с помощью семейства веб-сайтов с именем узла для гибридного использования. Теперь перейдите к разделу Назначение суффикса домена имени участника-пользователя.

Настройка стратегии семейства веб-сайтов с помощью веб-приложения на основе пути без AAM

Если вы хотите настроить стратегию семейства веб-сайтов с помощью веб-приложения на основе пути без необходимости создавать альтернативное сопоставление доступа (AAM) для гибридной среды SharePoint, выполните следующие действия в указанном порядке:

Убедитесь, что веб-приложение существует.

Убедитесь, что в основном веб-приложении существует SSL-привязка.

Настройте разделенную DNS.

Создайте запись A в локальной службе DNS.

Примечание.

При настройке стратегии семейства веб-сайтов без AAM общедоступный URL-адрес основного веб-приложения должен быть идентичен внешнему URL-адресу.

Дополнительные сведения см. в разделе Выбор стратегии семейства веб-сайтовстатьи Планирование подключения из Microsoft 365 к SharePoint Server.

Убедитесь, что основное веб-приложение существует

Вы можете использовать существующее веб-приложение в качестве основного веб-приложения или создать его. Вы должны были принять это решение во время планирования и записать его в строку Новое или существующее веб-приложение таблицы 2 листа. Если вы еще не приняли это решение, ознакомьтесь с разделом Планирование подключения из Microsoft 365 к SharePoint Server и определите, прежде чем продолжить. Помните, что при настройке стратегии семейства веб-сайтов без AAM общедоступный URL-адрес основного веб-приложения должен быть идентичен внешнему URL-адресу.

Если во время планирования вы решили, какое существующее веб-приложение использовать в качестве основного веб-приложения, его URL-адрес должен быть записан в строку URL-адрес основного веб-приложения таблицы 5b листа. В этом случае перейдите к разделу Убедитесь, что привязка SSL существует в основном веб-приложении. В противном случае, чтобы создать веб-приложение для использования в качестве основного веб-приложения, используйте процедуры, описанные в статье Создание веб-приложений на основе утверждений в SharePoint Server.

Как правило, следует использовать параметры по умолчанию. Однако требуются следующие параметры конфигурации.

Обязательные параметры конфигурации

| Location | Описание |

|---|---|

| В разделе Веб-сайт IIS в поле Порт |

Введите номер порта, который будет использоваться этим веб-приложением, например 443. |

| В разделе Конфигурация безопасности |

Убедитесь, что параметр Разрешить анонимную имеет значение Нет. |

| В разделе Конфигурация безопасности |

Убедитесь, что для параметра Use Secure Sockets Layer (SSL) задано значение Да. Вам потребуется привязать SSL-сертификат к веб-приложению, что мы обсудим подробнее в следующем разделе. |

| В разделе Типы проверки подлинности утверждений |

Установите флажок Включить проверку подлинности Windows , установите флажок Встроенная проверка подлинности Windows и в раскрывающемся меню выберите NTLM. |

| В разделе Общедоступный URL-адрес в поле URL-адрес |

Введите внешний URL-адрес, https://spexternal.adventureworks.comнапример . По умолчанию SharePoint в Microsoft 365 добавляет номер порта к URL-адресу по умолчанию, который он рекомендует для этого поля. При замене этого URL-адреса внешним URL-адресом не добавляйте номер порта. |

Чтобы упростить работу в более поздних процедурах, рекомендуется выполнить следующие действия.

| Значок | Описание |

|---|---|

|

|

Получите URL-адрес из раздела Общедоступный URL-адрес на странице Создание нового веб-приложения в центре администрирования и запишите его в строке URL-адрес основного веб-приложения таблицы 5b листа. |

Убедитесь, что в основном веб-приложении существует привязка SSL.

Необходимо убедиться, что SSL-сертификат привязан к основному веб-приложению. Для рабочих сред этот сертификат должен быть выдан официальным центром сертификации (ЦС). Для тестовых сред и сред разработки это может быть самозаверяющий сертификат. Мы называем это локальным SSL-сертификатом SharePoint в Microsoft 365.

Совет

Обычно это отдельный сертификат от сертификата, который будет позже установлен на устройстве с обратным прокси-сервером, но для этого можно использовать SSL-сертификат Secure Channel. Дополнительные сведения об этих сертификатах см. в разделе Планирование SSL-сертификатовстатьи Планирование подключения от Microsoft 365 к SharePoint Server.

Имя узла веб-приложения должно находиться в поле Тема SSL-сертификата. После привязки сертификата к веб-приложению вы увидите это имя узла в поле Выдано в диалоговом окне Сертификаты сервера в службах IIS. Дополнительные сведения см. в статье Настройка SSL в IIS 7.0.

Настройка разбиения DNS

Необходимо настроить разделение DNS. Это распространенная конфигурация, которая используется для обеспечения того, чтобы локальные клиентские компьютеры разрешали имя сервера во внутренние IP-адреса, даже если общедоступное разрешение DNS разрешает одно и то же имя службы на совершенно другой общедоступный IP-адрес. Это позволяет перенаправлять пользователей в конечную точку, которая использует стандартные механизмы SharePoint в Microsoft 365 для проверки подлинности, но запросы из Microsoft 365 могут направляться через обратный прокси-сервер, настроенный для использования проверки подлинности на основе сертификата.

Дополнительные сведения об использовании разделенных DNS в гибридной топологии см. в статье Рекомендации по проектированию архитектуры для функций гибридного поиска SharePoint 2013. Сведения о том, как настроить разделенную DNS, см. в статье Неисправная конфигурация РАЗДЕЛЕННОГО DNS может предотвратить простой единый вход.

Создание записи A в локальной службе DNS

Устройство обратного прокси-сервера должно иметь возможность разрешать внутренний URL-адрес семейства веб-сайтов с именем узла. Это можно сделать, создав запись A в нужном локальном пространстве имен DNS. Оно не должно находиться в том же пространстве имен, что и устройство обратного прокси-сервера. Однако устройство обратного прокси-сервера должно иметь возможность разрешать это пространство имен. Эта запись A сопоставляет имя узла внешнего URL-адреса с IP-адресом локальной фермы SharePoint. Ниже приведен пример записи A, где внешний URL-адрес — , https://spexternal.adventureworks.com а IP-адрес подсистемы балансировки сетевой нагрузки для фермы SharePoint — 10.0.0.13.

| Значок | Описание |

|---|---|

|

|

Внешний URL-адрес записывается в строку Внешний URL-адрес таблицы 3 листа. |

Вы завершили настройку стратегии семейства веб-сайтов с помощью семейства веб-сайтов на основе пути без AAM для гибридного использования. Теперь перейдите к разделу Назначение суффикса домена имени участника-пользователя.

Настройка стратегии семейства веб-сайтов с помощью веб-приложения на основе пути с помощью AAM

Если вы хотите использовать веб-приложение на основе пути с альтернативным сопоставлением доступа (AAM) для стратегии семейства веб-сайтов, выполните следующие действия в указанном порядке:

Убедитесь, что основное веб-приложение существует.

Расширение основного веб-приложения и настройка AAM.

Убедитесь, что привязка SSL существует в основном веб-приложении (если это необходимо).

Настройте AAM.

Создайте запись CNAME.

Если вы уже настроили другой тип сопоставления имен, перейдите к разделу Назначение суффикса домена имени участника-пользователя.

В следующем видео показано, как стратегия семейства веб-сайтов работает с веб-приложением на основе пути с AAM.

Видео: общие сведения о URL-адресах и именах узлов

Убедитесь, что основное веб-приложение существует

Вы можете использовать существующее веб-приложение в качестве основного веб-приложения или создать его. Если вы еще не приняли это решение, ознакомьтесь с разделом Планирование подключения из Microsoft 365 к SharePoint Server и определите, прежде чем продолжить.

Если во время планирования вы решили, какое существующее веб-приложение использовать в качестве основного веб-приложения, его URL-адрес должен быть записан в строку URL-адрес основного веб-приложения таблицы 5c листа. Если это так, перейдите к разделу Расширение основного веб-приложения. В противном случае, чтобы создать веб-приложение для использования в качестве основного веб-приложения, используйте процедуры, описанные в статье Создание веб-приложений на основе утверждений в SharePoint Server. На гибридную конфигурацию SharePoint не влияет начальная конфигурация этого веб-приложения при настройке этой стратегии семейства веб-сайтов. Это связано с тем, что вы будете применять параметры, необходимые для гибридной среды, при расширении веб-приложения чуть позже. Поэтому при создании веб-приложения можно использовать любые параметры.

| Значок | Описание |

|---|---|

|

|

Чтобы упростить работу в последующих процедурах, рекомендуется записывать эти сведения при создании веб-приложения: Получите URL-адрес из раздела Общедоступный URL-адрес на странице Создание нового веб-приложения в центре администрирования и запишите его в строке URL-адрес основного веб-приложения таблицы 5c листа. |

Расширение основного веб-приложения

В этом разделе объясняется, как расширить веб-приложение. При расширении веб-приложения создается новый веб-сайт IIS, которому будет назначен внешний URL-адрес в качестве общедоступного URL-адреса.

После выполнения процедур, описанных в этом разделе, у вас будет два веб-сайта IIS. Оба они подключены к одной базе данных контента. Исходный веб-сайт IIS останется неизменным, и внутренние пользователи смогут получать доступ к ней. Расширенное веб-приложение будет использовать другую зону, например зону Интернета, и будет настроено на использование внешнего URL-адреса в качестве общедоступного URL-адреса. Это расширенное веб-приложение используется только для обслуживания гибридных запросов SharePoint.

Важно!

Убедитесь, что эти процедуры выполняются в конкретных веб-приложениях, которые планируется использовать в качестве основного веб-приложения для гибридных решений SharePoint. URL-адрес этого веб-приложения, который необходимо расширить, записывается в строку URL-адрес основного веб-приложения таблицы 5c листа.

Чтобы расширить веб-приложение, используйте процедуры, описанные в статье Расширение веб-приложений на основе утверждений в SharePoint в Microsoft 365. Как правило, следует использовать параметры по умолчанию. Но требуются следующие параметры конфигурации.

Обязательные параметры конфигурации

| Location | Описание |

|---|---|

| В разделе Веб-сайт IIS в поле Порт |

Убедитесь, что для одного из следующих значений задан соответствующий номер порта: Если вы решили расширить основное веб-приложение для незашифрованных HTTP-подключений , используйте порт 80 или порт HTTP, указанный администратором сети, который настраивает устройство обратного прокси-сервера. Все входящие подключения службы с устройства обратного прокси-сервера к семейству веб-сайтов веб-приложения должны использовать ПРОТОКОЛ HTTP. Если вы решили настроить основное веб-приложение для зашифрованных подключений HTTPS , используйте порт 443 или ПОРТ SSL, указанный администратором сети, который настраивает устройство обратного прокси-сервера. Все входящие подключения службы с обратного прокси-устройства к семейству веб-сайтов веб-приложения должны использовать ПРОТОКОЛ HTTPS. |

| В разделе Конфигурация безопасности |

Убедитесь, что параметр Разрешить анонимную имеет значение Нет. |

| В разделе Конфигурация безопасности |

Выберите соответствующее значение для параметра Use Secure Sockets Layer (SSL) (Использовать ssl). Если выбрать Нет, веб-приложение будет использовать незашифрованный ПРОТОКОЛ HTTP. Если выбрать да, веб-приложение будет использовать зашифрованный протокол HTTPS, и необходимо привязать SSL-сертификат к расширенному веб-приложению. Дополнительные сведения об этом сертификате рассматриваются в следующем разделе. |

| В разделе Типы проверки подлинности утверждений |

Установите флажок Включить проверку подлинности Windows , установите флажок Встроенная проверка подлинности Windows и в раскрывающемся меню выберите NTLM. |

| В разделе Общедоступный URL-адрес в поле URL-адрес |

Введите внешний URL-адрес, https://spexternal.adventureworks.comнапример . Обратите внимание, что по умолчанию SharePoint добавляет номер порта в URL-адрес по умолчанию, рекомендуемый для этого поля. При замене этого URL-адреса внешним URL-адресом не добавляйте номер порта. |

| В разделе Общедоступный URL-адрес в списке Зона |

Выберите зону, которую вы хотите назначить этому расширенному веб-приложению. Рекомендуется задать для параметра Зона значение Интернет , если оно доступно. |

Убедитесь, что привязка SSL существует в основном веб-приложении (если это необходимо)

Если вы настроили расширенное веб-приложение для использования SSL, необходимо убедиться, что SSL-сертификат привязан к веб-приложению, которое вы расширили в предыдущем разделе. В противном случае, если вы настроили расширенное веб-приложение для HTTP (без шифрования), перейдите к разделу Настройка AAM.

Для рабочих сред этот сертификат должен быть выдан общедоступным или корпоративным центром сертификации (ЦС). Для тестовых сред и сред разработки это может быть самозаверяющий сертификат. Мы называем это локальным SSL-сертификатом SharePoint в Microsoft 365.

Важно!

Этот сертификат должен иметь имя узла моста URL-адреса в поле Тема . Например, если URL-адрес моста имеет значение https://bridge, поле Subject сертификата должно содержать bridge. Таким образом, этот сертификат нельзя создать с помощью IIS. Но для его создания можно использовать средство создания сертификата, например MakeCert.exe. После привязки сертификата к веб-приложению вы увидите это имя узла в поле Выдано в диалоговом окне Сертификаты сервера в службах IIS.

Совет

Как правило, это отдельный сертификат от сертификата, который вы позже установите на устройстве обратного прокси-сервера. Дополнительные сведения об этих сертификатах см. в разделе Планирование SSL-сертификатовстатьи Планирование подключения из Microsoft 365 к SharePoint Server.

Дополнительные сведения о настройке SSL см. в статье Руководство по https и secure Sockets Layer в SharePoint 2013.

Настройка AAM

Чтобы разрешить SharePoint Server динамически преобразовывать ссылки в запросах с помощью внешнего URL-адреса, выполните следующие действия.

Настройка AAM

В центре администрирования на панели быстрого запуска выберите Управление приложениями.

В разделе Веб-приложения выберите Настроить альтернативные сопоставления доступа.

На странице Альтернативные сопоставления доступа выберите Добавить внутренние URL-адреса.

В разделе Коллекция сопоставления альтернативного доступа щелкните стрелку вниз, а затем выберите Изменить коллекцию сопоставления альтернативного доступа. В появившемся диалоговом окне выберите основное веб-приложение, которое настраивается для гибридного использования.

| Значок | Описание |

|---|---|

|

|

URL-адрес этого веб-приложения записывается в строку URL-адрес основного веб-приложения таблицы 5c листа. |

- В разделе Добавление внутреннего URL-адреса в поле Протокол URL-адреса, узел и порт введите URL-адрес, который вы хотите использовать в качестве URL-адреса моста. Этот URL-адрес должен иметь тот же протокол, что и расширенное веб-приложение , http илиhttps. Например, если вы настроили расширенное веб-приложение с помощью https, URL-адрес будет выглядеть так https://bridge: .

| Значок | Описание |

|---|---|

|

|

|

| Используемый протокол записывается в строку Протокол расширенного веб-приложения таблицы 5c листа. Запишите этот URL-адрес в строку URL-адрес моста таблицы 5c листа. |

- В раскрывающемся списке Зона выберите ту же зону, которая использовалась при расширении веб-приложения.

| Значок | Описание |

|---|---|

|

|

Эта зона записывается в строку Зона расширенного веб-приложения таблицы 5c листа. |

Выберите Сохранить.

URL-адрес, указанный на шаге 5, отображается в столбце Внутренний URL-адрес на странице Сопоставления альтернативного доступа .

Создание записи CNAME

Необходимо создать запись CNAME в локальной службе DNS. Эта запись сопоставляет имя узла URL-адреса Моста с полным доменным именем локальной фермы SharePoint. URL-адрес моста — это URL-адрес, назначенный AAM в предыдущем разделе. Устройство обратного прокси-сервера должно иметь возможность запрашивать DNS для разрешения псевдонима в IP-адрес локальной фермы SharePoint.

Ниже приведен пример записи CNAME, где имя узла — Bridge, основанное на URL-адресе моста . https://bridge

Чтобы убедиться, что имя псевдонима, выбранное для записи CNAME, разрешается в ферму SharePoint Server, выполните следующий шаг проверки.

Этап проверки

Войдите на устройство обратного прокси-сервера в качестве администратора и откройте командную строку Windows.

Связь с именем псевдонима в записи CNAME. Например, если псевдоним имеет имя Bridge, введите следующее и нажмите клавишу <ВВОД>.

ping bridge

Командная строка должна возвращать IP-адрес фермы SharePoint, указанной в записи CNAME. В противном случае убедитесь, что полное доменное имя фермы SharePoint правильно указано в записи CNAME, а затем повторите эти действия проверки.

Примечание.

Если команда заблокирована ping в сети, попробуйте использовать команду tracert -4 или вместо нее pathping -4 .

Создание и настройка целевого приложения для SSL-сертификата в SharePoint в Microsoft 365

В этом разделе описано, как создать и настроить целевое приложение Secure Store в SharePoint в Microsoft 365. Это целевое приложение используется для хранения SSL-сертификата Secure Channel и его включения, чтобы его можно было использовать SharePoint в службах Microsoft 365, когда пользователи запрашивают данные из локальной фермы SharePoint. Это целевое приложение называется целевым приложением Secure Channel.

| Значок | Описание |

|---|---|

|

|

Чтобы выполнить эти действия, вам потребуется информация, записанная в таблице 4a листа. |

Примечание.

Можно использовать сертификат, содержащий закрытый ключ, например PFX-файл, или файл сертификата безопасности в Интернете (.cer). Если вы используете PFX-файл, необходимо указать пароль для закрытого ключа позже в этой процедуре.

При настройке гибридных решений SharePoint на этапе 4. Настройка гибридного решения вы укажите имя созданного целевого приложения, чтобы SharePoint в службах поиска и подключения к бизнесу Microsoft 365 могли получить SSL-сертификат Secure Channel, необходимый для проверки подлинности на обратном прокси-устройстве.

Создание целевого приложения для хранения SSL-сертификата Secure Channel

Перейдите в раздел Дополнительные функции в Центре администрирования SharePoint и выполните вход с учетной записью с разрешениями администратора в Microsoft 365.

В разделе Безопасное хранилище выберите Открыть.

На вкладке Правка выберите Создать.

В разделе Параметры целевого приложения выполните следующие действия.

В поле Идентификатор целевого приложения введите имя (которое будет идентификатором), которое будет использоваться для целевого приложения. Например, рекомендуется присвоить ему имя SecureChannelTargetApplication. Не используйте пробелы в этом имени.

Примечание.

Вы создадите идентификатор на этом шаге— идентификатор не будет получен из другого места. Этот идентификатор является уникальным именем целевого приложения, которое нельзя изменить.

| Значок | Описание |

|---|---|

|

|

Запишите это имя в строку Идентификатор целевого приложения таблицы 6 листа. |

- В поле Отображаемое имя введите имя, которое нужно использовать в качестве отображаемого имени для нового целевого приложения. Например, целевое приложение Secure Channel.

| Значок | Описание |

|---|---|

|

|

Запишите это имя в строку Отображаемое имя целевого приложения в таблице 6 листа. |

В поле Электронная почта контакта введите имя основного контакта для этого целевого приложения.

В разделе Поля учетных данных выполните следующие действия.

В столбце Имя поля в первой строке удалите все существующие тексты, которые есть в поле, а затем введите Сертификат.

В столбце Тип поля в первой строке в раскрывающемся списке выберите Сертификат.

Во второй строке столбца Имя поля удалите все существующие тексты, которые есть в поле, а затем введите Пароль сертификата.

Примечание.

Этот шаг необходимо выполнить только в том случае, если вы импортируете сертификат из сертификата, содержащего закрытый ключ, например PFX-файл.

Во второй строке столбца Тип поля в раскрывающемся списке выберите Пароль сертификата.

Раздел учетных данных должен выглядеть так, как показано на следующем рисунке.

В разделе Администраторы целевых приложений в поле введите имена пользователей, которые будут иметь доступ к управлению параметрами этого целевого приложения. Обязательно добавьте всех пользователей, которые будут тестировать гибридную конфигурацию, чтобы они могли вносить изменения, если это необходимо.

В разделе Участники в поле введите имена пользователей и групп Microsoft Entra, которые вы хотите включить для использования гибридных решений.

Глобальный администратор Microsoft 365 может создавать группы Microsoft Entra. Это доменные группы, а не SharePoint в группах Microsoft 365.

| Значок | Описание |

|---|---|

|

|

Список этих пользователей или группы, в которые они были добавлены, указан в строке Федеративные пользователи таблицы 1 листа. |

Нажмите OK.

Установите флажок рядом с идентификатором созданного целевого приложения (например, SecureChannelTargetApp).

| Значок | Описание |

|---|---|

|

|

Это имя указано в строке Отображаемое имя целевого приложения таблицы 6 листа. |

На вкладке Правка в группе Учетные данные выберите Задать.

В диалоговом окне Задания учетных данных для целевого приложения безопасного хранилища выполните следующие действия.

Рядом с полем Сертификат выберите Обзор.

Перейдите к расположению SSL-сертификата Secure Channel, выберите сертификат и нажмите кнопку Открыть.

| Значок | Описание |

|---|---|

|

|

Имя и расположение этого сертификата записываются в строку Расположение SSL-сертификата безопасного канала и имя файла таблицы 4b листа. |

- Если сертификат, который вы используете, содержит закрытый ключ, например PFX-файл, в поле Пароль сертификата введите пароль сертификата. В противном случае перейдите к шагу 12.

| Значок | Описание |

|---|---|

|

|

Пароль записывается в строку пароль SSL-сертификата Secure Channel таблицы 4b листа. |

В поле Подтверждение пароля сертификата повторно введите пароль сертификата.

Нажмите OK.

Дополнительные сведения см. в статье Настройка службы Secure Store в SharePoint Server.

Проверка и дальнейшие действия

После выполнения задач по настройке, описанных в этом разделе, необходимо проверить следующие элементы:

Убедитесь, что общедоступное доменное имя Интернета можно разрешить в DNS.

Убедитесь, что вы можете подключиться к основному веб-приложению, используя как внутренние, так и внешние URL-адреса.

Убедитесь, что вы можете успешно получить доступ к локальному семейству веб-сайтов в основном веб-приложении из Интернета, используя внешний URL-адрес конечной точки обратного прокси-сервера. На компьютере, используемом для этого шага проверки, должен быть установлен SSL-сертификат Secure Channel в хранилище личных сертификатов учетной записи компьютера.

После завершения и проверки задач конфигурации, описанных в этом разделе, вернитесь к стратегии настройки.