Suporte para chaves de acesso no Windows

As chaves de acesso fornecem um método mais seguro e conveniente para iniciar sessão em sites e aplicações em comparação com palavras-passe. Ao contrário das palavras-passe, que os utilizadores têm de memorizar e escrever, as chaves de acesso são armazenadas como segredos num dispositivo e podem utilizar o mecanismo de desbloqueio de um dispositivo (como a biometria ou um PIN). As chaves de acesso podem ser utilizadas sem a necessidade de outros desafios de início de sessão, tornando o processo de autenticação mais rápido, seguro e mais conveniente.

Pode utilizar chaves de acesso com quaisquer aplicações ou sites que as suportem, para criar e iniciar sessão com o Windows Hello. Assim que uma chave de acesso for criada e armazenada com o Windows Hello, pode utilizar a biometria ou o PIN do seu dispositivo para iniciar sessão. Em alternativa, pode utilizar um dispositivo complementar (telemóvel ou tablet) para iniciar sessão.

Observação

A partir do Windows 11, versão 22H2 com KB5030310, o Windows proporciona uma experiência nativa para a gestão de chaves de acesso. No entanto, as chaves de acesso podem ser utilizadas em todas as versões suportadas dos clientes Windows.

Este artigo descreve como criar e utilizar chaves de acesso em dispositivos Windows.

Como funcionam as chaves de acesso

Há muito que a Microsoft é membro fundador da FIDO Alliance e tem ajudado a definir e utilizar chaves de acesso nativamente dentro de um autenticador de plataforma como o Windows Hello. As chaves de acesso utilizam o padrão de segurança da indústria FIDO, que é adotado por todas as principais plataformas. Empresas tecnológicas líderes como a Microsoft estão a apoiar as chaves de acesso como parte da FIDO Alliance, e vários sites e aplicações estão a integrar o suporte para chaves de acesso.

Os protocolos FIDO dependem de técnicas de criptografia de chaves públicas/privadas padrão para oferecer uma autenticação mais segura. Quando um utilizador se regista num serviço online, o respetivo dispositivo cliente gera um novo par de chaves. A chave privada é armazenada de forma segura no dispositivo do utilizador, enquanto a chave pública é registada no serviço. Para autenticar, o dispositivo cliente tem de provar que possui a chave privada ao assinar um desafio. As chaves privadas só podem ser utilizadas depois de serem desbloqueadas pelo utilizador através do fator de desbloqueio do Windows Hello (biometria ou PIN).

Os protocolos FIDO priorizam a privacidade dos utilizadores, uma vez que foram concebidos para impedir que os serviços online partilhem informações ou rastreiem utilizadores em diferentes serviços. Além disso, todas as informações biométricas utilizadas no processo de autenticação permanecem no dispositivo do utilizador e não são transmitidas através da rede ou para o serviço.

Chaves de acesso em comparação com palavras-passe

As chaves de acesso têm várias vantagens em vez de palavras-passe, incluindo a facilidade de utilização e a natureza intuitiva. Ao contrário das palavras-passe, as chaves de acesso são fáceis de criar, não precisam de ser memorizadas e não precisam de ser salvaguardadas. Além disso, as chaves de acesso são exclusivas para cada site ou aplicação, o que impede a reutilização. São altamente seguros porque só são armazenados nos dispositivos do utilizador, com o serviço a armazenar apenas chaves públicas. As chaves de acesso são concebidas para impedir que os atacantes as adivinhem ou obtenham, o que ajuda a torná-las resistentes a tentativas de phishing em que o atacante pode tentar enganar o utilizador para revelar a chave privada. As chaves de acesso são impostas pelos browsers ou sistemas operativos para serem utilizadas apenas para o serviço adequado, em vez de dependerem da verificação humana. Por fim, as chaves de acesso fornecem autenticação entre dispositivos e entre plataformas, o que significa que uma chave de acesso de um dispositivo pode ser utilizada para iniciar sessão noutro dispositivo.

Edição do Windows e requisitos de licenciamento

A tabela seguinte lista as edições do Windows que suportam chaves de acesso:

| Windows Pro | Windows Enterprise | Windows Pro Education/SE | Windows Education |

|---|---|---|---|

| Sim | Sim | Sim | Sim |

Os direitos de licença das chaves de acesso são concedidos pelas seguintes licenças:

| Windows Pro/Pro Education/SE | Windows Enterprise E3 | Windows Enterprise E5 | Windows Education A3 | Windows Education A5 |

|---|---|---|---|---|

| Sim | Sim | Sim | Sim | Sim |

Para obter mais informações sobre o licenciamento do Windows, consulte Visão geral do licenciamento do Windows.

Experiências de utilizador

Criar uma chave de acesso

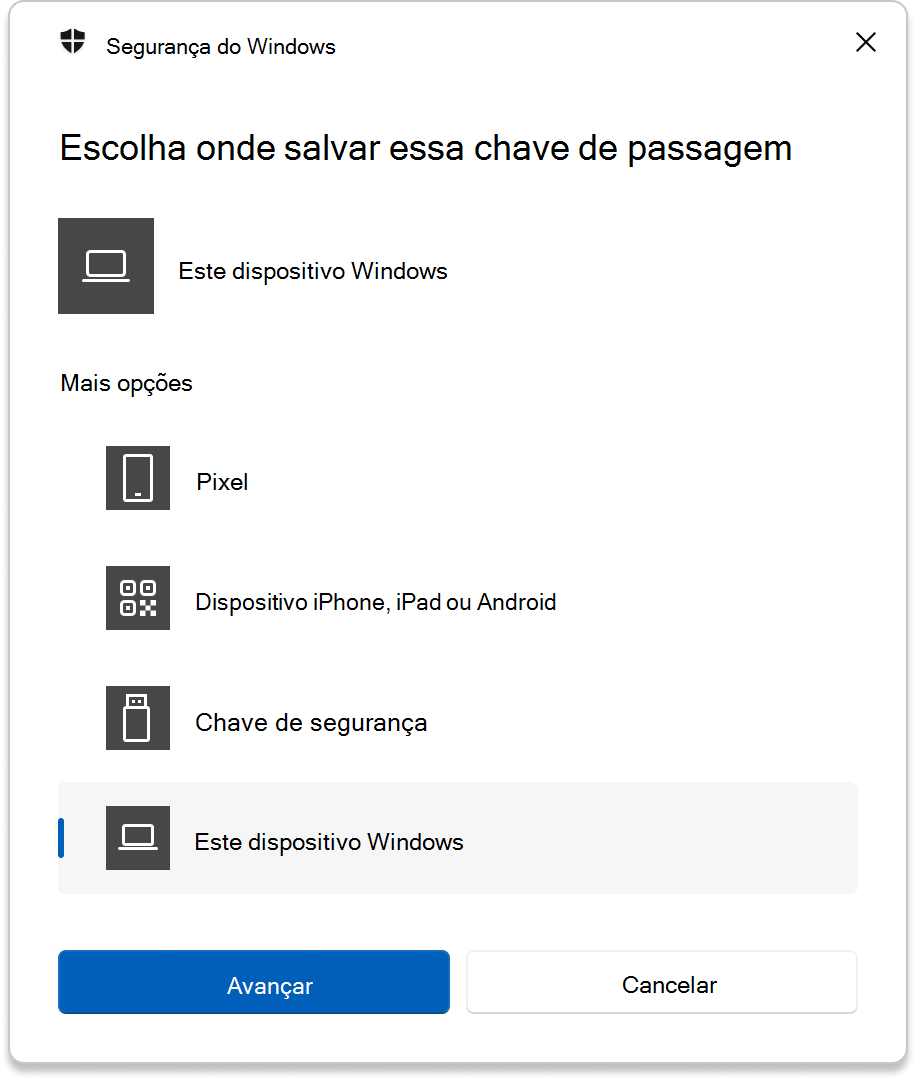

Por predefinição, o Windows oferece-se para guardar a chave de acesso localmente no dispositivo Windows, caso em que a chave de acesso está protegida pelo Windows Hello (biometria e PIN). Também pode optar por guardar a chave de acesso numa das seguintes localizações:

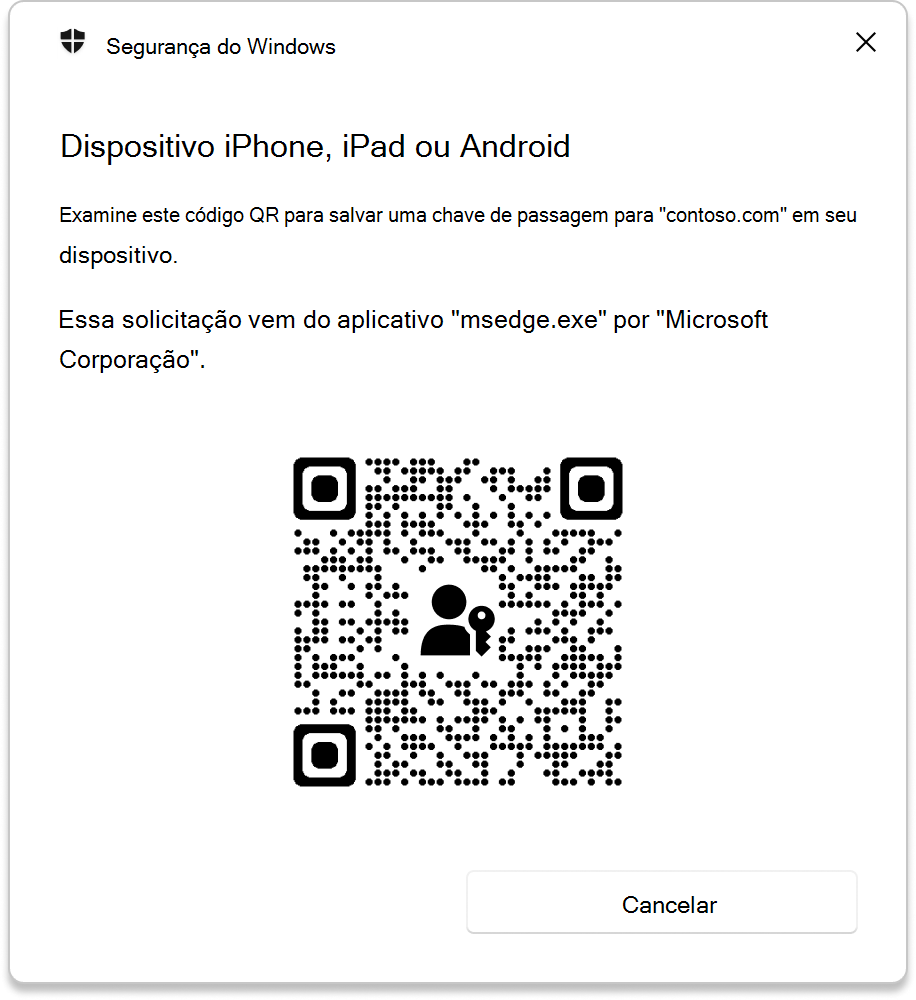

- iPhone, iPad ou dispositivo Android: a chave de acesso é guardada num telemóvel ou tablet, protegida pela biometria do dispositivo, se for oferecida pelo dispositivo. Esta opção requer que digitalize um código QR com o seu telemóvel ou tablet, que tem de estar próximo do dispositivo Windows

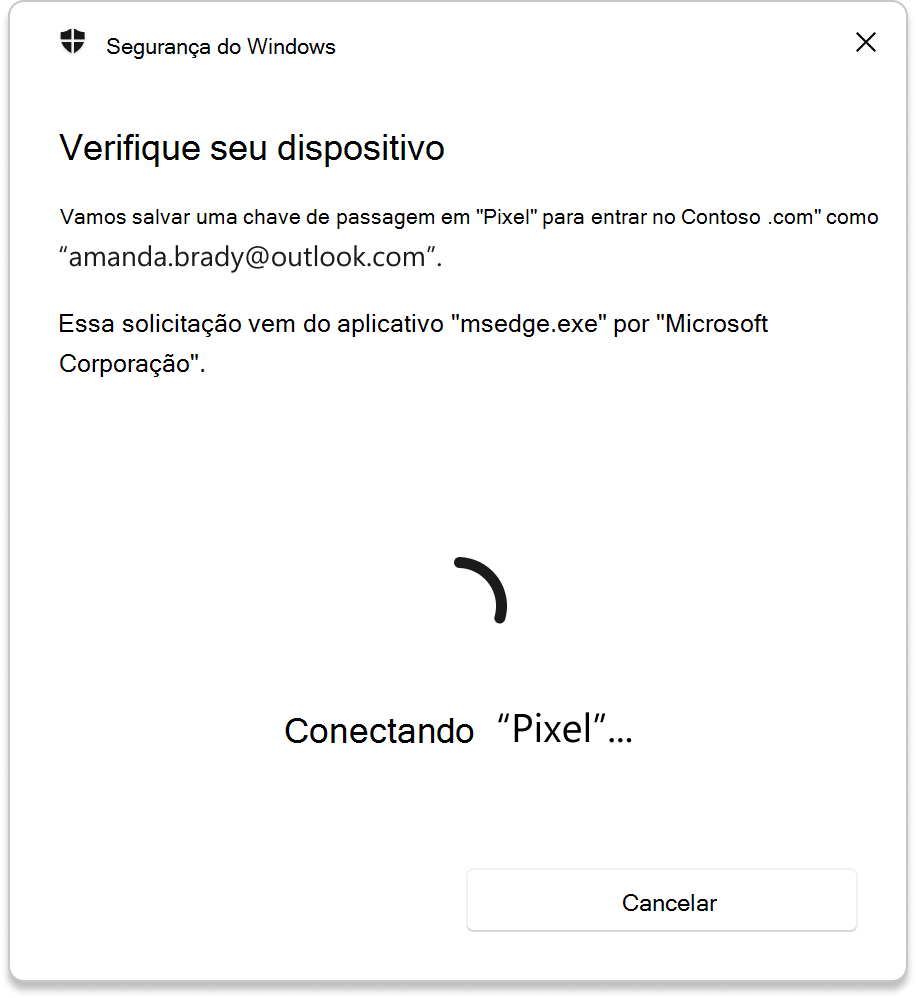

- Dispositivo ligado: a chave de acesso é guardada num telemóvel ou tablet, protegido pela biometria do dispositivo, se for oferecida pelo dispositivo. Esta opção requer que o dispositivo ligado esteja próximo do dispositivo Windows e só é suportada para dispositivos Android

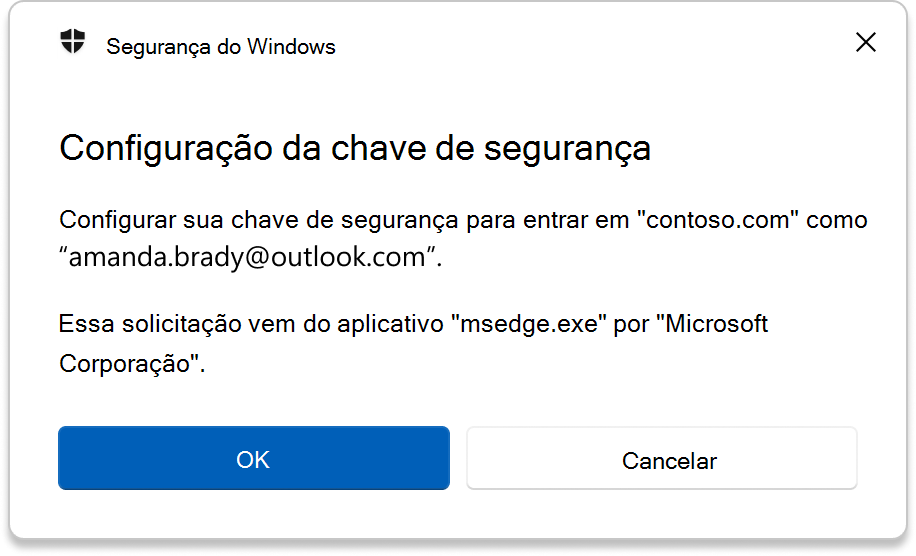

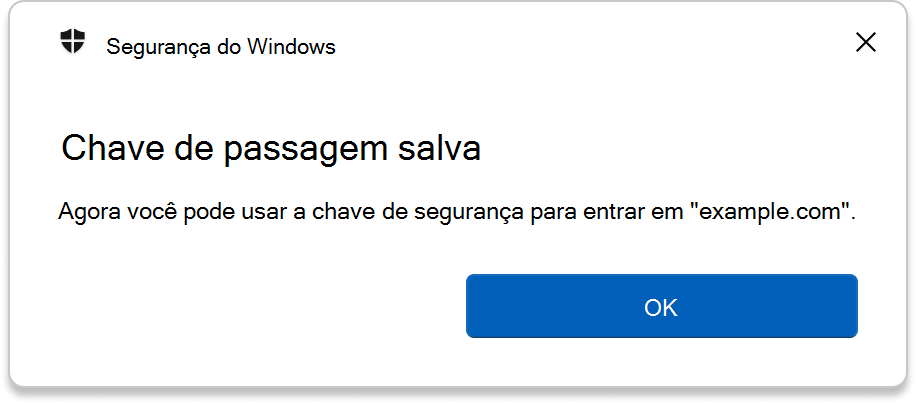

- Chave de segurança: a chave de acesso é guardada numa chave de segurança FIDO2, protegida pelo mecanismo de desbloqueio da chave (por exemplo, biometria ou PIN)

Escolha uma das seguintes opções para saber como guardar uma chave de acesso, com base no local onde pretende armazená-la.

- Abrir um site ou aplicação que suporte chaves de acesso

- Criar uma chave de acesso a partir das definições da sua conta

- Selecione a opção Utilizar outro dispositivo>Seguinte

- Selecione Este dispositivo> WindowsSeguinte

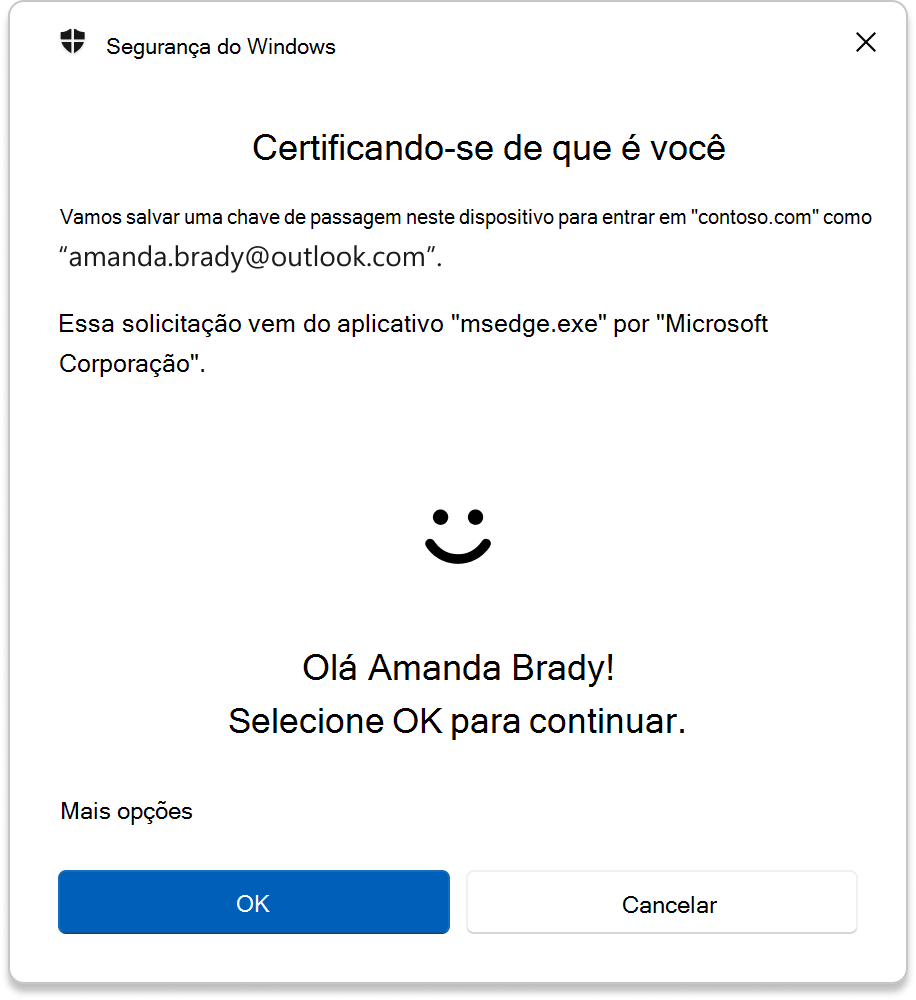

- Selecione um método de verificação do Windows Hello e continue com a verificação e, em seguida, selecione OK

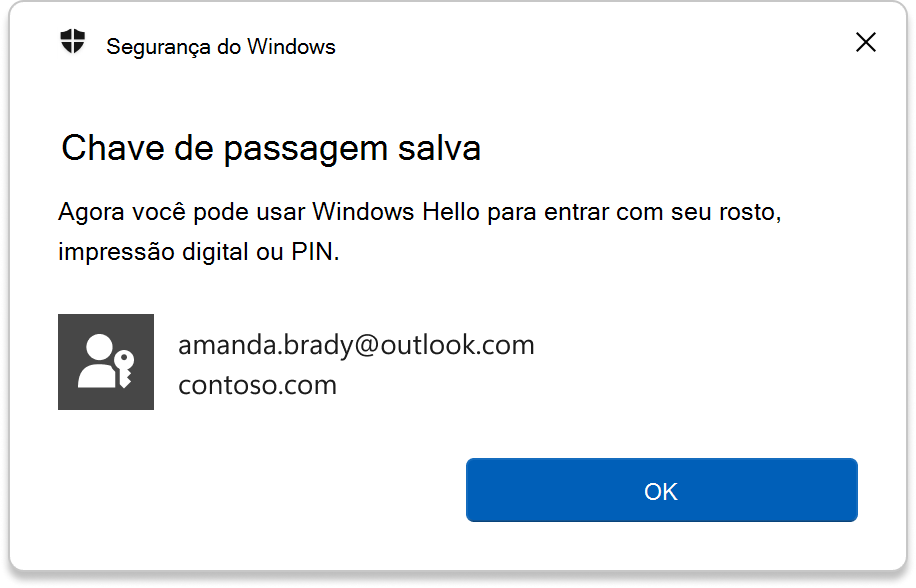

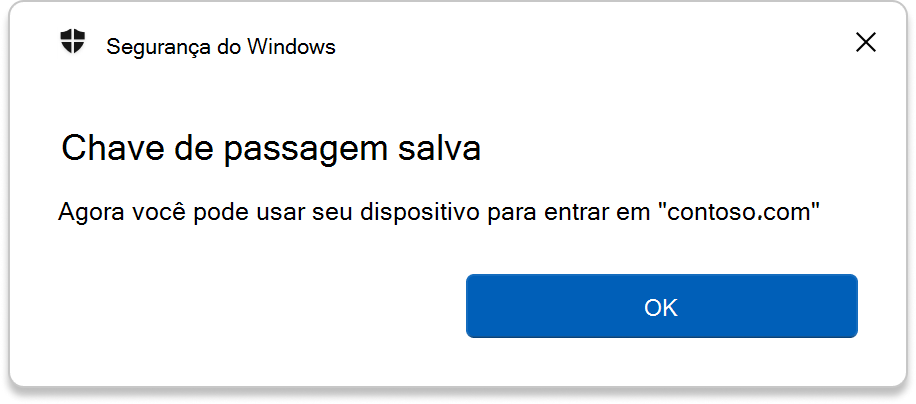

- A chave de acesso é guardada no seu dispositivo Windows. Para confirmar, selecione OK

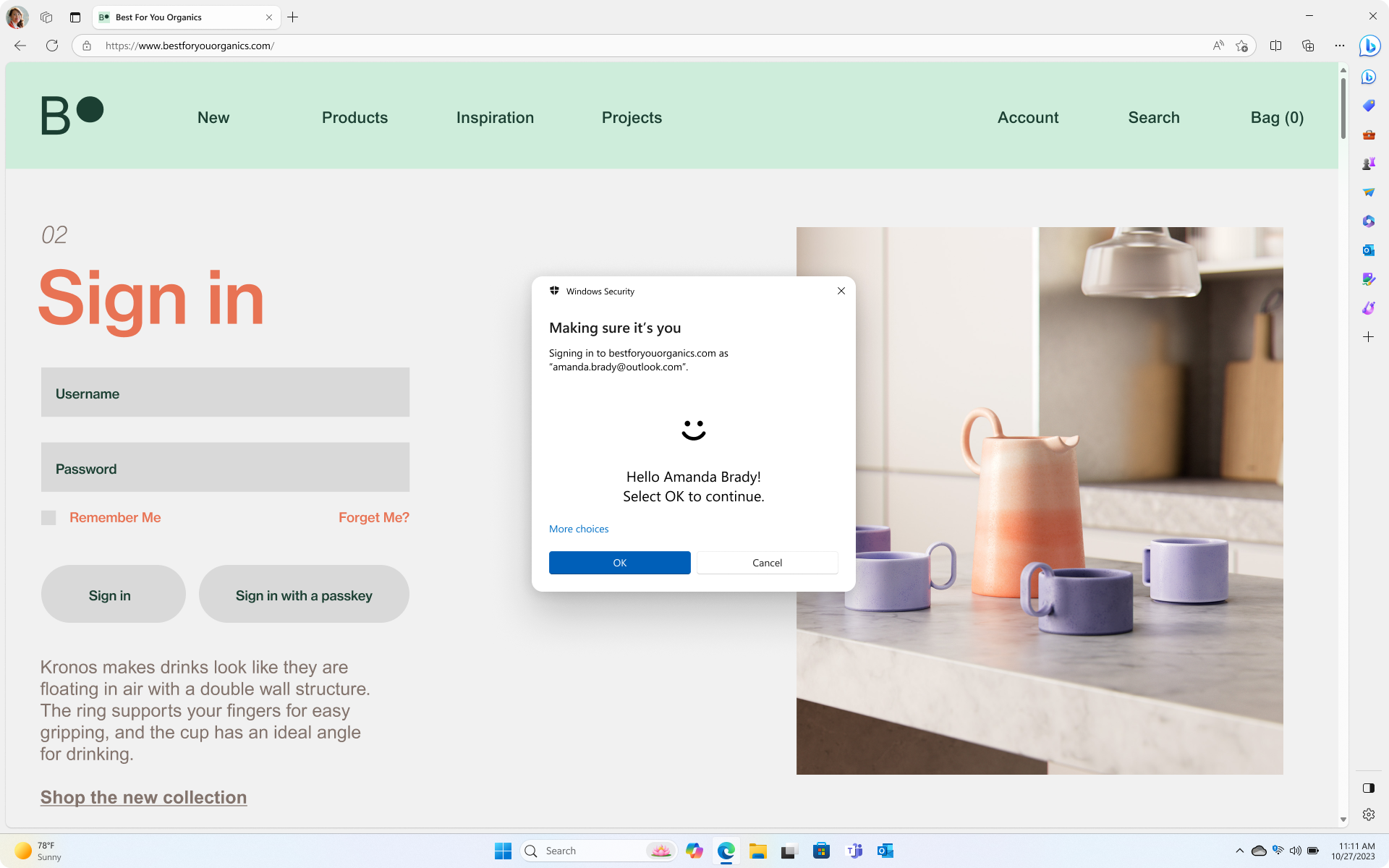

Utilizar uma chave de acesso

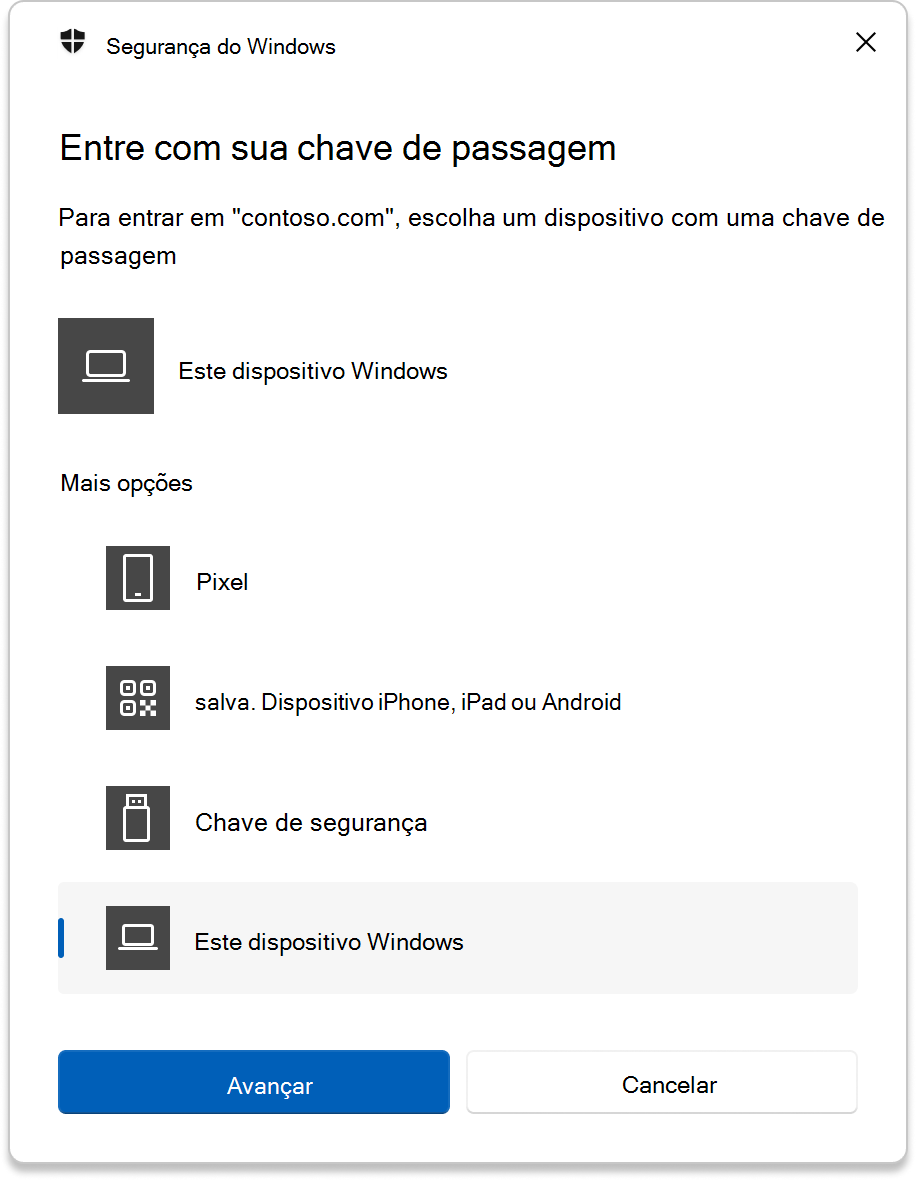

Quando abre um site ou aplicação que suporta chaves de acesso, se uma chave de acesso for armazenada localmente, ser-lhe-á automaticamente pedido para utilizar o Windows Hello para iniciar sessão. Também pode optar por utilizar uma chave de acesso a partir de uma das seguintes localizações:

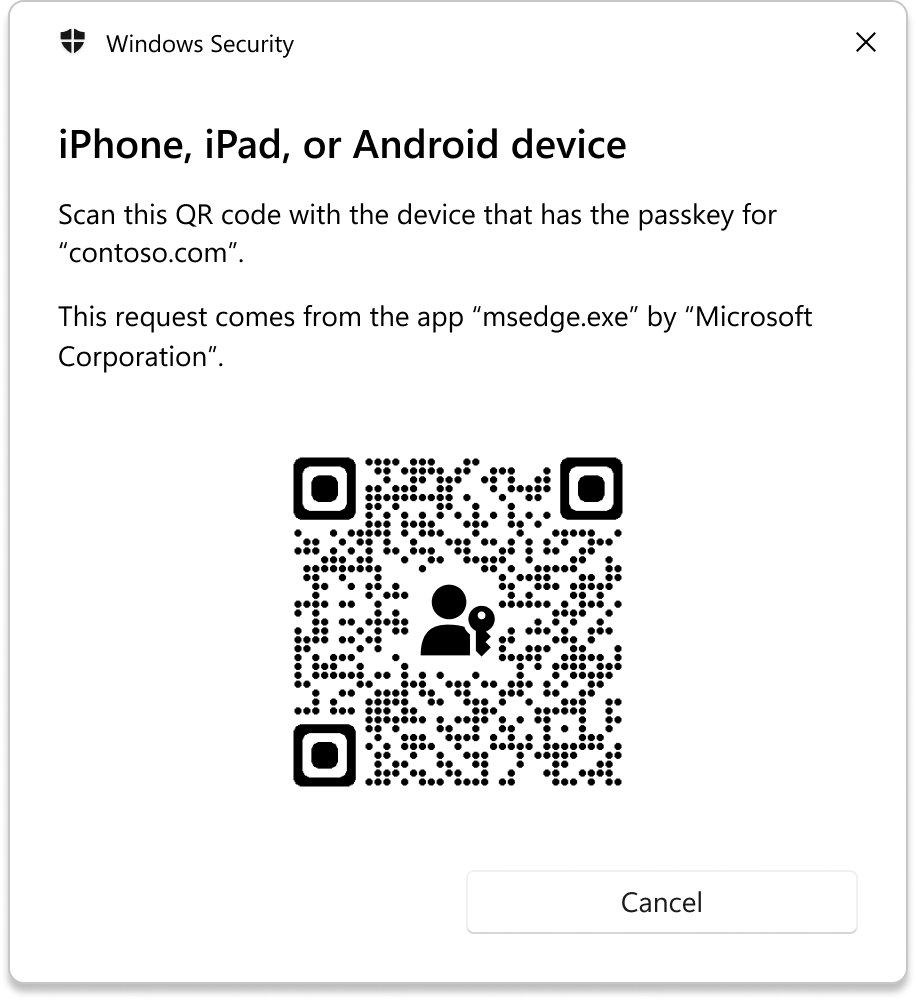

- iPhone, iPad ou dispositivo Android: utilize esta opção se quiser iniciar sessão com uma chave de acesso armazenada num telemóvel ou tablet. Esta opção requer que digitalize um código QR com o seu telemóvel ou tablet, que tem de estar próximo do dispositivo Windows

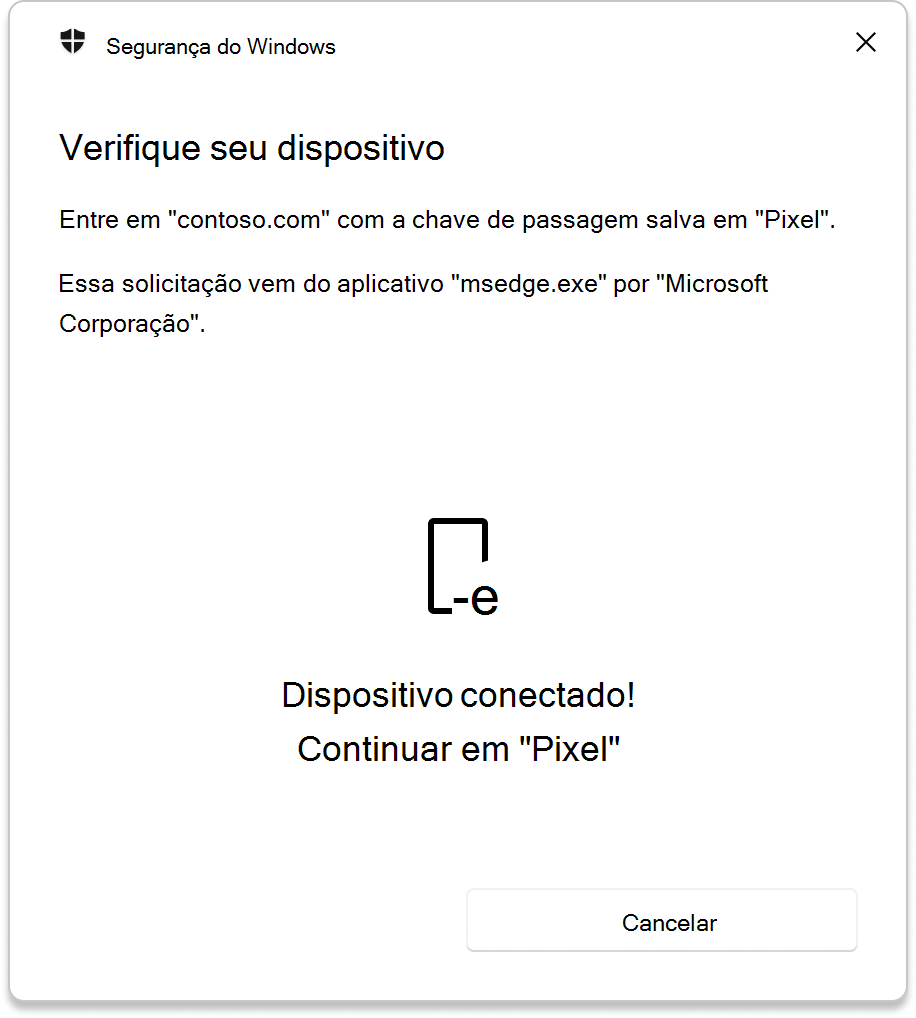

- Dispositivo ligado: utilize esta opção se pretender iniciar sessão com uma chave de acesso armazenada num dispositivo que esteja próximo do dispositivo Windows. Esta opção só é suportada para dispositivos Android

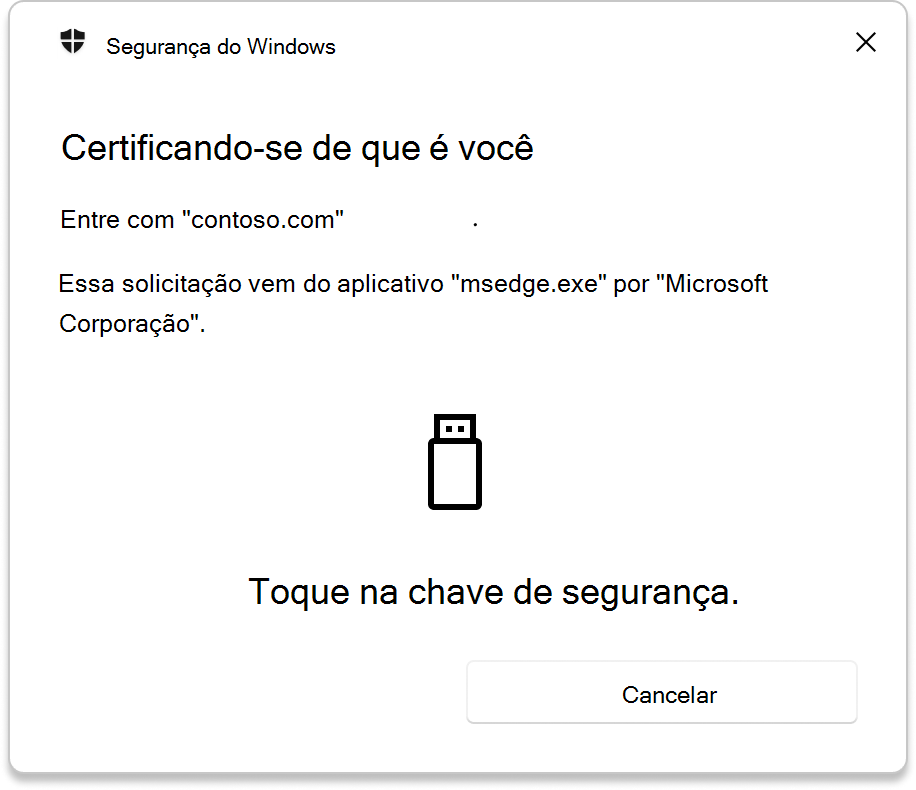

- Chave de segurança: utilize esta opção se quiser iniciar sessão com uma chave de acesso armazenada numa chave de segurança FIDO2

Escolha uma das seguintes opções para saber como utilizar uma chave de acesso, com base no local onde a guardou.

- Abrir um site ou aplicação que suporte chaves de acesso

- Selecione Iniciar sessão com uma chave de acesso ou uma opção semelhante

- Selecione a opção Utilizar outro dispositivo>Seguinte

- Selecione Este dispositivo> WindowsSeguinte

- Selecionar uma opção de desbloqueio do Windows Hello

- Selecione OK para continuar a iniciar sessão

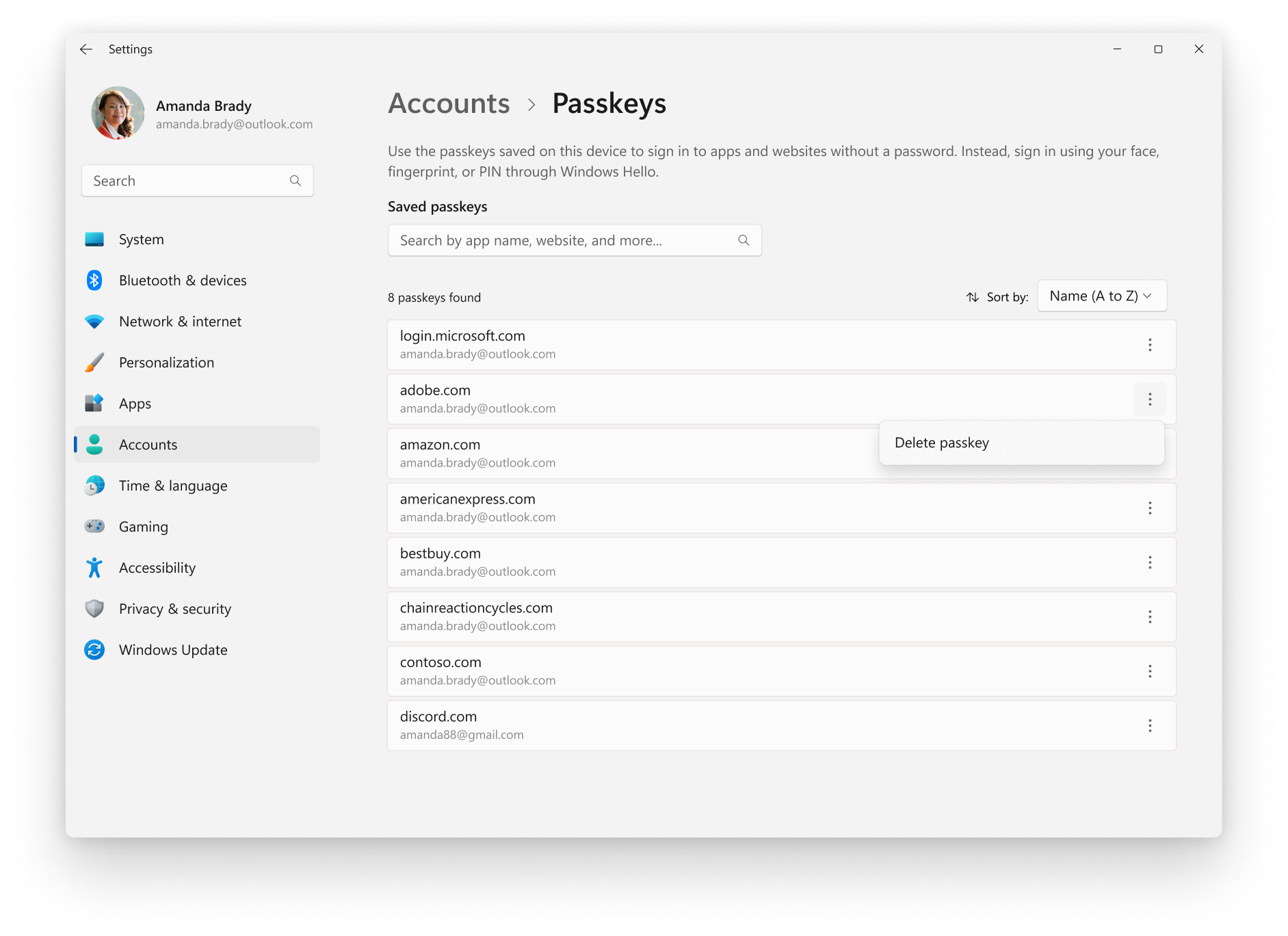

Gerir chaves de acesso

A partir do Windows 11, versão 22H2 com KB5030310, pode utilizar a aplicação Definições para ver e gerir as chaves de acesso guardadas para aplicações ou sites. Aceda a Definições > Chaves de Acesso de Contas >ou utilize o seguinte atalho:

- É apresentada uma lista de chaves de acesso guardadas e pode filtre-as pelo nome

- Para eliminar uma chave de acesso, selecione ... > Eliminar chave de acesso junto ao nome da chave de acesso

Observação

Algumas chaves de acesso para login.microsoft.com não podem ser eliminadas, uma vez que são utilizadas com o Microsoft Entra ID e/ou a Conta Microsoft para iniciar sessão no dispositivo e nos serviços Microsoft.

Chaves de acesso em ambientes restritos por Bluetooth

Para cenários de autenticação entre dispositivos passkey, tanto o dispositivo Windows como o dispositivo móvel têm de ter o Bluetooth ativado e ligado à Internet. Isto permite que o utilizador autorize outro dispositivo de forma segura através de Bluetooth sem transferir ou copiar a própria chave de acesso.

Algumas organizações restringem a utilização de Bluetooth, que inclui a utilização de chaves de acesso. Nestes casos, as organizações podem permitir chaves de acesso ao permitir o emparelhamento Bluetooth exclusivamente com autenticadores FIDO2 com chave de acesso ativada.

Para limitar a utilização de Bluetooth apenas a casos de utilização de chave de acesso, utilize o CSP de Política Bluetooth e o CSP da Política de Instalação de Dispositivos.

Configuração do dispositivo

As instruções seguintes fornecem detalhes sobre como configurar os seus dispositivos. Selecione a opção mais adequada às suas necessidades.

Para configurar dispositivos com o Microsoft Intune, pode utilizar uma política personalizada com estas definições:

| Configuração |

|---|

./Device/Vendor/MSFT/Policy/Config/Bluetooth/AllowAdvertising 0 Quando definido como 0, o dispositivo não envia anúncios. |

./Device/Vendor/MSFT/Policy/Config/Bluetooth/AllowDiscoverableMode 0 Quando definido como 0, os outros dispositivos não conseguem detetar o dispositivo. |

./Device/Vendor/MSFT/Policy/Config/Bluetooth/PermitirPrepair0 Impede que periféricos Bluetooth agrupados específicos se emparelhem automaticamente com o dispositivo anfitrião. |

./Device/Vendor/MSFT/Policy/Config/Bluetooth/AllowPromptedProximalConnections 0Impede que os utilizadores utilizem o Emparelhamento Rápido e outros cenários baseados na proximidade. |

./Device/Vendor/MSFT/Policy/Config/Bluetooth/ServicesAllowedList {0000FFFD-0000-1000-8000-00805F9B34FB};{0000FFF9-0000-1000-8000-00805F9B34FB} Defina uma lista de perfis e serviços Bluetooth permitidos: - Serviço FIDO Alliance Universal Second Factor Authenticator ( 0000fffd-0000-1000-8000-00805f9b34fb)- FiDO2 serviço de transporte seguro cliente a autenticador ( 0000FFF9-0000-1000-8000-00805F9B34FB)Para obter mais informações, veja FiDO CTAP 2.1 standard specification and Bluetooth Assigned Numbers document (Especificação padrão FIDO CTAP 2.1 e Números Atribuídos bluetooth). |

./Device/Vendor/MSFT/Policy/Config/DeviceInstallation/PreventInstallationOfMatchingDeviceIDs<enabled/><data id="DeviceInstall_IDs_Deny_Retroactive" value="true"/><data id="DeviceInstall_IDs_Deny_List" value="1BTH\MS_BTHPAN"/>Desativa o adaptador de rede de Rede Pessoal (PAN) Bluetooth existente, impedindo a instalação do Adaptador de Rede Bluetooth que pode ser utilizado para conectividade de rede ou ligação. |

Observação

Assim que as definições forem aplicadas, se tentar emparelhar um dispositivo através de Bluetooth, este será inicialmente emparelhado e imediatamente desligado. O carregamento do dispositivo Bluetooth está bloqueado e não está disponível nas Definições nem no Gestor de Dispositivos.

Fornecer comentários

Fornecer comentários

Para fornecer feedback sobre as chaves de acesso, abra o Hub de Comentários e utilize a categoria Segurança e Chave de Acesso de Privacidade>.