Descrever o Copilot no Microsoft Defender XDR

O Microsoft Security Copilot está incorporado no Microsoft Defender XDR para permitir que as equipas de segurança investiguem e respondam a incidentes de forma rápida e eficiente. O Microsoft Copilot para Microsoft Defender XDR suporta os seguintes recursos.

- Resumir incidentes

- Respostas guiadas

- Análise de scripts

- Linguagem natural para consultas KQL

- Relatórios de incidentes

- Analise arquivos

- Resumo do dispositivo

Há também algumas opções que são comuns em todos esses recursos, incluindo a capacidade de fornecer feedback sobre respostas rápidas e mudar perfeitamente para a experiência independente.

Conforme descrito na unidade de introdução, na experiência incorporada, o Copilot é capaz de invocar os recursos específicos do produto diretamente, proporcionando eficiência de processamento. Dito isso, para garantir o acesso a esses recursos do Microsoft Security Copilot, o plug-in Microsoft Defender XDR precisa ser habilitado e isso é feito por meio da experiência autônoma. Para saber mais, consulte Descrever os recursos disponíveis na experiência autônoma do Microsoft Security Copilot.

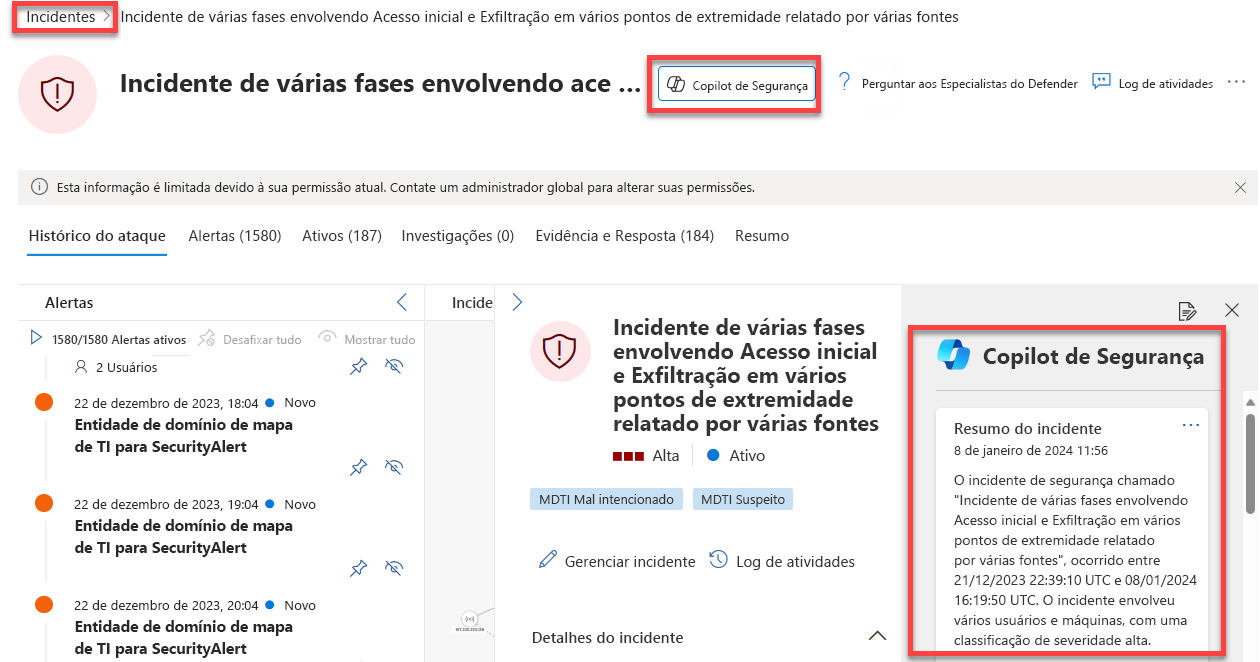

Resumir incidentes

Para entender imediatamente um incidente, você pode usar o Microsoft Copilot no Microsoft Defender XDR para resumir um incidente para você. O Copilot cria uma visão geral do ataque contendo informações essenciais para você entender o que aconteceu no ataque, quais ativos estão envolvidos e a linha do tempo do ataque. O Copilot cria automaticamente um resumo quando você navega para a página de um incidente.

Os incidentes que contenham até 100 alertas podem ser resumidos num resumo de incidente. Um resumo de incidente, dependendo da disponibilidade dos dados, inclui o seguinte:

- A hora e a data em que um ataque foi iniciado.

- A entidade ou recurso onde o ataque foi iniciado.

- Um resumo das linhas cronológicas de como o ataque foi desvendado.

- Os recursos envolvidos no ataque.

- Indicadores de comprometimento (ICs).

- Nomes dos agentes de ameaça envolvidos.

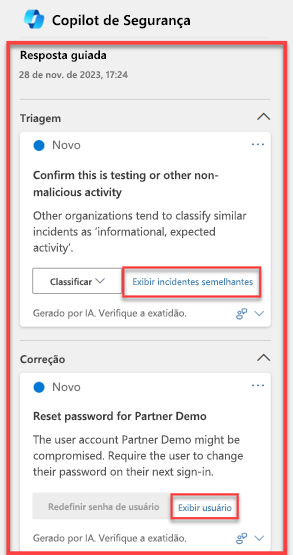

Respostas guiadas

O copiloto no Microsoft Defender XDR usa recursos de IA e aprendizado de máquina para contextualizar um incidente e aprender com investigações anteriores para gerar ações de resposta apropriadas, que são mostradas como respostas guiadas. A capacidade de resposta guiada do Copilot permite que as equipes de resposta a incidentes em todos os níveis apliquem com confiança e rapidez ações de resposta para resolver incidentes com facilidade.

As respostas orientadas recomendam ações nas seguintes categorias:

- Triagem - inclui uma recomendação para classificar incidentes como informativos, verdadeiros positivos ou falsos positivos

- Contenção - inclui ações recomendadas para conter um incidente

- Investigação - inclui ações recomendadas para uma investigação adicional

- Remediação – inclui ações de resposta recomendadas para aplicar a entidades específicas envolvidas num incidente

Cada cartão contém informações sobre a ação recomendada, incluindo por que a ação é recomendada, incidentes semelhantes e muito mais. Por exemplo, a ação Exibir incidentes semelhantes fica disponível quando há outros incidentes na organização semelhantes ao incidente atual. As equipes de resposta a incidentes também podem exibir informações do usuário para ações de correção, como redefinir senhas.

Nem todos os incidentes/alertas fornecem respostas guiadas. As respostas guiadas estão disponíveis para tipos de incidentes, como phishing, comprometimento de e-mail comercial e ransomware.

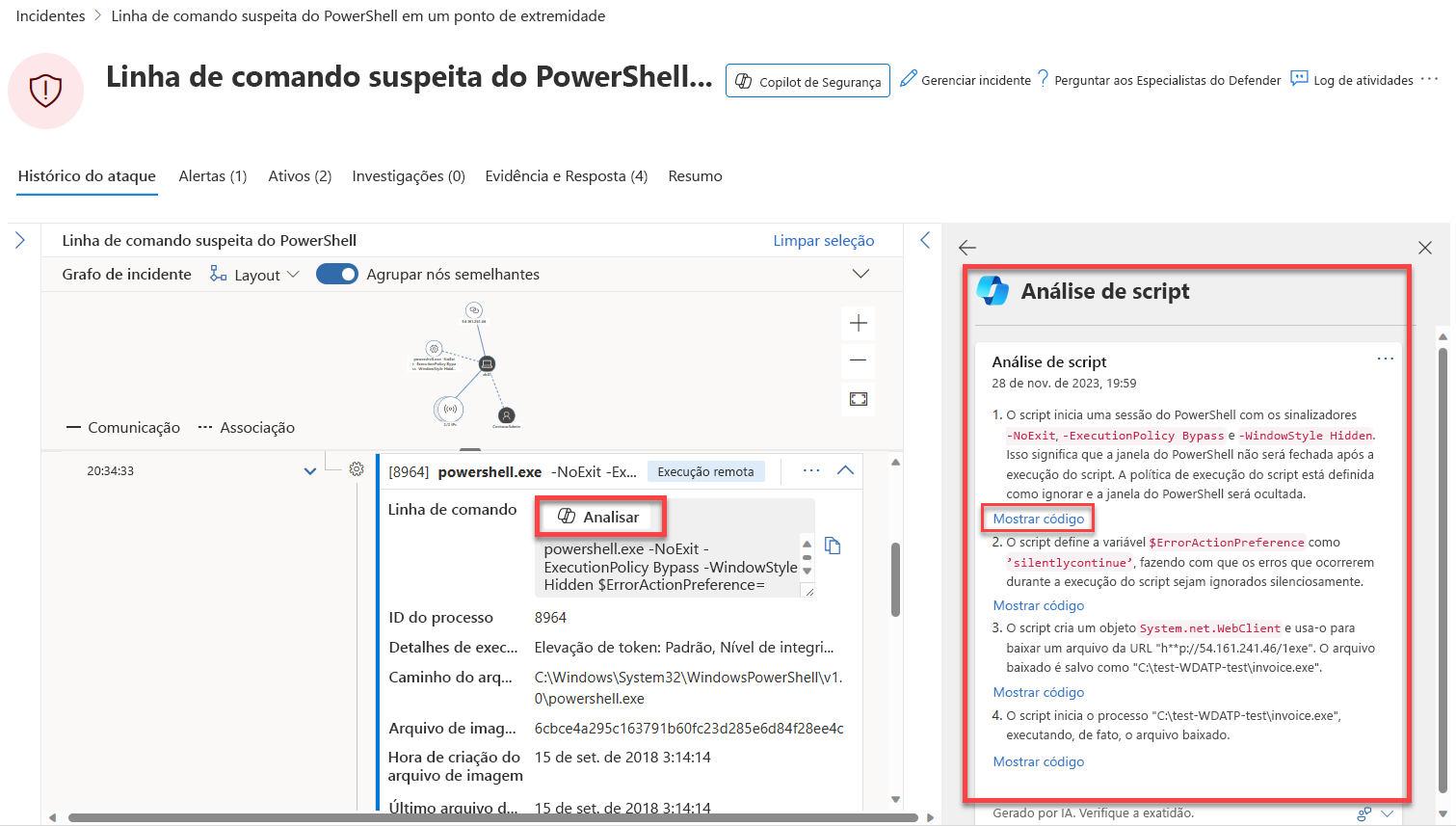

Analisar scripts e códigos

Os ataques mais complexos e sofisticados, como o ransomware, evitam a deteção através de várias formas, incluindo a utilização de scripts e do PowerShell. Além disso, estes scripts são frequentemente ofuscados, o que aumenta a complexidade da deteção e análise. As equipes de operações de segurança precisam analisar rapidamente scripts e códigos para entender seus recursos e aplicar a mitigação apropriada aos ataques que progridem ainda mais dentro de uma rede.

O recurso de análise de scripts do Copilot no Microsoft Defender XDR fornece às equipes de segurança capacidade adicional para inspecionar scripts e código sem usar ferramentas externas. Esta capacidade também reduz a complexidade da análise, minimizando os desafios e permitindo que as equipas de segurança avaliem e identifiquem rapidamente um script como malicioso ou benigno.

Você pode acessar o recurso de análise de script na linha do tempo de alerta dentro de um incidente, para uma entrada de linha do tempo que consiste em script ou código. Na imagem a seguir, a linha do tempo mostra uma entrada powershell.exe.

Nota

As funções de análise de scripts estão em constante desenvolvimento. A análise de scripts em linguagens diferentes de PowerShell, batch e bash está a ser avaliada.

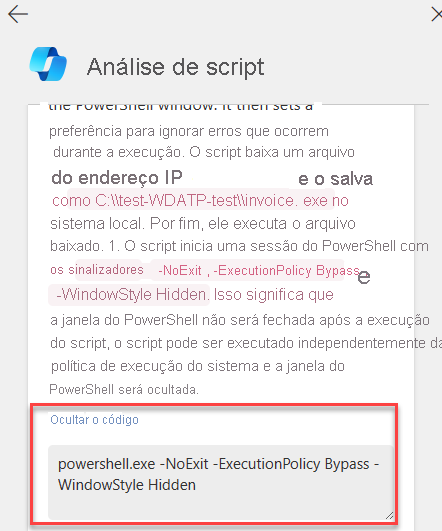

O copiloto analisa o script e exibe os resultados no cartão de análise de script. Os usuários podem selecionar o código Mostrar para ver linhas específicas de código relacionadas à análise. Para ocultar o código, os usuários precisam apenas selecionar Ocultar código.

Gerar consultas KQL

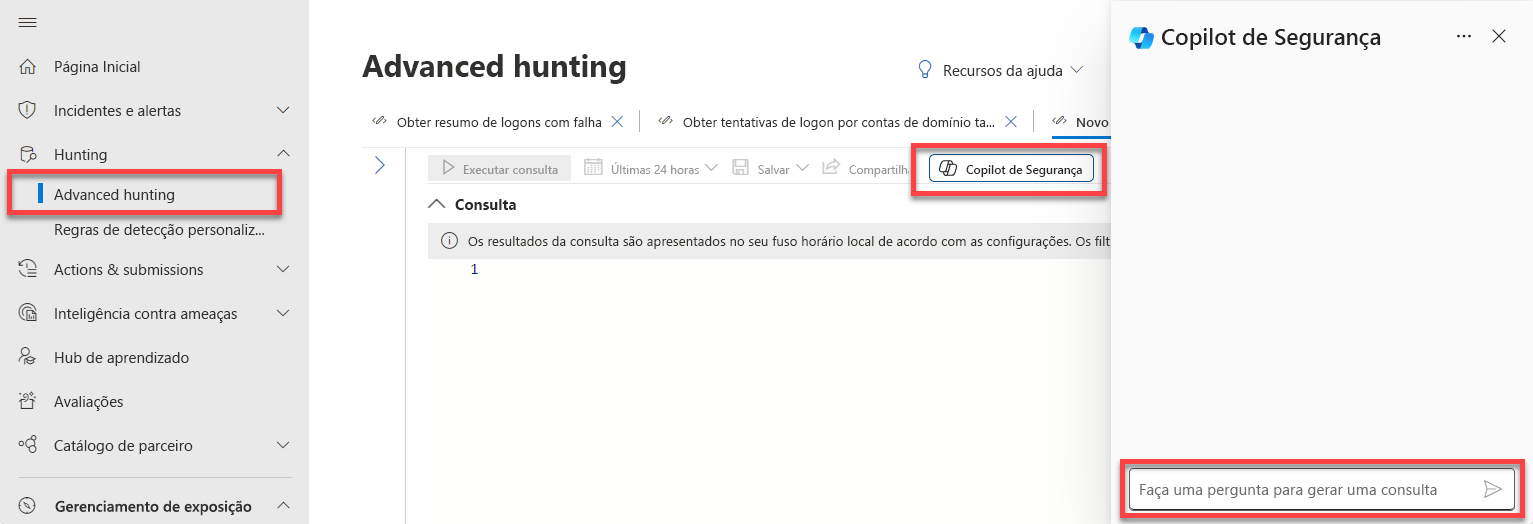

O Copilot no Microsoft Defender XDR vem com um recurso de assistente de consulta em caça avançada.

Caçadores de ameaças ou analistas de segurança que ainda não estão familiarizados ou ainda não aprenderam o KQL podem fazer uma solicitação ou fazer uma pergunta em linguagem natural (por exemplo, Obter todos os alertas envolvendo o administrador do usuário123). Em seguida, o copiloto gera uma consulta KQL que corresponde à solicitação usando o esquema de dados de caça avançado.

Esse recurso reduz o tempo necessário para escrever uma consulta de caça do zero para que os caçadores de ameaças e analistas de segurança possam se concentrar na caça e na investigação de ameaças.

Para acessar a linguagem natural para o assistente de consulta KQL, os usuários com acesso ao Copilot selecionam caça avançada no painel de navegação esquerdo do portal Defender XDR.

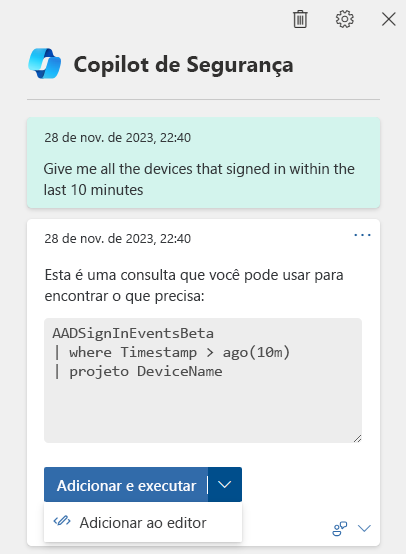

Usando a barra de prompts, o usuário pode pedir uma consulta de caça a ameaças, usando linguagem natural, como "Dê-me todos os dispositivos que entraram nos últimos 10 minutos".

O usuário pode então optar por executar a consulta selecionando Adicionar e executar. A consulta gerada aparece como a última consulta no editor de consultas. Para fazer mais ajustes, selecione Adicionar ao editor.

A opção para executar a consulta gerada também pode ser definida automaticamente através do ícone de configurações.

Criar relatórios de incidente

Um relatório de incidentes abrangente e claro é uma referência essencial para as equipas de segurança e a gestão de operações de segurança. No entanto, escrever um relatório abrangente com os detalhes importantes presentes pode ser uma tarefa demorada para as equipes de operações de segurança, pois envolve coletar, organizar e resumir informações de incidentes de várias fontes. As equipas de segurança podem agora criar instantaneamente um extenso relatório de incidentes no portal.

Utilizando o processamento de dados alimentado por IA do Copilot, as equipes de segurança podem criar imediatamente relatórios de incidentes com um clique de um botão no Microsoft Defender XDR.

Enquanto um resumo de incidente fornece uma visão geral de um incidente e como ele aconteceu, um relatório de incidente consolida informações de incidentes de várias fontes de dados disponíveis no Microsoft Sentinel e no Microsoft Defender XDR. O relatório de incidentes também inclui todas as etapas orientadas por analistas e ações automatizadas, os analistas envolvidos na resposta e os comentários dos analistas.

O Copilot cria um relatório de incidente contendo as seguintes informações:

- Os carimbos de data/hora das principais ações de gestão de incidentes, incluindo:

- Criação e encerramento de incidentes

- Primeiro e último logs, quer o log tenha sido controlado por analistas ou automatizado, capturados no incidente

- Os analistas envolvidos na resposta a incidentes.

- Classificação do incidente, incluindo comentários de analistas sobre como o incidente foi avaliado e classificado.

- Ações de investigação aplicadas pelos analistas e anotadas nos registros de incidentes

- Ações de remediação realizadas, incluindo:

- Ações manuais aplicadas pelos analistas e anotadas nos logs de incidentes

- Ações automatizadas aplicadas pelo sistema, incluindo Microsoft Sentinel Playbooks executados e ações do Microsoft Defender XDR aplicadas

- Acompanhe ações como recomendações, problemas em aberto ou próximas etapas anotadas pelos analistas nos registros de incidentes.

Para criar um relatório de incidente, o usuário seleciona Gerar relatório de incidente no canto superior direito da página de incidente ou o ícone no painel Copiloto.

O relatório gerado depende das informações de incidente disponíveis do Microsoft Defender XDR e do Microsoft Sentinel. Ao selecionar as reticências no cartão de relatório de incidente, o usuário pode copiar o relatório para a área de transferência, postar em um registro de atividades, regenerar o relatório ou optar por abrir na experiência autônoma do Copilot.

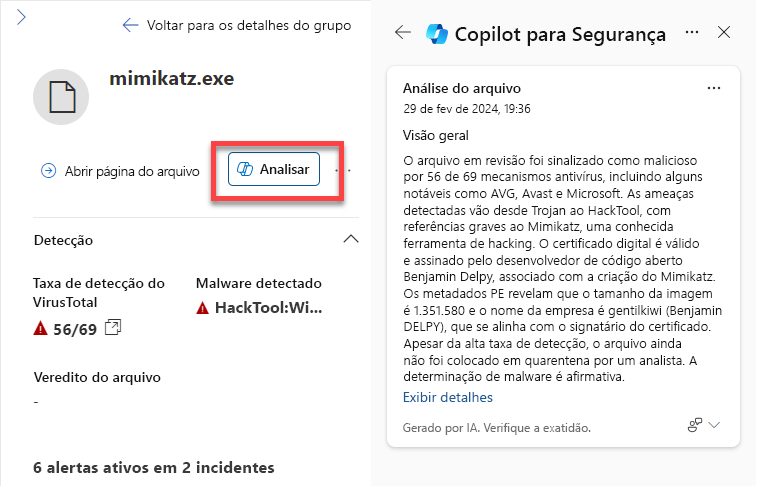

Analise arquivos

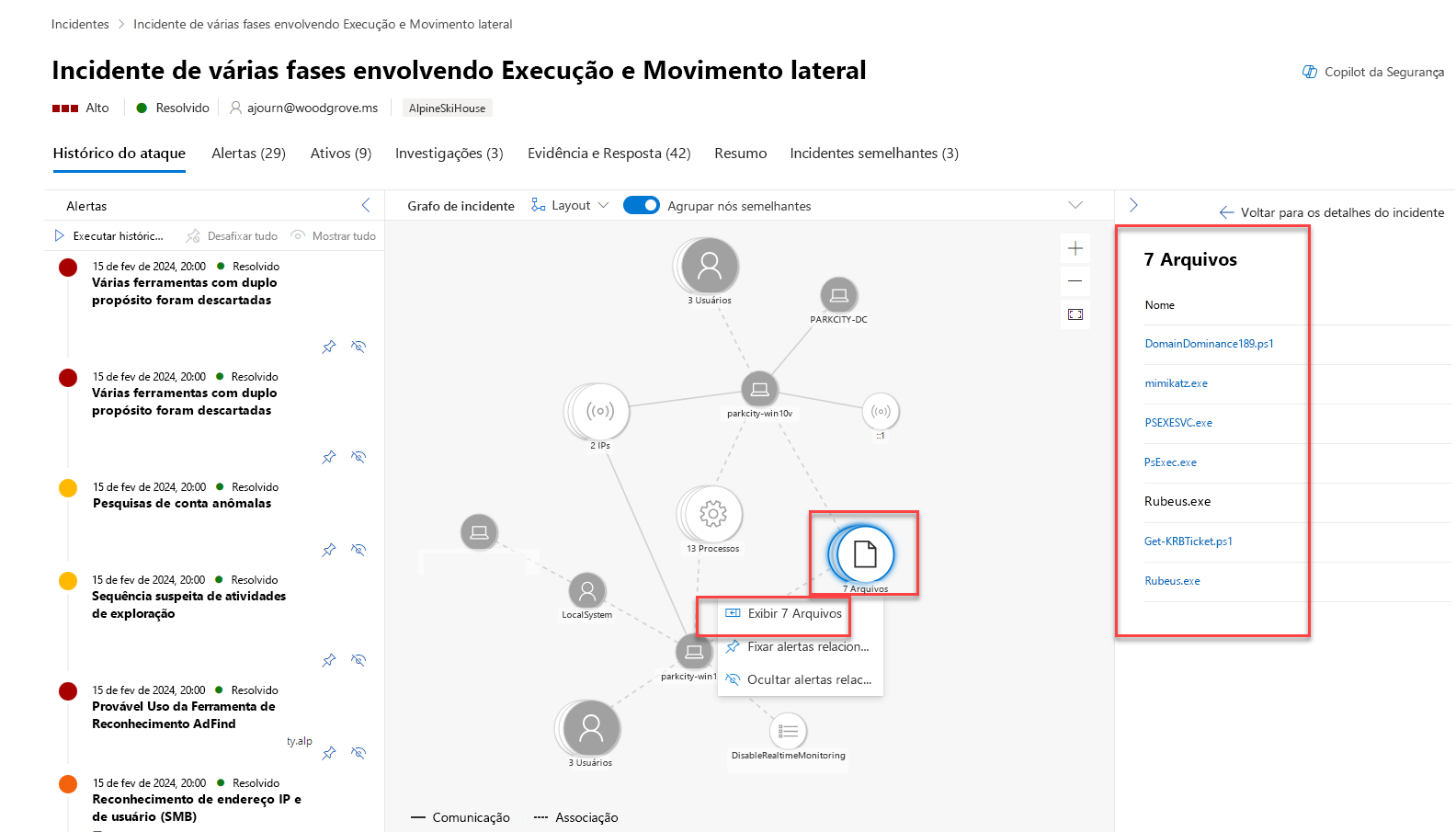

Ataques sofisticados geralmente usam arquivos que imitam arquivos legítimos ou do sistema para evitar a deteção. O Copilot no Microsoft Defender XDR permite que as equipes de segurança identifiquem rapidamente arquivos maliciosos e suspeitos por meio de recursos de análise de arquivos alimentados por IA.

Há muitas maneiras de acessar a página de perfil detalhada de um arquivo específico. Por exemplo, você pode usar o recurso de pesquisa, selecionar arquivos na guia evidência e resposta de um incidente ou usar o gráfico Incidente.

Neste exemplo, você navega até os arquivos através do gráfico de incidentes de um incidente com arquivos afetados. O gráfico de incidentes mostra o escopo completo do ataque, como o ataque se espalhou pela sua rede ao longo do tempo, onde começou e até onde o invasor foi.

No gráfico de incidentes, a seleção de arquivos exibe a opção de visualizar arquivos. Selecionar exibir arquivos abre um painel no lado direito da tela listando os arquivos afetados. A seleção de qualquer arquivo exibe uma visão geral dos detalhes do arquivo e a opção de analisá-lo. Selecionar Analisar abre a análise do arquivo Copilot.

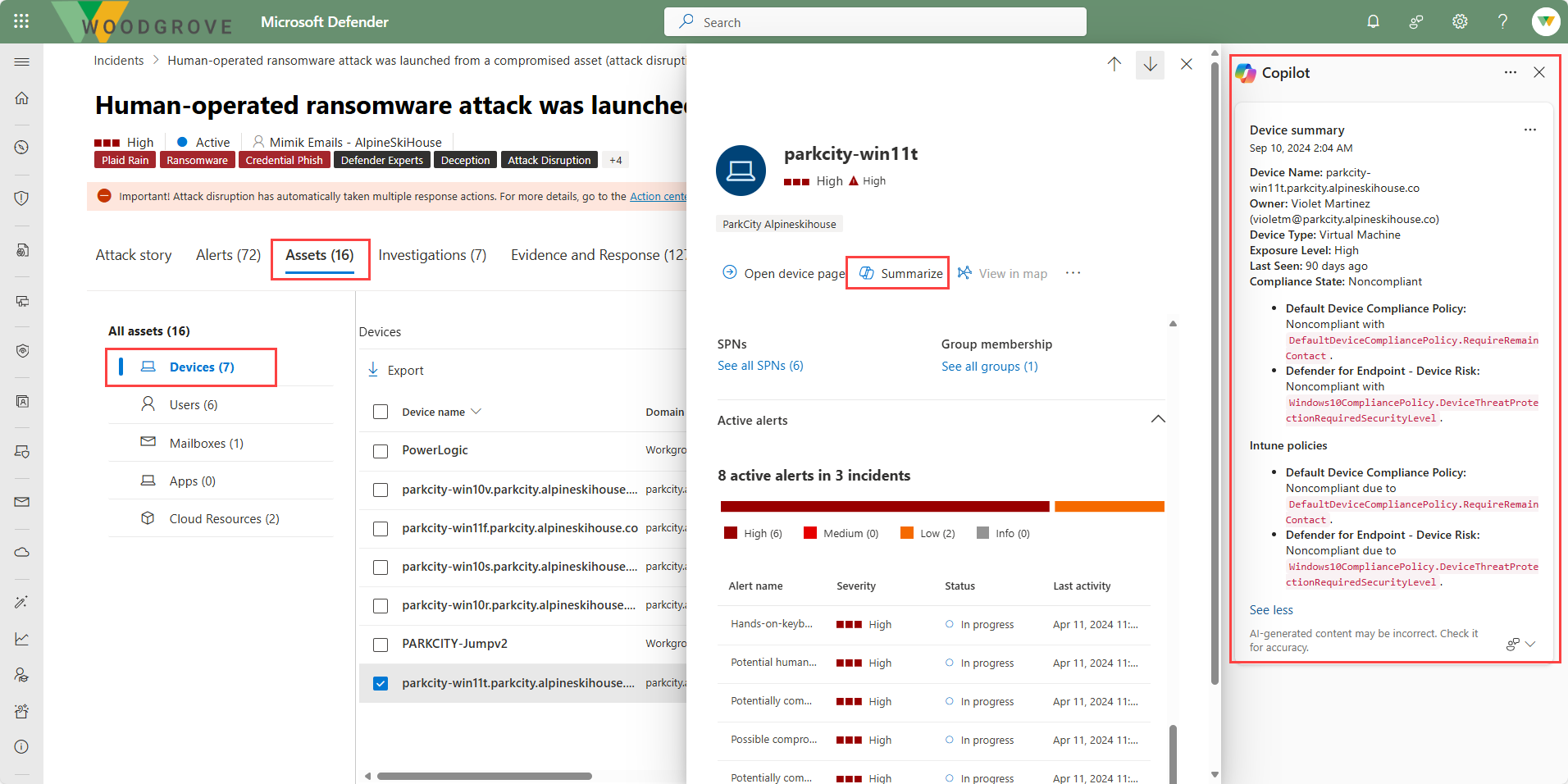

Resumir dispositivos e identidades

O recurso de resumo de dispositivos do Copilot no Defender permite que as equipes de segurança obtenham a postura de segurança de um dispositivo, informações de software vulneráveis e quaisquer comportamentos incomuns. Os analistas de segurança podem usar o resumo de um dispositivo para acelerar a investigação de incidentes e alertas.

Há muitas maneiras de acessar um resumo do dispositivo. Neste exemplo, você navega até o resumo do dispositivo através da página de ativos de incidente. Selecionar a guia de ativos para um incidente exibe todos os ativos. No painel de navegação esquerdo, selecione Dispositivos e, em seguida, selecione um nome de dispositivo específico. Na página de visão geral que se abre à direita está a opção para selecionar Copilot.

Da mesma forma, o Copilot no Microsoft Defender XDR pode resumir identidades.

Funcionalidade comum entre os principais recursos

Existem algumas opções que são comuns entre os recursos do Copilot para Microsoft Defender XDR.

Fornecendo feedback

Tal como acontece com a experiência independente, a experiência incorporada fornece aos utilizadores um mecanismo para fornecer feedback sobre a precisão da resposta gerada pela IA. Para qualquer conteúdo gerado por IA, você pode selecionar o prompt de feedback no canto inferior direito da janela de conteúdo e selecionar entre as opções disponíveis.

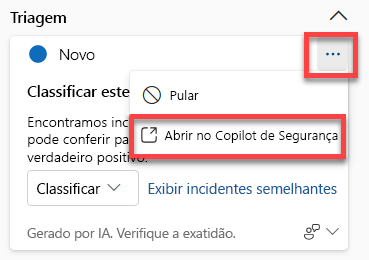

Mudar para a experiência Autónoma

Como analista que usa o Microsoft Defender XDR, é provável que você passe uma boa quantidade de tempo no Defender XDR, portanto, a experiência incorporada é um ótimo lugar para iniciar uma investigação de segurança. Dependendo do que você aprender, você pode determinar que uma investigação mais profunda é necessária. Nesse cenário, você pode facilmente fazer a transição para a experiência autônoma para buscar uma investigação mais detalhada e cruzada de produtos que traga todos os recursos do Copilot habilitados para sua função.

Para conteúdo gerado através da experiência incorporada, você pode facilmente fazer a transição para a experiência independente. Para passar para a experiência autônoma, selecione as reticências na janela de conteúdo gerado e escolha Abrir no Security Copilot.