Implementar segurança de acesso a dados

O HDInsight é um serviço PaaS e o padrão mais implementado é a separação completa entre computação e armazenamento. Nesses padrões, a segurança de acesso a dados fornece proteção de dados em repouso e tráfego entre o HDInsight e a camada de dados. Essas áreas de segurança estão fora da alçada dos recursos de segurança específicos do HDInsight e são realizadas por recursos de segurança disponíveis nos serviços de armazenamento e rede do Azure. Abaixo está a lista de recomendações sobre como a segurança de acesso a dados pode ser alcançada em clusters HDInsight. Você pode optar por implementar algumas ou todas essas recomendações com base no seu caso de uso.

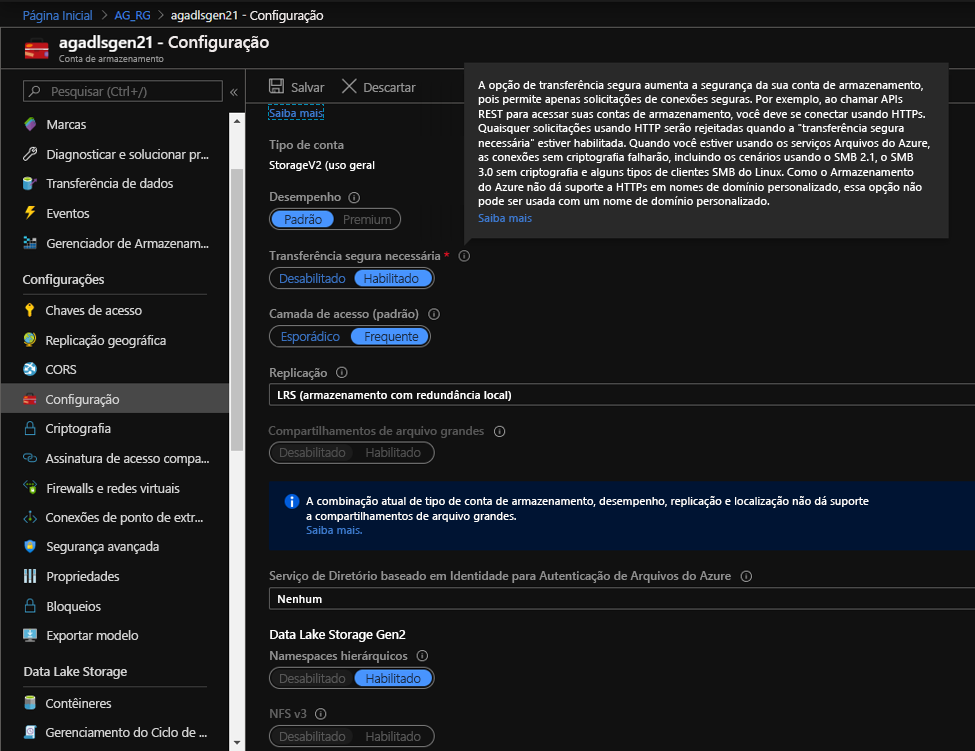

Permitir solicitações para armazenamento somente de conexões seguras

A transferência segura permite solicitações originadas de conexões seguras (https) e rejeita quaisquer conexões originadas de http. Antes de criar o cluster, você deve habilitar uma transferência segura. Clique no botão deslizante "Selecionar transferência segura necessária" para "Ativado". Aprenda as recomendações de segurança de práticas recomendadas para ADLSG2, incluindo transferência segura.

Implementar listas de controle de acesso (ACLs) para ADLS Gen2

O modelo de controle de acesso ADLS Gen2 dá suporte ao RBAC (Controle de Acesso Baseado em Função) do Azure e ao controle de acesso (ACL) do tipo POSIX. Você pode optar por implementar o modelo de ACL de nível POSIX para HDInsight para configurar a autenticação de passagem para arquivos e pastas. Cada arquivo ou diretório no ADLS Gen2 tem permissões distintas para essas identidades.

- O utilizador proprietário

- O grupo proprietário

- Utilizadores nomeados

- Grupos nomeados

- Entidades de serviço nomeadas

- Identidades gerenciadas nomeadas

- Todos os outros usuários POSIX nível Controle de acesso para arquivos e pastas ADLS Gen2 podem, portanto, ser concedidos a usuários e grupos de domínio HDInsight e essas autorizações serão respeitadas por todos os serviços HDInsight durante o acesso. Saiba mais sobre o Controle de Acesso no Azure Data lake Storage Gen2.

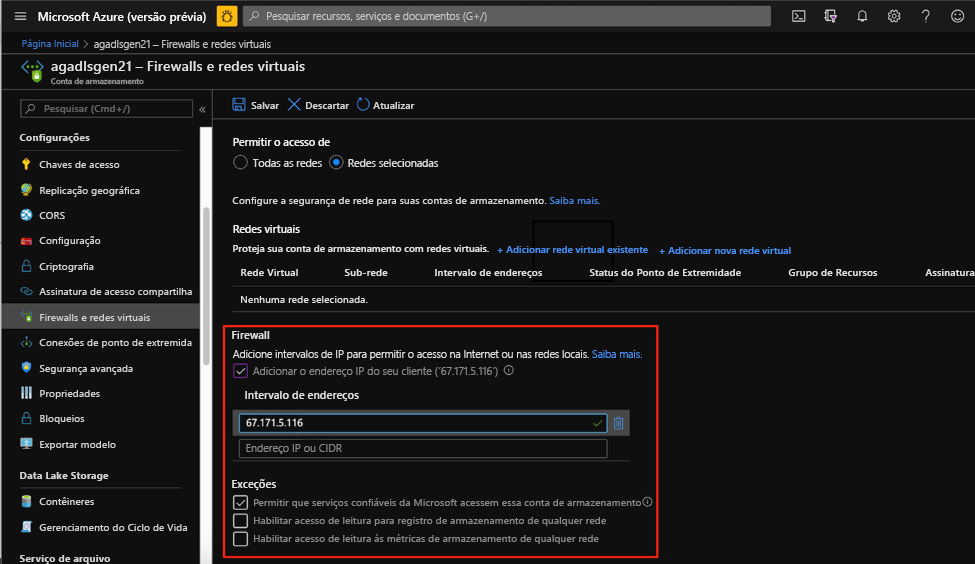

Firewalls de armazenamento do Azure

O firewall de armazenamento do Azure usa a política de rede de "negar tudo, permissão por exceção" para garantir que apenas as entidades listadas por permissão possam obter acesso à conta de armazenamento. Os firewalls de armazenamento podem ser configurados para permitir o acesso à conta a partir de um endereço IP confiável fixo ou de um intervalo de IP confiável predeterminado. Certifique-se de que a conta de armazenamento pode ser acessada por serviços confiáveis da Microsoft para habilitar recursos como o registro. Você pode habilitar o Firewall do Azure em sua conta de armazenamento a partir da folha Firewalls e redes virtuais, conforme descrito abaixo.

TLS (Transport Layer Security) para um cliente de armazenamento fora do cluster HDInsight

Habilitar o TLS na conta de armazenamento garante que os dados em trânsito de e para a conta de armazenamento sejam criptografados. O armazenamento do Azure usa TLS 1.2 em pontos de extremidade HTTPs públicos, mas o TLS 1.0 e o TLS 1.1 ainda têm suporte para compatibilidade com versões anteriores. Para garantir uma conexão segura e compatível com o Armazenamento do Azure, você precisa habilitar o TLS 1.2 ou a versão mais recente no lado do cliente antes de enviar solicitações para operar o serviço de Armazenamento do Azure. Nesse caso, o TLS 1.2 já está habilitado por padrão quando uma conta de armazenamento troca dados com o HDInsight, e você não precisa fazer nada específico para habilitá-lo. Saiba mais sobre TLS seguro para clientes de armazenamento do Azure.

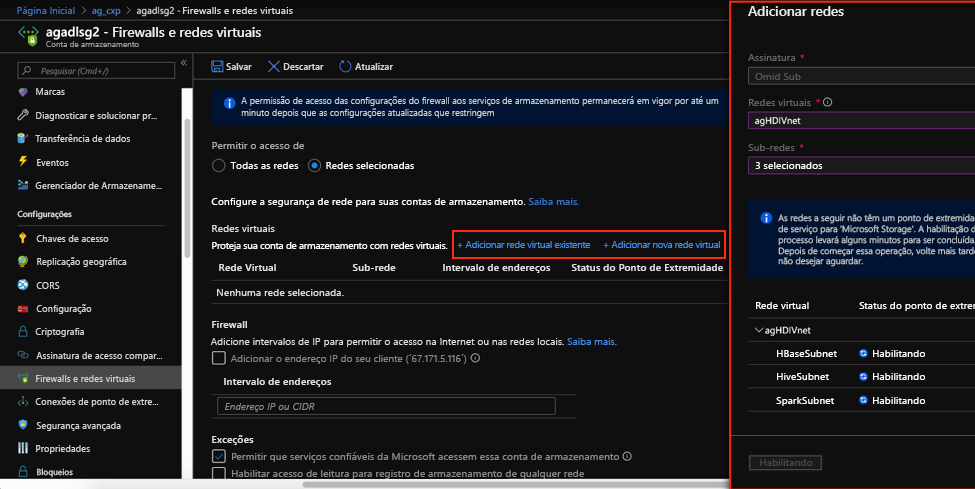

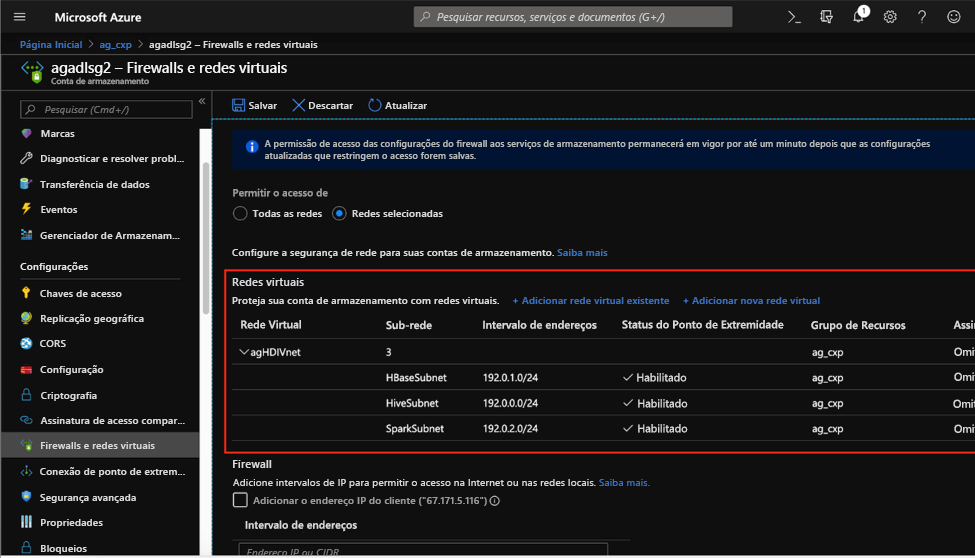

Pontos finais de serviço de rede virtual

O HDInsight oferece suporte a pontos de extremidade do Serviço VNet para Armazenamento de Blob do Azure, Azure Data Lake Storage Gen2, Cosmos DB e Banco de Dados SQL. No contexto da Segurança do HDInsight, os pontos de extremidade do serviço VNet podem ser configurados em contas de armazenamento, metastores de cluster e Cosmos DB para permitir o acesso somente da sub-rede do HDInsight. O tráfego que se move entre essas entidades e o HDInsight sempre permanece no backbone do Azure. Na conta de armazenamento, os pontos de extremidade do Serviço VNet podem ser habilitados na folha Firewalls e Redes Virtuais clicando em Adicionar rede virtual existente/nova, escolhendo o botão de opção Permitir acesso da Rede Selecionada e, em seguida, fornecendo informações da Rede VNet a partir da qual o acesso deve ser permitido. Nesse caso, você colocaria sua VNet e Sub-rede do HDInsight a partir das quais deseja acessar essa conta de armazenamento. No exemplo abaixo, a conta de armazenamento poderá acessar o tráfego somente das três sub-redes HDInsight que foram especificadas explicitamente.

Para bancos de dados SQL, os pontos de extremidade do serviço VNet podem ser configurados a partir da folha Firewalls e redes virtuais.

Saiba mais sobre os Pontos de Extremidade do Serviço VNet no Azure.

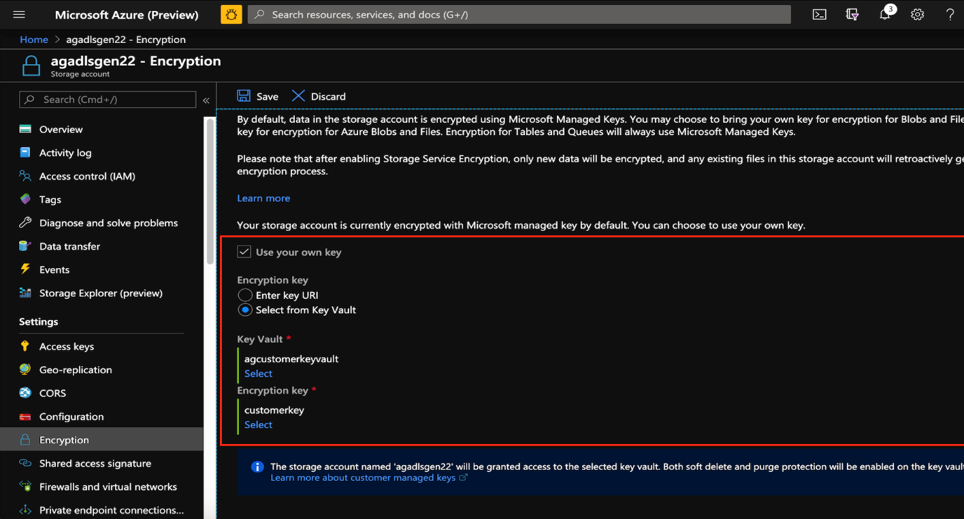

Chaves geridas pelo cliente

Criptografia de dados em repouso em um requisito fundamental para a segurança em cenários de big data. O armazenamento do Azure criptografa todos os dados em uma conta de armazenamento usando chaves gerenciadas pela Microsoft por padrão. Os clientes podem, no entanto, optar por trazer suas próprias chaves para aproveitar o controle adicional sobre seus dados. No portal, a folha Criptografia na conta de armazenamento é usada para determinar as configurações de chave na conta de armazenamento. Escolha Usar sua própria chave e, em seguida, selecione um URI de chave ou Selecionar uma chave no Cofre de Chaves do Azure. Saiba mais sobre as Chaves Gerenciadas pelo Cliente para armazenamento do Azure.

Da mesma forma, para clusters Kafka, você pode trazer sua própria chave ao criar o cluster para criptografar todos os dados de brokers em repouso.