Como configurar elevação sudo e chaves SSH

Importante

Esta versão do Operations Manager chegou ao fim do suporte. Recomendamos que atualize para o Operations Manager 2022.

Com o Operations Manager, pode fornecer credenciais para que uma conta sem privilégios seja elevada num computador UNIX ou Linux com sudo, permitindo ao utilizador executar programas ou aceder a ficheiros que tenham os privilégios de segurança de outra conta de utilizador. Para a manutenção do agente, também tem a capacidade de utilizar chaves secure Shell (SSH) em vez de uma palavra-passe para uma comunicação segura entre o Operations Manager e o computador de destino.

Nota

O Operations Manager suporta a autenticação baseada em chaves SSH com dados de ficheiro chave no formato De Chave Privada PuTTY (PPK). Atualmente suporta chaves SSH v.1 RSA e chaves SSH v.2 RSA e DSA.

Para obter e configurar a chave SSH a partir do computador UNIX e Linux, precisa do seguinte software no computador baseado no Windows:

- Uma ferramenta de transferência de ficheiros, como o WinSCP, para transferir ficheiros do computador UNIX ou Linux para o computador baseado em Windows.

- O programa PuTTY ou um programa semelhante, para executar os comandos no computador UNIX ou Linux.

- O programa PuTTYgen para guardar a chave privada do SHH no formato OpenSSH no computador baseado em Windows.

Nota

O programa sudo existe em diferentes localizações em sistemas operativos UNIX e Linux. Para fornecer acesso uniforme ao sudo, o script de instalação do agente UNIX e Linux cria a ligação simbólica /etc/opt/microsoft/scx/conf/sudodir para apontar para o diretório que deve ter o programa sudo. Em seguida, o agente utiliza esta ligação simbólica para invocar sudo.

Quando o agente é instalado, esta ligação simbólica é criada automaticamente, não são necessárias ações adicionais nas configurações unix e Linux padrão; no entanto, se tiver o sudo instalado numa localização não padrão, deve alterar a ligação simbólica para apontar para o diretório onde o sudo está instalado. Se alterar a ligação simbólica, o seu valor é mantido na desinstalação, reinstalação e atualização do agente.

Configurar uma conta para elevação de sudo

Nota

As informações fornecidas nesta secção explicam como configurar um utilizador scomuserde exemplo e concede-lhe direitos completos no computador cliente.

Se já tiver contas de utilizador e/ou quiser configurar a monitorização de Privilégios Baixos , os modelos sudoers estão disponíveis e concedem apenas as permissões necessárias para operações de monitorização e manutenção com êxito. Para obter mais informações, veja: Modelos sudoers para elevação na monitorização UNIX/Linux

Os seguintes procedimentos criam uma conta e uma elevação sudo com scomuser um nome de utilizador.

Criar um utilizador

- Inicie sessão no computador UNIX ou Linux como

root - Adicione o utilizador:

useradd scomuser - Adicione uma palavra-passe e confirme a palavra-passe:

passwd scomuser

Agora, pode configurar a elevação sudo e criar uma chave SSH para scomuser, conforme descrito nos seguintes procedimentos.

Configurar a elevação do sudo para o utilizador

Inicie sessão no computador UNIX ou Linux como

rootUtilize o programa visudo para editar a configuração de sudo num editor de texto vi. Execute o seguinte comando:

visudoLocalize a seguinte linha:

root ALL=(ALL) ALLInsira a seguinte linha depois:

scomuser ALL=(ALL) NOPASSWD: ALLA alocação TTY não é suportada. Certifique-se de que a seguinte linha é comentada:

# Defaults requirettyImportante

Este passo é necessário para que o sudo funcione.

Guarde o ficheiro e saia do visudo:

- Prima

ESCe, emwq!seguida: (colon), prima e, em seguida, primaEnterpara guardar as suas alterações e sair corretamente.

- Prima

Teste a configuração, introduzindo os dois comandos seguintes. O resultado deve ser uma lista do diretório sem que seja solicitada uma palavra-passe:

su - scomuser sudo ls /etc

Agora, pode aceder à conta com a scomuser respetiva palavra-passe e elevação sudo, permitindo-lhe especificar credenciais em assistentes de tarefas e deteção e em Contas RunAs.

Criar uma chave SSH para autenticação

Dica

As chaves SSH são utilizadas apenas para operações de manutenção do agente e não são utilizadas para monitorização, certifique-se de que está a criar a chave para o utilizador correto se utilizar várias contas.

Os procedimentos seguintes criam uma chave SSH para a conta scomuser que foi criada nos exemplos anteriores.

Gerar a chave SSH

- Inicie sessão como

scomuser. - Gere a chave com o algoritmo de Algoritmo de Assinatura Digital (DSA):

ssh-keygen -t dsa- Anote a frase de acesso opcional, se a tiver fornecido.

O utilitário ssh-keygen cria o /home/scomuser/.ssh diretório com o ficheiro id_dsa de chave privada e o ficheiro id_dsa.pub de chave pública no interior, estes ficheiros são utilizados no procedimento seguinte.

Configurar uma conta de utilizador para suportar a chave SSH

- Na linha de comandos, escreva os seguintes comandos. Para navegar para o diretório da conta de utilizador:

cd /home/scomuser - Especifique o acesso exclusivo do proprietário ao diretório:

chmod 700 .ssh - Navegue para o diretório .ssh:

cd .ssh - Crie um ficheiro de chaves autorizadas com a chave pública:

cat id_dsa.pub >> authorized_keys - Atribua ao utilizador permissões de leitura e escrita para o ficheiro de chaves autorizadas:

chmod 600 authorized_keys

Agora, pode copiar a chave SSH privada para o computador baseado no Windows, conforme descrito no procedimento seguinte.

Copie a chave SSH privada para o computador baseado no Windows e guarde no formato OpenSSH

- Utilize uma ferramenta, como o WinSCP, para transferir o ficheiro

id_dsade chave privada (sem extensão) do cliente para um diretório no seu computador baseado no Windows. - Execute o PuTTYgen.

- Na caixa de diálogo Gerador de Chaves PuTTY , selecione o botão Carregar e, em seguida, selecione a chave

id_dsaprivada que transferiu a partir do computador UNIX ou Linux. - Selecione Guardar chave privada e nome e guarde o ficheiro no diretório pretendido.

- Pode utilizar o ficheiro exportado numa conta RunAs de manutenção configurada para

scomuserou ao realizar tarefas de manutenção através da consola.

Pode utilizar a conta scomuser, ao utilizar a chave SSH e a elevação sudo para especificar credenciais nos assistentes do Operations Manager e para configurar contas Run As.

Importante

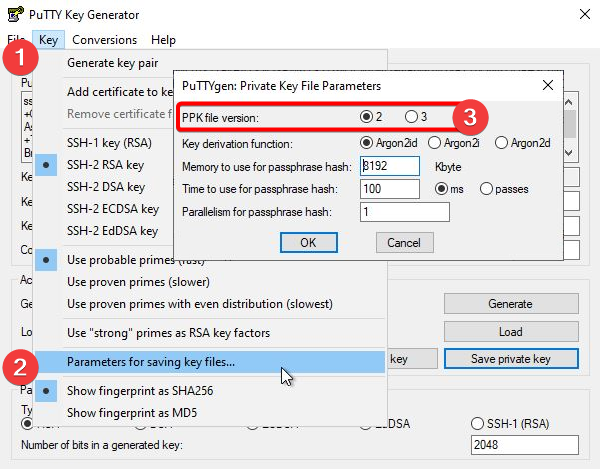

O ficheiro PPK versão 2 é a única versão atualmente suportada para o System Center Operations Manager.

Por predefinição, PuTTYgen está definido para utilizar a versão 3 do ficheiro PPK. Pode alterar a versão do ficheiro PPK para 2 acedendo à barra de ferramentas e selecionando Parâmetros de Chave > para guardar ficheiros de chave...e, em seguida, selecione o botão de opção para 2 para a versão do ficheiro PPK.

Passos seguintes

- Reveja As Credenciais Que Tem de Ter para Aceder a Computadores UNIX e Linux para compreender como autenticar e monitorizar os seus computadores UNIX e Linux.

- Reveja Configurar Cifras SSL se precisar de reconfigurar o Operations Manager para utilizar uma cifra diferente.