Proteja o SQL Server com o Microsoft Defender for Cloud

Aplica-se a:SQL Server

Você pode configurar sua instância do SQL Server habilitada pelo Azure Arc com o Microsoft Defender for Cloud seguindo estas etapas.

Pré-requisitos

Sua instância do SQL Server baseada no Windows está conectada ao Azure. Siga as instruções para Conectar seu SQL Server ao Azure Arc.

Observação

O Microsoft Defender for Cloud só tem suporte para instâncias do SQL Server em máquinas Windows. Isso não funcionará para o SQL Server em máquinas Linux.

A sua conta de utilizador é atribuída a uma das Funções do Centro de Segurança (RBAC)

Criar um espaço de trabalho do Log Analytics

Pesquise o tipo de recurso espaços de trabalho do Log Analytics e adicione um novo através do painel de criação.

Observação

Você pode usar um espaço de trabalho do Log Analytics em qualquer região, portanto, se já tiver um, poderá usá-lo. Mas recomendamos criá-lo na mesma região onde seu SQL Server habilitado pelo recurso Azure Arc é criado.

Vá para gerenciamento de agentes > instruções do agente do Log Analytics e copie a ID do espaço de trabalho e a chave primária para uso posterior.

Instalar o Log Analytics Agent

O próximo passo é necessário apenas se você ainda não configurou o MMA na máquina remota.

Vá para Azure Arc > Servers e abra o recurso de servidor habilitado para Azure Arc na máquina onde a instância do SQL Server está instalada.

Abra o painel de Extensões e clique no + Adicionar.

Selecione Log Analytics Agent - Azure Arc e clique em Avançar.

Defina a ID do espaço de trabalho e a chave do espaço de trabalho usando os valores salvos na etapa anterior.

Depois que a validação for bem-sucedida, selecione Criar para instalar o agente. Quando a implantação for concluída, o status será atualizado para bem-sucedido .

Para obter mais informações, consulte Gerenciamento de extensões com o Azure Arc.

Ativar Microsoft Defender for Cloud

Vá para Azure Arc > SQL Servers e abra o recurso do SQL Server habilitado para Azure Arc para a instância que pretende proteger.

Clique no azulejo Microsoft Defender for Cloud. Se o Status de Ativação mostrar Desabilitado no nível de assinatura, siga as etapas documentadas em Habilitar servidores Microsoft Defender para SQL em máquinas.

Observação

A primeira verificação para gerar a avaliação de vulnerabilidade acontece dentro de 24 horas após habilitar o Microsoft Defender for Cloud. Depois disso, as varreduras automáticas são realizadas todas as semanas aos domingos.

Explorar

Explore anomalias de segurança e ameaças na Central de Segurança do Azure.

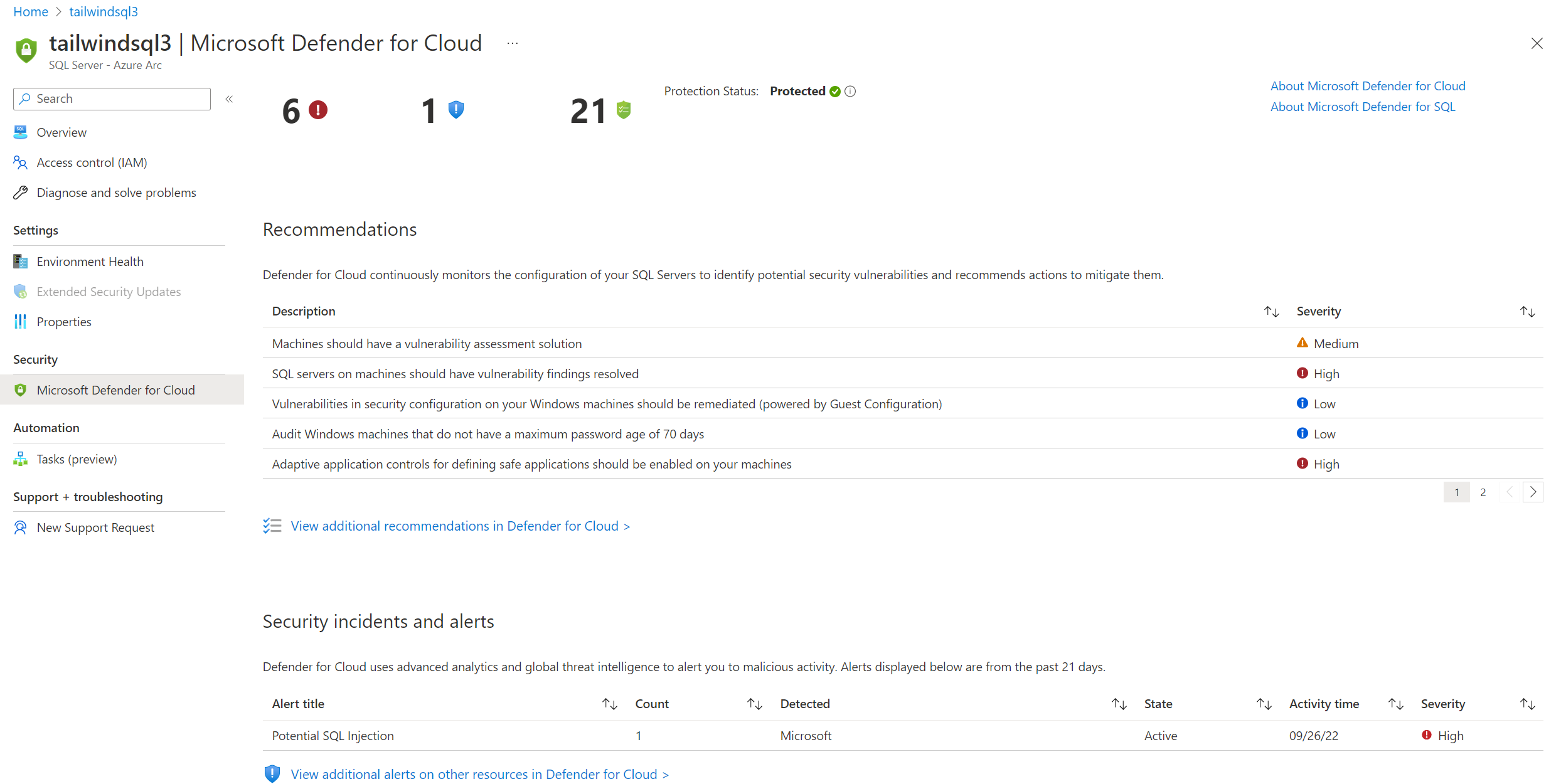

Abra seu recurso SQL Server – Azure Arc e selecione Microsoft Defender for Cloud na seção Configurações do menu à esquerda. para ver as recomendações e alertas para essa instância do SQL Server.

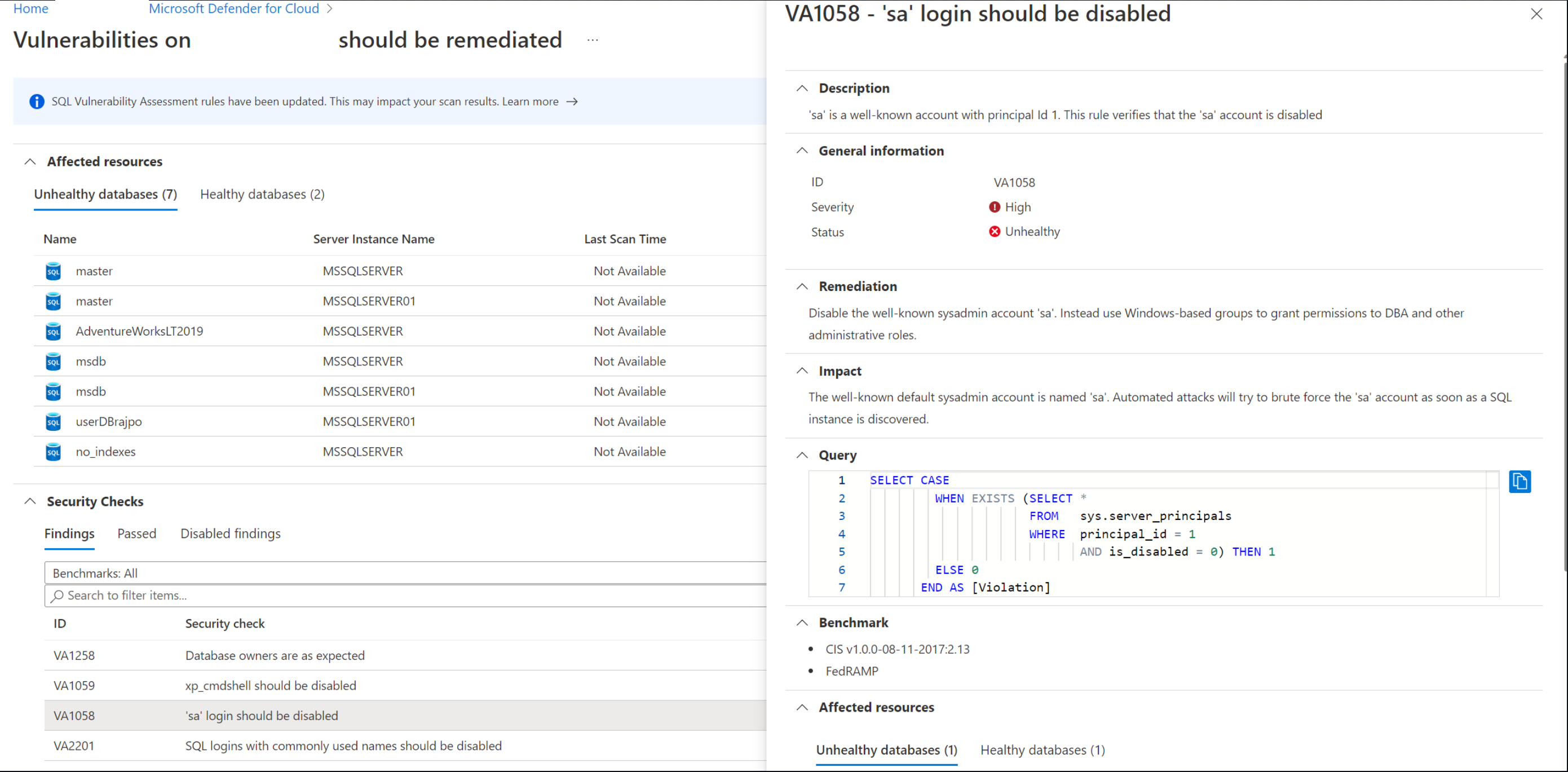

Selecione qualquer uma das recomendações para ver os detalhes da vulnerabilidade.

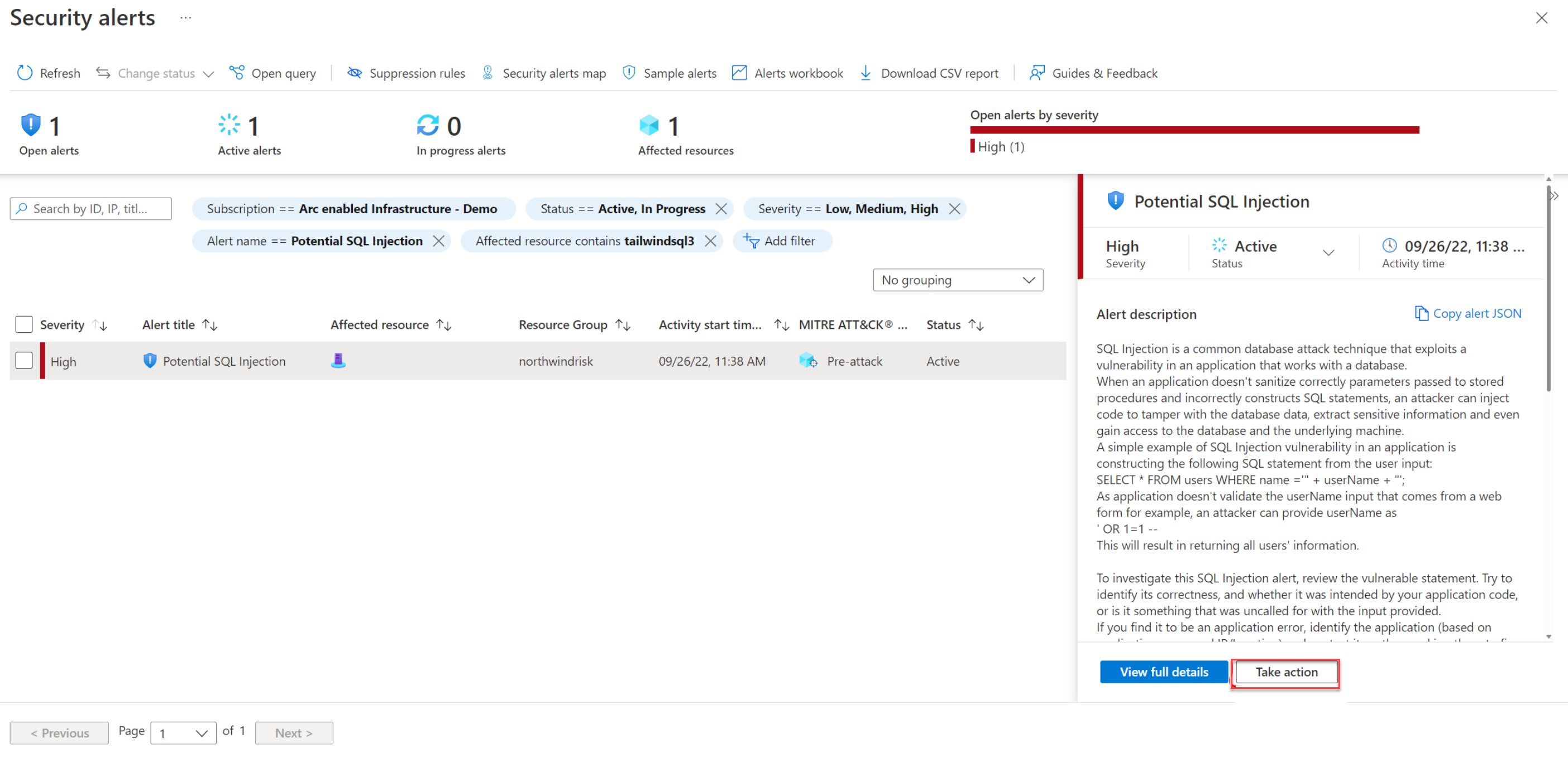

Selecione qualquer alerta de segurança para obter detalhes completos e explore melhor o ataque. O diagrama a seguir é um exemplo do alerta de injeção de SQL potencial.

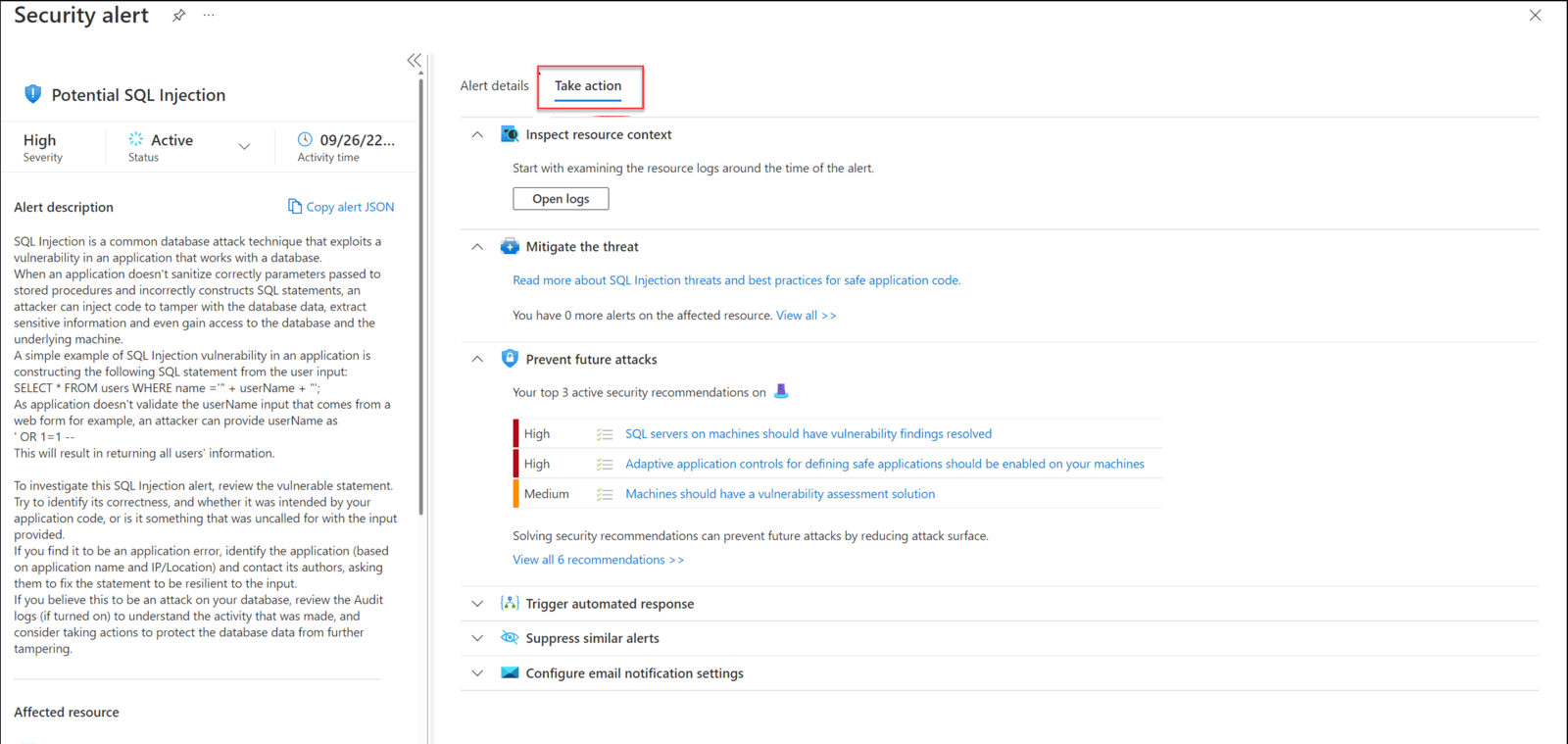

Selecione Tomar medidas para atenuar o alerta.

Próximos passos

- Conectar automaticamente seu SQL Server ao Azure Arc

- Você pode investigar ainda mais os alertas de segurança e ataques usando Azure Sentinel. Para obter detalhes, consulte integrado do Azure Sentinel .