Habilitar o Defender para SQL Servers em máquinas

O plano Defender for SQL Servers on Machines é um dos planos do Defender for Databases no Microsoft Defender for Cloud. Use o Defender para servidores SQL em máquinas para proteger bancos de dados do SQL Server hospedados em VMs do Azure e VMs habilitadas para Azure Arc.

Pré-requisitos

| Requisito | Detalhes |

|---|---|

| Permissões | Para implantar o plano em uma assinatura que inclui a Política do Azure, você precisa de permissões de proprietário da Assinatura. O usuário do Windows na VM SQL deve ter a função Sysadmin no banco de dados. |

| Máquinas multicloud | As máquinas multicloud (AWS e GCP) devem ser integradas como VMs habilitadas para Azure Arc. Eles podem ser integrados automaticamente como máquinas Azure Arc quando integrados com o conector. Integre seu conector da AWS e provisione automaticamente o Azure Arc. Integre seu conector GCP e provisione automaticamente o Azure Arc. |

| Máquinas locais | As máquinas locais devem ser integradas como VMs habilitadas para Azure Arc. Integre máquinas locais e instale o Azure Arc. |

| Azure Arc | Revise os requisitos de implantação do Azure Arc - Planear e instalar servidores com o Azure Arc ativado - Pré-requisitos do agente do Connected Machine - Requisitos de rede do agente do Connected Machine - Funções específicas do SQL Server habilitadas pelo Azure Arc |

| Extensões | Certifique-se de que essas extensões não estejam bloqueadas em seu ambiente. |

| Defender for SQL (IaaS e Arc) | - Editora: Microsoft.Azure.AzureDefenderForSQL - Tipo: AdvancedThreatProtection.Windows |

| Extensão de IaaS SQL (IaaS) | - Editora: Microsoft.SqlServer.Management - Tipo: SqlIaaSAgent |

| Extensão IaaS SQL (Arc) | - Editora: Microsoft.AzureData - Tipo: WindowsAgent.SqlServer |

| Extensão AMA (IaaS e Arc) | - Editora: Microsoft.Azure.Monitor - Tipo: AzureMonitorWindowsAgent |

| Requisito de região | Quando você habilita o plano, um grupo de recursos é criado no Leste dos EUA. Verifique se essa região não está bloqueada em seu ambiente. |

| Convenções de nomenclatura de recursos | O Defender for SQL usa a seguinte convenção de nomenclatura ao criar nossos recursos: - Regra de Recolha de Dados: MicrosoftDefenderForSQL--dcr - DCRA: /Microsoft.Insights/MicrosoftDefenderForSQL-RulesAssociation - Grupo de recursos: DefaultResourceGroup- - Espaço de trabalho de análise de log: D4SQL-- - O Defender for SQL usa o MicrosoftDefenderForSQL como uma tag de banco de dados createdBy . Certifique-se de que as políticas de negação não bloqueiem essa convenção de nomenclatura. |

| Sistemas operacionais | Há suporte para máquinas que executam o Windows Server 2012 R2 ou posterior. O SQL Server 2012 R2 ou posterior tem suporte para instâncias SQL. |

Ativar o plano

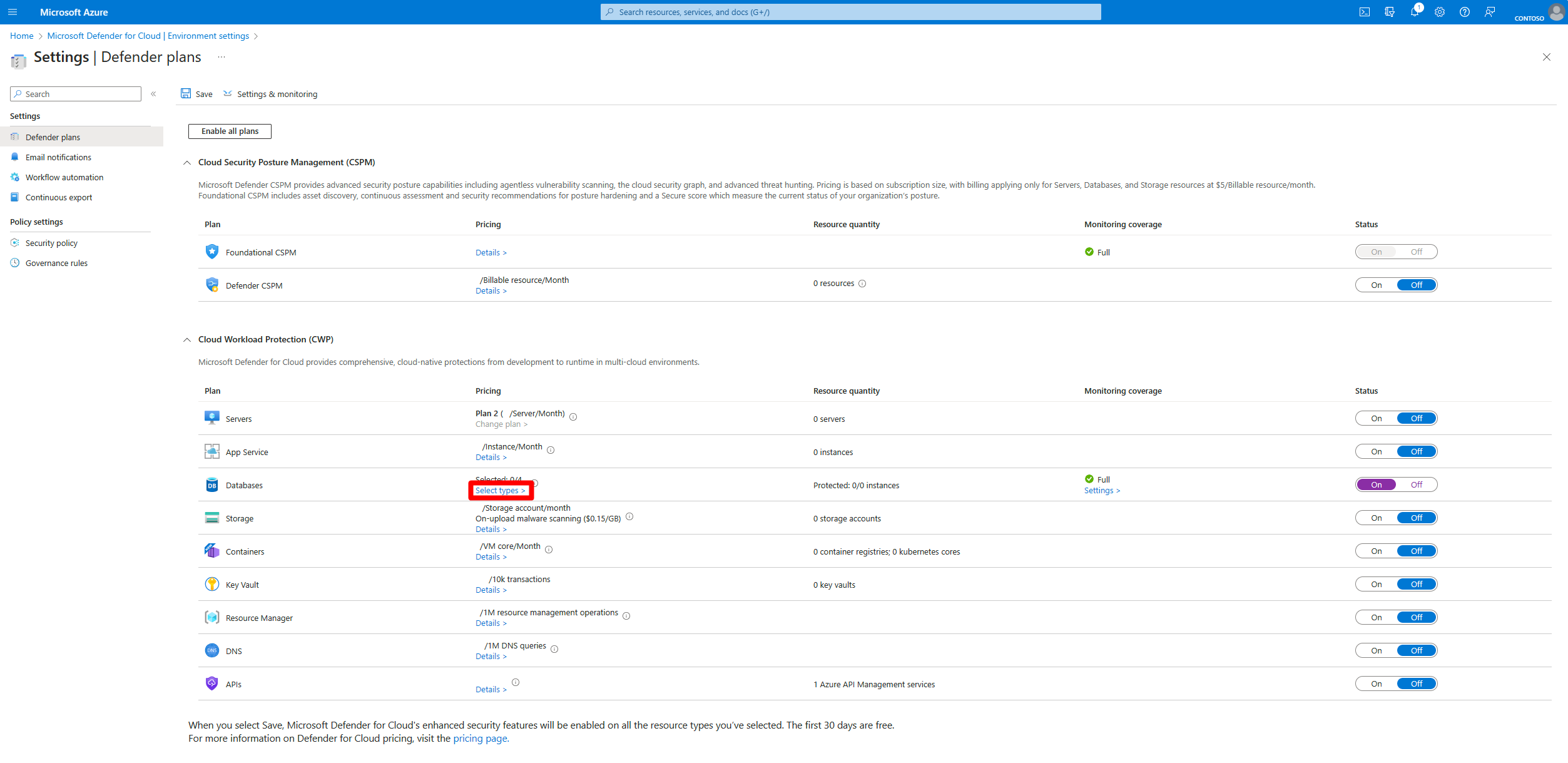

No portal do Azure, procure e selecione Microsoft Defender for Cloud.

No menu do Defender for Cloud, selecione Configurações do ambiente.

Selecione a subscrição relevante.

Na página Planos do Defender, localize o plano Bancos de dados e selecione Selecionar tipos.

Na janela de seleção Tipos de recursos, alterne o plano de servidores SQL em máquinas para Ativado.

Selecione Continuar >a guardar.

Selecionar um espaço de trabalho

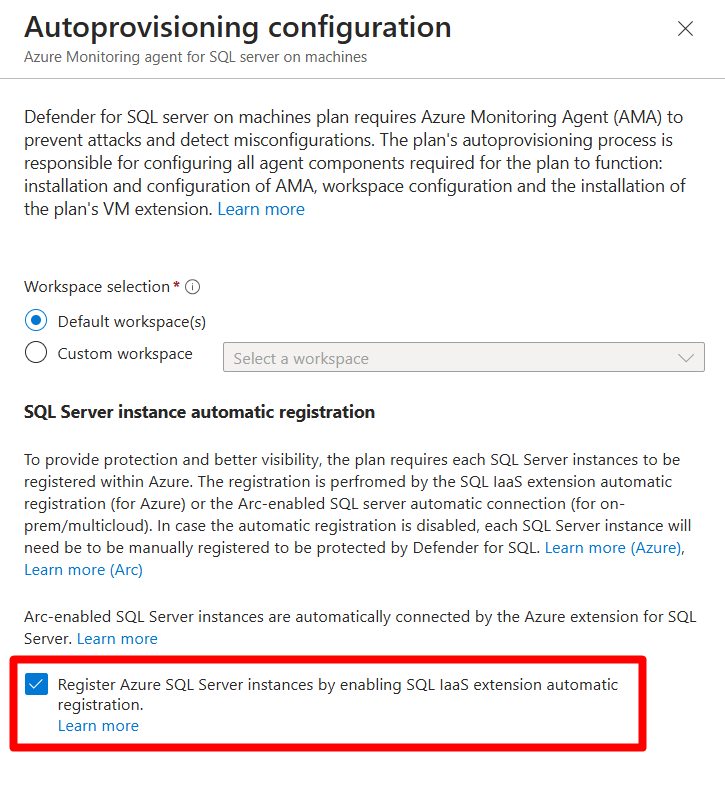

Selecione um espaço de trabalho do Log Analytics para trabalhar com o plano Defender for SQL on Machines.

Na página Planos do Defender, em Bancos de dados, coluna Cobertura de monitoramento, selecione as configurações.

Na seção Azure Monitoring Agent for SQL server on machines, na coluna configurations, selecione Edit configurations.

Na página Configuração de provisionamento automático, selecione o espaço de trabalho Padrão ou especifique um espaço de trabalho personalizado.

No registro automático do SQL Server, certifique-se de deixar a opção Registrar instâncias do SQL Server do Azure habilitando a opção de registro automático da extensão IaaS do SQL habilitada.

O registro garante que todas as instâncias SQL possam ser descobertas e configuradas corretamente.

Selecione Aplicar.

Verifique se as suas máquinas estão protegidas

Dependendo do seu ambiente, pode levar algumas horas para descobrir e proteger instâncias SQL. Como etapa final, você deve verificar se todas as máquinas estão protegidas. Não ignore esta etapa, pois é importante verificar se sua implantação está protegida.