Administradores de TI – Controlos de acesso de dispositivos não geridos do SharePoint e do OneDrive

Como Administrador do SharePoint no Microsoft 365, pode bloquear ou limitar o acesso ao conteúdo do SharePoint e do OneDrive a partir de dispositivos não geridos (aqueles que não estão associados ao AD híbrido ou em conformidade no Intune). Você pode bloquear ou limitar o acesso para:

Todos os usuários da organização ou apenas alguns usuários ou grupos de segurança.

Todos os sites da organização ou apenas alguns deles.

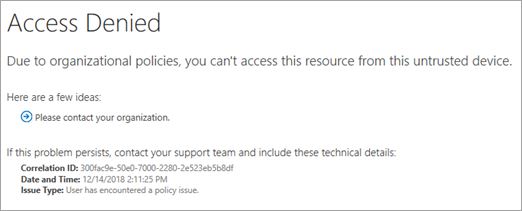

Bloquear o acesso ajuda a proporcionar segurança, mas impacta a usabilidade e produtividade. Quando o acesso é bloqueado, os utilizadores verão o seguinte erro.

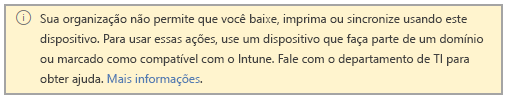

Limitar o acesso permite que os usuários permaneçam produtivos ao lidar com o risco de perda acidental de dados em dispositivos nãomanados. Quando limita o acesso, os utilizadores em dispositivos geridos terão acesso total (a menos que utilizem uma das combinações do browser e do sistema operativo listadas em Browsers suportados). Os utilizadores em dispositivos não geridos terão acesso apenas ao browser sem capacidade de transferir, imprimir ou sincronizar ficheiros. Eles também não poderão acessar conteúdo por meio de aplicativos, incluindo os aplicativos da área de trabalho do Microsoft Office. Ao limitar o acesso, você pode optar por permitir ou bloquear a edição de arquivos no navegador. Quando o acesso à Web é limitado, os utilizadores verão a seguinte mensagem na parte superior dos sites.

Observação

- Bloquear ou limitar o acesso em dispositivos não geridos depende Microsoft Entra políticas de Acesso Condicional. Saiba mais sobre o licenciamento Microsoft Entra ID Para obter uma descrição geral do acesso condicional no Microsoft Entra ID, veja Acesso condicional no Microsoft Entra ID.

- Para obter informações sobre as políticas de acesso do SharePoint recomendadas, consulte Recomendações de políticas para proteger sites e ficheiros do SharePoint.

- Se limitar o acesso a dispositivos não geridos, os utilizadores em dispositivos geridos têm de utilizar uma das combinações de SO e browser suportadas ou também terão acesso limitado.

- Uma vez que Microsoft Entra ID não oferece Capacidades Multigeográficos, bloquear ou limitar dispositivos não geridos afetará todas as Áreas Geográficas no inquilino do Microsoft 365.

Controlar o acesso do dispositivo no Microsoft 365

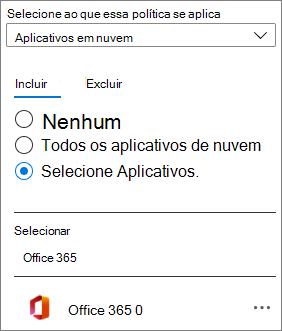

Os procedimentos neste artigo afetam apenas o acesso do SharePoint por dispositivos não geridos. Se quiser expandir o controlo de dispositivos não geridos para além do SharePoint, pode Criar um Microsoft Entra política de Acesso Condicional para todas as aplicações e serviços na sua organização. Para configurar essa política especificamente para serviços do Microsoft 365, selecione o aplicativo de nuvem do Office 365 em Aplicativos ou ações do.

O uso de uma política que afete todos os serviços do Microsoft 365 pode levar a uma melhor segurança e uma melhor experiência para os usuários. Por exemplo, quando você bloqueia o acesso a dispositivos não gerenciados apenas no Microsoft Office SharePoint Online, os usuários podem acessar o chat em uma equipe com um dispositivo não gerenciado, mas perderão o acesso quando tentarem acessar a guia Arquivos. Usar o aplicativo de nuvem do Office 365 ajuda a evitar problemas com dependências de serviço.

Bloquear acesso

Aceda a Controlo de acesso no novo centro de administração do SharePoint e inicie sessão com uma conta que tenha permissões de administrador para a sua organização.

Observação

Se tiver Office 365 operado pela 21Vianet (China), inicie sessão no Centro de administração do Microsoft 365, navegue até ao centro de administração do SharePoint e abra a página Controlo de acesso.

Selecione Dispositivos sem gestão.

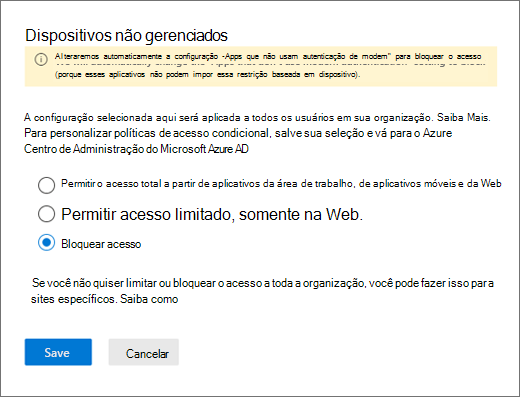

Selecione Bloquear acesso e, em seguida, selecione Guardar.

Importante

Selecionar esta opção desativa todas as políticas de acesso condicional anteriores que criou a partir desta página e cria uma nova política de acesso condicional que se aplica a todos os utilizadores. Quaisquer personalizações efetuadas a políticas anteriores não serão efetuadas.

Observação

A aplicação da política pode demorar até 24 horas. Não entrará em vigor para os utilizadores que já tenham sessão iniciada a partir de dispositivos não geridos.

Importante

Se bloquear ou limitar o acesso a partir de dispositivos não geridos, recomendamos que bloqueie também o acesso a partir de aplicações que não utilizam autenticação moderna. Algumas aplicações e versões de terceiros do Office anteriores ao Office 2013 não utilizam a autenticação moderna e não podem impor restrições baseadas no dispositivo. Isto significa que permitem que os utilizadores ignorem as políticas de acesso condicional que configura no Azure. No Controlo de acesso no novo centro de administração do SharePoint, selecione Aplicações que não utilizam autenticação moderna, selecione Bloquear acesso e, em seguida, selecione Guardar.

Limitar o acesso

Aceda a Controlo de acesso no novo centro de administração do SharePoint e inicie sessão com uma conta que tenha permissões de administrador para a sua organização.

Observação

Se tiver Office 365 operado pela 21Vianet (China), inicie sessão no Centro de administração do Microsoft 365, navegue até ao centro de administração do SharePoint e selecione Políticas para expandir e, em seguida, selecione Controle de Acesso.

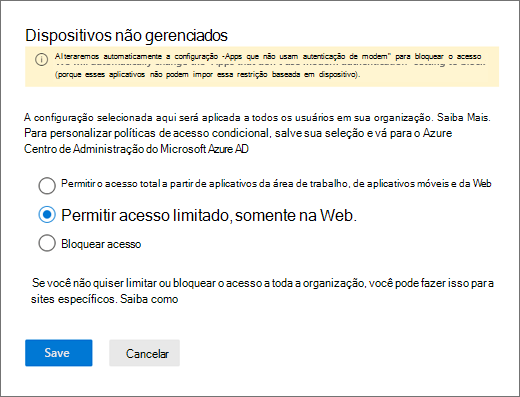

Selecione Dispositivos sem gestão.

Selecione Permitir acesso limitado, apenas na Web e, em seguida, selecione Guardar. (Tenha em atenção que selecionar esta opção irá desativar todas as políticas de acesso condicional anteriores que criou a partir desta página e criar uma nova política de acesso condicional que se aplique a todos os utilizadores. Quaisquer personalizações efetuadas a políticas anteriores não serão efetuadas.)

Se reverter de volta para Permitir Acesso Total, poderá demorar até 24 horas para que as alterações entrem em vigor.

Importante

Se bloquear ou limitar o acesso a partir de dispositivos não geridos, recomendamos que bloqueie também o acesso a partir de aplicações que não utilizam autenticação moderna. Algumas aplicações e versões de terceiros do Office anteriores ao Office 2013 não utilizam a autenticação moderna e não podem impor restrições baseadas no dispositivo. Isto significa que permitem que os utilizadores ignorem as políticas de acesso condicional que configura no Azure. No Controlo de acesso no novo centro de administração do SharePoint, selecione Aplicações que não utilizam autenticação moderna, selecione Bloquear acesso e, em seguida, selecione Guardar.

Observação

Se limitar o acesso e editar um site a partir de um dispositivo não gerido, as peças Web de imagem não apresentarão imagens que carregar para a biblioteca de recursos do site ou diretamente para a peça Web. Para resolver este problema, pode utilizar esta API SPList para isentar a política de transferência de blocos na biblioteca de recursos do site. Isto permite que a peça Web transfira imagens da biblioteca de recursos do site.

Quando Controle de Acesso para Dispositivos Não Geridos no SharePoint está definido como Permitir acesso limitado apenas à Web, os ficheiros do SharePoint não podem ser transferidos, mas podem ser pré-visualizados. As pré-visualizações dos ficheiros do Office funcionam no SharePoint, mas as pré-visualizações não funcionam no Microsoft Viva Engage.

Limitar o acesso com o PowerShell

Baixe o Shell de Gerenciamento do SharePoint Online mais recente.

Observação

Se instalou uma versão anterior da Shell de Gestão do SharePoint Online, aceda a Adicionar ou remover programas e desinstale a "Shell de Gestão do SharePoint Online".

Ligue-se ao SharePoint como, pelo menos, administrador do SharePoint no Microsoft 365. Para saber como, consulte Introdução ao Shell de Gerenciamento do SharePoint Online.

Execute o seguinte comando:

Set-SPOTenant -ConditionalAccessPolicy AllowLimitedAccessObservação

Por predefinição, esta política permite que os utilizadores vejam e editem ficheiros no respetivo browser. Para alterar isto, veja Configurações avançadas.

Bloquear ou limitar o acesso a um site específico do SharePoint ou ao OneDrive

Para bloquear ou limitar o acesso a sites específicos, siga estes passos. Se tiver configurado a política ao nível da organização, a definição ao nível do site que especificar tem de ser, pelo menos, tão restritiva como a definição ao nível da organização.

Crie manualmente uma política no centro de administração do Microsoft Entra ao seguir os passos em Utilizar restrições impostas pela aplicação.

Defina a definição ao nível do site com o PowerShell ou uma etiqueta de confidencialidade:

Para utilizar o PowerShell, avance para o passo seguinte.

Para utilizar uma etiqueta de confidencialidade, consulte as seguintes instruções e especifique a definição de etiqueta para o Access a partir de dispositivos não geridos: utilize etiquetas de confidencialidade para proteger conteúdos no Microsoft Teams, grupos do Microsoft 365 e sites do SharePoint.

Para utilizar o PowerShell: transfira a Shell de Gestão do SharePoint Online mais recente.

Observação

Se você instalou uma versão anterior do Shell de Gerenciamento do SharePoint Online, vá até Adicionar ou remover programas e desinstale o "Shell de Gerenciamento do SharePoint Online".

Ligue-se ao SharePoint como, pelo menos, administrador do SharePoint no Microsoft 365. Para saber como, consulte Introdução ao Shell de Gerenciamento do SharePoint Online.

Execute um dos seguintes comandos.

Para bloquear o acesso a um único site:

Set-SPOSite -Identity https://<SharePoint online URL>/sites/<name of site or OneDrive account> -ConditionalAccessPolicy BlockAccessPara limitar o acesso a um único site:

Set-SPOSite -Identity https://<SharePoint online URL>/sites/<name of site or OneDrive account> -ConditionalAccessPolicy AllowLimitedAccessPara atualizar vários sites de uma só vez, utilize o seguinte comando como exemplo:

Get-SPOSite -IncludePersonalSite $true -Limit all -Filter "Url -like '-my.sharepoint.com/personal/'" | Set-SPOSite -ConditionalAccessPolicy AllowLimitedAccessEste exemplo obtém o OneDrive para cada utilizador e transmite-o como uma matriz para Set-SPOSite para limitar o acesso.

Observação

Por predefinição, uma definição que inclui o acesso à Web permite que os utilizadores vejam e editem ficheiros no respetivo browser. Para alterar isto, veja Configurações avançadas.

Configurações avançadas

Os seguintes parâmetros podem ser utilizados para -ConditionalAccessPolicy AllowLimitedAccess a definição ao nível da organização e para a definição ao nível do site:

-AllowEditing $false Impede os utilizadores de editarem ficheiros do Office no browser.

-ReadOnlyForUnmanagedDevices $true Torna todo o site só de leitura para utilizadores afetados.

-LimitedAccessFileType OfficeOnlineFilesOnly Permite que os utilizadores pré-visualizem apenas ficheiros do Office no browser. Essa opção aumenta a segurança, mas pode ser uma barreira para a produtividade do usuário.

-LimitedAccessFileType WebPreviewableFiles (predefinição) Permite que os utilizadores pré-visualizem ficheiros do Office no browser. Essa opção otimiza a produtividade do usuário, mas oferece menos segurança para arquivos que não são do Office.

Aviso: essa opção é conhecida por causar problemas com tipos de arquivo PDF e de imagem, pois pode ser necessário baixá-los no computador do usuário final para renderizar no navegador. Planeje cuidadosamente o uso desse controle. Caso contrário, os usuários poderão se deparar com erros de "Acesso negado" inesperados.

-LimitedAccessFileType OtherFiles Permite que os utilizadores transfiram ficheiros que não podem ser pré-visualizados, como .zip e .exe. Esta opção oferece menos segurança. Se este modo estiver ativado, para transferir ficheiros como .zip ou .exe, basta copiar o URL do ficheiro e colar no browser (por exemplo: https://contoso.sharepoint.com/:u:/r/sites/test/Shared%20Documents/test1.zip).

O AllowDownlownloadingNonWebViewableFiles parâmetro foi descontinuado. Em alternativa, utilize LimitedAccessFileType.

Pessoas fora da organização serão afetados quando utilizar políticas de acesso condicional para bloquear ou limitar o acesso a partir de dispositivos não geridos. Se os utilizadores tiverem partilhado itens com pessoas específicas (que têm de introduzir um código de verificação enviado para o respetivo endereço de e-mail), pode isentar estes itens desta política ao executar o seguinte comando.

Set-SPOTenant -ApplyAppEnforcedRestrictionsToAdHocRecipients $false

Observação

As ligações "Qualquer pessoa" (ligações partilháveis que não necessitam de início de sessão) não são afetadas por estas políticas. Pessoas que têm uma ligação "Qualquer pessoa" para um ficheiro ou pasta poderão transferir o item. Para todos os sites onde ativa as políticas de acesso condicional, deve desativar as ligações "Qualquer pessoa".

Impacto da aplicação

Bloquear o acesso e bloquear a transferência pode afetar a experiência do utilizador em algumas aplicações, incluindo algumas aplicações do Office. Recomendamos que ative a política para alguns utilizadores e teste a experiência com as aplicações utilizadas na sua organização. No Office, certifique-se de que marcar o comportamento no Power Apps e no Power Automate quando a sua política estiver ativada.

Observação

As aplicações que são executadas no modo "apenas aplicações" no serviço, como aplicações antivírus e crawlers de pesquisa, estão isentas da política.

Se estiver a utilizar modelos de site do SharePoint clássicos, as imagens do site poderão não ser compostas corretamente. Isto acontece porque a política impede que os ficheiros de imagem originais sejam transferidos para o browser.

Para novos inquilinos, as aplicações que utilizam um token de acesso só de aplicação ACS estão desativadas por predefinição. Recomendamos que utilize o Microsoft Entra ID modelo apenas de aplicação, que é moderno e mais seguro. No entanto, pode alterar o comportamento ao executar set-spotenant -DisableCustomAppAuthentication $false (precisa do PowerShell do administrador do SharePoint mais recente).

Precisa de mais ajuda?

Confira também

Recomendações de políticas para proteger sites e ficheiros do SharePoint

Controlar o acesso aos dados do SharePoint e do OneDrive com base em localizações de rede definidas