Plano de recuperação de ataques de ransomware

Prepare sempre um plano de recuperação de ataques de ransomware, começando com uma alternativa ao pagamento de resgate para ajudar a evitar a perda de acesso aos seus dados.

Importante

Leia toda a série de prevenção de ransomware e torne a sua organização difícil de atacar ransomware.

Os agentes de ransomware no controlo da sua organização têm muitas formas de o pressionar a pagar. As exigências centram-se principalmente em duas categorias:

Pague um resgate para recuperar o acesso

Os agentes de ameaças exigem pagamento sob a ameaça de não lhe devolverem o acesso aos seus sistemas e dados. Isto geralmente é feito encriptando os seus sistemas e dados e exigindo o pagamento pela chave de desencriptação.

Importante

Pagar o resgate não garante o acesso restaurado aos seus dados.

Os cibercriminosos com motivação financeira (e muitas vezes operadores relativamente amadores que estão a utilizar um conjunto de ferramentas fornecido por outra pessoa) podem manter ambos os ficheiros de pagamento bloqueados. Não há nenhuma garantia legal de que eles fornecerão uma chave que descriptografa 100% de seus sistemas e dados, ou mesmo fornecerão uma chave. O processo para desencriptar estes sistemas usa ferramentas de ataque internas, um processo muitas vezes desajeitado e manual.

Pague para evitar a divulgação

Os agentes de ameaças exigem pagamento em troca de não divulgar dados confidenciais ou embaraçosos para a dark web (outros criminosos) ou para o público em geral.

Para evitar ser forçado a pagar (a situação lucrativa para os agentes de ameaça), a ação mais imediata e eficaz que você pode tomar é garantir que sua organização possa restaurar toda a sua empresa a partir do armazenamento imutável, que nem o cibercriminoso nem você podem modificar.

Identificar os ativos mais sensíveis e protegê-los em um nível mais alto de garantia também é extremamente importante, mas é um processo mais longo e desafiador de executar. Não queremos que você segure outras áreas nas fases 1 ou 2, mas recomendamos que você comece o processo reunindo as partes interessadas de negócios, TI e segurança para fazer e responder perguntas como:

- Quais ativos empresariais seriam mais prejudiciais se comprometidos? Por exemplo, por quais ativos nossa liderança empresarial estaria disposta a pagar uma demanda de extorsão se os cibercriminosos os controlassem?

- Como esses ativos de negócios se traduzem em ativos de TI (como arquivos, aplicativos, bancos de dados, servidores e sistemas de controle)?

- Como podemos proteger ou isolar esses ativos para que os agentes de ameaças com acesso ao ambiente geral de TI não possam acessá-los?

Backups seguros

Você deve garantir que os sistemas críticos e seus dados sejam copiados e que os backups sejam protegidos contra eliminação deliberada ou criptografia por um agente de ameaça.

Os ataques aos seus backups concentram-se em prejudicar a capacidade da sua organização de responder sem pagar, visando frequentemente backups e a documentação chave necessária para a recuperação para forçá-lo a pagar exigências de extorsão.

A maioria das organizações não protege os procedimentos de backup e restauração contra esse nível de segmentação intencional.

O plano de backup e restauração para proteção contra ransomware aborda o que fazer antes de um ataque para proteger seus sistemas críticos de negócios e durante um ataque para garantir uma rápida recuperação de suas operações de negócios.

Saiba como restaurar os seus ficheiros do OneDrive em caso de ataque de ransomware.

Responsabilidades dos membros do programa e do projeto

Esta tabela descreve a proteção geral dos seus dados contra ransomware em termos de uma hierarquia de patrocínio/gestão de programas/gestão de projetos para determinar e gerar resultados.

| Oportunidade Potencial | Implementador | Responsabilidade |

|---|---|---|

| Central de Operações de TI ou CIO | Patrocínio executivo | |

| Líder de programa da infraestrutura de TI central | Impulsione resultados e colaboração entre equipes | |

| Infraestrutura de TI central/backup | Habilitar backup de infraestrutura | |

| Produtividade Central de TI / Usuário Final | Habilitar o Backup do OneDrive | |

| Arquitetura de Segurança | Aconselhar sobre configuração e padrões | |

| Política e Normas de Segurança | Atualizar normas e documentos políticos | |

| Gerenciamento de conformidade de segurança | Monitorar para garantir a conformidade | |

Lista de verificação de implementação

Aplique essas práticas recomendadas para proteger sua infraestrutura de backup.

| Concluído | Tarefa | Descrição |

|---|---|---|

| Faça backup de todos os dados críticos automaticamente em um cronograma regular. | Permite recuperar dados até o último backup. | |

| Exerça regularmente seu plano de continuidade de negócios/recuperação de desastres (BC/DR). | Garante a rápida recuperação das operações de negócios, tratando um ataque de ransomware ou extorsão com a mesma importância de um desastre natural. | |

| Proteja os backups contra eliminação deliberada e criptografia: - Proteção forte – Requer etapas fora de banda (MFA ou PIN) antes de modificar backups online (como o Backup do Azure). - Proteção mais forte – armazene backups em armazenamento online imutável (como o Blob do Azure) e/ou totalmente offline ou externo. |

Os backups acessíveis por cibercriminosos podem ser inutilizados para recuperação de negócios. Implemente uma segurança mais forte para acessar backups e a incapacidade de alterar os dados armazenados em backups. | |

| Proteja os documentos de suporte necessários para a recuperação, como documentos de procedimento de restauração, seu banco de dados de gerenciamento de configuração (CMDB) e diagramas de rede. | Os agentes de ameaças visam deliberadamente esses recursos porque isso afeta sua capacidade de recuperação. Certifique-se de que sobrevivem a um ataque de ransomware. |

Resultados e prazos da execução

Dentro de 30 dias, certifique-se de que o Tempo Médio de Recuperação (MTTR) atenda à sua meta de BC/DR, conforme medido durante simulações e operações do mundo real.

Proteção de dados

Você deve implementar a proteção de dados para garantir uma recuperação rápida e confiável de um ataque de ransomware e para bloquear algumas técnicas de ataque.

A extorsão de ransomware e os ataques destrutivos só funcionam quando todo o acesso legítimo aos dados e sistemas é perdido. Garantir que os agentes de ameaças não possam remover sua capacidade de retomar as operações sem pagamento protegerá sua empresa e prejudicará o incentivo monetário para atacar sua organização.

Responsabilidades dos membros do programa e do projeto

Esta tabela descreve a proteção geral dos dados da sua organização contra ransomware em termos de uma hierarquia de gestão de patrocínio/programa/gestão de projetos para determinar e gerar resultados.

| Oportunidade Potencial | Implementador | Responsabilidade |

|---|---|---|

| Central de Operações de TI ou CIO | Patrocínio executivo | |

| Líder do programa de Segurança de Dados | Impulsione resultados e colaboração entre equipes | |

| Produtividade Central de TI / Usuário Final | Implementar alterações no locatário do Microsoft 365 para OneDrive e Pastas Protegidas | |

| Infraestrutura de TI central/backup | Habilitar backup de infraestrutura | |

| Negócio / Aplicação | Identificar ativos críticos de negócios | |

| Arquitetura de Segurança | Aconselhar sobre configuração e padrões | |

| Política e Normas de Segurança | Atualizar normas e documentos políticos | |

| Gerenciamento de conformidade de segurança | Monitorar para garantir a conformidade | |

| Equipa de Formação de Utilizadores | Garantir que as diretrizes para os usuários reflitam as atualizações da política | |

Lista de verificação de implementação

Aplique essas práticas recomendadas para proteger os dados da sua organização.

| Concluído | Tarefa | Descrição |

|---|---|---|

| Migre sua organização para a nuvem: - Mova os dados do usuário para soluções de nuvem como OneDrive/SharePoint para aproveitar os recursos de controle de versão e lixeira. - Educar os usuários sobre como recuperar seus arquivos por si mesmos para reduzir atrasos e custos de recuperação. |

Os dados do usuário na nuvem da Microsoft podem ser protegidos por recursos internos de segurança e gerenciamento de dados. | |

| Designe pastas protegidas. | Torna mais difícil para aplicativos não autorizados modificar os dados nessas pastas. | |

| Reveja as suas permissões: - Descubra amplas permissões de gravação/exclusão em compartilhamentos de arquivos, SharePoint e outras soluções. Amplo é definido como muitos usuários com permissões de gravação/exclusão para dados críticos para os negócios. - Reduza as permissões amplas para locais de dados críticos e, ao mesmo tempo, atenda aos requisitos de colaboração de negócios. - Audite e monitore locais de dados críticos para garantir que permissões amplas não reapareçam. |

Reduz o risco de atividades de ransomware que dependem de amplo acesso. | |

Próximo passo

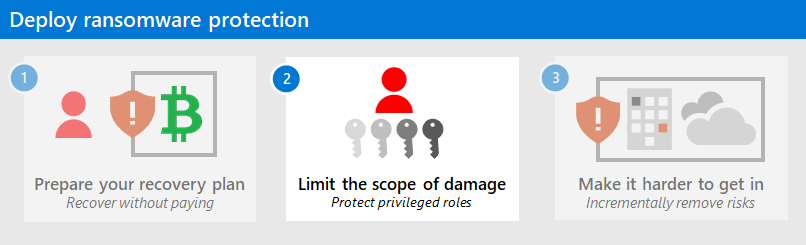

Continue com a Fase 2 para limitar o escopo de danos de um ataque protegendo funções privilegiadas.

Recursos adicionais de ransomware

Principais informações da Microsoft:

- [Relatório de Defesa Digital da Microsoft de 2023]https://www.microsoft.com/en-us/security/security-insider/microsoft-digital-defense-report- ( 2023) (ver páginas 17-26)

- Microsoft Blog - Ransomware, Ameaças mais recentes - Ransomware

- Ransomware operado por humanos

- Proteja-se rapidamente contra ransomware e extorsão

- Ransomware: Um relatório de análise de ameaças generalizado e contínuo no portal Microsoft Defender

- Abordagem e estudo de caso do ransomware Microsoft Incident Response team (anteriormente DART/CRSP)

Microsoft 365:

- Implantar proteção contra ransomware para seu locatário do Microsoft 365

- Maximize a resiliência do ransomware com o Azure e o Microsoft 365

- Recupere-se de um ataque de ransomware

- Proteção contra malware e ransomware

- Proteja o seu PC Windows 10 contra ransomware

- Lidar com ransomware no SharePoint Online

- Relatórios de análise de ameaças de ransomware no portal Microsoft Defender

Microsoft Defender XDR:

Microsoft Azure:

- Azure Defenses for Ransomware Attack

- Maximize a resiliência do ransomware com o Azure e o Microsoft 365

- Plano de backup e restauração para proteger contra ransomware

- Ajude a proteger contra ransomware com o Backup do Microsoft Azure (vídeo de 26 minutos)

- Recuperando-se do comprometimento sistêmico da identidade

- Deteção avançada de ataques em várias fases no Microsoft Sentinel

- Fusion Detection para Ransomware no Microsoft Sentinel

Aplicativos do Microsoft Defender para nuvem:

Postagens no blog da equipe de Segurança da Microsoft:

Um guia para combater ransomware operado por humanos: Parte 1 (setembro de 2021)

Um guia para combater ransomware operado por humanos: Parte 2 (setembro de 2021)

Recomendações e melhores práticas.

3 passos para prevenir e recuperar de ransomware (setembro de 2021)

-

Consulte a seção Ransomware .

Ataques de ransomware operados por humanos: um desastre evitável (março de 2020)

Inclui análises da cadeia de ataque de ataques reais.

Resposta do ransomware — pagar ou não pagar? (dezembro 2019)

Norsk Hydro responde a ataque de ransomware com transparência (dezembro de 2019)