Tutorial: Configurar o acesso a origens de dados para o MSI do Microsoft Purview em escala

Para analisar origens de dados, o Microsoft Purview requer acesso às mesmas. Este tutorial destina-se a proprietários de subscrições do Azure e Administradores de Origens de Dados do Microsoft Purview. Irá ajudá-lo a identificar o acesso necessário e a configurar as regras de autenticação e rede necessárias para o Microsoft Purview em todas as origens de dados do Azure.

Na parte 2 desta série de tutoriais, irá:

- Localize as origens de dados e prepare uma lista de subscrições de origem de dados.

- Execute um script para configurar qualquer controlo de acesso baseado em funções (RBAC) em falta ou configurações de rede necessárias nas origens de dados no Azure.

- Reveja o relatório de saída.

Pré-requisitos

- Subscrições do Azure onde estão localizadas as origens de dados. Se não tiver uma subscrição do Azure, crie uma conta gratuita antes de começar.

- Uma conta do Microsoft Purview.

- Um recurso do Azure Key Vault em cada subscrição que tenha origens de dados como a Base de Dados do SQL do Azure, o Azure Synapse Analytics ou Instância Gerenciada de SQL do Azure.

- O script de Configuração msi do Microsoft Purview .

Observação

O script de Configuração MSI do Microsoft Purview está disponível apenas para o Windows. Este script é atualmente suportado para a Identidade Gerida (MSI) do Microsoft Purview.

Importante

Recomendamos vivamente que teste e verifique todas as alterações que o script efetua no seu ambiente do Azure antes de o implementar no seu ambiente de produção.

Preparar a lista de subscrições do Azure para origens de dados

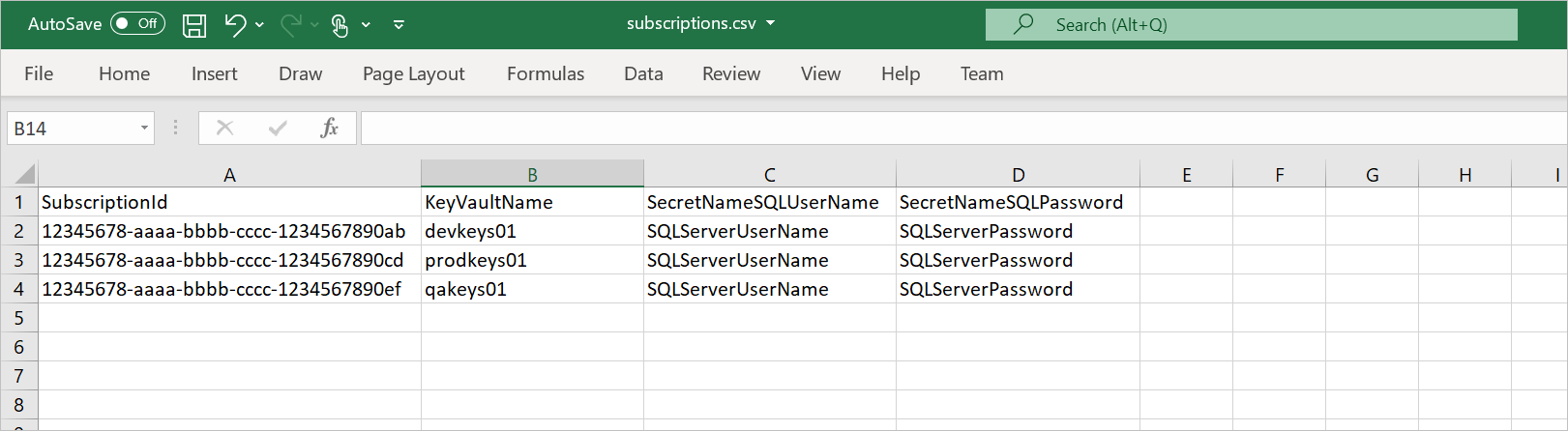

Antes de executar o script, crie um ficheiro de .csv (por exemplo, "C:\temp\Subscriptions.csv) com quatro colunas:

| Nome da coluna | Descrição | Exemplo |

|---|---|---|

SubscriptionId |

IDs de subscrição do Azure para as origens de dados. | 12345678-aaaa-bbbb-cccc-1234567890ab |

KeyVaultName |

Nome do cofre de chaves existente implementado na subscrição da origem de dados. | ContosoDevKeyVault |

SecretNameSQLUserName |

Nome de um segredo do Azure Key Vault existente que contém um nome de utilizador Microsoft Entra que pode iniciar sessão no Azure Synapse, SQL do Azure Database ou Instância Gerenciada de SQL do Azure com Microsoft Entra autenticação. | ContosoDevSQLAdmin |

SecretNameSQLPassword |

Nome de um segredo do Azure Key Vault existente que contém uma palavra-passe de utilizador Microsoft Entra que pode iniciar sessão no Azure Synapse, SQL do Azure Database ou Instância Gerenciada de SQL do Azure com Microsoft Entra autenticação. | ContosoDevSQLPassword |

Ficheiro de .csv de exemplo:

Observação

Pode atualizar o nome e o caminho do ficheiro no código, se necessário.

Execute o script e instale os módulos do PowerShell necessários

Siga estes passos para executar o script a partir do seu computador Windows:

Transfira o script de Configuração MSI do Microsoft Purview para a localização à sua escolha.

No seu computador, introduza PowerShell na caixa de pesquisa na barra de tarefas do Windows. Na lista de pesquisa, selecione sem soltar (ou clique com o botão direito do rato) Windows PowerShell e, em seguida, selecione Executar como administrador.

Na janela do PowerShell, introduza o seguinte comando. (Substitua

<path-to-script>pelo caminho da pasta do ficheiro de script extraído.)dir -Path <path-to-script> | Unblock-FileIntroduza o seguinte comando para instalar os cmdlets do Azure:

Install-Module -Name Az -AllowClobber -Scope CurrentUserSe vir a mensagem O fornecedor NuGet é necessário para continuar, introduza Y e, em seguida, selecione Enter.

Se vir o pedido Repositório não fidedigno, introduza A e, em seguida, selecione Enter.

Repita os passos anteriores para instalar os

Az.Synapsemódulos eAzureAD.

O PowerShell pode demorar até um minuto a instalar os módulos necessários.

Recolher outros dados necessários para executar o script

Antes de executar o script do PowerShell para verificar a preparação das subscrições de origem de dados, obtenha os valores dos seguintes argumentos a utilizar nos scripts:

AzureDataType: escolha qualquer uma das seguintes opções como o tipo de origem de dados para marcar a preparação para o tipo de dados nas suas subscrições:BlobStorageAzureSQLMIAzureSQLDBADLSGen2ADLSGen1SynapseAll

PurviewAccount: o nome do recurso da conta do Microsoft Purview existente.PurviewSub: ID da subscrição onde a conta do Microsoft Purview é implementada.

Verificar as permissões

Certifique-se de que o utilizador tem as seguintes funções e permissões:

No mínimo, precisa das seguintes permissões para executar o script no seu ambiente do Azure:

| Role | Escopo | Por que é necessário? |

|---|---|---|

| Leitor Global | inquilino Microsoft Entra | Para ler SQL do Azure Administração associação a grupos de utilizadores e o Microsoft Purview MSI |

| Administrador de Aplicações | inquilino Microsoft Entra | Para atribuir a função leitor de diretórios a SQL do Azure instâncias geridas |

| Colaborador | Subscrição ou grupo de recursos onde a sua conta do Microsoft Purview é criada | Para ler o recurso da conta do Microsoft Purview e criar um recurso e um segredo Key Vault |

| Proprietário ou Administrador de Acesso de Utilizador | Grupo de gestão ou subscrição onde estão localizadas as origens de dados do Azure | Para atribuir RBAC |

| Colaborador | Grupo de gestão ou subscrição onde estão localizadas as origens de dados do Azure | Para configurar a configuração de rede |

| Administração SQL (autenticação Microsoft Entra) | instâncias do SQL do Azure Server ou instâncias geridas SQL do Azure | Para atribuir a função de db_datareader ao Microsoft Purview |

| Acesso ao cofre de chaves do Azure | Acesso para obter/listar Key Vault segredo da Base de Dados SQL do Azure, Instância Gerenciada de SQL do Azure ou autenticação Azure Synapse |

Executar o script de preparação do lado do cliente

Execute o script ao concluir estes passos:

Utilize o seguinte comando para aceder à pasta do script. Substitua pelo

<path-to-script>caminho da pasta do ficheiro extraído.cd <path-to-script>Execute o seguinte comando para definir a política de execução para o computador local. Introduza A para Sim para Todos quando lhe for pedido para alterar a política de execução.

Set-ExecutionPolicy -ExecutionPolicy UnrestrictedExecute o script com os seguintes parâmetros. Substitua os

DataTypemarcadores de posição ,PurviewNameeSubscriptionID..\purview-msi-configuration.ps1 -AzureDataType <DataType> -PurviewAccount <PurviewName> -PurviewSub <SubscriptionID>Quando executa o comando, pode aparecer uma janela de pop-up duas vezes a pedir-lhe para iniciar sessão no Azure e Microsoft Entra ID com as suas credenciais de Microsoft Entra.

Pode demorar vários minutos a criar o relatório, dependendo do número de subscrições e recursos do Azure no ambiente.

Poderá ser-lhe pedido para iniciar sessão nas instâncias do SQL do Azure Server se as credenciais no cofre de chaves não corresponderem. Pode fornecer as credenciais ou selecionar Enter para ignorar o servidor específico.

Após a conclusão do processo, veja o relatório de saída para rever as alterações.

Mais informações

Que origens de dados são suportadas pelo script?

Atualmente, as seguintes origens de dados são suportadas pelo script:

- Armazenamento de Blobs do Azure (BlobStorage)

- Azure Data Lake Storage Gen2 (ADLSGen2)

- Azure Data Lake Storage Gen1 (ADLSGen1)

- Base de Dados do SQL do Azure (AzureSQLDB)

- Instância Gerenciada de SQL do Azure (AzureSQLMI)

- conjunto dedicado do Azure Synapse (Synapse)

Pode escolher todas ou qualquer uma destas origens de dados como parâmetro de entrada quando executar o script.

Que configurações estão incluídas no script?

Este script pode ajudá-lo a concluir automaticamente as seguintes tarefas:

Armazenamento de Blobs do Azure (BlobStorage)

- RBAC. Atribua a função leitor RBAC do Azure à MSI do Microsoft Purview no âmbito selecionado. Verifique a atribuição.

- RBAC. Atribua a função Leitor de Dados de Blobs de Armazenamento RBAC do Azure ao MSI do Microsoft Purview em cada uma das subscrições abaixo do âmbito selecionado. Verifique as atribuições.

- Rede. Comunicar se o ponto final privado é criado para armazenamento e ativado para o Armazenamento de Blobs.

- Ponto final de serviço. Se o ponto final privado estiver desativado, marcar se o ponto final de serviço está ativado e ative Permitir que os serviços Microsoft fidedignos acedam a esta conta de armazenamento.

Azure Data Lake Storage Gen2 (ADLSGen2)

- RBAC. Atribua a função leitor RBAC do Azure à MSI do Microsoft Purview no âmbito selecionado. Verifique a atribuição.

- RBAC. Atribua a função Leitor de Dados de Blobs de Armazenamento RBAC do Azure ao MSI do Microsoft Purview em cada uma das subscrições abaixo do âmbito selecionado. Verifique as atribuições.

- Rede. Comunicar se o ponto final privado é criado para armazenamento e ativado para o Armazenamento de Blobs.

- Ponto final de serviço. Se o ponto final privado estiver desativado, marcar se o ponto final de serviço está ativado e ative Permitir que os serviços Microsoft fidedignos acedam a esta conta de armazenamento.

Azure Data Lake Storage Gen1 (ADLSGen1)

- Rede. Verifique se o ponto final de serviço está ativado e ative Permitir que todos os serviços do Azure acedam a esta conta Data Lake Storage Gen1 no Data Lake Storage.

- Permissões. Atribua acesso de Leitura/Execução ao MSI do Microsoft Purview. Verifique o acesso.

Base de Dados do SQL do Azure (AzureSQLDB)

SQL Server instâncias:

- Rede. Comunicar se o ponto final público ou o ponto final privado está ativado.

- Firewall. Se o ponto final privado estiver desativado, verifique as regras da firewall e ative Permitir que os serviços e recursos do Azure acedam a este servidor.

- Microsoft Entra administração. Ative Microsoft Entra autenticação para a Base de Dados SQL do Azure.

Bases de dados SQL:

- Função SQL. Atribua a função de db_datareader à MSI do Microsoft Purview.

Instância Gerenciada de SQL do Azure (AzureSQLMI)

servidores Instância Gerenciada de SQL:

Rede. Verifique se o ponto final público ou o ponto final privado está ativado. Comunicar se o ponto final público está desativado.

ProxyOverride. Verifique se Instância Gerenciada de SQL do Azure está configurado como Proxy ou Redirecionamento.

Rede. Atualize as regras do NSG para permitir o acesso de entrada do AzureCloud a instâncias SQL Server através das portas necessárias:

- Redirecionamento: 1433 e 11000-11999

ou

- Proxy: 3342

Verifique este acesso.

Microsoft Entra administração. Ative Microsoft Entra autenticação para Instância Gerenciada de SQL do Azure.

Bases de dados SQL:

- Função SQL. Atribua a função de db_datareader à MSI do Microsoft Purview.

conjunto dedicado do Azure Synapse (Synapse)

RBAC. Atribua a função leitor RBAC do Azure à MSI do Microsoft Purview no âmbito selecionado. Verifique a atribuição.

RBAC. Atribua a função Leitor de Dados de Blobs de Armazenamento RBAC do Azure ao MSI do Microsoft Purview em cada uma das subscrições abaixo do âmbito selecionado. Verifique as atribuições.

SQL Server instâncias (conjuntos dedicados):

- Rede. Comunicar se o ponto final público ou o ponto final privado está ativado.

- Firewall. Se o ponto final privado estiver desativado, verifique as regras da firewall e ative Permitir que os serviços e recursos do Azure acedam a este servidor.

- Microsoft Entra administração. Ative Microsoft Entra autenticação para a Base de Dados SQL do Azure.

Bases de dados SQL:

- Função SQL. Atribua a função de db_datareader à MSI do Microsoft Purview.

Próximas etapas

Neste tutorial, aprendeu a:

- Identifique o acesso necessário e configure as regras de autenticação e rede necessárias para o Microsoft Purview em todas as origens de dados do Azure.

Aceda ao próximo tutorial para saber como Registar e analisar várias origens no Microsoft Purview.