Melhores práticas de governação de dados para segurança

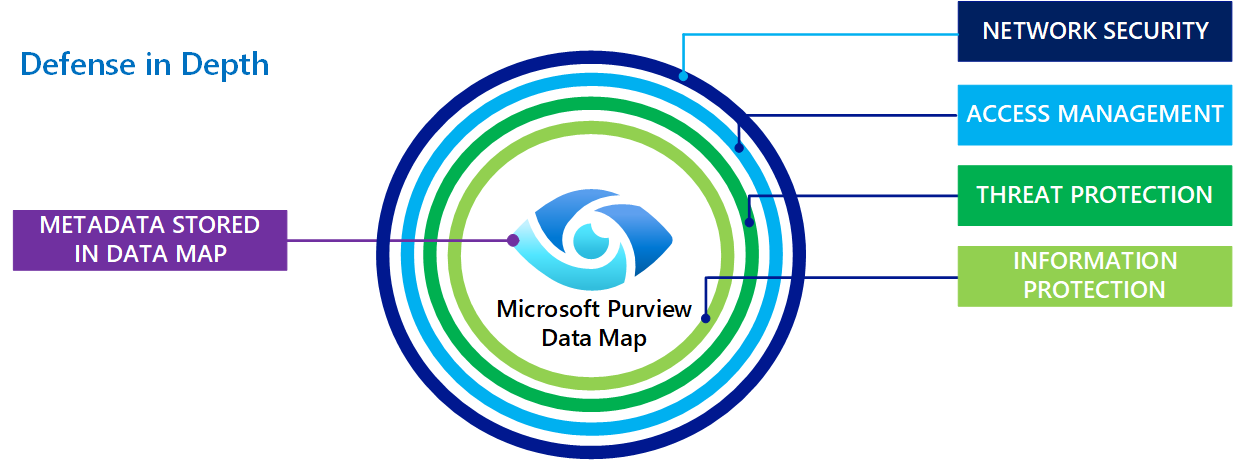

Este artigo fornece melhores práticas para requisitos de segurança comuns para soluções de governação do Microsoft Purview. A estratégia de segurança descrita segue a abordagem de defesa em camadas aprofundada.

Observação

Estas melhores práticas abrangem a segurança das soluções de governação de dados do Microsoft Purview. Saiba mais sobre o Microsoft Purview em geral ou sobre soluções de risco e conformidade especificamente.

Antes de aplicar estas recomendações ao seu ambiente, deve consultar a equipa de segurança, uma vez que algumas podem não ser aplicáveis aos seus requisitos de segurança.

Segurança de rede

Pode ativar as seguintes capacidades de segurança de rede para o mapa de dados do Microsoft Purview:

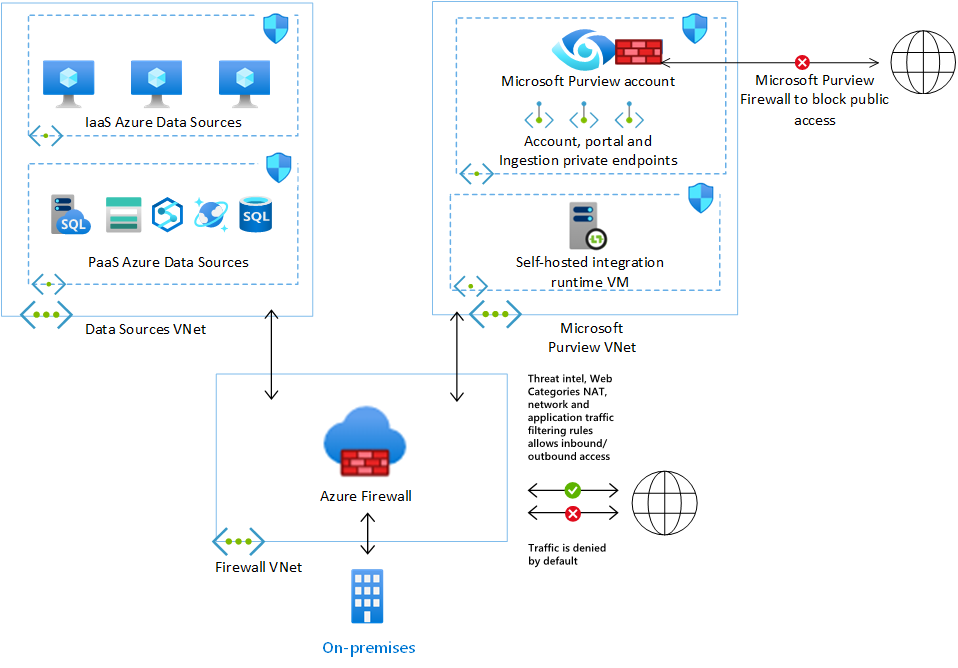

- Ative o isolamento de rede ponto a ponto com o Serviço Link Privado.

- Utilize a Firewall do Microsoft Purview para desativar o Acesso público.

- Implemente regras do Grupo de Segurança de Rede (NSG) para sub-redes onde são implementados pontos finais privados de origens de dados do Azure, pontos finais privados do Microsoft Purview e VMs de runtime autoalojadas.

- Implemente o Microsoft Purview com pontos finais privados geridos por uma Aplicação Virtual de Rede, como Firewall do Azure para inspeção de rede e filtragem de rede.

Para obter mais informações, veja Melhores práticas relacionadas com a conectividade aos Serviços PaaS do Azure.

Implementar pontos finais privados para contas do Microsoft Purview

Se precisar de utilizar o Microsoft Purview a partir da sua rede privada, recomenda-se que utilize o Serviço Link Privado do Azure com as suas contas do Microsoft Purview para isolamento parcial ou ponto a ponto para ligar ao portal de governação do Microsoft Purview, aceder aos pontos finais do Microsoft Purview e analisar origens de dados.

O ponto final privado da conta do Microsoft Purview é utilizado para adicionar outra camada de segurança, pelo que apenas as chamadas de cliente originadas a partir da rede virtual têm permissão para aceder à conta do Microsoft Purview. Este ponto final privado também é um pré-requisito para o ponto final privado do portal.

O ponto final privado do portal do Microsoft Purview é necessário para permitir a conectividade ao portal de governação do Microsoft Purview através de uma rede privada.

O Microsoft Purview pode analisar origens de dados no Azure ou num ambiente no local com pontos finais privados de ingestão.

Para obter mais informações, veja Arquitetura de rede e melhores práticas do Microsoft Purview.

Bloquear o acesso público com a firewall do Microsoft Purview

Pode desativar o acesso público do Microsoft Purview para cortar completamente o acesso à conta do Microsoft Purview a partir da Internet pública. Neste caso, deve considerar os seguintes requisitos:

- O Microsoft Purview tem de ser implementado com base no cenário de isolamento de rede ponto a ponto.

- Para aceder ao portal de governação do Microsoft Purview e aos pontos finais do Microsoft Purview, tem de utilizar um computador de gestão ligado à rede privada para aceder ao Microsoft Purview através da rede privada.

- Reveja as limitações conhecidas.

Para obter mais informações, veja Firewalls para restringir o acesso público.

Utilizar Grupos de Segurança de Rede

Pode utilizar um grupo de segurança de rede do Azure para filtrar o tráfego de rede de e para recursos do Azure numa rede virtual do Azure. Um grupo de segurança de rede contém regras de segurança que permitem ou negam o tráfego de rede de entrada ou de saída de vários tipos de recursos do Azure. Para cada regra, pode especificar a origem e o destino, a porta e o protocolo.

Os Grupos de Segurança de Rede podem ser aplicados à interface de rede ou sub-redes de redes virtuais do Azure, onde são implementados pontos finais privados do Microsoft Purview, VMs de runtime de integração autoalojadas e origens de dados do Azure.

Para obter mais informações, veja Aplicar regras do NSG para pontos finais privados.

As seguintes regras do NSG são necessárias nas origens de dados para análise do Microsoft Purview:

| Direção | Origem | Intervalo de portas de origem | Destino | Porta de destino | Protocolo | Ação |

|---|---|---|---|---|---|---|

| Entrada | Endereços IP privados ou sub-redes das VMs do runtime de integração autoalojado | * | Sub-redes ou endereços IP privados de Origens de Dados | 443 | Qualquer | Permitir |

São necessárias as seguintes regras do NSG nas máquinas de gestão para aceder ao portal de governação do Microsoft Purview:

| Direção | Origem | Intervalo de portas de origem | Destino | Porta de destino | Protocolo | Ação |

|---|---|---|---|---|---|---|

| Saída | Endereços IP privados ou sub-redes das máquinas de gestão | * | Endereços IP ou sub-redes de ponto final privado do portal e conta do Microsoft Purview | 443 | Qualquer | Permitir |

| Saída | Endereços IP privados ou sub-redes das máquinas de gestão | * | Etiqueta de serviço: AzureCloud |

443 | Qualquer | Permitir |

As seguintes regras do NSG são necessárias em VMs de runtime de integração autoalojadas para a análise e ingestão de metadados do Microsoft Purview:

Importante

Considere adicionar regras adicionais com Etiquetas de Serviço relevantes, com base nos seus tipos de origem de dados.

| Direção | Origem | Intervalo de portas de origem | Destino | Porta de destino | Protocolo | Ação |

|---|---|---|---|---|---|---|

| Saída | Endereços IP privados ou sub-redes das VMs do runtime de integração autoalojado | * | Sub-redes ou endereços IP privados de Origens de Dados | 443 | Qualquer | Permitir |

| Saída | Endereços IP privados ou sub-redes das VMs do runtime de integração autoalojado | * | Endereços IP ou Sub-redes do ponto final privado de ingestão e conta do Microsoft Purview | 443 | Qualquer | Permitir |

| Saída | Endereços IP privados ou sub-redes das VMs do runtime de integração autoalojado | * | Etiqueta de serviço: Servicebus |

443 | Qualquer | Permitir |

| Saída | Endereços IP privados ou sub-redes das VMs do runtime de integração autoalojado | * | Etiqueta de serviço: Storage |

443 | Qualquer | Permitir |

| Saída | Endereços IP privados ou sub-redes das VMs do runtime de integração autoalojado | * | Etiqueta de serviço: AzureActiveDirectory |

443 | Qualquer | Permitir |

| Saída | Endereços IP privados ou sub-redes das VMs do runtime de integração autoalojado | * | Etiqueta de serviço: DataFactory |

443 | Qualquer | Permitir |

| Saída | Endereços IP privados ou sub-redes das VMs do runtime de integração autoalojado | * | Etiqueta de serviço: KeyVault |

443 | Qualquer | Permitir |

São necessárias as seguintes regras do NSG para os pontos finais privados de conta, portal e ingestão do Microsoft Purview:

| Direção | Origem | Intervalo de portas de origem | Destino | Porta de destino | Protocolo | Ação |

|---|---|---|---|---|---|---|

| Entrada | Endereços IP privados ou sub-redes das VMs do runtime de integração autoalojado | * | Endereços IP ou sub-redes de ponto final privado de ingestão e conta do Microsoft Purview | 443 | Qualquer | Permitir |

| Entrada | Endereços IP privados ou sub-redes das máquinas de gestão | * | Endereços IP ou sub-redes de ponto final privado de ingestão e conta do Microsoft Purview | 443 | Qualquer | Permitir |

Para obter mais informações, veja Requisitos de rede do runtime de integração autoalojado.

Gerenciamento de acesso

A Gestão de Identidades e Acessos fornece a base de uma grande percentagem de garantia de segurança. Permite o acesso com base na autenticação de identidade e nos controlos de autorização nos serviços cloud. Estes controlos protegem os dados e os recursos e decidem quais os pedidos que devem ser permitidos.

Relacionado com funções e gestão de acesso no Microsoft Purview, pode aplicar as seguintes melhores práticas de segurança:

- Definir funções e responsabilidades para gerir o Microsoft Purview no plano de controlo e no plano de dados:

- Definir funções e tarefas necessárias para implementar e gerir o Microsoft Purview numa subscrição do Azure.

- Defina funções e tarefas necessárias para efetuar a gestão e governação de dados com o Microsoft Purview.

- Atribua funções a grupos de Microsoft Entra em vez de atribuir funções a utilizadores individuais.

- Utilize a Gestão de Direitos do Azure Active Directory para mapear o acesso de utilizadores a grupos de Microsoft Entra através de Pacotes de Acesso.

- Imponha a autenticação multifator para os utilizadores do Microsoft Purview, especialmente para utilizadores com funções privilegiadas, como administradores de coleções, administradores de origens de dados ou curadores de dados.

Gerir uma conta do Microsoft Purview no plano de controlo e no plano de dados

Plano de controlo refere-se a todas as operações relacionadas com a implementação e gestão do Microsoft Purview no Azure Resource Manager.

O plano de dados refere-se a todas as operações relacionadas com a interação com o Microsoft Purview dentro do Mapa de Dados e Catálogo unificado.

Pode atribuir funções de plano de controlo e plano de dados a utilizadores, grupos de segurança e principais de serviço do seu inquilino Microsoft Entra associado à subscrição do Azure da instância do Microsoft Purview.

Exemplos de operações do plano de controlo e operações do plano de dados:

| Tarefa | Escopo | Função recomendada | Que funções utilizar? |

|---|---|---|---|

| Implementar uma conta do Microsoft Purview | Plano de controlo | Proprietário ou contribuidor da subscrição do Azure | Funções RBAC do Azure |

| Configurar um Ponto Final Privado para o Microsoft Purview | Plano de controlo | Colaborador | Funções RBAC do Azure |

| Eliminar uma conta do Microsoft Purview | Plano de controlo | Colaborador | Funções RBAC do Azure |

| Adicionar ou gerir um runtime de integração autoalojado (SHIR) | Plano de controlo | Administrador da origem de dados | Funções do Microsoft Purview |

| Ver as métricas do Microsoft Purview para obter as unidades de capacidade atuais | Plano de controlo | Leitor | Funções RBAC do Azure |

| Criar um conjunto | Plano de dados | Administração de coleção | Funções do Microsoft Purview |

| Registar uma origem de dados | Plano de dados | Administração de coleção | Funções do Microsoft Purview |

| Analisar uma SQL Server | Plano de dados | Administrador da origem de dados, leitor de dados ou curador de dados | Funções do Microsoft Purview |

| Procurar dentro de Catálogo unificado do Microsoft Purview | Plano de dados | Administrador da origem de dados, leitor de dados ou curador de dados | Funções do Microsoft Purview |

As funções de plano do Microsoft Purview são definidas e geridas dentro da instância do Microsoft Purview nas coleções do Microsoft Purview. Para obter mais informações, consulte Controlo de acesso no Microsoft Purview.

Siga as funções de Governação de Dados do Microsoft Purview para obter orientações sobre as funções e permissões dos utilizadores para gerir no Catálogo unificado.

Siga as recomendações de acesso baseado em funções do Azure para tarefas do plano de controlo do Azure.

Autenticação e autorização

Para obter acesso ao Microsoft Purview, os utilizadores têm de ser autenticados e autorizados. A autenticação é o processo de provar que o utilizador é quem afirma ser. Autorização refere-se ao controlo do acesso dentro do Microsoft Purview atribuído a coleções.

Utilizamos Microsoft Entra ID para fornecer mecanismos de autenticação e autorização para o Microsoft Purview dentro das Coleções. Pode atribuir funções do Microsoft Purview aos seguintes principais de segurança do seu inquilino Microsoft Entra que está associado à subscrição do Azure onde a instância do Microsoft Purview está alojada:

- Utilizadores e utilizadores convidados (se já tiverem sido adicionados ao seu inquilino Microsoft Entra)

- Grupos de segurança

- Identidades Geridas

- Entidades de serviço

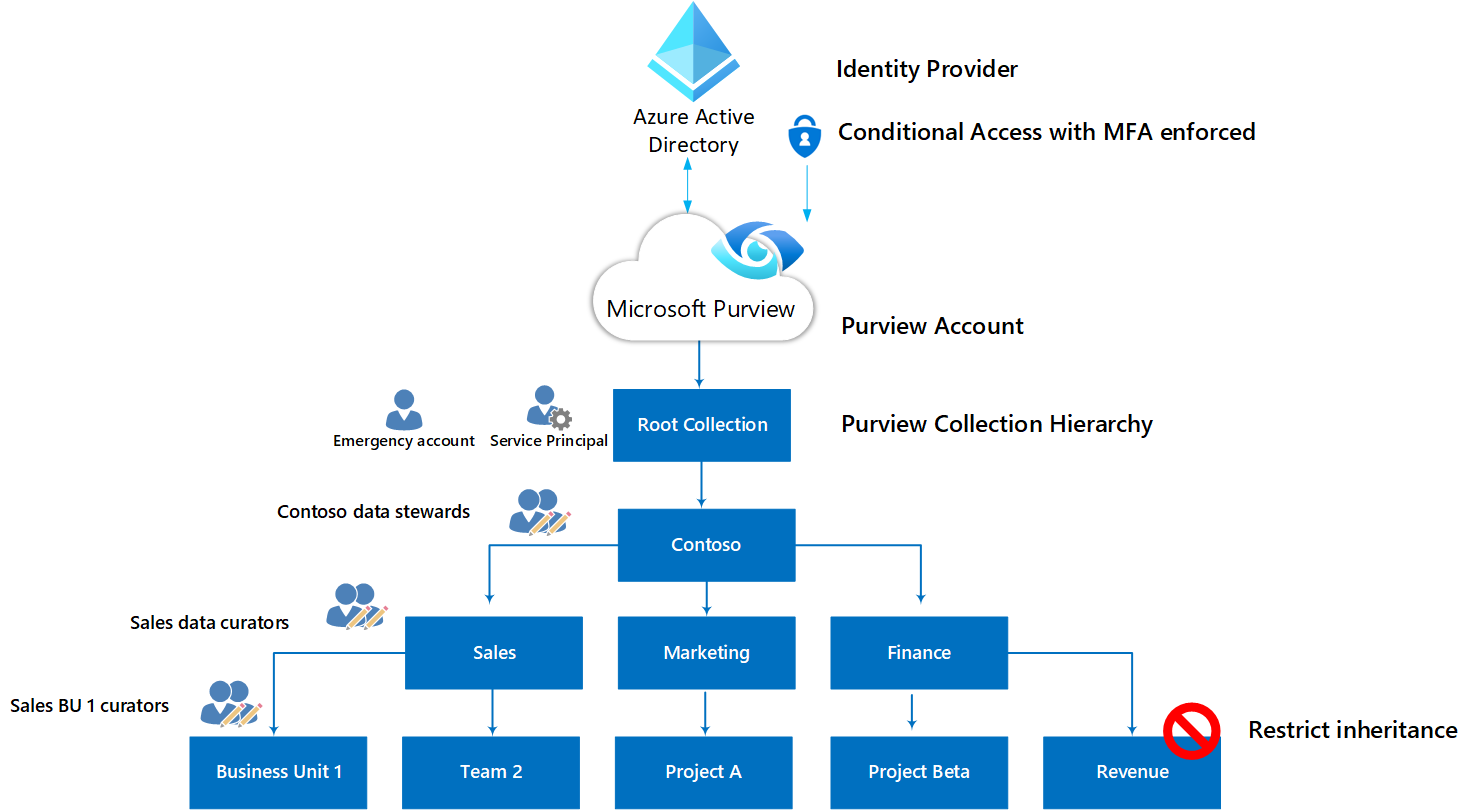

As funções detalhadas do Microsoft Purview podem ser atribuídas a uma hierarquia de Coleções flexível dentro da instância do Microsoft Purview.

Definir modelo de Privilégio Mínimo

Regra geral, restringir o acesso com base na necessidade de saber e menos privilégios princípios de segurança é imperativo para as organizações que pretendem impor políticas de segurança para acesso a dados.

No Microsoft Purview, as origens de dados, os recursos e as análises podem ser organizados através das Coleções do Microsoft Purview. As coleções são um agrupamento hierárquico de metadados no Microsoft Purview, mas ao mesmo tempo fornecem um mecanismo para gerir o acesso em todo o Microsoft Purview. As funções no Microsoft Purview podem ser atribuídas a uma coleção com base na hierarquia da sua coleção.

Utilize coleções do Microsoft Purview para implementar a hierarquia de metadados da sua organização para uma hierarquia de gestão e governação delegada ou centralizada com base no modelo com menos privilégios.

Siga o modelo de acesso com menos privilégios ao atribuir funções dentro de coleções do Microsoft Purview ao segregar funções dentro da sua equipa e conceder apenas a quantidade de acesso aos utilizadores de que precisam para desempenhar as suas tarefas.

Para obter mais informações sobre como atribuir um modelo de acesso com privilégios mínimos no Microsoft Purview, com base na hierarquia de coleções do Microsoft Purview, veja Controlo de acesso no Microsoft Purview.

Menor exposição de contas com privilégios

Proteger o acesso privilegiado é um primeiro passo fundamental para proteger recursos empresariais. Minimizar o número de pessoas que têm acesso a informações ou recursos seguros reduz a probabilidade de um utilizador malicioso obter acesso ou um utilizador autorizado afetar inadvertidamente um recurso confidencial.

Reduza o número de utilizadores com acesso de escrita dentro da sua instância do Microsoft Purview. Mantenha o número mínimo de funções de administradores de coleções e curadores de dados na coleção de raiz.

Utilizar a autenticação multifator e o acesso condicional

Microsoft Entra autenticação multifator fornece outra camada de segurança e autenticação. Para obter mais segurança, recomendamos a imposição de políticas de acesso condicional para todas as contas com privilégios.

Ao utilizar Microsoft Entra políticas de Acesso Condicional, aplique Microsoft Entra autenticação multifator no início de sessão para todos os utilizadores individuais que estão atribuídos a funções do Microsoft Purview com acesso modificado nas instâncias do Microsoft Purview: Administração de Recolha, Administração de Origem de Dados, Curador de Dados.

Ative a autenticação multifator para as suas contas de administrador e certifique-se de que os utilizadores da conta de administrador se registaram na MFA.

Pode definir as suas políticas de Acesso Condicional ao selecionar Microsoft Purview como uma Aplicação na Cloud.

Impedir a eliminação acidental de contas do Microsoft Purview

No Azure, pode aplicar bloqueios de recursos a uma subscrição do Azure, a um grupo de recursos ou a um recurso para impedir a eliminação ou modificação acidental de recursos críticos.

Ative o bloqueio de recursos do Azure para as suas contas do Microsoft Purview para evitar a eliminação acidental de instâncias do Microsoft Purview nas suas subscrições do Azure.

Adicionar um CanNotDelete ou ReadOnly bloquear a conta do Microsoft Purview não impede operações de eliminação ou modificação no plano de dados do Microsoft Purview. No entanto, impede quaisquer operações no plano de controlo, como eliminar a conta do Microsoft Purview, implementar um ponto final privado ou configurar definições de diagnóstico.

Para obter mais informações, veja Compreender o âmbito dos bloqueios.

Os bloqueios de recursos podem ser atribuídos a grupos de recursos ou recursos do Microsoft Purview. No entanto, não pode atribuir um bloqueio de recursos do Azure aos recursos geridos do Microsoft Purview ou ao Grupo de Recursos geridos.

Implementar uma estratégia de quebra de vidro

Planeie uma estratégia break glass para o inquilino do Microsoft Entra, a subscrição do Azure e as contas do Microsoft Purview para impedir o bloqueio da conta ao nível do inquilino.

Para obter mais informações sobre Microsoft Entra ID e o planeamento de acesso de emergência do Azure, veja Gerir contas de acesso de emergência no Microsoft Entra ID.

Para obter mais informações sobre a estratégia de quebra de vidro do Microsoft Purview, consulte Melhores práticas e recomendações de design de coleções do Microsoft Purview.

Proteção contra ameaças e impedir a transferência de dados não autorizada

O Microsoft Purview fornece informações avançadas sobre a confidencialidade dos seus dados, o que os torna valiosos para as equipas de segurança que utilizam o Microsoft Defender para a Cloud gerirem a postura de segurança da organização e protegerem-se contra ameaças às respetivas cargas de trabalho. Os recursos de dados continuam a ser um destino popular para atores maliciosos, tornando crucial que as equipas de segurança identifiquem, atribuam prioridades e protejam recursos de dados confidenciais em todos os seus ambientes na cloud. Para resolver este desafio, anunciamos a integração entre o Microsoft Defender para a Cloud e o Microsoft Purview na pré-visualização pública.

Integrar com o Microsoft 365 e o Microsoft Defender para a Cloud

Muitas vezes, um dos maiores desafios para a organização de segurança numa empresa é identificar e proteger recursos com base na sua importância e sensibilidade. A Microsoft anunciou recentemente a integração entre o Microsoft Purview e o Microsoft Defender for Cloud na Pré-visualização Pública para ajudar a superar estes desafios.

Se expandiu as etiquetas de confidencialidade do Microsoft 365 para recursos e colunas de base de dados no Microsoft Purview, pode controlar recursos altamente valiosos através do Microsoft Defender para a Cloud a partir de inventário, alertas e recomendações com base em recursos detetados etiquetas de confidencialidade.

Para obter recomendações, fornecemos controlos de segurança para o ajudar a compreender a importância de cada recomendação para a sua postura de segurança geral. Microsoft Defender para a Cloud inclui um valor de classificação de segurança para cada controlo para ajudá-lo a priorizar o seu trabalho de segurança. Saiba mais em Controlos de segurança e recomendações.

Para alertas, atribuímos etiquetas de gravidade a cada alerta para o ajudar a priorizar a ordem pela qual atende cada alerta. Saiba mais em Como são classificados os alertas?.

Para obter mais informações, veja Integrar o Microsoft Purview com produtos de segurança do Azure.

Proteção de Informações

Proteger a extração e o armazenamento de metadados

O Microsoft Purview é uma solução de governação de dados na cloud. Pode registar e analisar diferentes origens de dados de vários sistemas de dados dos seus ambientes no local, do Azure ou de várias clouds no Microsoft Purview. Embora a origem de dados seja registada e analisada no Microsoft Purview, os dados reais e as origens de dados permanecem nas respetivas localizações originais, apenas os metadados são extraídos de origens de dados e armazenados no Mapa de Dados do Microsoft Purview, o que significa que não precisa de mover dados para fora da região ou da respetiva localização original para extrair os metadados para o Microsoft Purview.

Se a sua conta tiver sido criada antes de 15 de dezembro de 2023, a sua conta foi implementada com um grupo de recursos gerido e foi implementada uma conta de Armazenamento do Azure nesse grupo. Estes recursos são consumidos pelo Microsoft Purview e não podem ser acedidos por outros utilizadores ou principais. Uma atribuição de negação de controlo de acesso baseado em funções (RBAC) do Azure é adicionada automaticamente a este grupo de recursos quando a conta do Microsoft Purview foi implementada e que impede o acesso de outros utilizadores ou quaisquer operações CRUD que não sejam iniciadas pelo Microsoft Purview.

As contas implementadas após 15 de dezembro de 2023 (ou implementadas com a versão 2023-05-01-preview da API) utilizam uma conta de armazenamento de ingestão que é implementada em subscrições internas do Microsoft Azure. Uma vez que estes recursos não estão na subscrição do Azure do Microsoft Purview, não podem ser acedidos por outros utilizadores ou principais, exceto pela conta do Microsoft Purview.

(Se tiver implementado as suas contas com a API, as contas implementadas com a versão 2023-05-01-preview da API irão utilizar uma conta de armazenamento de ingestão implementada em subscrições internas do Microsoft Azure, em vez de uma conta de armazenamento gerida implementada na sua subscrição do Azure.)

Onde são armazenados os metadados?

O Microsoft Purview extrai apenas os metadados de diferentes sistemas de origem de dados para Mapa de Dados do Microsoft Purview durante o processo de análise.

Pode implementar uma conta do Microsoft Purview na sua subscrição do Azure em todas as regiões do Azure suportadas.

Todos os metadados são armazenados no Mapa de Dados dentro da sua instância do Microsoft Purview. Isto significa que os metadados são armazenados na mesma região que a sua instância do Microsoft Purview.

Como é que os metadados são extraídos de origens de dados?

O Microsoft Purview permite-lhe utilizar qualquer uma das seguintes opções para extrair metadados de origens de dados:

Runtime do Azure. Os dados de metadados são extraídos e processados dentro da mesma região que as origens de dados.

É iniciada uma análise manual ou automática a partir do Mapa de Dados do Microsoft Purview através do runtime de integração do Azure.

O runtime de integração do Azure liga-se à origem de dados para extrair metadados.

Os metadados são colocados em fila no armazenamento gerido ou de ingestão do Microsoft Purview e armazenados no Armazenamento de Blobs do Azure.

Os metadados são enviados para o Mapa de Dados do Microsoft Purview.

Runtime de integração autoalojado. Os metadados são extraídos e processados pelo runtime de integração autoalojado dentro da memória das VMs do runtime de integração autoalojado antes de serem enviados para Mapa de Dados do Microsoft Purview. Neste caso, os clientes têm de implementar e gerir uma ou mais máquinas virtuais baseadas no Windows de runtime de integração autoalojadas dentro das suas subscrições do Azure ou ambientes no local. A análise de origens de dados no local e baseadas em VMs requer sempre a utilização de um runtime de integração autoalojado. O runtime de integração do Azure não é suportado para estas origens de dados. Os passos seguintes mostram o fluxo de comunicação a um nível elevado quando está a utilizar um runtime de integração autoalojado para analisar uma origem de dados.

É acionada uma análise manual ou automática. O Microsoft Purview liga-se ao Azure Key Vault para obter a credencial para aceder a uma origem de dados.

A análise é iniciada a partir do Mapa de Dados do Microsoft Purview através de um runtime de integração autoalojado.

O serviço de runtime de integração autoalojado da VM liga-se à origem de dados para extrair metadados.

Os metadados são processados na memória da VM para o runtime de integração autoalojado. Os metadados são colocados em fila no armazenamento de ingestão do Microsoft Purview e, em seguida, armazenados no Armazenamento de Blobs do Azure.

Os metadados são enviados para o Mapa de Dados do Microsoft Purview.

Se precisar de extrair metadados de origens de dados com dados confidenciais que não conseguem sair do limite da sua rede no local, é altamente recomendado implementar a VM do runtime de integração autoalojado dentro da sua rede empresarial, onde estão localizadas origens de dados, para extrair e processar metadados no local e enviar apenas metadados para o Microsoft Purview.

É acionada uma análise manual ou automática. O Microsoft Purview liga-se ao Azure Key Vault para obter a credencial para aceder a uma origem de dados.

A análise é iniciada através do runtime de integração autoalojado no local.

O serviço de runtime de integração autoalojado da VM liga-se à origem de dados para extrair metadados.

Os metadados são processados na memória da VM para o runtime de integração autoalojado. Os metadados são colocados em fila no armazenamento de ingestão do Microsoft Purview e, em seguida, armazenados no Armazenamento de Blobs do Azure. Os dados reais nunca saem do limite da sua rede.

Os metadados são enviados para o Mapa de Dados do Microsoft Purview.

Proteção e encriptação de informações

O Azure oferece muitos mecanismos para manter os dados privados em repouso e à medida que se movem de uma localização para outra. Para o Microsoft Purview, os dados são encriptados inativos com chaves geridas pela Microsoft e quando os dados estão em trânsito, utilizando o Transport Layer Security (TLS) v1.2 ou superior.

Transport Layer Security (Encriptação em trânsito)

Os dados em trânsito (também conhecidos como dados em movimento) são encriptados no Microsoft Purview.

Para adicionar outra camada de segurança para além dos controlos de acesso, o Microsoft Purview protege os dados dos clientes ao encriptar os dados em movimento com o Transport Layer Security (TLS) e proteger os dados em trânsito contra ataques "fora de banda" (como a captura de tráfego). Utiliza encriptação para garantir que os atacantes não conseguem ler ou modificar facilmente os dados.

O Microsoft Purview suporta a encriptação de dados em trânsito com o Transport Layer Security (TLS) v1.2 ou superior.

Para obter mais informações, consulte Encriptar informações confidenciais em trânsito.

Encriptação de dados transparente (Encriptação inativa)

Os dados inativos incluem informações que residem no armazenamento persistente em suportes de dados físicos, em qualquer formato digital. O suporte de dados pode incluir ficheiros em suportes magnéticos ou óticos, dados arquivados e cópias de segurança de dados dentro das regiões do Azure.

Para adicionar outra camada de segurança para além dos controlos de acesso, o Microsoft Purview encripta os dados inativos para proteger contra ataques "fora de banda" (como aceder ao armazenamento subjacente). Utiliza encriptação com chaves geridas pela Microsoft. Esta prática ajuda a garantir que os atacantes não conseguem ler ou modificar facilmente os dados.

Para obter mais informações, veja Encriptar dados confidenciais inativos.

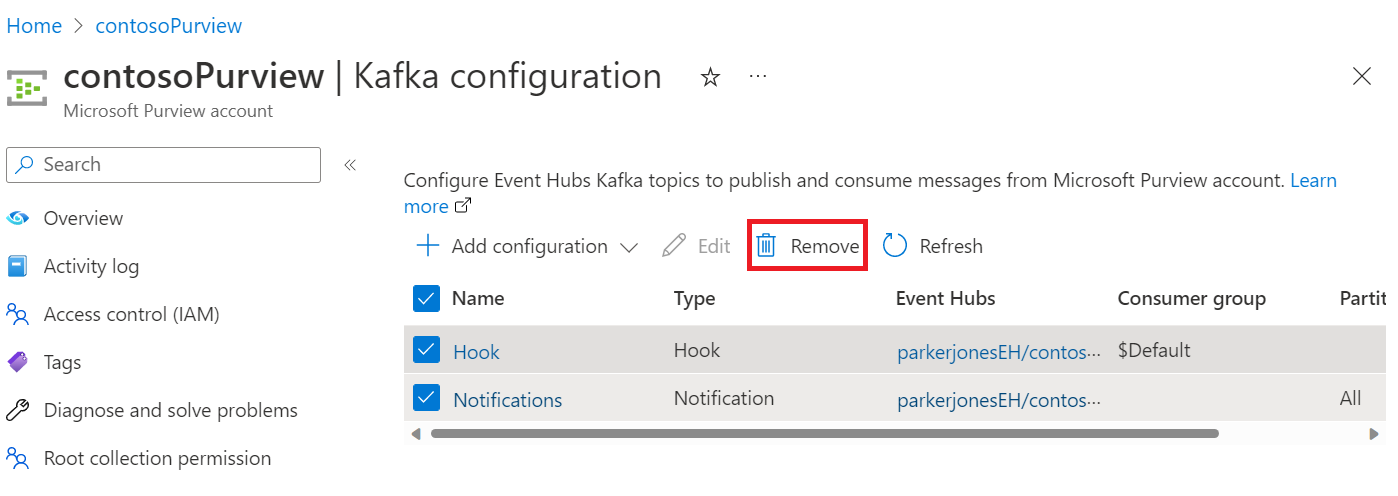

Configuração opcional do espaço de nomes dos Hubs de Eventos

Cada conta do Microsoft Purview pode configurar hubs de eventos acessíveis através do ponto final do Atlas Kafka. Isto pode ser ativado durante a criação em Configuração ou a partir do portal do Azure na configuração do Kafka. Recomenda-se que ative apenas o hub de eventos gerido opcional se for utilizado para distribuir eventos para dentro ou fora do Mapa de Dados da conta do Microsoft Purview. Para remover este ponto de distribuição de informações, não configure estes pontos finais ou remova-os.

Para remover espaços de nomes dos Hubs de Eventos configurados, pode seguir estes passos:

- Procure e abra a sua conta do Microsoft Purview no portal do Azure.

- Selecione Configuração do Kafka nas definições na página da sua conta do Microsoft Purview no portal do Azure.

- Selecione os Hubs de Eventos que pretende desativar. (Os hubs hook enviam mensagens para o Microsoft Purview. Os hubs de notificação recebem notificações.)

- Selecione Remover para guardar a opção e iniciar o processo de desativação. Esta ação pode demorar vários minutos a concluir.

Observação

Se tiver um ponto final privado de ingestão quando desativar este espaço de nomes dos Hubs de Eventos, depois de desativar o ponto final privado de ingestão poderá aparecer como desligado.

Para obter mais informações sobre como configurar estes espaços de nomes dos Hubs de Eventos, veja: Configurar Hubs de Eventos para tópicos do Atlas Kafka

Gerenciador de credenciais

Para extrair metadados de um sistema de origem de dados para Mapa de Dados do Microsoft Purview, é necessário registar e analisar os sistemas de origem de dados no Mapa de Dados do Microsoft Purview. Para automatizar este processo, disponibilizámos conectores para diferentes sistemas de origens de dados no Microsoft Purview para simplificar o processo de registo e análise.

Para ligar a uma origem de dados, o Microsoft Purview requer uma credencial com acesso só de leitura ao sistema de origem de dados.

Recomenda-se que dê prioridade à utilização das seguintes opções de credenciais para análise, sempre que possível:

- Identidade Gerida do Microsoft Purview

- Identidade Gerida Atribuída pelo Utilizador

- Entidades de serviço

- Outras opções, como a Chave de conta, Autenticação SQL, etc.

Se utilizar opções em vez de identidades geridas, todas as credenciais têm de ser armazenadas e protegidas dentro de um cofre de chaves do Azure. O Microsoft Purview requer acesso get/list ao segredo no recurso Key Vault do Azure.

Regra geral, pode utilizar as seguintes opções para configurar o runtime de integração e as credenciais para analisar os sistemas de origem de dados:

| Cenário | Opção de runtime | Credenciais Suportadas |

|---|---|---|

| A origem de dados é uma Plataforma como Serviço do Azure, como Azure Data Lake Storage Gen2 ou SQL do Azure dentro da rede pública | Opção 1: Runtime do Azure | Identidade Gerida do Microsoft Purview, Principal de Serviço ou Chave de Acesso/Autenticação SQL (dependendo do tipo de origem de dados do Azure) |

| A origem de dados é uma Plataforma como Serviço do Azure, como Azure Data Lake Storage Gen2 ou SQL do Azure dentro da rede pública | Opção 2: Runtime de integração autoalojado | Principal de Serviço ou Chave de Acesso/Autenticação SQL (dependendo do tipo de origem de dados do Azure) |

| A origem de dados é uma Plataforma como Serviço do Azure, como Azure Data Lake Storage Gen2 ou SQL do Azure dentro da rede privada com o Serviço Link Privado do Azure | Tempo de execução da integração auto-hospedada | Principal de Serviço ou Chave de Acesso/Autenticação SQL (dependendo do tipo de origem de dados do Azure) |

| A origem de dados está dentro de uma VM IaaS do Azure, como SQL Server | Runtime de integração autoalojado implementado no Azure | Autenticação SQL ou Autenticação Básica (dependendo do tipo de origem de dados do Azure) |

| A origem de dados está dentro de um sistema no local, como SQL Server ou Oracle | Runtime de integração autoalojado implementado no Azure ou na rede no local | Autenticação SQL ou Autenticação Básica (dependendo do tipo de origem de dados do Azure) |

| Várias clouds | Runtime do Azure ou runtime de integração autoalojado com base em tipos de origem de dados | As opções de credenciais suportadas variam consoante os tipos de origens de dados |

| Locatário do Power BI | Azure Runtime | Identidade Gerida do Microsoft Purview |

Utilize este guia para ler mais sobre cada origem e as opções de autenticação suportadas.

Outras recomendações

Aplicar melhores práticas de segurança para VMs de runtime autoalojado

Considere proteger a implementação e a gestão de VMs de runtime de integração autoalojadas no Azure ou no seu ambiente no local, se o runtime de integração autoalojado for utilizado para analisar origens de dados no Microsoft Purview.

Para VMs de runtime de integração autoalojadas implementadas como máquinas virtuais no Azure, siga as recomendações de melhores práticas de segurança para máquinas virtuais do Windows.

- Bloqueie o tráfego de entrada para as VMs através dos Grupos de Segurança de Rede e do Acesso Just-in-Time ao Azure Defender.

- Instale o antivírus ou o antimalware.

- Implemente o Azure Defender para obter informações sobre eventuais anomalias nas VMs.

- Limitar a quantidade de software nas VMs de runtime de integração autoalojadas. Embora não seja um requisito obrigatório ter uma VM dedicada para um runtime autoalojado para o Microsoft Purview, sugerimos vivamente que utilize VMs dedicadas, especialmente para ambientes de produção.

- Monitorize as VMs com Azure Monitor para VMs. Ao utilizar o agente do Log Analytics, pode capturar conteúdo, como métricas de desempenho, para ajustar a capacidade necessária para as suas VMs.

- Ao integrar máquinas virtuais com Microsoft Defender para a Cloud, pode impedir, detetar e responder a ameaças.

- Mantenha os computadores atualizados. Pode ativar a Windows Update Automática ou utilizar a Gestão de Atualizações no Automação do Azure para gerir as atualizações ao nível do sistema operativo para o SO.

- Utilize várias máquinas para maior resiliência e disponibilidade. Pode implementar e registar vários runtimes de integração autoalojados para distribuir as análises por várias máquinas de runtime de integração autoalojadas ou implementar o runtime de integração autoalojado num Conjunto de Dimensionamento de Máquinas Virtuais para maior redundância e escalabilidade.

- Opcionalmente, pode planear ativar a cópia de segurança do Azure a partir das suas VMs de runtime de integração autoalojadas para aumentar o tempo de recuperação de uma VM de runtime de integração autoalojada se ocorrer um desastre ao nível da VM.