Autenticação de utilizador final com Azure Data Lake Storage Gen1 com Microsoft Entra ID

Azure Data Lake Storage Gen1 utiliza Microsoft Entra ID para autenticação. Antes de criar uma aplicação que funcione com Data Lake Storage Gen1 ou Data Lake Analytics do Azure, tem de decidir como autenticar a sua aplicação com Microsoft Entra ID. As duas principais opções disponíveis são:

- Autenticação do utilizador final (este artigo)

- Autenticação serviço a serviço (escolha esta opção na lista pendente acima)

Ambas as opções resultam no fornecimento de um token OAuth 2.0 à sua aplicação, que é anexado a cada pedido feito ao Data Lake Storage Gen1 ou ao Azure Data Lake Analytics.

Este artigo fala sobre como criar uma aplicação nativa Microsoft Entra para autenticação do utilizador final. Para obter instruções sobre Microsoft Entra configuração da aplicação para autenticação serviço a serviço, veja Autenticação serviço a serviço com Data Lake Storage Gen1 com Microsoft Entra ID.

Pré-requisitos

Uma subscrição do Azure. Consulte Obter versão de avaliação gratuita do Azure.

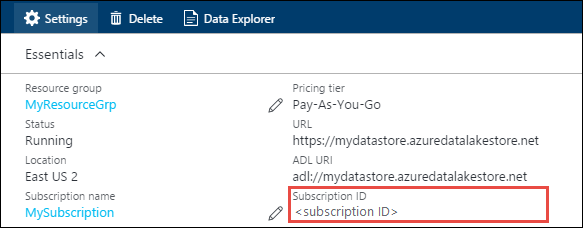

O seu ID de subscrição. Pode obtê-lo a partir do portal do Azure. Por exemplo, está disponível no painel Data Lake Storage Gen1 conta.

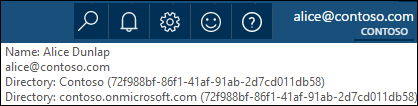

O seu Microsoft Entra nome de domínio. Pode recuperá-lo ao pairar o rato no canto superior direito do portal do Azure. Na captura de ecrã abaixo, o nome de domínio é contoso.onmicrosoft.com e o GUID entre parênteses é o ID do inquilino.

O seu ID de inquilino do Azure. Para obter instruções sobre como obter o ID do inquilino, consulte Obter o ID do inquilino.

Autenticação de utilizador final

Este mecanismo de autenticação é a abordagem recomendada se quiser que um utilizador final inicie sessão na sua aplicação através de Microsoft Entra ID. Em seguida, a sua aplicação pode aceder aos recursos do Azure com o mesmo nível de acesso que o utilizador final que iniciou sessão. O utilizador final tem de fornecer as credenciais periodicamente para que a sua aplicação mantenha o acesso.

O resultado de ter o início de sessão do utilizador final é que a sua aplicação recebe um token de acesso e um token de atualização. O token de acesso é anexado a cada pedido feito para Data Lake Storage Gen1 ou Data Lake Analytics e é válido por uma hora por predefinição. O token de atualização pode ser utilizado para obter um novo token de acesso e é válido até duas semanas por predefinição. Pode utilizar duas abordagens diferentes para o início de sessão do utilizador final.

Utilizar o pop-up OAuth 2.0

A sua aplicação pode acionar um pop-up de autorização OAuth 2.0, no qual o utilizador final pode introduzir as respetivas credenciais. Este pop-up também funciona com o processo de autenticação de dois fatores (2FA) Microsoft Entra, se necessário.

Nota

Este método ainda não é suportado na Biblioteca de Autenticação do Azure AD (ADAL) para Python ou Java.

Transmitir diretamente credenciais de utilizador

A sua aplicação pode fornecer diretamente credenciais de utilizador para Microsoft Entra ID. Este método só funciona com contas de utilizador do ID organizacional; não é compatível com contas de utilizador pessoais/"live ID", incluindo as contas que terminam em @outlook.com ou @live.com. Além disso, este método não é compatível com contas de utilizador que requerem Microsoft Entra Autenticação de Dois Fatores (2FA).

O que preciso para esta abordagem?

- Microsoft Entra nome de domínio. Este requisito já está listado no pré-requisito deste artigo.

- Microsoft Entra ID do inquilino. Este requisito já está listado no pré-requisito deste artigo.

- Microsoft Entra ID aplicação nativa

- ID da aplicação para a aplicação nativa Microsoft Entra

- Redirecionar o URI para a aplicação nativa Microsoft Entra

- Definir permissões delegadas

Passo 1: Criar uma aplicação nativa do Active Directory

Crie e configure uma aplicação nativa Microsoft Entra para autenticação de utilizador final com Data Lake Storage Gen1 com Microsoft Entra ID. Para obter instruções, veja Criar uma aplicação Microsoft Entra.

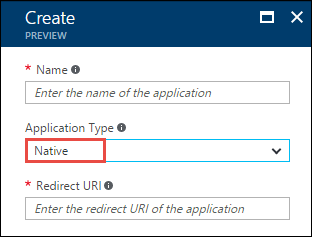

Ao seguir as instruções na ligação, certifique-se de que seleciona Nativo para o tipo de aplicação, conforme mostrado na seguinte captura de ecrã:

Passo 2: Obter o ID da aplicação e redirecionar o URI

Veja Obter o ID da aplicação para obter o ID da aplicação.

Para obter o URI de redirecionamento, siga os seguintes passos.

Na portal do Azure, selecione Microsoft Entra ID, selecione Registos de aplicações e, em seguida, localize e selecione a aplicação nativa Microsoft Entra que criou.

No painel Definições da aplicação, selecione URIs de Redirecionamento.

Copie o valor apresentado.

Passo 3: Definir permissões

Na portal do Azure, selecione Microsoft Entra ID, selecione Registos de aplicações e, em seguida, localize e selecione a aplicação nativa Microsoft Entra que criou.

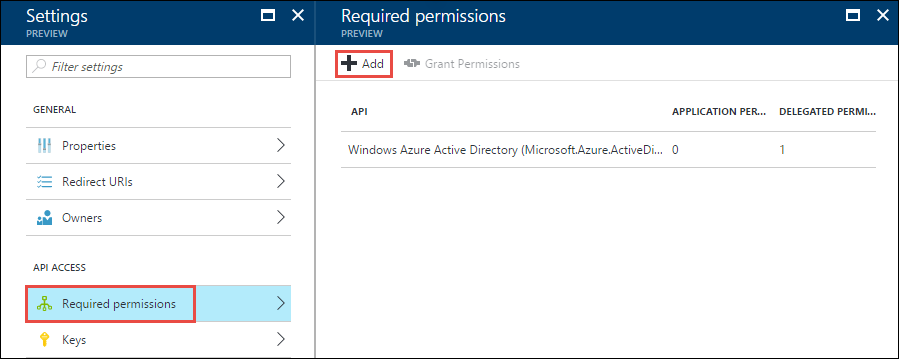

No painel Definições da aplicação, selecione Permissões necessárias e, em seguida, selecione Adicionar.

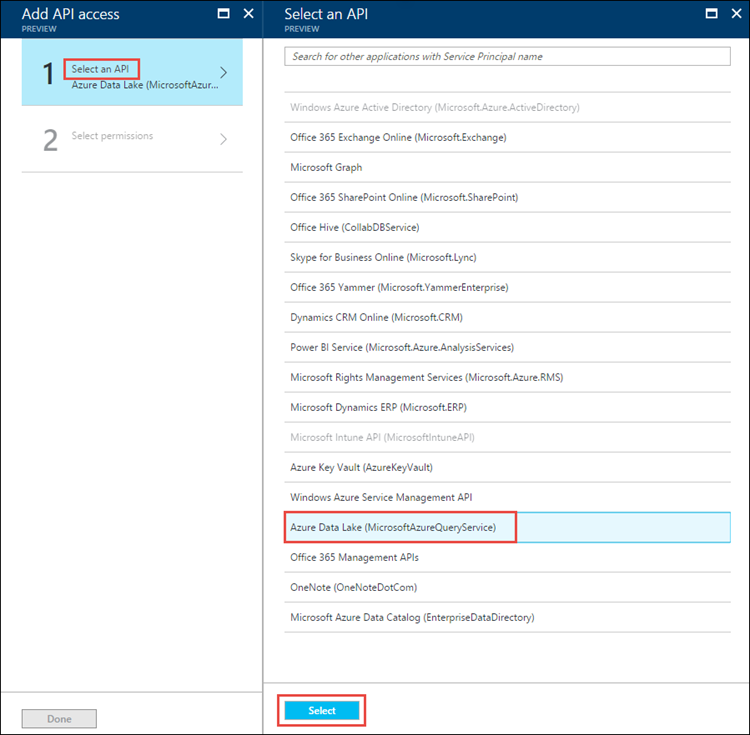

No painel Adicionar Acesso à API , selecione Selecionar uma API, selecione Azure Data Lake e, em seguida, selecione Selecionar.

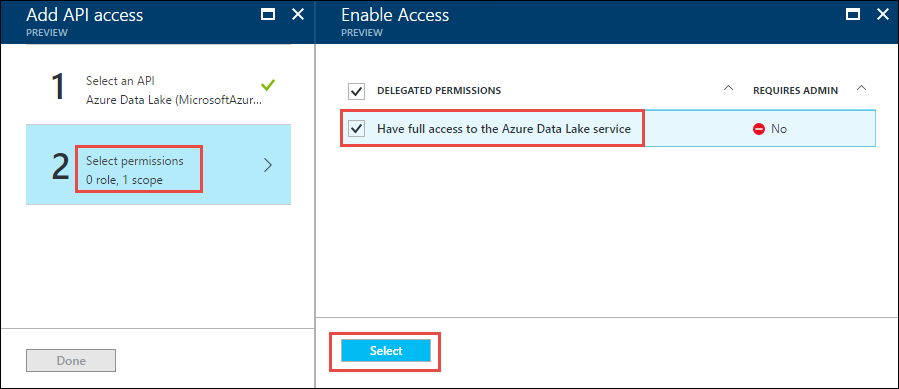

No painel Adicionar Acesso à API , selecione Selecionar permissões, selecione a caixa de verificação para dar Acesso total ao Data Lake Store e, em seguida, selecione Selecionar.

Selecione Concluído.

Repita os dois últimos passos para conceder permissões também para a API de Gestão de Serviços do Windows Azure .

Passos seguintes

Neste artigo, criou uma aplicação nativa Microsoft Entra e recolheu as informações de que precisa nas aplicações cliente que criou com o SDK .NET, o SDK Java, a API REST, etc. Agora, pode avançar para os seguintes artigos que falam sobre como utilizar o Microsoft Entra aplicação Web para se autenticar primeiro com Data Lake Storage Gen1 e, em seguida, realizar outras operações na loja.