Quando você publica sua imagem de máquina virtual (VM) no Azure Marketplace, a equipe do Azure a valida para garantir que ela seja inicializável, segura e compatível com o Azure. Se a imagem da VM falhar em qualquer um dos testes de alta qualidade, ela não será publicada. Você recebe uma mensagem de erro que descreve o problema.

Este artigo explica mensagens de erro comuns durante a publicação de imagens de VM, juntamente com soluções relacionadas.

Falha na extensão da VM

Verifique se a imagem suporta extensões de VM.

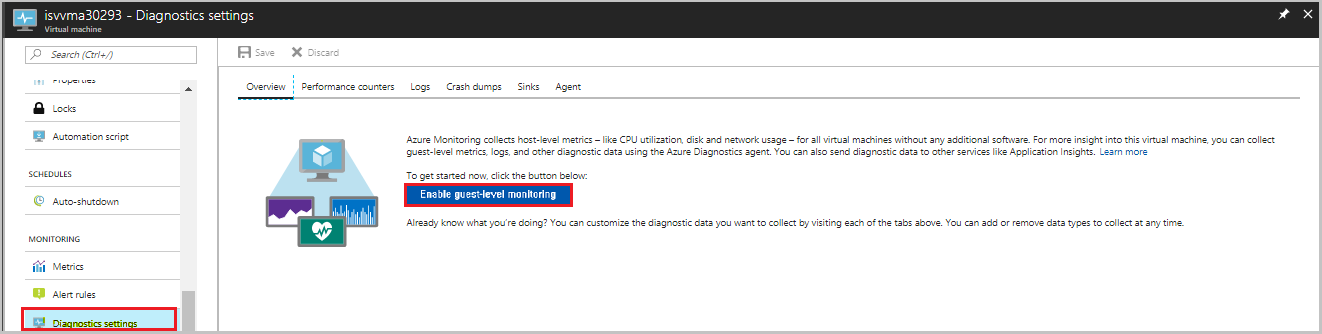

Para habilitar extensões de VM:

Selecione sua VM Linux.

Vá para Configurações de diagnóstico.

Habilite matrizes base atualizando a conta Storage.

Selecione Salvar.

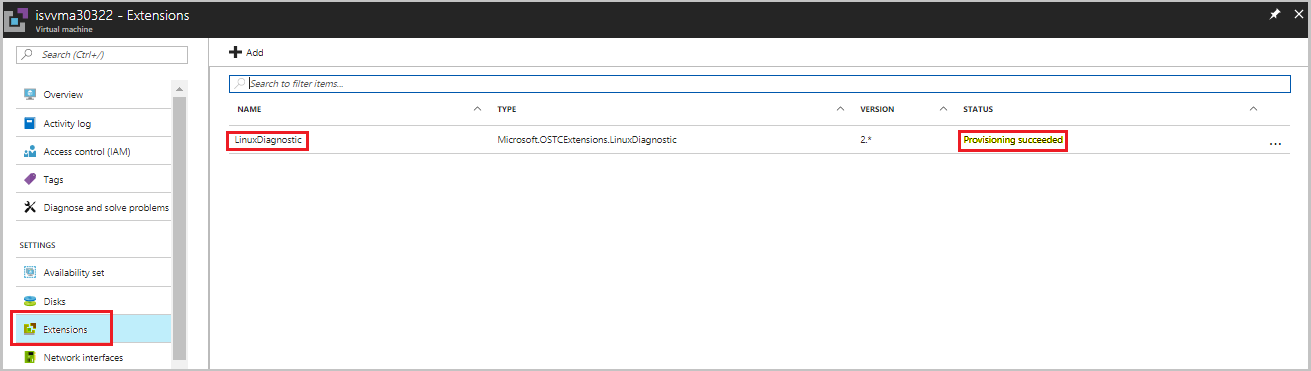

Para verificar se as extensões de VM estão ativadas corretamente:

Na VM, selecione a guia

extensões de VM e verifique o status do Linux Diagnostics Extension .Verifique o status do provisionamento.

- Se o status for Provisionamento bem-sucedido, o caso de teste de extensões foi aprovado.

- Se o status for Falha de provisionamento, o caso de teste de extensões falhou e você precisará definir o sinalizador Fortalecido.

Se a extensão da VM falhar, consulte Usar a extensão de diagnóstico do Linux para monitorar métricas e logs habilitá-la. Se você não quiser que a extensão de VM seja habilitada, entre em contato com a equipe de suporte e peça para desativá-la.

Problema de provisionamento de VM

Verifique se você seguiu rigorosamente o processo de provisionamento de VM antes de enviar sua oferta.

Os problemas de provisionamento podem incluir os seguintes cenários de falha:

| Erro | Justificação | Solução |

|---|---|---|

| Disco rígido virtual (VHD) inválido | Se o valor do cookie especificado no rodapé do VHD estiver incorreto, o VHD será considerado inválido. | Recrie a imagem e envie a solicitação. |

| Tipo de blob inválido | O provisionamento de VM falhou porque o blob usado é um tipo de bloco em vez de um tipo de página. | Recrie a imagem como tipo de página e envie a solicitação. |

| Tempo limite de provisionamento ou não generalizado corretamente | Há um problema com a generalização da VM. | Recrie a imagem com generalização e envie o pedido. |

Observação

Para obter mais informações sobre a generalização de VM, consulte:

Observação

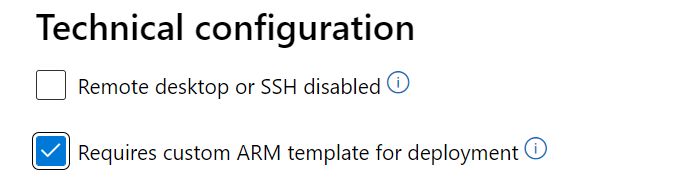

Se a configuração falhar porque a imagem da VM requer um modelo ARM personalizado para implantar, habilite a caixa de seleção Requer modelo ARM personalizado para implantação na página Configuração técnica do Partner Center. Ele ajuda a equipe de certificação a tomar as medidas adequadas para essa solicitação sem falhar por um problema de provisionamento.

Especificações VHD

Conectix cookie e outras especificações VHD

A string 'conectix' faz parte da especificação VHD e é definida como o cookie de 8 bytes no rodapé VHD que identifica o criador do arquivo. Todos os ficheiros VHD criados pela Microsoft têm este cookie.

Um blob formatado em VHD deve ter um rodapé de 512 bytes neste formato:

| Campos de rodapé do disco rígido | Tamanho (bytes) |

|---|---|

| Biscoitos | 8 |

| Caraterísticas | 4 |

| Versão do formato de arquivo | 4 |

| Deslocamento de dados | 8 |

| Carimbo de data/hora | 4 |

| Aplicação Creator | 4 |

| Versão do criador | 4 |

| Creator Host OS | 4 |

| Tamanho original | 8 |

| Tamanho atual | 8 |

| Geometria do disco | 4 |

| Tipo de disco | 4 |

| Soma de verificação | 4 |

| ID Único | 16 |

| Estado salvo | 1 |

| Reservado | 427 |

Especificações VHD

Para garantir uma experiência de publicação suave, certifique-se de que seu VHD atenda aos seguintes critérios:

- O cookie contém a string 'conectix'.

- O tipo de disco é Fixo.

- O tamanho virtual do VHD é de pelo menos 20 MB.

- O VHD está alinhado. O tamanho virtual deve ser um múltiplo de 1 MB.

- O comprimento do blob VHD é igual ao tamanho virtual mais o comprimento do rodapé VHD (512).

Faça o download do especificação VHD.

Conformidade de software para Windows

Se sua solicitação de imagem do Windows for rejeitada devido a um problema de conformidade de software, pode ser que você tenha criado uma imagem do Windows com uma instância do SQL Server instalada. Em vez disso, você deve obter a imagem base da versão relevante do SQL Server do Azure Marketplace.

Não crie sua própria imagem do Windows com o SQL Server instalado. Use as imagens base aprovadas do SQL Server (Enterprise/Standard/Web) do Azure Marketplace.

Se você estiver tentando instalar o Visual Studio ou qualquer produto licenciado pelo Office, entre em contato com a equipe de suporte para obter aprovação prévia.

Para obter mais informações sobre como selecionar uma base aprovada, consulte Criar uma máquina virtual a partir de uma base aprovada.

Casos de teste Linux

A tabela a seguir lista os casos de teste do Linux que o kit de ferramentas executa. A validação do teste é indicada na descrição.

| Caso de teste | Descrição |

|---|---|

| História do Bash | Os arquivos de histórico Bash devem ser limpos antes de criar a imagem da VM. |

| Versão do Linux Agent | Versão mínima suportada do agente Linux do Azure, ou superior, deve ser instalada. |

| Parâmetros do kernel necessários | Verifique se os seguintes parâmetros do kernel estão definidos para x86_64: console=ttyS0 earlyprintk=ttyS0. Verifique se os seguintes parâmetros do kernel estão definidos para Arm64: console=ttyAMA0 earlyprintk=ttyAMA0. |

| Trocar partição no disco do SO | Verifica se as partições swap não foram criadas no disco do SO. |

| Partição raiz no disco do SO | Crie uma única partição raiz para o disco do sistema operacional. |

| Versão OpenSSL | A versão OpenSSL deve ser v0.9.8 ou posterior. |

| Versão de Python | Python versão 2.6 ou posterior é altamente recomendado. |

| Intervalo de vida do cliente | Defina ClientAliveInterval como 180. Na necessidade de aplicação, pode ser definido de 30 a 235. Se você estiver habilitando o SSH para seus usuários finais, esse valor deverá ser definido conforme explicado. |

| Arquitetura do SO | Apenas sistemas operativos de 64 bits são suportados. |

| Atualização automática | Identifica se a Atualização Automática do Agente Linux está habilitada. |

Casos de teste do Windows

A tabela a seguir lista os casos de teste do Windows que o kit de ferramentas executa, juntamente com uma descrição da validação de teste:

| Caso de teste | Descrição |

|---|---|

| Arquitetura do SO | O Azure suporta apenas sistemas operativos de 64 bits. |

| Dependência da conta de utilizador | A execução do aplicativo não deve depender da conta de administrador. |

| Cluster de failover | O recurso de cluster de failover do Windows Server ainda não é suportado. O aplicativo não deve depender desse recurso. |

| IPV6 | O IPv6 ainda não tem suporte no ambiente do Azure. O aplicativo não deve depender desse recurso. |

| DHCP | A função de servidor Dynamic Host Configuration Protocol ainda não é suportada. O aplicativo não deve depender desse recurso. |

| Acesso remoto | A função de servidor Acesso Remoto (Acesso Direto) ainda não é suportada. O aplicativo não deve depender desse recurso. |

| Serviços de Gestão de Direitos | Serviços de Gestão de Direitos. A função de servidor ainda não é suportada. O aplicativo não deve depender desse recurso. |

| Windows Deployment Services | Serviços de Implantação do Windows. A função de servidor ainda não é suportada. O aplicativo não deve depender desse recurso. |

| Encriptação de Unidade BitLocker | A Encriptação de Unidade BitLocker não é suportada no disco rígido do sistema operativo, mas pode ser utilizada em discos de dados. |

| Servidor de nomes de armazenamento na Internet | O recurso Servidor de Nomes de Armazenamento na Internet ainda não é suportado. O aplicativo não deve depender desse recurso. |

| E/S Multipath | E/S multipath. Este recurso de servidor ainda não é suportado. O aplicativo não deve depender desse recurso. |

| Balanceamento de carga de rede | Balanceamento de carga de rede. Este recurso de servidor ainda não é suportado. O aplicativo não deve depender desse recurso. |

| Protocolo de Resolução de Nomes de Ponto | Protocolo de Resolução de Nomes de Par. Este recurso de servidor ainda não é suportado. O aplicativo não deve depender desse recurso. |

| Serviços SNMP | O recurso de serviços SNMP (Simple Network Management Protocol) ainda não é suportado. O aplicativo não deve depender desse recurso. |

| Serviço de Nomes da Internet do Windows | Serviço de Cadastramento da Internet do Windows. Este recurso de servidor ainda não é suportado. O aplicativo não deve depender desse recurso. |

| Serviço de LAN sem fio | Serviço de LAN sem fio. Este recurso de servidor ainda não é suportado. O aplicativo não deve depender desse recurso. |

Se você encontrar alguma falha com os casos de teste anteriores, consulte a coluna Descrição na tabela para a solução. Para obter mais informações, entre em contato com a equipe de suporte.

Erros comuns de casos de teste

Consulte a tabela a seguir para obter os erros comuns que você pode ver ao executar casos de teste:

| Caso de teste | Erro | Solução |

|---|---|---|

| Caso de teste da versão do Linux Agent | Você deve instalar a versão mínima com suporte do agente Linux do Azure ou superior. | Atualize a versão do agente Linux. Para obter mais informações, consulte página de atualização do Linux Agent Version. |

| Caso de teste de histórico do Bash | Ocorrerá um erro se o tamanho do histórico do Bash na imagem enviada for superior a 1 kilobyte (KB). O tamanho é restrito a 1 KB para garantir que seu arquivo de histórico do Bash não contenha nenhuma informação potencialmente confidencial. | Resolva o erro montando o VHD em outra VM de trabalho e faça alterações para reduzir o tamanho para 1 KB ou menos. Por exemplo, exclua os arquivos .bash_history. |

| Caso de teste de parâmetro do kernel necessário | Você recebe esse erro quando o valor de console não está definido como ttyS0. Verifique executando este comando: cat /proc/cmdline. |

Defina o valor de console para ttyS0e reenvie a solicitação. |

| Caso de teste de intervalo ClientAlive | Se o kit de ferramentas fornecer um resultado de falha para o caso de teste, há um valor inadequado para ClientAliveInterval. |

Defina o valor de ClientAliveInterval como menor ou igual a 235 e reenvie a solicitação. |

| smoke_test | Você recebe um erro quando a imagem não pode inicializar ou reinicializar devido a um pânico no kernel. Você pode obter algumas informações de rastreamento de chamada do pânico do kernel a partir da descrição do erro. Se quiser ver todo o rastreamento de chamadas e o log serial, você pode implantar uma VM no Azure usando sua imagem e verificar o console serial em seu recurso de VM no portal do Azure. | Ao criar uma VM no Azure, você pode baixar o log do console serial do portal do Azure. Para obter mais informações, consulte Serial console for Linux. |

| verify_dns_name_resolution | Este caso de teste verifica a resolução de nomes DNS executando o comando: ping bing.com -c 5 -i 0.5 -O. Ocorrerá um erro se não conseguir executar ping no endereço Web público bing.com. | Para obter mais informações, consulte DNS do Azure para adicionar as configurações corretas. |

| verify_no_pre_exist_users | Você recebe o erro senha do usuário XXXX é detetado quando a senha ou chave de um usuário é detetada. | Verifique o arquivo /etc/shadow para ver se ele tem uma senha de um usuário. Em caso afirmativo, você deve excluir a senha e excluir o arquivo {user's home directory}/.ssh/authorized_keys após a mensagem de erro. |

| validate_netvsc_reload | Você recebe o erro falhou. SSHException: sessão SSH não ativa, se a VM não puder ser conectada depois de executar o seguinte comando. Você recebe o erro encontrou o kernel panic do nó de xx, se houver pânico do kernel encontrado na VM depois de executar o comando: modprobe -r hv_netvsc; modprobe hv_netvsc; ip link set eth0 down; ip link set eth0 up;dhclient -r eth0; dhclient eth0. |

Verifique o console serial para ver se ocorreu algum erro durante a execução do comando anterior. Para obter mais informações, consulte Network Virtual Service Client (NetVSC). |

Verificação do tamanho do disco de dados

As solicitações de disco de dados com tamanho superior a 1.023 gigabytes (GB) não são aprovadas. Esta regra aplica-se tanto ao Linux como ao Windows.

Reenvie a solicitação com um tamanho menor ou igual a 1.023 GB.

Validação do tamanho do disco do SO

Consulte as regras a seguir para obter informações sobre as limitações no tamanho do disco do sistema operacional. Ao enviar qualquer solicitação, verifique se o tamanho do disco do sistema operacional está dentro da limitação para Linux ou Windows.

| SO | Tamanho VHD recomendado |

|---|---|

| Aplicações Linux | 1 GB até 1.023 GB |

| Mac OS | 30 GB a 250 GB |

Como as VMs permitem acesso ao sistema operacional subjacente, verifique se o tamanho do VHD é suficientemente grande para o VHD. Os discos não podem ser expandidos sem tempo de inatividade. Use um tamanho de disco de 30 GB a 50 GB.

| Tamanho VHD | Tamanho real ocupado | Solução |

|---|---|---|

| >500 tebibytes (TiB) | n/a | Entre em contato com a equipe de suporte para obter uma aprovação de exceção. |

| 250-500 TiB | >200 gibibytes (GiB) diferença do tamanho do blob | Entre em contato com a equipe de suporte para obter uma aprovação de exceção. |

Observação

Discos maiores incorrem em custos mais altos e resultam em um atraso durante o processo de instalação e replicação. Devido a esse atraso e custo, a equipe de suporte pode procurar uma justificativa para a aprovação da exceção.

Teste de verificação de patch WannaCry para Windows

Para evitar um possível ataque relacionado ao vírus WannaCry, certifique-se de que todas as solicitações de imagem do Windows sejam atualizadas com o patch mais recente.

Você pode verificar a versão do arquivo de imagem em C:\windows\system32\drivers\srv.sys ou srv2.sys.

A tabela a seguir mostra a versão mínima corrigida do Windows Server:

| SO | Versão |

|---|---|

| Windows Server 2008 R2 | 6.1.7601.23689 |

| Windows Server 2012 | 6.2.9200.22099 |

| Windows Server 2012 R2 | 6.3.9600.18604 |

| Windows Server 2016 | 10.0.14393.953 |

| Windows Server 2019 | NA |

Observação

O Windows Server 2019 não tem nenhum requisito de versão obrigatório.

Verificação de patch de vulnerabilidade SACK

Quando você envia uma imagem do Linux, sua solicitação pode ser rejeitada devido a problemas de versão do kernel.

Atualize o kernel com uma versão aprovada e reenvie a solicitação. Você pode encontrar a versão aprovada do kernel na tabela a seguir. O número da versão deve ser igual ou superior ao número listado aqui.

Se a sua imagem não estiver instalada com uma das seguintes versões do kernel, atualize-a com os patches corretos. Solicite a aprovação necessária da equipe de suporte depois que a imagem for atualizada com estes patches necessários:

- CVE-2019-11477

- CVE-2019-11478

- CVE-2019-11479

| Família de SO | Versão | Kernel |

|---|---|---|

| Ubuntu | 14,04 LTS | 4.4.0-151 |

| 14,04 LTS | 4.15.0-1049-*-azure | |

| 16,04 LTS | 4.15.0-1049 | |

| 18,04 LTS | 4.18.0-1023 | |

| 18,04 LTS | 5.0.0-1025 | |

| 18.10 | 4.18.0-1023 | |

| 19.04 | 5.0.0-1010 | |

| 19.04 | 5.3.0-1004 | |

| RHEL e Cent OS | 6.10 | 2.6.32-754.15.3 |

| 7.2 | 3.10.0-327.79.2 | |

| 7.3 | 3.10.0-514.66.2 | |

| 7.4 | 3.10.0-693.50.3 | |

| 7.5 | 3.10.0-862.34.2 | |

| 7.6 | 3.10.0-957.21.3 | |

| 7.7 | 3.10.0-1062.1.1 | |

| 8.0 | 4.18.0-80.4.2 | |

| 8.1 | 4.18.0-147 | |

| "7-RAW" (7,6) | ||

| "7-LVM" (7,6) | 3.10.0-957.21.3 | |

| RHEL-SAP 7.4 | A ser vendido | |

| RHEL-SAP 7.5 | A ser vendido | |

| SLES | SLES11SP4 (incluindo SAP) | 3.0.101-108.95.2 |

| SLES12SP1 para SAP | 3.12.74-60.64.115.1 | |

| SLES12SP2 para SAP | 4.4.121-92.114.1 | |

| SLES12SP3 | 4.4180-4.31.1 (kernel-azure) | |

| SLES12SP3 para SAP | 4.4.180-94.97.1 | |

| SLES12SP4 | 4.12.14-6.15.2 (kernel-azure) | |

| SLES12SP4 para SAP | 4.12.14-95.19.1 | |

| SLES15 | 4.12.14-5.30.1 (kernel-azure) | |

| SLES15 para SAP | 4.12.14-5.30.1 (kernel-azure) | |

| SLES15SP1 | 4.12.14-5.30.1 (kernel-azure) | |

| Oráculo | 6.10 | UEK2 2.6.39-400.312.2 UEK3 3.8.13-118.35.2 RHCK 2.6.32-754.15.3 |

| 7.0-7.5 | UEK3 3.8.13-118.35.2 UEK4 4.1.12-124.28.3 RHCK segue RHEL |

|

| 7.6 | RHCK 3.10.0-957.21.3 UEK5 4.14.35-1902.2.0 |

|

| CoreOS estável 2079.6.0 | 4.19.43* | |

| Versão beta 2135.3.1 | 4.19.50* | |

| Alfa 2163.2.1 | 4.19.50* | |

| Debian | Jessie (segurança) | 3.16.68-2 |

| Jessie Backports | 4.9.168-1+DEB9U3 | |

| stretch (segurança) | 4.9.168-1+DEB9U3 | |

| Debian GNU/Linux 10 (buster) | Debian 6.3.0-18+deb9u1 | |

| Buster, SID (backports esticados) | 4.19.37-5 |

O tamanho da imagem deve ser em múltiplos de megabytes

Todos os VHDs no Azure devem ter um tamanho virtual alinhado a múltiplos de 1 megabyte (MB). Se o VHD não respeitar o tamanho virtual recomendado, o pedido poderá ser rejeitado.

Siga as diretrizes ao converter de um disco bruto para VHD. Verifique se o tamanho do disco bruto é um múltiplo de 1 MB. Para obter mais informações, consulte Informações para distribuições não endossadas.

Acesso à VM negado

Um acesso negado problema para executar um caso de teste na VM pode ser devido a privilégios insuficientes.

Verifique se você habilitou o acesso adequado para a conta na qual os casos de autoteste estão sendo executados. Habilite o acesso para executar casos de teste se não estiver habilitado. Se você não quiser habilitar o acesso, você pode compartilhar os resultados do caso de autoteste com a equipe de suporte.

Para enviar sua solicitação com imagem desativada SSH para o processo de certificação:

Execute a Ferramenta de Teste de Certificação mais recente para VMs do Azure na sua imagem.

Levante um ticket de suporte . Certifique-se de anexar o relatório do kit de ferramentas e fornecer detalhes da oferta:

- Nome da oferta

- Nome do editor

- ID do plano/SKU e versão

Reenvie sua solicitação de certificação.

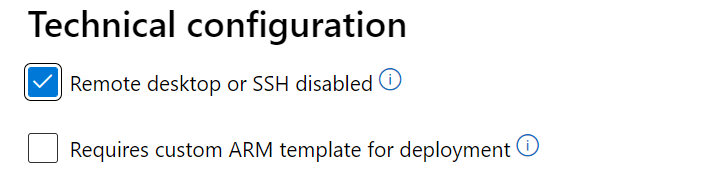

Observação

Se você estiver publicando uma imagem de VM bloqueada com ssh desabilitado ou restrito, habilite a caixa de seleção 'Área de trabalho remota ou SSH desabilitada' na página 'Configuração técnica' do Partner Center. Ele informa à equipe de certificação que essa configuração é por design e executa as validações corretas na imagem sem falhar para acesso restrito.

Falha no download

Consulte a tabela a seguir para quaisquer problemas que surjam quando você baixa a imagem da VM com uma URL de assinatura de acesso compartilhado (SAS).

| Erro | Justificação | Solução |

|---|---|---|

| Blob não encontrado | O VHD pode ser excluído ou movido do local especificado. | |

| Blob em uso | O VHD é usado por outro processo interno. O armazenamento de blob de origem do VHD é modificado enquanto a publicação está em andamento. | O VHD não deve estar em um estado usado quando você o baixa com uma URL SAS. Além disso, não use/altere o VHD quando a publicação estiver em andamento. |

| URL SAS inválido | O URL SAS associado para o VHD está incorreto. | Obtenha o URL SAS correto. |

| Assinatura inválida | O URL SAS associado para o VHD está incorreto. | Obtenha o URL SAS correto. |

| Cabeçalho condicional HTTP | O URL SAS é inválido. | Obtenha o URL SAS correto. |

| Nome VHD inválido | Verifique se existem caracteres especiais, como um sinal de porcentagem % ou aspas ", no nome VHD. |

Renomeie o arquivo VHD removendo os caracteres especiais. |

As imagens VM devem ter 1 MB de espaço livre

Se você estiver publicando sua imagem no Azure (com partição GPT), é altamente recomendável que você mantenha os primeiros 2.048 setores (1 MB) do disco do sistema operacional vazios. Este requisito é para permitir que o Azure adicione metadados importantes à imagem (exemplos incluem metadados para melhorar o tempo de inicialização para clientes, cobrança e outros detalhes). Esta é uma recomendação de práticas recomendadas se você já estiver usando uma imagem base aprovada e sua imagem tiver uma tag de faturamento válida. No entanto, se a imagem não tiver uma etiqueta de faturação válida, a publicação poderá falhar se os primeiros 1 MB do disco do SO não estiverem vazios.

Se estiver a criar a sua própria imagem que não tenha qualquer etiqueta de faturação válida, certifique-se de que os primeiros 2.048 setores (1 MB) do disco do SO estão vazios. Caso contrário, a publicação falhará. Este requisito aplica-se apenas ao disco do SO (não aos discos de dados). Se você estiver criando sua imagem a partir de uma base aprovada, ela já tem os primeiros 1 MB vazios. Portanto, você não precisa trabalhar nele separadamente.

Para manter os primeiros 1 MB livres no disco do SO, conclua os passos na secção seguinte.

Como manter 1 MB de espaço livre no início em um VHD vazio (2.048 setores, cada setor 512 bytes)

Estes passos aplicam-se apenas ao Linux.

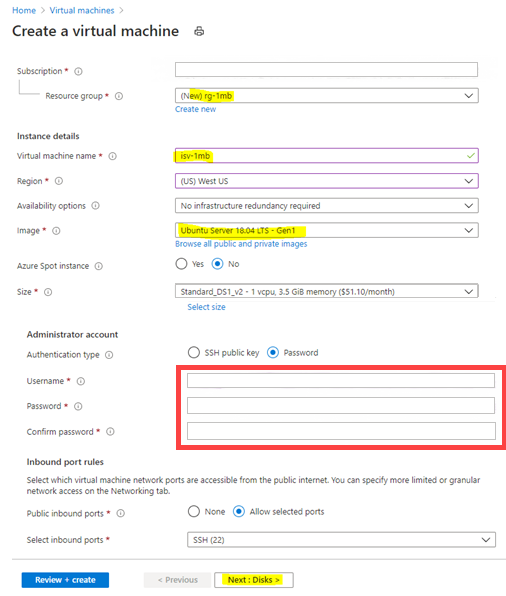

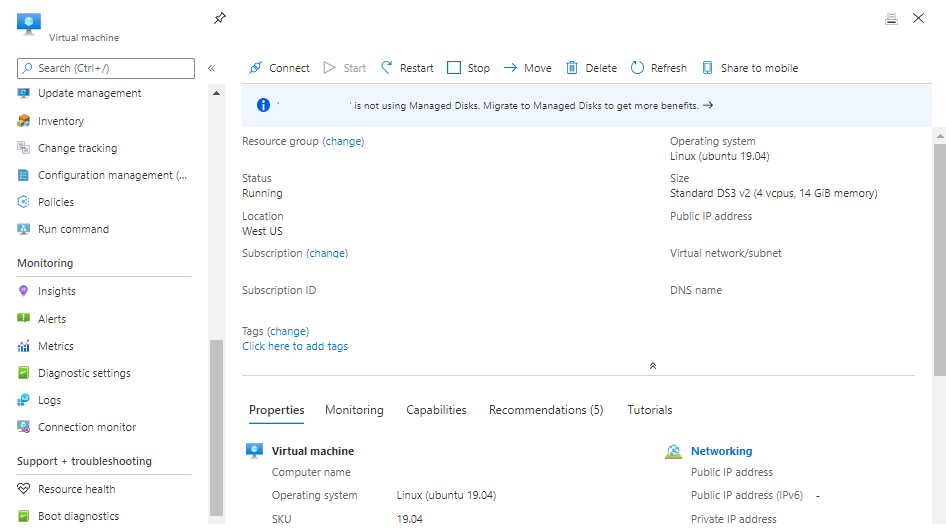

Crie qualquer tipo de VM Linux, como Ubuntu, CentOS ou outro. Preencha os campos obrigatórios e, em seguida, selecione Seguinte: Discos.

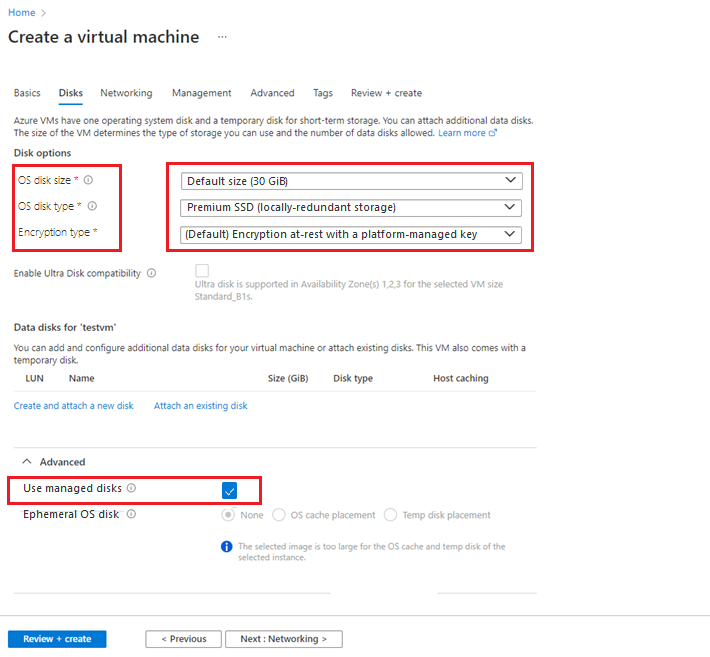

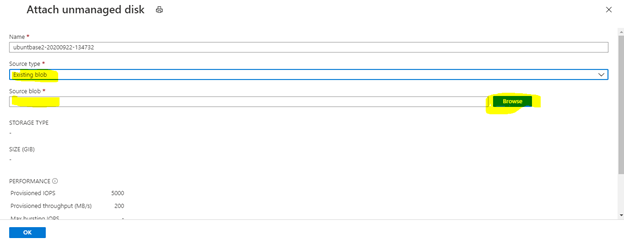

Crie um disco não gerenciado para sua VM. Use os valores padrão ou especifique qualquer valor para campos como tamanho do disco do sistema operacional, tipo de disco do sistema operacionale tipo de criptografia.

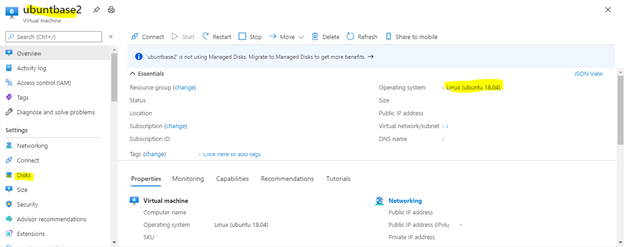

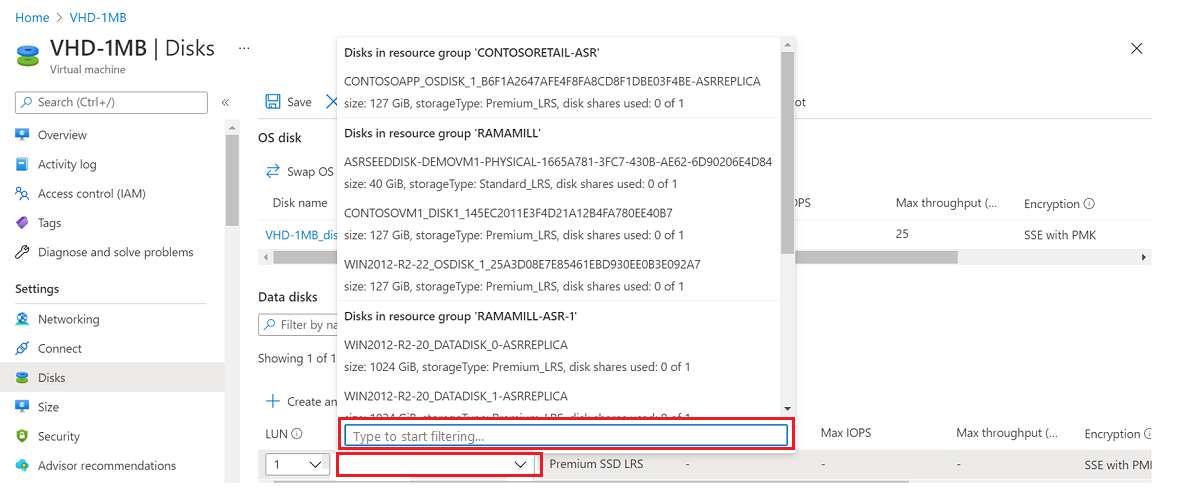

Depois de criar a VM, no painel esquerdo, selecione Discos.

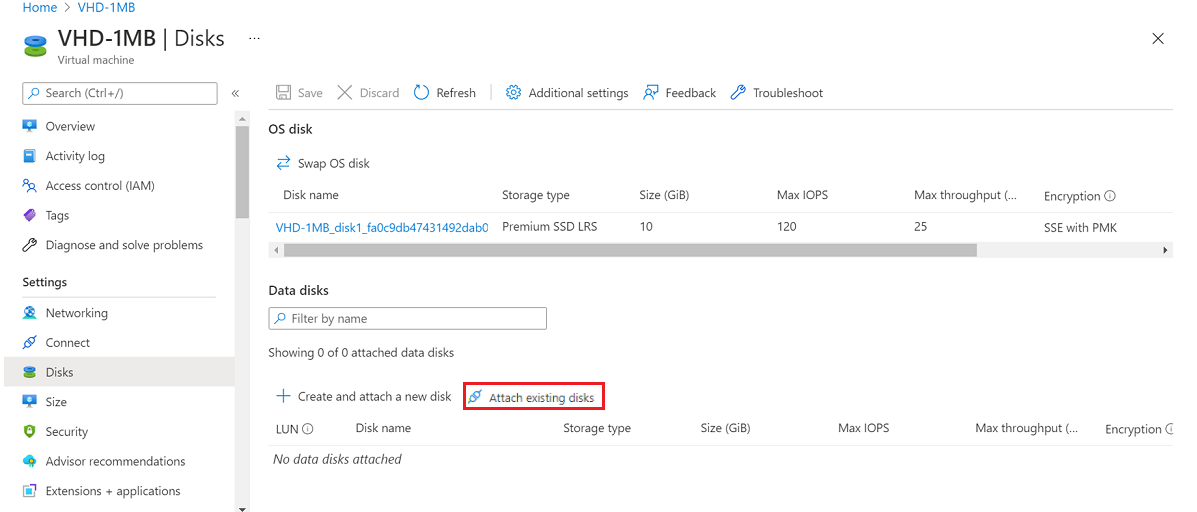

Anexe seu VHD como disco de dados à sua VM para criar uma tabela de partição.

Selecione Anexar discos existentes:

Encontre a sua conta de armazenamento VHD.

Selecione Containere, em seguida, selecione seu VHD.

Selecione OK.

Seu VHD é adicionado como LUN 0 do disco de dados.

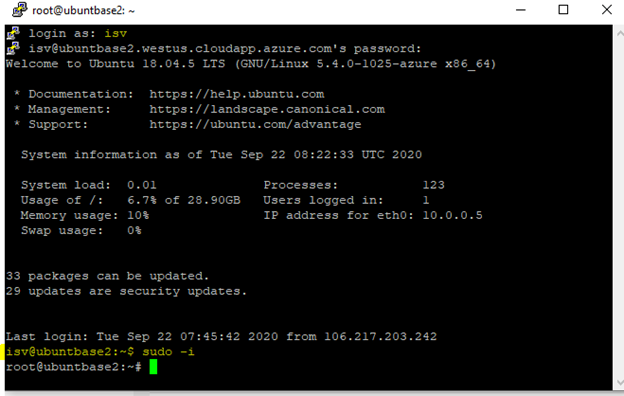

Reinicie a VM.

Depois de reiniciar a VM, entre na VM usando o Putty ou outro cliente e execute o comando

sudo -ipara obter acesso raiz.

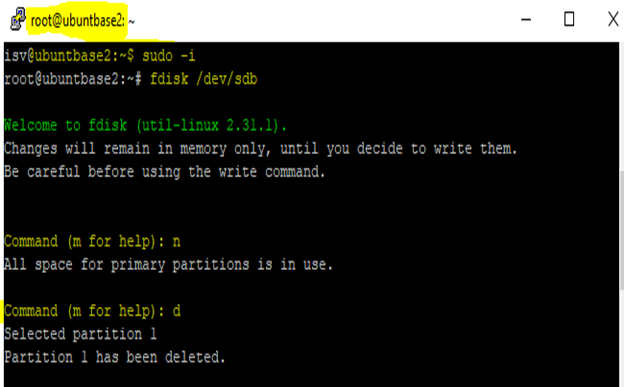

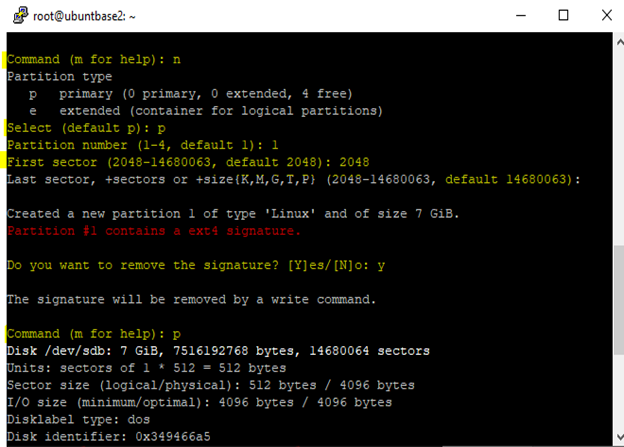

Crie uma partição no seu VHD.

Digite

fdisk /dev/sdbcomando.Para visualizar a lista de partições existentes a partir do VHD, introduza

p.Introduza

dpara eliminar todas as partições existentes disponíveis no VHD. Você pode pular esta etapa, se não for necessário.

Digite

npara criar nova partição e selecioneppara (partição primária).Insira 2048 como o primeiro setor valor. Você pode deixar último setor como o valor padrão.

Importante

Todos os dados existentes são apagados até 2.048 setores (cada setor de 512 bytes). Faça backup do VHD antes de criar uma nova partição.

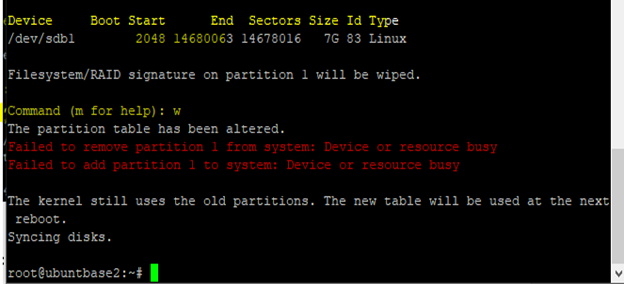

Digite

wpara confirmar a criação da partição.

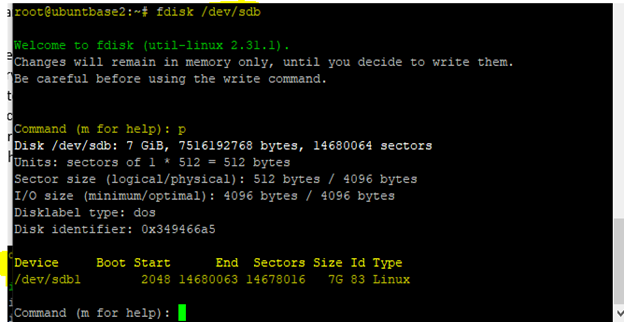

Você pode verificar a tabela de partições executando o comando

n fdisk /dev/sdbe digitandop. Uma partição é criada com 2.048 valores de deslocamento.

Desanexe o VHD da VM e exclua a VM.

Credenciais padrão

Nunca envie credenciais padrão com o VHD enviado. Adicionar credenciais padrão torna o VHD mais vulnerável a ameaças de segurança. Em vez disso, crie suas próprias credenciais ao enviar o VHD.

DataDisk mapeado incorretamente

Um problema de mapeamento pode ocorrer quando uma solicitação é enviada com vários discos de dados que não estão em sequência. Por exemplo, a ordem de numeração para três discos de dados deve ser 0, 1, 2. Qualquer outra ordem é tratada como um problema de mapeamento.

Reenvie a solicitação com o sequenciamento adequado de discos de dados.

Mapeamento incorreto do sistema operacional

Quando uma imagem é criada, ela pode ser mapeada ou atribuída ao rótulo errado do sistema operacional. Por exemplo, quando você seleciona Windows como parte do nome do sistema operacional enquanto cria a imagem, o disco do sistema operacional deve ser instalado apenas com o Windows. O mesmo requisito se aplica ao Linux.

VM não generalizada

Se todas as imagens retiradas do Azure Marketplace forem reutilizadas, o VHD do sistema operacional deverá ser generalizado.

Para Linux, o processo a seguir generaliza uma VM Linux e a reimplanta como uma VM separada.

Na janela SSH, digite o seguinte comando:

sudo waagent -deprovision+user.Para Windows, generalizar imagens do Windows usando

sysreptool.Para obter mais informações sobre a ferramenta

sysreptool, consulte Visão geral do System preparation (Sysprep).

Erros de DataDisk

Para soluções para erros relacionados ao disco de dados, use a tabela a seguir:

| Erro | Justificação | Solução |

|---|---|---|

DataDisk- InvalidUrl: |

Esse erro pode ocorrer devido a um número de unidade lógica (LUN) inválido quando a oferta é enviada. | Verifique se a sequência numérica de LUN para o disco de dados está no Partner Center. |

DataDisk- NotFound: |

Este erro pode ocorrer porque um disco de dados não está localizado em uma URL SAS especificada. | Verifique se o disco de dados está localizado na URL SAS especificada. |

Problema de acesso remoto

Você receberá esse erro se a opção RDP (Remote Desktop Protocol) não estiver habilitada para a imagem do Windows.

Habilite o acesso RDP para imagens do Windows antes de enviá-las.

A história do Bash falhou

Você verá esse erro se o tamanho do histórico do Bash na imagem enviada for superior a 1 kilobyte (KB). O tamanho é restrito a 1 KB para impedir que o arquivo contenha informações potencialmente confidenciais.

Para excluir o histórico do Bash:

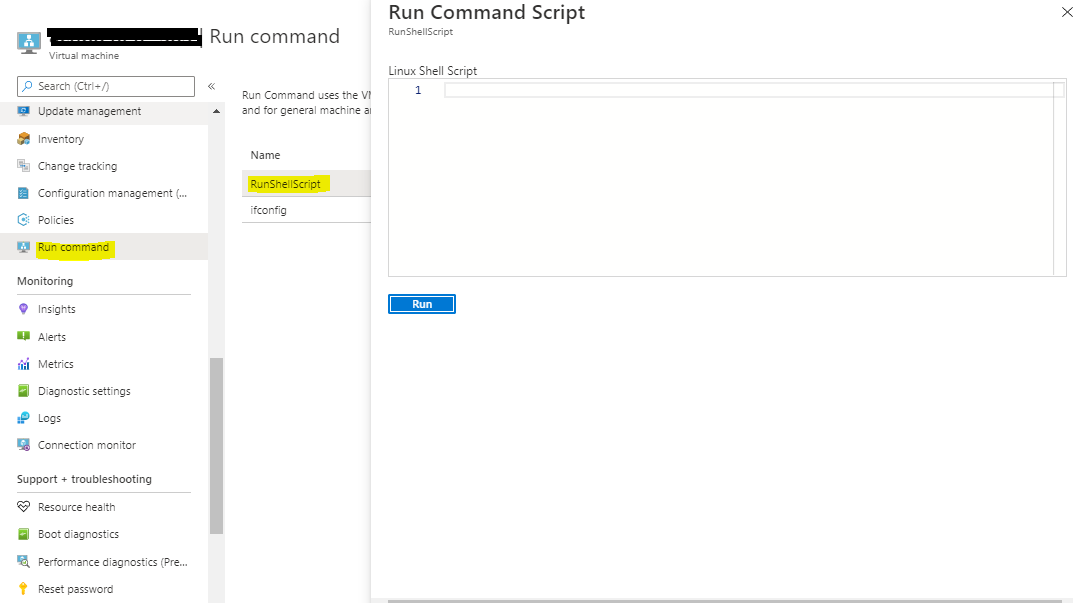

Implante a VM e selecione a opção Executar de Comando no portal do Azure.

Selecione a primeira opção RunShellScript e, em seguida, execute o comando:

cat /dev/null > ~/.bash_history && history -c.

Depois que o comando for executado com êxito, reinicie a VM.

Generalize a VM, pegue o VHD da imagem e pare a VM.

Reenvie a imagem generalizada.

Validações do Network Virtual Appliance

Durante a certificação de imagem do Marketplace, uma oferta de VM que seja um Network Virtual Appliance (NVA) é validada usando testes genéricos para qualquer oferta de VM e casos de teste NVA listados na tabela a seguir. O objetivo dessas validações específicas de NVA é verificar o quão bem a imagem NVA orquestra com a pilha SDN.

| Caso de teste | Etapas para executar o caso de teste | Solução |

|---|---|---|

| Acesso VHD | Verifique se a URL SAS correta para o VHD é fornecida. As permissões são definidas para permitir o acesso e a imagem NVA é generalizada. | Verifique a imagem NVA e o URL fornecido. |

| Implantação de NVA | Implante uma VM usando o NVA com uma NIC. Verifique se a implantação foi concluída em 20 minutos. | Se a implantação não for concluída em 20 minutos, verifique a imagem NVA. |

| Reinicialização NVA | Implante uma VM usando o NVA com uma NIC. Em seguida, vá para a VM no portal do Azure e, na seção Suporte + de solução de problemas no painel esquerdo, selecione Reimplantar + Reaplicar e reimplantar a VM. Após a conclusão da reimplantação, verifique se o status da VM é Executando e se a porta NIC 22 está acessível usando o comando Netcat. | Se a VM não surgir após a reinicialização, pode haver um problema com a imagem NVA. Se o teste Netcat falhar, pode ser porque a NIC não apareceu após a reinicialização, mesmo que a VM estivesse em execução. Aguarde alguns minutos e tente novamente. Se depois de 20 minutos ainda falhar, então pode haver um problema com a imagem NVA |

| Reimplantação de NVA | Implante uma VM usando o NVA com uma NIC. Em seguida, reimplante a VM. Verifique se o status da VM é Executando e se a porta NIC 22 está acessível usando o comando Netcat. | Se a reimplantação não for concluída em 15 minutos, pode haver um problema com a imagem NVA. Se o teste Netcat falhar, pode ser porque a NIC não apareceu após a reinicialização, mesmo que a VM estivesse em execução. Aguarde alguns minutos e tente novamente. Se depois de 20 minutos ainda falhar, então pode haver um problema com a imagem NVA |

| Alta Disponibilidade | Implante uma VM usando o NVA com uma NIC. Nenhum IP público deve ser anexado à NIC ou, se o IP público estiver anexado, o SKU deve ser padrão e o método de alocação de IP deve ser estático. Na mesma rede virtual, configure um balanceador de carga do Interno do Azure usando a configuração a seguir. - Balanceador de carga usando SKU padrão - Frontend IP usando o método de alocação de IP privado como dinâmico - Sondas de saúde usando TCP, porta 22 com um intervalo de repetição de 15 segundos - Uma regra de balanceamento de carga com protocolo como todos os e habilitar IP flutuante definido como False. - Pool de back-end apontando para NVA VM. Quando a configuração estiver pronta, verifique se a VM NVA está acessível através do balanceador de carga, usando o comando Netcat. |

Se o NVA estiver inacessível através do balanceador de carga, verifique a configuração do recurso VM, balanceador de carga e portas HA. Se tudo estiver correto, então pode haver um problema com a imagem NVA. |

| Emparelhamento VNET | Implante uma máquina virtual VM1 usando a imagem NVA, com uma NIC em uma rede virtual VNET1. Em outra rede virtual VNET2, implante uma máquina virtual VM2 usando qualquer imagem do Linux, digamos ubuntu, com uma NIC, e configurações de VM como método de alocação de IP dinâmico e SKU básico. Criar de emparelhamento VNET entre VNET1 e VNET2 e Tráfego para rede virtual remota está configurado como Permitir (padrão) Quando a configuração estiver pronta, verifique se a partir do VM2 podemos alcançar o IP privado da NIC no NVA VM1, usando o comando Netcat. |

Se o NVA VM1 estiver inacessível a partir do VM2, verifique se o emparelhamento VNET está configurado corretamente e tente novamente. Se ainda assim não funcionar, pode haver um problema com a imagem NVA. |

| Rede acelerada (AN) | Implante uma VM com o NVA e 1 NIC habilitada para AN. Você pode habilitar o AN em uma NIC ao criar a VM ou nas propriedades da NIC depois de criar a VM. Verifique se a VM está ativada e em execução. | Se a implantação falhar, verifique se a imagem NVA oferece suporte à Rede Acelerada. |

| Multi-NIC Básico | Implante uma VM usando o NVA com 3 NICs com método de alocação de IP dinâmico e SKU básico. Obtenha endereços IP e MAC privados para todas as NICs (consulte ver de Interface de Rede para obter instruções). Em seguida, reimplante a VM e verifique se o IP privado e o endereço MAC de todas as NICs permanecem os mesmos de antes da reimplantação. | Se o IP privado e o endereço MAC de todas as NICs mudarem após a reimplantação, pode haver um problema com a imagem NVA. |

| Interrupção da rede | Implante uma VM usando o NVA com uma NIC. Em seguida, crie e aplique um NSG (Network Security Group) para bloquear todo o tráfego para a VM NVA. Em seguida, verifique se o status da VM é Executando. | Se depois de aplicar o NSG a VM ficar inativa, então pode haver um problema com a imagem NVA. |

Para obter mais informações ou perguntas, abra um caso de Suporte do Azure.

Visão geral do Netcat:

Netcat é um comando capaz de estabelecer uma conexão TCP ou UDP entre dois computadores, o que significa que ele pode escrever e ler através de uma porta aberta. Durante as validações NVA, executamos o comando Netcat a partir de uma VM que está na mesma rede virtual que a VM NVA, para testar se a porta TCP 22 está acessível. A sintaxe do comando é nc <destination_ip_address> <destination_port>, onde

- destination_ip_address é o endereço IP privado atribuído à VM NIC,

- destination_port é o número da porta no NVA. Usamos 22 em casos de teste de NVA.

Por exemplo, nc 192.168.1.1 22

Solicitar uma exceção em imagens de VM para testes selecionados

Os editores podem solicitar exceções para alguns testes realizados durante a certificação de VM. Exceções são fornecidas em casos raros quando um editor fornece evidências para apoiar a solicitação. A equipa de Certificação reserva-se o direito de recusar ou aprovar exceções a qualquer momento.

Esta seção descreve cenários gerais nos quais os editores solicitam uma exceção e como solicitá-la.

Cenários de exceção

Os editores geralmente solicitam exceções nos seguintes casos:

Exceção para um ou mais casos de teste. Entre em contato com de suporte do Partner Center para solicitar exceções para casos de teste.

VMs bloqueadas / Sem acesso root. Alguns editores têm cenários em que as VMs precisam ser bloqueadas porque têm software, como firewalls, instalados na VM. Nesse caso, baixe o

Certified Test Tool e envie o relatório em de suporte do Partner Center. Modelos personalizados. Alguns editores publicam imagens de VM que exigem um modelo personalizado do Azure Resource Manager (ARM) para implantar as VMs. Nesse caso, envie os modelos personalizados em de suporte do Partner Center para serem usados pela equipe de certificação para validação.

Informações para fornecer cenários de exceção

Entre em contato com de suporte do Partner Center para solicitar uma exceção para um dos cenários e inclua as seguintes informações:

ID do editor. Digite o ID do editor do portal do Partner Central.

ID da oferta/nome. Insira o ID ou o nome da oferta.

SKU/ID do plano. Digite o ID do plano de oferta da VM ou a SKU.

Versão. Insira a versão de oferta da VM que requer uma exceção.

Tipo de exceção. Escolha entre testes, VM bloqueada ou modelos personalizados.

Motivo do pedido. Inclua o motivo do pedido de exceção, além de quaisquer informações sobre isenções de teste.

Linha do tempo. Insira a data final da sua exceção.

Anexo. Anexados documentos comprovativos importantes:

- Para VMs bloqueadas, anexe o relatório de teste.

- Para modelos personalizados, forneça o modelo ARM personalizado como anexo.

Se não incluir estes anexos, o seu pedido é negado.

Abordar uma vulnerabilidade ou uma exploração em uma oferta de VM

Esta seção descreve como fornecer uma nova imagem de VM quando uma vulnerabilidade ou exploração é descoberta com uma de suas imagens de VM. Aplica-se apenas a ofertas de VM do Azure publicadas no Azure Marketplace.

Observação

Não é possível remover a última imagem da VM de um plano ou interromper a venda do último plano de uma oferta.

Execute uma das seguintes ações:

- Se você tiver uma nova imagem de VM para substituir a imagem de VM vulnerável, consulte Fornecer uma imagem de VM fixa.

- Se você não tiver uma nova imagem de VM para substituir a única imagem de VM em um plano, ou se tiver terminado o plano, interromper a distribuição do plano.

- Se você não planeja substituir a única imagem de VM na oferta, recomendamos que pare distribuir a oferta.

Fornecer uma imagem de VM fixa

Para fornecer uma imagem de VM fixa para substituir uma imagem de VM que tenha uma vulnerabilidade ou exploração:

- Forneça uma nova imagem de VM para resolver a vulnerabilidade de segurança ou exploração.

- Remova a imagem da VM com a vulnerabilidade de segurança ou exploração.

- Republique a oferta.

Fornecer uma nova imagem de VM para abordar a vulnerabilidade de segurança ou exploração

Para concluir essas etapas, prepare os ativos técnicos para a imagem da VM que você deseja adicionar. Para obter mais informações, consulte Criar uma máquina virtual usando uma base aprovada ou Criar uma máquina virtual usando sua própria imagem e Gerar um URI SAS para sua imagem de VM.

Inicie sessão no Partner Center.

Na página inicial, selecione o Marketplace oferece bloco.

Na coluna alias da oferta, selecione a oferta.

Selecione a guia Visão geral do Plano e, em seguida, selecione o plano apropriado.

Na guia de configuração técnica, em Imagens de VM , selecione + Adicionar imagem de VM.

Observação

Você pode adicionar apenas uma imagem de VM a um plano de cada vez. Para adicionar várias imagens de VM, publique a primeira antes de adicionar a próxima imagem de VM.

Nas caixas que aparecem, forneça uma nova versão do disco e a imagem da máquina virtual.

Selecione Salvar rascunho.

Em seguida, remova a imagem da VM com a vulnerabilidade de segurança.

Remover a imagem da VM com a vulnerabilidade de segurança ou exploração

- Inicie sessão no Partner Center.

- Na página inicial, selecione o Marketplace oferece bloco.

- Na coluna alias da oferta, selecione a oferta.

- Selecione a guia Visão geral do Plano e, em seguida, selecione o plano apropriado.

- Na guia de configuração técnica, em Imagens de VM , ao lado da imagem de VM que você deseja remover, selecione Remover imagem de VM.

- Na caixa de diálogo, selecione Continuar.

- Selecione Salvar rascunho.

Em seguida, publique novamente a oferta.

Republicar a oferta

- Selecione Rever e publicar.

- Se você precisar fornecer alguma informação à equipe de certificação, adicione-a à caixa Notas de

para certificação. - Selecione Publicar.

Para concluir o processo de publicação, consulte Revisar e publicar ofertas.

Corrigir uma vulnerabilidade relacionada a TLS em uma oferta de VM

Esta seção descreve como fornecer uma nova imagem de VM quando uma vulnerabilidade relacionada a TLS é descoberta com uma de suas imagens de VM. Aplica-se apenas a ofertas de VM do Azure publicadas no Azure Marketplace.

Passos de Remediação

Para resolver estas vulnerabilidades, siga estes passos:

Desative o uso de protocolos TLS 1.0 e 1.1 e verifique se a imagem da VM suporta TLS versão 1.2 ou superior. Isso pode ser conseguido definindo as chaves do Registro apropriadas ou as definições de configuração na imagem da VM.

Para Linux, use os seguintes comandos para testar manualmente e garantir que essas versões estejam desativadas:

para TLS 1.0:

openssl s_client -connect ip:port -tls1para TLS 1.1:

openssl s_client -connect ip:port -tls1_1

Para Windows, consulte a documentação oficial do TLS Registry Settings para atualizar as chaves do Registro. Use os seguintes comandos do PowerShell para definir as configurações de TLS:

| Caminho | Designação | Valor |

|---|---|---|

| HKLM:\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.0\Client | "Habilitado" | 0 |

| HKLM:\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.0\Server | "Habilitado" | 0 |

| HKLM:\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.1\Client | "Habilitado" | 0 |

| HKLM:\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.1\Server | "Habilitado" | 0 |

| HKLM:\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.2\Client | "Habilitado" | 1 |

| HKLM:\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.2\Server | "Habilitado" | 1 |

Ativando versões superiores (opcional)

Se você quiser habilitar versões superiores (por exemplo, TLS 1.3), repita as etapas anteriores com os caminhos e valores correspondentes para essas versões.

Imagens de VM com acesso limitado ou que exijam modelos personalizados

Oferta bloqueada (ou) desativada SSH

As imagens publicadas com SSH desativado (para Linux) ou RDP desativado (para Windows) são tratadas como VMs bloqueadas. Existem cenários de negócios especiais devido aos quais os Editores só permitem acesso restrito a nenhum/alguns usuários.

Durante as verificações de validação, as VMs bloqueadas podem não permitir a execução de determinados comandos de certificação.

Modelos personalizados

Em geral, todas as imagens publicadas em ofertas de VM única seguem o modelo ARM padrão para implantação. No entanto, há cenários em que o editor pode exigir personalização durante a implantação de VMs (por exemplo, várias NICs a serem configuradas).

Dependendo dos seguintes cenários (não exaustivos), os editores usam modelos personalizados para implantar a VM:

- A VM requer sub-redes de rede extras.

- Mais metadados a serem inseridos no modelo ARM.

- Comandos que são pré-requisitos para a execução do modelo ARM.

Extensões de VM

As extensões de máquina virtual (VM) do Azure são pequenos aplicativos que fornecem tarefas de configuração e automação pós-implantação em VMs do Azure. Por exemplo, se uma máquina virtual exigir instalação de software, proteção antivírus ou executar um script dentro dela, uma extensão de VM poderá ser usada.

As validações de extensão de VM do Linux exigem que o seguinte faça parte da imagem:

- Tem de instalar a versão mínima suportada agente Linux do Azure ou superior.

- Versão do Python acima de 2.6+

Para obter mais informações, consulte VM Extension.

Verificação da integridade da imagem

Se você estiver criando uma imagem e criando um disco a partir da imagem para verificar a integridade da imagem, os primeiros 1 MB serão reservados para desempenho otimizado e os últimos 512 bytes serão reservados para rodapé VHD. Portanto, ignore-os ao verificar a integridade da imagem.

Conteúdo relacionado

- Configurar propriedades de oferta de VM

- Mercado ativo recompensa

- Se você tiver dúvidas ou comentários para melhorias, entre em contato com de suporte do Partner Center