Microsoft 365 Certification sample evidence guide overview (Descrição geral do guia de provas de exemplo de certificação do Microsoft 365)

Este guia de provas de exemplo ajuda os ISVs a produzir as provas corretas necessárias para concluir a Certificação do Microsoft 365. Este documento inclui a intenção de cada controlo e todas as sub-partes de um controlo, formas potenciais de recolha de provas para controlos com documentos de provas de exemplo, políticas e capturas de ecrã. Além disso, este guia fornece assistência sobre como estruturar provas submetidas.

Quaisquer exemplos partilhados neste documento não representam a única prova que pode ser utilizada para provar que os controlos estão a ser cumpridos. Estas são diretrizes para o tipo de evidência que pode ajudar os analistas de certificação a decidir se o controlo foi cumprido pelo ISV.

Nota: as interfaces, capturas de ecrã e documentação reais utilizados para satisfazer os requisitos de certificação variam consoante a utilização do produto, a configuração do sistema e os processos internos. Tenha em atenção que, quando a documentação de política ou procedimento é necessária, o ISV tem de enviar versões completas dos documentos reais e não capturas de ecrã, como talvez seja mostrado em alguns dos exemplos.

Todas as capturas de ecrã a submeter têm de ser capturas de ecrã inteiro com qualquer URL, utilizador com sessão iniciada (certifique-se de que o nome do utilizador com sessão iniciada está visível na captura de ecrã) com o carimbo de data e hora incluído. Para sistemas baseados em Linux, inclua estas informações com/na prova de controlo através da linha de comandos para a produzir.

Todas as provas quando submetidas têm de ter menos de 3 meses para garantir que, quando concluir a certificação, as provas ainda são relevantes e não obsoletos. Se isto não for seguido, poderá ser-lhe pedido para recolher novas provas.

Tenha também em atenção que nenhuma API beta pode ser utilizada para efeitos desta certificação ou qualquer exemplo utilizado neste processo.

Recomenda-se que siga estas diretrizes para evitar que a sua avaliação seja adiada devido a provas insuficientes.

Estrutura de certificação do Microsoft 365

A certificação foi estruturada em torno de três domínios de segurança:

Segurança da aplicação (incluindo verificações de conectividade sempre que necessário)

É necessário um teste de penetração para certificação e será revisto no domínio de segurança da aplicação. Veja as secções 3 e 4 da estrutura de submissão de provas para obter mais informações.

Os domínios de segurança são divididos em grupos de controlo para ajudar os ISVs a compreender a estrutura das tarefas e a dividir a recolha de provas em pequenas partes geríveis. Estes grupos de controlo foram alinhados com estruturas de recursos empresariais comuns para ajudar a identificar equipas internas de suporte, ao mesmo tempo que permitem que as equipas trabalhem em paralelo para acelerar o processo de recolha de provas.

Controlo(s): Descrição da Atividade de Avaliação – estes controlos e números associados (Não.) são retirados diretamente da lista de verificação certificação do Microsoft 365.

Intenção: a intenção do motivo pelo qual o controlo de segurança está incluído no programa e o risco específico que tem como objetivo mitigar. A esperança é que estas informações forneçam aos ISVs o raciocínio subjacente ao controlo para compreender melhor os tipos de provas que precisam de ser recolhidas e o que é que os ISV têm de prestar atenção e ter consciência e compreensão na produção das suas provas.

Diretrizes de Provas de Exemplo: fornecidas para ajudar a orientar as tarefas de recolha de provas na Certificação do Microsoft 365. Isto permite que os ISV vejam claramente exemplos do tipo de evidência que podem ser utilizados pelo Analista de Certificação que o utilizarão para determinar com confiança que um controlo está em vigor e mantido– não é de forma alguma exaustivo.

Exemplo de Prova: esta secção fornece capturas de ecrã de exemplo e imagens de potenciais provas capturadas em cada um dos controlos na Certificação do Microsoft 365, especificamente para os Domínios de Segurança Operacional e Segurança de Dados e Segurança de Privacidade. Tenha em atenção que qualquer informação com setas vermelhas e caixas nos exemplos é para ajudar a compreender melhor os requisitos necessários para cumprir qualquer controlo.

Estrutura de submissão de provas

A submissão de provas relativamente a todos os controlos aplicáveis será realizada através do Centro de Parceiros, exceto para avaliações de suporte às certificações do centro de contactos e de registo de conformidade da Microsoft. Normalmente, estes terão de passar por um processo manual. Ignore esta secção e consulte a secção seguinte sobre como concluir a certificação se estiver a registar a conformidade & centro de contactos.

Para garantir que os analistas de certificação conseguem identificar facilmente as provas fornecidas e analisá-las com êxito, siga estas recomendações:

Para cada uma das secções, certifique-se de que os elementos de prova são claramente rotulados antes da apresentação. Se houver mais do que uma prova por controlo, coloque as provas num único ficheiro de palavra/pdf, incluindo um comentário do que as provas estão a mostrar. Se as provas forem constituídas por vários documentos word/pdf, ou seja, documentação de suporte, carregue-os como ficheiros individuais. Não os coloque num ficheiro zip para carregamento no Centro de Parceiros, uma vez que não aceitamos ficheiros zip devido ao risco de software maligno.

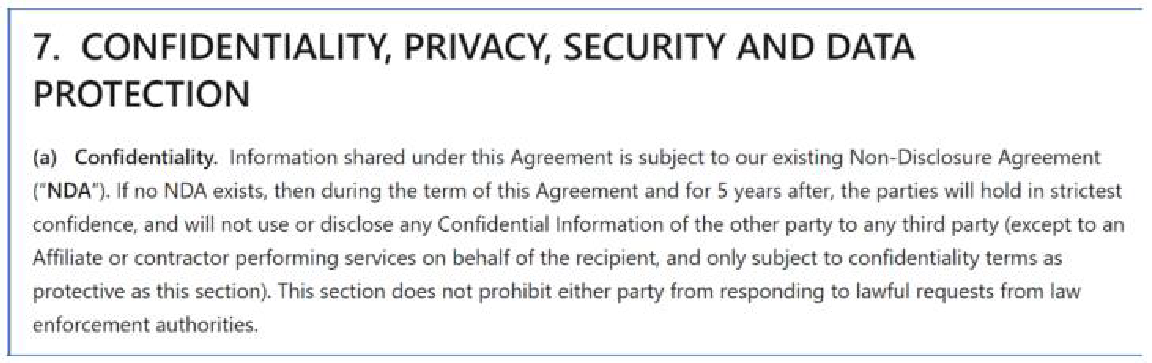

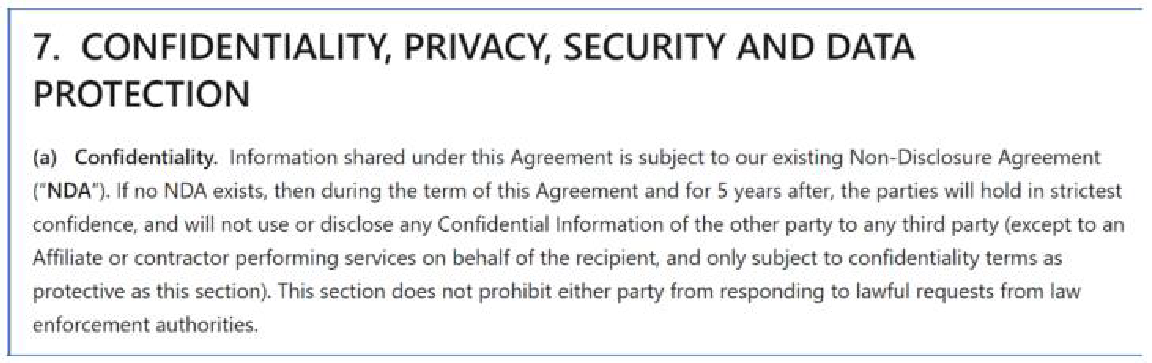

Todas as informações da estrutura externa devem ser fornecidas na íntegra sem redações (só permitiremos que o nome parcial das pessoas seja redigido a partir destes relatórios, uma vez que se enquadraria em Informações Pessoais (PII)) - Todas as partes dos relatórios devem ser incluídas, por exemplo, Declaração de Aplicabilidade (SOA) iso 27001 e certificado, relatório SOC 2 completo e/ou Atestado de Conformidade PCI-DSS completo (AOC). Todos os documentos são abrangidos pelo contrato do Centro de Parceiros da Microsoft ao abrigo da Cláusula 7.

A secção 7(a) inclui o seguinte NDA:

Um relatório completo de teste de penetração não retotado tem de ser enviado através do Centro de Parceiros quando solicitado . Tenha em atenção que, se tal não for fornecido, os analistas de certificação não conseguirão concluir a auditoria da certificação do Microsoft 365.

Infraestrutura interna e externa e teste de penetração de aplicações Web – é necessário um relatório de teste de penetração para todos os ambientes de alojamento.

Para a Infraestrutura como um Serviço (IaaS) ou ISV alojado (no local, datacenter privado), é necessário um teste de infraestrutura interna e externa e de aplicação Web.

Para a Plataforma como um Serviço "PaaS/Sem Servidor", o teste da caneta deve ser da sua aplicação Web e da infraestrutura de suporte subjacente.

Nota: Testes de Penetração Gratuitos – o teste de caneta gratuito da Microsoft está limitado apenas a doze dias. Se, ao definirmos o âmbito do teste da caneta, a sua aplicação necessitar de mais de 12 dias de testes, ser-lhe-á pedido que pague os dias adicionais, além disso, se necessitar de testes de caneta fora do horário de expediente, isto também implicará custos adicionais. O serviço de teste de caneta fornecido também está limitado a um teste de caneta (incluindo um novo teste) por ano, por exemplo, se tiver realizado o teste de penetração a 1 de setembro de 2022, não poderá obter outro até 31 de agosto de 2023.

Isto aplica-se a todas as tentativas de submissão, o que significa que isto se aplica ao seu ciclo de submissão atual, bem como se decidir fechar a submissão atual e reiniciar o processo mais tarde no mesmo ano, não terá direito a um teste de caneta adicional, uma vez que já tinha sido realizado um para si.

- Todos os ISVs têm de concluir a submissão inicial do documento no prazo de 14 dias (isto inclui qualquer retroceder e reencaminhar com o seu analista) depois de receberem o e-mail de início do pedido de suporte da equipa de administração da Microsoft. O período de 14 dias destina-se à conclusão completa, revisão e mudança da submissão para a fase de provas completa. Os ISVs devem verificar regularmente se o seu analista exigiu alterações ou solicitou informações ou documentos adicionais. Durante o período de 14 dias, os ISVs podem submeter as informações necessárias quantas vezes forem necessárias. No entanto, tenha em atenção que, se a submissão não estiver a ser trabalhada ativamente, esta será considerada obsoleto e fechada no Centro de Parceiros e a certificação terá de ser reiniciada. Em determinadas circunstâncias, um ISV pode ser fornecido até 30 dias para conclusão. Se um ISV não conseguir concluir a submissão inicial do documento dentro do período de tempo especificado, a submissão será fechada.

Além disso, todos os ISVs têm de concluir a certificação no prazo de 60 dias após a sua submissão ser movida da fase inicial de submissão do documento para a fase de recolha completa de provas. Isto inclui quaisquer revisões e comentários fornecidos pelo avaliador/auditor ao longo do processo. O período de tempo de 60 dias destina-se à conclusão completa, revisão e QA final das suas provas, o que significa que os ISVs devem apresentar as suas provas pelo menos duas semanas antes da data de conclusão para garantir que a certificação é concluída a tempo. Durante o período de 60 dias, os ISVs podem submeter provas ao Centro de Parceiros quantas vezes forem necessárias. No entanto, tenha em atenção que a submissão final, conforme indicado, é de, pelo menos, duas semanas antes da data de conclusão para dar tempo aos analistas de certificação para reverem e fazerem a submissão. Quando os seus 60 dias terminarem, os ISVs terão de iniciar o processo novamente.

Se surgirem problemas durante o processo de certificação, o analista de certificação pode conceder uma extensão potencial para preocupações válidas. Um analista pode, a seu critério, conceder uma extensão de tempo até um máximo de 30 dias adicionais se os ISVs estiverem a trabalhar ativamente na sua submissão. Tenha em atenção que se for dada uma extensão de 0 a 30 dias, o ISV terá de garantir que as provas estão disponíveis para revisão duas semanas antes da data de fim da extensão.

Se for concedida uma extensão, mas a prova tiver mais de 3 meses, pode potencialmente falhar a QA, uma vez que essa evidência talvez potencialmente considerada obsoleta devido ao período de tempo entre o momento em que foi fornecida e a QA final, o que significará que serão necessárias novas provas para esse(s) controlo(s). Assim que o tempo de extensão terminar, não haverá mais extensões e espera-se que o ISV apresente as suas provas (pelo menos duas semanas antes do fim da extensão), se não for submetida, a submissão será classificada como falhada e será encerrada. Se nenhum trabalho ativo na submissão tiver sido iniciado em qualquer altura durante os 60 dias iniciais ou durante o tempo de extensão (até 30 dias), a submissão será classificada como abandonada e será fechada.

Se a submissão tiver sido classificada como abandonada, o ISV terá de reiniciar o processo com um novo atestado e novas provas, uma vez que as provas atuais serão consideradas obsoletas. Tenha em atenção que os ISVs só têm permissão para uma submissão num ano. Se, por alguma razão, um ISV abandonar o processo assim que estiver na fase completa da recolha de provas e a sua submissão tiver sido marcada como abandonada, não poderá reiniciar o processo até ao ano seguinte.

Estrutura de submissão de provas manual – registo de conformidade & centro de contactos

Para ajudar a garantir que os analistas de certificação conseguem identificar facilmente as provas fornecidas e revê-las com êxito, siga estas recomendações para a estrutura de submissão de provas se submeter manualmente por pedido da equipa de certificação.

Crie um único documento, que pode ser facilmente revisto (ou seja, no Word ou PDF), para cada grupo de controlo de segurança (por exemplo, antivírus, gestão de patches, etc.).

Atribua um nome ao documento único a seguir ao Grupo de Controlo de Segurança para que seja claro o que o documento contém.

Adicione os artefactos de provas ao mesmo, consulte a documentação de suporte da sua organização que suporta o grupo de controlo e quaisquer notas adicionais para o analista de certificação que explica o que é o artefacto e como estas provas cumprem o controlo (ajudará os Analistas de Certificação se atribuir um nome às imagens com os respetivos números de controlo, ou seja, Segurança de Dados e Controlo de Privacidade N.º 1).

Nota: lembre-se de que, quando a amostragem é utilizada, os artefactos têm de ser retirados de cada dispositivo no conjunto de exemplo, certifique-se de que o artefacto também apresenta o nome do sistema para validar que o artefacto é do dispositivo que está a ser avaliado e que não existem dados ocultos ou redigidos.

- Todas as informações da estrutura externa devem ser fornecidas na íntegra sem redações (só permitiremos que o nome dos indivíduos seja redigido a partir destes relatórios, uma vez que se enquadram no PII) - Todas as partes dos relatórios devem ser incluídas, por exemplo, Declaração de Aplicabilidade (SOA) e Certificado ISO 2, relatório SOC 2 completo e/ou Atestado completo de Conformidade PCI-DSS (AOC) Relatório HIPAA Completo ou FedRAMP. Todos os documentos são abrangidos pelo contrato do Centro de Parceiros da Microsoft na secção 7.

A secção 7(a) inclui o seguinte NDA:

Quando solicitado, tem de ser enviado um relatório completo de teste de penetração não retotado ao analista de certificação . TENHA em atenção que, se tal não for fornecido, o analista de certificação não conseguirá concluir a Certificação do Microsoft 365.

Infraestrutura interna e externa e aplicação Web – é necessário um relatório de teste de penetração para todos os ambientes de alojamento.

Para a Infraestrutura como um Serviço (IaaS) ou ISV alojado (no local, datacenter privado), é necessário um teste de infraestrutura interna e externa e de aplicação Web.

Para a Plataforma como um Serviço "PaaS/Sem Servidor", o teste da caneta deve ser da sua aplicação Web e da infraestrutura de suporte subjacente.

Testes de penetração gratuitos – tenha em atenção que o teste de caneta gratuito da Microsoft está limitado apenas a doze dias. Se uma aplicação precisar de mais de 12 dias de testes, será pedido ao ISV que pague os dias adicionais. Além disso, se o ISV exigir testes de caneta fora do horário comercial normal com base na localização do auditor, também irá incorrer em custos adicionais. O serviço de teste da caneta fornecido está limitado a um teste de caneta gratuito (incluindo um novo teste) por ano por tentativa de submissão.

- Todos os ISVs têm de concluir a submissão inicial do documento no prazo de 14 dias (isto inclui qualquer retroceder e reencaminhar com o seu analista) depois de receberem o e-mail de início do pedido de suporte da equipa de administração da Microsoft. O período de 14 dias destina-se à conclusão completa, revisão e mudança da submissão para a fase de provas completa. Os ISVs devem verificar regularmente se o seu analista exigiu alterações ou solicitou informações ou documentos adicionais. Durante o período de 14 dias, os ISVs podem submeter as informações necessárias quantas vezes forem necessárias. No entanto, tenha em atenção que, se a submissão não estiver a ser trabalhada ativamente, esta será considerada obsoleto e fechada no Centro de Parceiros e a certificação terá de ser reiniciada. Em determinadas circunstâncias, um ISV pode ser fornecido até 30 dias para conclusão. Se um ISV não conseguir concluir a submissão inicial do documento dentro do período de tempo especificado, a submissão será fechada.

Além disso, todos os ISVs têm de concluir a certificação no prazo de 60 dias após a sua submissão ser movida da fase inicial de submissão do documento para a fase de recolha completa de provas. Isto inclui quaisquer revisões e comentários fornecidos pelo avaliador/auditor ao longo do processo. O período de tempo de 60 dias destina-se à conclusão completa, revisão e QA final das suas provas, o que significa que os ISVs devem apresentar as suas provas pelo menos duas semanas antes da data de conclusão para garantir que a certificação é concluída a tempo. Durante o período de 60 dias, os ISVs podem submeter provas ao Centro de Parceiros quantas vezes forem necessárias. No entanto, tenha em atenção que a submissão final, conforme indicado, é de, pelo menos, duas semanas antes da data de conclusão para dar tempo aos analistas de certificação para reverem e fazerem a submissão. Quando os seus 60 dias terminarem, os ISVs terão de iniciar o processo novamente.

Se surgirem problemas durante o processo de certificação, o analista de certificação pode conceder uma extensão potencial para preocupações válidas. Um analista pode, a seu critério, conceder uma extensão de tempo até um máximo de 30 dias adicionais se os ISVs estiverem a trabalhar ativamente na sua submissão. Tenha em atenção que se for dada uma extensão de 0 a 30 dias, o ISV terá de garantir que as provas estão disponíveis para revisão duas semanas antes da data de fim da extensão.

Se for concedida uma extensão, mas a prova tiver mais de 3 meses, pode potencialmente falhar a QA, uma vez que essa evidência talvez potencialmente considerada obsoleta devido ao período de tempo entre o momento em que foi fornecida e a QA final, o que significará que serão necessárias novas provas para esse(s) controlo(s). Assim que o tempo de extensão terminar, não haverá mais extensões e espera-se que o ISV apresente as suas provas (pelo menos duas semanas antes do fim da extensão), se não for submetida, a submissão será classificada como falhada e será encerrada. Se nenhum trabalho ativo na submissão tiver sido iniciado em qualquer altura durante os 60 dias iniciais ou durante o tempo de extensão (até 30 dias), a submissão será classificada como abandonada e será fechada.

Se a submissão tiver sido classificada como abandonada, o ISV terá de reiniciar o processo com um novo atestado e novas provas, uma vez que as provas atuais serão consideradas obsoletas. Tenha em atenção que os ISVs só têm permissão para uma submissão num ano. Se, por alguma razão, um ISV abandonar o processo assim que estiver na fase completa da recolha de provas e a sua submissão tiver sido marcada como abandonada, não poderá reiniciar o processo até ao ano seguinte.

Criar a estrutura de pastas para a gravação de compatibilidade & centro de contactos

Siga estas instruções para criar a estrutura de pastas necessária para que o analista reveja as provas fornecidas.

Conclua a submissão inicial do documento para que os controlos possam ser confinados. Forneça o máximo de detalhes possível e que o diagrama de arquitetura e o diagrama de fluxo de dados também tenham o mesmo nível de detalhe.

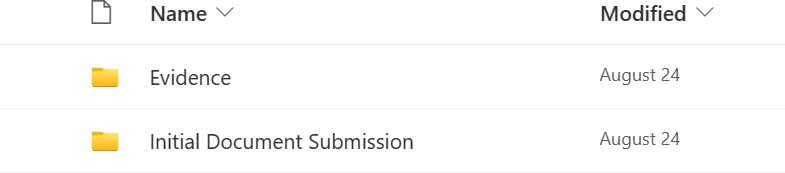

Crie uma pasta interna ou online e adicione todos os seus documentos à mesma.

Etiquetar a pasta partilhada real Microsoft Certification

Adicione as informações de Submissão de Documento Inicial à pasta Microsoft Certification numa pasta denominada IDS.

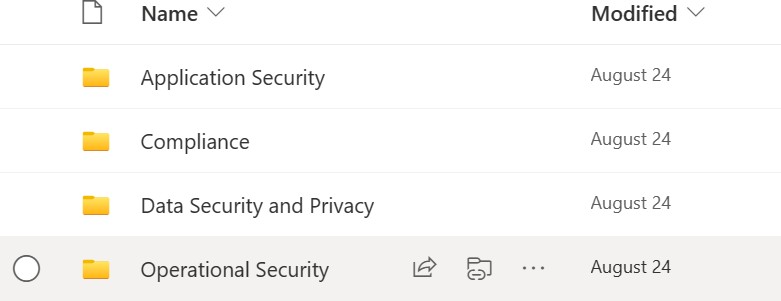

Na pasta Certificação, crie quatro pastas com os seguintes nomes:

Application Security (isto destina-se às informações do Teste de Caneta)

Conformidade (para as suas arquiteturas externas, como SOC 2)

Segurança Operacional (SO)

Privacidade do & de Segurança de Dados (DS&P)

Nas pastas SO e DS&P, crie grupos de controlo para cada conjunto de controlos, ou seja, Software Maligno, Aplicação de Patches, etc., onde pode adicionar documentos para cada um dos controlos (se quiser ser específico, pode criar uma pasta para cada controlo individual, facilitando o controlo das provas pelo nome do controlo – neste caso, chame estas pastas Controlo X em que X representa o número de controlo). Tenha em atenção que só poderá criar a estrutura de pastas secundária após o âmbito dos controlos.

Um exemplo de uma estrutura de pastas Pastas Raiz:

Subpastas na pasta "Evidência":

Depois de carregar documentos para a partilha, dê permissão à pasta partilhada e envie um e-mail ao analista de certificação com os detalhes. Envie palavras-passe num e-mail separado.

Ao agrupar provas, lembre-se de efetuar capturas de ecrã inteiro que mostrem qualquer utilizador, URL e carimbo de data e hora com sessão iniciada. Se utilizar o Linux, isto pode ser feito a partir da linha de comandos. Indique qualquer explicação sempre que necessário para cada controlo e lembre-se de que, para as políticas, é necessária uma cópia completa da política e não são necessários fragmentos ou capturas de ecrã.

Referencie este documento para ajudar a compreender o controlo e o tipo de evidência de que precisamos.

Qualquer teste de caneta que possa ser necessário não será agendado e não receberá documentação para iniciar o processo até ter 50% dos seus controlos aprovados. O teste da caneta só será gratuito durante 12 dias. No entanto, se o teste da caneta for executado ao longo de 12 dias, terá de pagar os dias adicionais adiantados antes do início do teste.

Assim que receber uma cópia dos seus controlos no âmbito para recolher provas contra os controlos, o ticker será iniciado – receberá um e-mail para esse efeito e terá 60 dias para concluir todo o processo de certificação, incluindo o teste da caneta.

Tente submeter a primeira iteração dos controlos no prazo de 30 dias para permitir a identificação de quaisquer problemas e revisões pedidas antes de os 60 dias se esgotarem.

Saiba mais

- Segurança da aplicação (incluindo verificações de conectividade sempre que necessário)

- Prova de exemplo: segurança operacional

- Prova de exemplo: segurança e privacidade de dados