Domínio de segurança: segurança operacional

O domínio de segurança operacional garante que os ISVs implementam um conjunto forte de técnicas de mitigação de segurança contra uma miríade de ameaças que os atores de ameaças enfrentam. Esta ação foi concebida para proteger o ambiente operativo e os processos de desenvolvimento de software para criar ambientes seguros.

Formação de sensibilização

A formação de sensibilização para a segurança é importante para as organizações, uma vez que ajuda a minimizar os riscos decorrentes de erros humanos, que está envolvido em mais de 90% das falhas de segurança. Ajuda os colaboradores a compreender a importância das medidas e procedimentos de segurança. Quando a formação de sensibilização de segurança é oferecida, reforça a importância de uma cultura com reconhecimento de segurança onde os utilizadores sabem reconhecer e responder a potenciais ameaças. Um programa eficaz de formação de sensibilização de segurança deve incluir conteúdos que abrangem uma vasta gama de tópicos e ameaças que os utilizadores possam enfrentar, como engenharia social, gestão de palavras-passe, privacidade e segurança física.

Controlo N.º 1

Forneça provas de que:

A organização fornece formação de sensibilização de segurança estabelecida aos utilizadores do sistema de informação (incluindo gestores, executivos superiores e empreiteiros):

Como parte da preparação inicial para novos utilizadores.

Quando necessário, as alterações do sistema de informações.

Frequência de formação de sensibilização definida pela organização.

Documenta e monitoriza atividades de deteção de segurança do sistema de informações individuais e retém registos de formação individuais através de uma frequência definida pela organização.

Intenção: formação para novos utilizadores

Este subponto centra-se na criação de um programa de formação de sensibilização de segurança obrigatório concebido para todos os funcionários e novos funcionários que aderirem à organização, independentemente do seu papel. Isto inclui gestores, executivos seniores e empreiteiros. O programa de sensibilização de segurança deve abranger um programa curricular abrangente concebido para transmitir conhecimentos fundamentais sobre os protocolos, políticas e melhores práticas de segurança de informações da organização para garantir que todos os membros da organização estão alinhados com um conjunto unificado de normas de segurança, criando um ambiente de segurança de informação resiliente.

Diretrizes: formação para novos utilizadores

A maioria das organizações utilizará uma combinação de formação de sensibilização de segurança baseada na plataforma e documentação administrativa, como documentação de políticas e registos, para controlar a conclusão da formação para todos os funcionários em toda a organização. As provas fornecidas devem mostrar que os funcionários concluíram a formação, o que deve ser apoiado com políticas/procedimentos de apoio que delineiem o requisito de sensibilização de segurança.

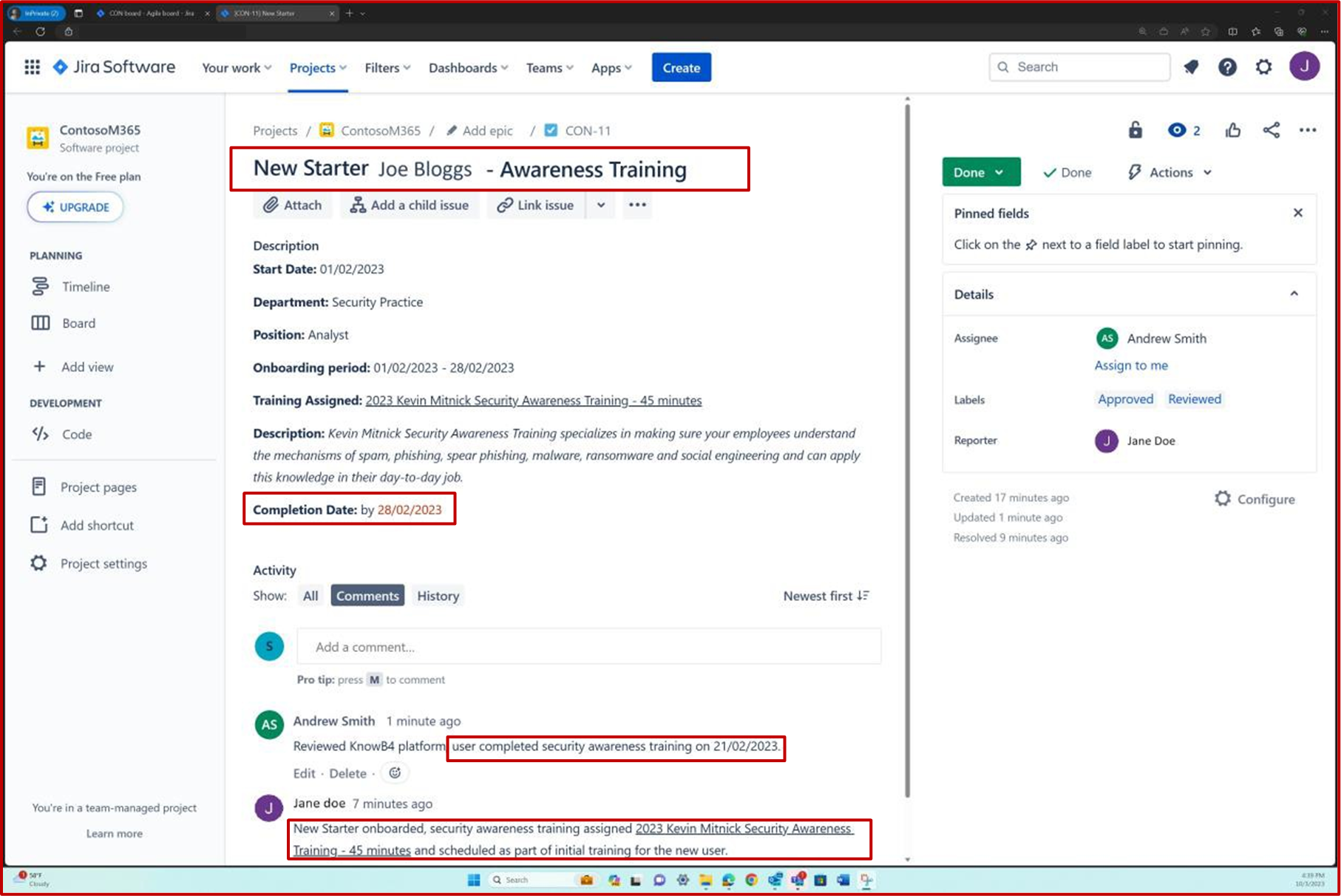

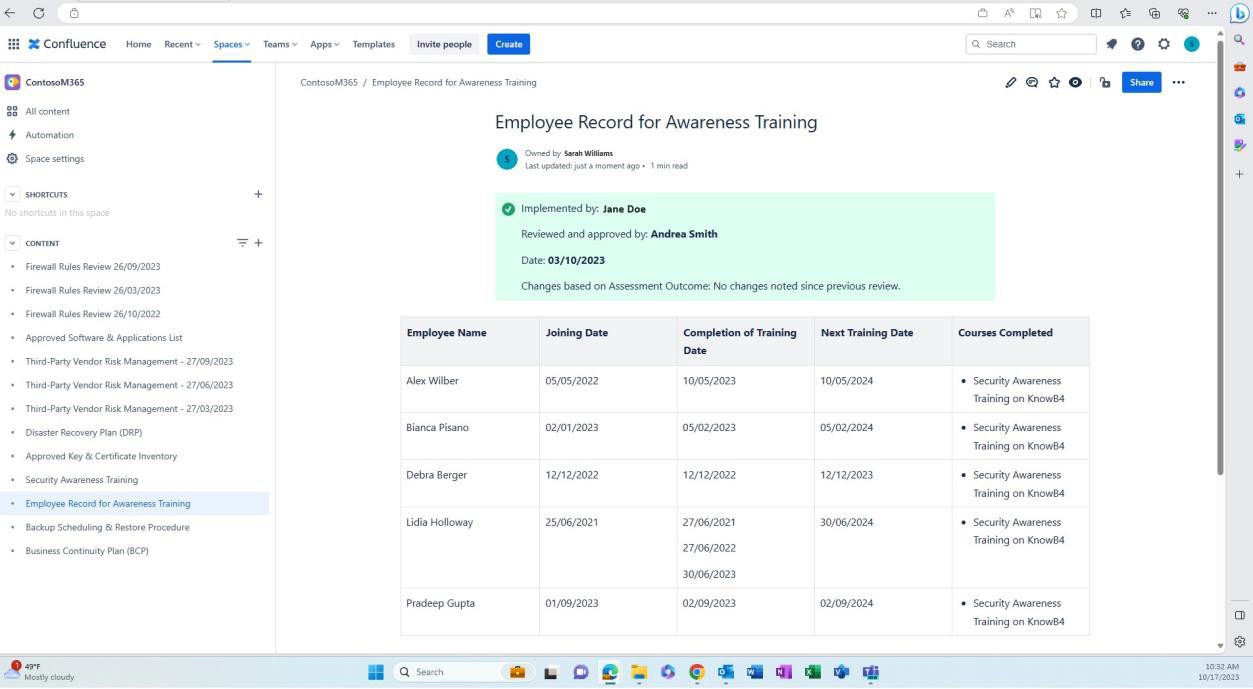

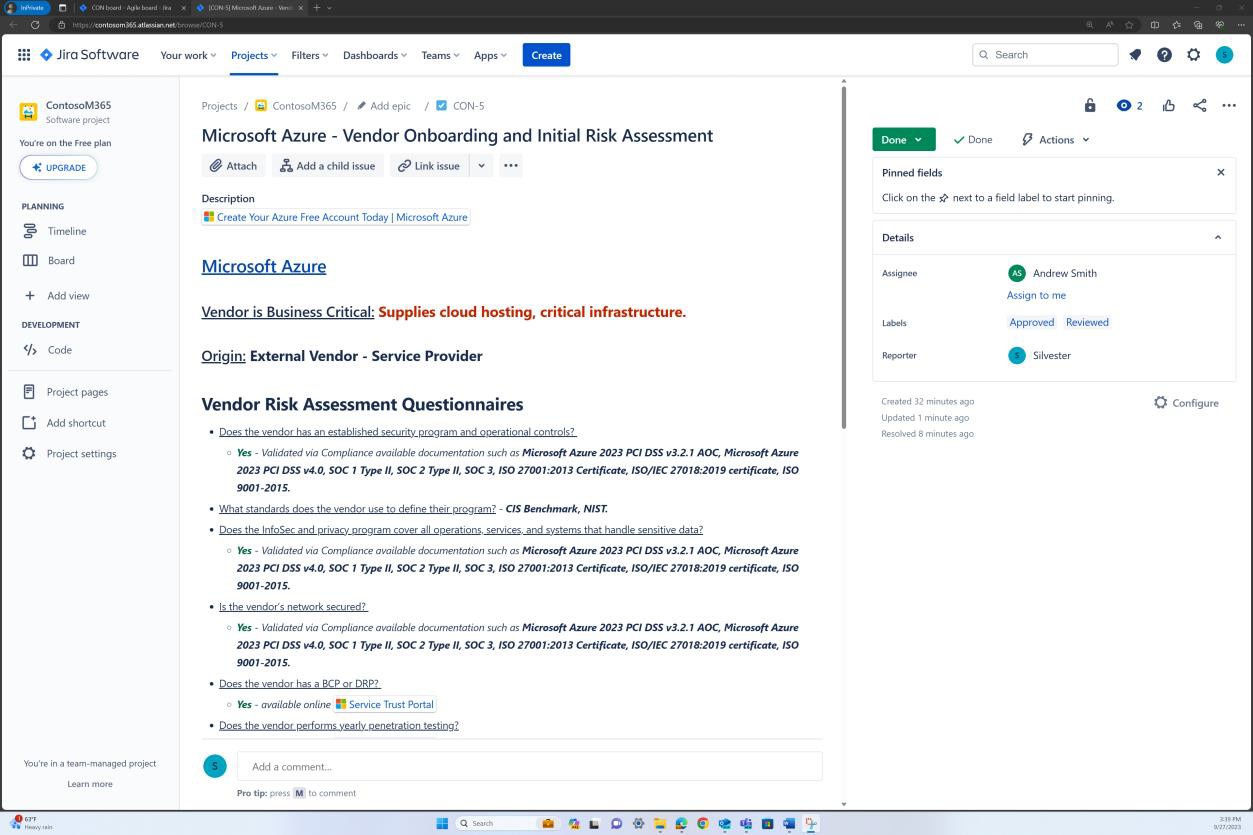

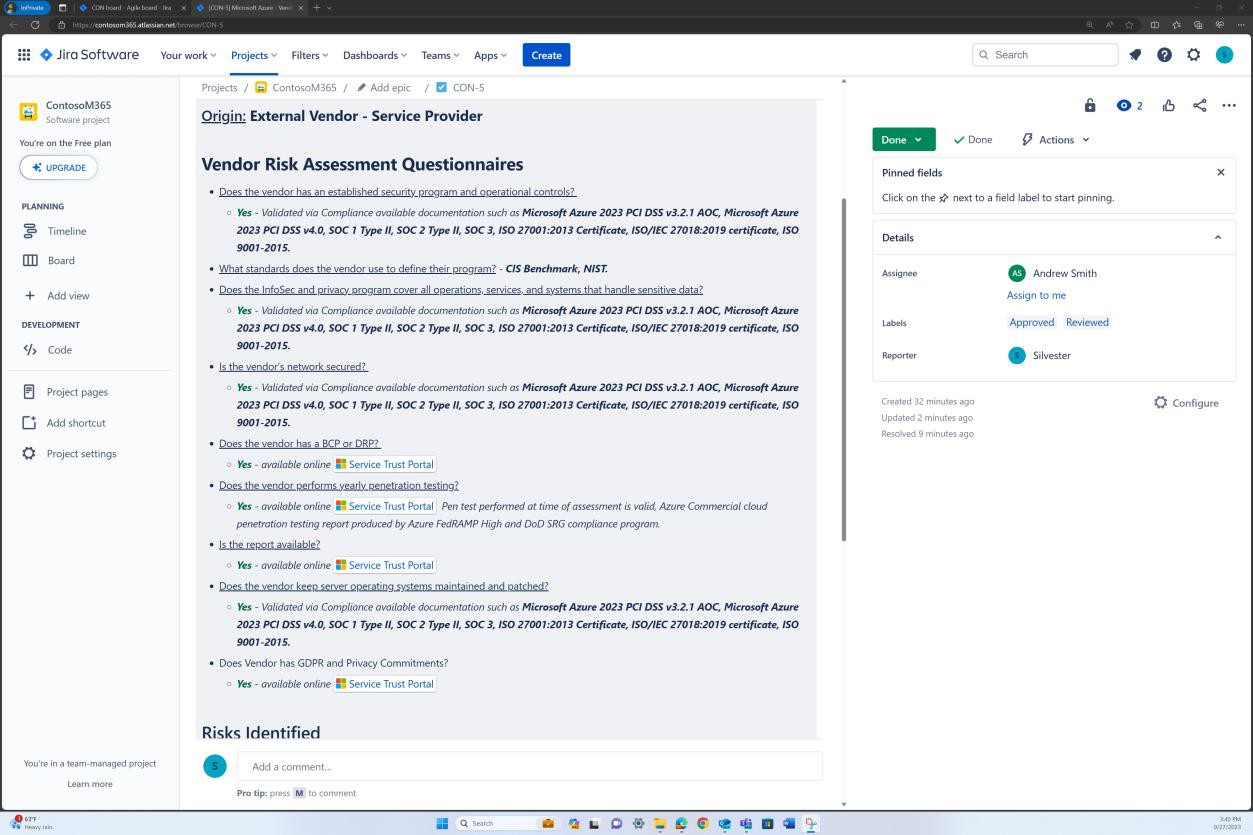

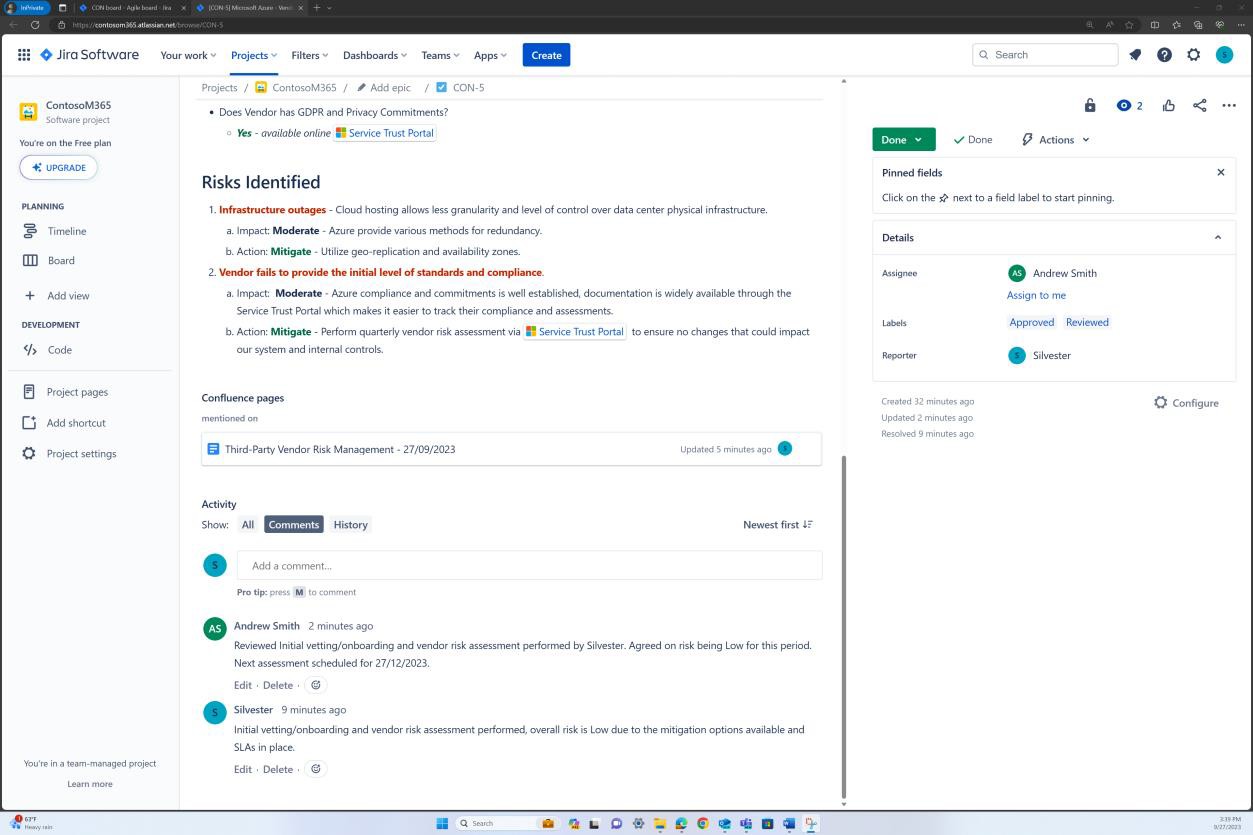

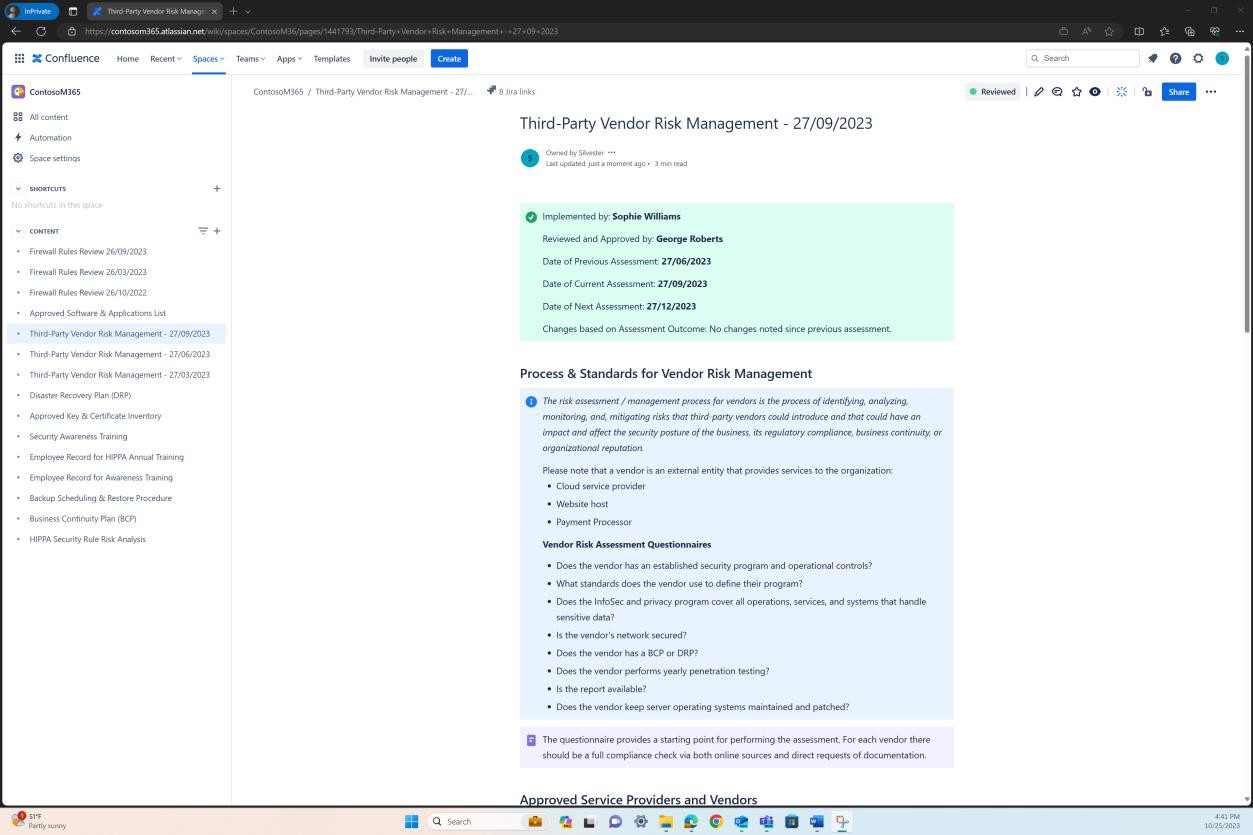

Exemplo de evidência: formação para novos utilizadores

A seguinte captura de ecrã mostra a plataforma Confluence a ser utilizada para controlar a integração de novos funcionários. Foi angariado um bilhete JIRA para o novo funcionário, incluindo a respetiva atribuição, função, departamento, etc. Com o novo processo de arranque, a formação de sensibilização de segurança foi selecionada e atribuída ao colaborador que tem de estar concluída até à data para conclusão de28 de fevereiro de 2023.

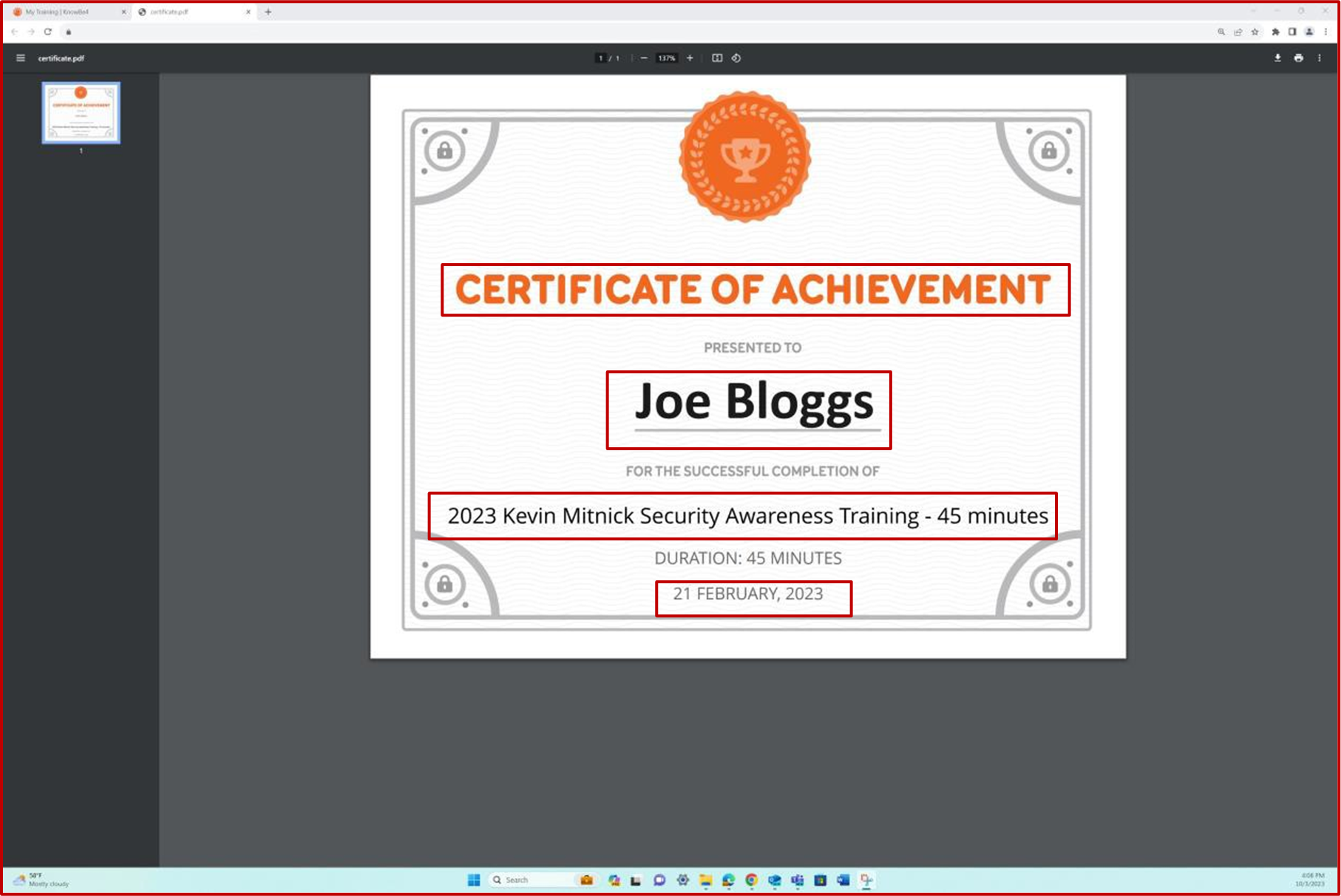

A captura de ecrã mostra o certificado de conclusão gerado pelo Knowb4 após a conclusão bem-sucedida da formação de deteção de segurança por parte do funcionário. A data de conclusão é 21de fevereiro de 2023, que se encontra dentro do período atribuído.

Intenção: alterações ao sistema de informações.

O objetivo deste subponto é garantir que a formação de sensibilização de segurança adaptável seja iniciada sempre que houver alterações significativas nos sistemas de informação da organização. As modificações podem ocorrer devido a atualizações de software, alterações de arquitetura ou novos requisitos regulamentares. A sessão de formação atualizada garante que todos os funcionários são informados sobre as novas alterações e o impacto resultante nas medidas de segurança, permitindo-lhes adaptar as suas ações e decisões em conformidade. Esta abordagem proativa é vital para proteger os recursos digitais da organização contra vulnerabilidades que podem surgir de alterações do sistema.

Diretrizes: alterações do sistema de informações.

A maioria das organizações utilizará uma combinação de formação de sensibilização de segurança baseada na plataforma e documentação administrativa, como documentação de política e registos, para controlar a conclusão da formação para todos os funcionários. As provas fornecidas têm de demonstrar que vários funcionários concluíram a formação com base em diferentes alterações aos sistemas da organização.

Exemplo de evidência: alterações do sistema de informações.

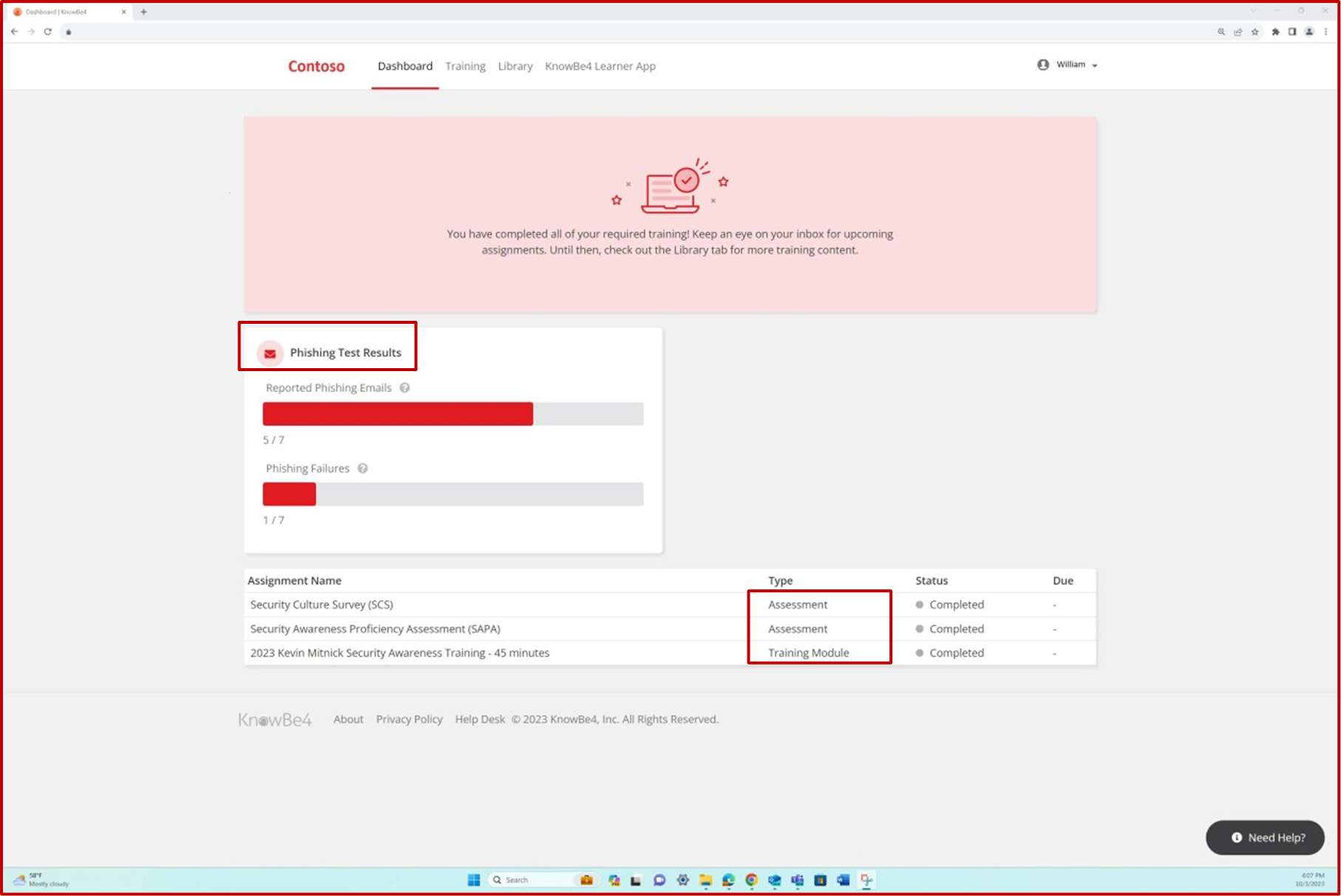

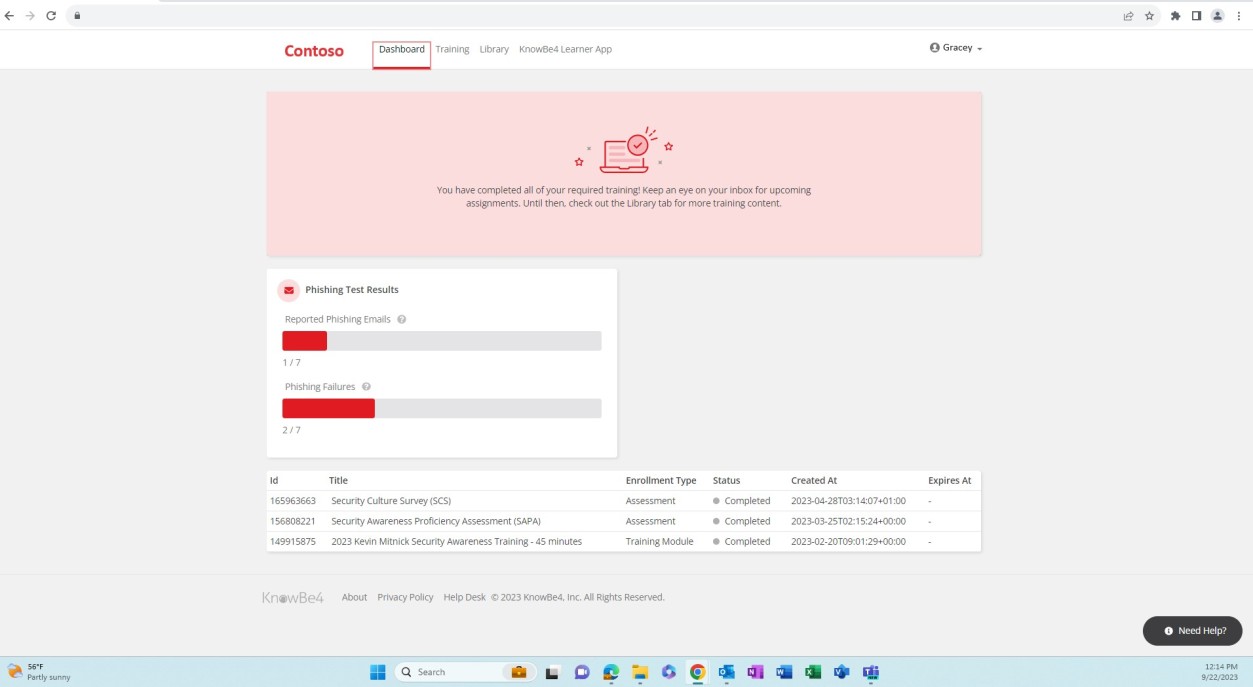

As capturas de ecrã seguintes mostram a atribuição de formação de sensibilização de segurança a vários funcionários e demonstram que ocorrem simulações de phishing.

A plataforma é utilizada para atribuir nova preparação sempre que ocorre uma alteração do sistema ou um teste falhar.

Intenção: frequência de formação de sensibilização.

O objetivo deste subponto é definir uma frequência específica da organização para a formação periódica de sensibilização de segurança. Isto pode ser agendado anualmente, semestralmente ou num intervalo diferente determinado pela organização. Ao definir uma frequência, a organização garante que os utilizadores são atualizados regularmente sobre o panorama evolutivo das ameaças, bem como sobre novas medidas e políticas de proteção. Esta abordagem pode ajudar a manter um elevado nível de deteção de segurança entre todos os utilizadores e a reforçar componentes de formação anteriores.

Diretrizes: frequência de formação de sensibilização.

A maioria das organizações terá documentação administrativa e/ou uma solução técnica para destacar/implementar o requisito e o procedimento para a formação de sensibilização de segurança, bem como definir a frequência da formação. As provas fornecidas devem demonstrar a conclusão de várias formações de sensibilização dentro do período definido e que existe um período definido pela sua organização.

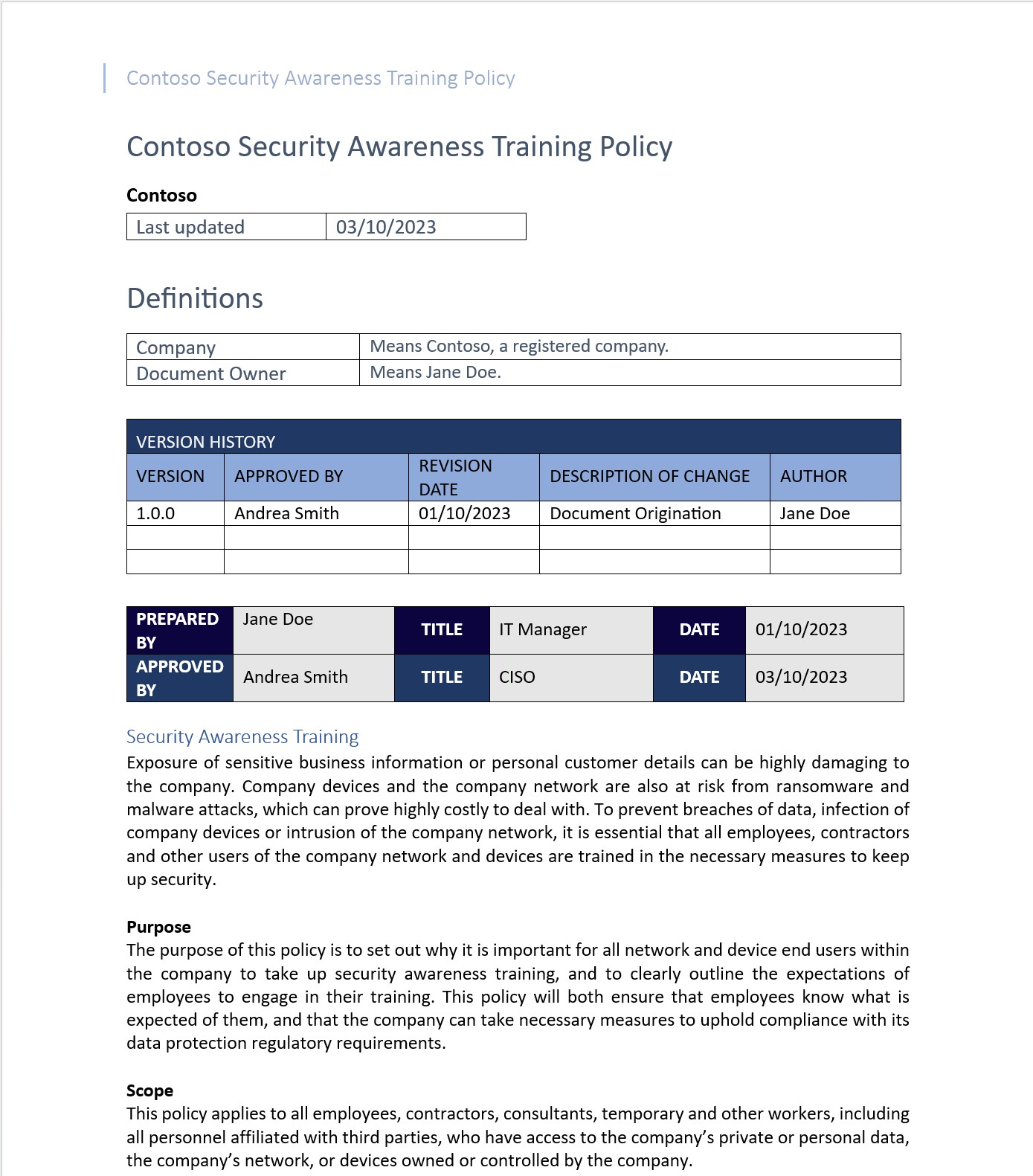

Exemplo de evidência: frequência de formação de sensibilização.

As capturas de ecrã seguintes mostram instantâneos da documentação da política de deteção de segurança e que existe e é mantida. A política requer que todos os funcionários da organização recebam formação de deteção de segurança, conforme descrito na secção de âmbito da política. A formação tem de ser atribuída e concluída anualmente pelo departamento relevante.

De acordo com o documento de política, todos os colaboradores da organização têm de concluir três cursos (uma formação e duas avaliações) anualmente e no prazo de vinte dias após a atribuição. Os cursos têm de ser enviados por e-mail e atribuídos através do KnowBe4.

O exemplo fornecido mostra apenas instantâneos da política. Tenha em atenção que a expectativa é que o documento de política completo seja submetido.

A segunda captura de ecrã é a continuação da política e mostra a secção do documento que determina o requisito anual de formação e demonstra que a frequência definida pela organização da formação de sensibilização está definida para anualmente.

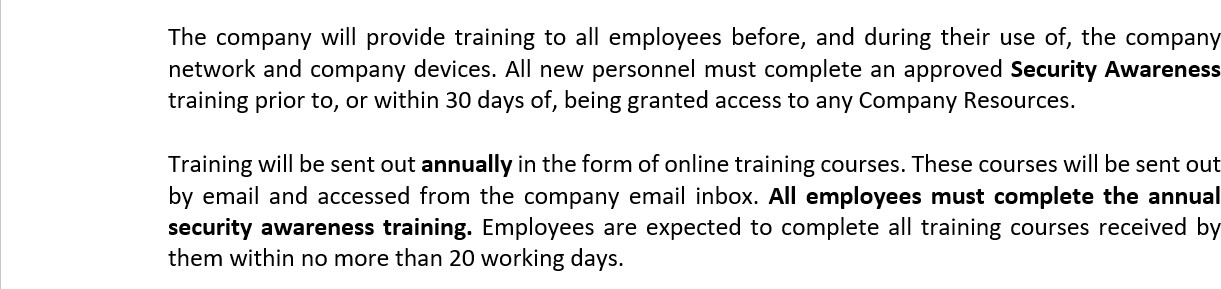

As duas capturas de ecrã seguintes demonstram a conclusão bem-sucedida das avaliações de preparação mencionadas anteriormente. As capturas de ecrã foram tiradas de dois funcionários diferentes.

Intenção: documentação e monitorização.

O objetivo deste subponto é criar, manter e monitorizar registos meticulosos da participação de cada utilizador na formação de sensibilização de segurança. Estes registos devem ser mantidos durante um período definido pela organização. Esta documentação serve como um registo auditável para a conformidade com regulamentos e políticas internas. O componente de monitorização permite que a organização avalie a eficácia do

formação, identificação de áreas para melhorar e compreender os níveis de envolvimento dos utilizadores. Ao manter estes registos durante um período definido, a organização pode controlar a eficácia e a conformidade a longo prazo.

Diretrizes: documentação e monitorização.

As provas que podem ser fornecidas para a formação de sensibilização de segurança dependerão da forma como a formação é implementada ao nível da organização. Isto pode incluir se a formação é realizada através de uma plataforma ou executada internamente com base num processo interno. As provas fornecidas têm de mostrar que os registos históricos de preparação concluídos para todos os utilizadores ao longo de um período existem e como este processo é controlado.

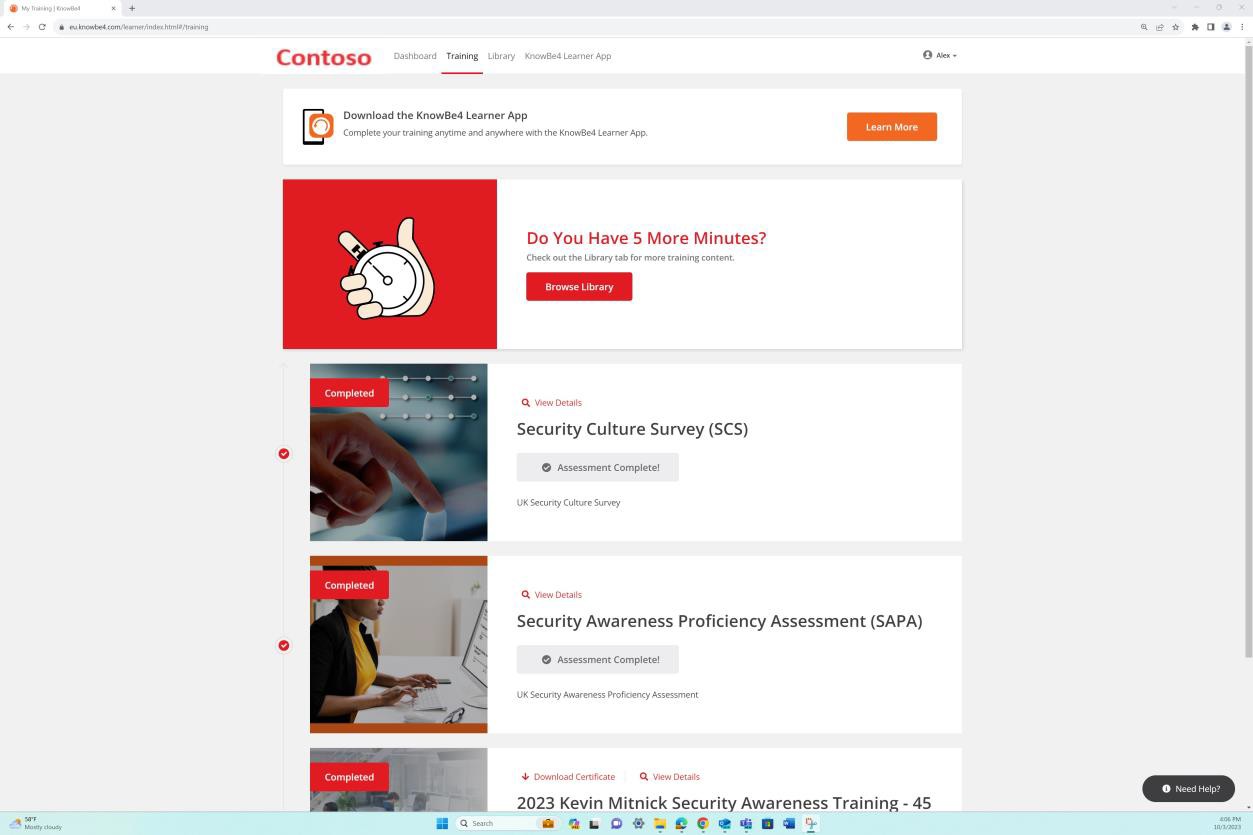

Exemplo de provas: documentação e monitorização.

A captura de ecrã seguinte mostra o histórico do registo de formação de cada utilizador, incluindo a data de adesão, a conclusão da formação e quando a próxima formação está agendada. A avaliação deste documento é realizada periodicamente e, pelo menos, uma vez por ano para garantir que os registos de formação de sensibilização de segurança para cada funcionário são mantidos atualizados.

Proteção contra software maligno/antimalware

O software maligno representa um risco significativo para as organizações que podem variar o impacto de segurança causado ao ambiente operacional, consoante as características do software maligno. Os atores de ameaças perceberam que o software maligno pode ser rentabilizado com êxito, o que foi realizado através do crescimento de ataques de software maligno de estilo ransomware. O software maligno também pode ser utilizado para fornecer um ponto de entrada para um ator de ameaças comprometer um ambiente para roubar dados confidenciais, ou seja, Trojans/Rootkits de Acesso Remoto. Por conseguinte, as organizações precisam de implementar mecanismos adequados para proteger contra estas ameaças. As defesas que podem ser utilizadas são a análise baseada em antivírus (AV)/Deteção e Resposta de Pontos Finais (EDR)/Resposta de Deteção e Proteção de Pontos Finais (EDPR)/Análise heurística com Inteligência Artificial (IA). Se tiver implementado uma técnica diferente para mitigar o risco de software maligno, informe o Analista de Certificação sobre quem terá todo o gosto em explorar se isto cumpre ou não a intenção.

Controlo N.º 2

Forneça provas de que a solução antimalware está ativada e ativada em todos os componentes do sistema de exemplo e configurada para cumprir os seguintes critérios:

se a análise no acesso do antivírus estiver ativada e se as assinaturas estiverem atualizadas no prazo de um dia.

para antivírus que bloqueia automaticamente software maligno ou alertas e quarentenas quando é detetado software maligno

OU se EDR/EDPR/NGAV:

que a análise periódica está a ser efetuada.

está a gerar registos de auditoria.

é mantido atualizado continuamente e tem capacidades de auto-aprendizagem.

bloqueia software maligno conhecido e identifica e bloqueia novas variantes de software maligno com base em comportamentos de macros, bem como ter capacidades de concessão completas.

Intenção: análise no acesso

Este subponto foi concebido para verificar se o software antimalware está instalado em todos os componentes de sistema de exemplo e está a realizar a análise no acesso. O controlo também determina que a base de dados de assinatura da solução antimalware está atualizada dentro de um período de tempo de um dia. Uma base de dados de assinatura atualizada é crucial para identificar e mitigar as ameaças de software maligno mais recentes, garantindo assim que os componentes do sistema estão devidamente protegidos.

Diretrizes: análise no acesso**.**

Para demonstrar que uma instância ativa do AV está em execução no ambiente avaliado, forneça uma captura de ecrã para cada dispositivo no conjunto de exemplo acordado com o seu analista que suporte a utilização de antimalware. A captura de ecrã deve mostrar que o antimalware está em execução e que o software antimalware está ativo. Se existir uma consola de gestão centralizada para antimalware, poderão ser fornecidas provas da consola de gestão. Além disso, certifique-se de que fornece uma captura de ecrã que mostra que os dispositivos de exemplo estão ligados e a funcionar.

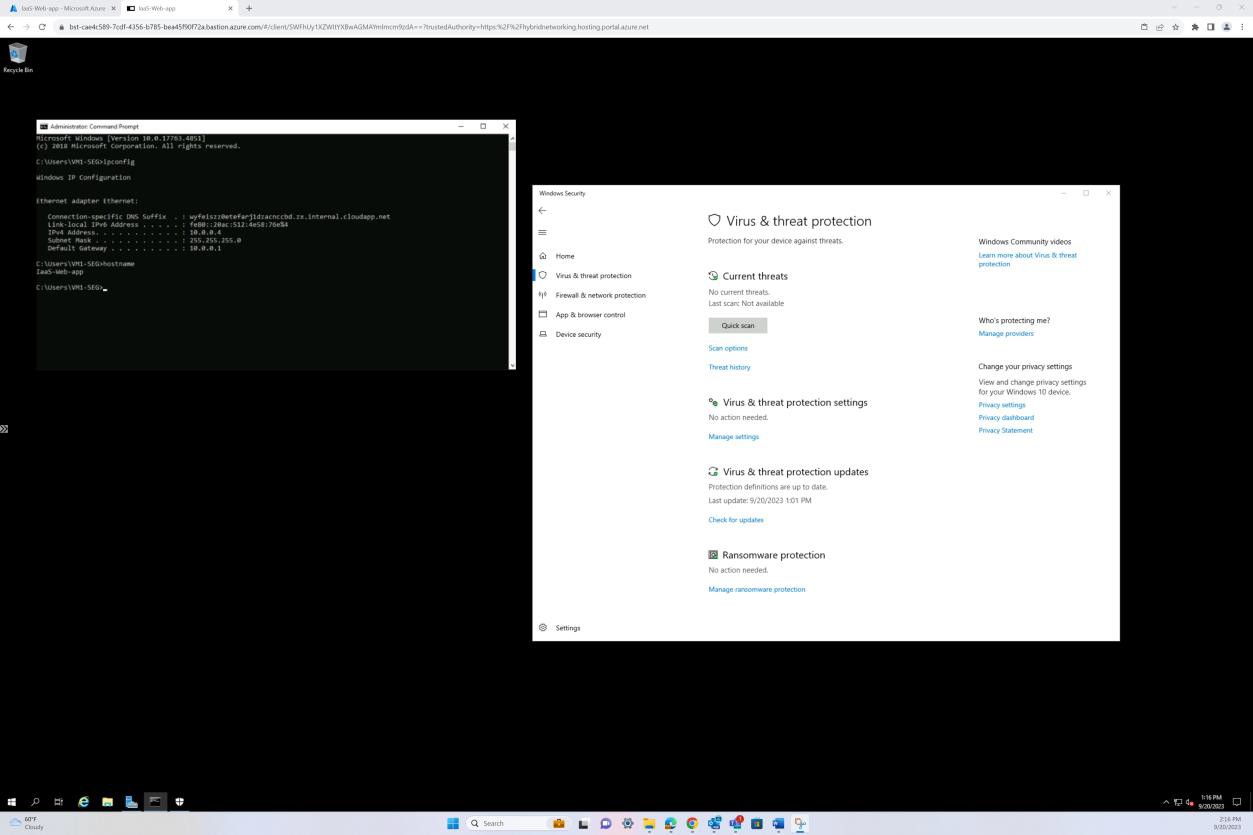

Exemplo de provas: análise no acesso**.**

A seguinte captura de ecrã foi obtida a partir de um dispositivo Windows Server, que mostra que o "Microsoft Defender" está ativado para o nome de anfitrião "IaaS-Web-app".

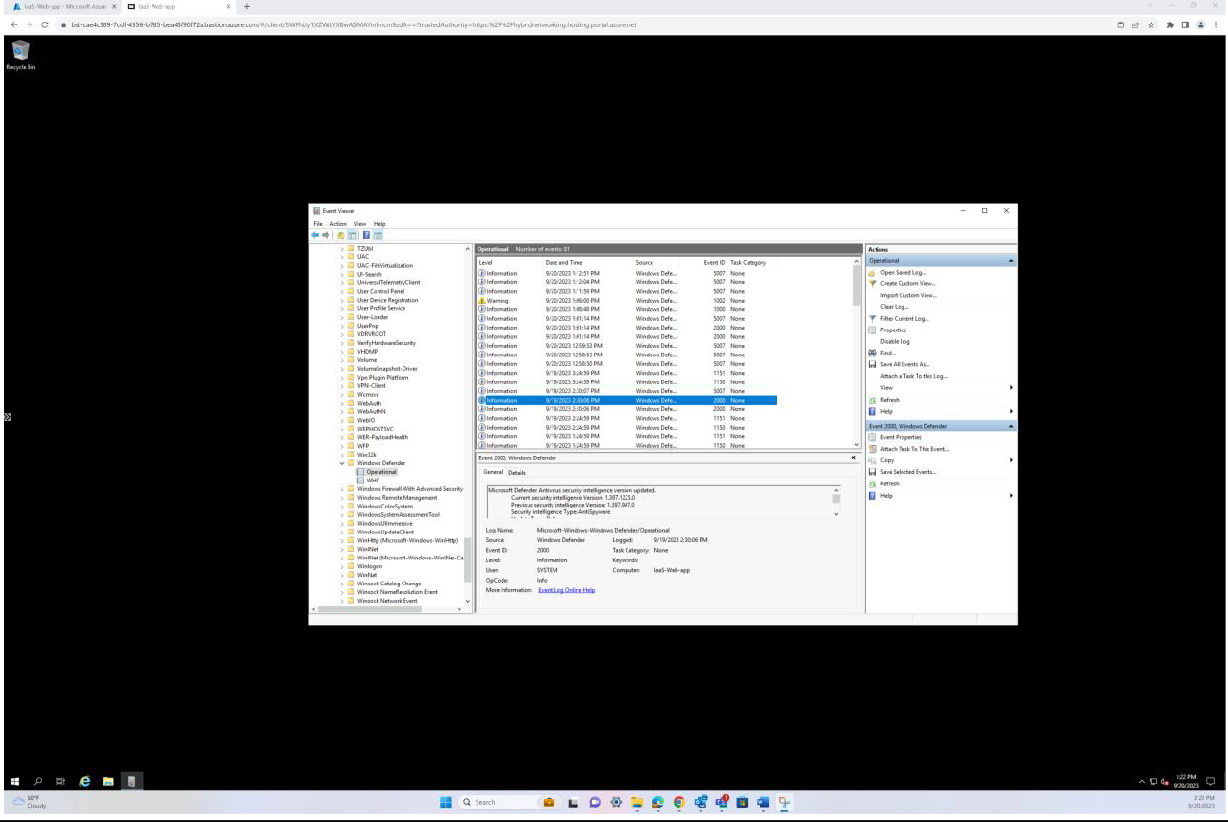

A captura de ecrã seguinte foi obtida a partir de um dispositivo Windows Server, que mostra que a versão de informações de segurança do Microsoft Defender Antimalware atualizou o registo a partir do visualizador de eventos do Windows. Isto demonstra as assinaturas mais recentes para o nome de anfitrião "IaaS-Web-app".

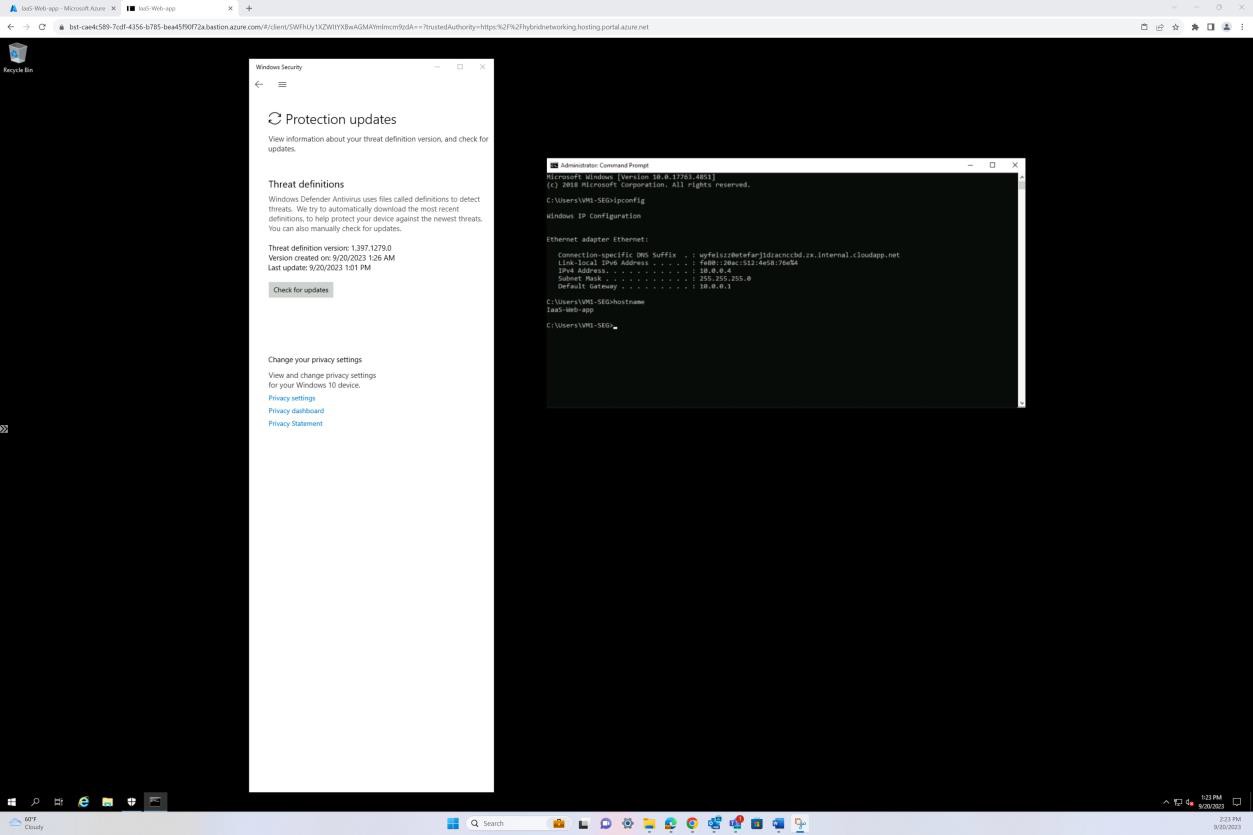

Esta captura de ecrã foi obtida a partir de um dispositivo Windows Server, que mostra as atualizações da Proteção Antimalware do Microsoft Defender. Isto mostra claramente as versões de definição de ameaças, a versão criada em e a última atualização para demonstrar que as definições de software maligno estão atualizadas para o nome de anfitrião "IaaS-Web- app".

Intenção: blocos antimalware.

O objetivo deste subponto é confirmar que o software antimalware está configurado para bloquear automaticamente software maligno após a deteção ou gerar alertas e mover software maligno detetado para uma área de quarentena segura. Isto pode garantir que são tomadas medidas imediatas quando uma ameaça é detetada, reduzindo a janela de vulnerabilidade e mantendo uma postura de segurança forte do sistema.

Diretrizes: blocos antimalware.

Forneça uma captura de ecrã para cada dispositivo no exemplo que suporte a utilização de antimalware. A captura de ecrã deve mostrar que o antimalware está em execução e está configurado para bloquear automaticamente software maligno, alerta ou para quarentena e alerta.

Exemplo de evidência: blocos antimalware.

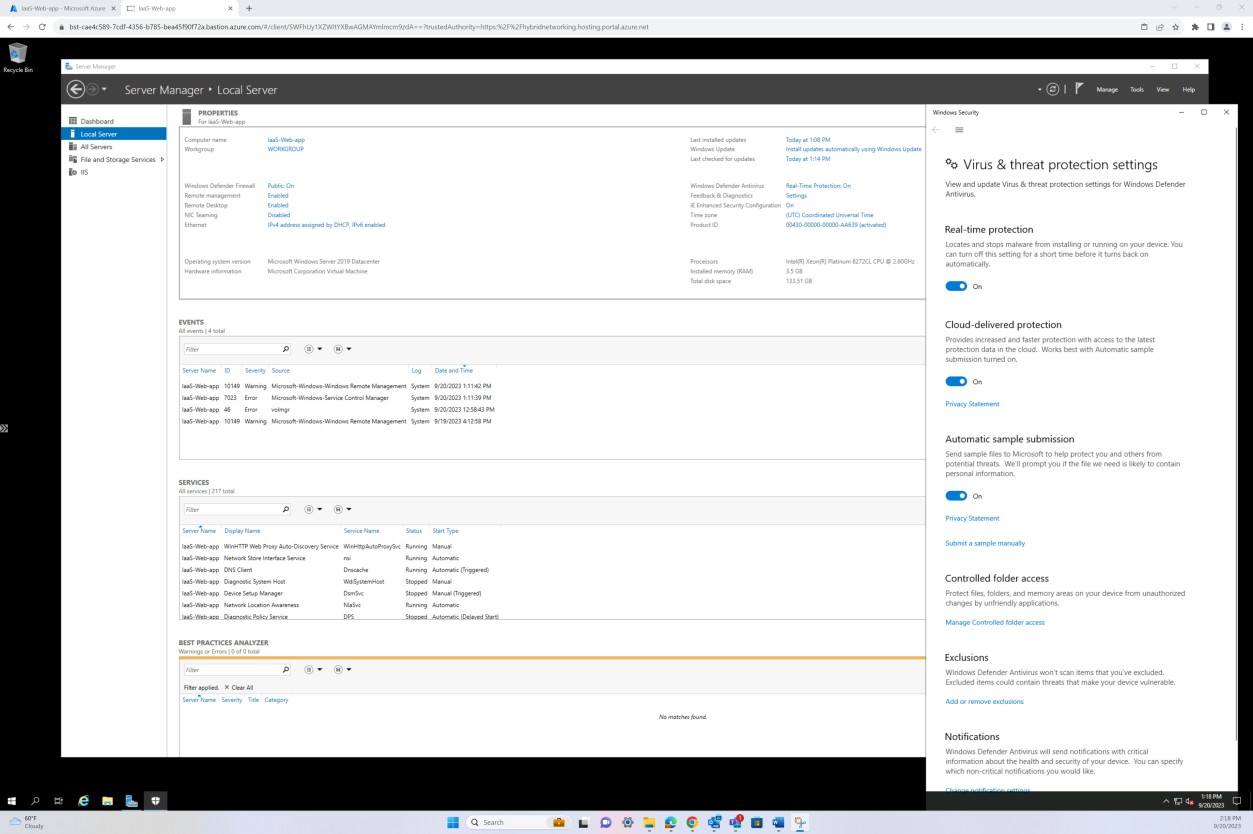

A captura de ecrã seguinte mostra que o anfitrião "IaaS-Web-app" está configurado com proteção em tempo real como ATIVADO para o Microsoft Defender Antimalware. Como diz a definição, esta ação localiza e impede que o software maligno seja instalado ou executado no dispositivo.

Intenção: EDR/NGAV

Este subponto tem como objetivo verificar se a Deteção e Resposta de Pontos Finais (EDR) ou o Antivírus de Próxima Geração (NGAV) estão a realizar ativamente análises periódicas em todos os componentes do sistema de amostra; os registos de auditoria são gerados para controlar atividades e resultados de análise; A solução de análise é continuamente atualizada e possui capacidades de auto-aprendizagem para se adaptar a novos cenários de ameaças.

Diretrizes: EDR/NGAV

Forneça uma captura de ecrã da sua solução EDR/NGAV a demonstrar que todos os agentes dos sistemas de exemplo estão a comunicar e a mostrar que o respetivo estado está ativo.

Exemplo de evidência: EDR/NGAV

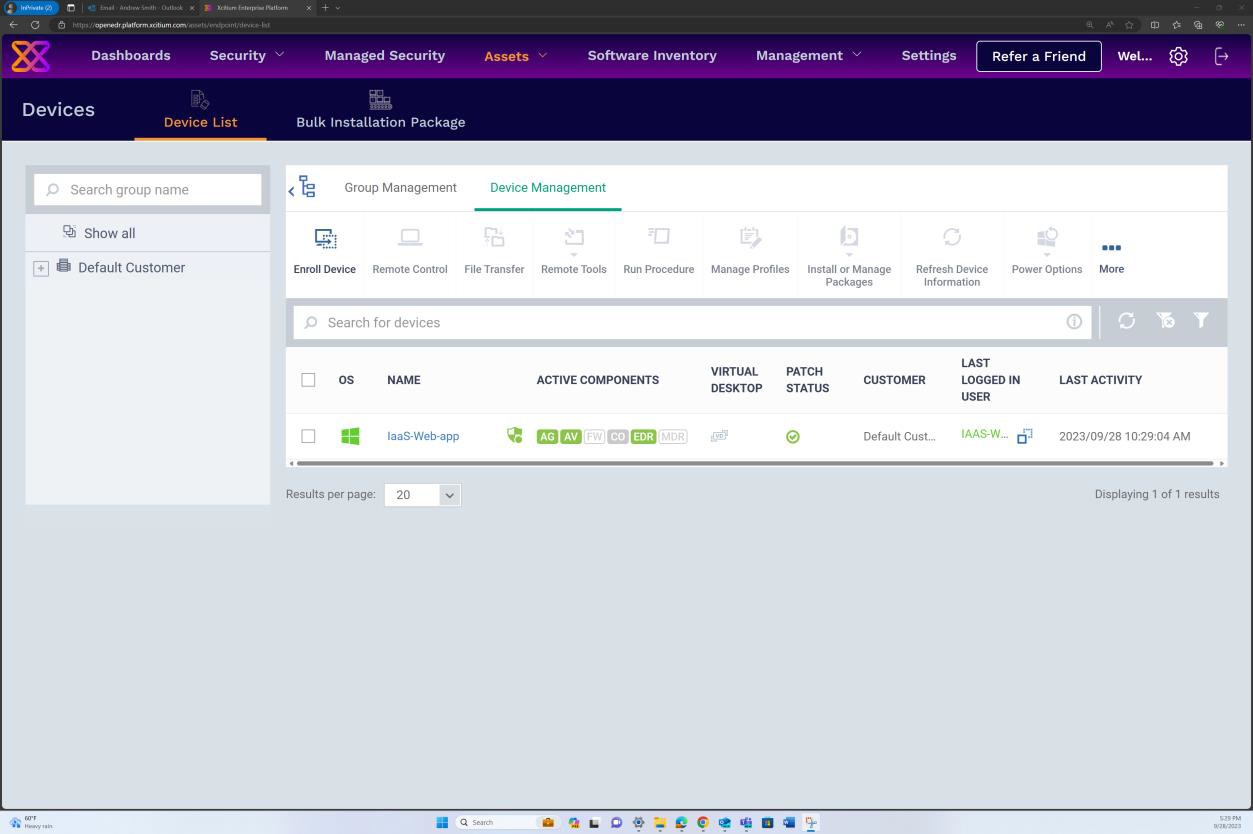

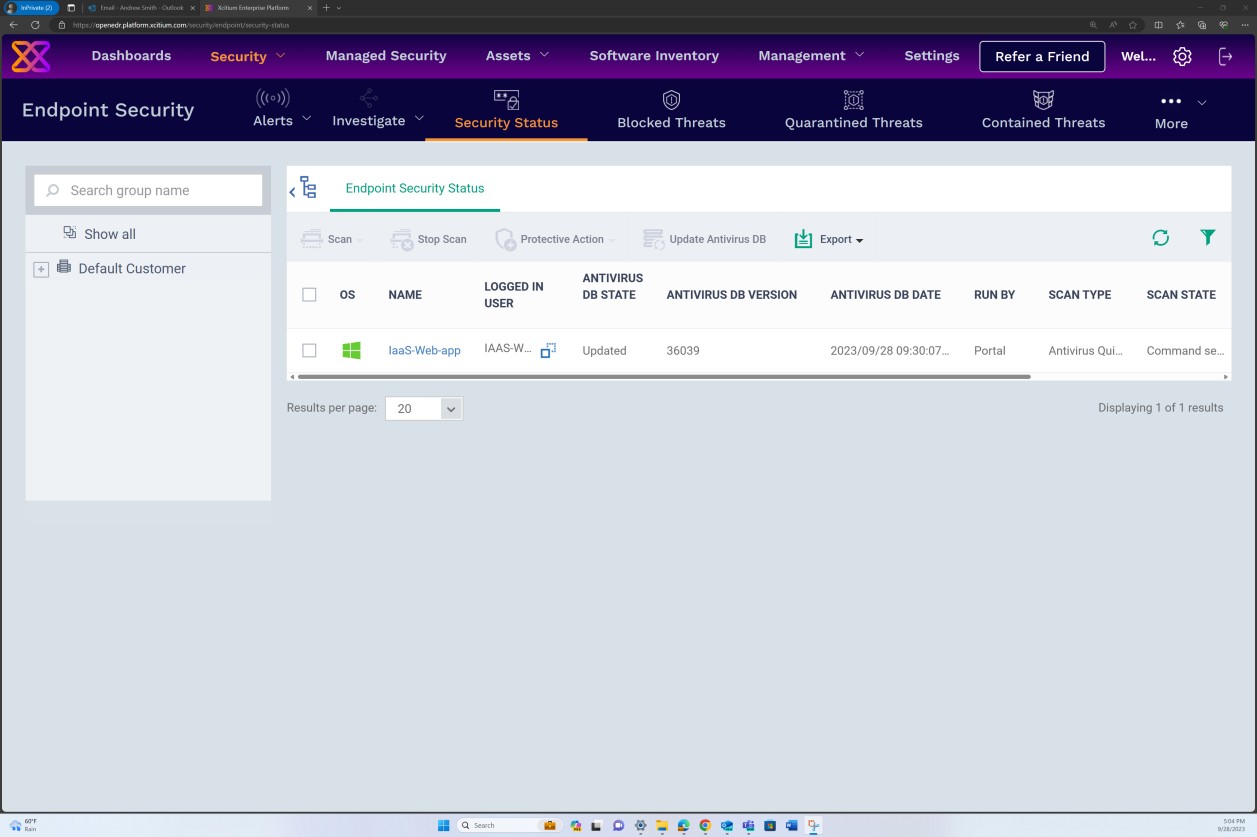

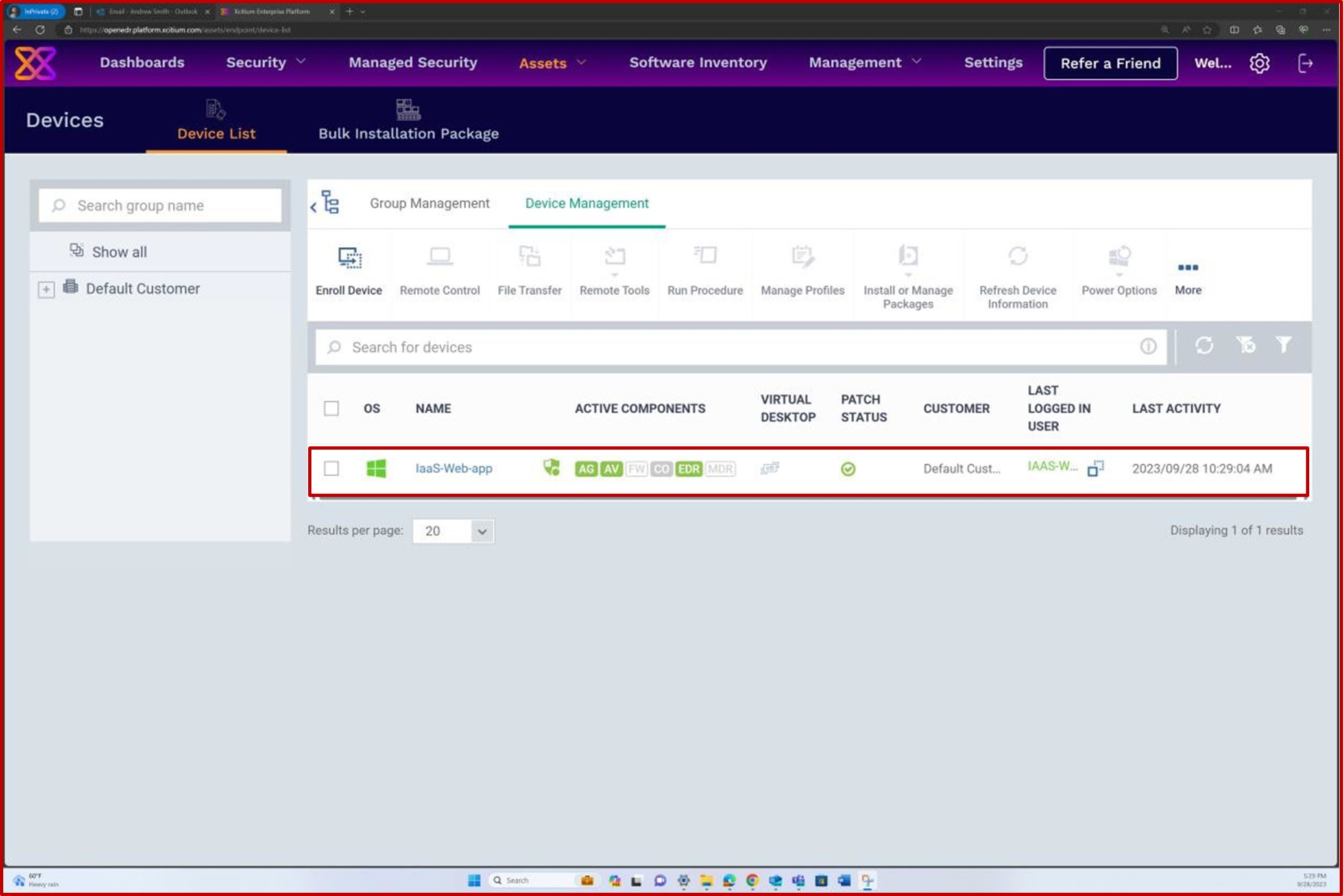

A captura de ecrã seguinte da solução OpenEDR mostra que um agente para o anfitrião "IaaS-Web-app" está ativo e a reportar.

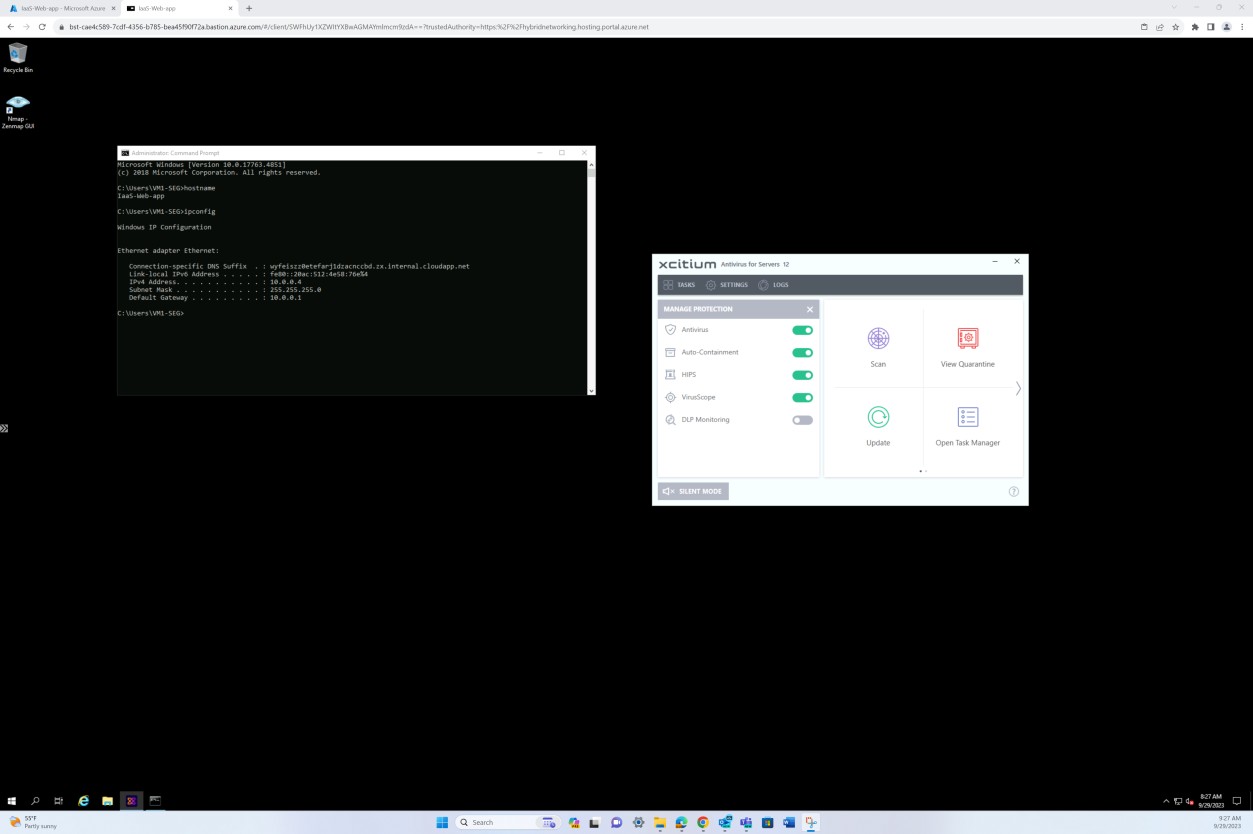

A captura de ecrã seguinte da solução OpenEDR mostra que a análise em tempo real está ativada.

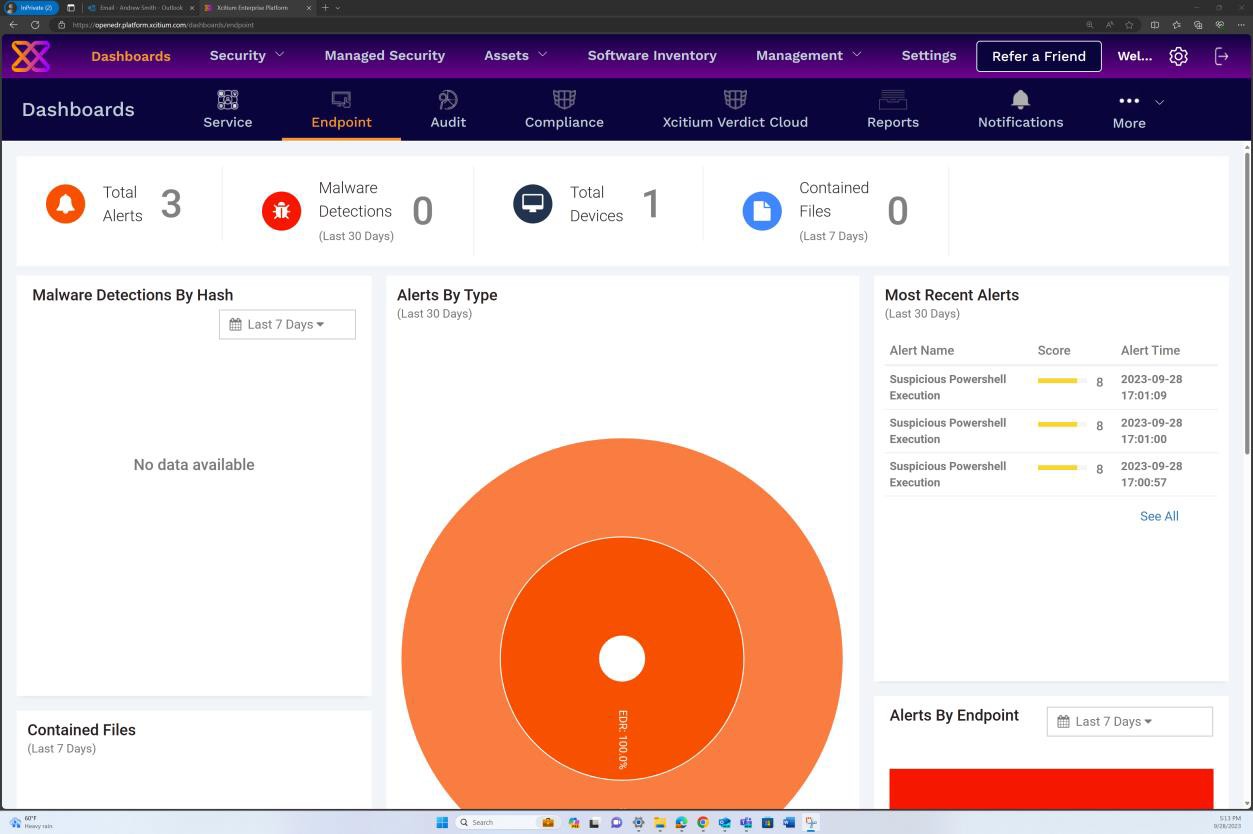

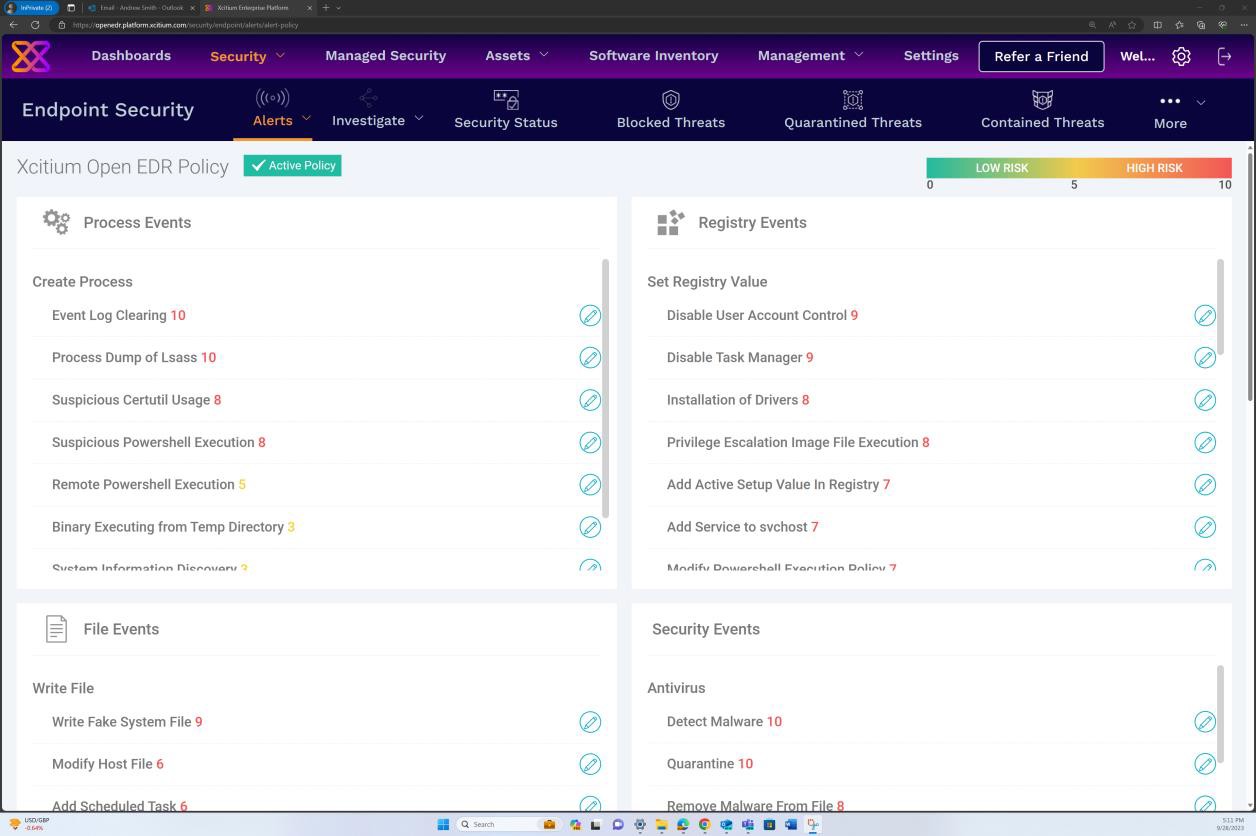

A captura de ecrã seguinte mostra que os alertas são gerados com base em métricas de comportamento que foram obtidas em tempo real a partir do agente instalado ao nível do sistema.

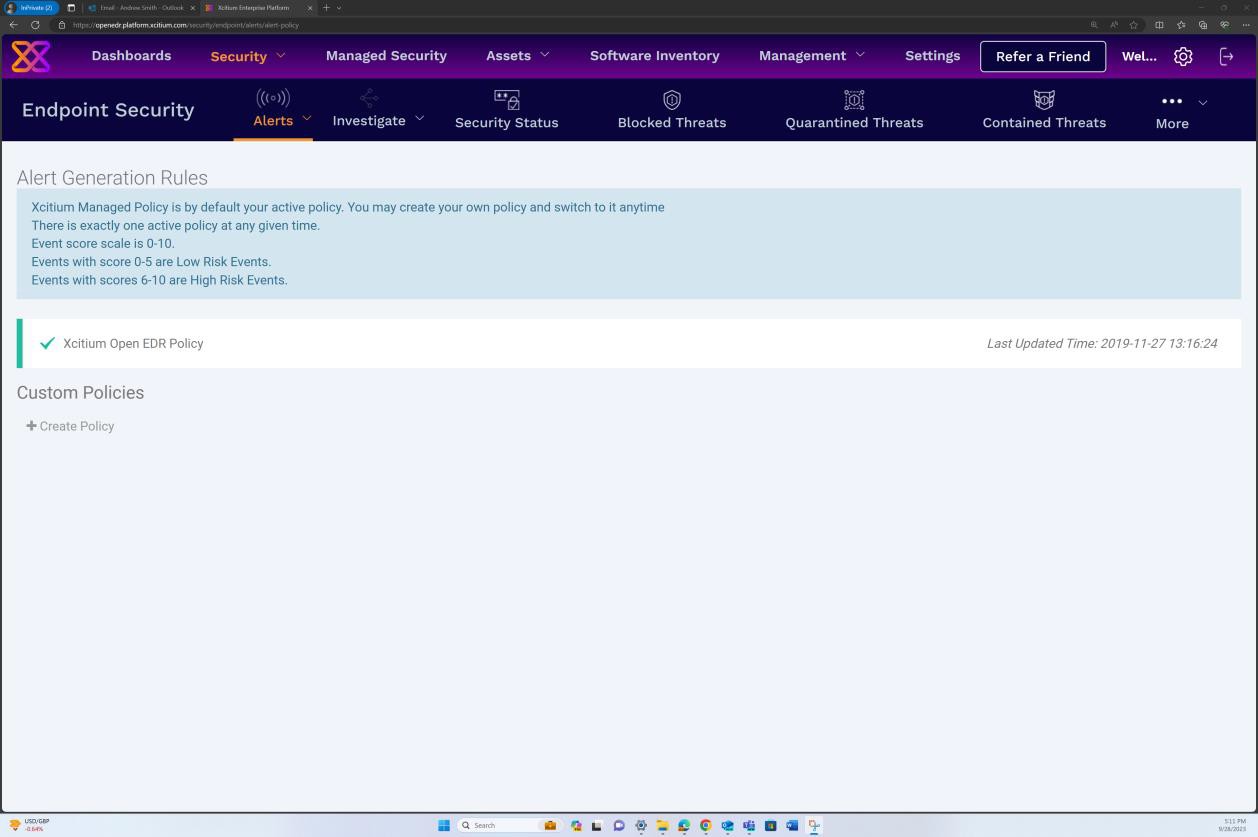

As capturas de ecrã seguintes da solução OpenEDR demonstram a configuração e geração de alertas e registos de auditoria. A segunda imagem mostra que a política está ativada e os eventos estão configurados.

A captura de ecrã seguinte da solução OpenEDR demonstra que a solução é mantida atualizada continuamente.

Intenção: EDR/NGAV

O foco deste subponto é garantir que o EDR/NGAV tem a capacidade de bloquear automaticamente software maligno conhecido e identificar e bloquear novas variantes de software maligno com base em comportamentos de macro. Também garante que a solução tem todas as capacidades de aprovação, permitindo que a organização permita software fidedigno enquanto bloqueia tudo o resto, adicionando assim uma camada adicional de segurança.

Diretrizes: EDR/NGAV

Consoante o tipo de solução utilizada, podem ser fornecidas provas que mostram as definições de configuração da solução e que a solução tem capacidades de Machine Learning/heurística, além de estar configurada para bloquear software maligno após a deteção. Se a configuração estiver implementada por predefinição na solução, esta tem de ser validada pela documentação do fornecedor.

Exemplo de evidência: EDR/NGAV

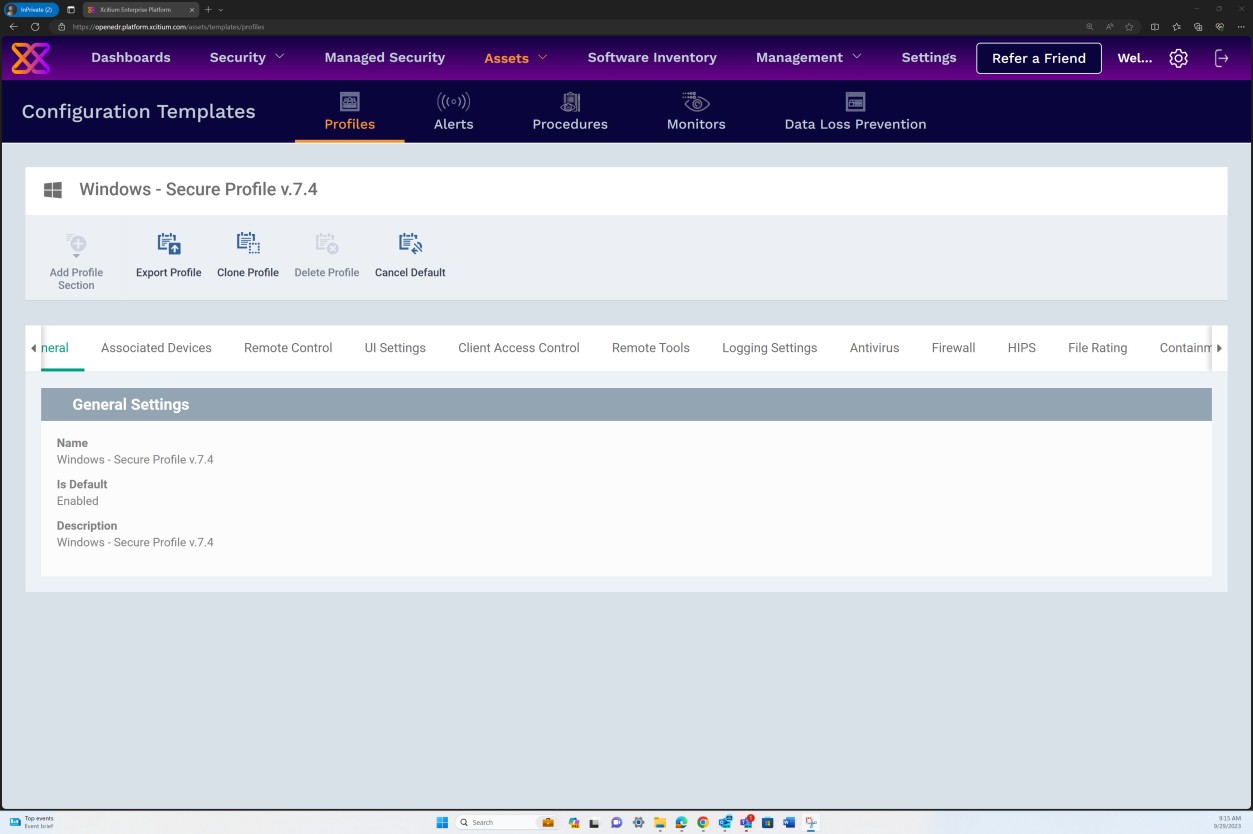

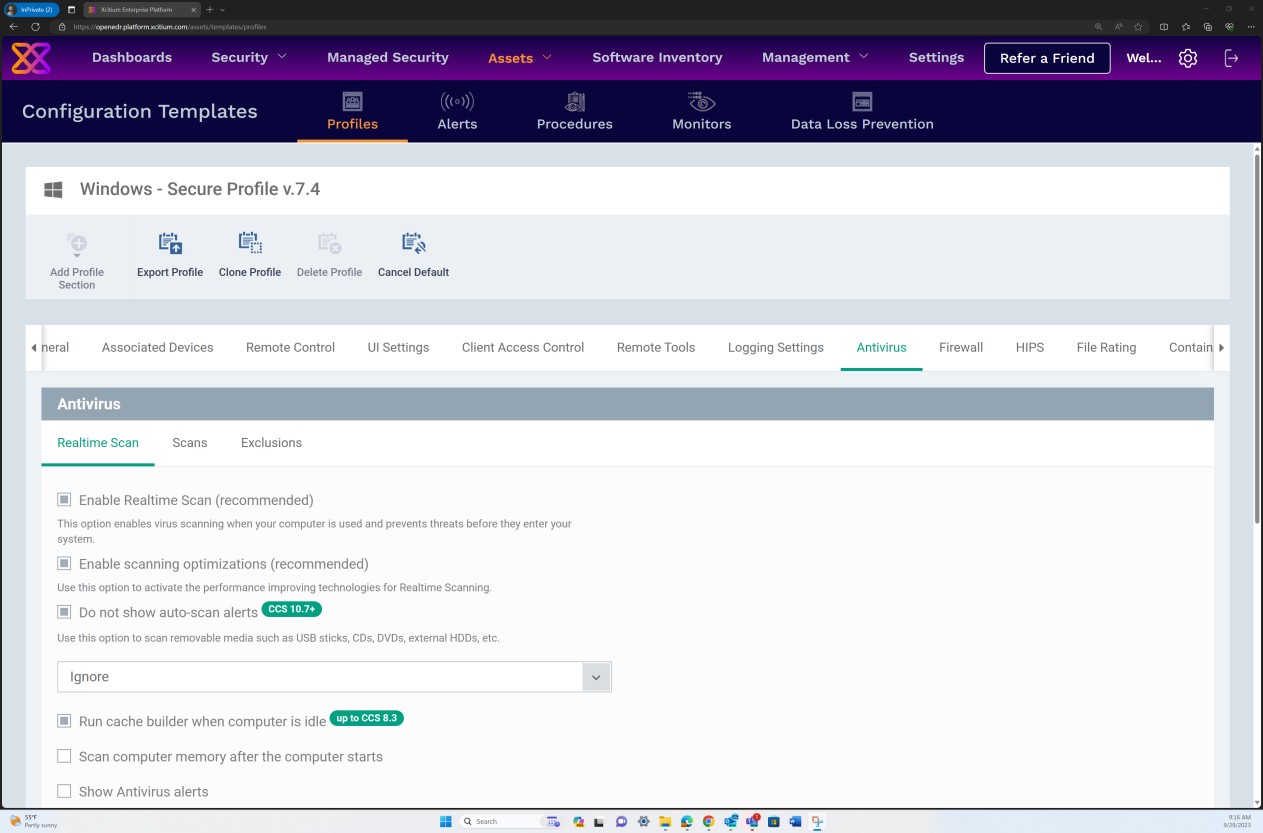

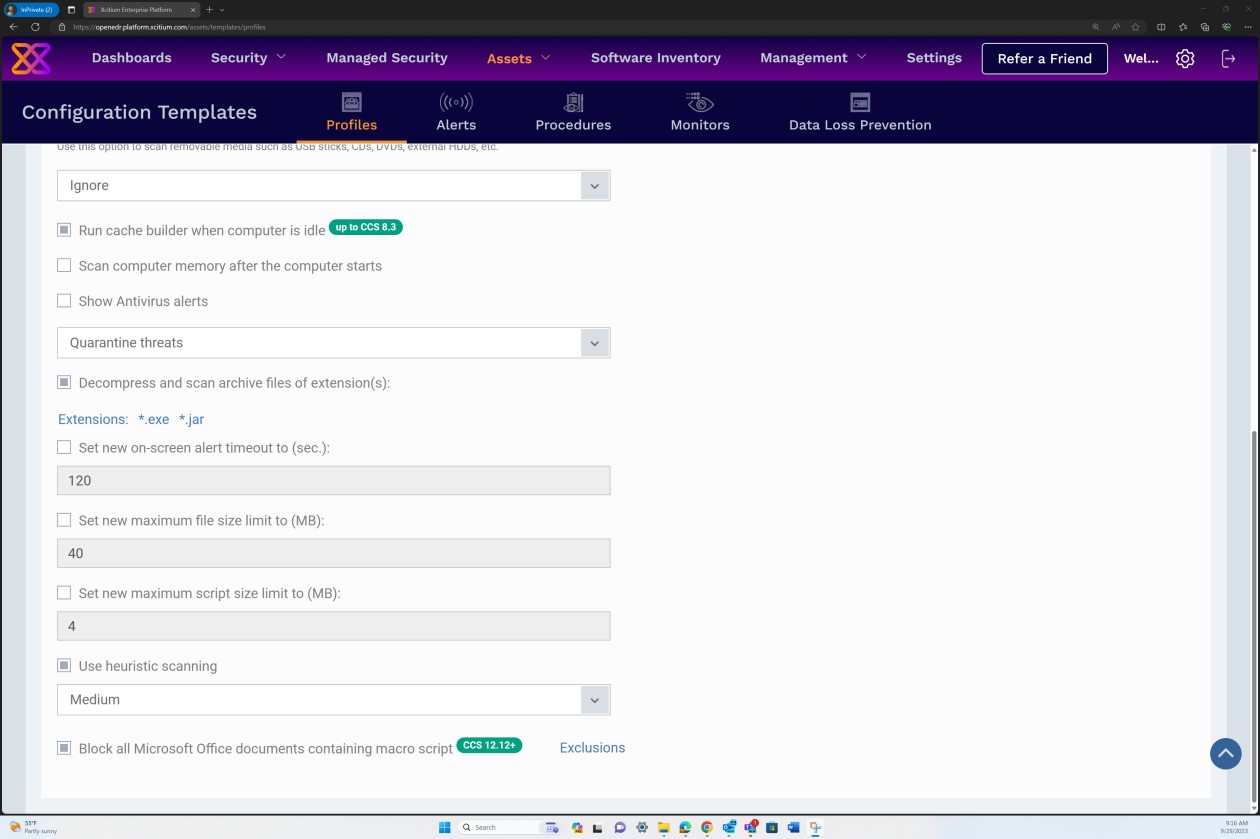

As capturas de ecrã seguintes da solução OpenEDR demonstram que um Perfil Seguro v7.4 está configurado para impor a análise em tempo real, bloquear software maligno e quarentena.

As capturas de ecrã seguintes da configuração do Perfil Seguro v7.4 demonstram que a solução implementa a análise "Em tempo real" com base numa abordagem antimalware mais tradicional, que procura assinaturas de software maligno conhecidas e a análise "Heurística" definida para um nível médio. A solução deteta e remove software maligno ao verificar os ficheiros e o código que se comportam de forma suspeita/inesperada ou maliciosa.

O scanner está configurado para descomprimir arquivos e analisar os ficheiros no interior para detetar potenciais softwares malignos que possam estar a mascarar-se no arquivo. Além disso, o scanner está configurado para bloquear micro scripts nos ficheiros do Microsoft Office.

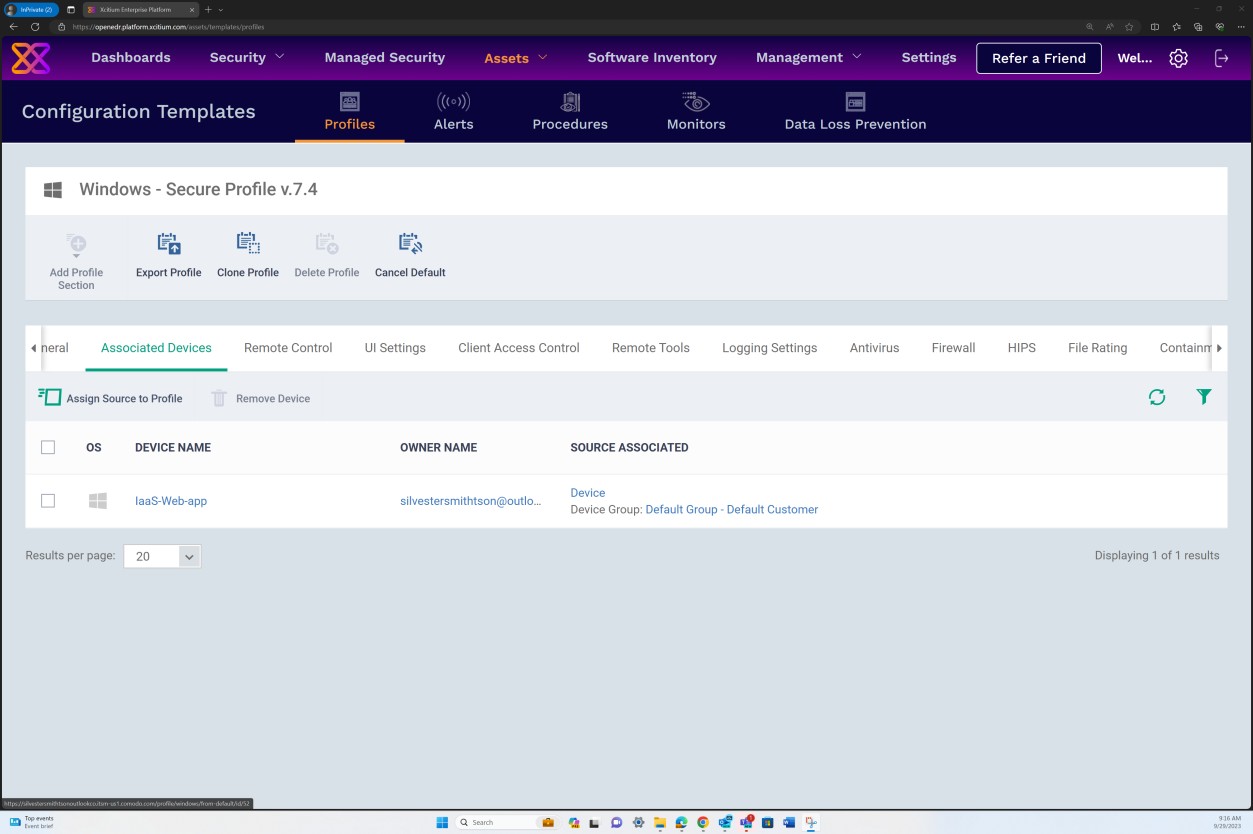

As capturas de ecrã seguintes demonstram que o Perfil Seguro v.7.4 foi atribuído ao nosso anfitrião "IaaS-Web-app" do dispositivo Windows Server.

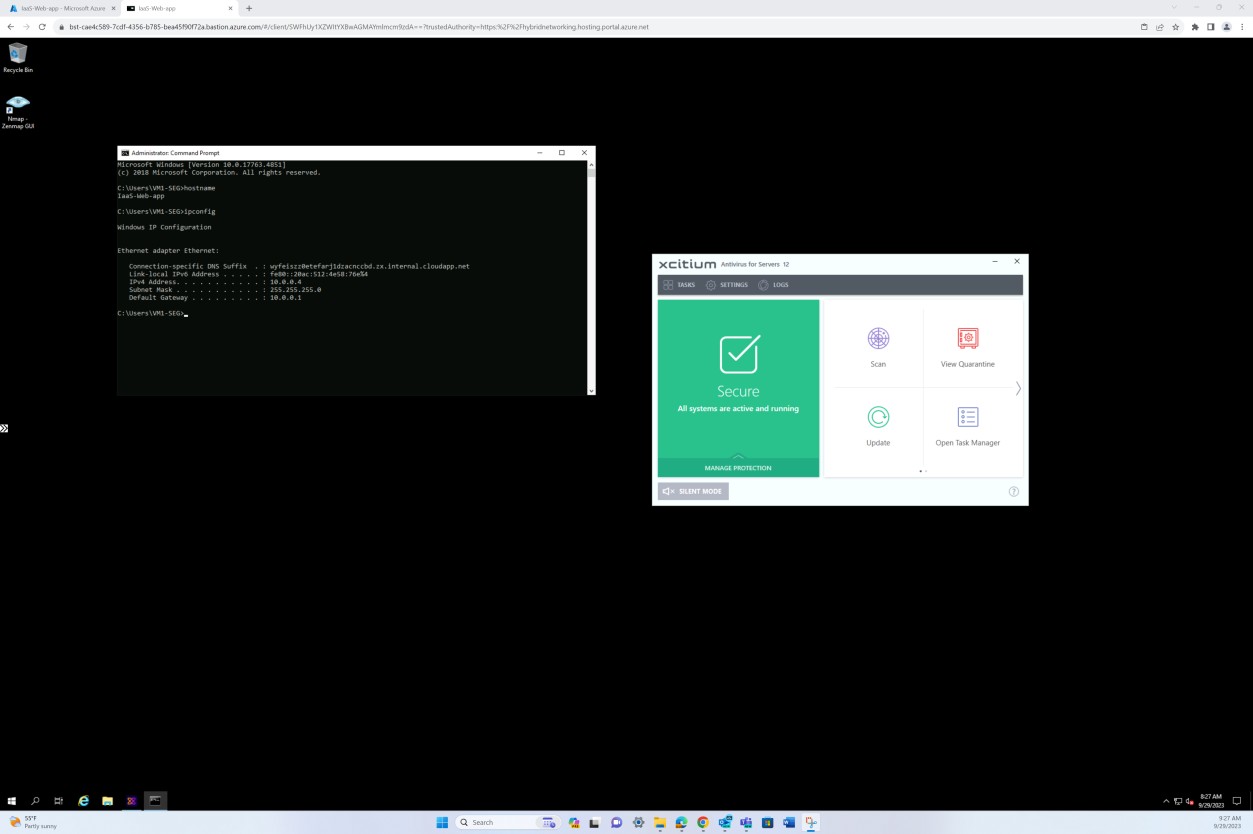

A captura de ecrã seguinte foi tirada do dispositivo Windows Server "IaaS-Web-app", que demonstrou que o agente OpenEDR está ativado e em execução no anfitrião.

Proteção contra software maligno/controlo de aplicações

O controlo de aplicações é uma prática de segurança que bloqueia ou restringe a execução de aplicações não autorizadas de formas que colocam os dados em risco. Os controlos de aplicações são uma parte importante de um programa de segurança empresarial e podem ajudar a impedir que atores maliciosos explorem vulnerabilidades de aplicações e reduzam o risco de uma falha de segurança. Ao implementar o controlo de aplicações, as empresas e as organizações podem reduzir consideravelmente os riscos e ameaças associados à utilização da aplicação, uma vez que as aplicações são impedidas de serem executadas se colocarem em risco a rede ou os dados confidenciais. Os controlos de aplicações fornecem às equipas de operações e segurança uma abordagem fiável, padronizada e sistemática para mitigar o risco cibernético. Também dão às organizações uma imagem mais completa das aplicações no seu ambiente, o que pode ajudar as organizações de TI e segurança a gerir eficazmente o risco cibernético.

Controlo N.º 3

Forneça provas que demonstrem que:

Tem uma lista aprovada de software/aplicações com justificação comercial:

existe e é mantido atualizado, e

que cada aplicação é submetida a um processo de aprovação e aprovação antes da respetiva implementação.

Essa tecnologia de controlo de aplicações está ativa, ativada e configurada em todos os componentes do sistema de exemplo, conforme documentado.

Intenção: lista de software

Este subponto visa garantir que existe uma lista aprovada de software e aplicações na organização e é continuamente mantido atualizado. Certifique-se de que cada software ou aplicação na lista tem uma justificação comercial documentada para validar a respetiva necessidade. Esta lista serve como uma referência autoritativa para regular a implementação de software e aplicações, ajudando assim na eliminação de software não autorizado ou redundante que pode representar um risco de segurança.

Diretrizes: lista de software

Um documento que contém a lista aprovada de software e aplicações, se mantido como um documento digital (Word, PDF, etc.). Se a lista aprovada de software e aplicações for mantida através de uma plataforma, as capturas de ecrã da lista da plataforma têm de ser fornecidas.

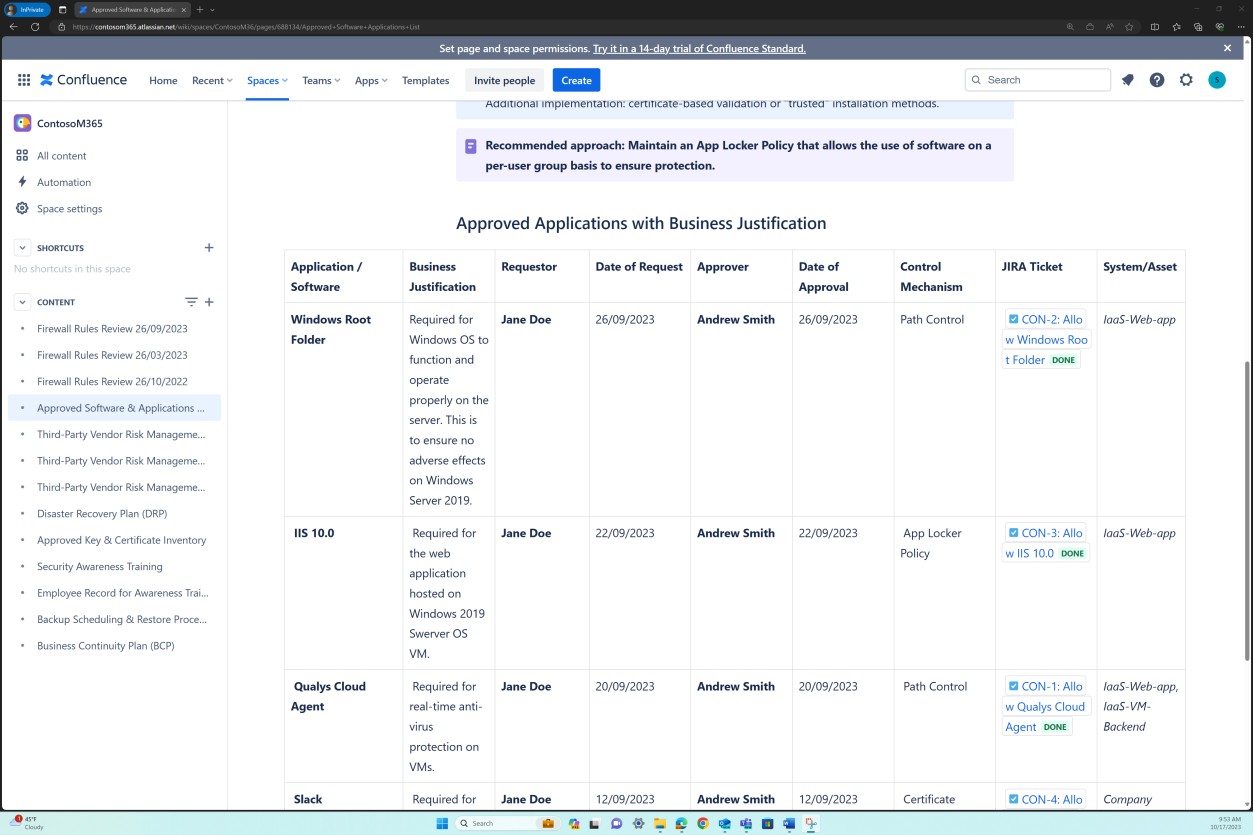

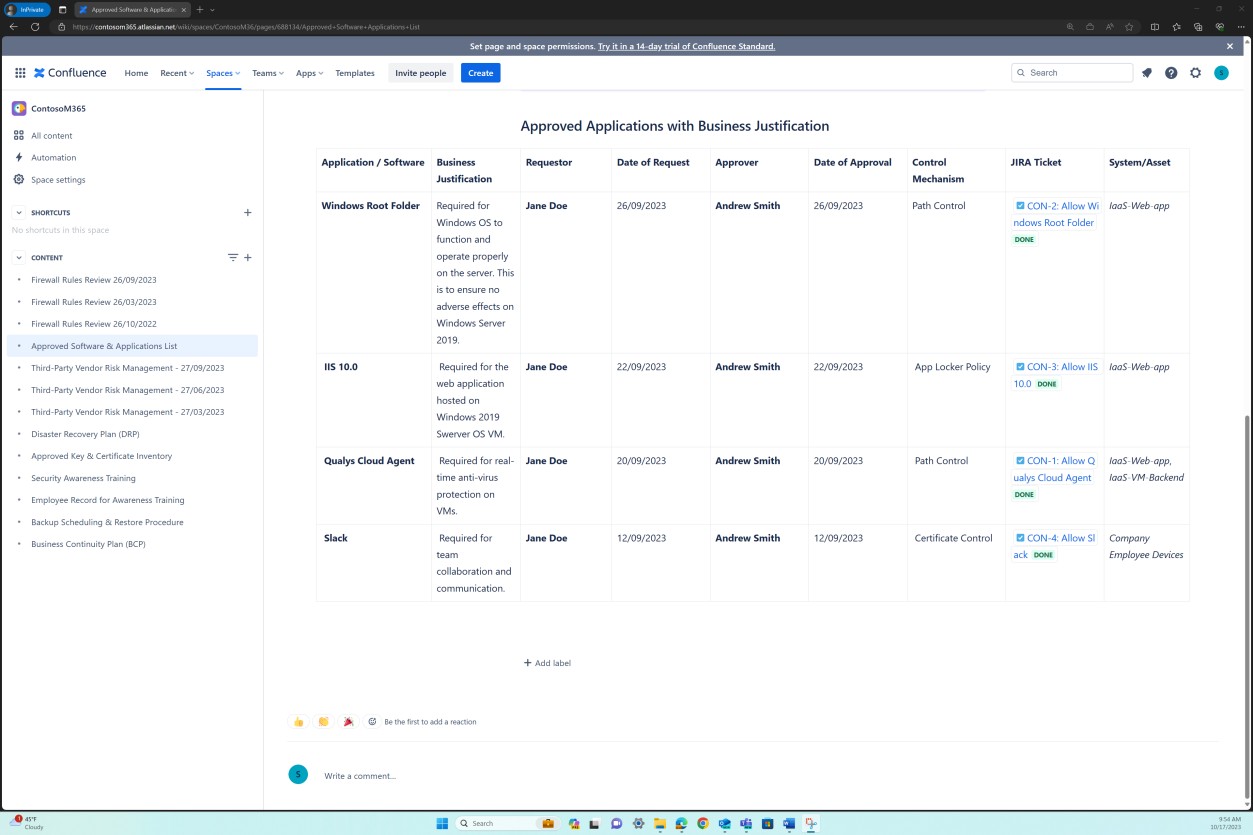

Exemplo de evidência: lista de software

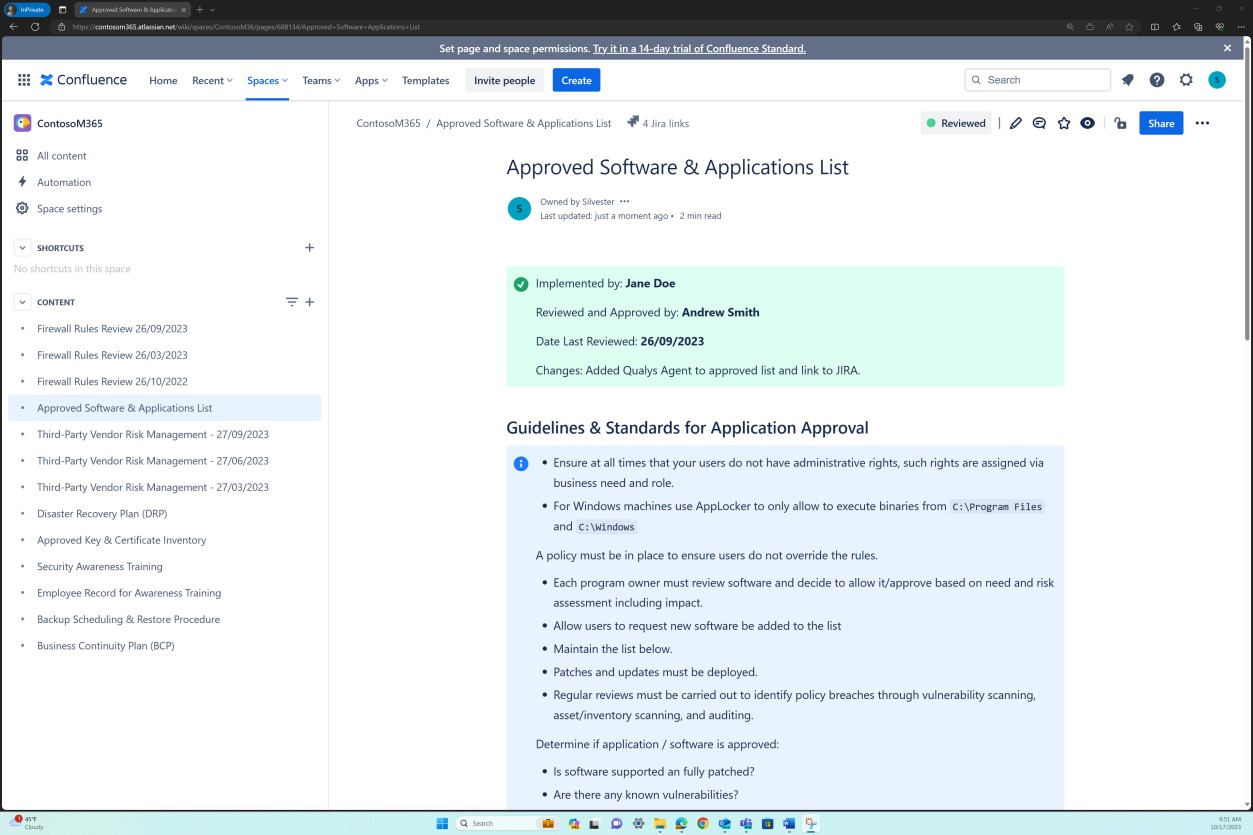

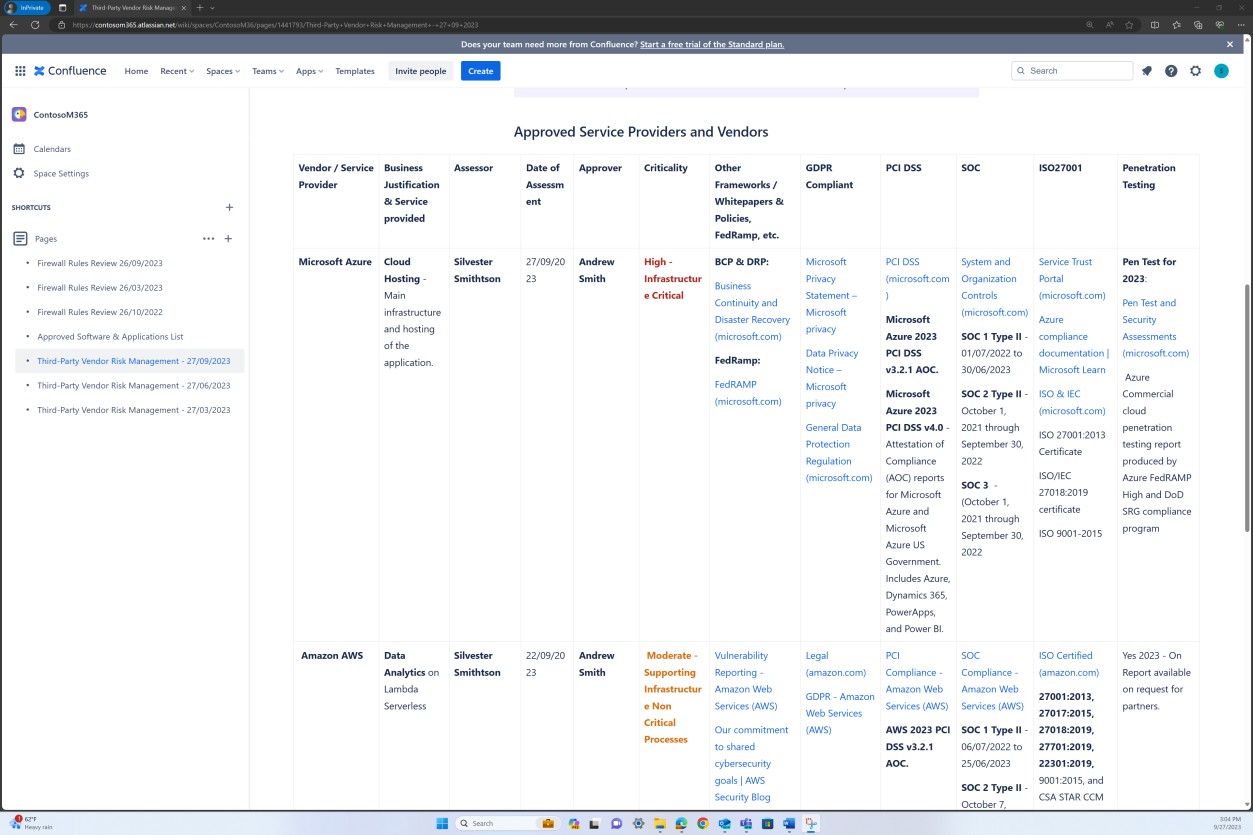

As capturas de ecrã seguintes demonstram que uma lista de aplicações e software aprovados é mantida na plataforma Confluence Cloud.

As capturas de ecrã seguintes demonstram que a lista de aplicações e software aprovados, incluindo o requerente, a data do pedido, o aprovador, a data de aprovação, o mecanismo de controlo, o pedido JIRA, o sistema/recurso é mantida.

Intenção: aprovação de software

O objetivo deste subponto é confirmar que cada software/aplicação é submetido a um processo de aprovação formal antes da sua implementação na organização. O processo de aprovação deve incluir uma avaliação técnica e uma aprovação executiva, garantindo que as perspetivas operacionais e estratégicas foram consideradas. Ao instituir este processo rigoroso, a organização garante que apenas o software verificado e necessário é implementado, minimizando assim as vulnerabilidades de segurança e garantindo o alinhamento com os objetivos empresariais.

Diretrizes

Podem ser fornecidas provas que mostram que o processo de aprovação está a ser seguido. Isto pode ser fornecido através de documentos assinados, controlo dentro dos sistemas de controlo de alterações ou utilização de algo como o Azure DevOps/JIRA para controlar os pedidos de alteração e a autorização.

Exemplo de provas

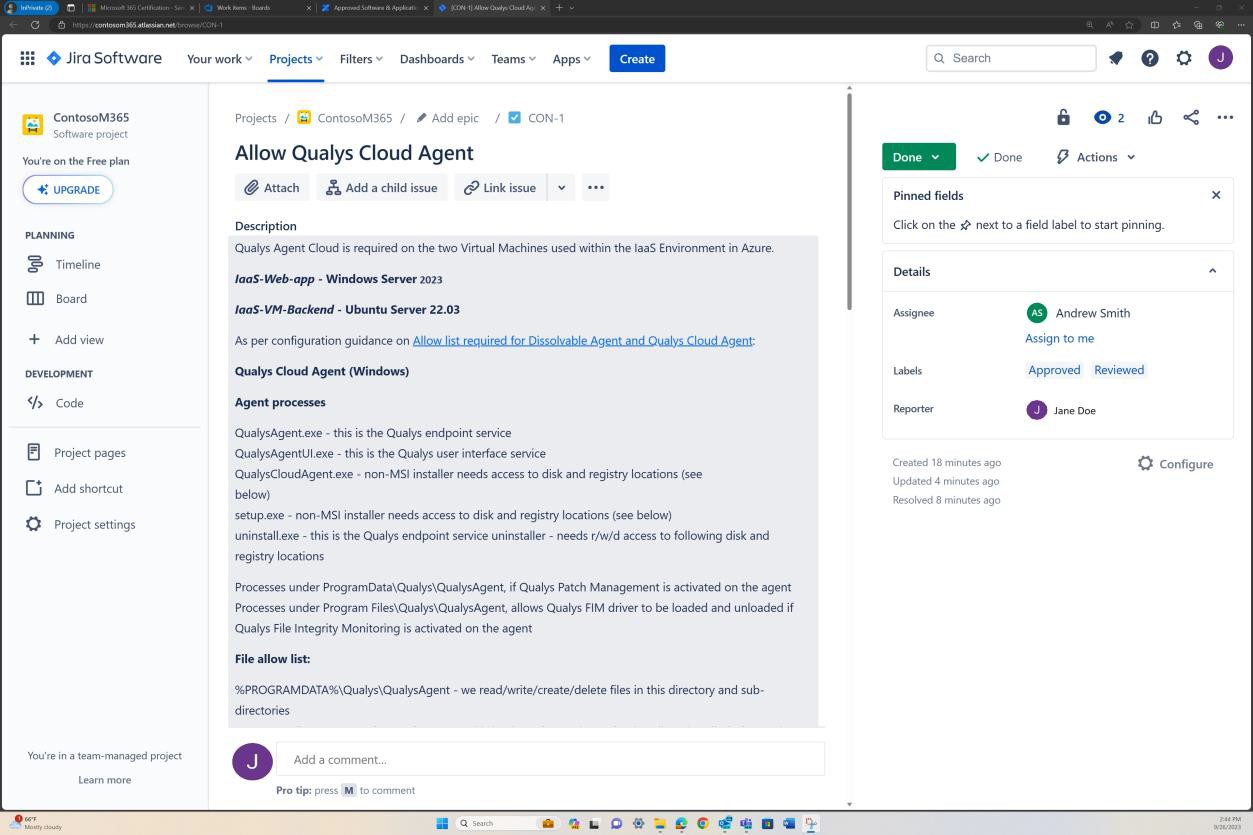

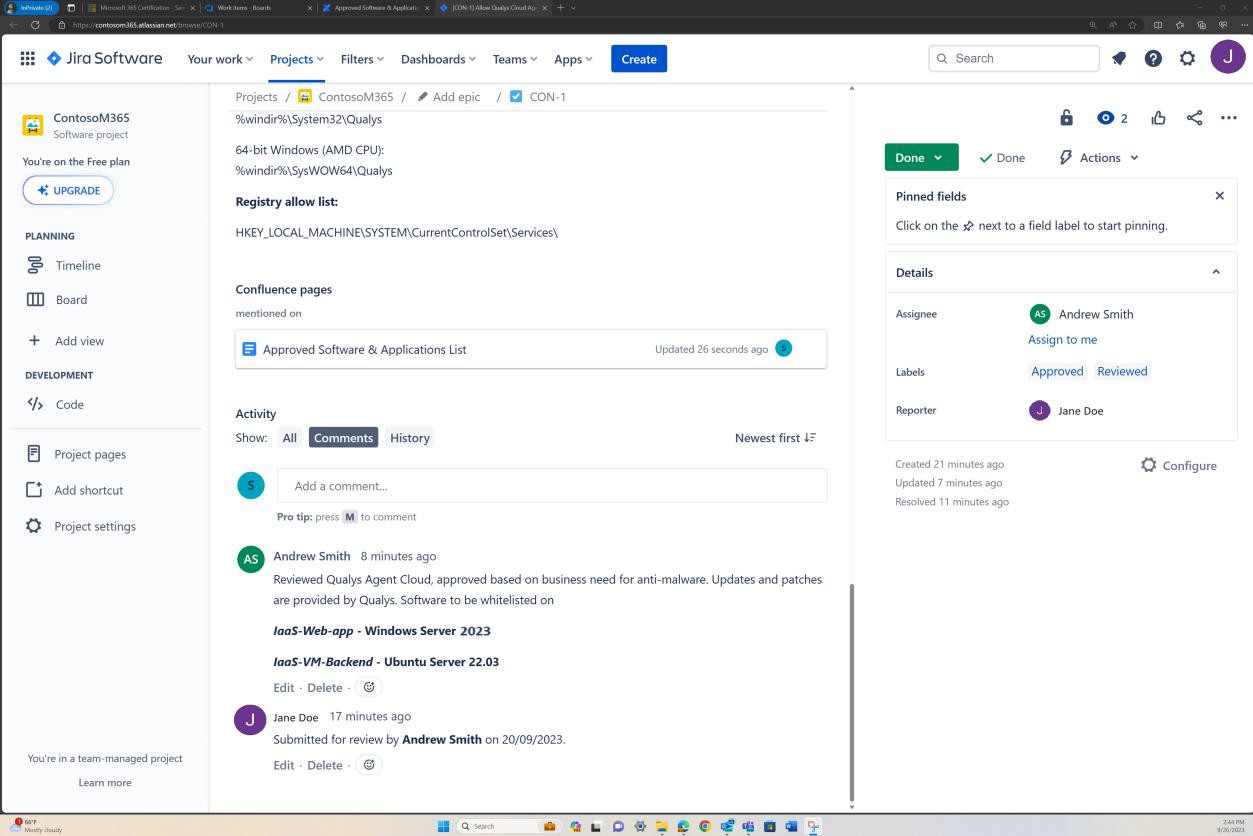

As capturas de ecrã seguintes demonstram um processo de aprovação completo no Software JIRA. Um utilizador "Jane Doe" emitiu um pedido para que "Permitir que o Qualys Cloud Agent" seja instalado nos servidores "IaaS-Web-app" e "IaaS-VM- Backend". 'Andrew Smith' reviu o pedido e aprovou-o com o comentário "aprovado com base na necessidade empresarial de antimalware. Atualizações e patches fornecidos pela Qualys. Software a ser aprovado.

A captura de ecrã seguinte mostra a aprovação a ser concedida através do pedido de suporte gerado na plataforma Confluence antes de permitir que a aplicação seja executada no servidor de produção.

Intenção: tecnologia de controlo de aplicações

Este subponto concentra-se em verificar se a tecnologia de controlo de aplicações está ativa, ativada e configurada corretamente em todos os componentes do sistema de exemplo. Certifique-se de que a tecnologia funciona de acordo com as políticas e procedimentos documentados, que servem de diretrizes para a sua implementação e manutenção. Ao ter uma tecnologia de controlo de aplicações ativada, ativada e bem configurada, a organização pode ajudar a impedir a execução de software não autorizado ou malicioso e melhorar a postura de segurança geral do sistema.

Diretrizes: tecnologia de controlo de aplicações

Forneça documentação que detalha como o controlo de aplicações foi configurado e provas da tecnologia aplicável que mostram como cada aplicação/processo foi configurado.

Exemplo de evidência: tecnologia de controlo de aplicações

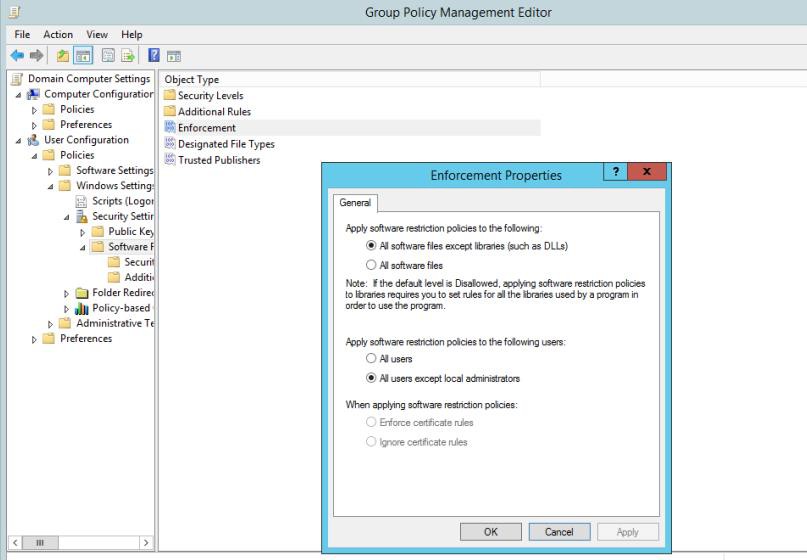

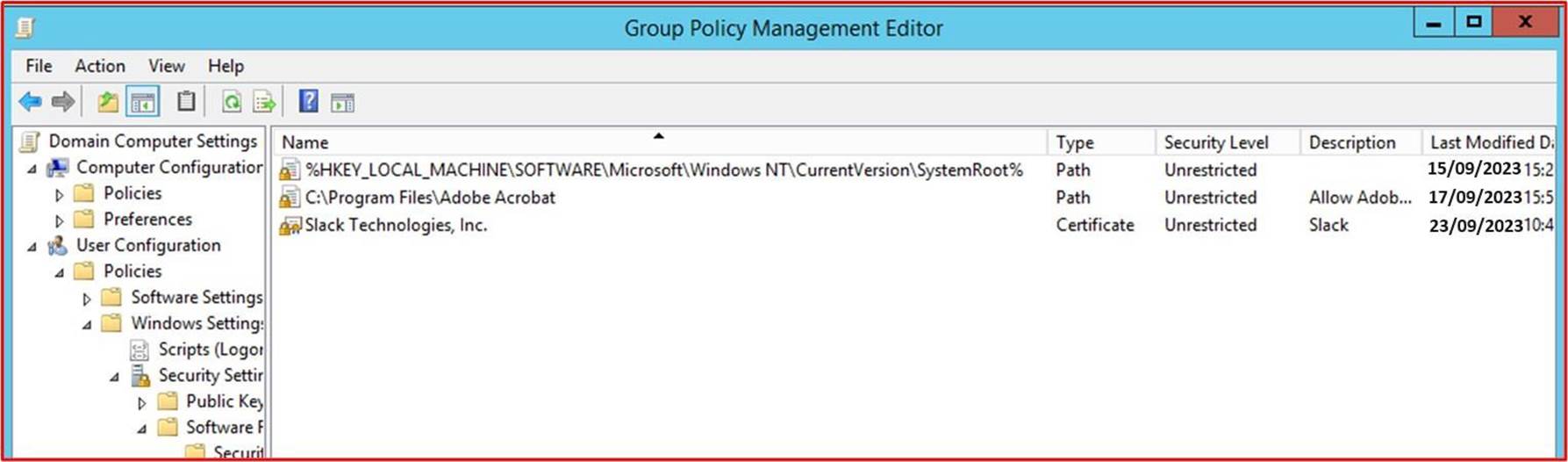

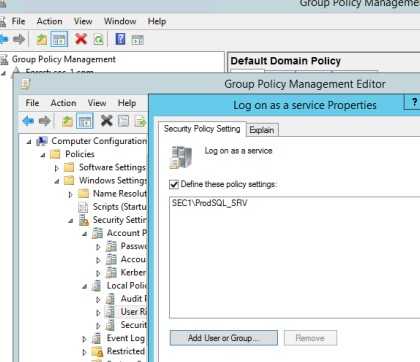

As capturas de ecrã seguintes demonstram que as Políticas de Grupo do Windows (GPO) estão configuradas para impor apenas software e aplicações aprovados.

A captura de ecrã seguinte mostra o software/aplicações autorizados a ser executados através do controlo de caminho.

Nota: nestes exemplos, não foram utilizadas capturas de ecrã completas. No entanto, todas as capturas de ecrã submetidas pelo ISV têm de ser capturas de ecrã inteiro que mostrem qualquer URL, utilizador com sessão iniciada e a hora e data do sistema.

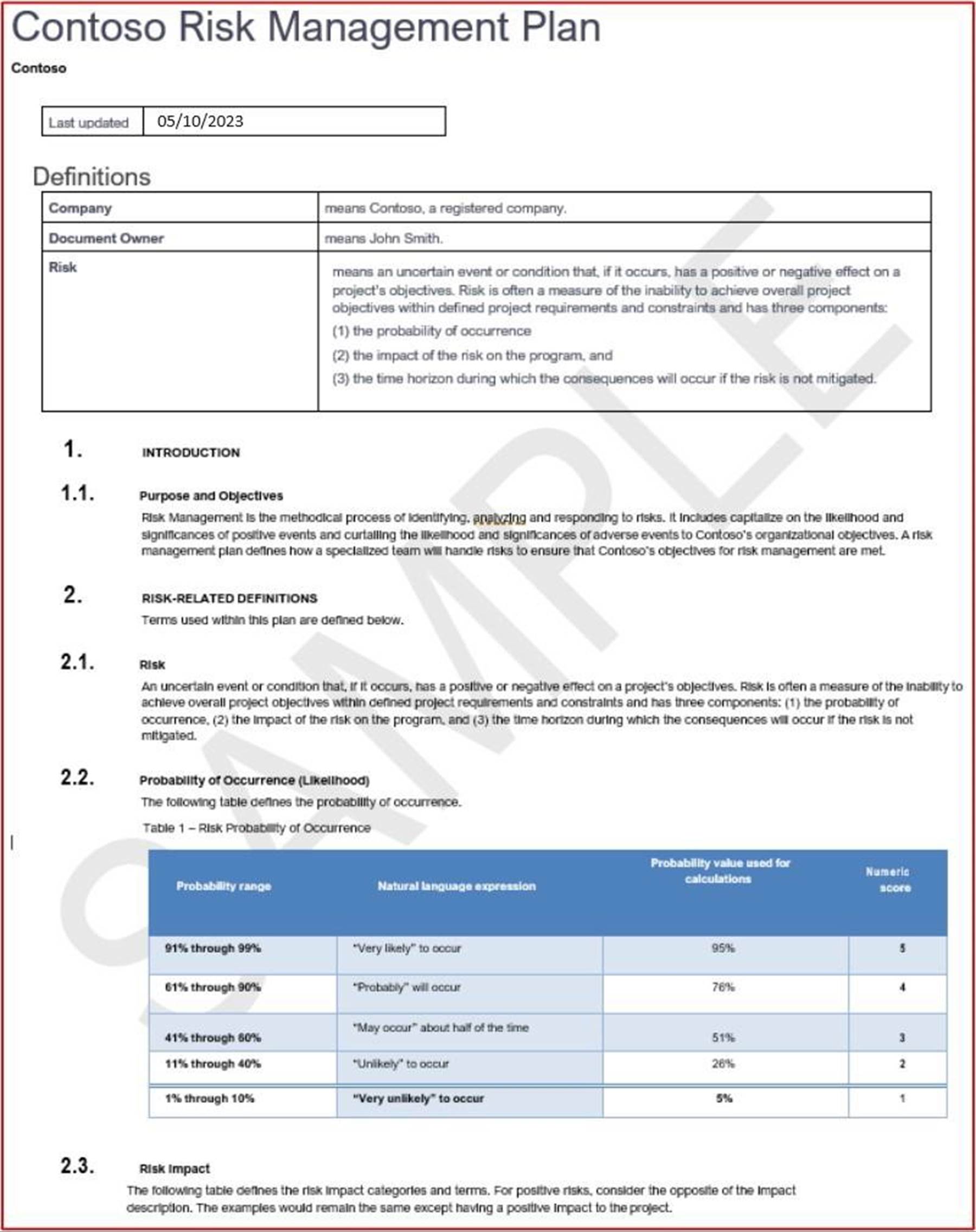

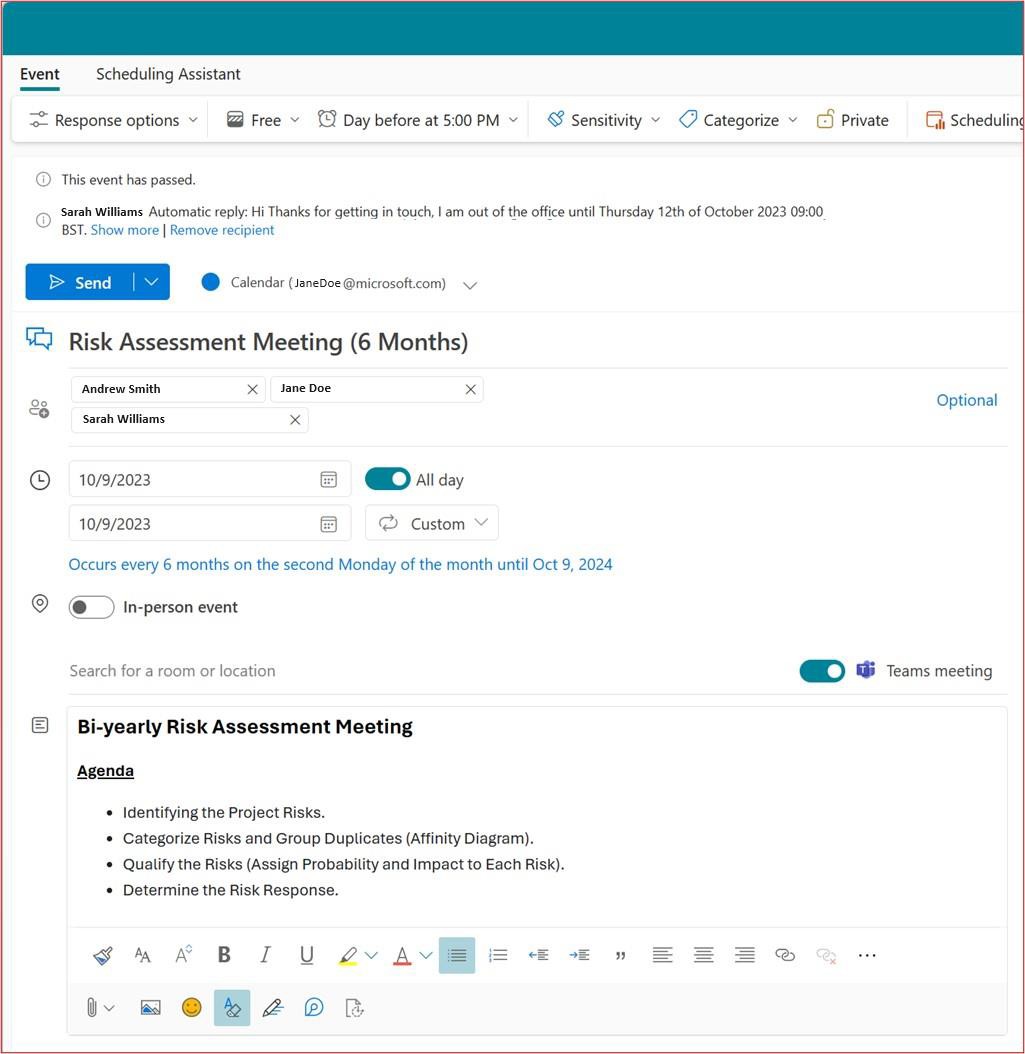

Gestão de patches/aplicação de patches e classificação de risco

A gestão de patches, muitas vezes referida como aplicação de patches, é um componente crítico de qualquer estratégia de cibersegurança robusta. Envolve o processo sistemático de identificação, teste e aplicação de patches ou atualizações a software, sistemas operativos e aplicações. O principal objetivo da gestão de patches é mitigar vulnerabilidades de segurança, garantindo que os sistemas e o software permanecem resilientes contra potenciais ameaças. Além disso, a gestão de patches engloba a classificação de risco de um elemento vital na atribuição de prioridades a patches. Isto envolve avaliar vulnerabilidades com base na sua gravidade e impacto potencial na postura de segurança de uma organização. Ao atribuir classificações de risco a vulnerabilidades, as organizações podem alocar recursos de forma eficiente, concentrando os seus esforços na resolução rápida de vulnerabilidades críticas e de alto risco, mantendo uma posição proativa contra ameaças emergentes. Uma estratégia eficaz de gestão de patches e classificação de riscos não só melhora a segurança, como também contribui para a estabilidade e desempenho gerais da infraestrutura de TI, ajudando as organizações a manterem-se resilientes no cenário em constante evolução das ameaças de cibersegurança.

Para manter um ambiente operativo seguro, as aplicações/suplementos e os sistemas de suporte têm de ser corrigidos adequadamente. Um período de tempo adequado entre a identificação (ou o lançamento público) e a aplicação de patches tem de ser gerido para reduzir a janela de oportunidade para que uma vulnerabilidade seja explorada por um ator de ameaças. A Certificação do Microsoft 365 não estipula uma "Janela de Aplicação de Patches"; No entanto, os analistas de certificação irão rejeitar intervalos de tempo que não sejam razoáveis ou em conformidade com as melhores práticas da indústria. Este grupo de controlo de segurança também está no âmbito dos ambientes de alojamento PaaS (Plataforma como Serviço), uma vez que as bibliotecas de software de terceiros e a base de código de terceiros do suplemento têm de ser corrigidas com base na classificação de risco.

Controlo N.º 4

Forneça provas de que a política de gestão de patches e a documentação do procedimento definem todas as seguintes opções:

Uma janela de aplicação de patches mínima adequada para vulnerabilidades de risco crítico/alto e médio.

Desativação de sistemas operativos e software não suportados.

Como as novas vulnerabilidades de segurança são identificadas e atribuídas uma classificação de risco.

Intenção: gestão de patches

A gestão de patches é necessária por muitas arquiteturas de conformidade de segurança, ou seja, PCI-DSS, ISO 27001, NIST (SP) 800-53, FedRAMP e SOC 2. A importância de uma boa gestão de patches não pode ser excessivamente stressada

uma vez que pode corrigir problemas de segurança e funcionalidade no software, firmware e mitigar vulnerabilidades, o que ajuda na redução de oportunidades de exploração. A intenção deste controlo é minimizar a janela de oportunidade que um ator de ameaças tem para explorar vulnerabilidades que podem existir no ambiente de âmbito.

Forneça uma política de gestão de patches e documentação de procedimentos que abrange de forma abrangente os seguintes aspetos:

Uma janela de aplicação de patches mínima adequada para vulnerabilidades de risco crítico/alto e médio.

A documentação de política e procedimento de gestão de patches da organização tem de definir claramente uma janela de aplicação de patches mínima adequada para vulnerabilidades categorizadas como riscos críticos/elevados e médios. Esta aprovisionamento estabelece o tempo máximo permitido no qual os patches têm de ser aplicados após a identificação de uma vulnerabilidade, com base no seu nível de risco. Ao indicar explicitamente estes períodos de tempo, a organização uniformizou a sua abordagem à gestão de patches, minimizando o risco associado a vulnerabilidades não corrigidas.

Desativação de sistemas operativos e software não suportados.

A política de gestão de patches inclui disposições para a desativação de sistemas operativos e software não suportados. Os sistemas operativos e software que já não recebem atualizações de segurança representam um risco significativo para a postura de segurança de uma organização. Por conseguinte, este controlo garante que esses sistemas são identificados e removidos ou substituídos em tempo útil, conforme definido na documentação da política.

- Um procedimento documentado que descreve como as novas vulnerabilidades de segurança são identificadas e atribuídas uma classificação de risco.

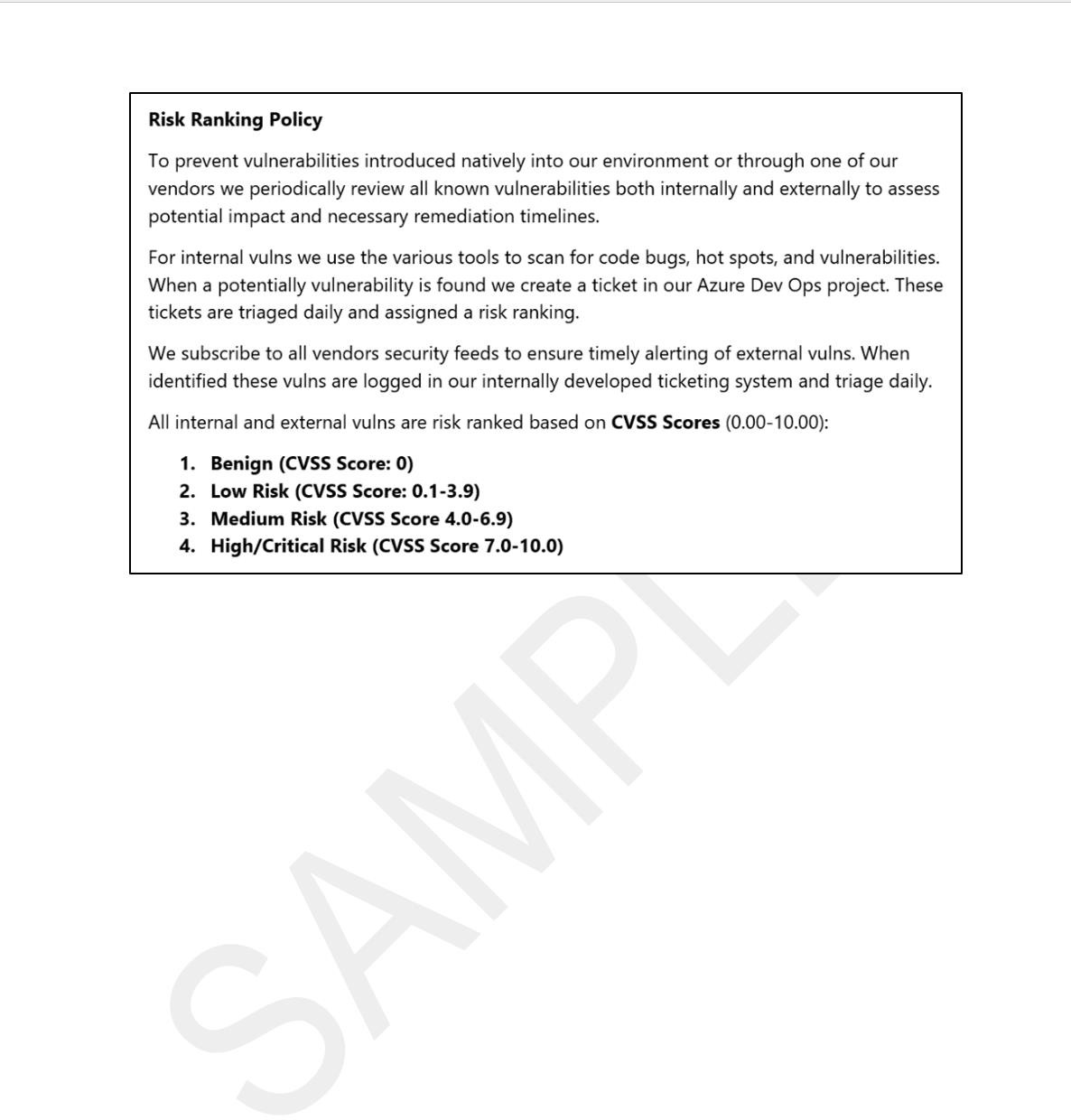

A aplicação de patches tem de ser baseada no risco, quanto mais arriscada for a vulnerabilidade, mais rápida será a sua remediação. A classificação de risco de vulnerabilidades identificadas é parte integrante deste processo. A intenção deste controlo é garantir que existe um processo documentado de classificação de riscos que está a ser seguido para garantir que todas as vulnerabilidades identificadas são devidamente classificadas com base no risco. Normalmente, as organizações utilizam a classificação do Sistema de Classificação de Vulnerabilidades (CVSS) comum fornecida por fornecedores ou investigadores de segurança. Recomenda-se que, se as organizações dependerem do CVSS, seja incluído um mecanismo de nova classificação no processo para permitir que a organização altere a classificação com base numa avaliação de risco interna. Por vezes, a vulnerabilidade pode não ser aplicável devido à forma como a aplicação foi implementada no ambiente. Por exemplo, pode ser lançada uma vulnerabilidade Java que afeta uma biblioteca específica que não é utilizada pela organização.

Nota: mesmo que esteja a executar num ambiente "PaaS/Sem Servidor" de Plataforma como Serviço, continua a ter a responsabilidade de identificar vulnerabilidades na base de código: ou seja, bibliotecas de terceiros.

Diretrizes: gestão de patches

Indique o documento da política. Têm de ser fornecidas provas administrativas, como documentação de políticas e procedimentos que detalham os processos definidos da organização que abrangem todos os elementos do controlo especificado.

Nota: essa evidência lógica pode ser fornecida como prova de apoio que fornecerá mais informações sobre o Programa de Gestão de Vulnerabilidades (VMP) da sua organização, mas não cumprirá este controlo por si só.

Exemplo de evidência: gestão de patches

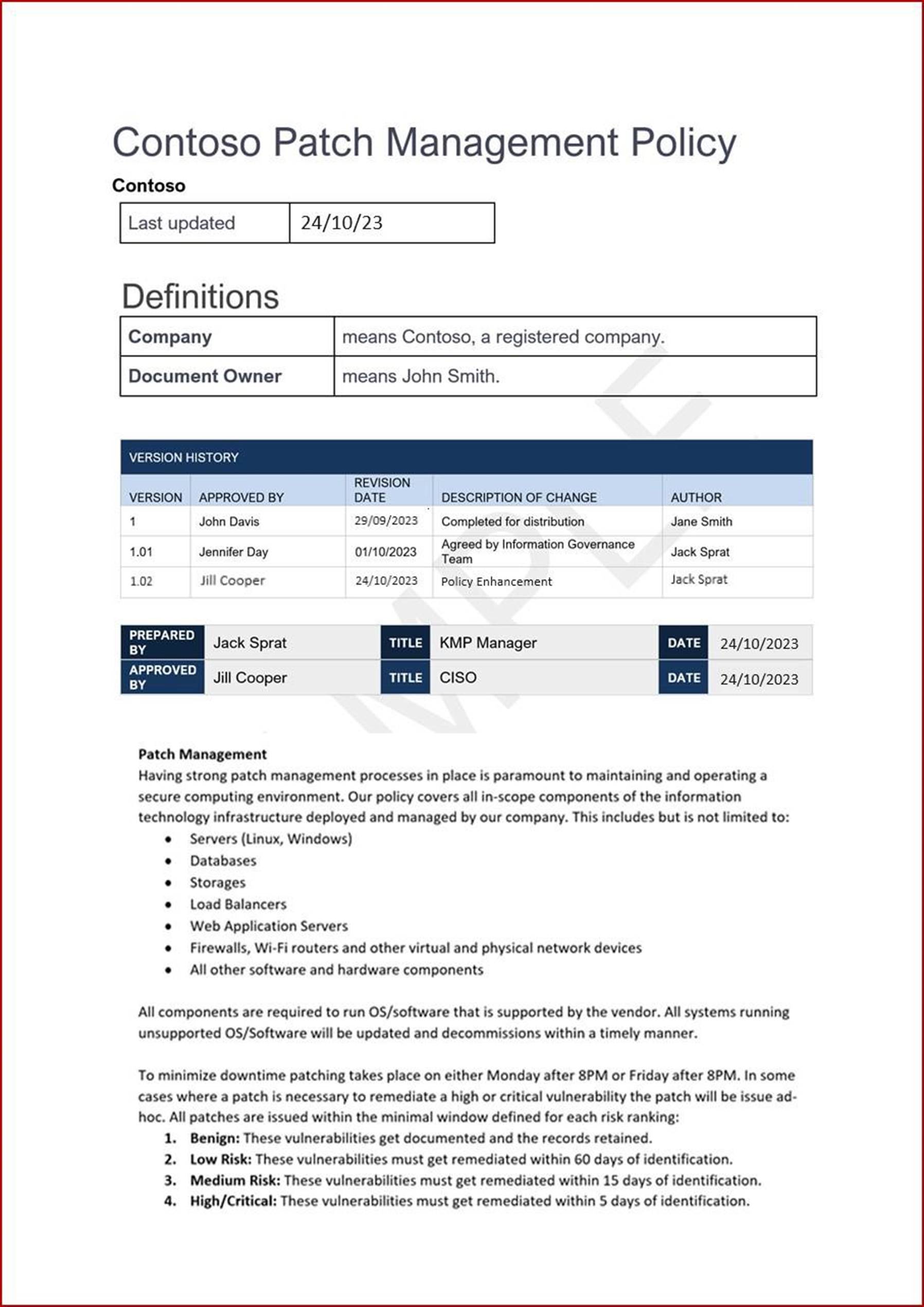

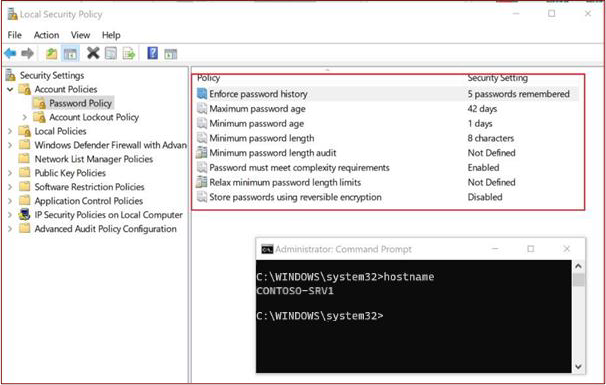

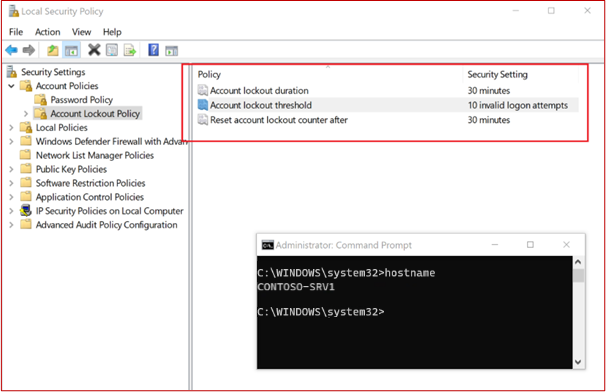

A captura de ecrã seguinte mostra um fragmento de uma política de gestão de patches/classificação de risco, bem como os diferentes níveis de categorias de risco. Segue-se a classificação e os intervalos de tempo de remediação. Nota: a expetativa é que os ISVs partilhem a documentação de política/procedimento de suporte real e não apenas forneçam uma captura de ecrã.

Exemplo de (Opcional) Provas Técnicas Adicionais que suportam o Documento de Política

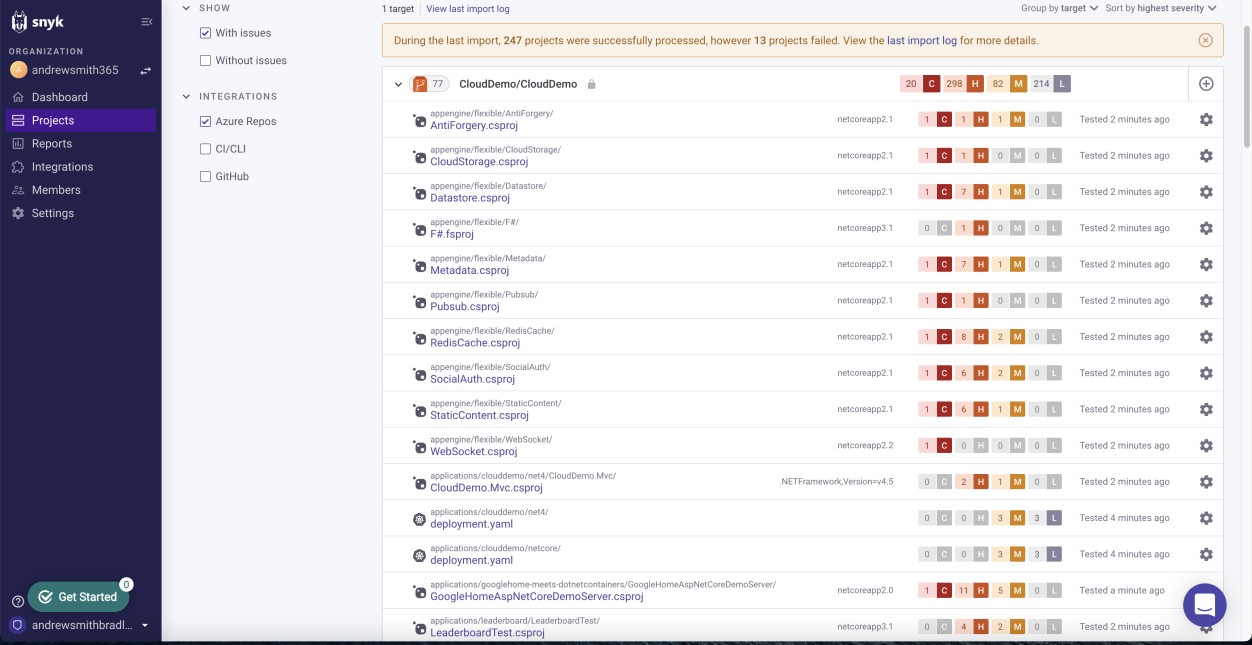

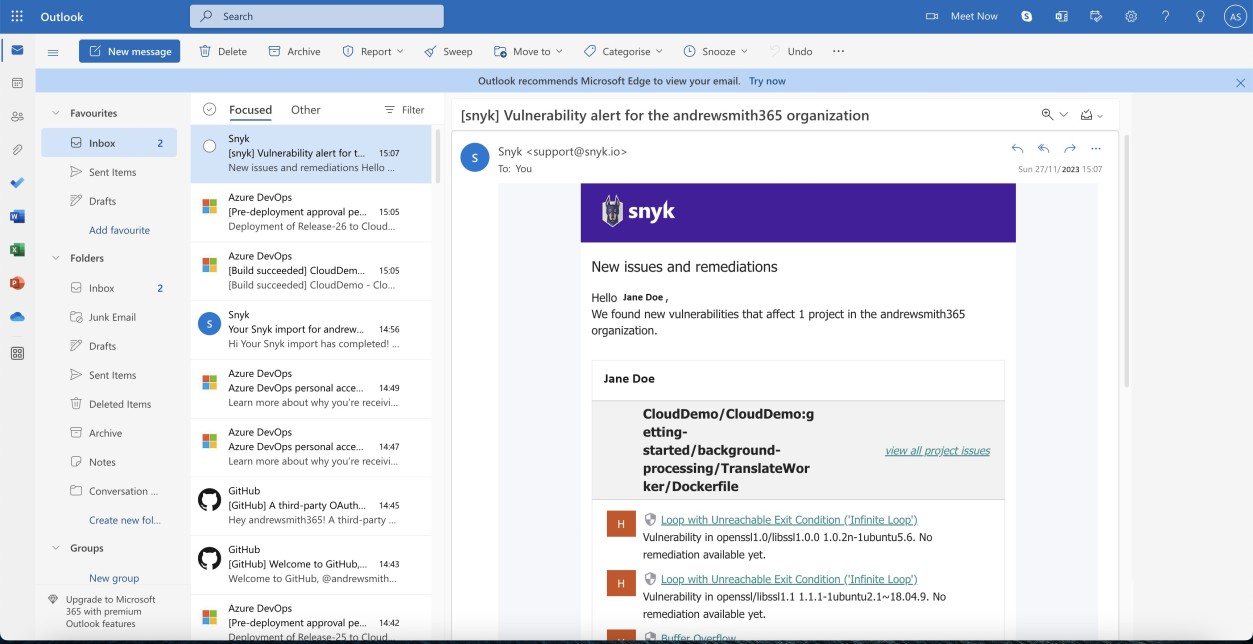

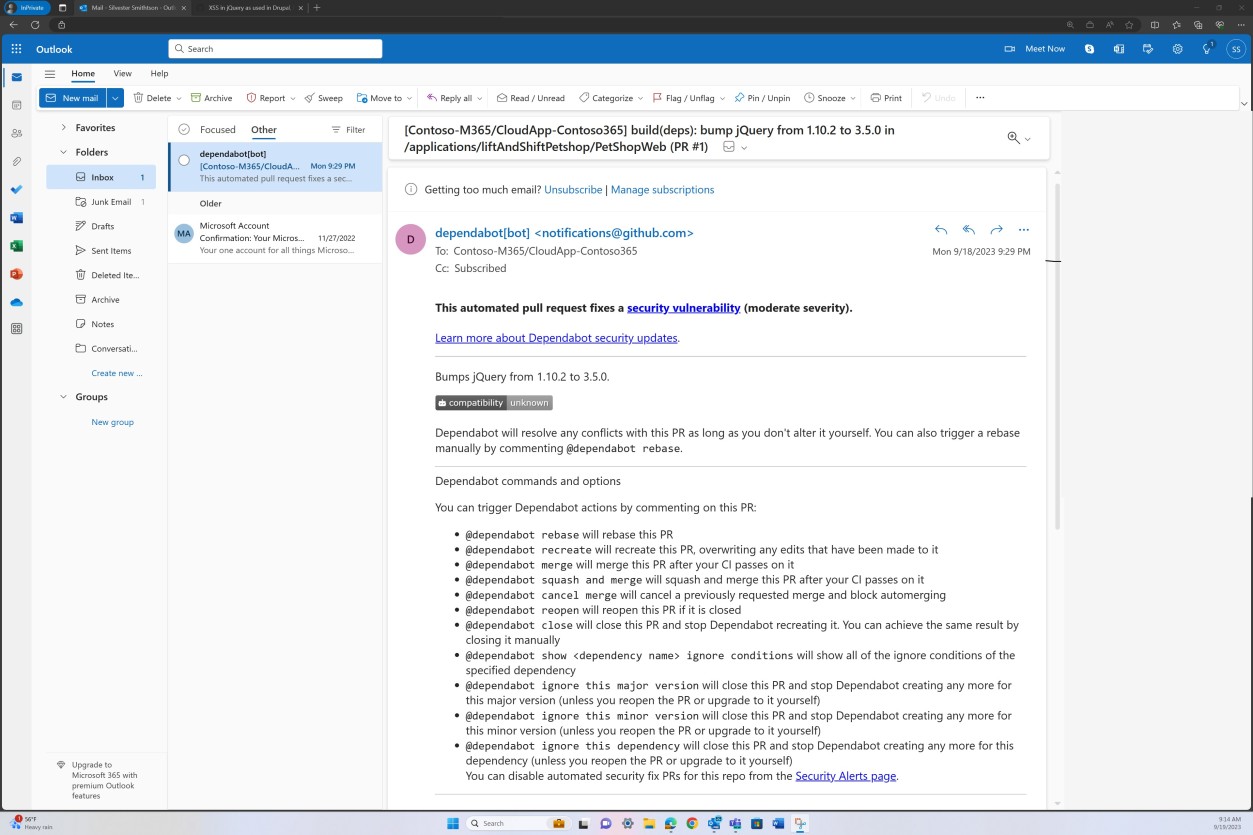

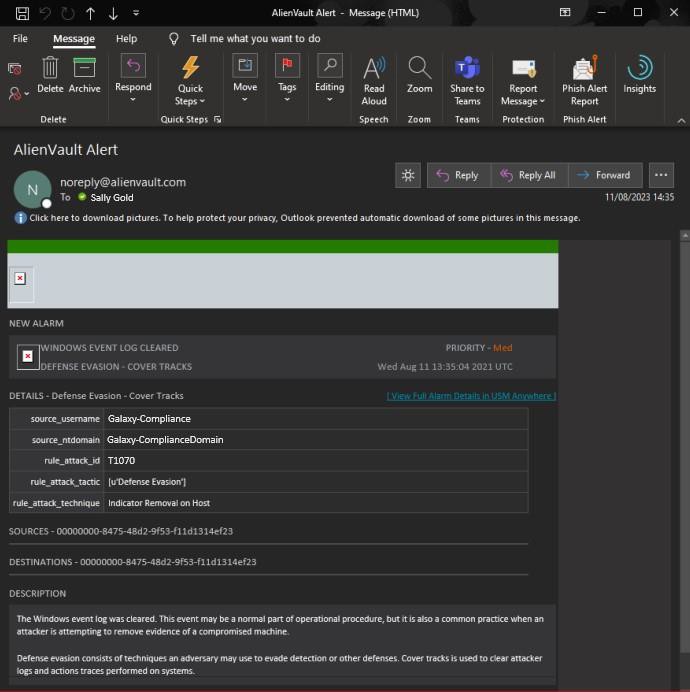

Provas lógicas, como folhas de cálculo de controlo de vulnerabilidades, relatórios de avaliação técnica de vulnerabilidades ou capturas de ecrã dos pedidos de suporte gerados através de plataformas de gestão online para controlar o estado e o progresso das vulnerabilidades utilizadas para suportar a implementação do processo descrito na documentação da política a fornecer. A captura de ecrã seguinte demonstrou que o Snyk, que é uma ferramenta de Análise de Composição de Software (SCA), é utilizado para analisar a base de código quanto a vulnerabilidades. Segue-se uma notificação por e-mail.

Nota: neste exemplo, não foi utilizada uma captura de ecrã completa. No entanto, todas as capturas de ecrã de provas submetidas pelo ISV têm de ser capturas de ecrã completas que mostrem qualquer URL, utilizador com sessão iniciada e a hora e data do sistema.

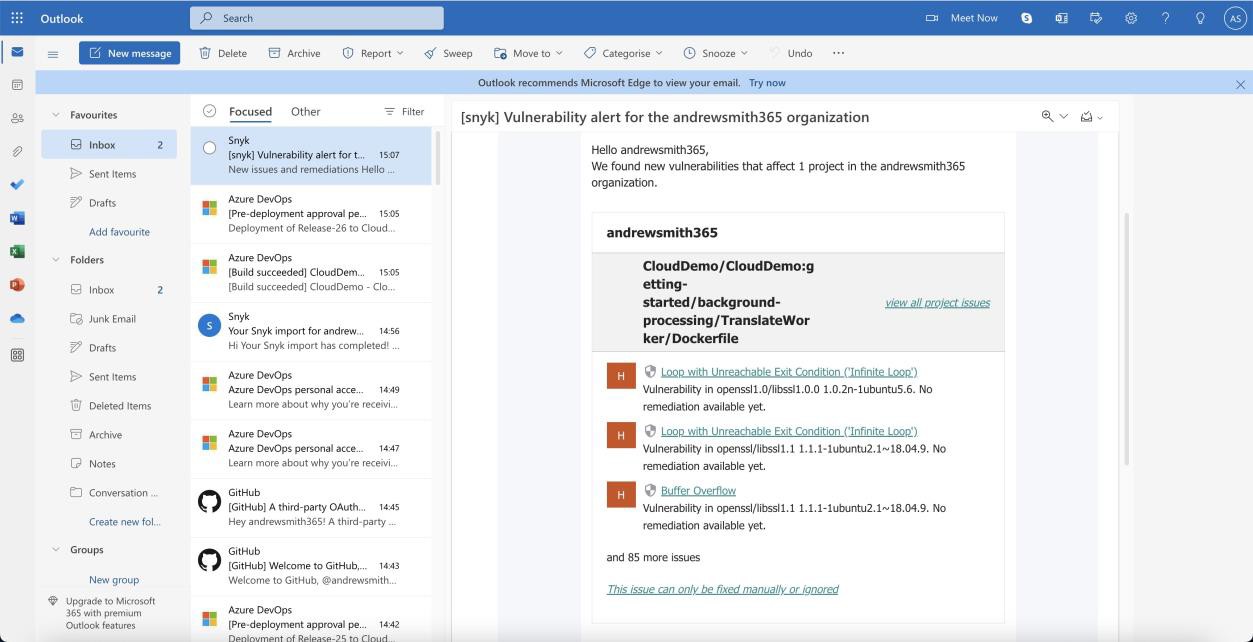

As duas capturas de ecrã seguintes mostram um exemplo da notificação por e-mail recebida quando novas vulnerabilidades são sinalizadas pelo Snyk. Podemos ver que o e-mail contém o projeto afetado e o utilizador atribuído para receber os alertas.

A captura de ecrã seguinte mostra as vulnerabilidades identificadas.

Nota: nos exemplos anteriores, não foram utilizadas capturas de ecrã completas. No entanto, todas as capturas de ecrã submetidas pelo ISV têm de ser capturas de ecrã completas a mostrar o URL, qualquer data e hora do utilizador e do sistema com sessão iniciada.

Exemplo de provas

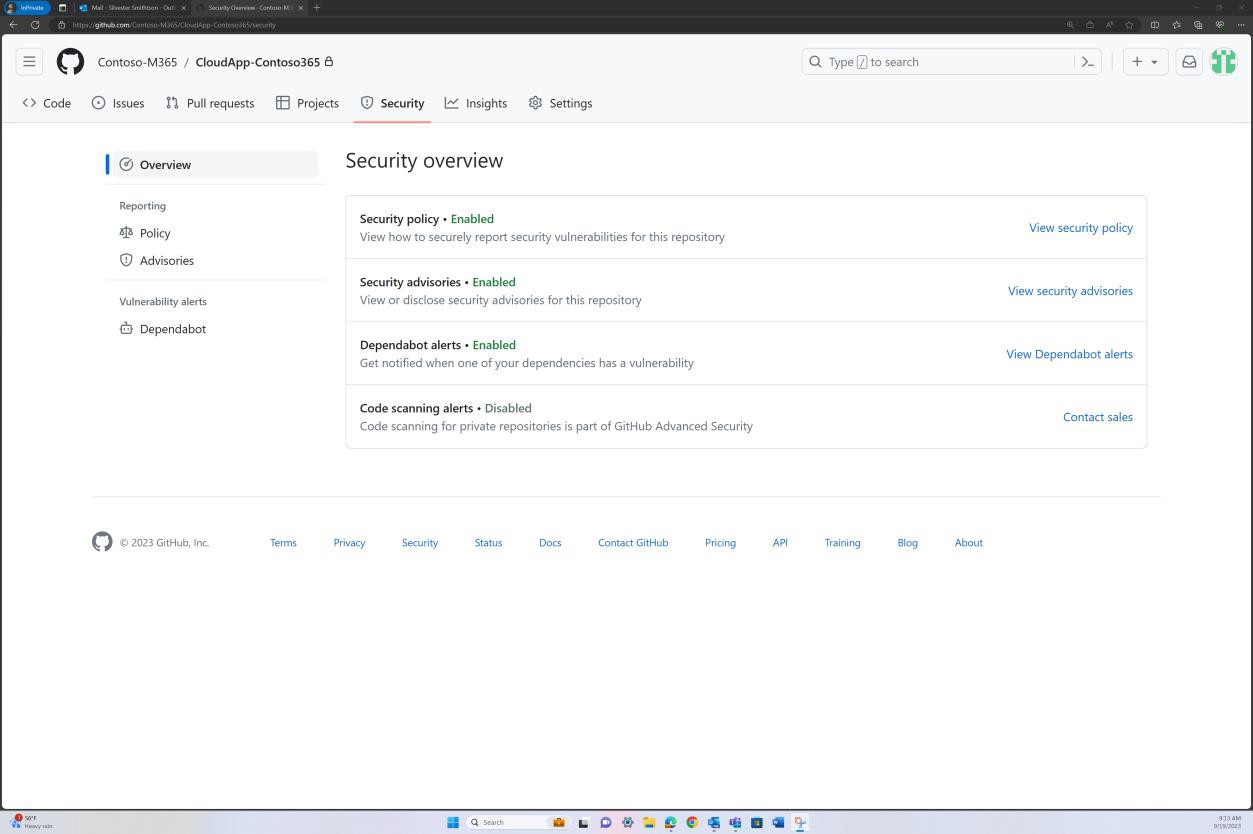

As capturas de ecrã seguintes mostram as ferramentas de segurança do GitHub configuradas e ativadas para procurar vulnerabilidades na base de código e os alertas são enviados por e-mail.

A notificação por e-mail apresentada a seguir é uma confirmação de que os problemas sinalizados serão resolvidos automaticamente através de um pedido Pull.

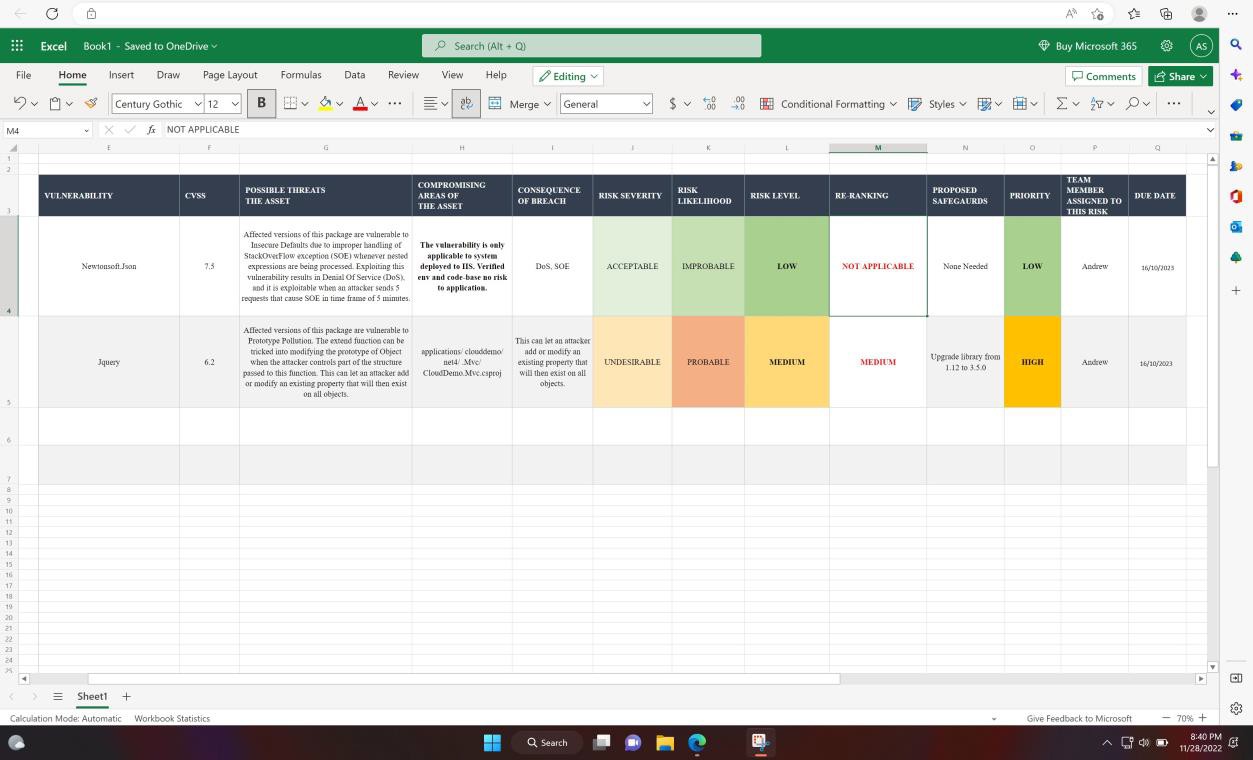

Exemplo de provas

A captura de ecrã seguinte mostra a avaliação técnica interna e a classificação de vulnerabilidades através de uma folha de cálculo.

Exemplo de provas

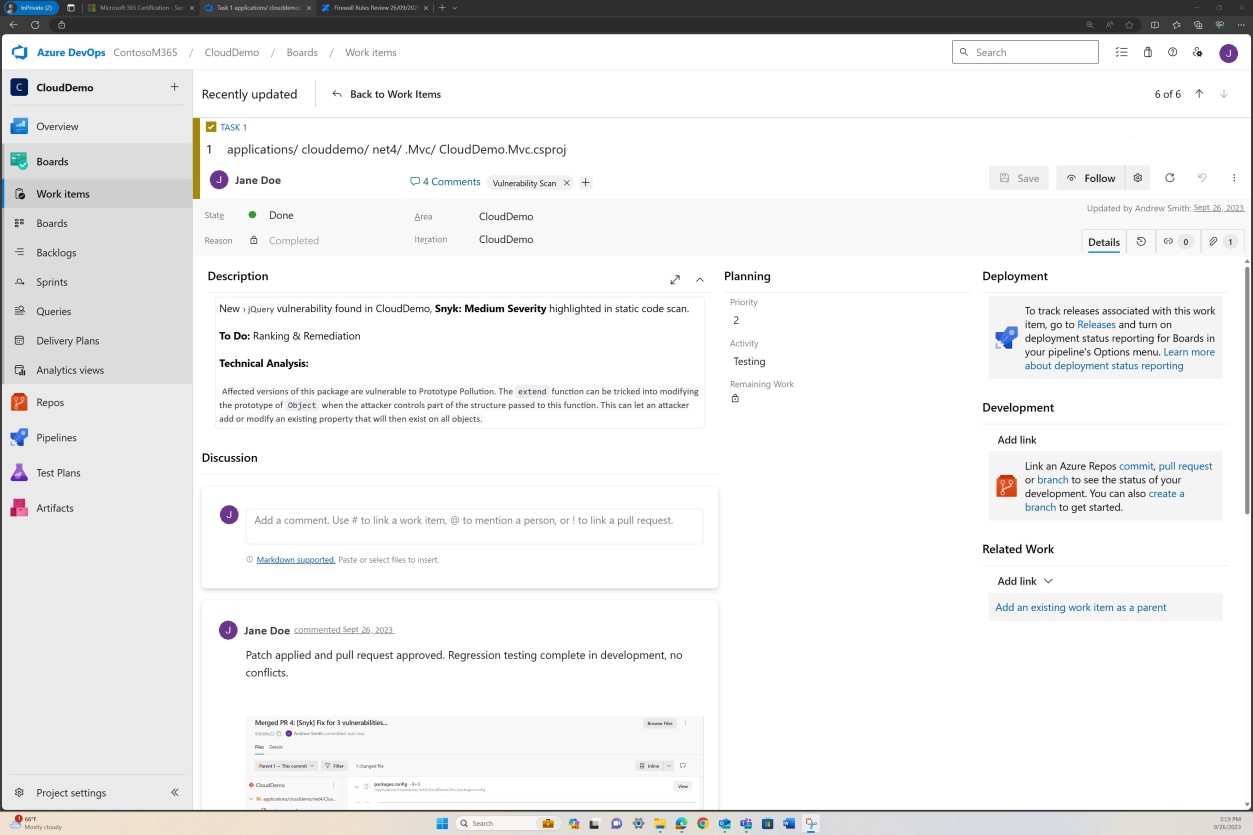

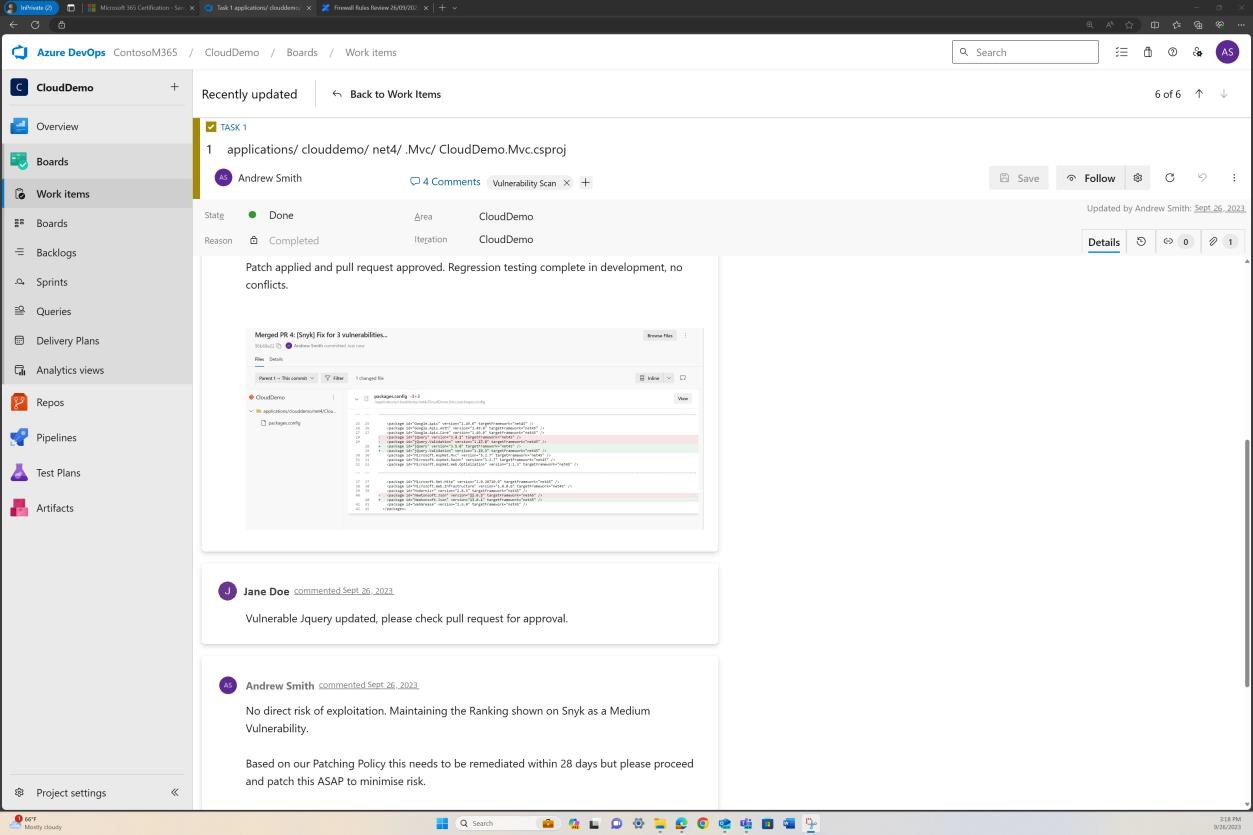

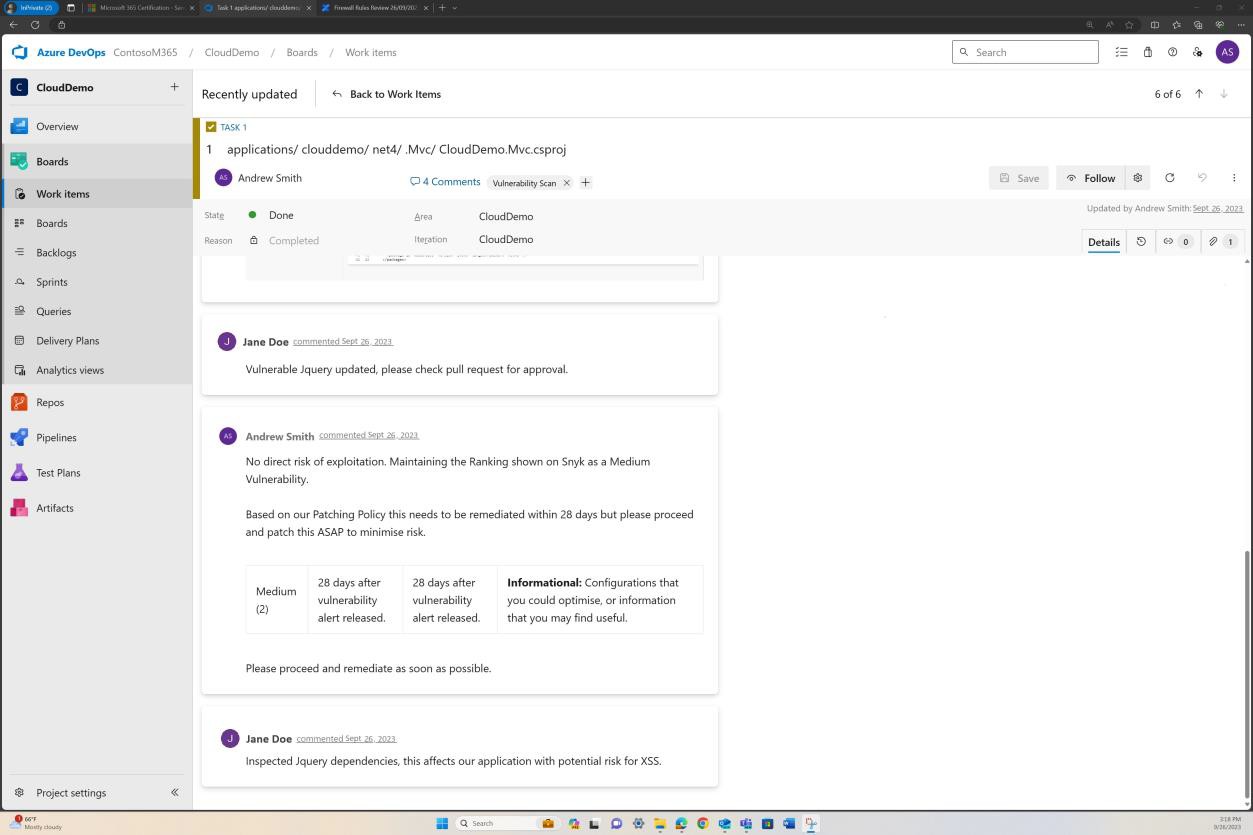

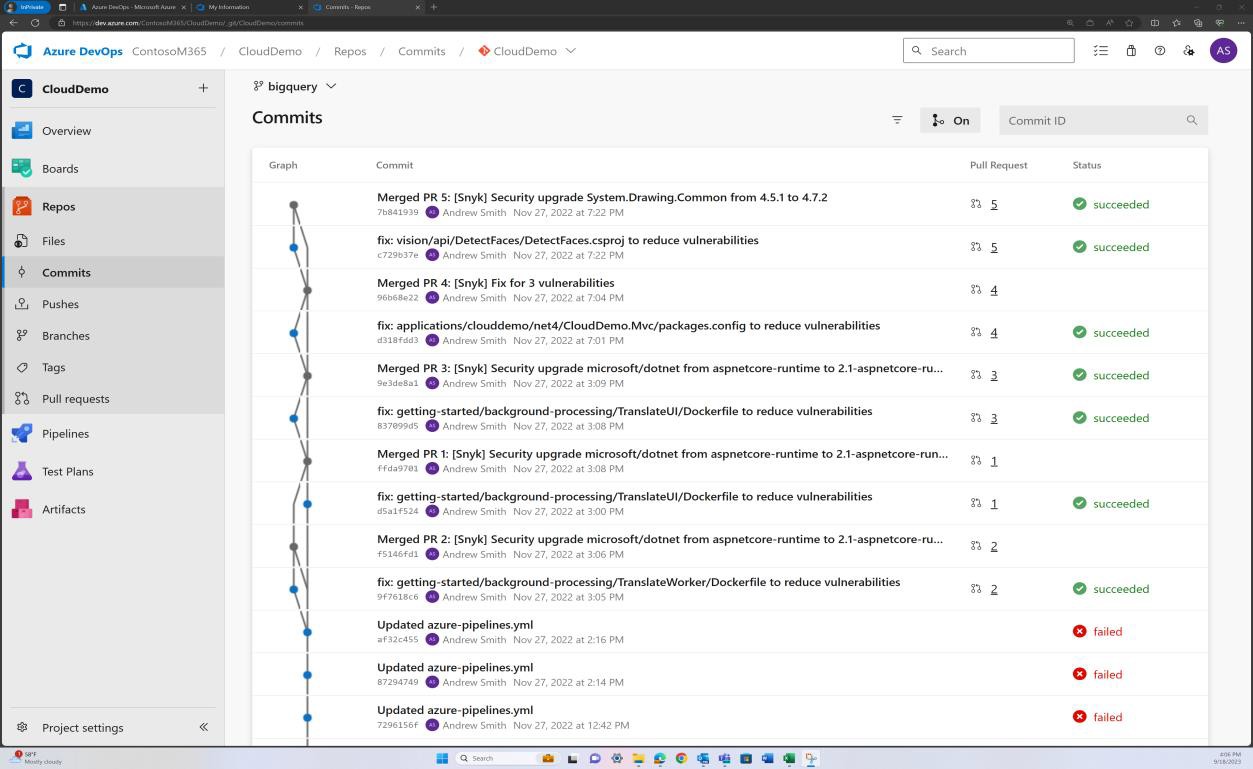

As capturas de ecrã seguintes mostram os pedidos de suporte gerados no DevOps para cada vulnerabilidade detetada.

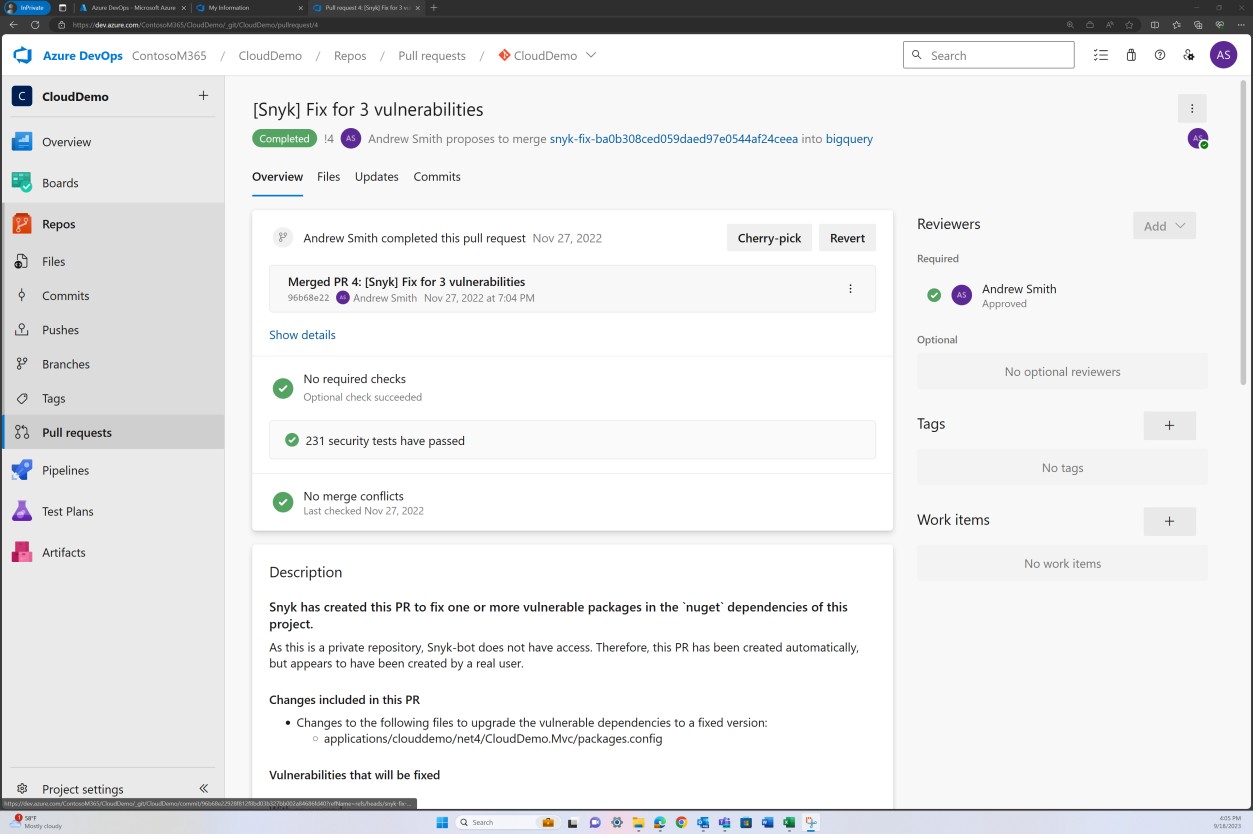

A avaliação, classificação e revisão por um colaborador separado ocorre antes de implementar as alterações.

Controlo N.º 5

Forneça provas de que:

Todos os componentes de sistema de exemplo estão a ser corrigidos.

Forneça provas de que os sistemas operativos não suportados e os componentes de software não estão a ser utilizados.

Intenção: componentes do sistema de exemplo

Este subponto visa garantir que são fornecidas provas verificáveis para confirmar que todos os componentes de sistema de amostra na organização estão a ser corrigidos ativamente. As provas podem incluir, mas não se limita a, registos de gestão de patches, relatórios de auditoria do sistema ou procedimentos documentados que mostram que foram aplicados patches. Quando a tecnologia sem servidor ou a Plataforma como Um Serviço (PaaS) é utilizada, esta ação deve ser expandida para incluir a base de código para confirmar que as versões mais recentes e seguras de bibliotecas e dependências estão a ser utilizadas.

Diretrizes: componentes do sistema de exemplo

Forneça uma captura de ecrã para cada dispositivo no exemplo e componentes de software de suporte que mostram que os patches estão instalados em conformidade com o processo de aplicação de patches documentado. Além disso, forneça capturas de ecrã que demonstrem a aplicação de patches da base de código.

Exemplo de evidência: componentes do sistema de exemplo

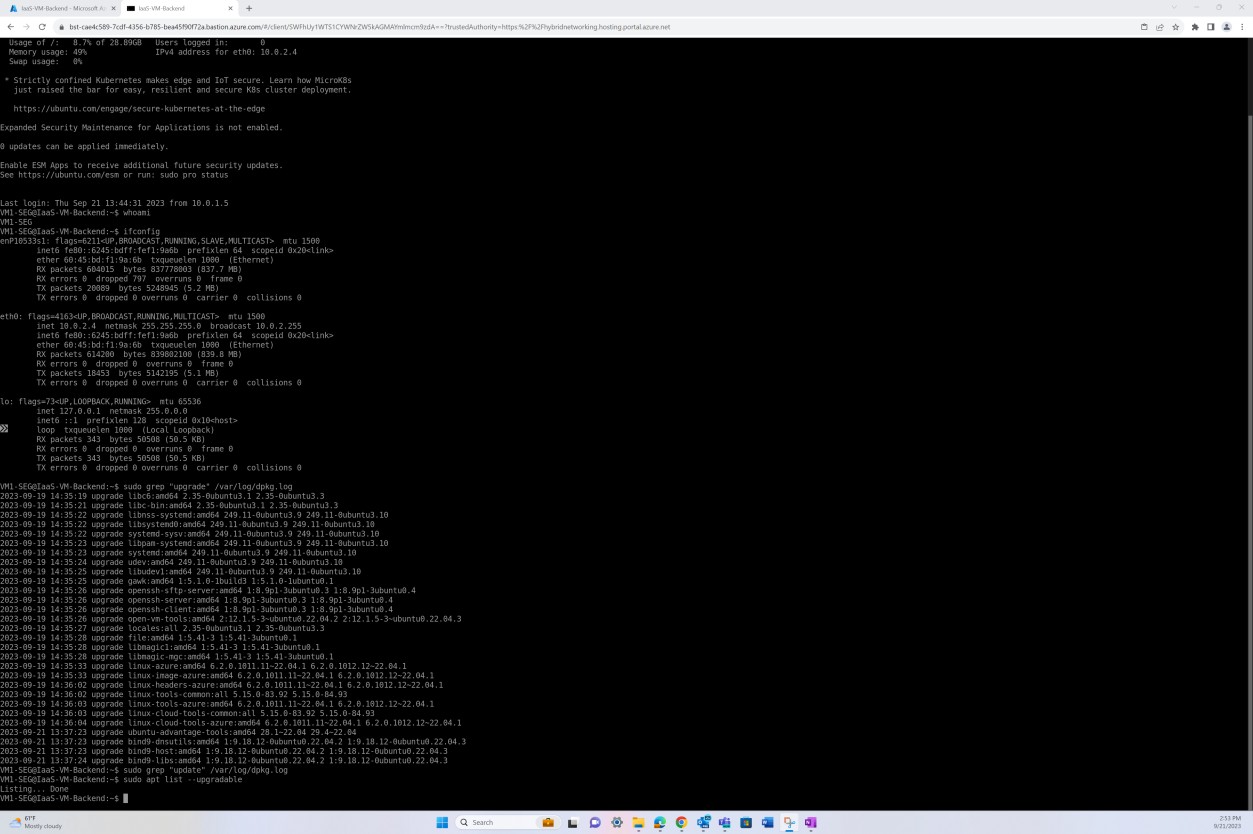

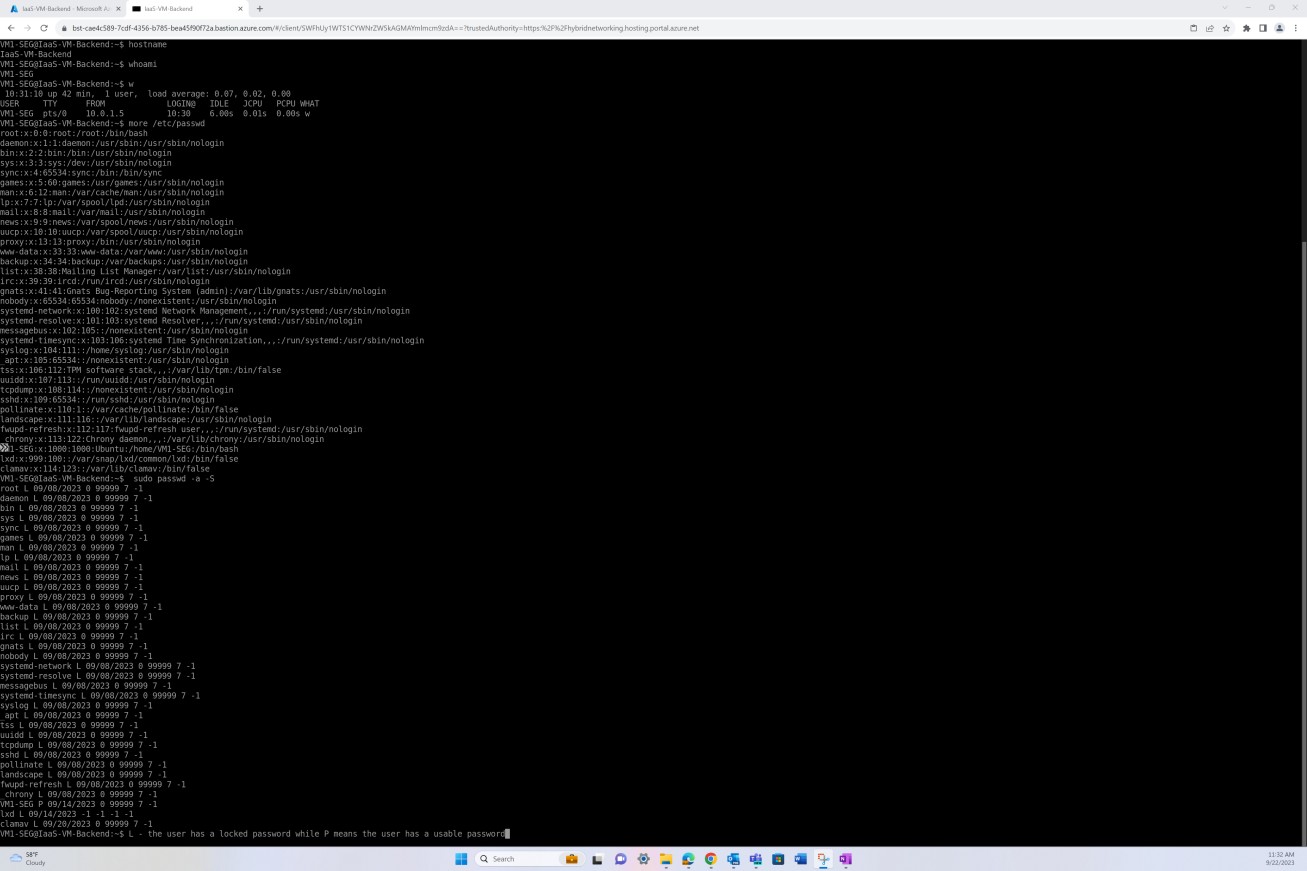

A captura de ecrã seguinte demonstra a aplicação de patches de uma máquina virtual do sistema operativo Linux "IaaS- VM-Backend".

Exemplo de provas

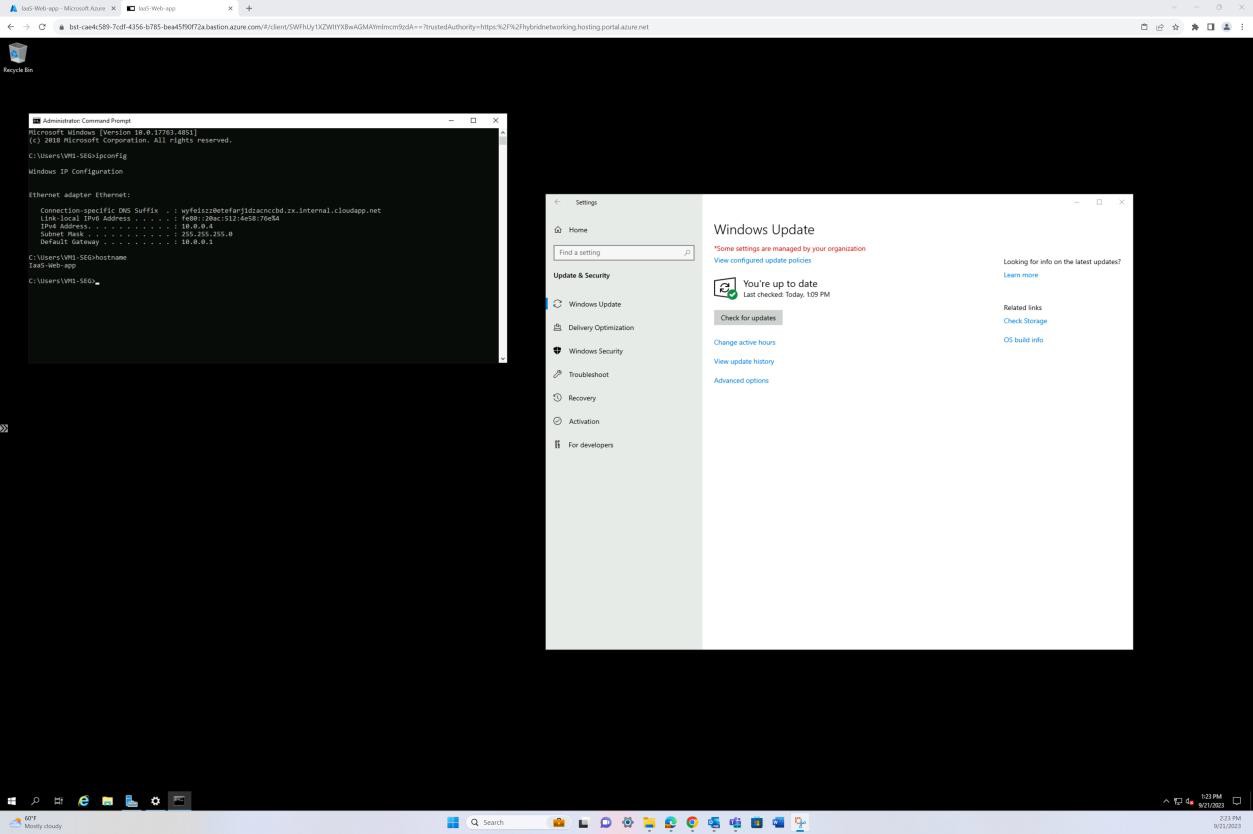

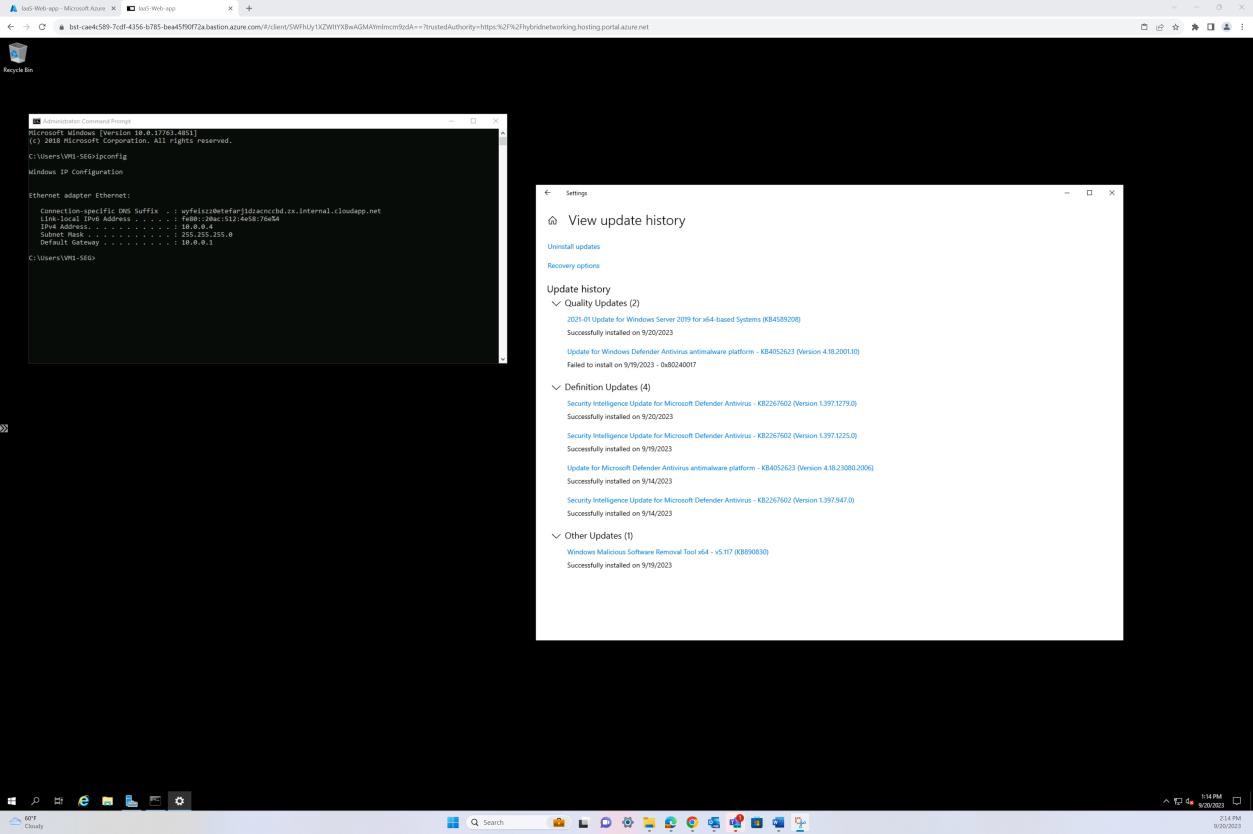

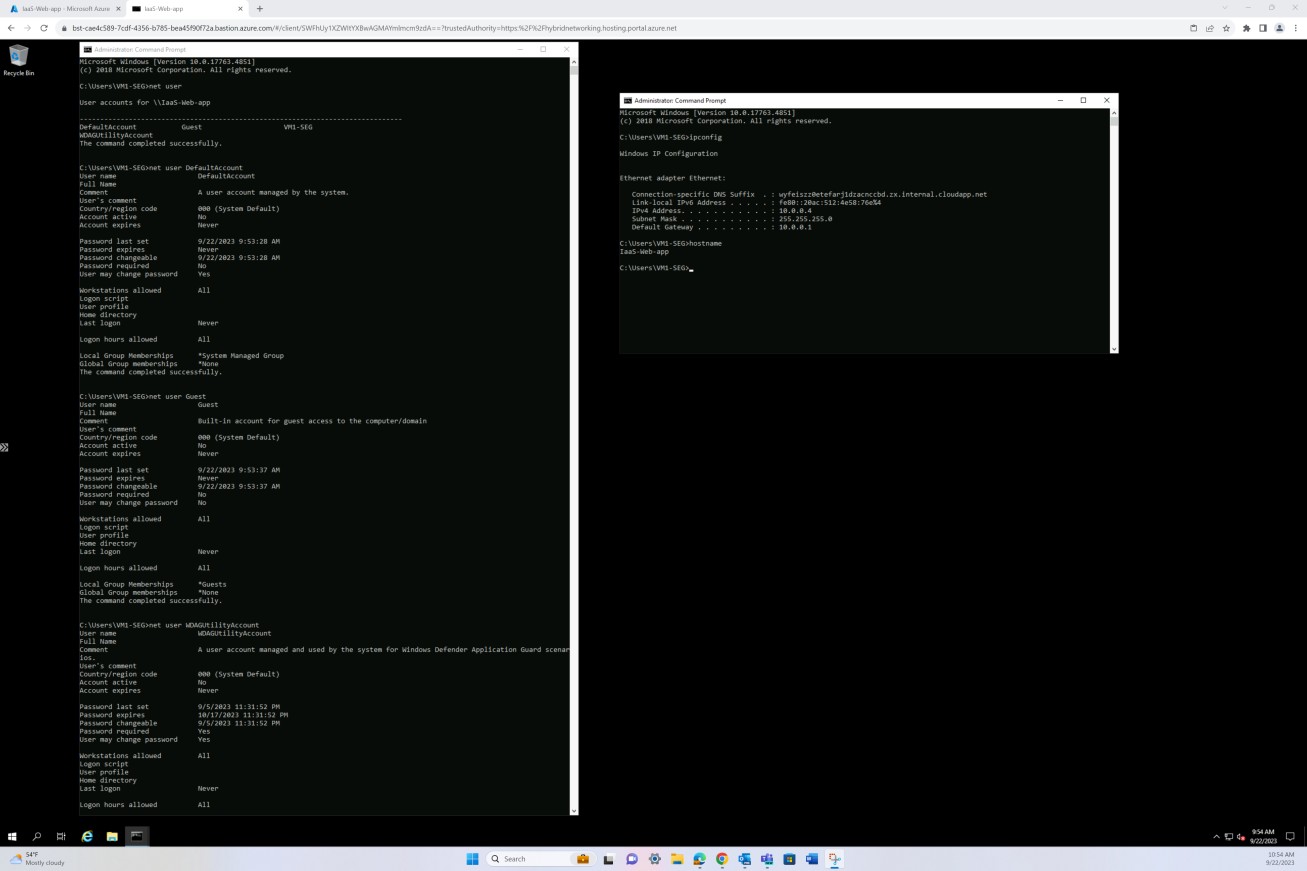

A captura de ecrã seguinte demonstra a aplicação de patches de uma máquina virtual do sistema operativo Windows "IaaS-Web-app".

Exemplo de provas

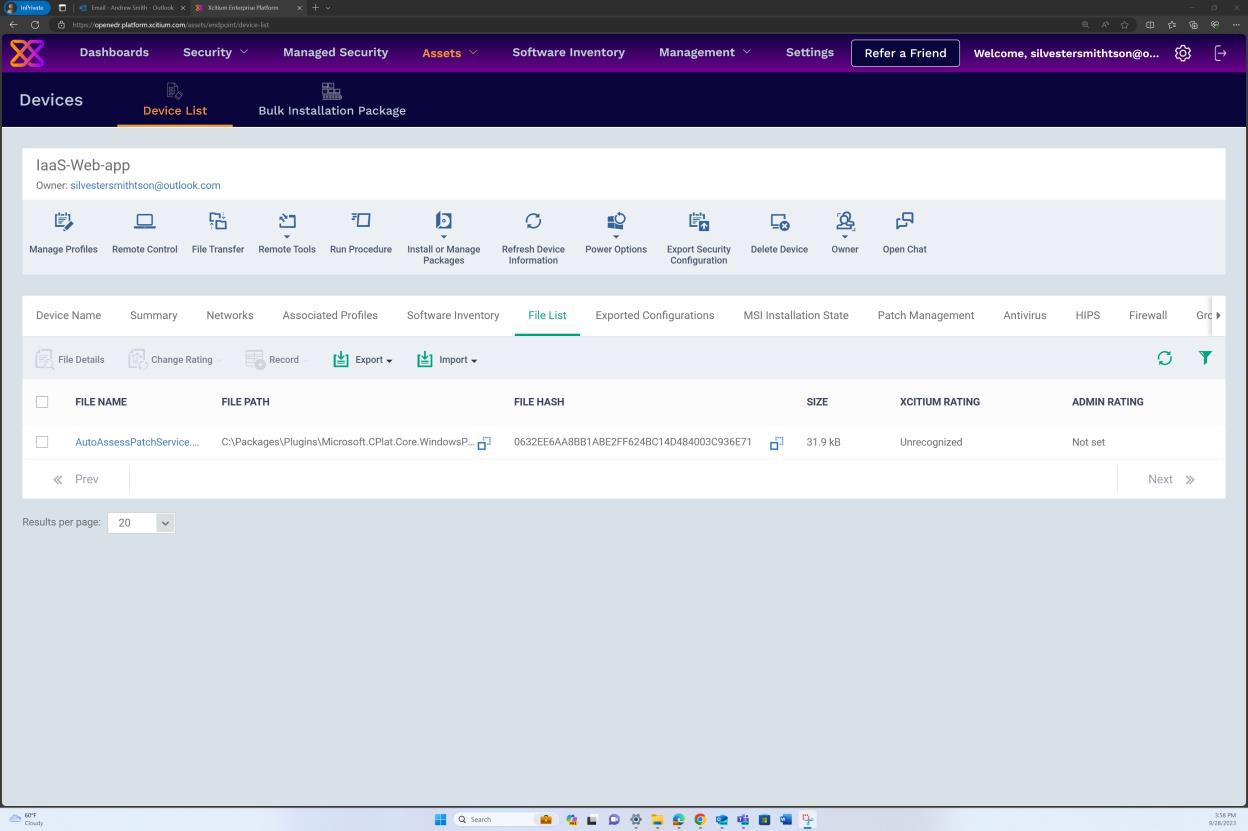

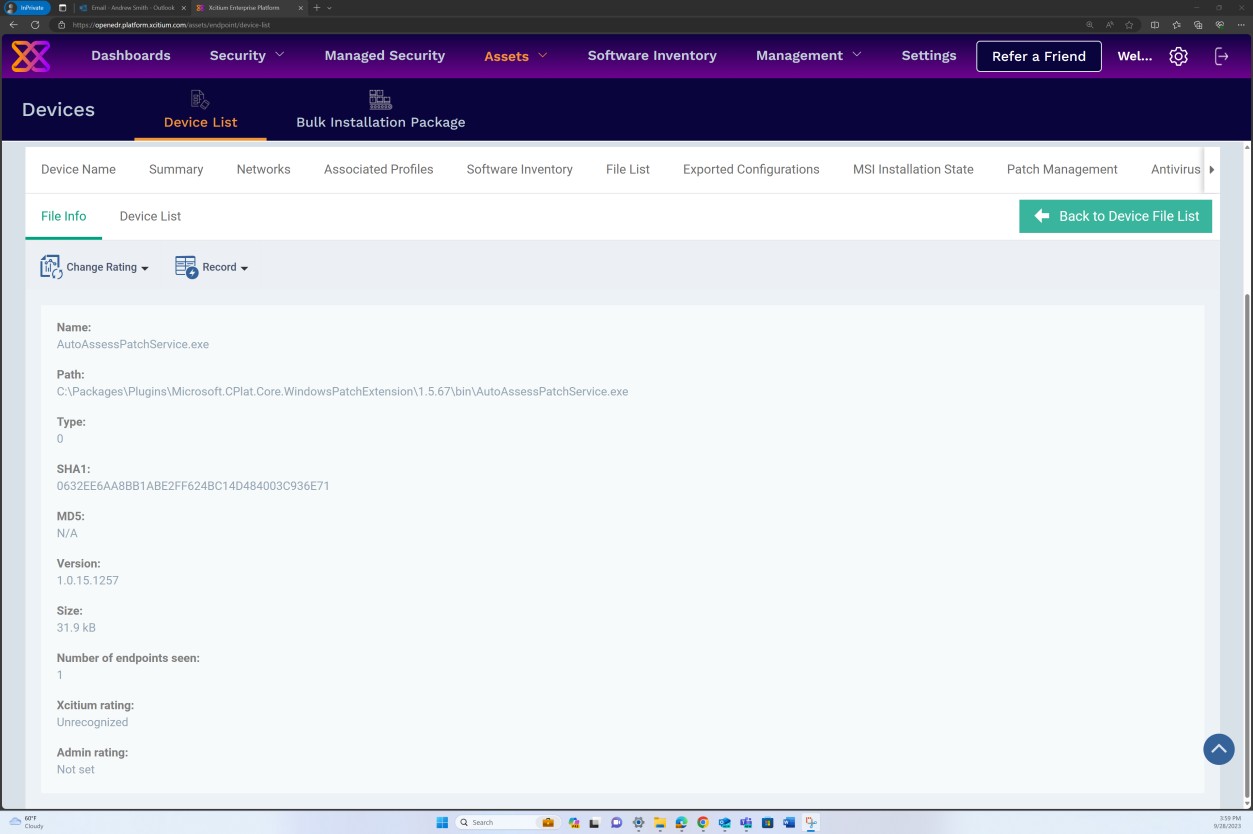

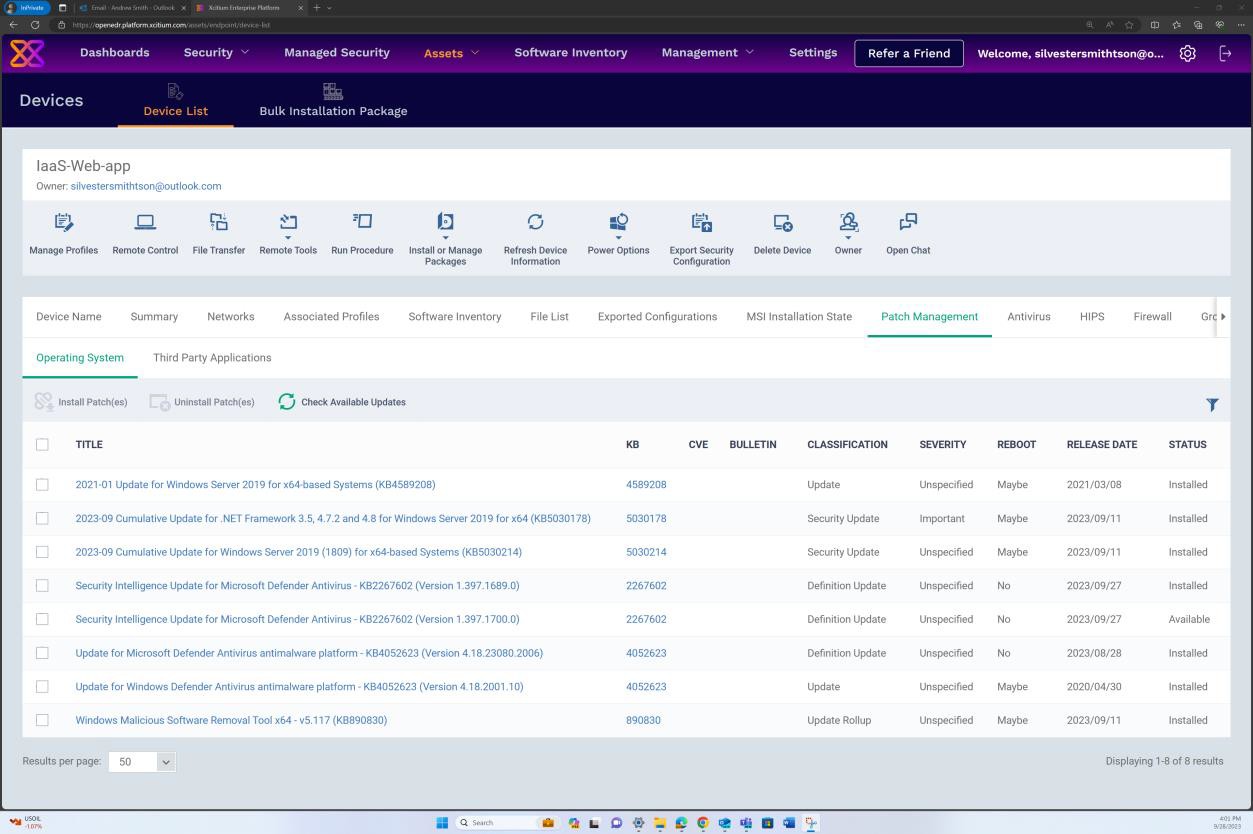

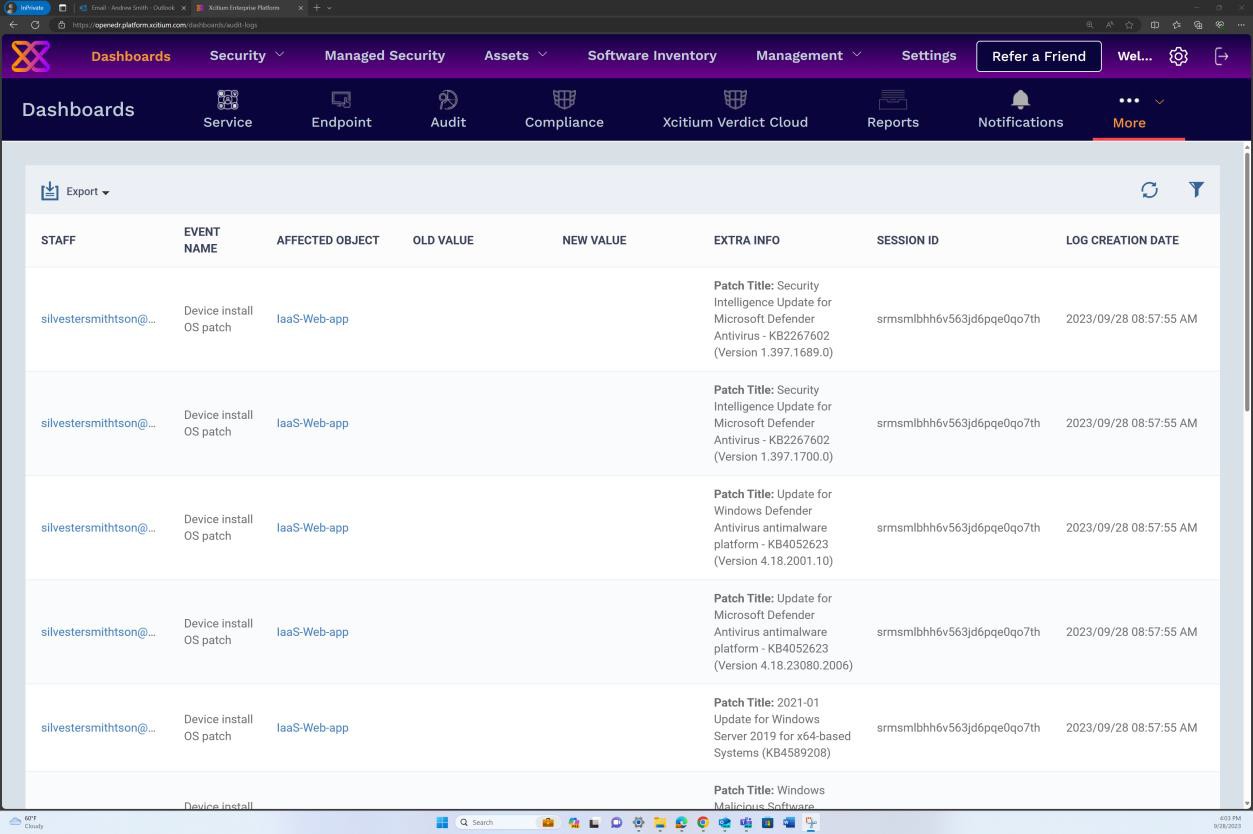

Se estiver a manter a aplicação de patches a partir de outras ferramentas, como o Microsoft Intune, o Defender para a Cloud, etc., podem ser fornecidas capturas de ecrã a partir destas ferramentas. As capturas de ecrã seguintes da solução OpenEDR demonstram que a gestão de patches é realizada através do portal OpenEDR.

A captura de ecrã seguinte demonstra que a gestão de patches do servidor no âmbito é feita através da plataforma OpenEDR. A classificação e o estado estão visíveis abaixo, o que demonstra que ocorre a aplicação de patches.

A captura de ecrã seguinte mostra que são gerados registos para os patches instalados com êxito no servidor.

Exemplo de provas

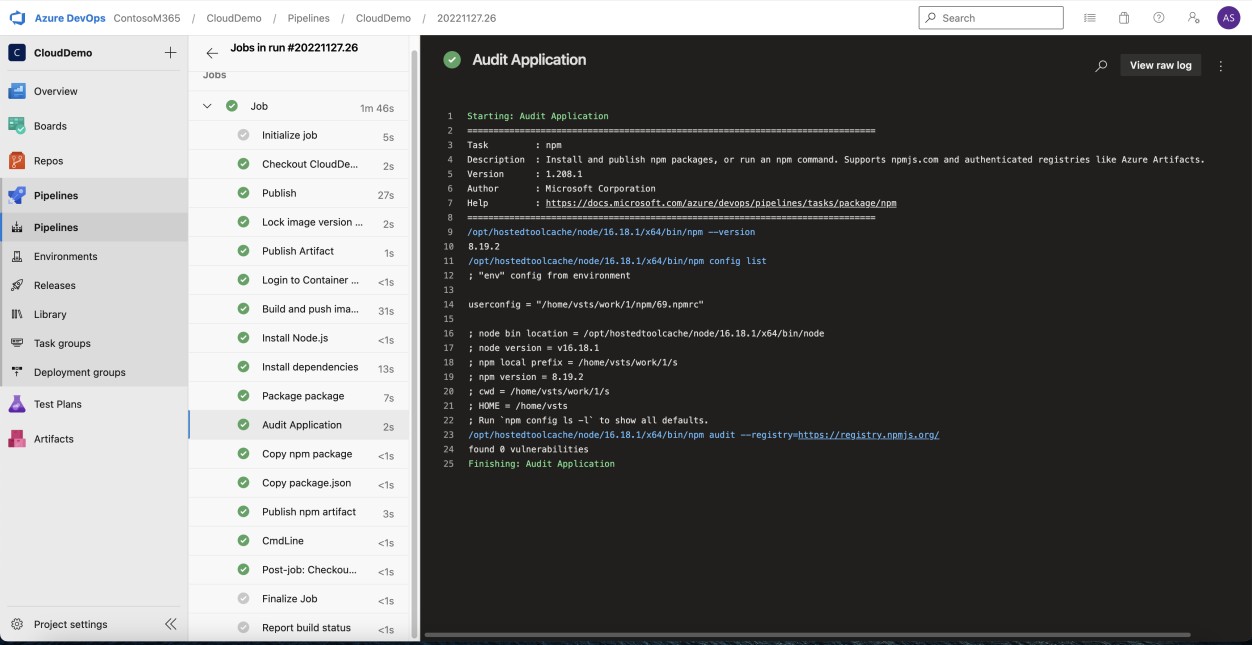

A captura de ecrã seguinte demonstra que as dependências da biblioteca base/de terceiros do código são corrigidas através do Azure DevOps.

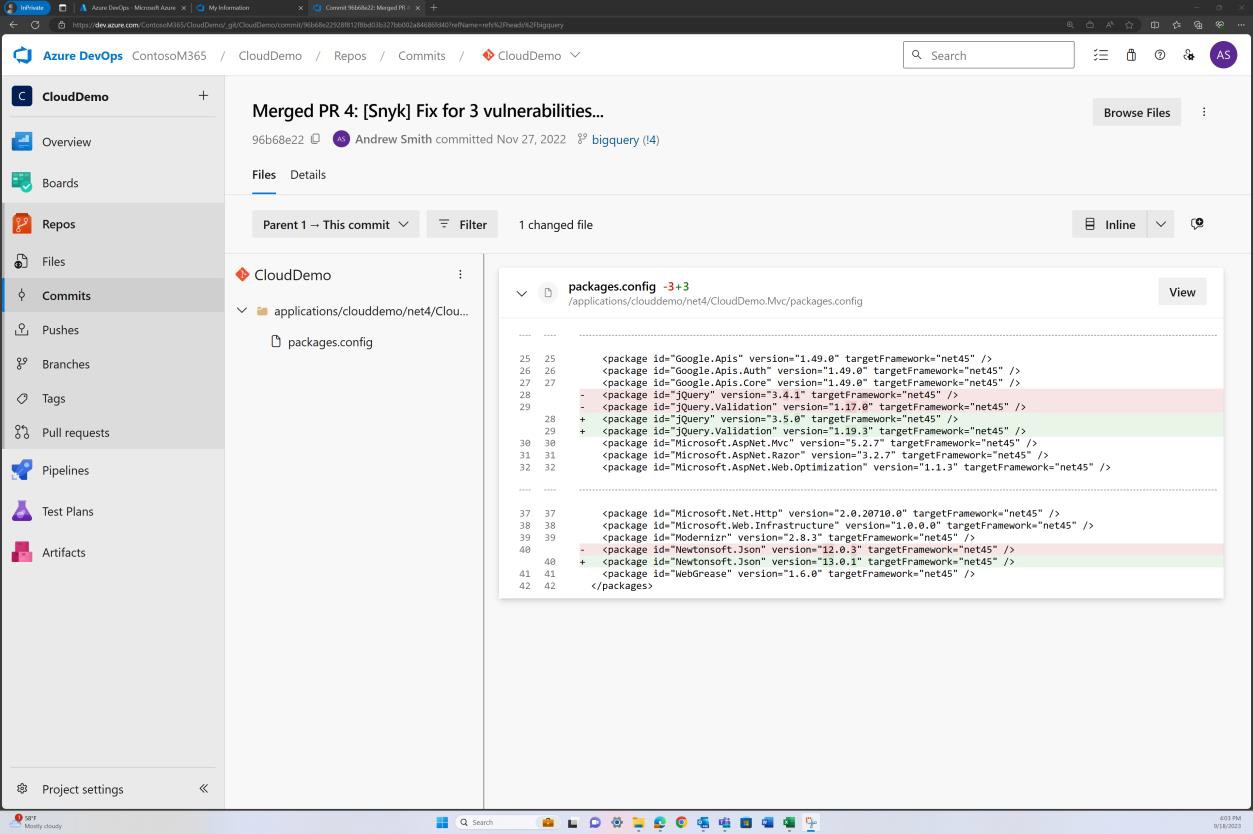

A captura de ecrã seguinte mostra que está a ser consolidada uma correção para as vulnerabilidades detetadas pelo Snyk no ramo para resolver bibliotecas desatualizadas.

A captura de ecrã seguinte demonstra que as bibliotecas foram atualizadas para versões suportadas.

Exemplo de provas

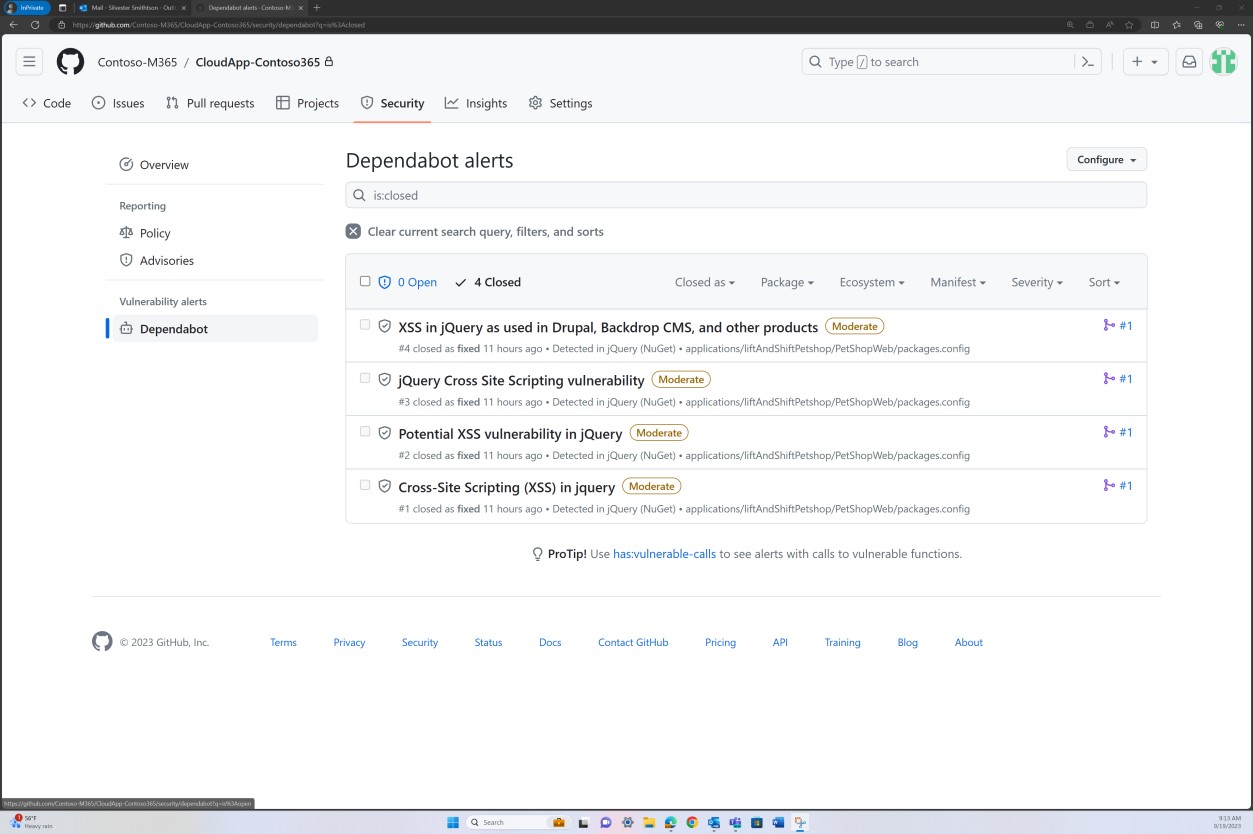

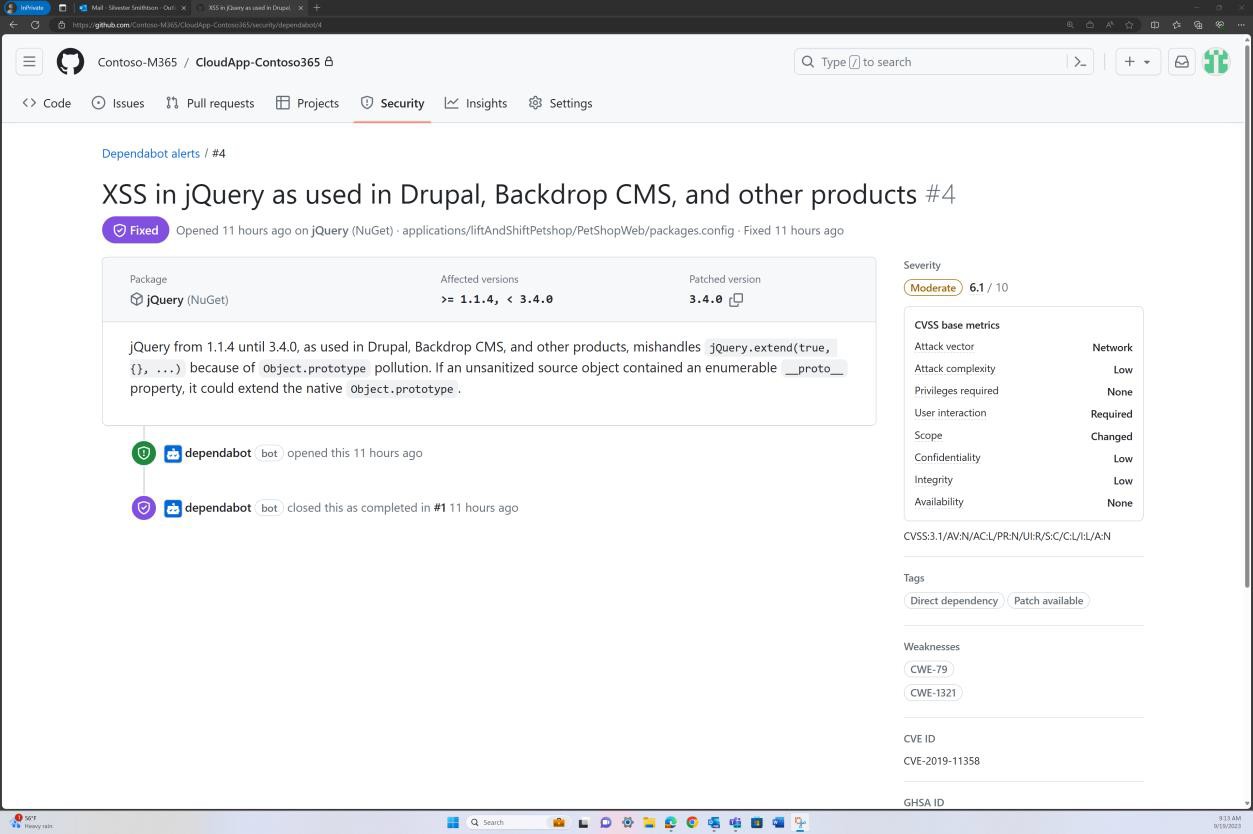

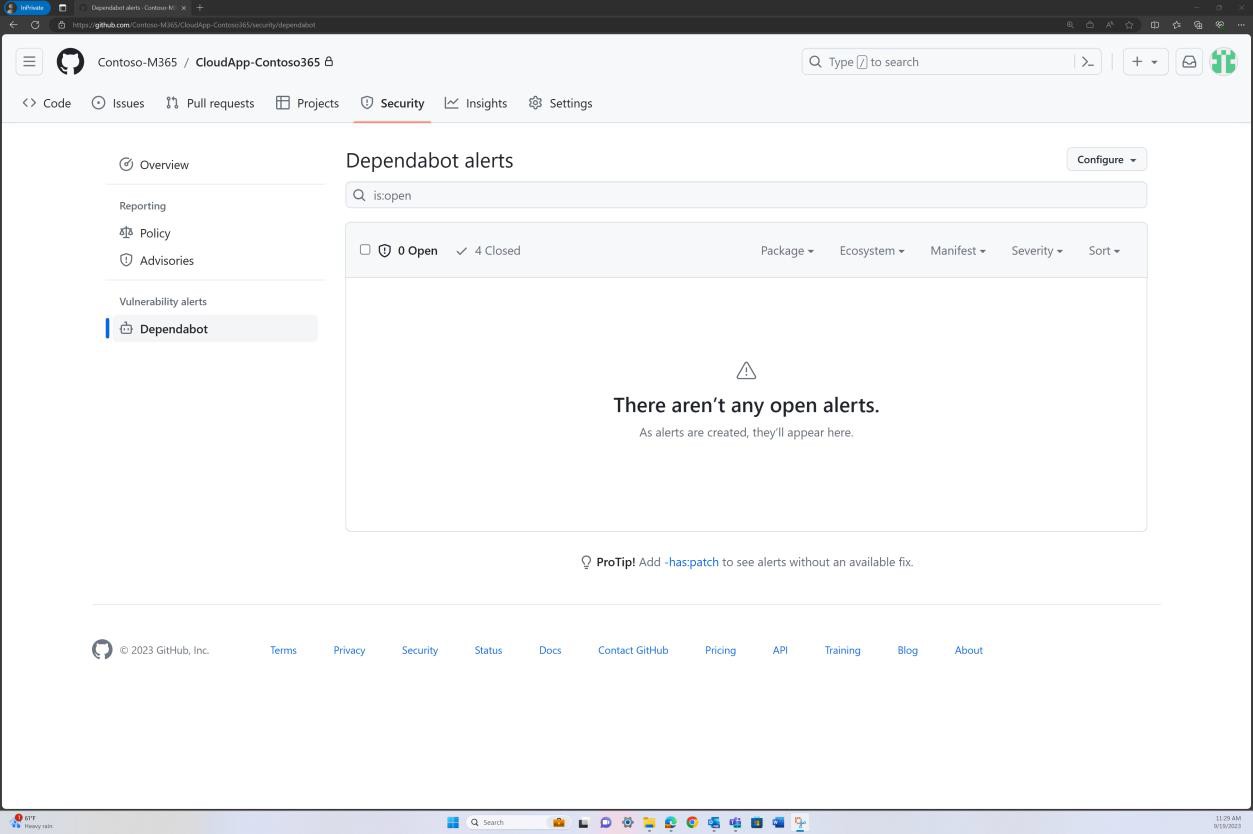

As capturas de ecrã seguintes demonstram que a aplicação de patches base de código é mantida através do GitHub Dependabot. Os itens fechados demonstram que ocorre a aplicação de patches e que as vulnerabilidades foram resolvidas.

Intenção: SO não suportado

O software que não está a ser mantido pelos fornecedores sofrerá, horas extraordinárias, de vulnerabilidades conhecidas que não são corrigidas. Por conseguinte, a utilização de sistemas operativos e componentes de software não suportados não pode ser utilizada em ambientes de produção. Quando a Infraestrutura como Serviço (IaaS) é implementada, o requisito para este subponto expande-se para incluir a infraestrutura e a base de código para garantir que cada camada da pilha de tecnologia está em conformidade com a política da organização sobre a utilização de software suportado.

Diretrizes: SO não suportado

Forneça uma captura de ecrã para cada dispositivo no conjunto de exemplo escolhido pelo seu analista para recolher provas contra a apresentação da versão do SO em execução (inclua o nome do dispositivo/servidor na captura de ecrã). Além disso, forneça provas de que os componentes de software em execução no ambiente estão a executar versões suportadas do software. Isto pode ser feito ao fornecer a saída de relatórios internos de análise de vulnerabilidades (desde que a análise autenticada esteja incluída) e/ou a saída de ferramentas que verificam bibliotecas de terceiros, como o Snyk, Trivy ou Auditoria NPM. Se a execução da aplicação de patches da biblioteca paaS apenas de terceiros tiver de ser abrangida.

Exemplo de evidência: SO não suportado

A captura de ecrã seguinte da auditoria NPM do Azure DevOps demonstra que não são utilizadas bibliotecas/dependências não suportadas na aplicação Web.

Nota: no exemplo seguinte, não foi utilizada uma captura de ecrã completa, no entanto, todas as capturas de ecrã de provas submetidas pelo ISV têm de ser capturas de ecrã completas a mostrar o URL, qualquer data e hora do sistema e utilizador com sessão iniciada.

Exemplo de provas

A captura de ecrã seguinte do GitHub Dependabot demonstra que não são utilizadas bibliotecas/dependências na aplicação Web.

Exemplo de provas

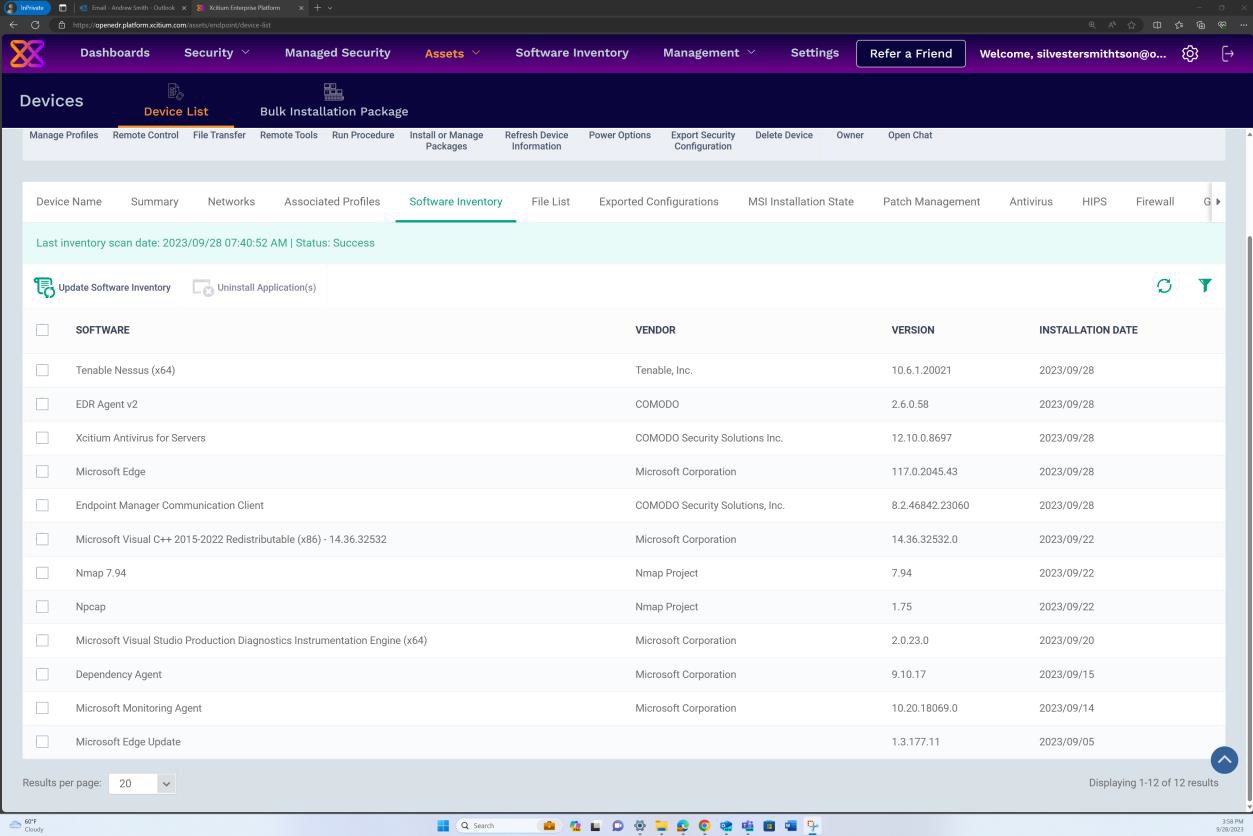

A captura de ecrã seguinte do inventário de software para o sistema operativo Windows através do OpenEDR demonstra que não foram encontradas versões de software e sistema operativo não suportados ou desatualizados.

Exemplo de provas

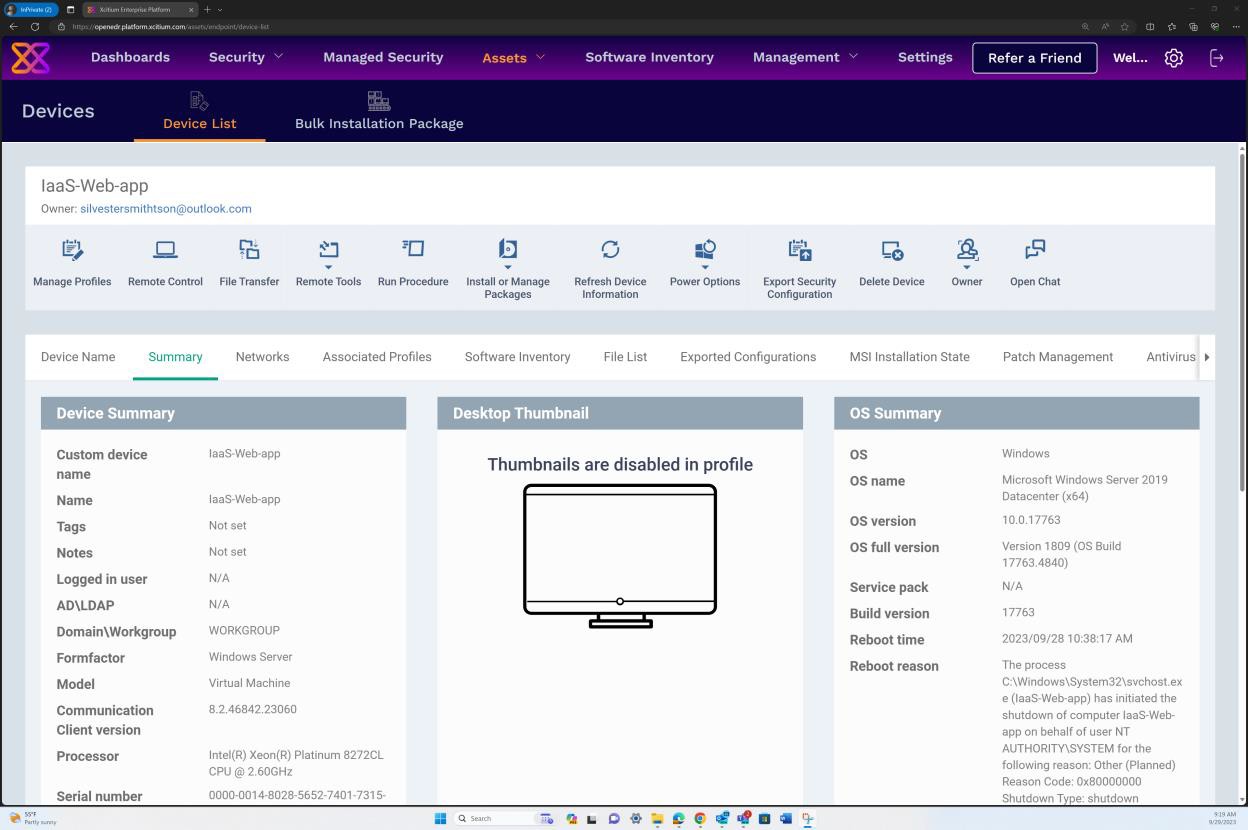

A captura de ecrã seguinte é do OpenEDR no Resumo do SO que mostra o Windows Server 2019 Datacenter (x64) e o histórico de versões completas do SO, incluindo service pack, versão de compilação, etc... validando que não foi encontrado nenhum sistema operativo não suportado.

Exemplo de provas

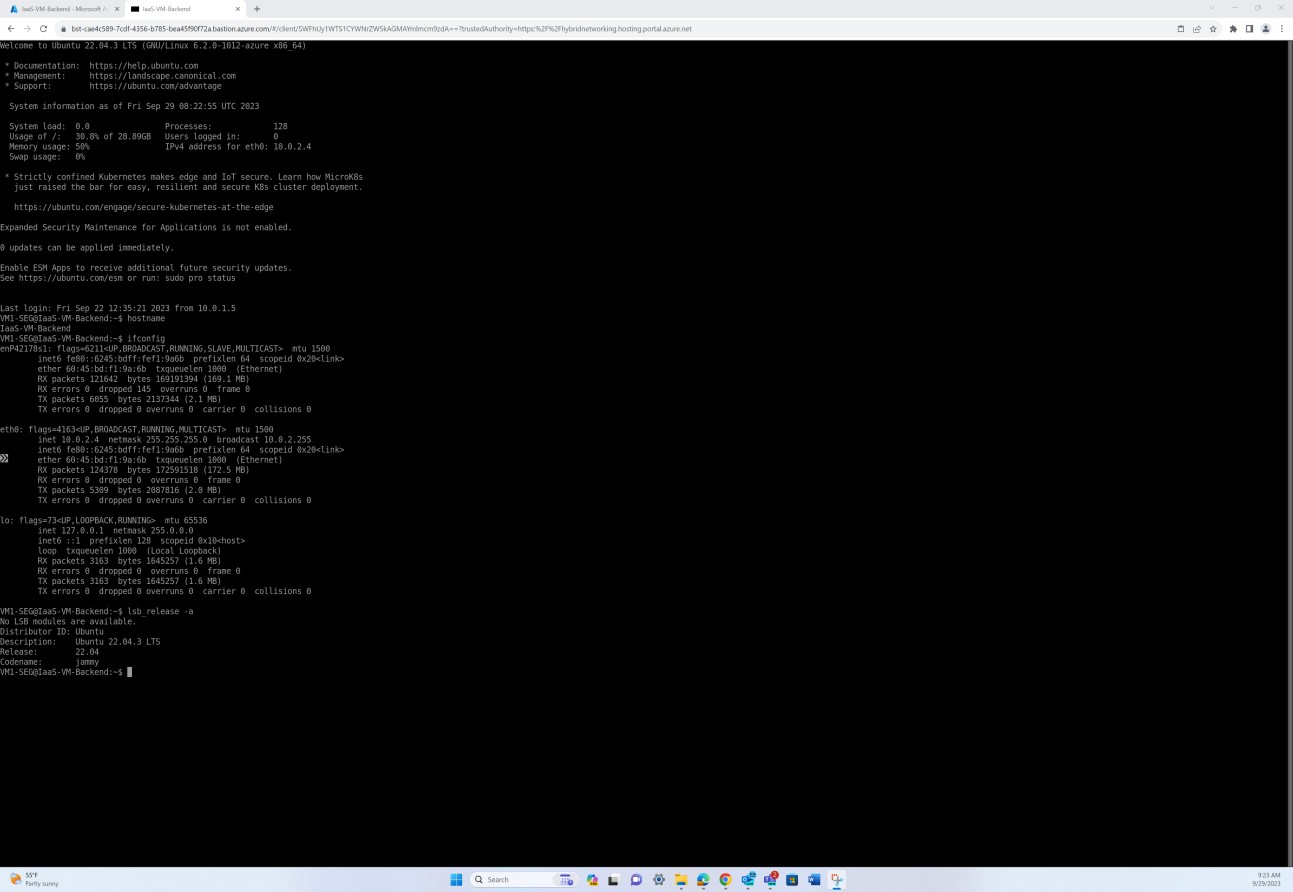

A captura de ecrã seguinte de um servidor do sistema operativo Linux demonstra todos os detalhes da versão, incluindo o ID do Distribuidor, Descrição, Versão e Nome de Código, validando que não foi encontrado nenhum sistema operativo Linux não suportado.

Exemplo de provas:

A captura de ecrã seguinte do relatório de análise de vulnerabilidades do Nessus demonstra que não foi encontrado nenhum sistema operativo (SO) e software não suportados no computador de destino.

Nota: nos exemplos anteriores, não foi utilizada uma captura de ecrã completa. No entanto, todas as capturas de ecrã submetidas pelo ISV têm de ser capturas de ecrã completas a mostrar o URL, qualquer data e hora do sistema e utilizador com sessão iniciada.

Verificação de vulnerabilidade

A análise de vulnerabilidades procura possíveis fraquezas no sistema informático, redes e aplicações Web de uma organização para identificar buracos que possam potencialmente levar a falhas de segurança e à exposição de dados confidenciais. A análise de vulnerabilidades é frequentemente exigida pelas normas da indústria e regulamentos governamentais, por exemplo, o PCI DSS (Payment Card Industry Data Security Standard).

Um relatório da Métrica de Segurança intitulado "Guia de Métricas de Segurança de 2020 para a Conformidade do PCI DSS" afirma que "em média, demorou 166 dias a partir do momento em que uma organização foi vista a ter vulnerabilidades para um atacante comprometer o sistema. Depois de comprometidos, os atacantes tiveram acesso a dados confidenciais durante uma média de 127 dias, pelo que este controlo visa identificar potenciais fraquezas de segurança no ambiente no âmbito.

Ao introduzir avaliações regulares de vulnerabilidades, as organizações podem detetar fraquezas e inseguranças nos seus ambientes, o que pode fornecer um ponto de entrada para um ator malicioso comprometer o ambiente. A análise de vulnerabilidades pode ajudar a identificar patches em falta ou configurações incorretas no ambiente. Ao realizar regularmente estas análises, uma organização pode fornecer uma remediação adequada para minimizar o risco de um compromisso devido a problemas que são normalmente recolhidos por estas ferramentas de análise de vulnerabilidades.

Controlo N.º 6

Forneça provas que demonstrem que:

A análise trimestral de vulnerabilidades de aplicações Web e infraestrutura é realizada.

A análise tem de ser efetuada relativamente a toda a quantidade de espaço público (IPs/URLs) e aos intervalos de IP internos se o ambiente for IaaS, Híbrido ou No Local.

Nota: tem de incluir o âmbito completo do ambiente.

Intenção: análise de vulnerabilidades

Este controlo visa garantir que a organização realiza a análise de vulnerabilidades trimestralmente, visando a infraestrutura e as aplicações Web. A análise tem de ser abrangente, abrangendo requisitos de espaço público, como IPs públicos e URLs, bem como intervalos de IP internos. O âmbito da análise varia consoante a natureza da infraestrutura da organização:

Se uma organização implementar modelos híbridos, no local ou de Infraestrutura como Serviço (IaaS), a análise tem de abranger IPs/URLs públicos externos e intervalos de IP internos.

Se uma organização implementar a Plataforma como Serviço (PaaS), a análise tem de abranger apenas IPs/URLs públicos externos.

Este controlo também determina que a análise deve incluir o âmbito completo do ambiente, não deixando assim nenhum componente desmarcado. O objetivo é identificar e avaliar vulnerabilidades em todas as partes da pilha tecnológica da organização para garantir uma segurança abrangente.

Diretrizes: análise de vulnerabilidades

Indique os relatórios de análise completos para as análises de vulnerabilidades de cada trimestre que foram realizadas nos últimos 12 meses. Os relatórios devem indicar claramente os objetivos para validar que a quantidade total de espaço público está incluída e, quando aplicável, cada sub-rede interna. Indique TODOS os relatórios de análise para CADA trimestre.

Exemplo de evidência: análise de vulnerabilidades

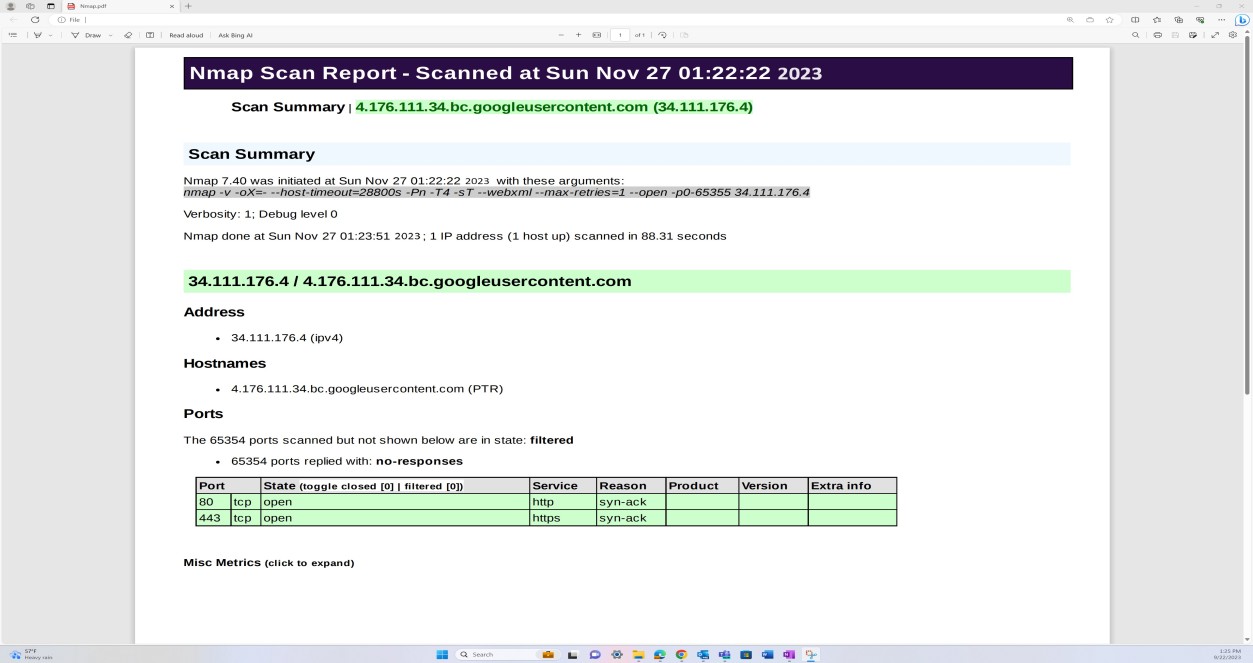

A captura de ecrã seguinte mostra uma deteção de rede e uma análise de porta realizada através do Nmap na Infraestrutura externa para identificar quaisquer portas abertas não protegidas.

Nota: o Nmap por si só não pode ser utilizado para cumprir este controlo, uma vez que a expectativa é que seja fornecida uma análise completa de vulnerabilidades. A deteção de portas Nmap faz parte do processo de gestão de vulnerabilidades exemplificada abaixo e é complementada por análises OpenVAS e OWASP ZAP relativamente à infraestrutura externa.

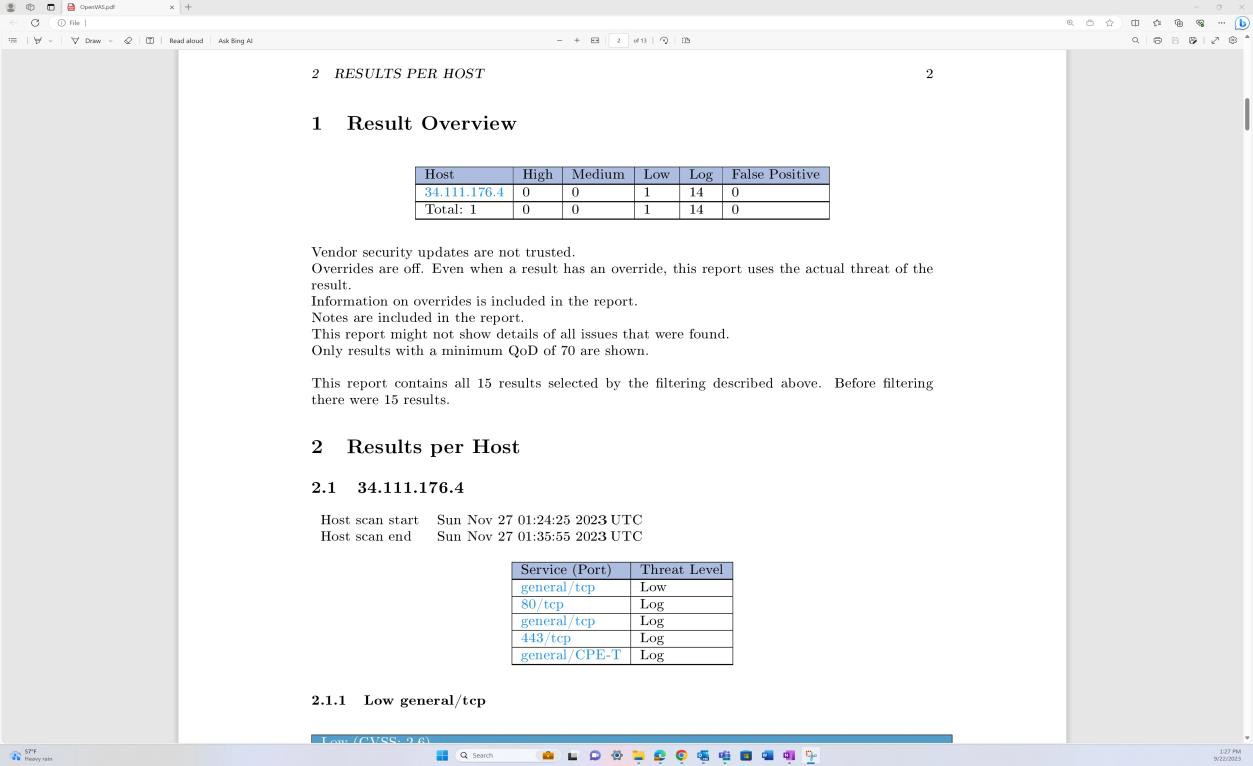

A captura de ecrã mostra a análise de vulnerabilidades através do OpenVAS relativamente à infraestrutura externa para identificar eventuais configurações incorretas e vulnerabilidades pendentes.

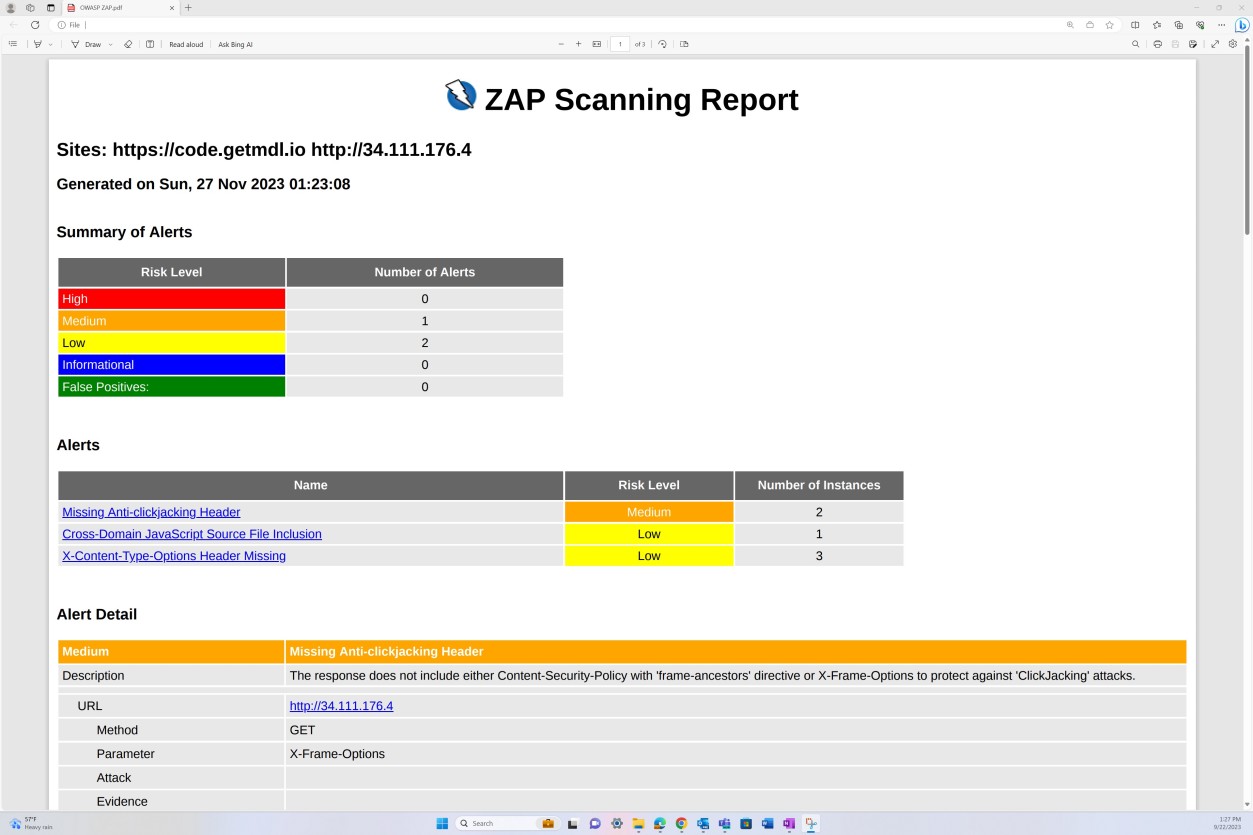

A captura de ecrã seguinte mostra o relatório de análise de vulnerabilidades do OWASP ZAP a demonstrar testes de segurança de aplicações dinâmicos.

Exemplo de evidência: análise de vulnerabilidades

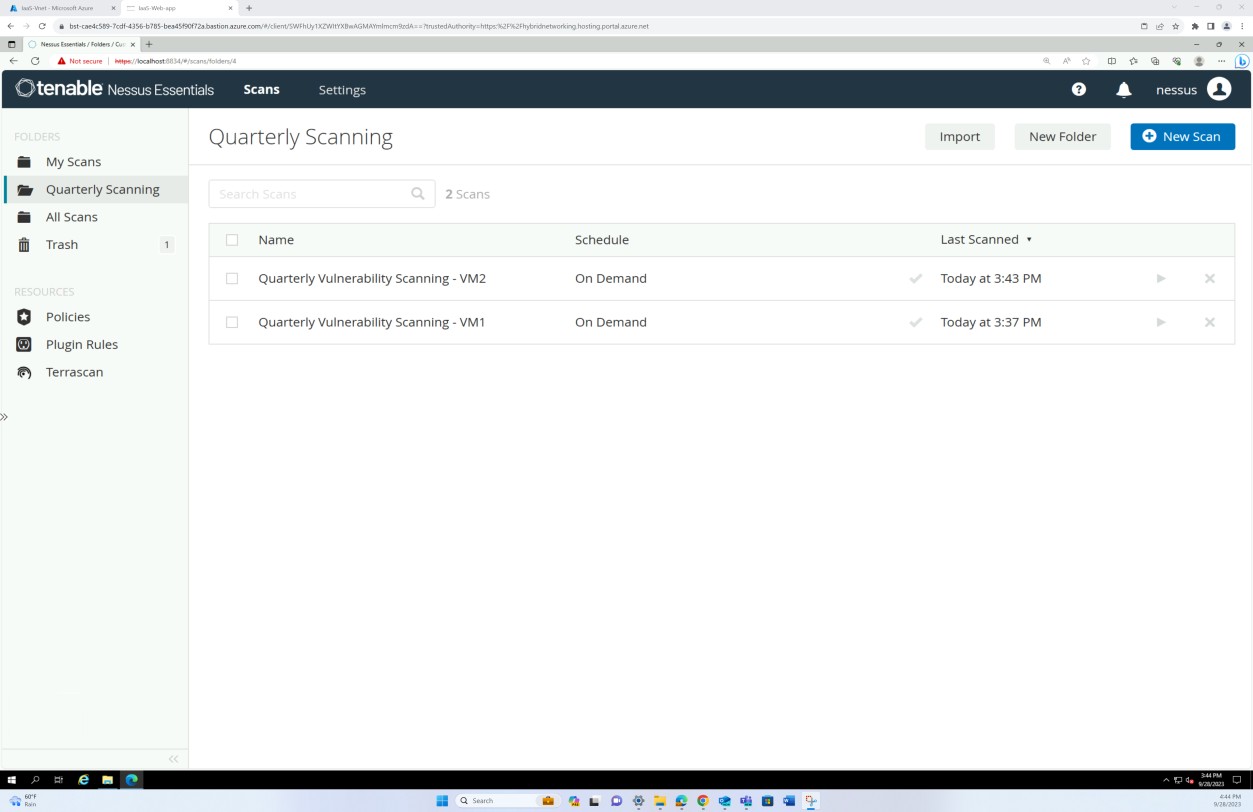

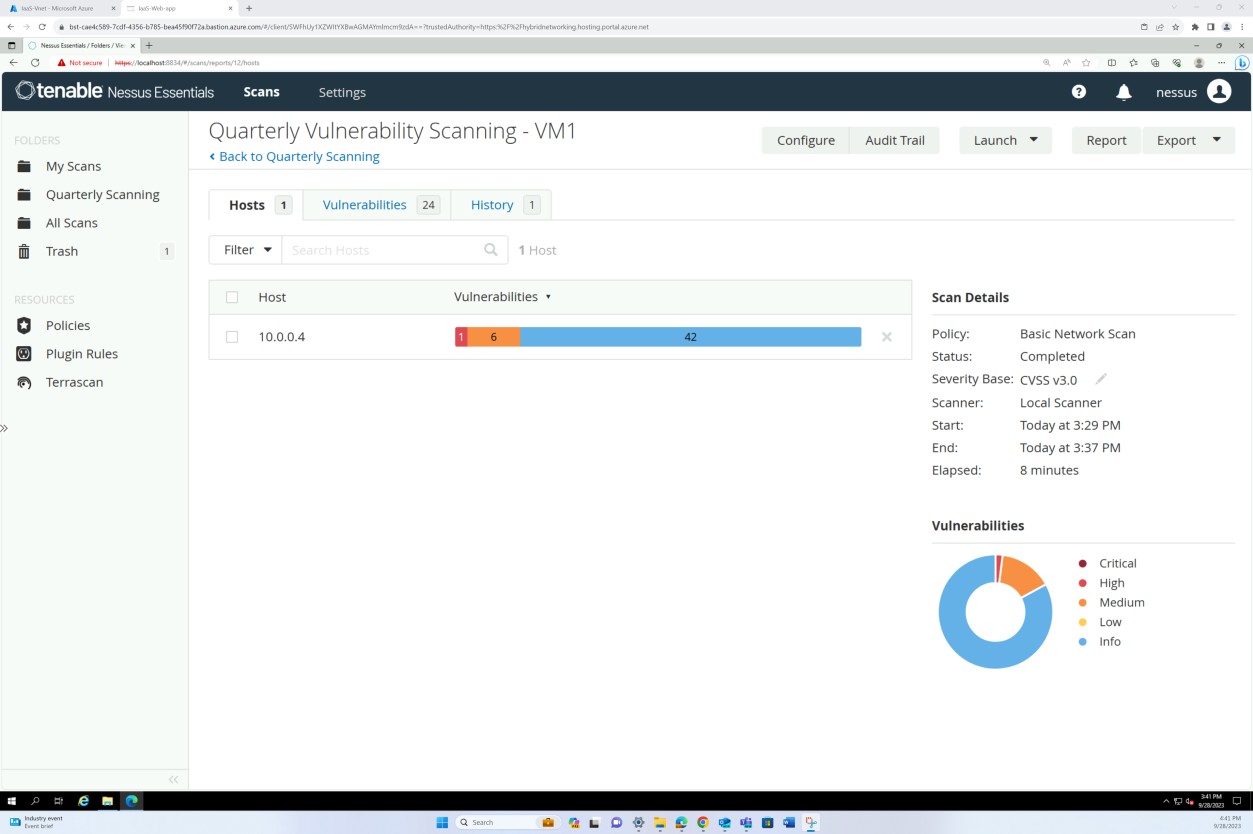

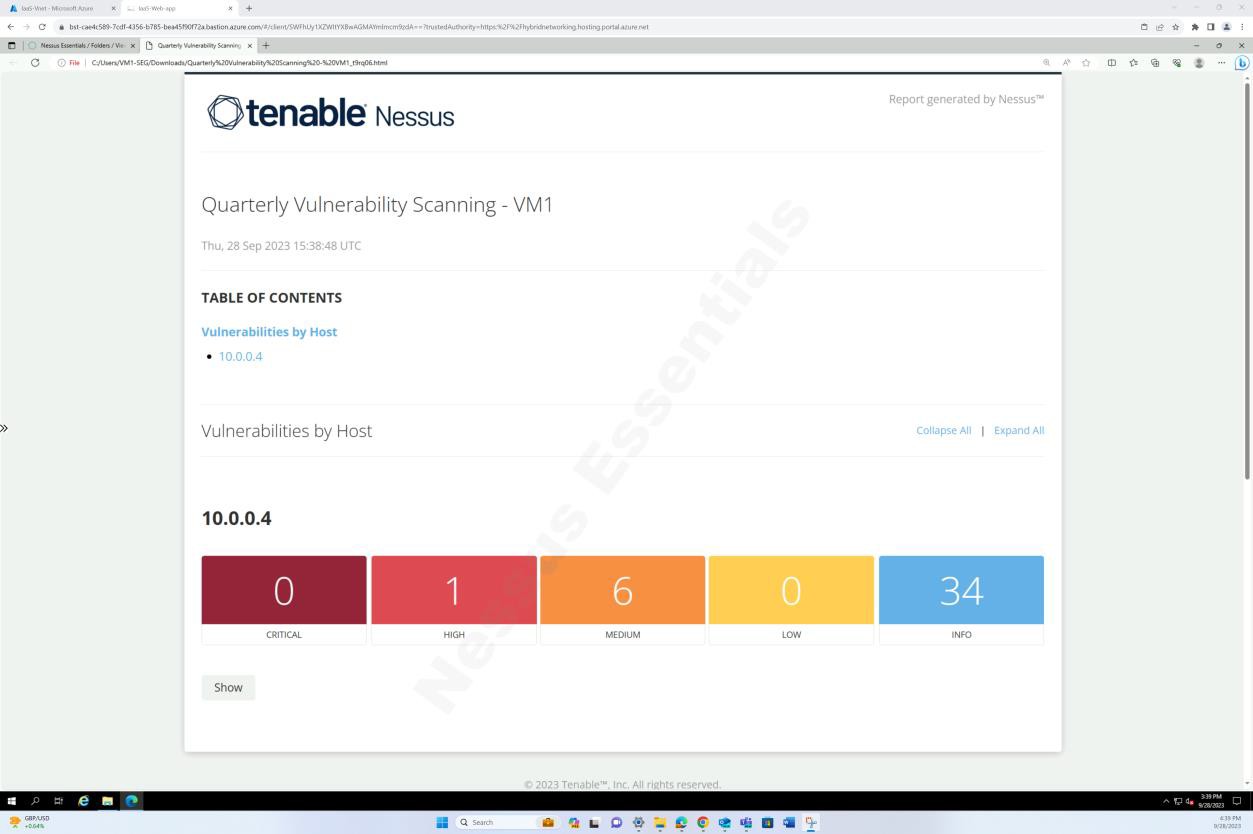

As capturas de ecrã seguintes do relatório de análise de vulnerabilidades do Nessus Essentials tenable demonstram que a análise da infraestrutura interna é efetuada.

As capturas de ecrã anteriores demonstram a configuração das pastas para análises trimestrais nas VMs do anfitrião.

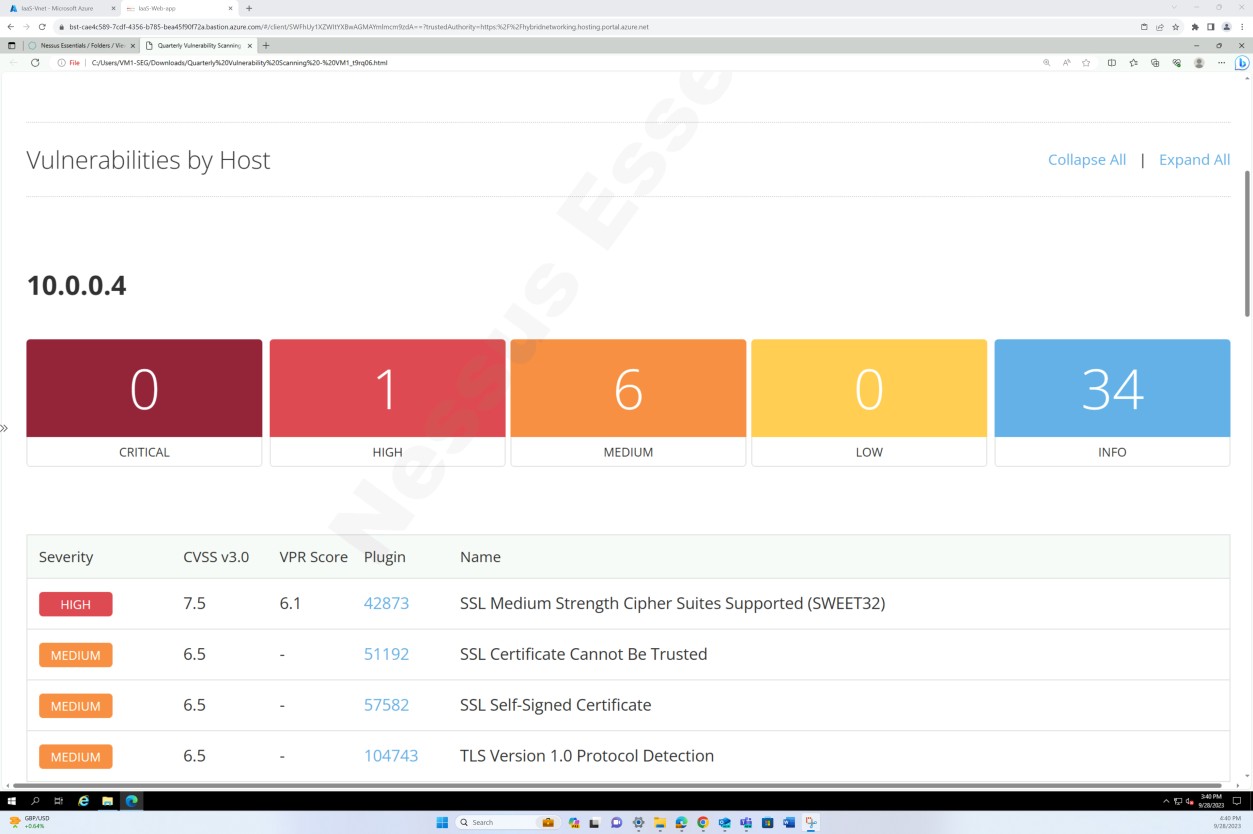

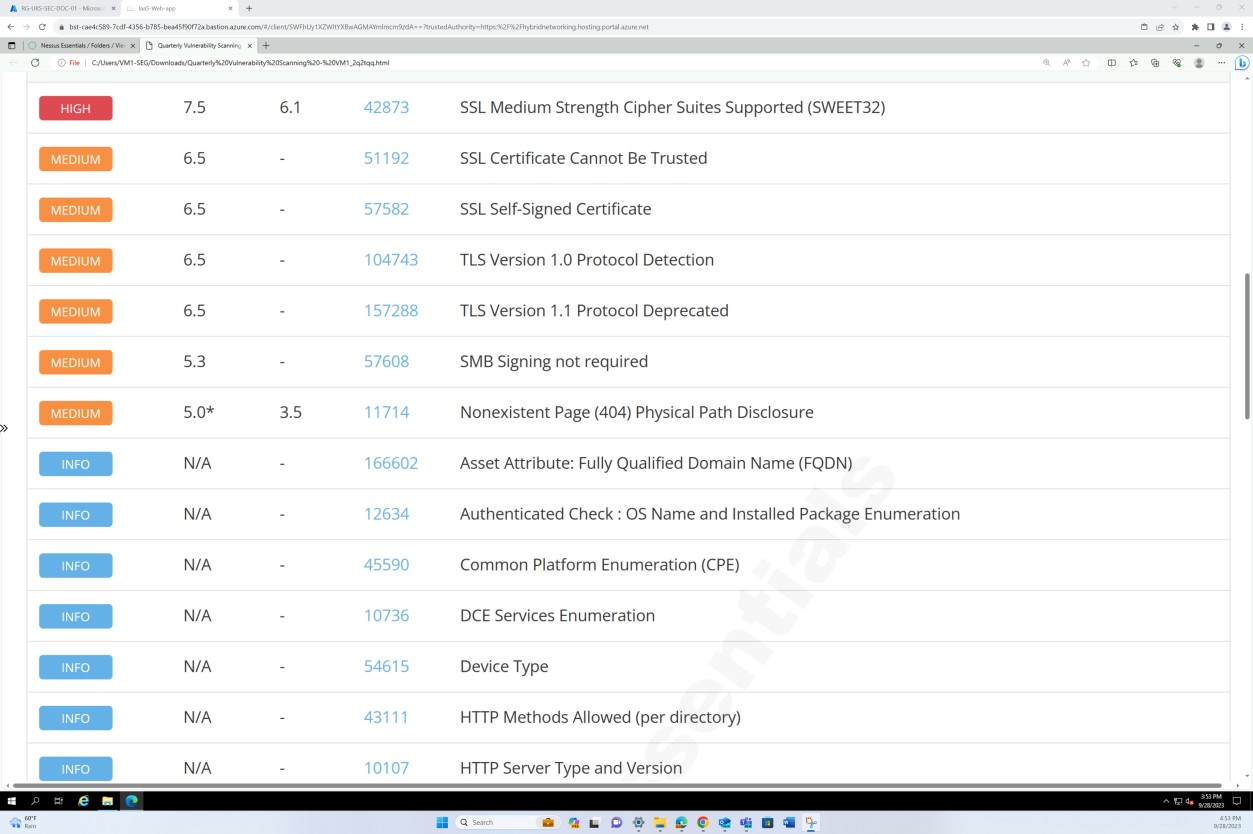

As capturas de ecrã acima e abaixo mostram o resultado do relatório de análise de vulnerabilidades.

A captura de ecrã seguinte mostra a continuação do relatório que abrange todos os problemas encontrados.

Controlo N.º 7

Forneça provas de reanálise que demonstrem que:

- A remediação de todas as vulnerabilidades identificadas no Controlo 6 é corrigida de acordo com a janela de aplicação de patches mínima definida na sua política.

Intenção: aplicação de patches

A falta de identificação, gestão e remediação rápida de vulnerabilidades e configurações incorretas pode aumentar o risco de um compromisso por parte de uma organização que conduza a potenciais violações de dados. Identificar e remediar corretamente problemas é visto como importante para a postura e o ambiente de segurança gerais de uma organização que está em consonância com as melhores práticas de várias arquiteturas de segurança, por exemplo, ISO 27001 e PCI DSS.

A intenção deste controlo é garantir que a organização fornece provas credíveis de reanálises, demonstrando que todas as vulnerabilidades identificadas num Controlo 6 foram remediadas. A remediação tem de estar alinhada com a janela de aplicação de patches mínima definida na política de gestão de patches da organização.

Diretrizes: aplicação de patches

Forneça relatórios de nova análise que confirmem que quaisquer vulnerabilidades identificadas no controlo 6 foram remediadas de acordo com as janelas de aplicação de patches definidas no controlo 4 .

Exemplo de evidência: aplicação de patches

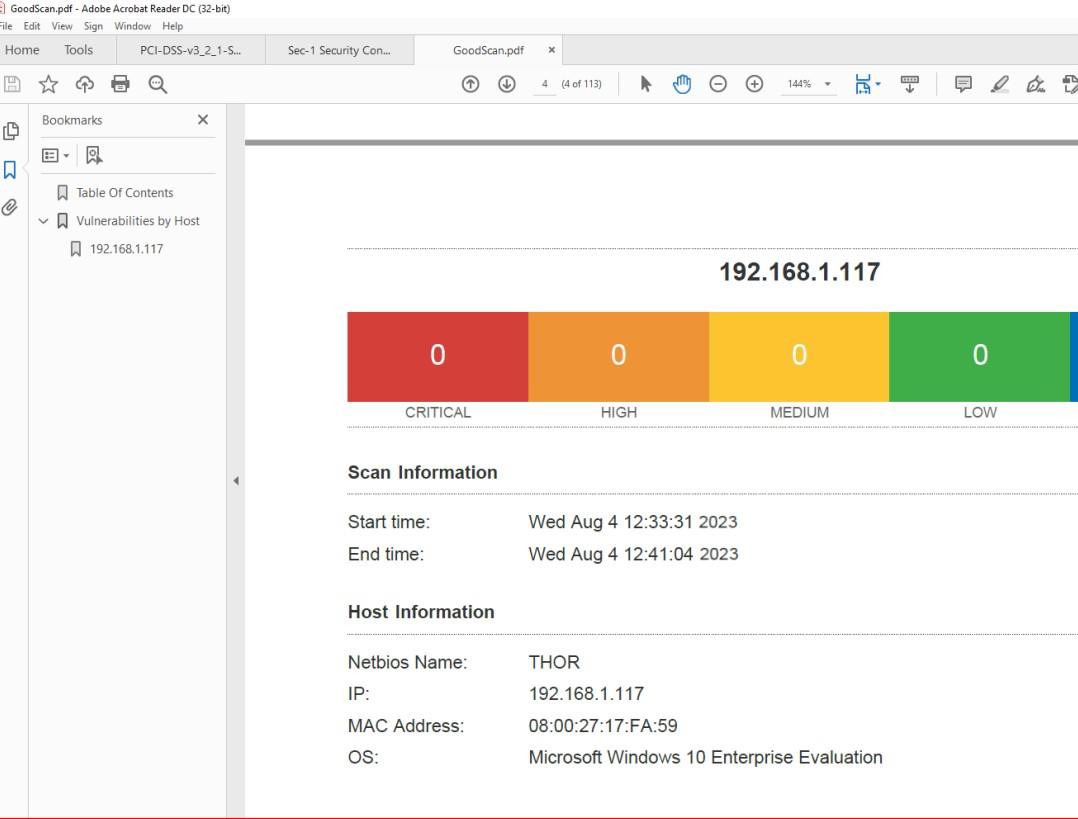

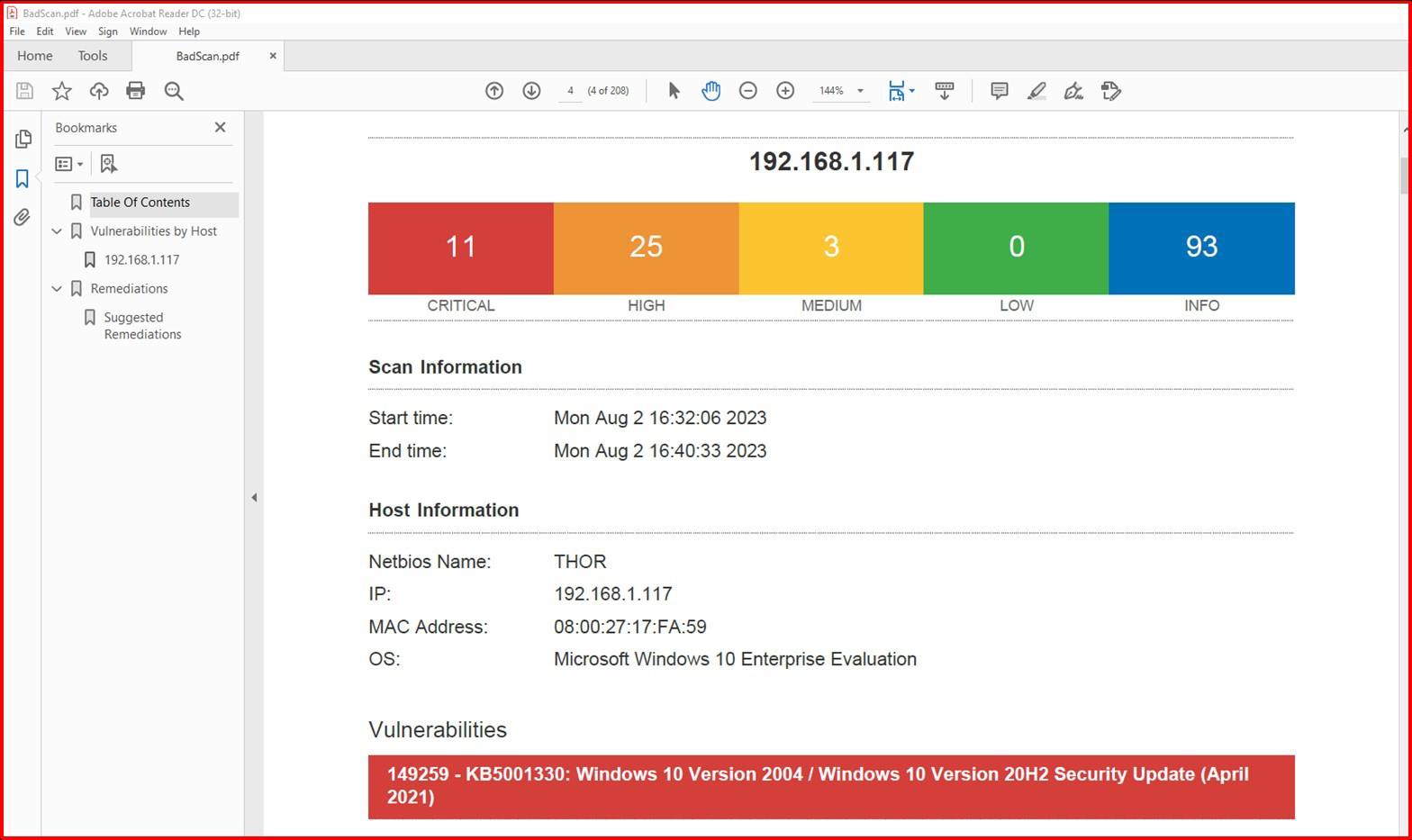

A captura de ecrã seguinte mostra uma análise Nessus do ambiente no âmbito (uma única máquina neste exemplo chamada Thor) a mostrar vulnerabilidades nodia 2de agosto de 2023.

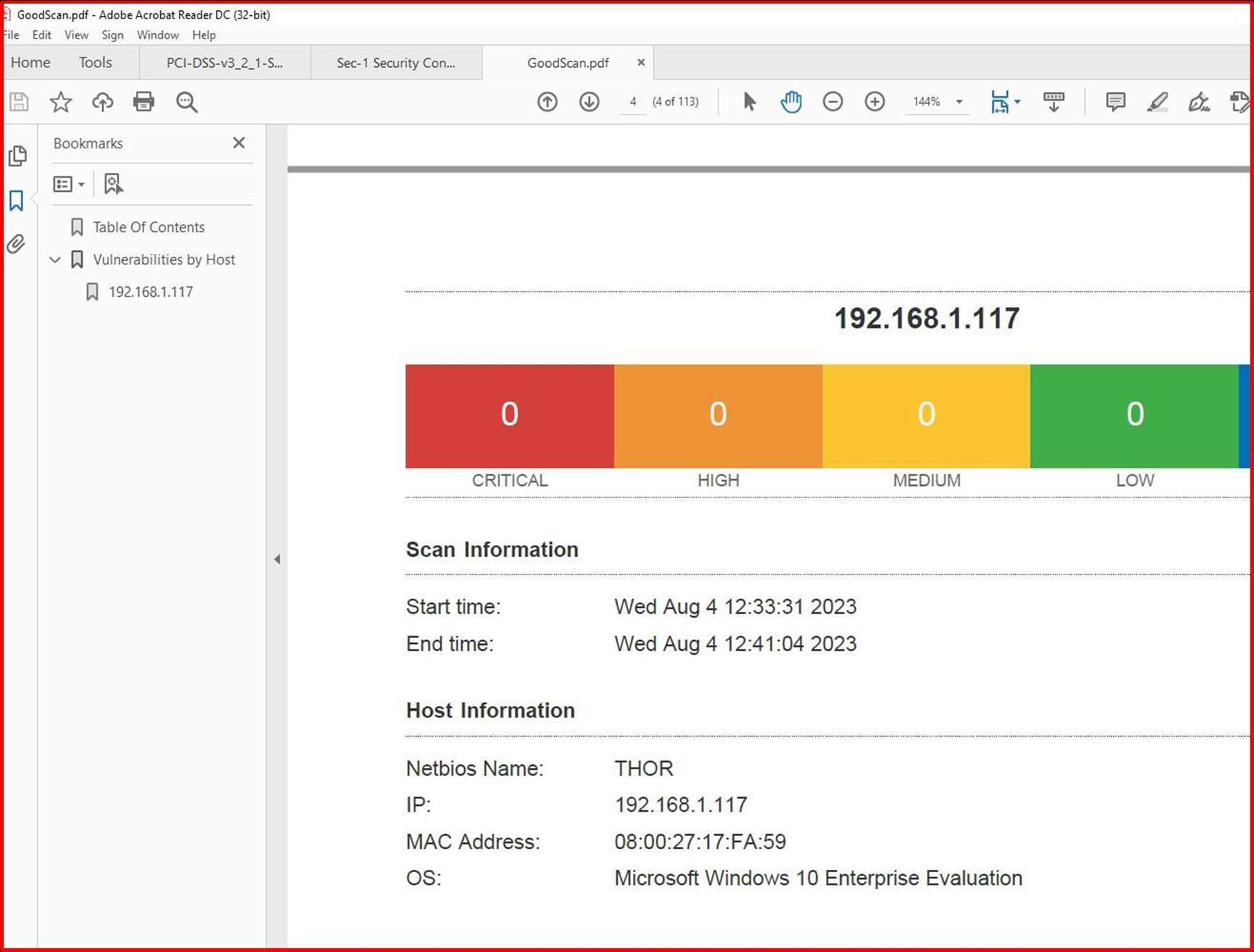

A captura de ecrã seguinte mostra que os problemas foram resolvidos, 2 dias depois, que se encontra na janela de aplicação de patches definida na política de aplicação de patches.

Nota: nos exemplos anteriores, não foi utilizada uma captura de ecrã completa, no entanto, TODOS os ISV submetidos

as capturas de ecrã de provas têm de ser capturas de ecrã completas que mostrem qualquer URL, utilizador com sessão iniciada e a data e hora do sistema.

Controlos de Segurança de Rede (NSC)

Os controlos de segurança de rede são um componente essencial das arquiteturas de cibersegurança, como a ISO 27001, os controlos CIS e o NIST Cybersecurity Framework. Ajudam as organizações a gerir riscos associados a ameaças cibernéticas, a proteger dados confidenciais contra acesso não autorizado, a cumprir os requisitos regulamentares, a detetar e a responder a ameaças cibernéticas em tempo útil e a garantir a continuidade do negócio. A segurança de rede eficaz protege os recursos organizacionais contra uma vasta gama de ameaças dentro ou fora da organização.

Controlo N.º 8

Forneça provas demonstráveis de que:

- Os Controlos de Segurança de Rede (NSC) são instalados no limite do ambiente no âmbito e instalados entre a rede de perímetro e as redes internas.

E se Híbrido, No Local, IaaS também fornecer provas de que:

- Todos os acessos públicos terminam na rede de perímetro.

Intenção: NSC

Este controlo visa confirmar que os Controlos de Segurança de Rede (NSC) estão instalados em localizações-chave na topologia de rede da organização. Especificamente, os NSCs têm de ser colocados no limite do ambiente no âmbito e entre a rede de perímetro e as redes internas. O objetivo deste controlo é confirmar que estes mecanismos de segurança estão corretamente situados para maximizar a sua eficácia na proteção dos recursos digitais da organização.

Diretrizes: NSC

Devem ser fornecidas provas para demonstrar que os Controlos de Segurança de Rede (NSC) estão instalados no limite e configurados entre o perímetro e as redes internas. Isto pode ser conseguido ao fornecer as capturas de ecrã das definições de configuração dos Controlos de Segurança de Rede (NSC) e do âmbito ao qual é aplicada, por exemplo, uma firewall ou tecnologia equivalente, como Grupos de Segurança de Rede do Azure (NSGs), Azure Front Door, etc.

Exemplo de evidência: NSC

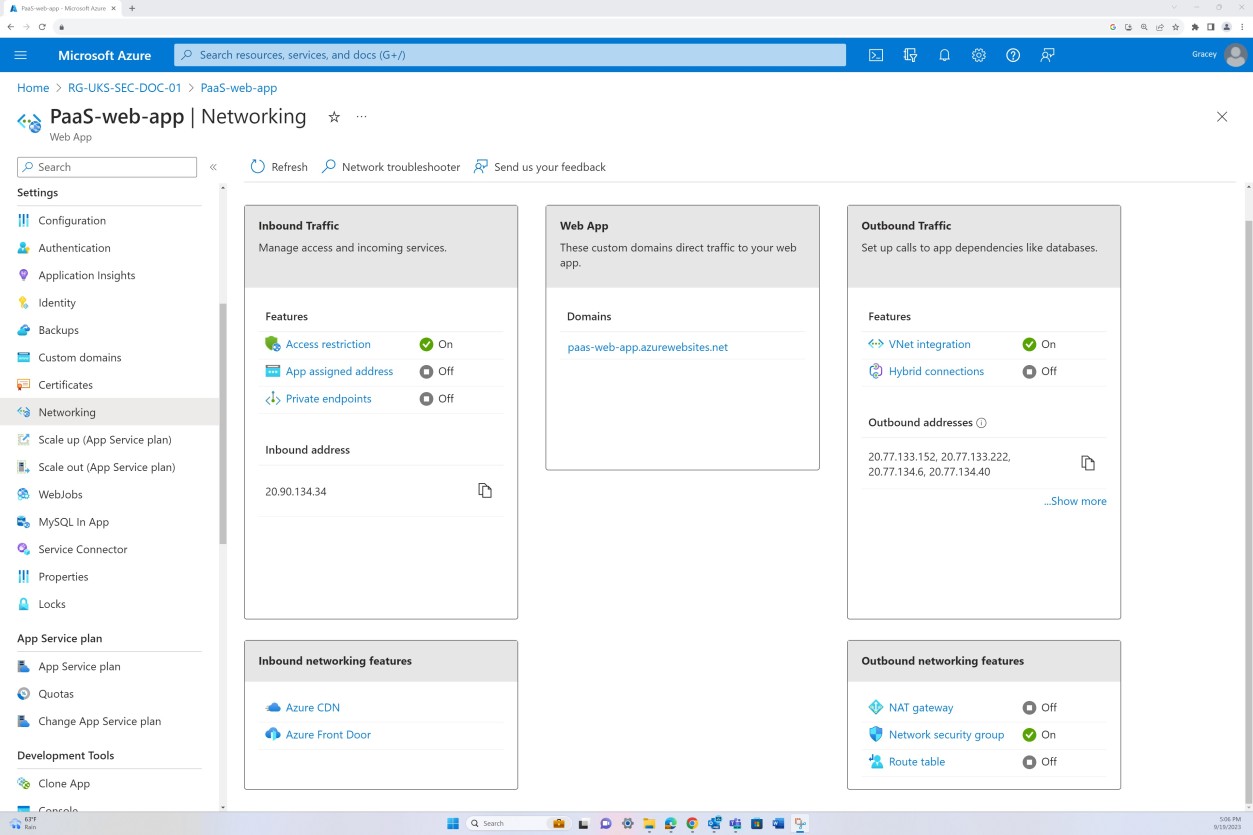

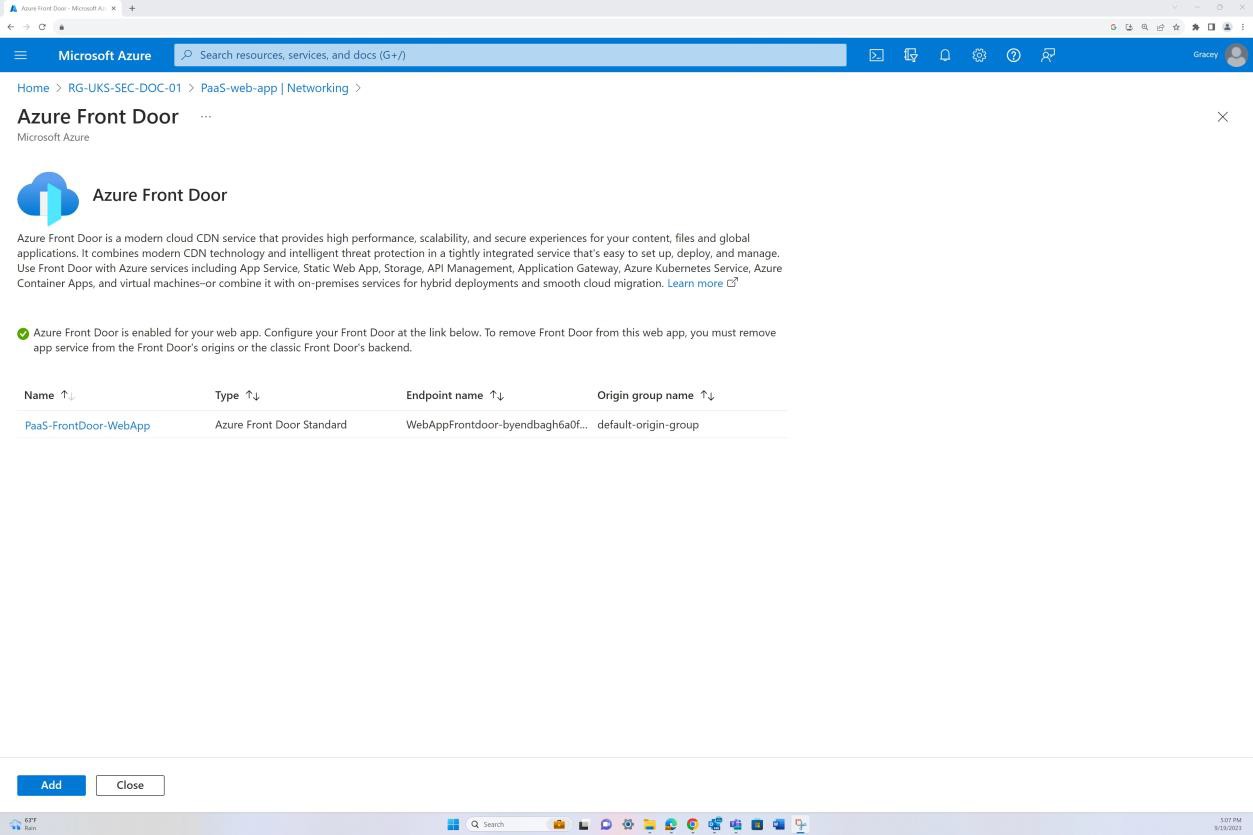

A captura de ecrã seguinte é da aplicação Web "PaaS-web-app"; O painel de rede demonstra que todo o tráfego de entrada está a passar pelo Azure Front Door, enquanto todo o tráfego da aplicação para outros recursos do Azure é encaminhado e filtrado através do NSG do Azure através da integração da VNET.

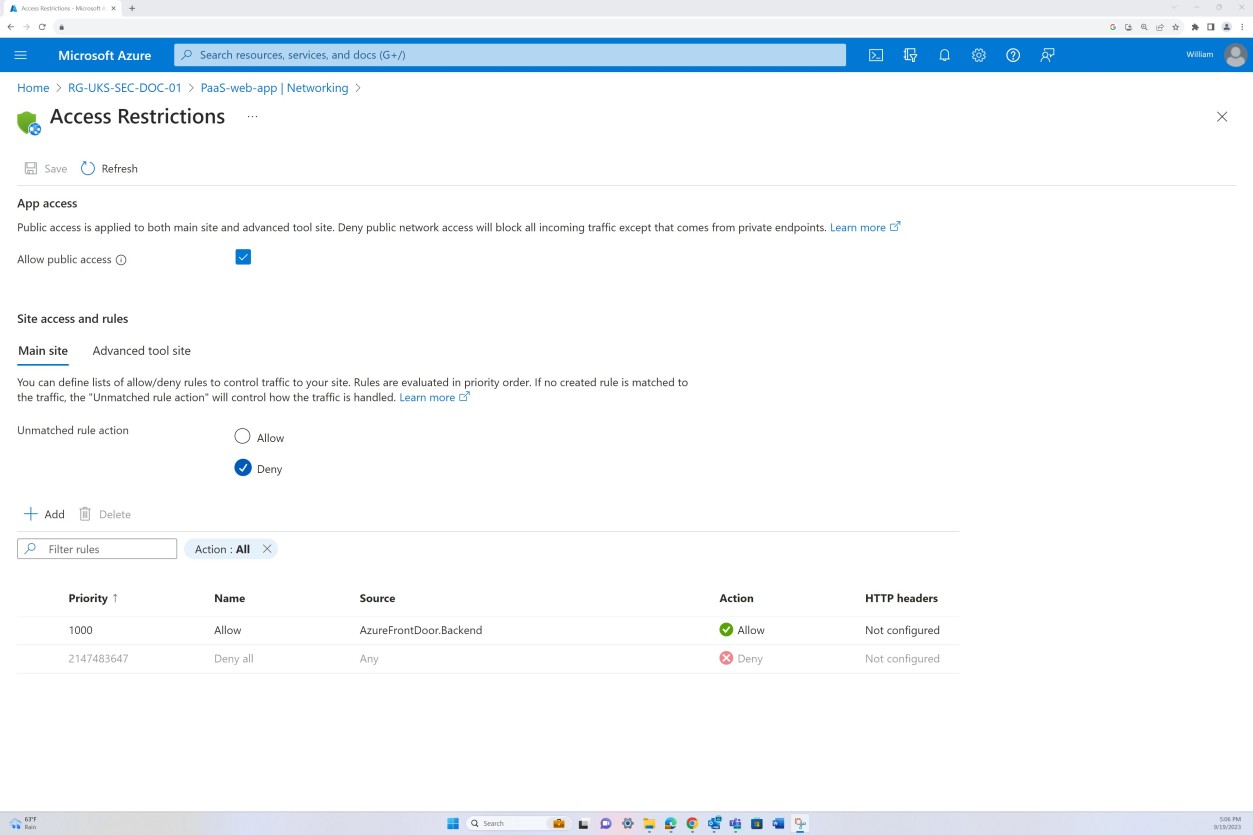

As regras de negação nas "Restrições de acesso" impedem qualquer entrada, exceto a partir do Front Door (FD), o tráfego é encaminhado através de FD antes de chegar à aplicação.

Exemplo de evidência: NSC

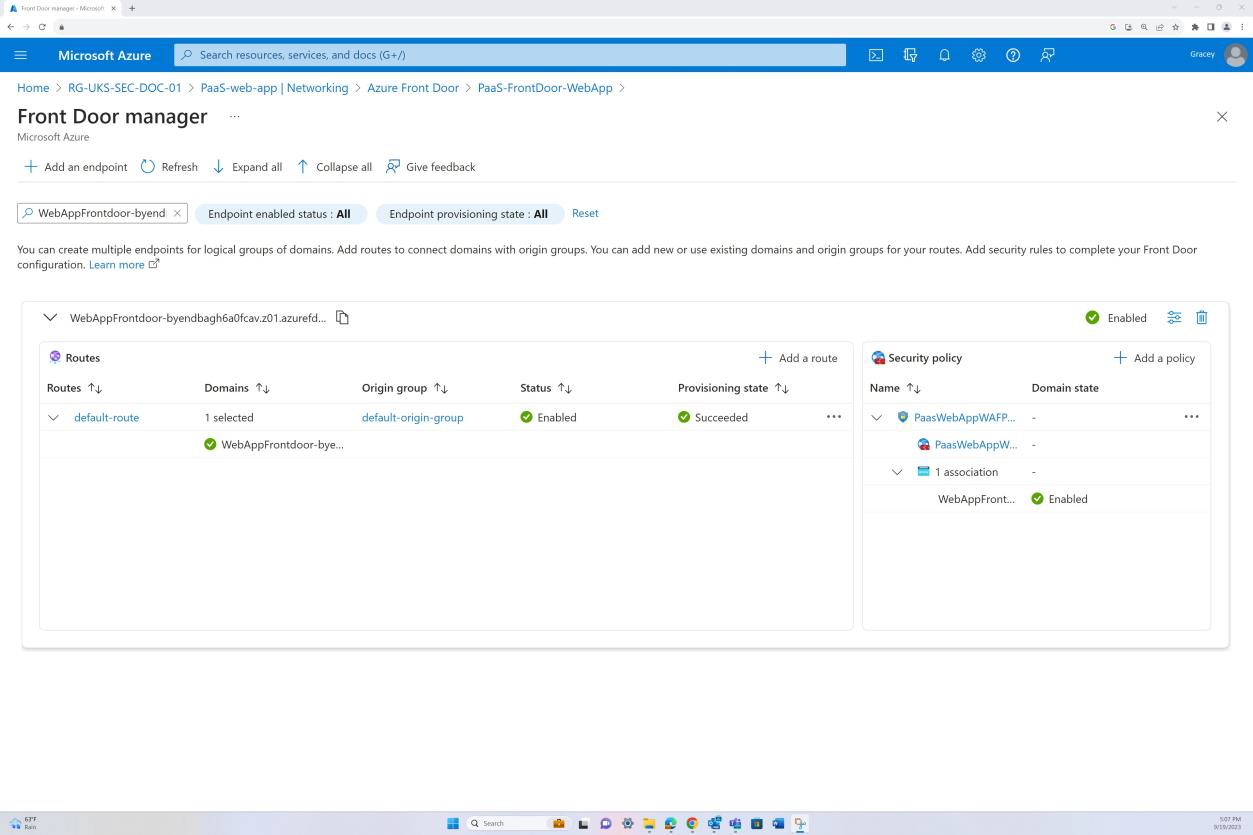

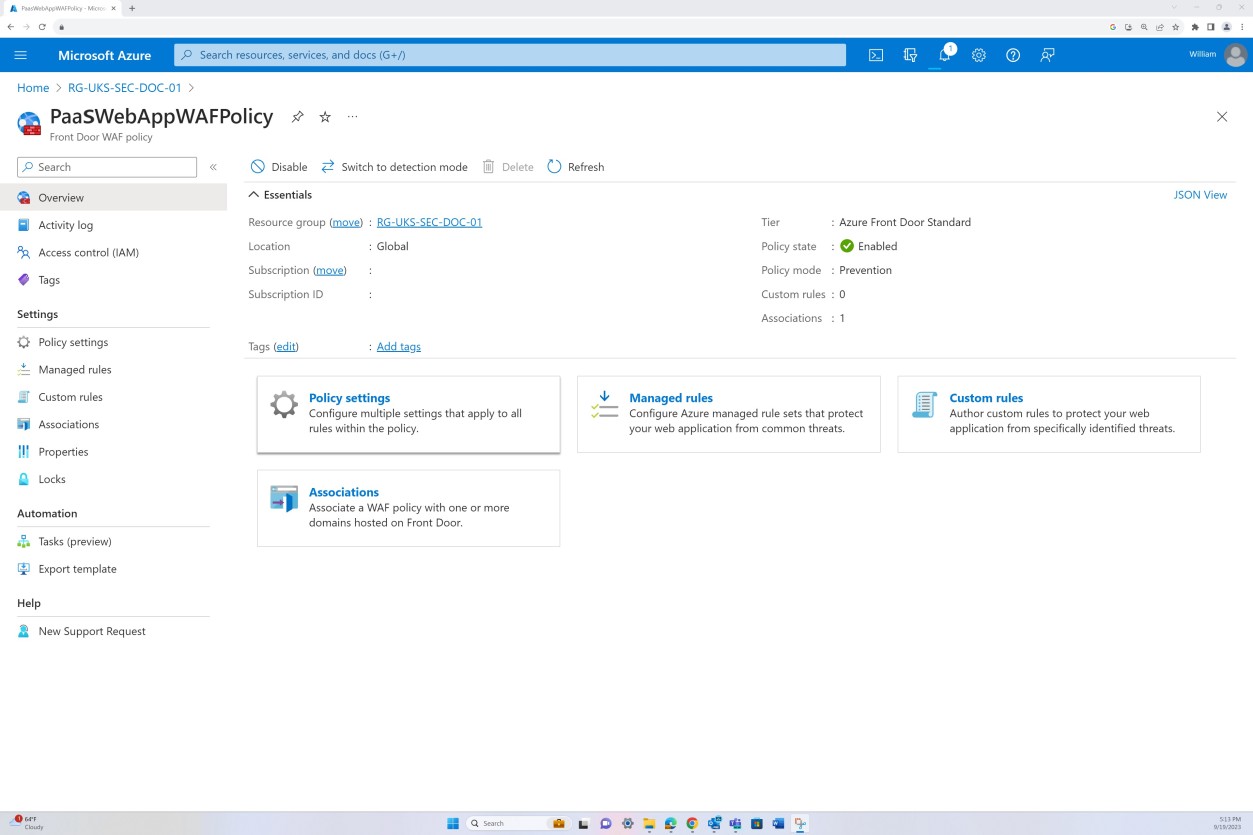

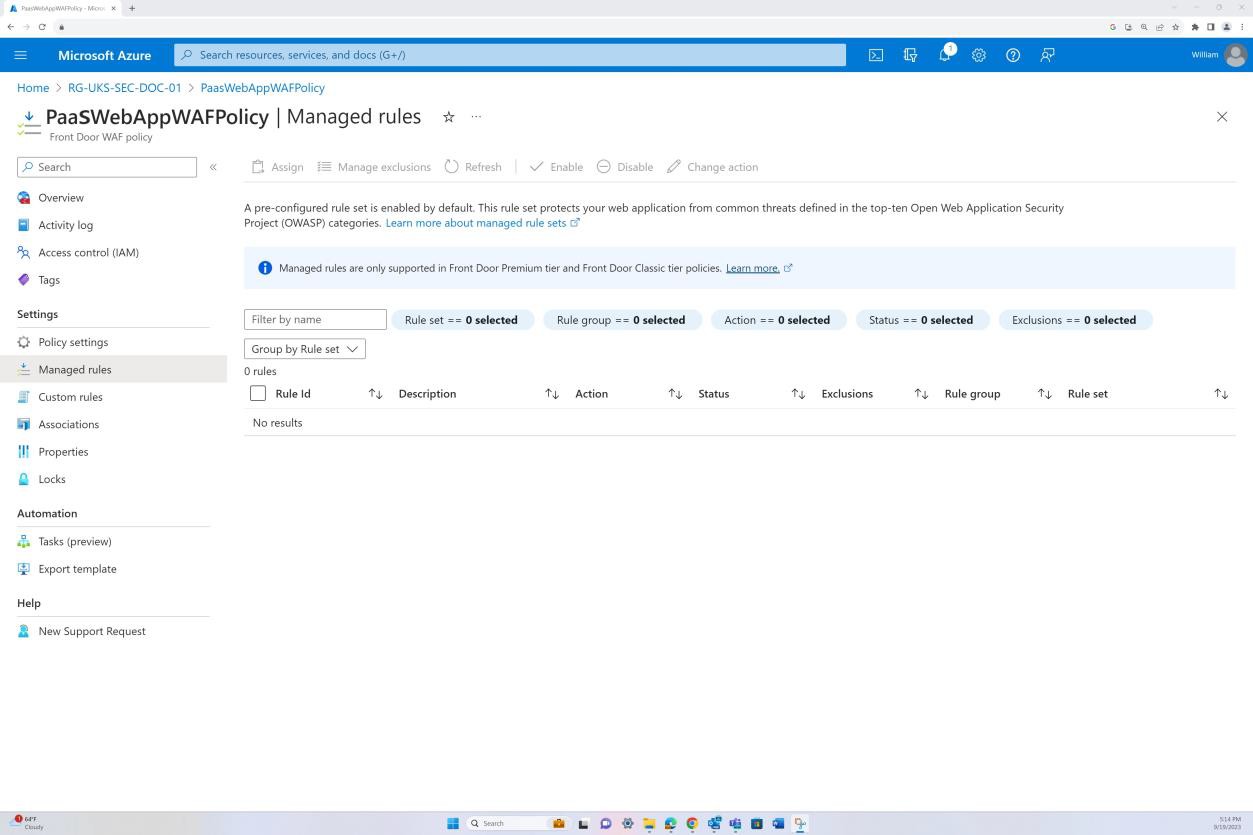

A captura de ecrã seguinte mostra a rota predefinida do Azure Front Door e que o tráfego é encaminhado através do Front Door antes de chegar à aplicação. A política waf também foi aplicada.

Exemplo de evidência: NSC

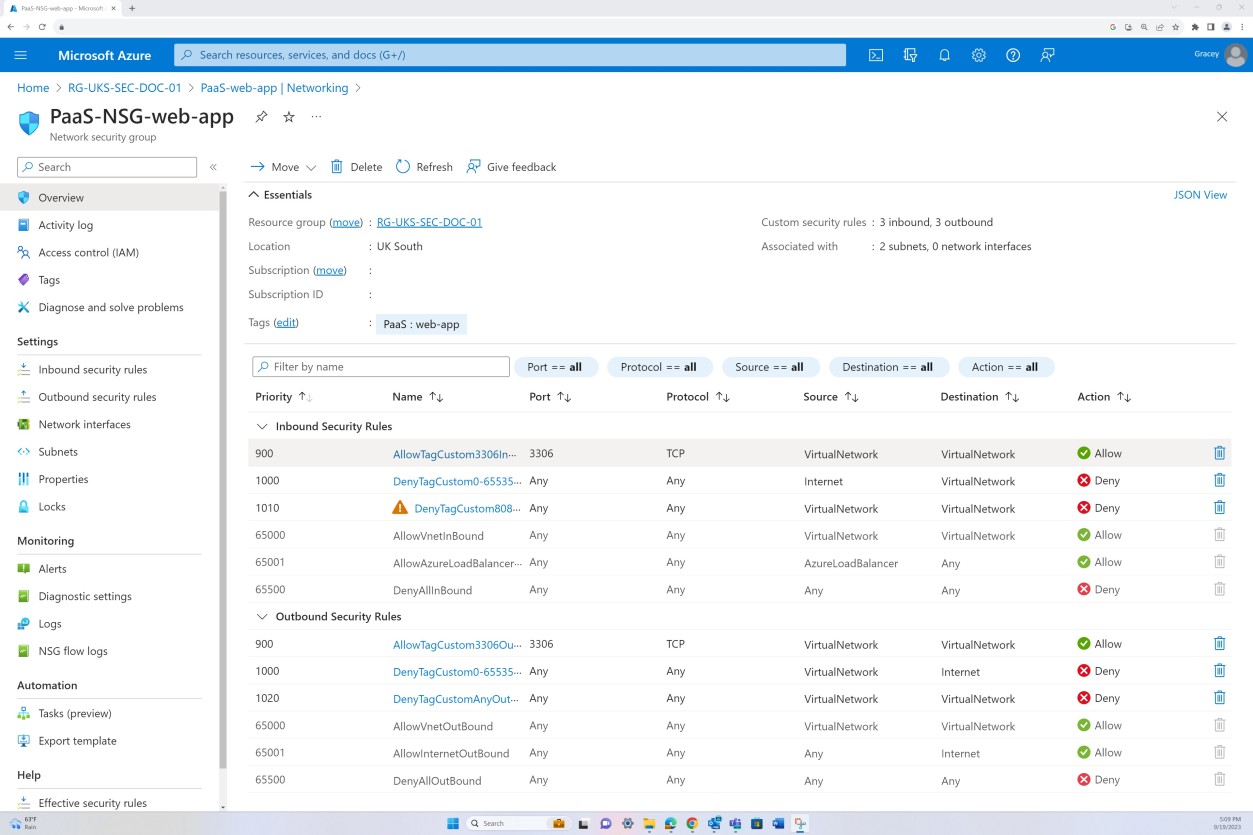

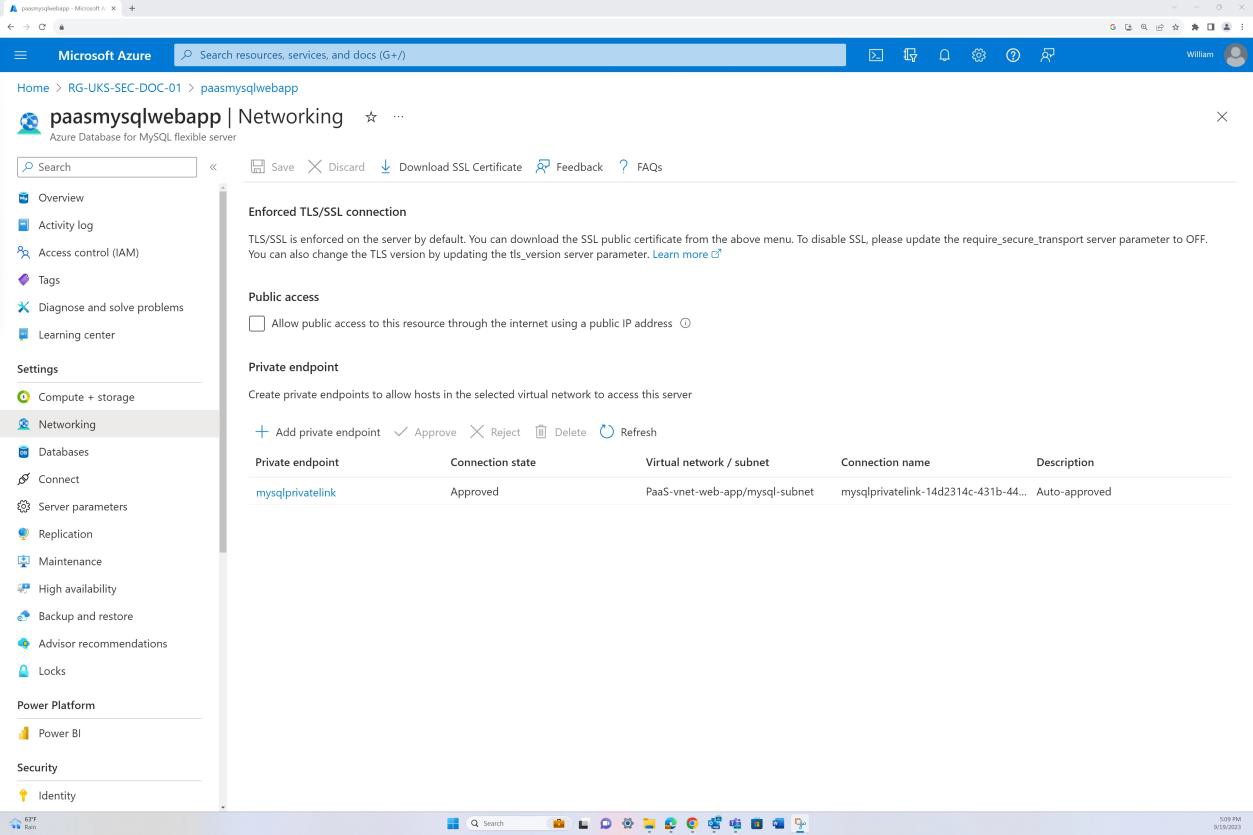

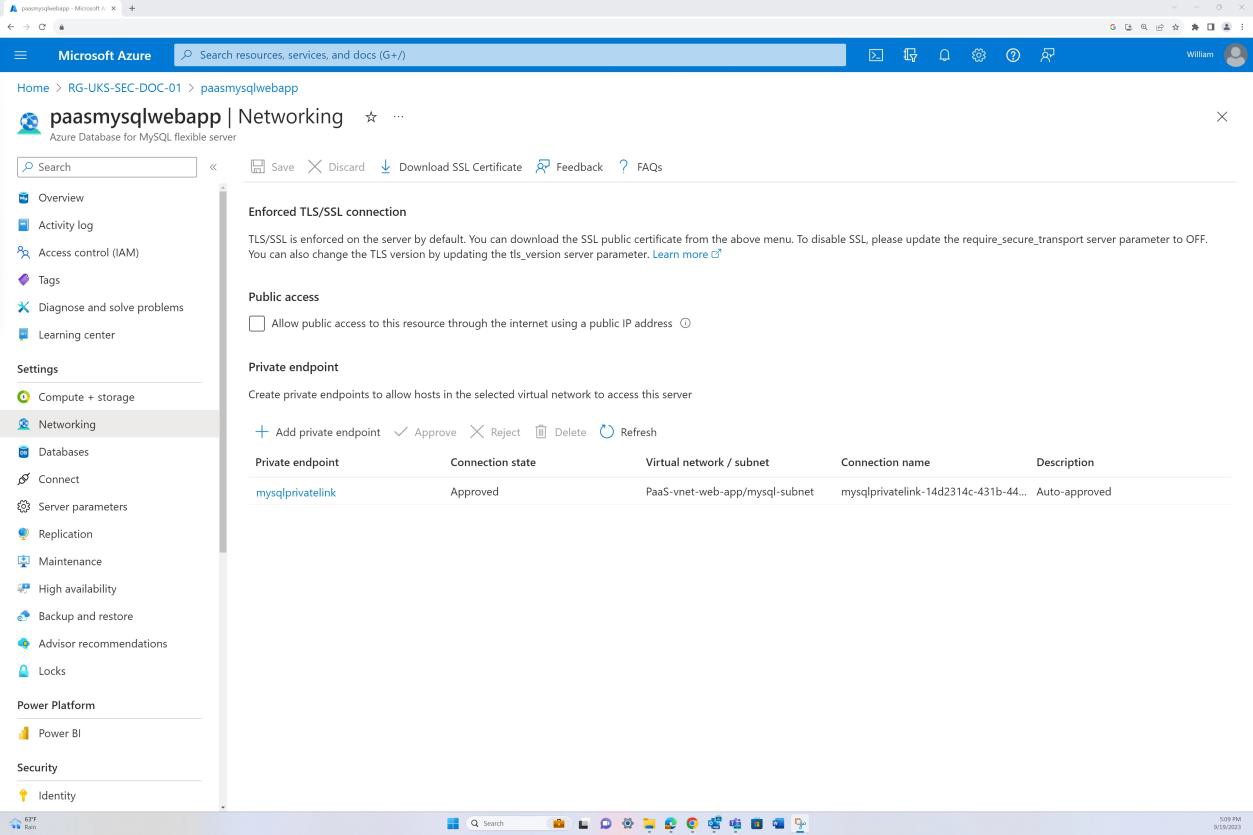

A primeira captura de ecrã mostra um Grupo de Segurança de Rede do Azure aplicado ao nível da VNET para filtrar o tráfego de entrada e saída. A segunda captura de ecrã demonstra que o SQL Server não é encaminhável através da Internet e está integrado através da VNET e através de uma ligação privada.

Isto garante que o tráfego interno e a comunicação são filtrados pelo NSG antes de chegar ao SQL Server.

Intent**:** híbrido, no local, IaaS

Este subponto é essencial para organizações que operam modelos híbridos, no local ou de Infraestrutura como serviço (IaaS). Procura garantir que todos os acessos públicos terminem na rede de perímetro, o que é crucial para controlar os pontos de entrada na rede interna e reduzir a exposição potencial a ameaças externas. As provas de conformidade podem incluir configurações de firewall, listas de controlo de acesso à rede ou outra documentação semelhante que possa fundamentar a afirmação de que o acesso público não se estende para além da rede de perímetro.

Exemplo de evidência: híbrido, no local, IaaS

A captura de ecrã demonstra que o SQL Server não é encaminhável através da Internet e está integrado através da VNET e através de uma ligação privada. Isto garante que apenas é permitido tráfego interno.

Exemplo de evidência: híbrido, no local, IaaS

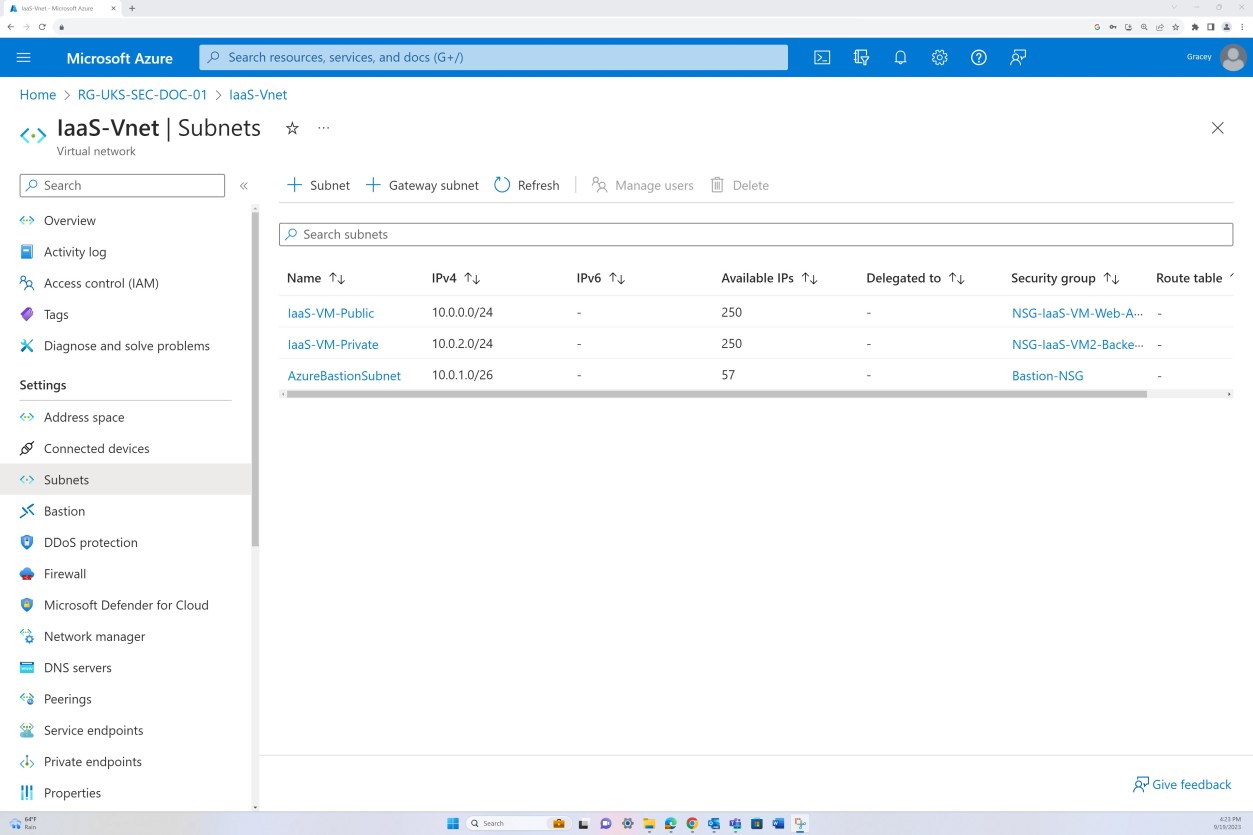

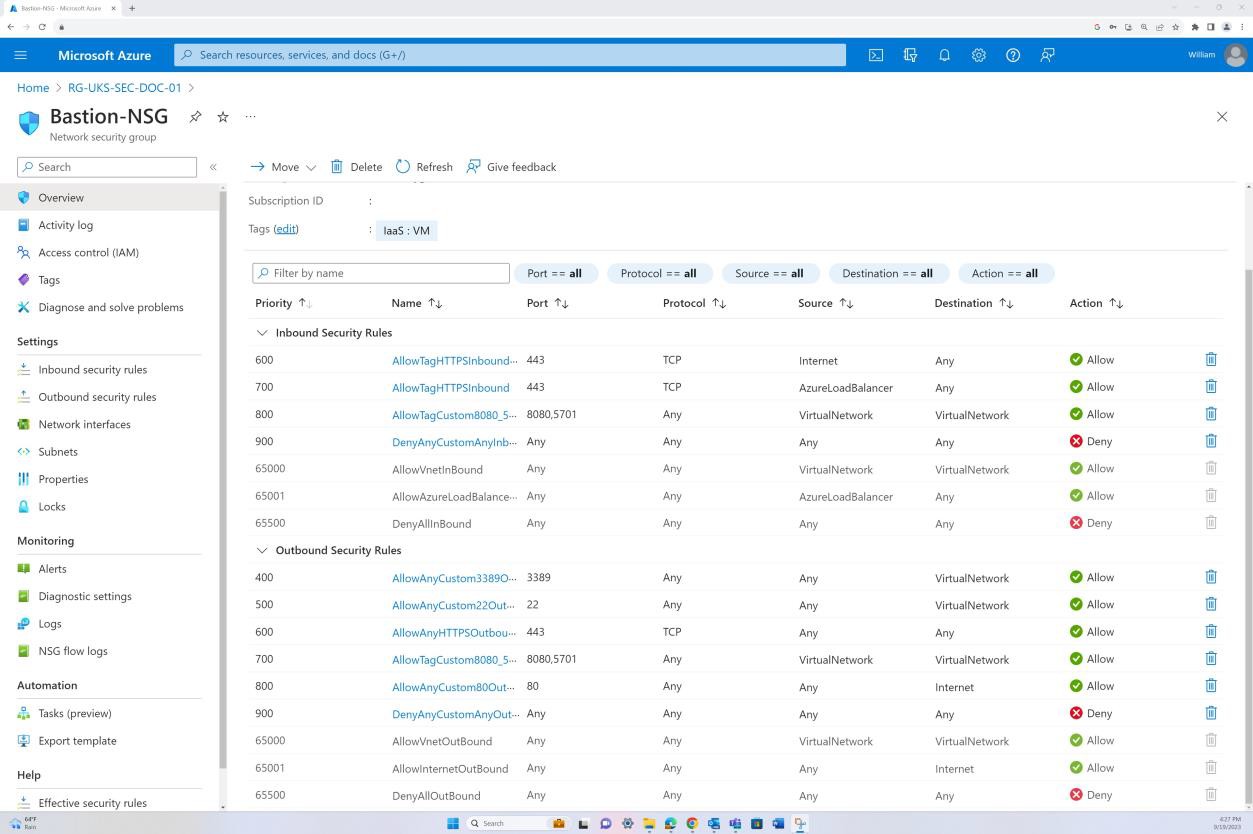

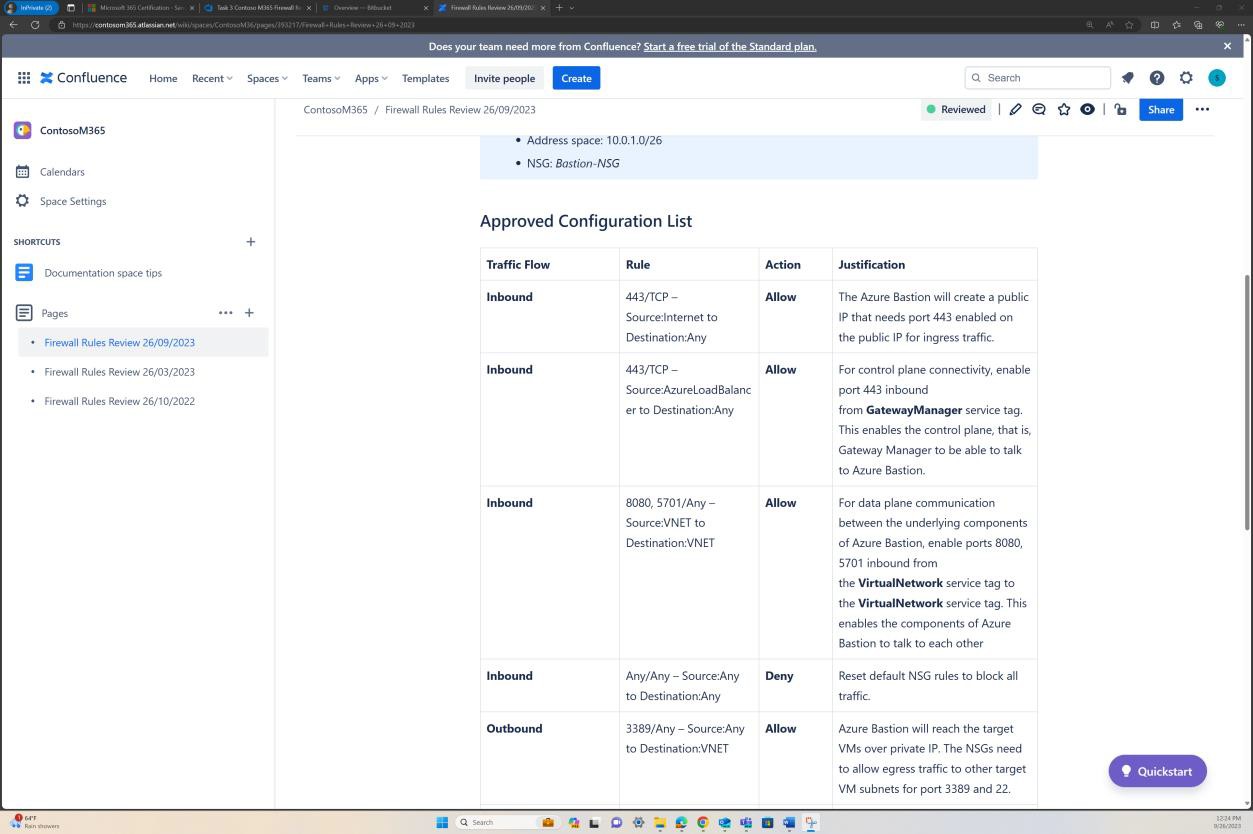

As capturas de ecrã seguintes demonstram que a segmentação de rede está em vigor na rede virtual no âmbito. A VNET, conforme mostrado a seguir, está dividida em três sub-redes, cada uma com um NSG aplicado.

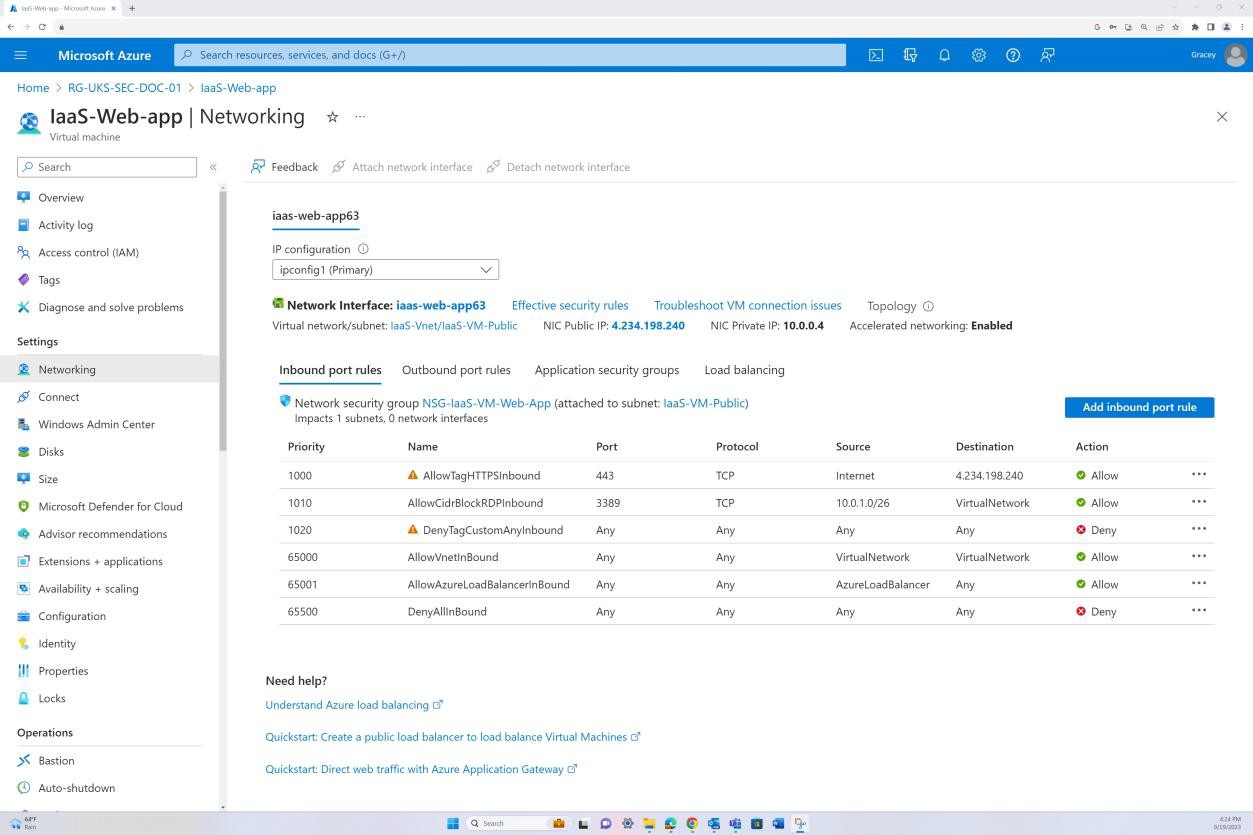

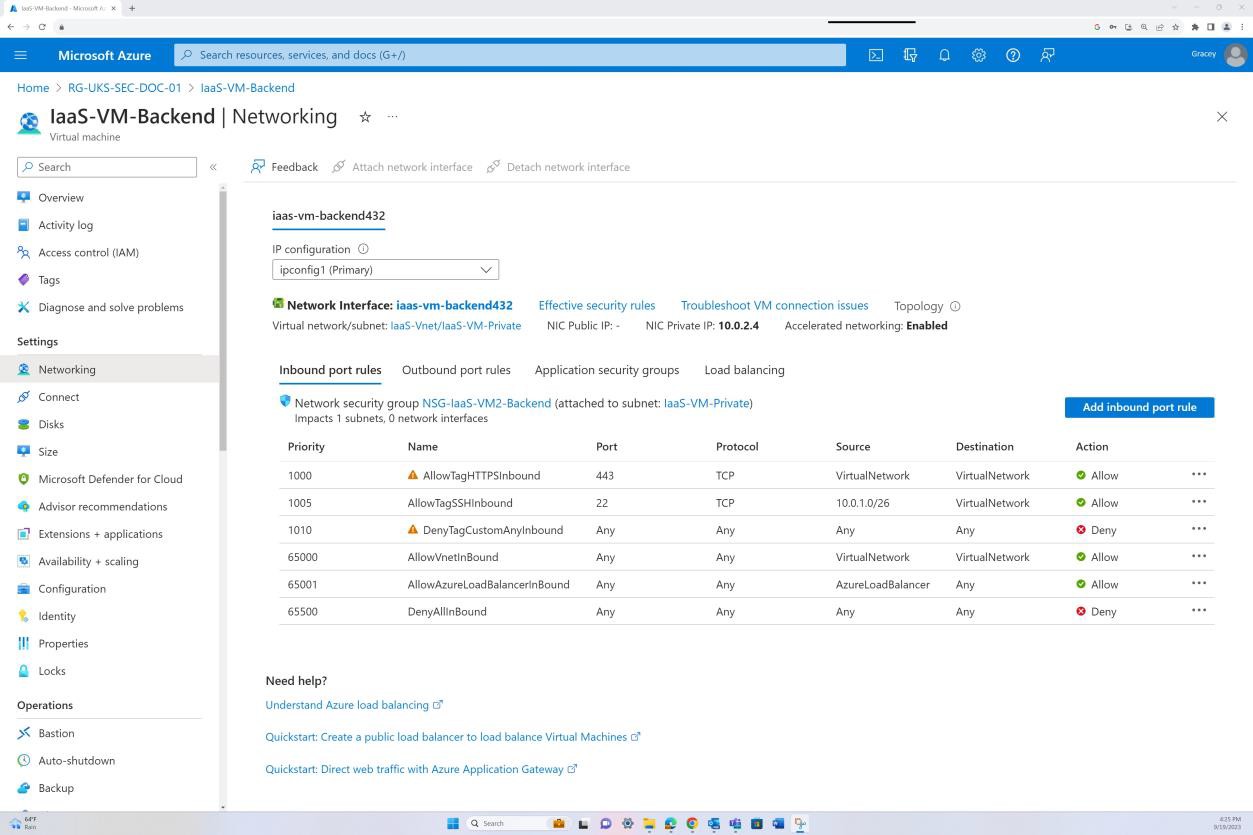

A sub-rede pública funciona como a rede de perímetro. Todo o tráfego público é encaminhado através desta sub-rede e filtrado através do NSG com regras específicas e só é permitido tráfego explicitamente definido. O back-end consiste na sub-rede privada sem acesso público. Todo o acesso à VM só é permitido através do Anfitrião do Bastion, que tem o seu próprio NSG aplicado ao nível da sub-rede.

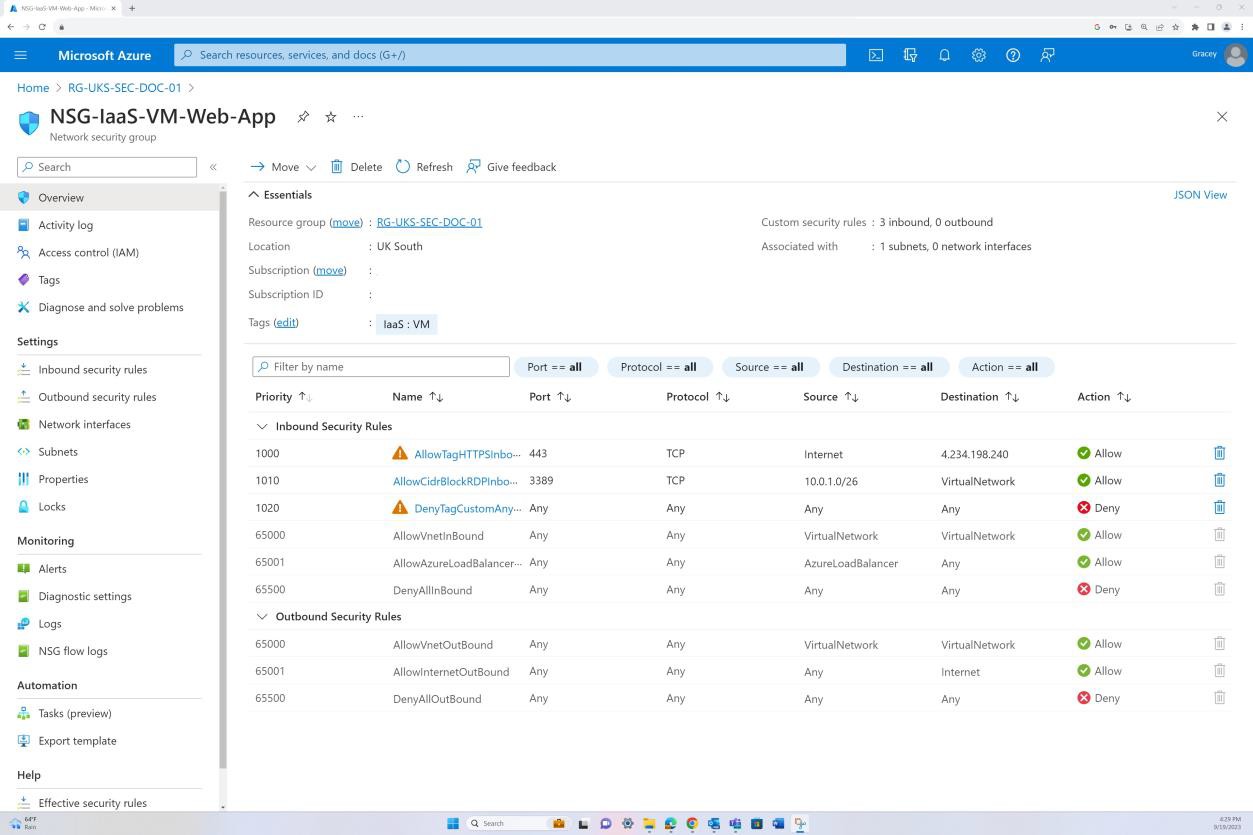

A captura de ecrã seguinte mostra que o tráfego é permitido da Internet para um endereço IP específico apenas na porta 443. Além disso, o RDP só é permitido a partir do intervalo de IP do Bastion para a rede virtual.

A captura de ecrã seguinte demonstra que o back-end não é encaminhável através da Internet (isto deve-se ao facto de não existir nenhum IP público para a NIC) e que o tráfego só tem permissão para ter origem na Rede Virtual e no Bastion.

A captura de ecrã demonstra que o anfitrião do Azure Bastion é utilizado para aceder apenas às máquinas virtuais para fins de manutenção.

Controlo N.º 9

Todos os Controlos de Segurança de Rede (NSC) estão configurados para remover o tráfego não explicitamente definido na base de regras.

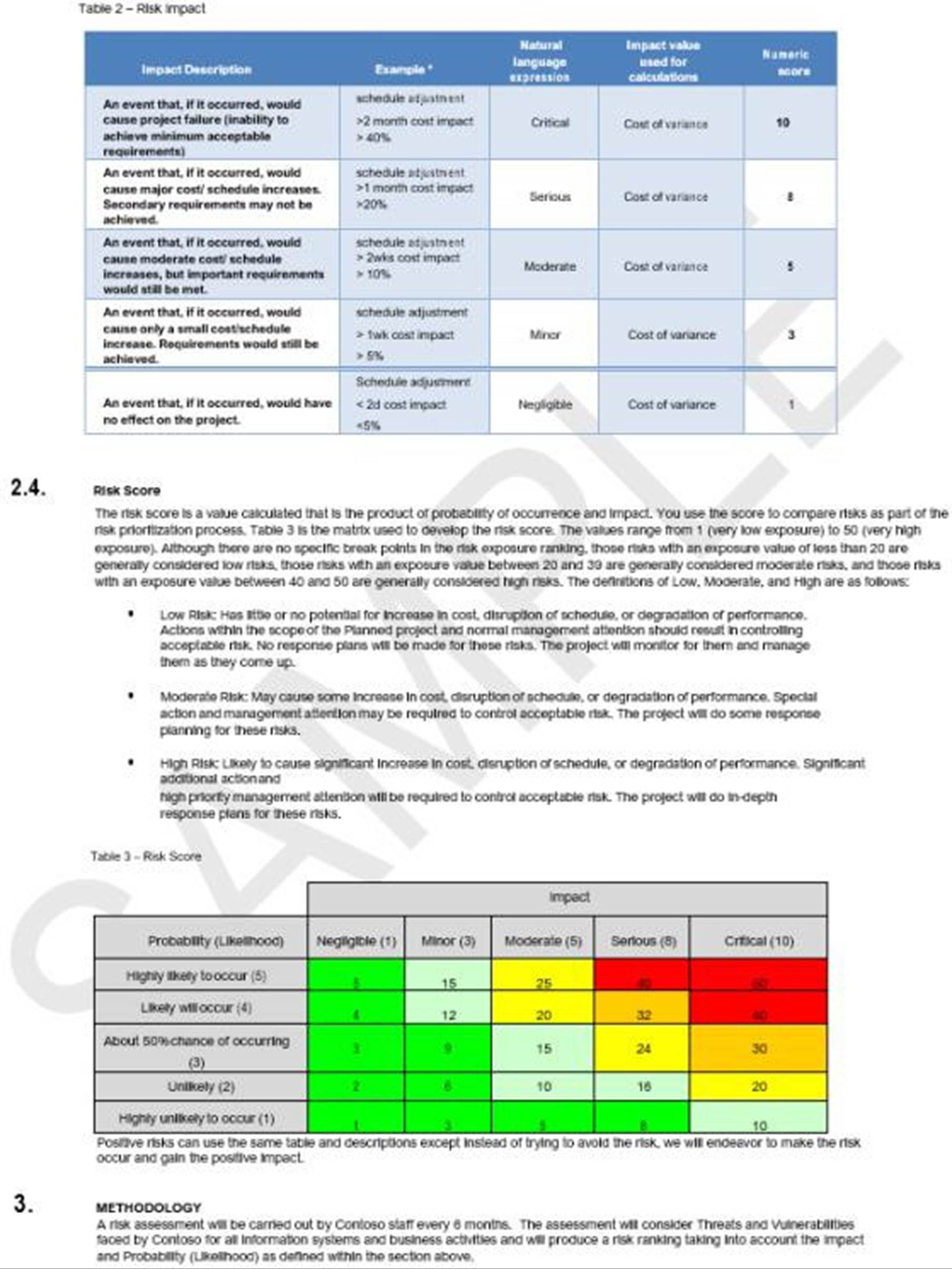

As revisões de regras dos Controlos de Segurança de Rede (NSC) são realizadas pelo menos a cada 6 meses.

Intenção: NSC

Este subponto garante que todos os Controlos de Segurança de Rede (NSC) numa organização estão configurados para remover qualquer tráfego de rede que não esteja explicitamente definido na respetiva base de regras. O objetivo é impor o princípio do menor privilégio na camada de rede ao permitir apenas tráfego autorizado enquanto bloqueia todo o tráfego não especificado ou potencialmente malicioso.

Diretrizes: NSC

As provas fornecidas podem ser configurações de regras que mostram as regras de entrada e onde estas regras são terminadas; ao encaminhar endereços IP públicos para os recursos ou ao fornecer o NAT (Tradução de Endereços de Rede) do tráfego de entrada.

Exemplo de evidência: NSC

A captura de ecrã mostra a configuração do NSG, incluindo o conjunto de regras predefinidas e uma regra Negar:Todos personalizada para repor todas as regras predefinidas do NSG e garantir que todo o tráfego é proibido. Nas regras personalizadas adicionais, a regra Negar:Todos define explicitamente o tráfego permitido.

Exemplo de evidência: NSC

As capturas de ecrã seguintes mostram que o Azure Front Door está implementado e todo o tráfego é encaminhado através do Front Door. É aplicada uma Política de WAF no "Modo de Prevenção", que filtra o tráfego de entrada para potenciais payloads maliciosos e bloqueia-o.

Intenção: NSC

Sem revisões regulares, os Controlos de Segurança de Rede (NSC) podem tornar-se desatualizados e ineficazes, deixando uma organização vulnerável a ciberataques. Isto pode resultar em violações de dados, roubo de informações confidenciais e outros incidentes de cibersegurança. As revisões normais do NSC são essenciais para gerir riscos, proteger dados confidenciais, cumprir os requisitos regulamentares, detetar e responder a ameaças cibernéticas em tempo útil e garantir a continuidade do negócio. Este subponto requer que os Controlos de Segurança de Rede (NSC) sejam submetidos a revisões de base de regras pelo menos a cada seis meses. As revisões regulares são cruciais para manter a eficácia e a relevância das configurações do NSC, especialmente em ambientes de rede em mudança dinâmica.

Diretrizes: NSC

Quaisquer provas fornecidas têm de ser capazes de demonstrar que as reuniões de revisão de regras têm ocorrido. Isto pode ser feito ao partilhar as atas de reunião da revisão do NSC e quaisquer provas adicionais de controlo de alterações que mostrem quaisquer ações tomadas a partir da revisão. Certifique-se de que as datas estão presentes como o analista de certificação que revê a sua submissão teria de ver um mínimo de duas destas reuniões rever documentos (ou seja, a cada seis meses).

Exemplo de evidência: NSC

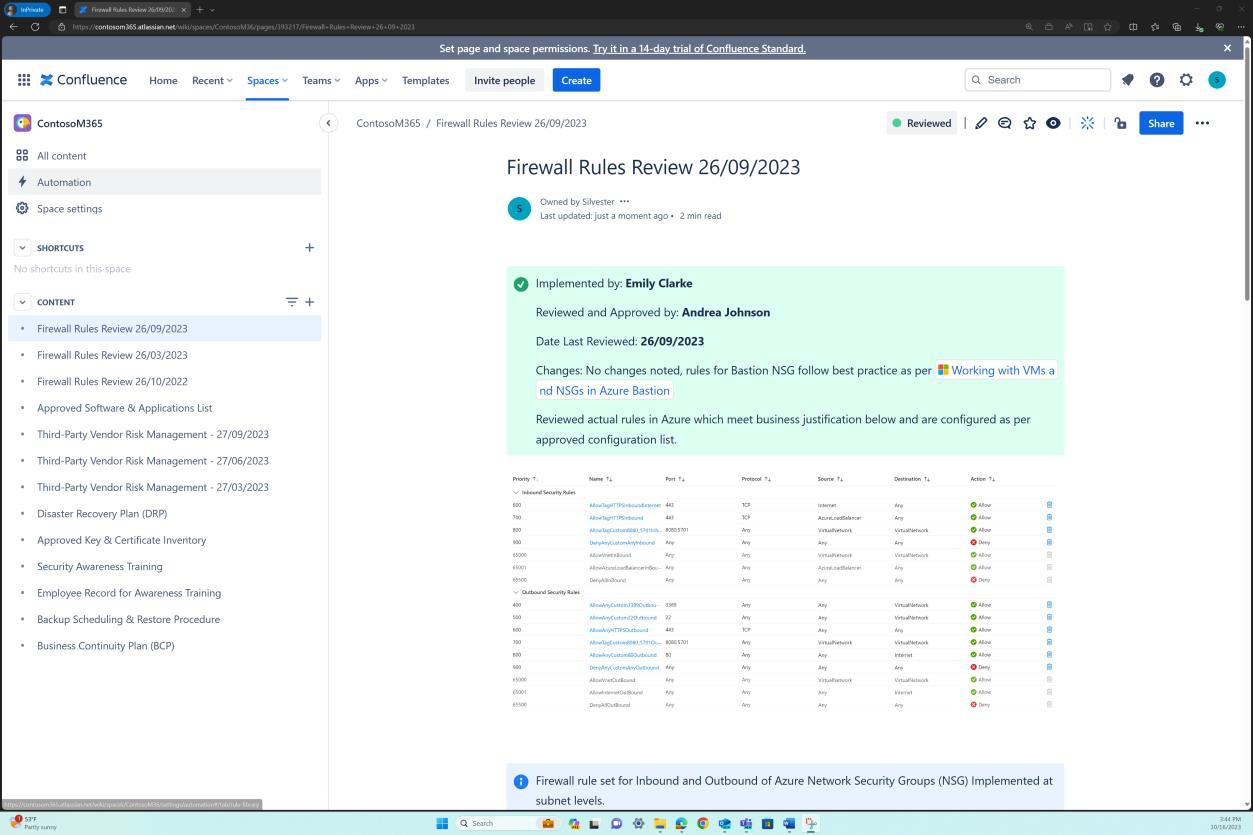

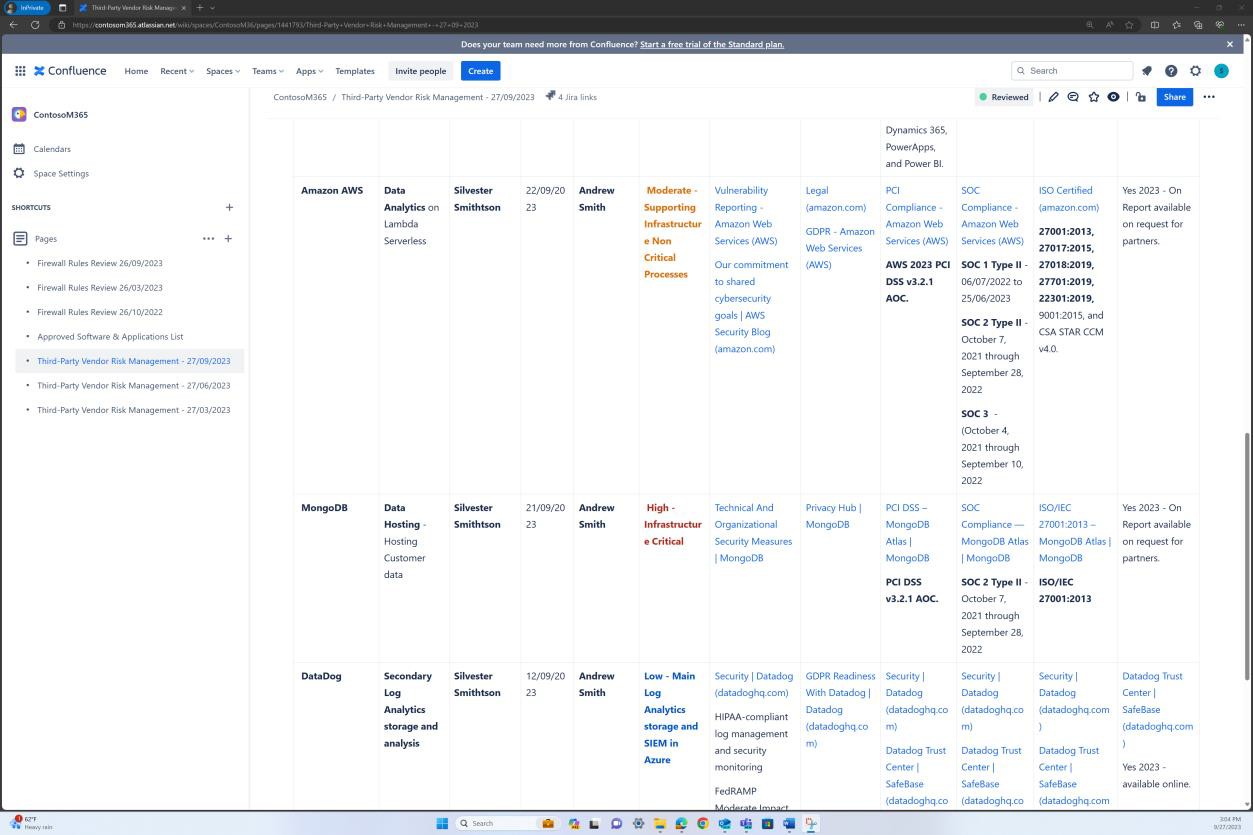

Estas capturas de ecrã demonstram que existem revisões de firewall de seis meses e que os detalhes são mantidos na plataforma Confluence Cloud.

A captura de ecrã seguinte demonstra que cada revisão de regras tem uma página criada no Confluence. A revisão da regra contém uma lista de conjuntos de regras aprovada que descreve o tráfego permitido, o número da porta, o protocolo, etc. juntamente com a justificação comercial.

Exemplo de evidência: NSC

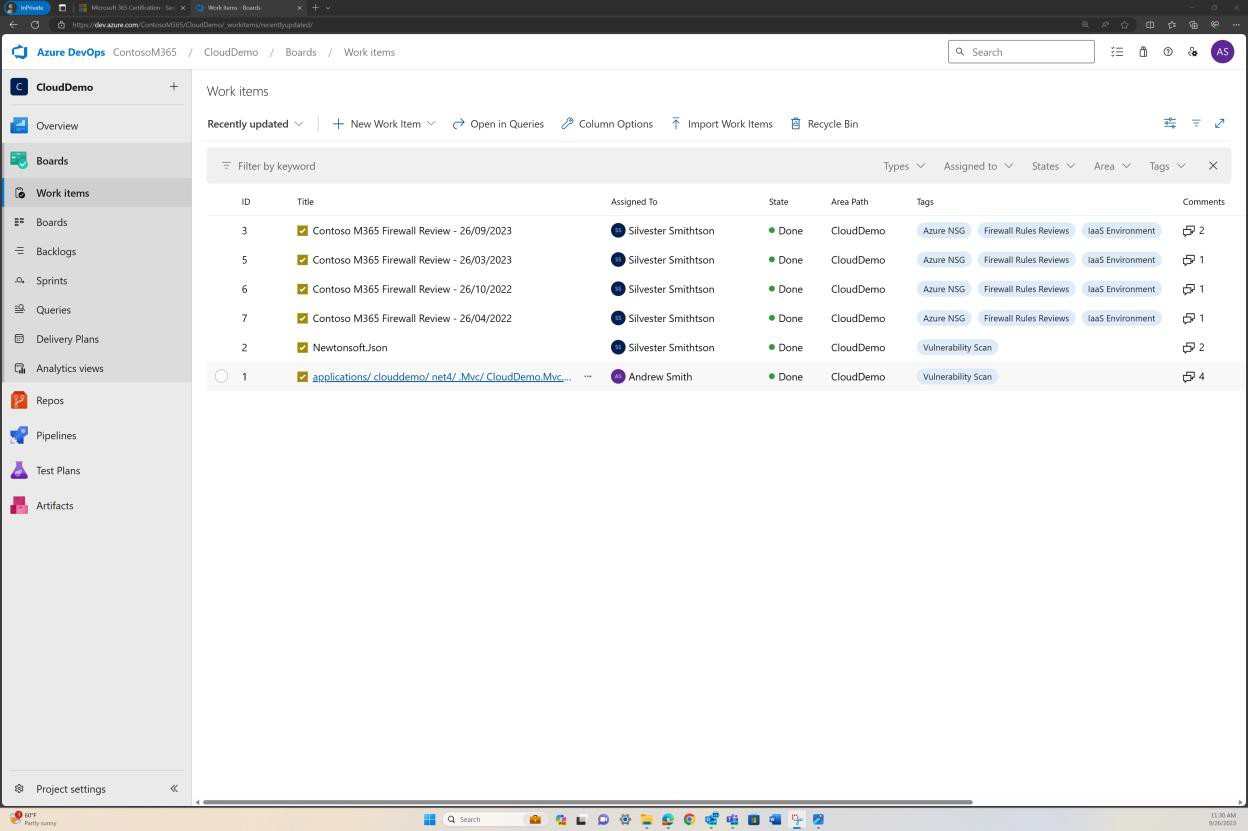

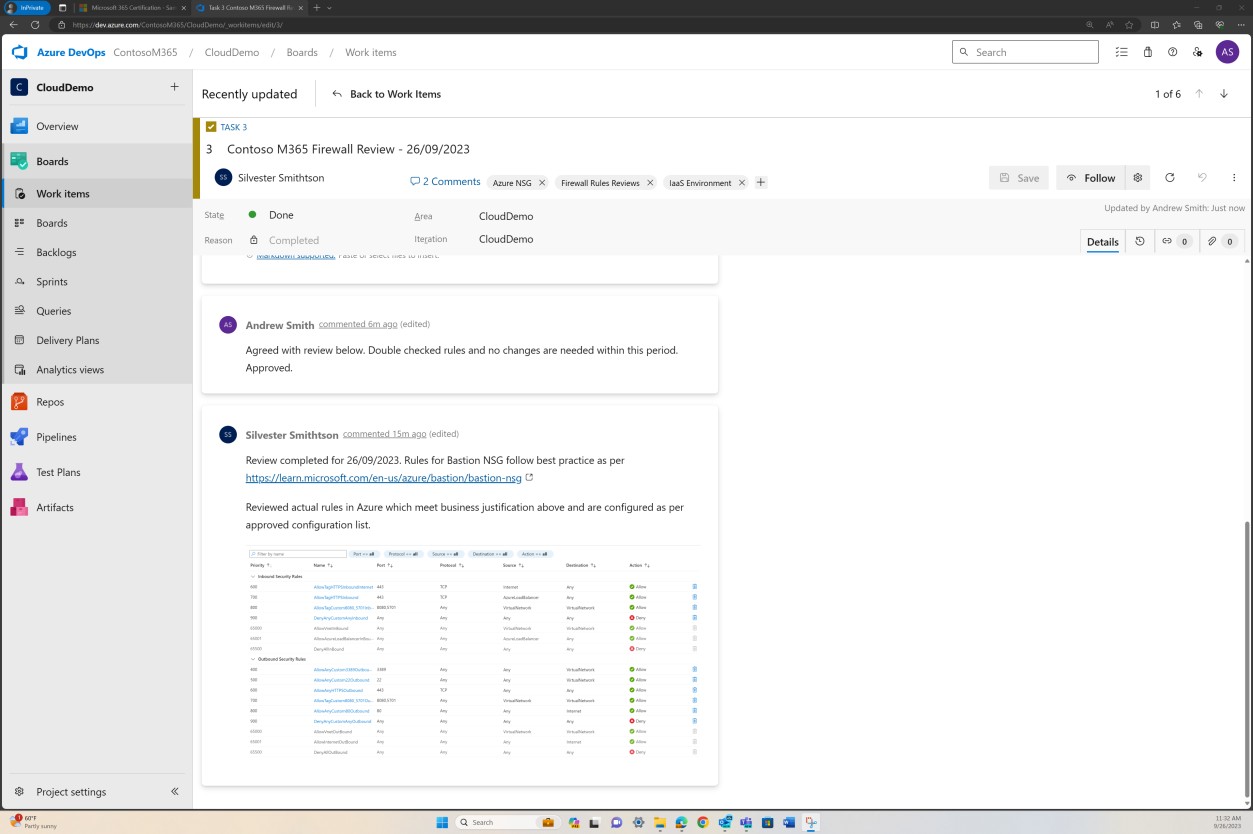

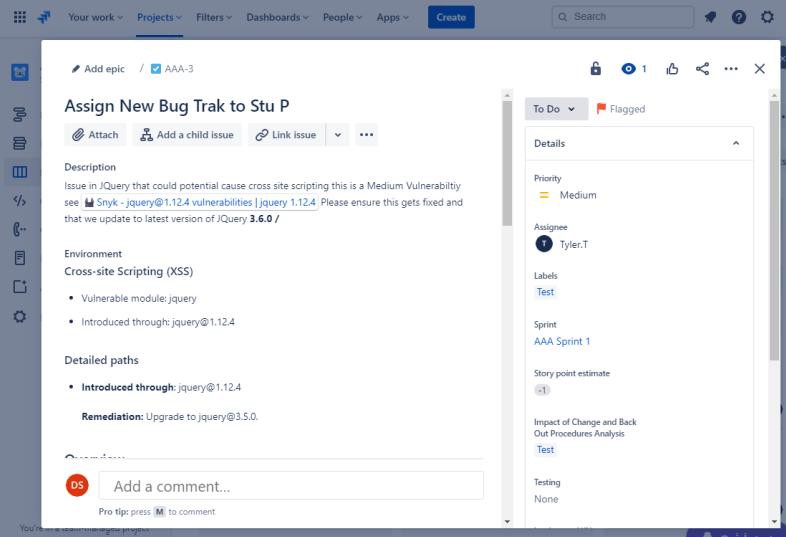

A captura de ecrã seguinte demonstra um exemplo alternativo de revisão de regras de seis meses a ser mantida no DevOps.

Exemplo de evidência: NSC

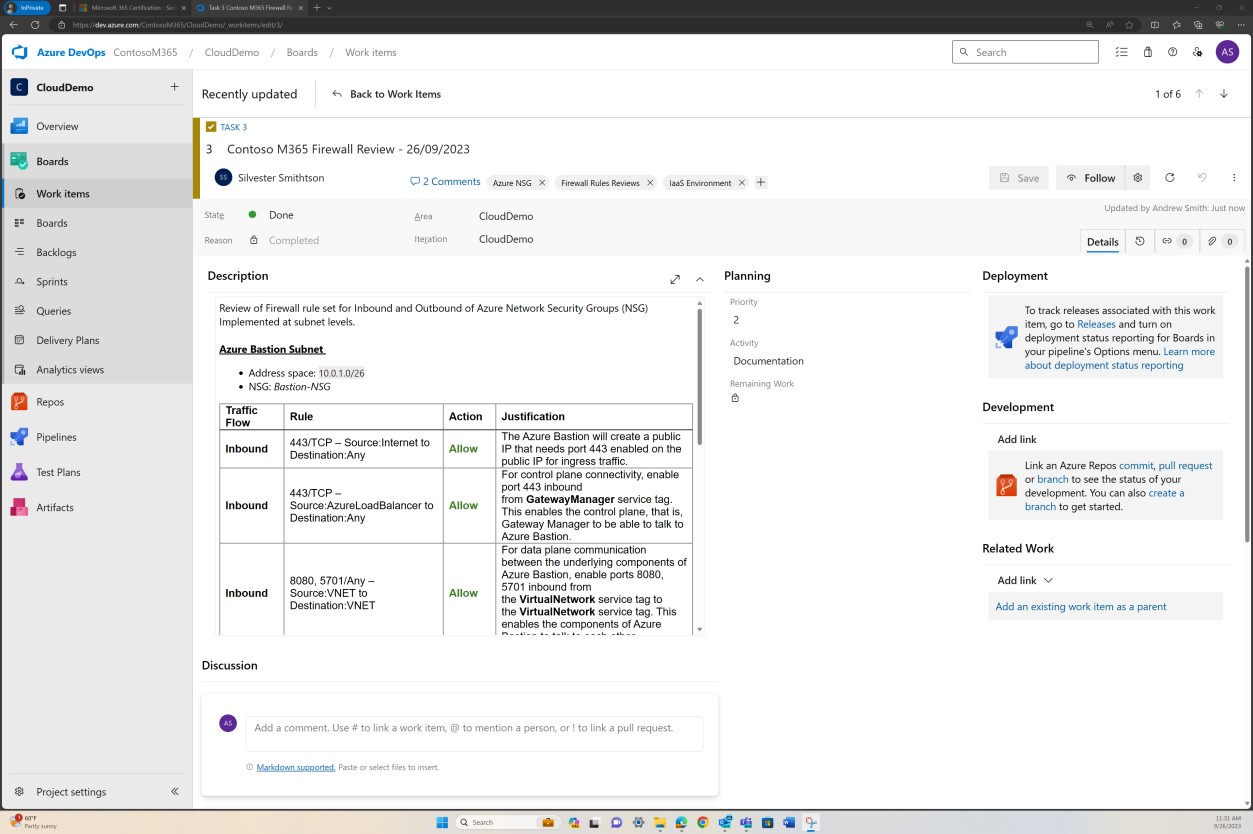

Esta captura de ecrã demonstra um exemplo de uma revisão de regras a ser executada e gravada como um pedido de suporte no DevOps.

A captura de ecrã anterior mostra a lista de regras documentadas estabelecida juntamente com a justificação comercial, enquanto a imagem seguinte demonstra um instantâneo das regras dentro do pedido de suporte do sistema real.

Alterar controlo

Um processo de controlo de alterações estabelecido e compreendido é essencial para garantir que todas as alterações passam por um processo estruturado que é repetível. Ao garantir que todas as alterações passam por um processo estruturado, as organizações podem garantir que as alterações são geridas de forma eficaz, revistas pelo elemento da rede e testadas adequadamente antes de serem assinadas. Isto não só ajuda a minimizar o risco de indisponibilidade do sistema, como também ajuda a minimizar o risco de potenciais incidentes de segurança através da introdução de alterações inadequadas.

Controlo N.º 10

Forneça provas que demonstrem que:

Quaisquer alterações introduzidas nos ambientes de produção são implementadas através de pedidos de alteração documentados que contêm:

impacto da alteração.

detalhes dos procedimentos de back-out.

testes a serem realizados.

revisão e aprovação por pessoal autorizado.

Intenção: alterar o controlo

O objetivo deste controlo é garantir que todas as alterações pedidas foram cuidadosamente consideradas e documentadas. Isto inclui avaliar o impacto da alteração na segurança do sistema/ambiente, documentar quaisquer procedimentos de back-out para ajudar na recuperação se algo correr mal e detalhar os testes necessários para validar o sucesso da alteração.

Devem ser implementados processos que proíbam a realização de alterações sem autorização adequada e a sua autorização. A alteração tem de ser autorizada antes de ser implementada e a alteração tem de ser assinada depois de concluída. Isto garante que os pedidos de alteração foram devidamente revistos e que alguém na autoridade assinou a alteração.

Diretrizes: alterar o controlo

As provas podem ser fornecidas através da partilha de capturas de ecrã de uma amostra de pedidos de alteração que demonstram que os detalhes do impacto da alteração, procedimentos de back-out, testes são mantidos no pedido de alteração.

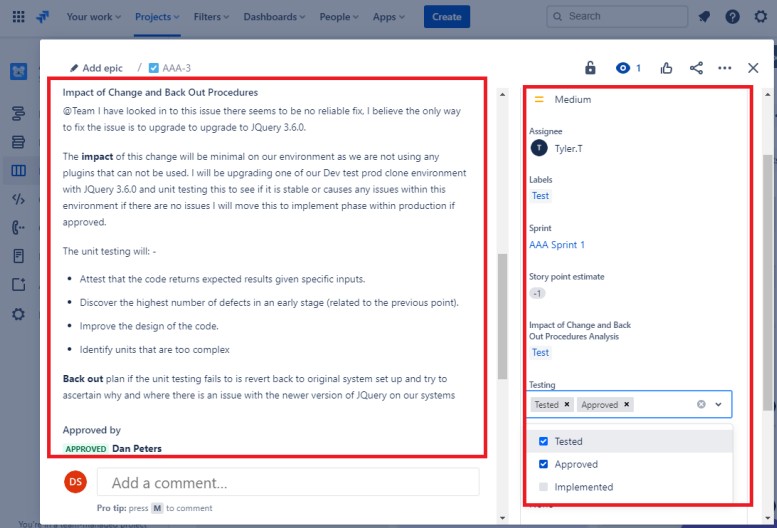

Exemplo de evidência: alterar o controlo

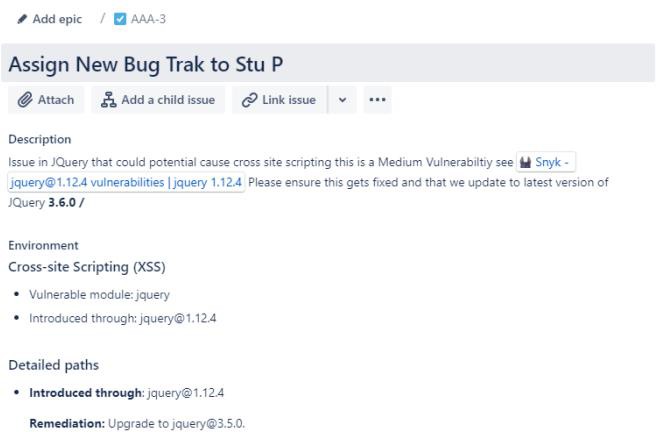

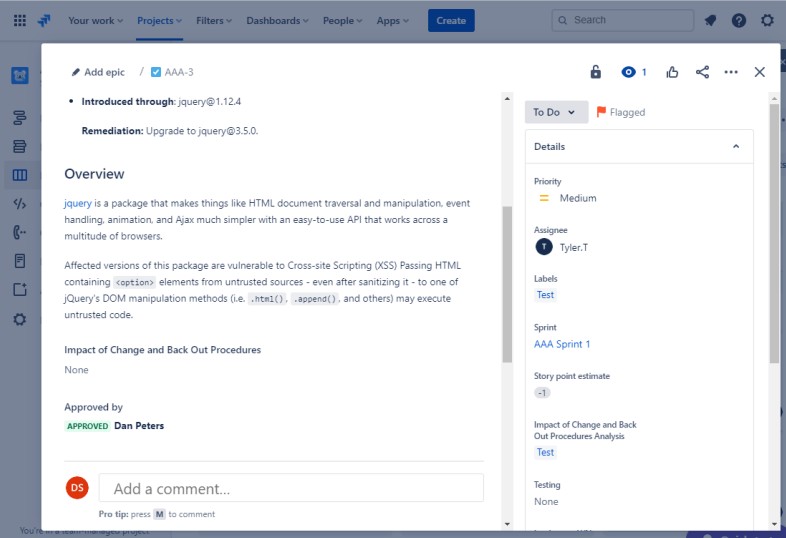

A captura de ecrã seguinte mostra uma nova Vulnerabilidade de Scripting entre Sites (XSS) a ser atribuída e um documento para pedido de alteração. Os bilhetes abaixo demonstram as informações que foram definidas ou adicionadas ao bilhete na sua viagem para serem resolvidos.

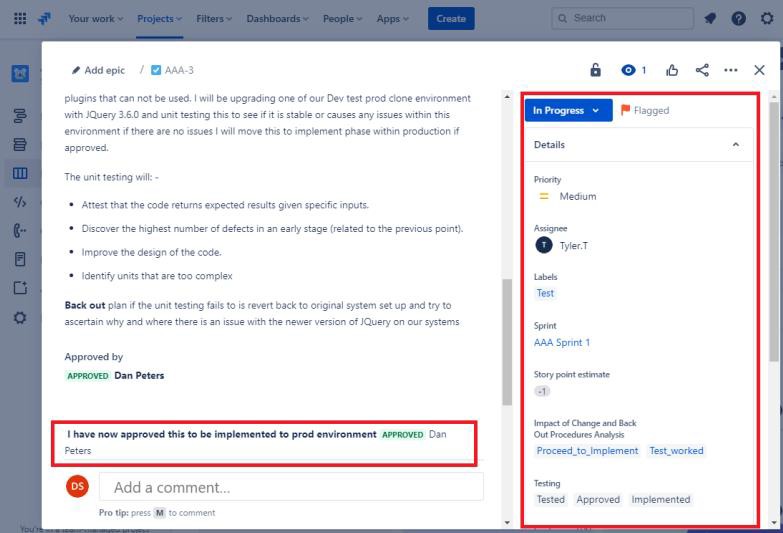

Os dois bilhetes seguintes mostram o impacto da alteração no sistema e os procedimentos de recuo que podem ser necessários em caso de problema. O impacto das alterações e dos procedimentos de recuo passou por um processo de aprovação e foi aprovado para testes.

Na captura de ecrã seguinte, o teste das alterações foi aprovado e, à direita, verá que as alterações foram agora aprovadas e testadas.

Ao longo do processo, tenha em atenção que a pessoa que está a fazer o trabalho, a pessoa que o reporta e a pessoa que aprova o trabalho a fazer são pessoas diferentes.

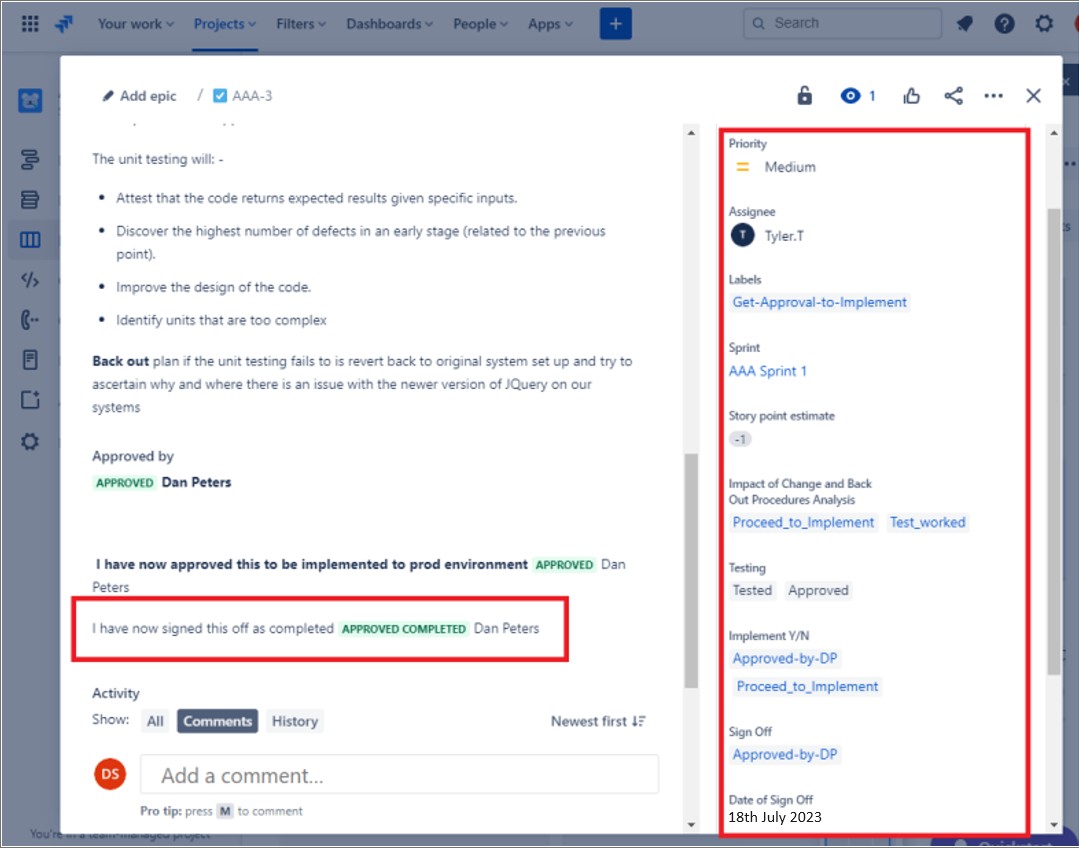

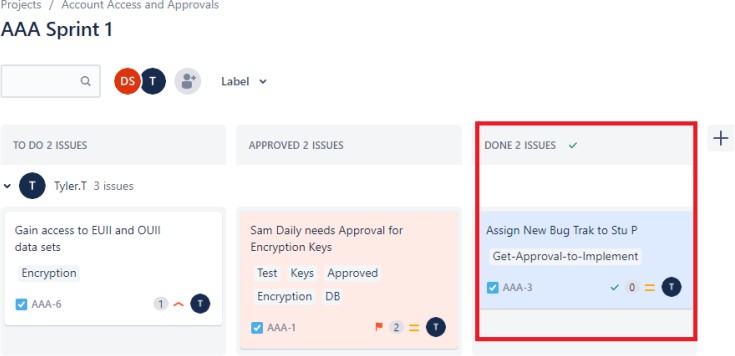

O pedido seguinte mostra que as alterações foram agora aprovadas para implementação no ambiente de produção. A caixa do lado direito mostra que o teste funcionou e foi bem-sucedido e que as alterações foram agora implementadas no Ambiente Prod.

Exemplo de provas

As capturas de ecrã seguintes mostram um pedido Jira de exemplo que mostra que a alteração tem de ser autorizada antes de ser implementada e aprovada por outra pessoa que não seja o programador/requerente. As alterações são aprovadas por alguém com autoridade. O lado direito da captura de ecrã mostra que a alteração foi assinada pelo DP depois de concluída.

No pedido de suporte que se segue, a alteração foi terminada depois de concluída e mostra a tarefa concluída e fechada.

Nota: nestes exemplos, não foi utilizada uma captura de ecrã completa. No entanto, todas as capturas de ecrã submetidas pelo ISV têm de ser capturas de ecrã completas que mostrem qualquer URL, utilizador com sessão iniciada e a hora e data do sistema.

Controlo N.º 11

Forneça provas de que:

Existem ambientes separados para que:

Os ambientes de desenvolvimento e teste/teste impõem a separação de deveres do ambiente de produção.

A separação de deveres é imposta através de controlos de acesso.

Os dados de produção confidenciais não estão a ser utilizados nos ambientes de desenvolvimento ou teste/teste.

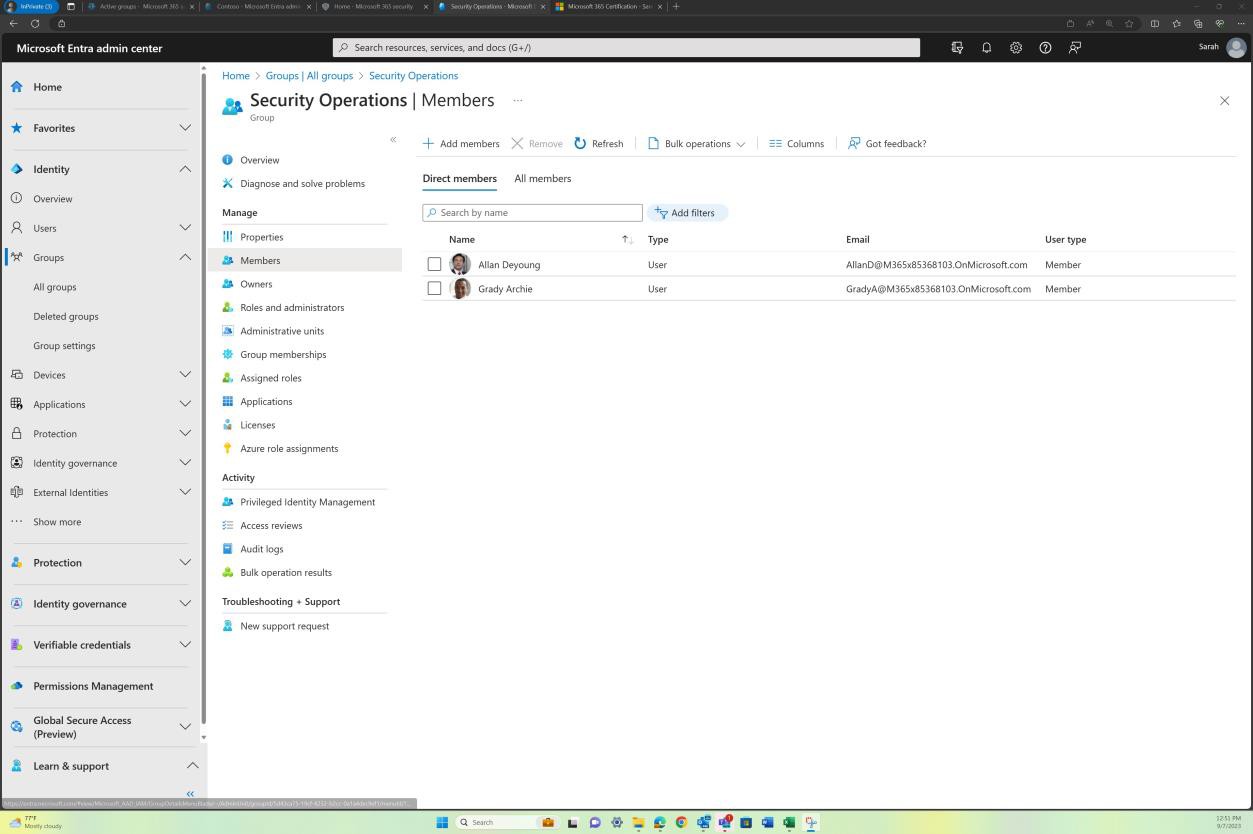

Intenção: ambientes separados

Os ambientes de desenvolvimento/teste da maioria das organizações não estão configurados com o mesmo vigor que os ambientes de produção e, portanto, são menos seguros. Além disso, os testes não devem ser realizados no ambiente de produção, uma vez que isto pode introduzir problemas de segurança ou pode ser prejudicial para a entrega de serviços para os clientes. Ao manter ambientes separados que impõem uma separação de deveres, as organizações podem garantir que as alterações estão a ser aplicadas aos ambientes corretos, reduzindo assim o risco de erros ao implementar alterações nos ambientes de produção quando se destinava ao ambiente de desenvolvimento/teste.

Os controlos de acesso devem ser configurados de modo a que o pessoal responsável pelo desenvolvimento e teste não tenha acesso desnecessário ao ambiente de produção e vice-versa. Isto minimiza o potencial de alterações não autorizadas ou exposição de dados.

A utilização de dados de produção em ambientes de desenvolvimento/teste pode aumentar o risco de um compromisso e expor a organização a violações de dados ou acesso não autorizado. A intenção requer que todos os dados utilizados para desenvolvimento ou teste sejam sanitizados, anonimizados ou gerados especificamente para esse fim.

Diretrizes: ambientes separados

Podem ser fornecidas capturas de ecrã que demonstram diferentes ambientes que estão a ser utilizados para ambientes de desenvolvimento/teste e ambientes de produção. Normalmente, teria pessoas/equipas diferentes com acesso a cada ambiente ou, se tal não fosse possível, os ambientes utilizariam diferentes serviços de autorização para garantir que os utilizadores não podem iniciar sessão no ambiente errado por engano para aplicar alterações.

Exemplo de evidência: ambientes separados

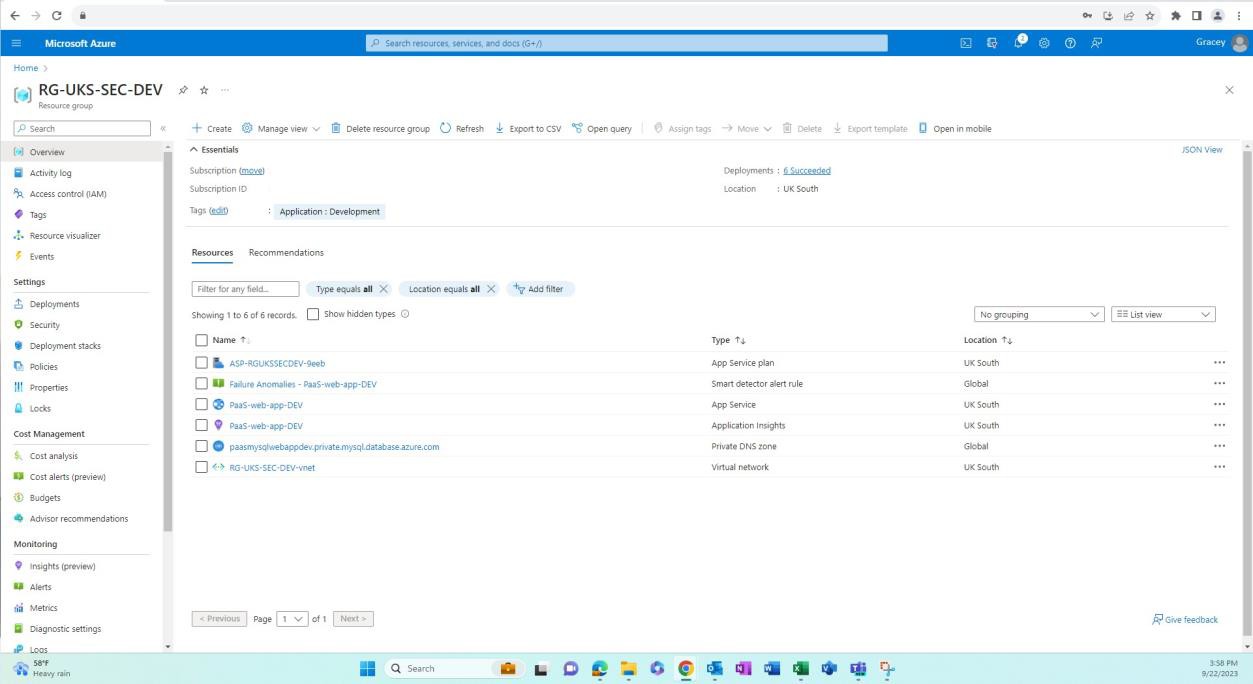

As capturas de ecrã seguintes demonstram que os ambientes para desenvolvimento/teste estão separados da produção, o que é conseguido através de Grupos de Recursos no Azure, que é uma forma de agrupar recursos lógicos num contentor. Outras formas de alcançar a separação podem ser diferentes Subscrições do Azure, Redes e Sub-redes, etc.

A captura de ecrã seguinte mostra o ambiente de desenvolvimento e os recursos neste grupo de recursos.

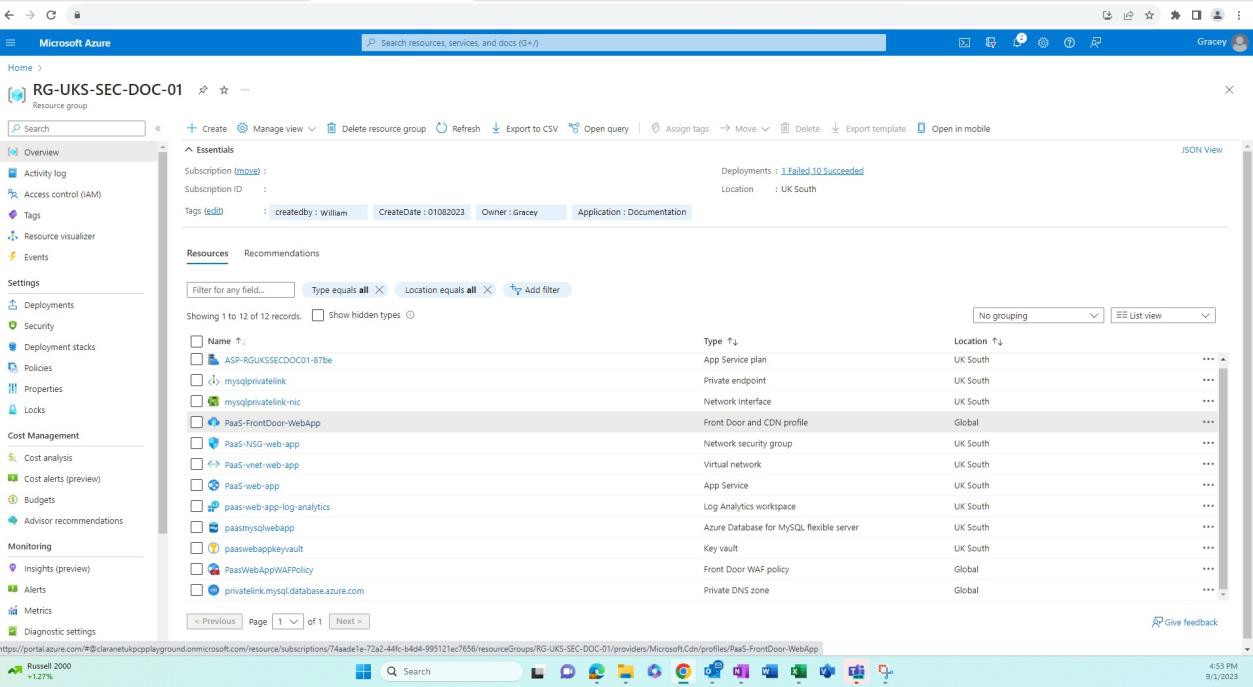

A captura de ecrã seguinte mostra o ambiente de produção e os recursos neste grupo de recursos.

Exemplo de provas:

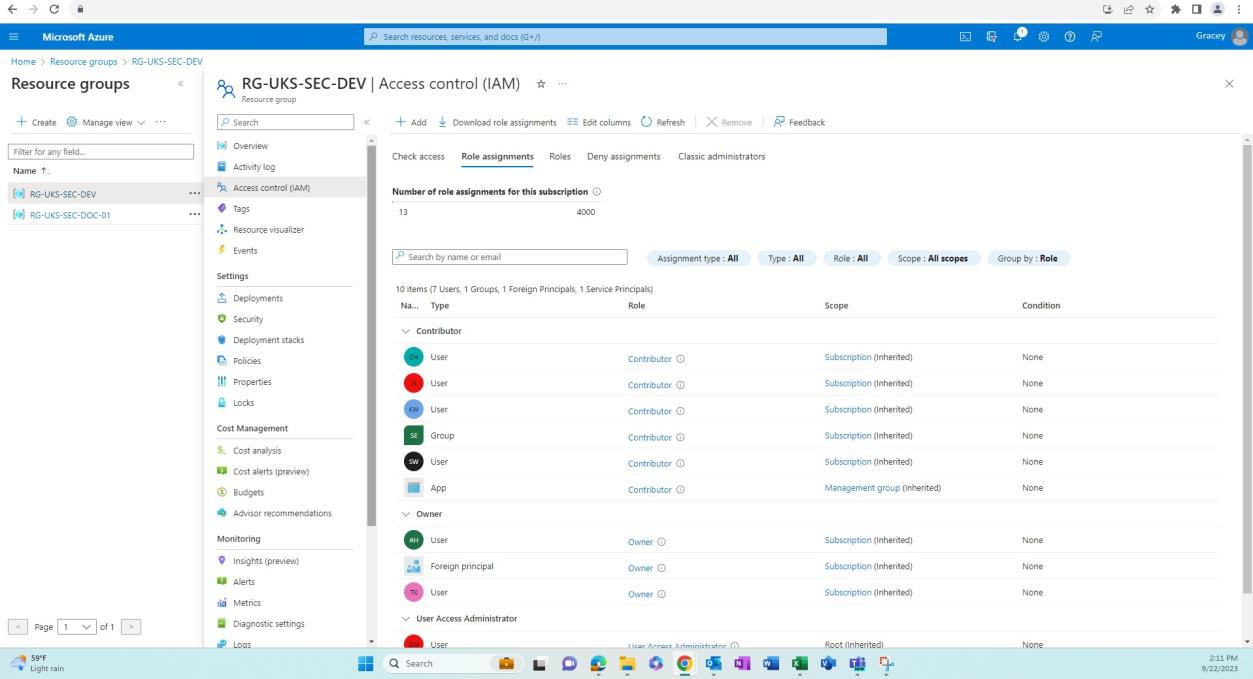

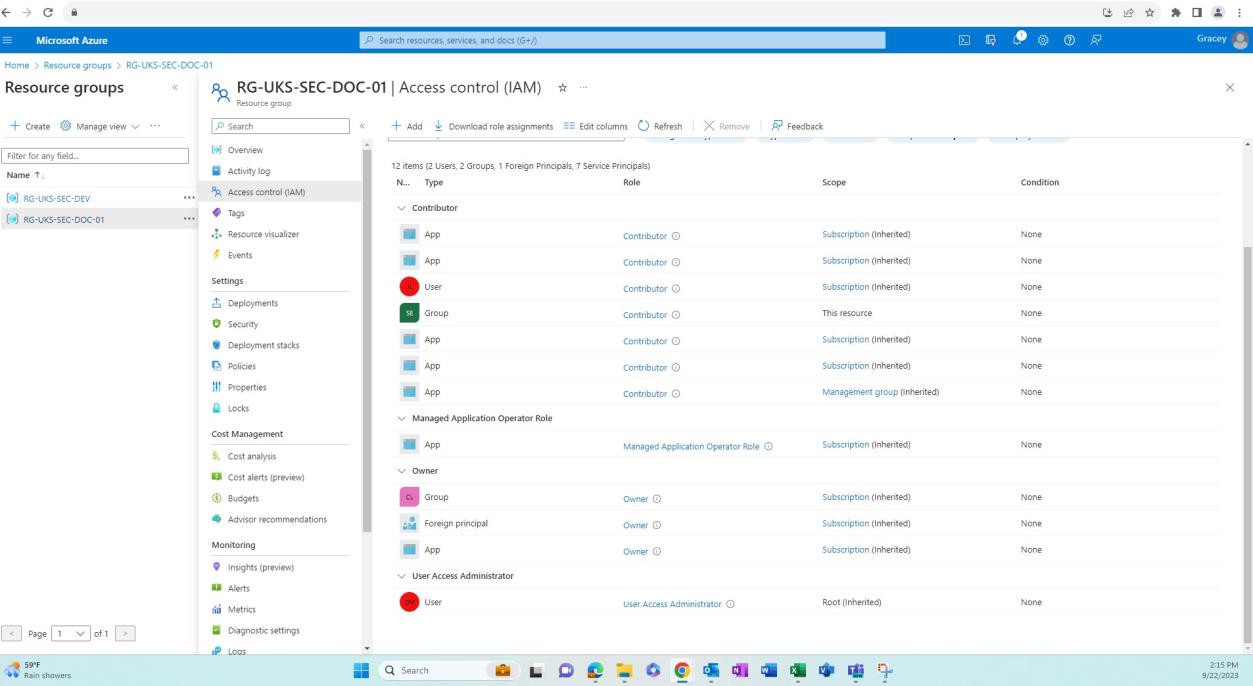

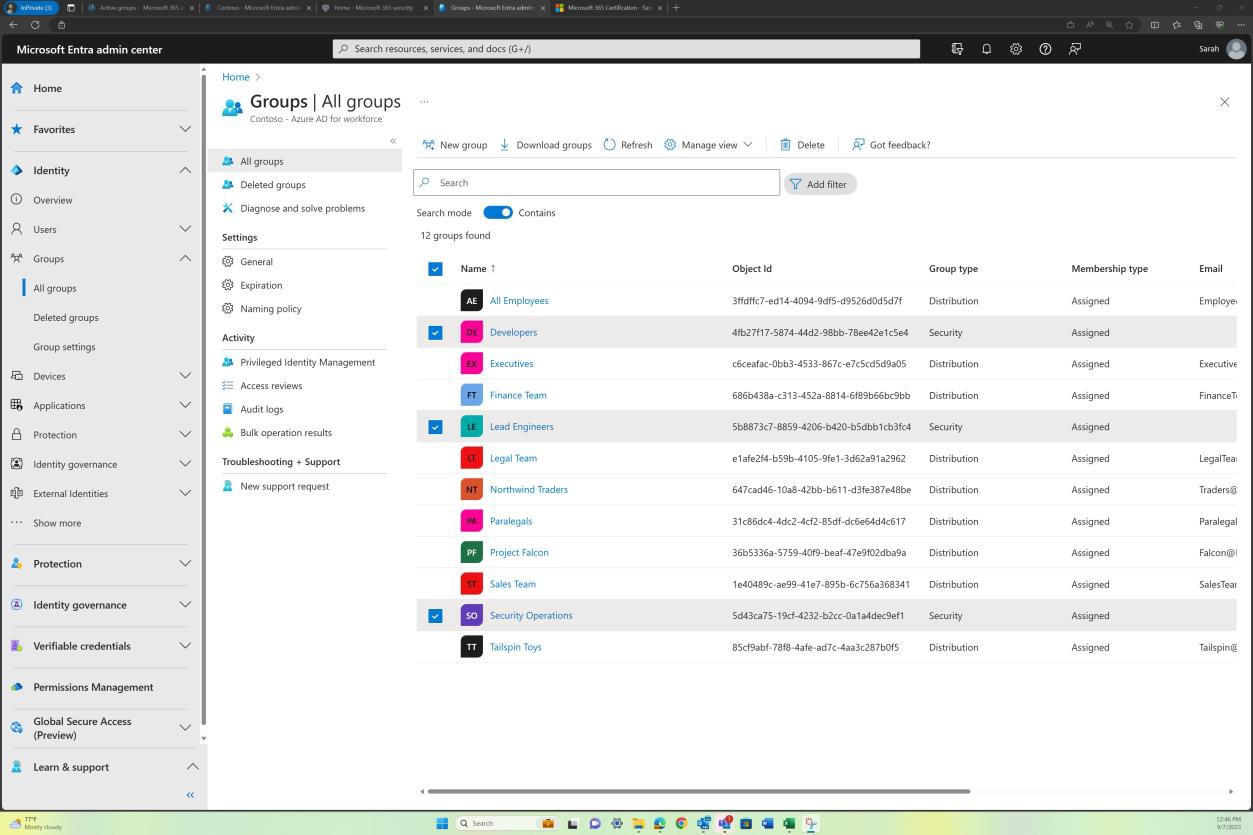

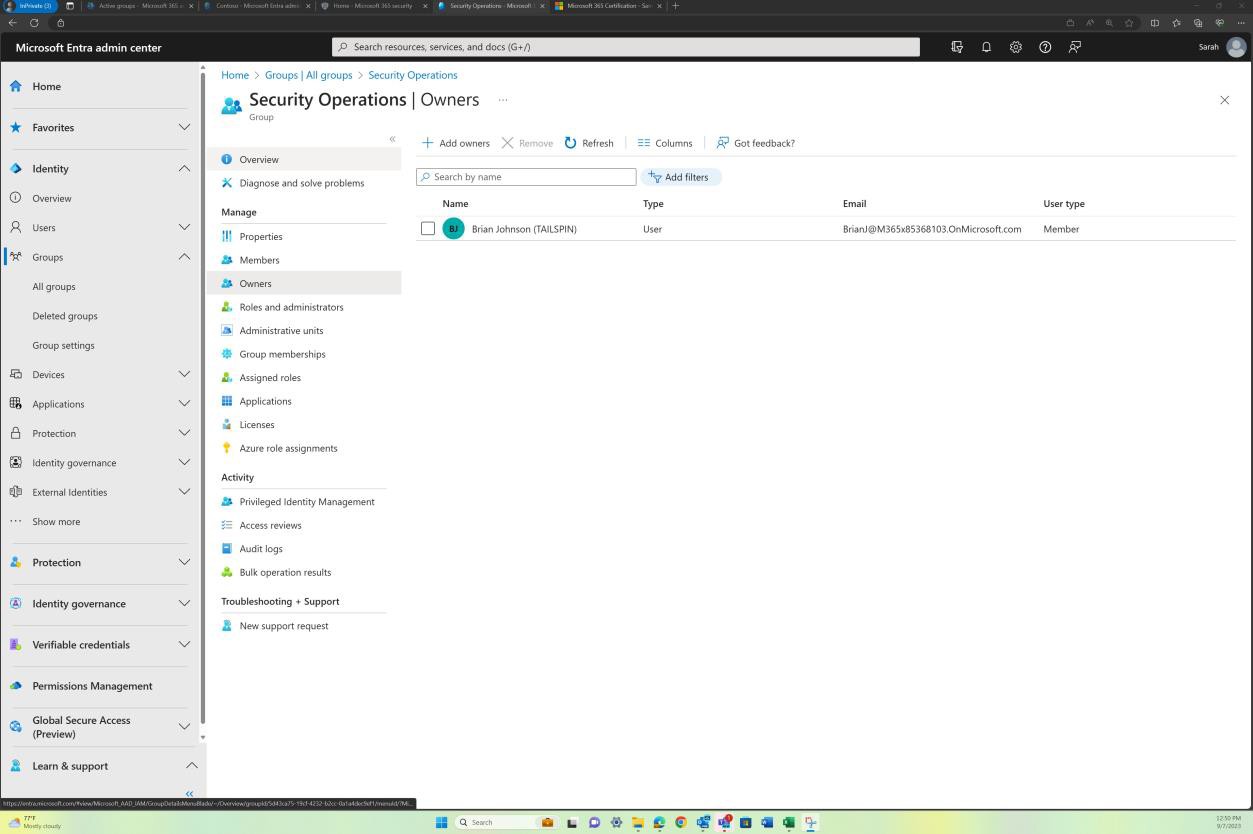

As capturas de ecrã seguintes demonstram que os ambientes para desenvolvimento/teste são separados do ambiente de produção. A separação adequada de ambientes é obtida através de diferentes utilizadores/grupos com permissões diferentes associadas a cada ambiente.

A captura de ecrã seguinte mostra o ambiente de desenvolvimento e os utilizadores com acesso a este grupo de recursos.

A captura de ecrã seguinte mostra o ambiente de produção e os utilizadores (diferentes do ambiente de desenvolvimento) que têm acesso a este grupo de recursos.

Diretrizes:

As provas podem ser fornecidas através da partilha de capturas de ecrã da saída da mesma consulta SQL numa base de dados de produção (redigir informações confidenciais) e da base de dados de desenvolvimento/teste. O resultado dos mesmos comandos deve produzir conjuntos de dados diferentes. Quando os ficheiros estão a ser armazenados, a visualização do conteúdo das pastas em ambos os ambientes também deve demonstrar diferentes conjuntos de dados.

Exemplo de provas

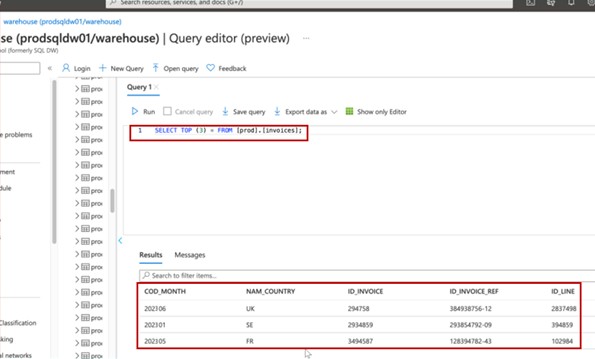

A captura de ecrã mostra os 3 registos principais (para submissão de provas, forneça os 20 primeiros) da base de dados de produção.

A captura de ecrã seguinte mostra a mesma consulta da Base de Dados de Desenvolvimento, que mostra registos diferentes.

Nota: neste exemplo, não foi utilizada uma captura de ecrã completa. No entanto, todas as capturas de ecrã submetidas pelo ISV têm de ser capturas de ecrã completas que mostrem o URL, qualquer data e hora do sistema e utilizador com sessão iniciada.

Desenvolvimento/implementação de software seguro

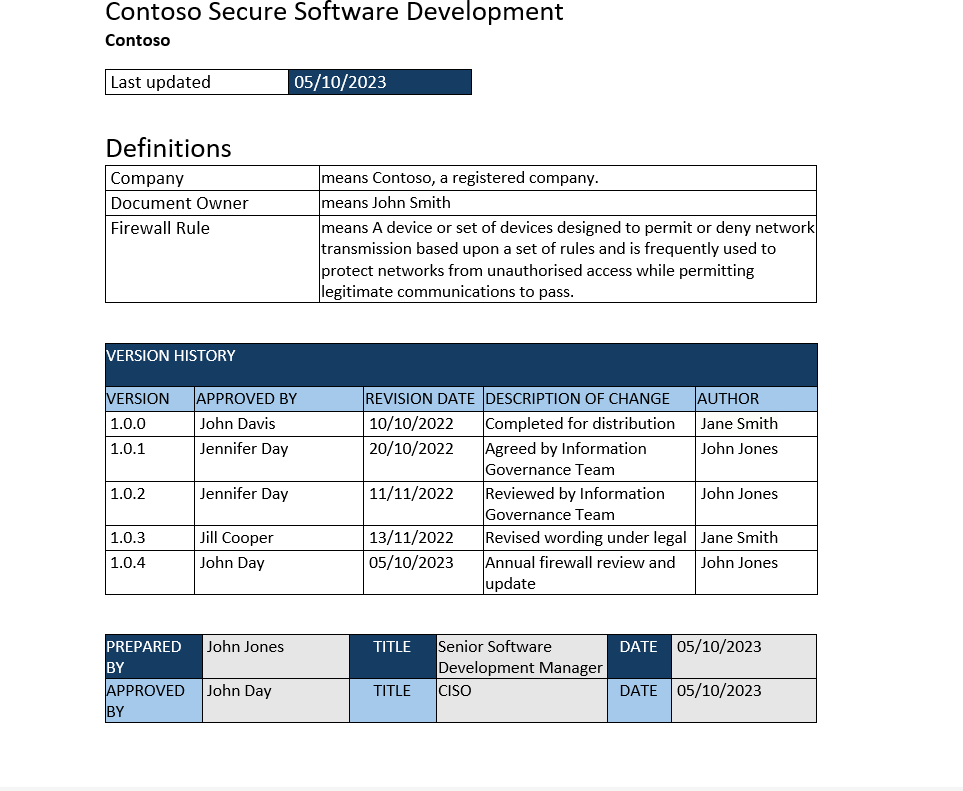

As organizações envolvidas em atividades de desenvolvimento de software são frequentemente confrontadas com prioridades concorrentes entre as pressões de segurança e TTM (Time to Market), no entanto, a implementação de atividades relacionadas com a segurança ao longo do ciclo de vida de desenvolvimento de software (SDLC) não só pode poupar dinheiro, como também poupar tempo. Quando a segurança é deixada como uma reflexão posterior, os problemas são geralmente identificados apenas durante a fase de teste do (DSLC), o que, muitas vezes, pode ser mais demorado e dispendioso de corrigir. A intenção desta secção de segurança é garantir que são seguidas práticas seguras de desenvolvimento de software para reduzir o risco de falhas de codificação introduzidas no software desenvolvido. Além disso, esta secção procura incluir alguns controlos para ajudar na implementação segura de software.

Controlo N.º 12

Forneça provas que demonstrem que a documentação existe e é mantido que:

suporta o desenvolvimento de software seguro e inclui normas da indústria e/ou melhores práticas para codificação segura, como OWASP Top 10 ou SANS Top 25 CWE.

os programadores são submetidos anualmente a uma codificação segura relevante e a uma formação segura de desenvolvimento de software.

Intenção: desenvolvimento seguro

As organizações precisam de fazer tudo o que estiver ao seu alcance para garantir que o software é desenvolvido de forma segura e livre de vulnerabilidades. Num melhor esforço para o conseguir, deve ser estabelecido um ciclo de vida de desenvolvimento de software seguro robusto (SDLC) e melhores práticas de codificação segura para promover técnicas de codificação seguras e desenvolvimento seguro em todo o processo de desenvolvimento de software. A intenção é reduzir o número e a gravidade das vulnerabilidades no software.

Existem melhores práticas e técnicas de codificação para todas as linguagens de programação para garantir que o código é desenvolvido de forma segura. Existem cursos de formação externos concebidos para ensinar aos programadores os diferentes tipos de classes de vulnerabilidades de software e as técnicas de codificação que podem ser utilizadas para parar a introdução destas vulnerabilidades no software. A intenção deste controlo é também ensinar estas técnicas a todos os programadores e garantir que estas técnicas não sejam esquecidas ou que as técnicas mais recentes sejam aprendidas ao realizar esta ação anualmente.

Diretrizes: desenvolvimento seguro

Forneça a documentação documentada do SDLC e/ou suporte que demonstra que está a ser utilizado um ciclo de vida de desenvolvimento seguro e que são fornecidas orientações para todos os programadores promoverem melhores práticas de codificação seguras. Veja o OWASP no SDLC e o OWASP Software Assurance MaturityModel (SAMM).

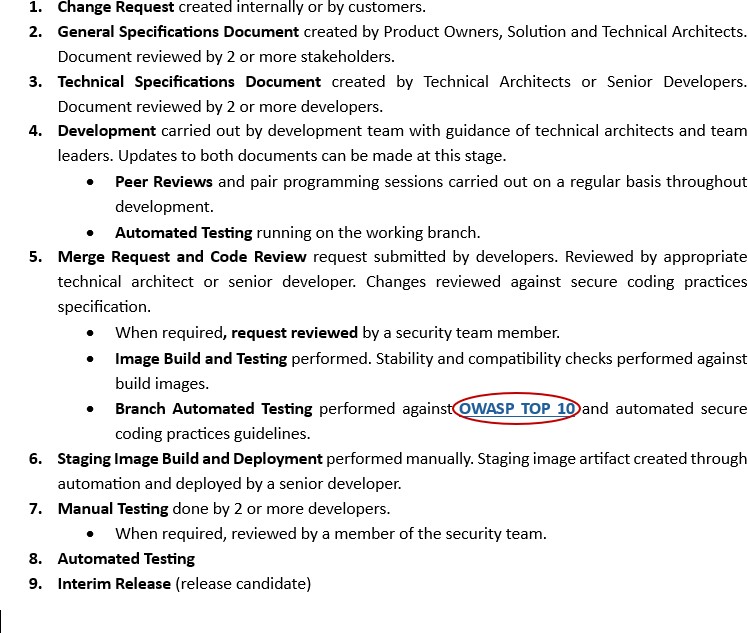

Exemplo de evidência: desenvolvimento seguro

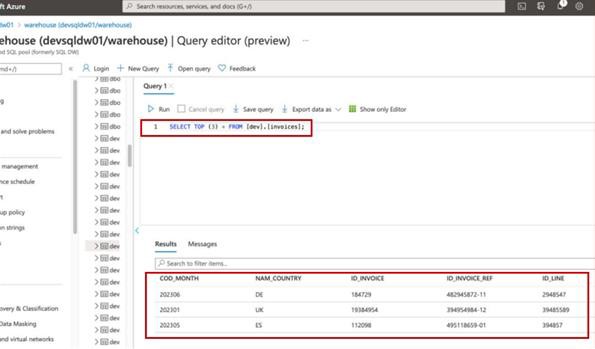

Abaixo, é apresentado um exemplo do documento de política de Desenvolvimento de Software Seguro. Segue-se um extrato do Procedimento de Desenvolvimento de Software Seguro da Contoso, que demonstra práticas de programação e codificação seguras.

Nota: nos exemplos anteriores, não foram utilizadas capturas de ecrã completas. No entanto, todas as capturas de ecrã submetidas pelo ISV têm de ser capturas de ecrã completas que mostrem qualquer URL, utilizador com sessão iniciada e a hora e data do sistema.

Diretrizes: formação de desenvolvimento segura

Forneça provas através de certificados se a formação for realizada por uma empresa de formação externa ou ao fornecer capturas de ecrã dos diários de formação ou de outros artefactos que demonstram que os programadores participaram na formação. Se esta formação for realizada através de recursos internos, forneça também provas do material de preparação.

Exemplo de evidência: formação de desenvolvimento seguro

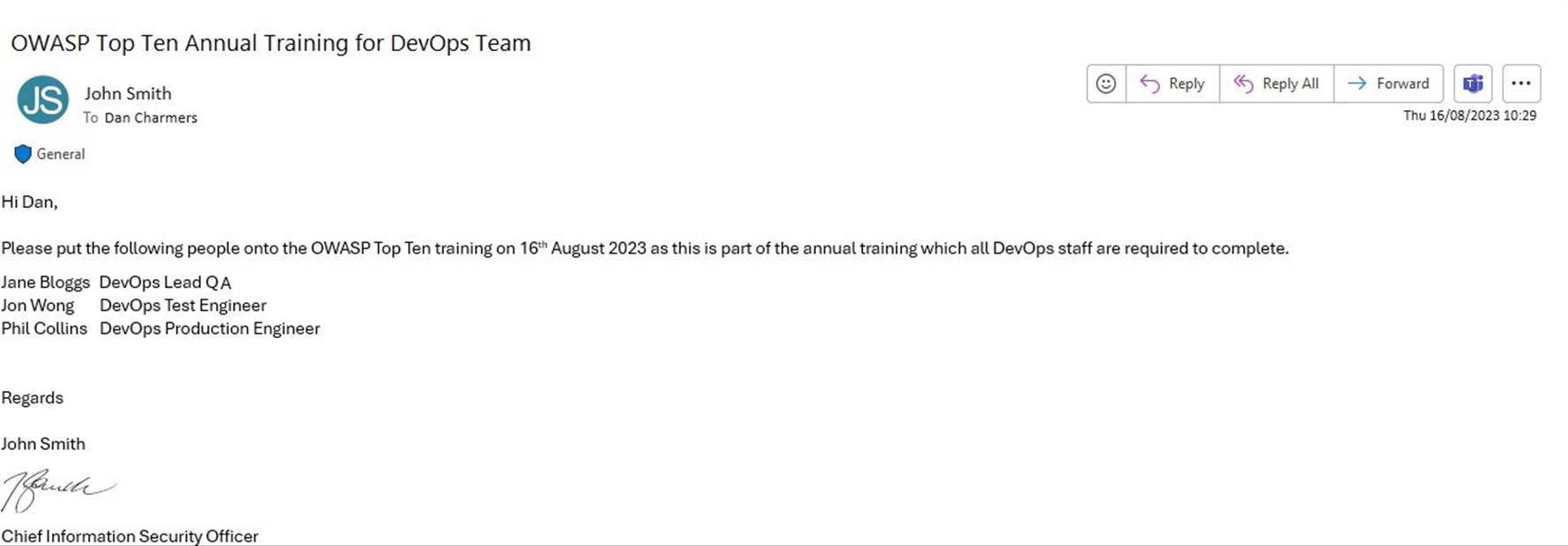

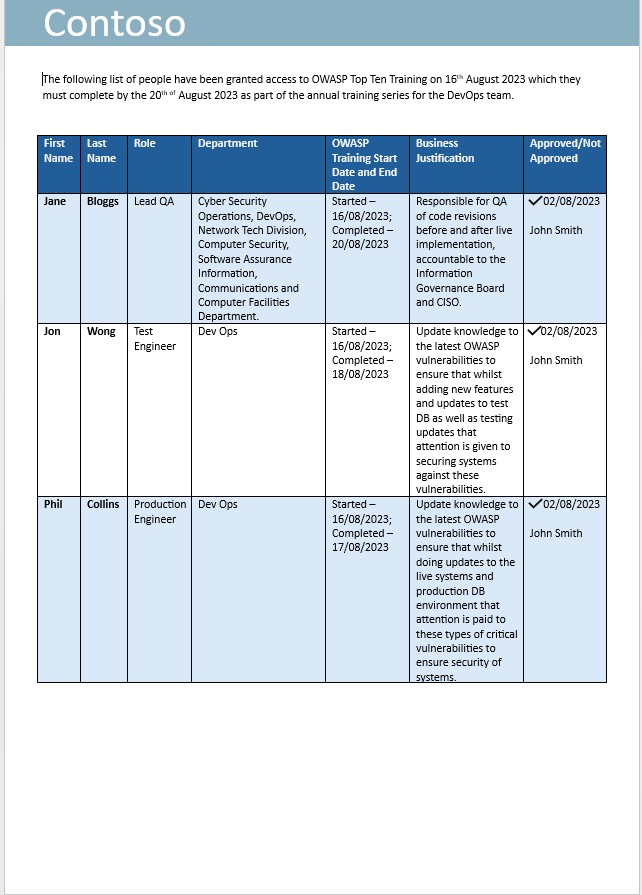

A captura de ecrã seguinte é um e-mail a pedir à equipa do DevOps para se inscrever na Formação Anual das Dez Principais Formações do OWASP.

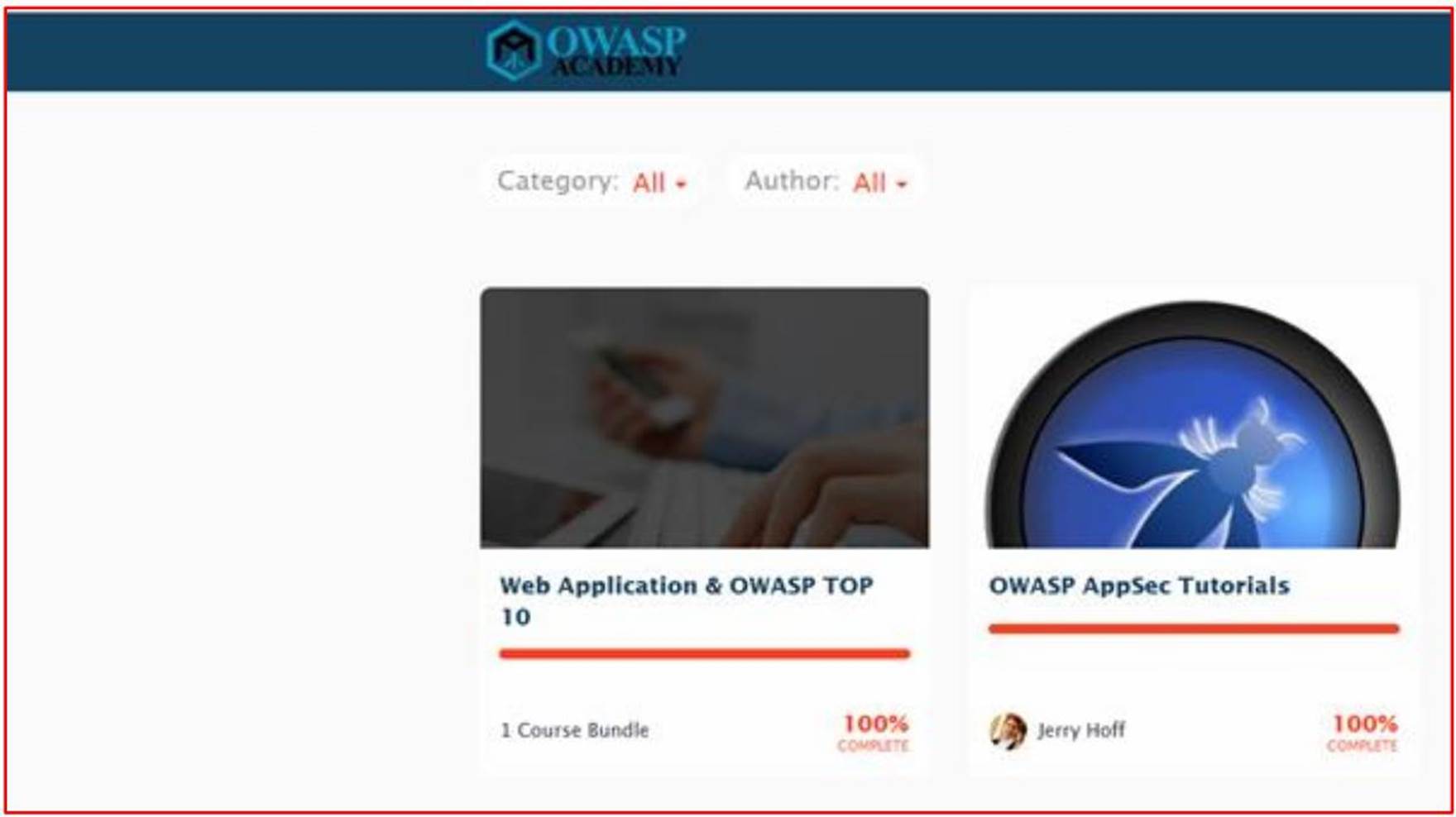

A captura de ecrã seguinte mostra que a formação foi pedida com justificação comercial e aprovação. Em seguida, segue-se capturas de ecrã tiradas da formação e um registo de conclusão que mostra que a pessoa terminou a formação anual.

Nota: neste exemplo, não foi utilizada uma captura de ecrã completa. No entanto, todas as capturas de ecrã submetidas pelo ISV têm de ser capturas de ecrã completas que mostrem o URL, qualquer data e hora do sistema e utilizador com sessão iniciada.

Controlo N.º 13

Forneça provas de que os repositórios de código estão protegidos para que:

todas as alterações de código são submetidas a um processo de revisão e aprovação por um segundo revisor antes de serem intercaladas com o ramo principal.

os controlos de acesso adequados estão implementados.

todo o acesso é imposto através da autenticação multifator (MFA).

todas as versões efetuadas nos ambientes de produção são revistas e aprovadas antes da respetiva implementação.

Intenção: revisão de código

A intenção deste subponto é efetuar uma revisão de código por outro programador para ajudar a identificar quaisquer erros de codificação que possam introduzir uma vulnerabilidade no software. A autorização deve ser estabelecida para garantir que as revisões de código são realizadas, os testes são realizados, etc. antes da implementação. O passo de autorização valida que foram seguidos os processos corretos que sustentam o SDLC definido no controlo 12.

O objetivo é garantir que todas as alterações de código sejam submetidas a um rigoroso processo de revisão e aprovação por um segundo revisor antes de serem intercaladas no ramo principal. Este processo de aprovação dupla serve como uma medida de controlo de qualidade, com o objetivo de detetar quaisquer erros de codificação, vulnerabilidades de segurança ou outros problemas que possam comprometer a integridade da aplicação.

Diretrizes: revisão de código

Forneça provas de que o código é submetido a uma revisão ponto a ponto e tem de ser autorizado antes de poder ser aplicado ao ambiente de produção. Estes elementos de prova podem ser através de uma exportação de bilhetes de alteração, demonstrando que foram realizadas revisões de código e as alterações autorizadas, ou podem ser através de software de revisão de código, como o Crucible.

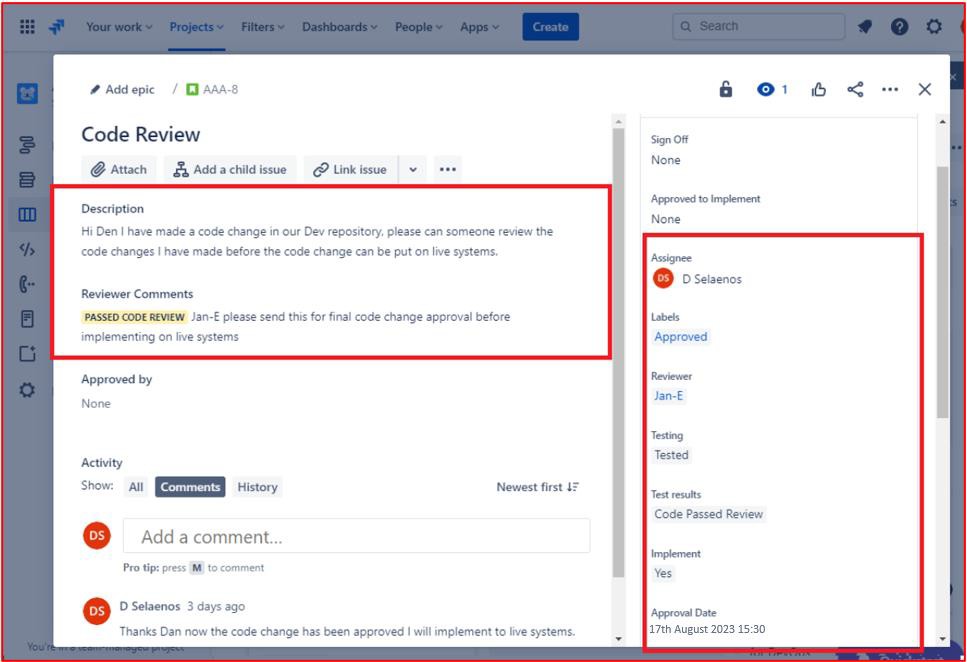

Exemplo de evidência: revisão de código

Segue-se um pedido de suporte que mostra que as alterações de código são submetidas a um processo de revisão e autorização por outra pessoa que não seja o programador original. Mostra que foi pedida uma revisão de código pelo detentor e que será atribuída a outra pessoa para a revisão do código.

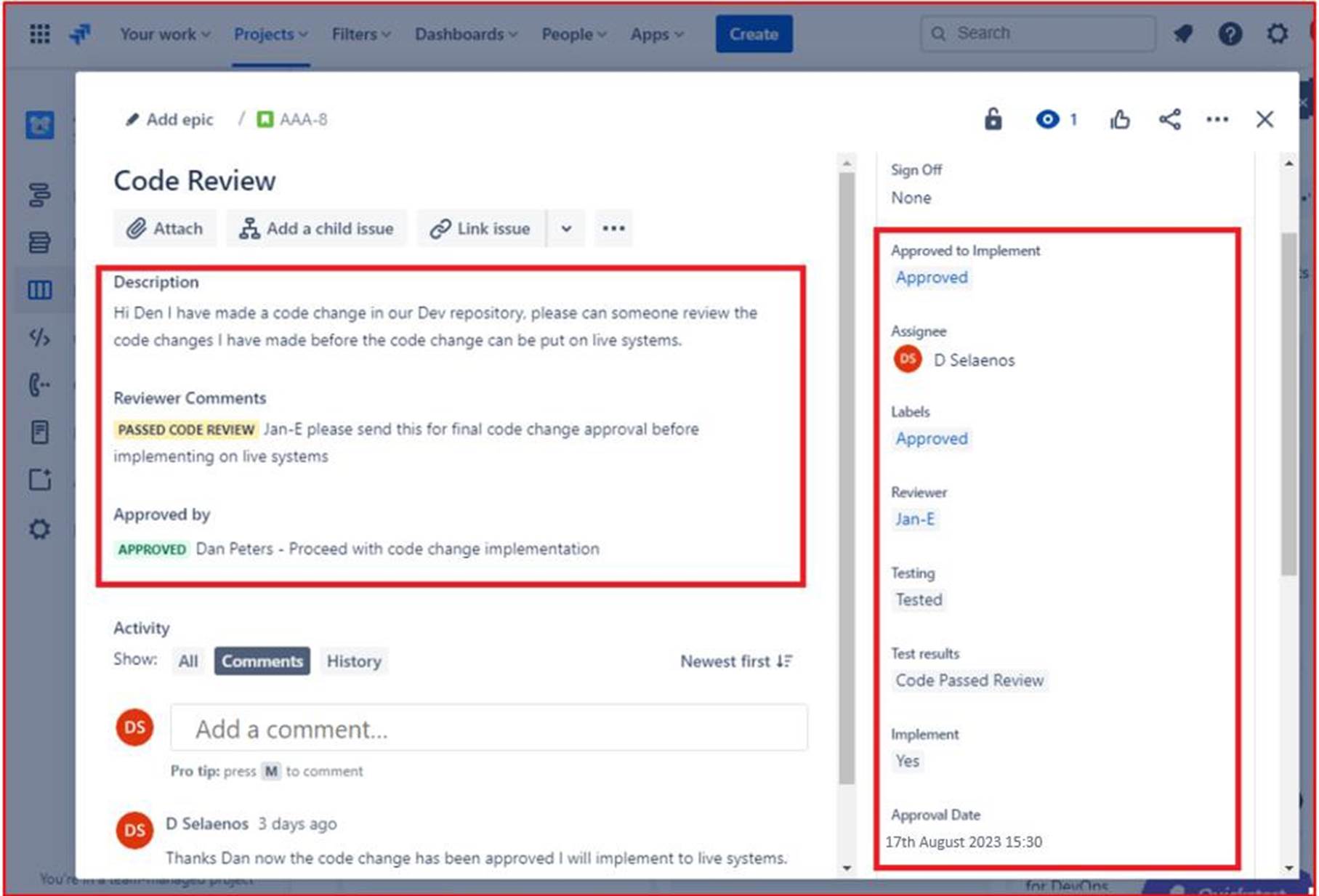

A imagem seguinte mostra que a revisão de código foi atribuída a alguém que não seja o programador original, conforme mostrado pela secção realçada no lado direito da imagem. No lado esquerdo, o código foi revisto e foi-lhe atribuído o estado "REVISÃO DO CÓDIGO PASSADO" pelo revisor de código. O pedido de suporte tem agora de ser aprovado por um gestor para que as alterações possam ser colocadas em sistemas de produção em direto.

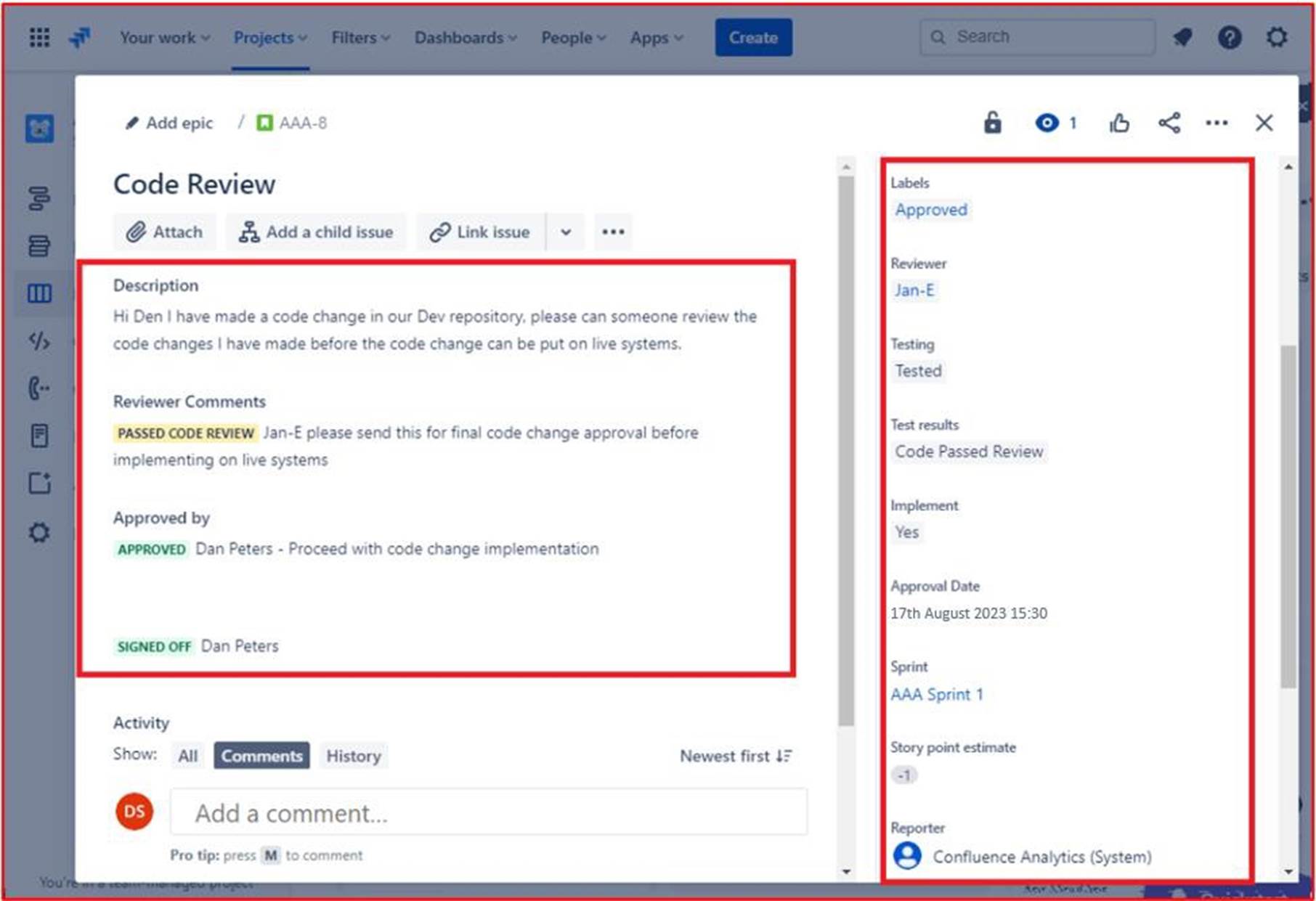

A imagem seguinte mostra que o código revisto foi aprovado para ser implementado nos sistemas de produção em direto. Depois de as alterações ao código terem sido efetuadas, a tarefa final é terminada. Tenha em atenção que ao longo do processo existem três pessoas envolvidas, o programador original do código, o revisor de código e um gestor para dar aprovação e aprovação. Para cumprir os critérios para este controlo, seria uma expectativa que os seus pedidos de suporte seguissem este processo.

Nota: neste exemplo, não foi utilizada uma captura de ecrã completa. No entanto, todas as capturas de ecrã submetidas pelo ISV têm de ser capturas de ecrã completas que mostrem o URL, qualquer data e hora do sistema e utilizador com sessão iniciada.

Exemplo de evidência: revisão de código

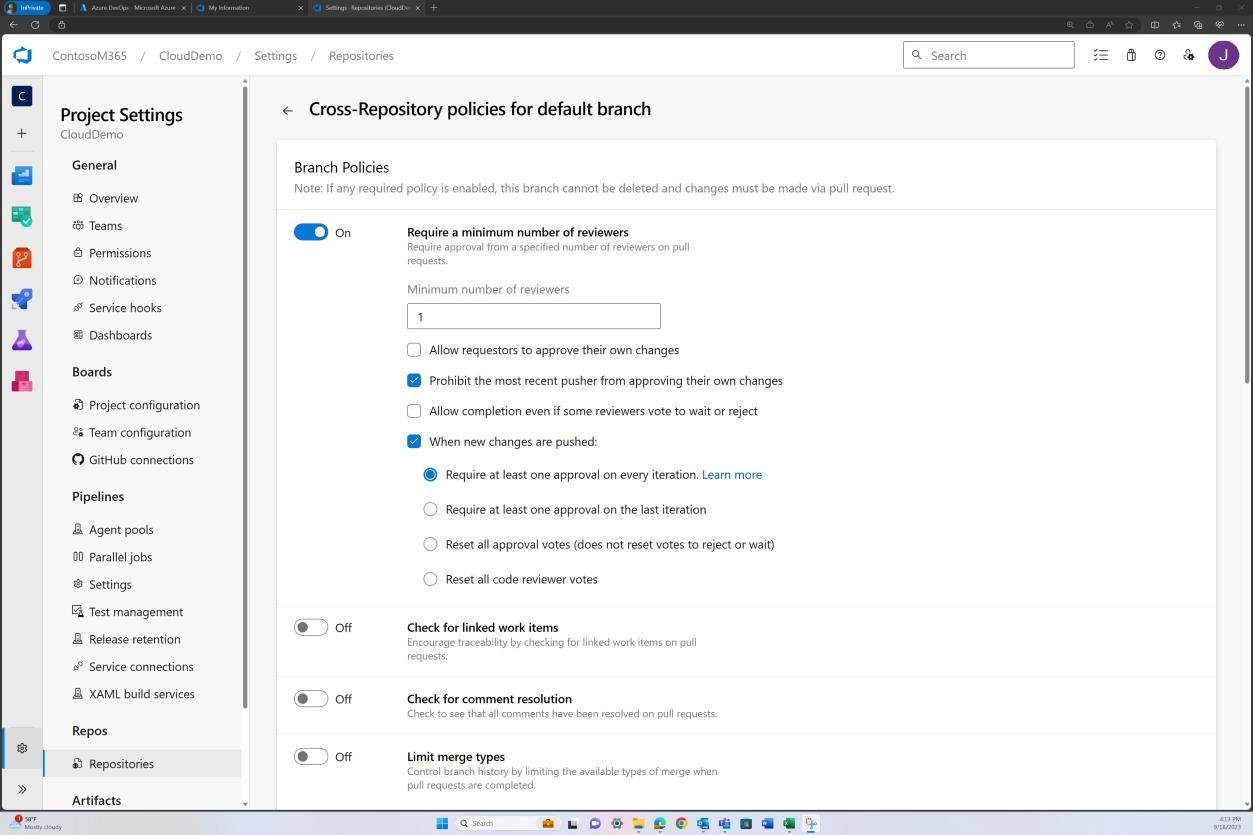

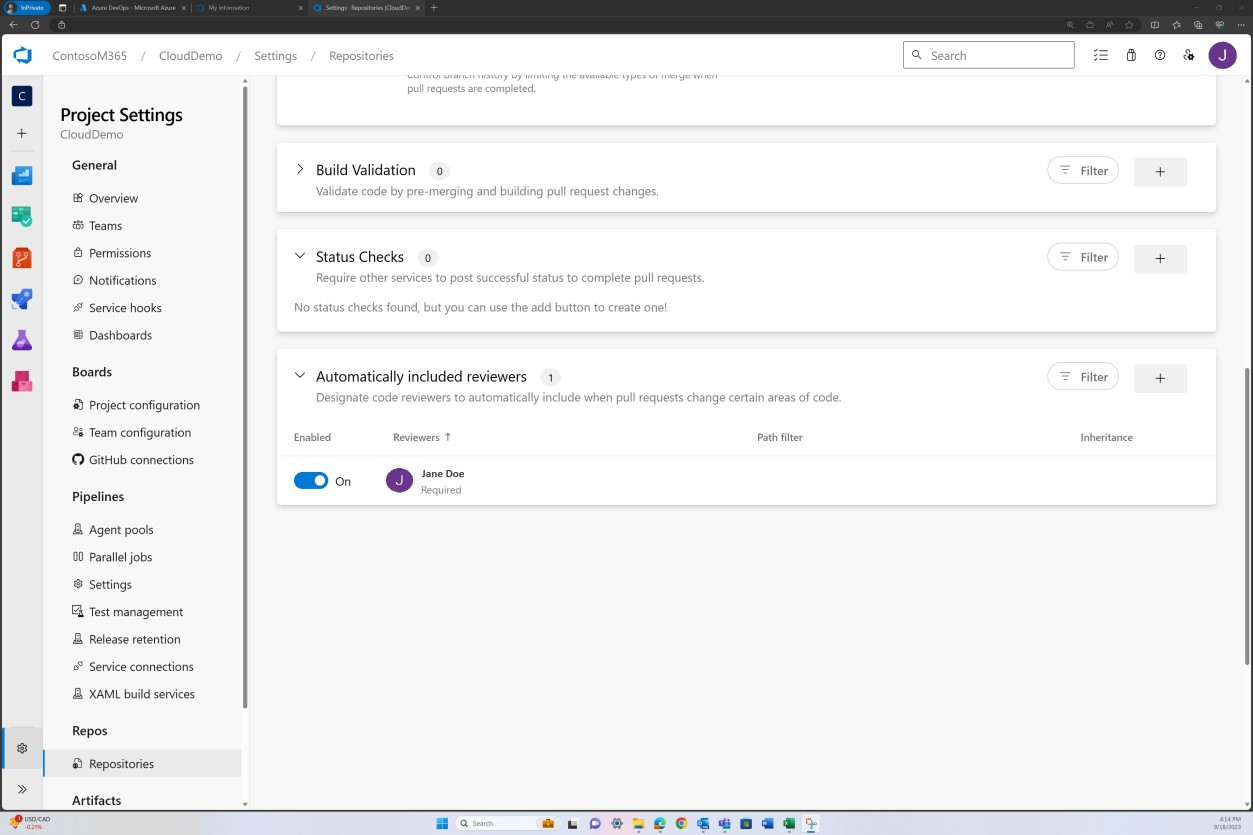

Além da parte administrativa do processo apresentado acima, com repositórios de código modernos e plataformas, podem ser implementados controlos adicionais, como a revisão de imposição de políticas de ramo, para garantir que as intercalações não podem ocorrer até que essa revisão seja concluída. O exemplo seguinte mostra que está a ser conseguido no DevOps.

A captura de ecrã seguinte mostra que os revisores predefinidos são atribuídos e que a revisão é automaticamente necessária.

Exemplo de evidência: revisão de código

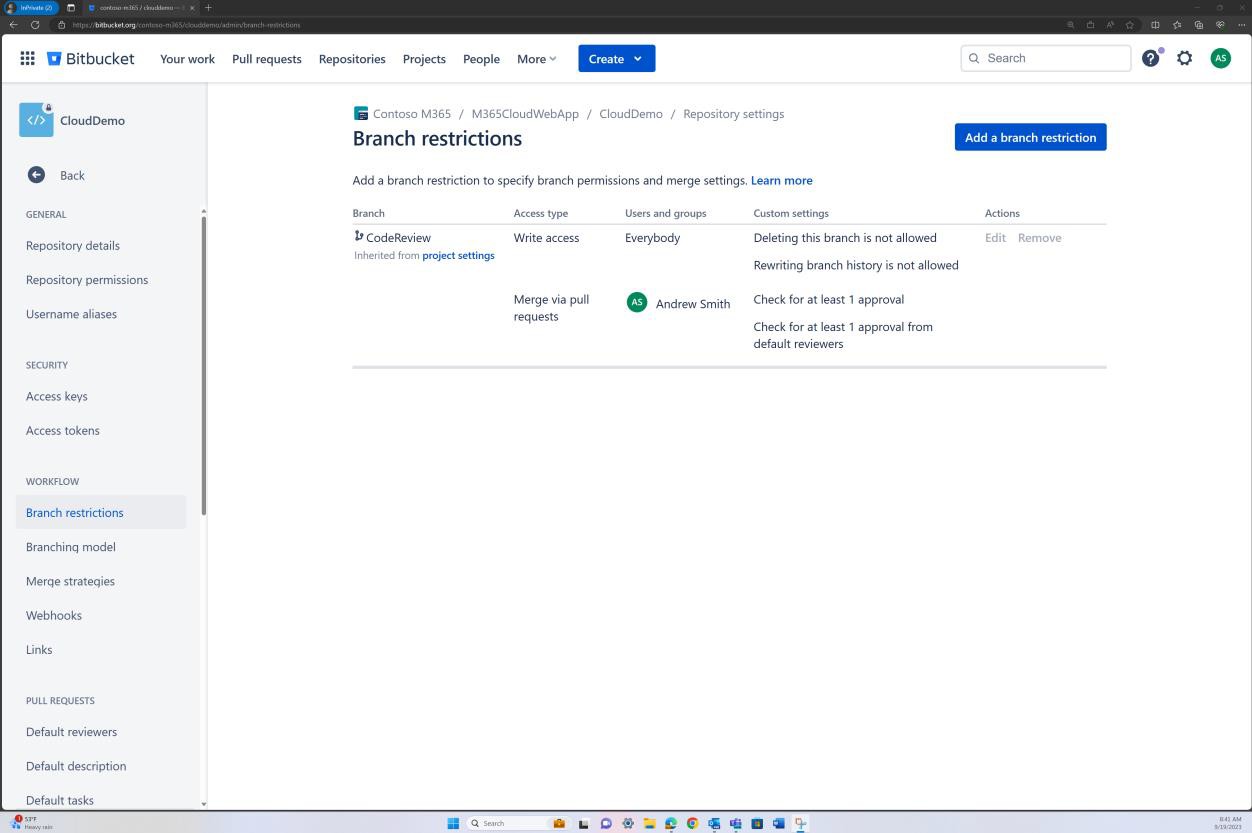

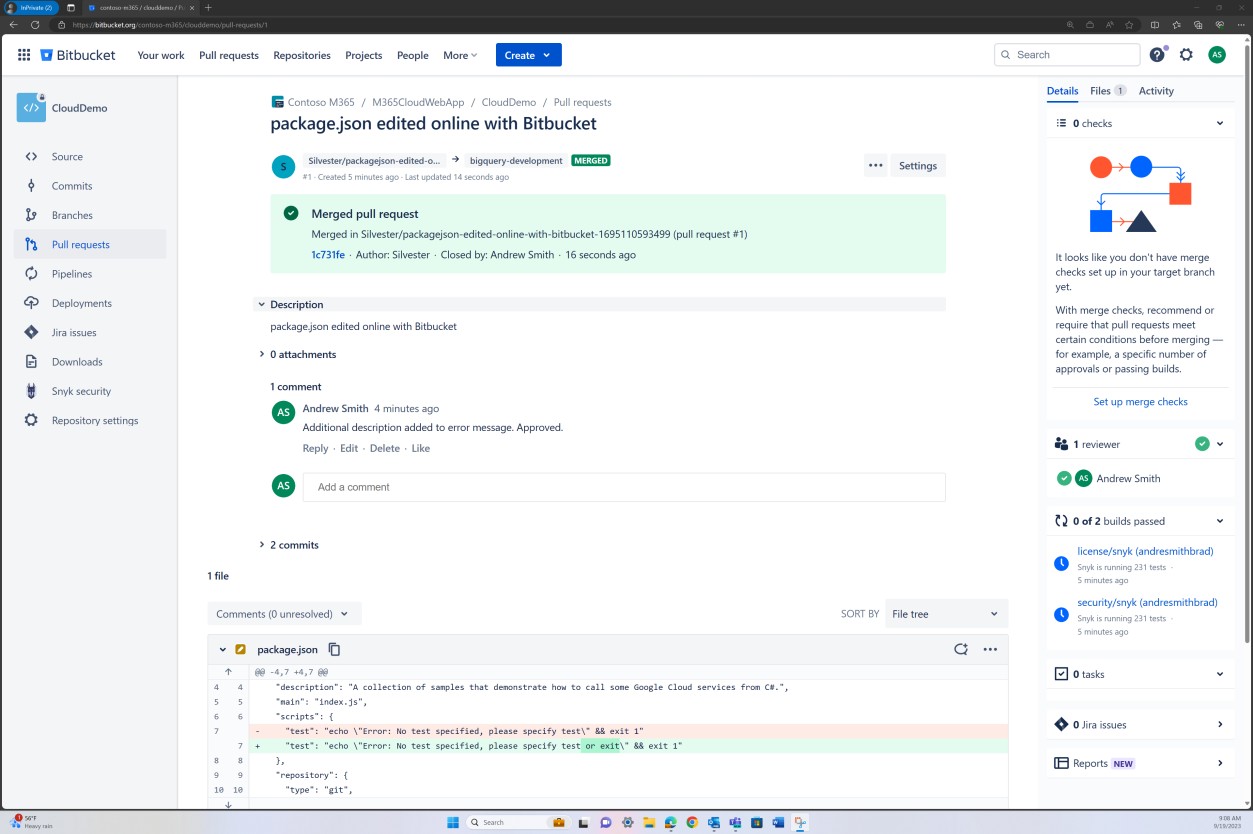

A revisão da imposição da política de ramificação também pode ser efetuada no Bitbucket.

Na captura de ecrã seguinte, é definido um revisor predefinido. Isto garante que todas as intercalações exigirão uma revisão do indivíduo atribuído antes de a alteração ser propagada para o ramo principal.

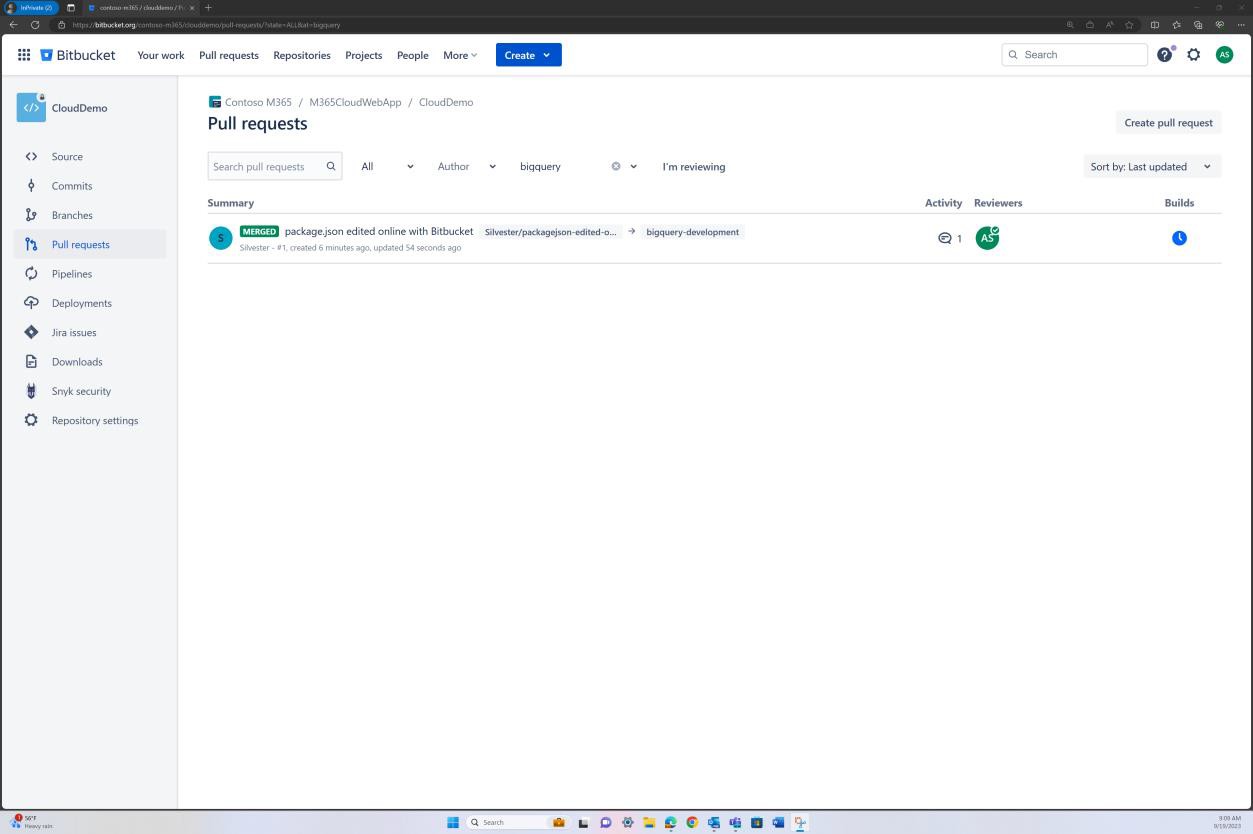

As duas capturas de ecrã subsequentes demonstram um exemplo das definições de configuração que estão a ser aplicadas. Além de um pedido Pull concluído, que foi iniciado pelo utilizador Silvester e precisou da aprovação do revisor predefinido Andrew antes de ser intercalado com o ramo principal.

Tenha em atenção que, quando forem fornecidas provas, a expectativa será que o processo ponto a ponto seja demonstrado. Nota: as capturas de ecrã devem ser fornecidas com as definições de configuração se uma política de ramo estiver em vigor (ou outro método/controlo programático) e permissões/registos de aprovação a serem concedidos.

Intenção: acesso restrito

A partir do controlo anterior, os controlos de acesso devem ser implementados para limitar o acesso apenas a utilizadores individuais que estejam a trabalhar em projetos específicos. Ao limitar o acesso, pode limitar o risco de efetuar alterações não autorizadas e, assim, introduzir alterações de código inseguras. Deve ser tomada uma abordagem com menos privilégios para proteger o repositório de código.

Diretrizes: acesso restrito

Forneça provas através de capturas de ecrã do repositório de código que restringem o acesso a indivíduos necessários, incluindo privilégios diferentes.

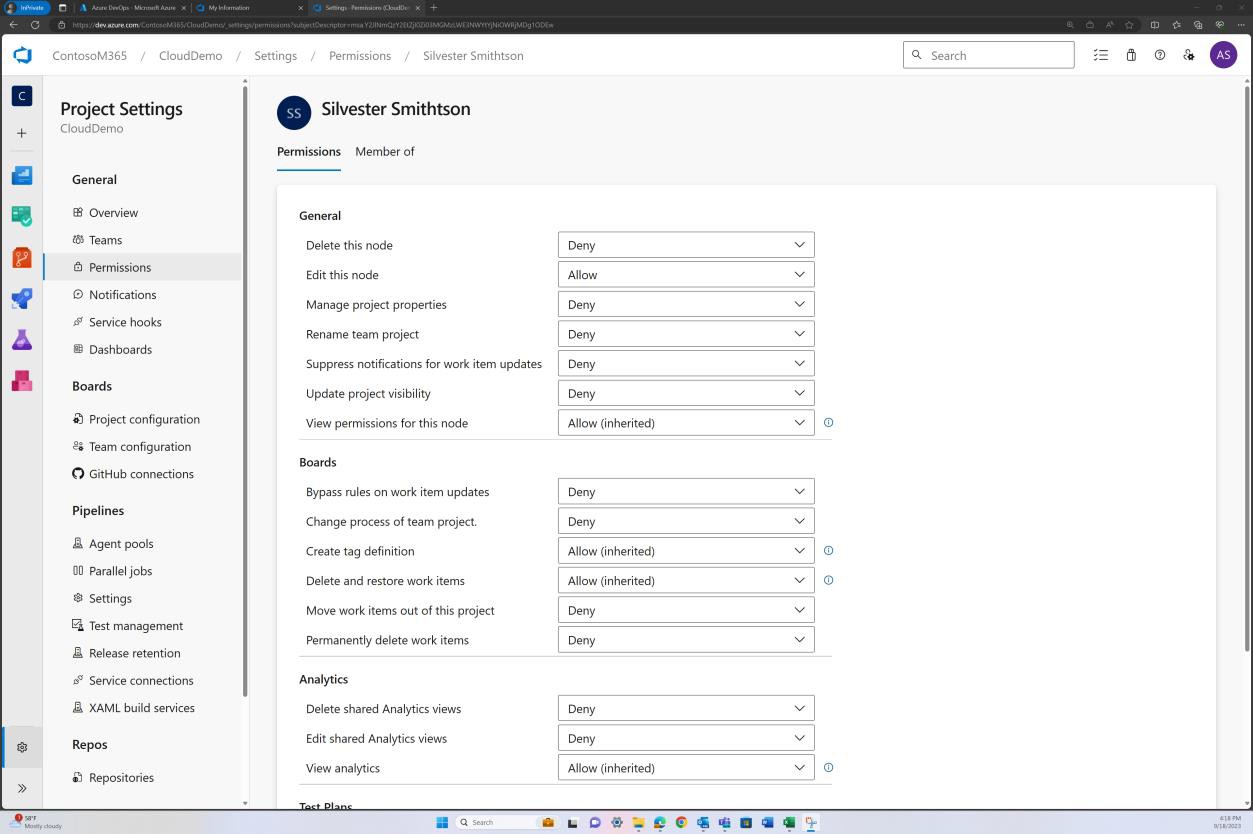

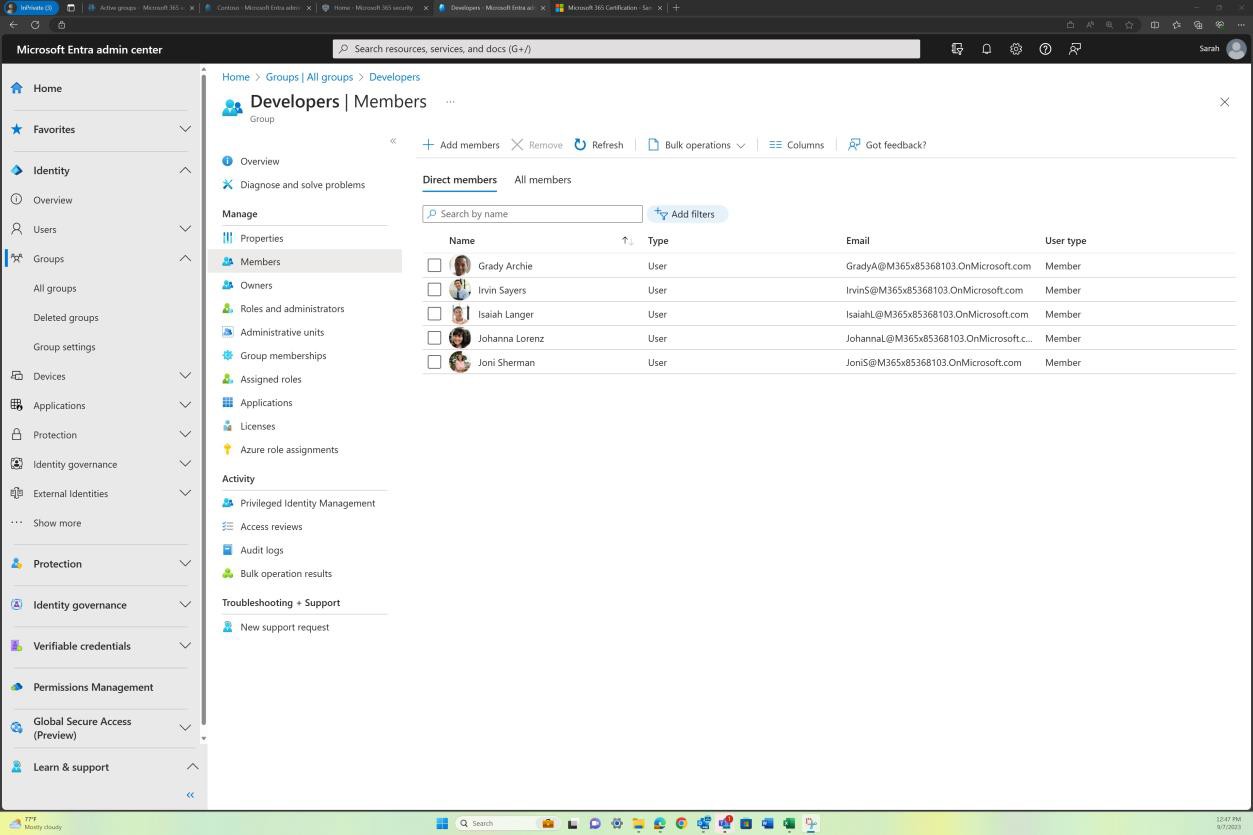

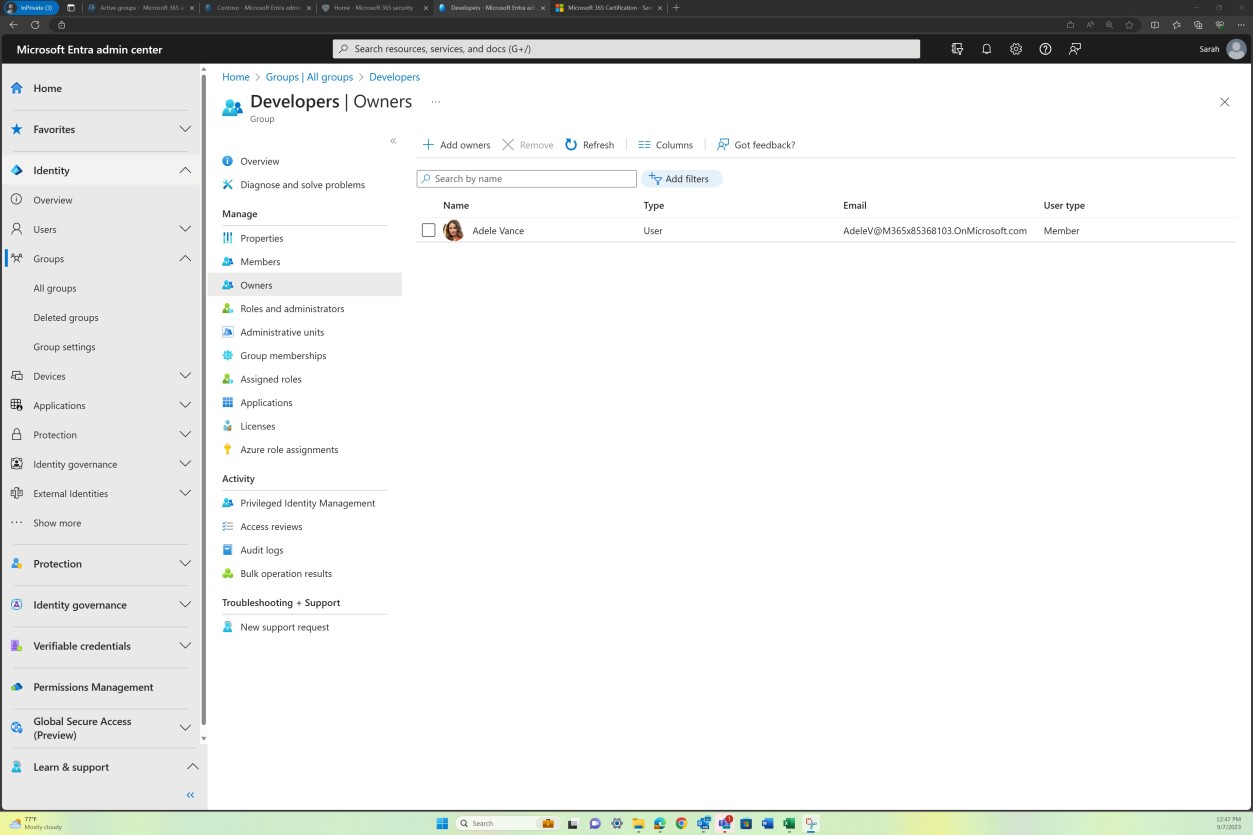

Exemplo de provas: acesso restrito

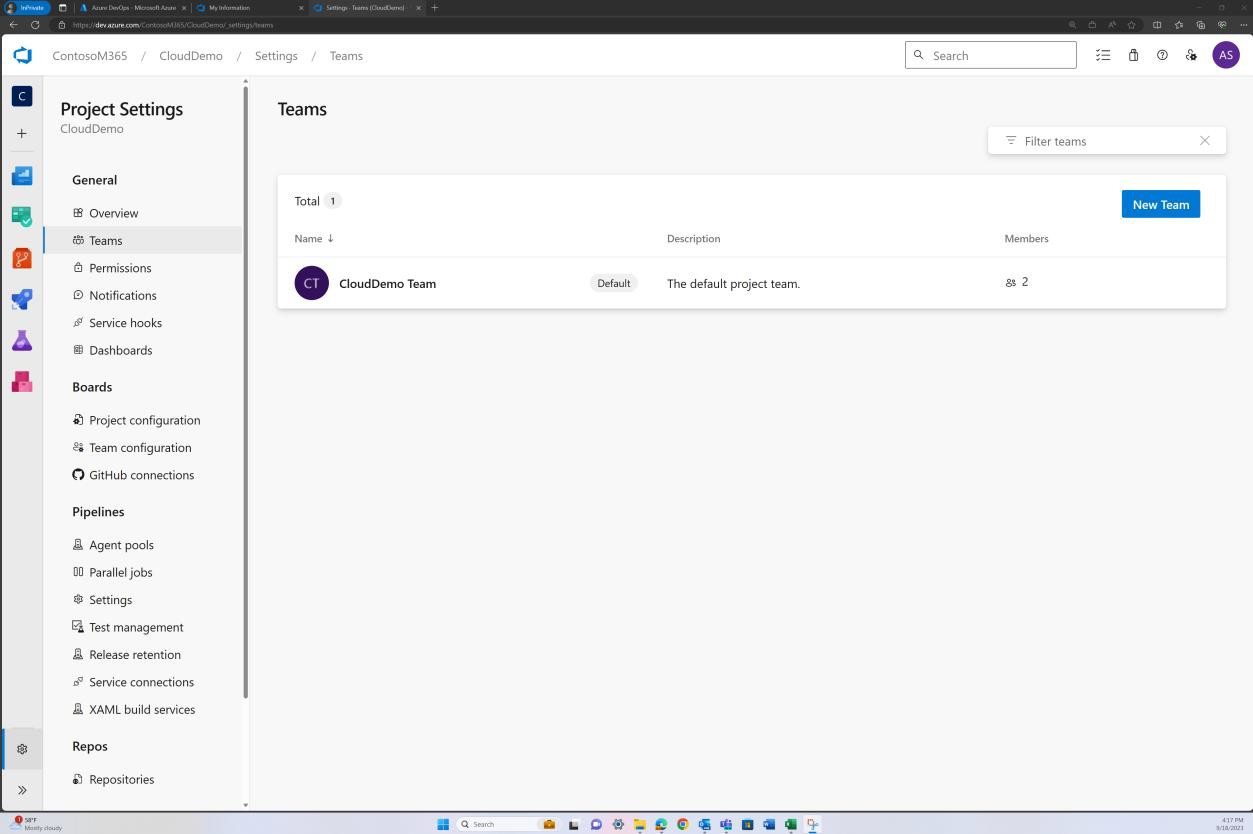

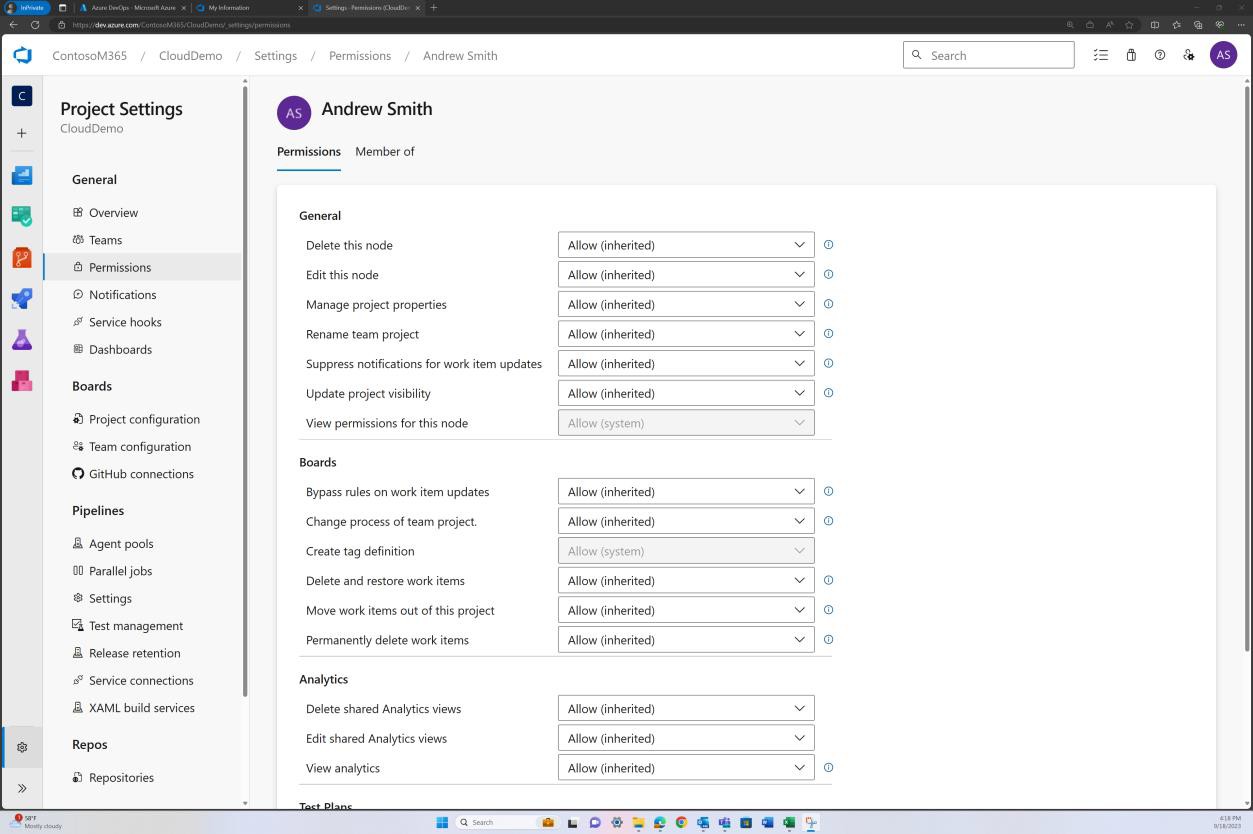

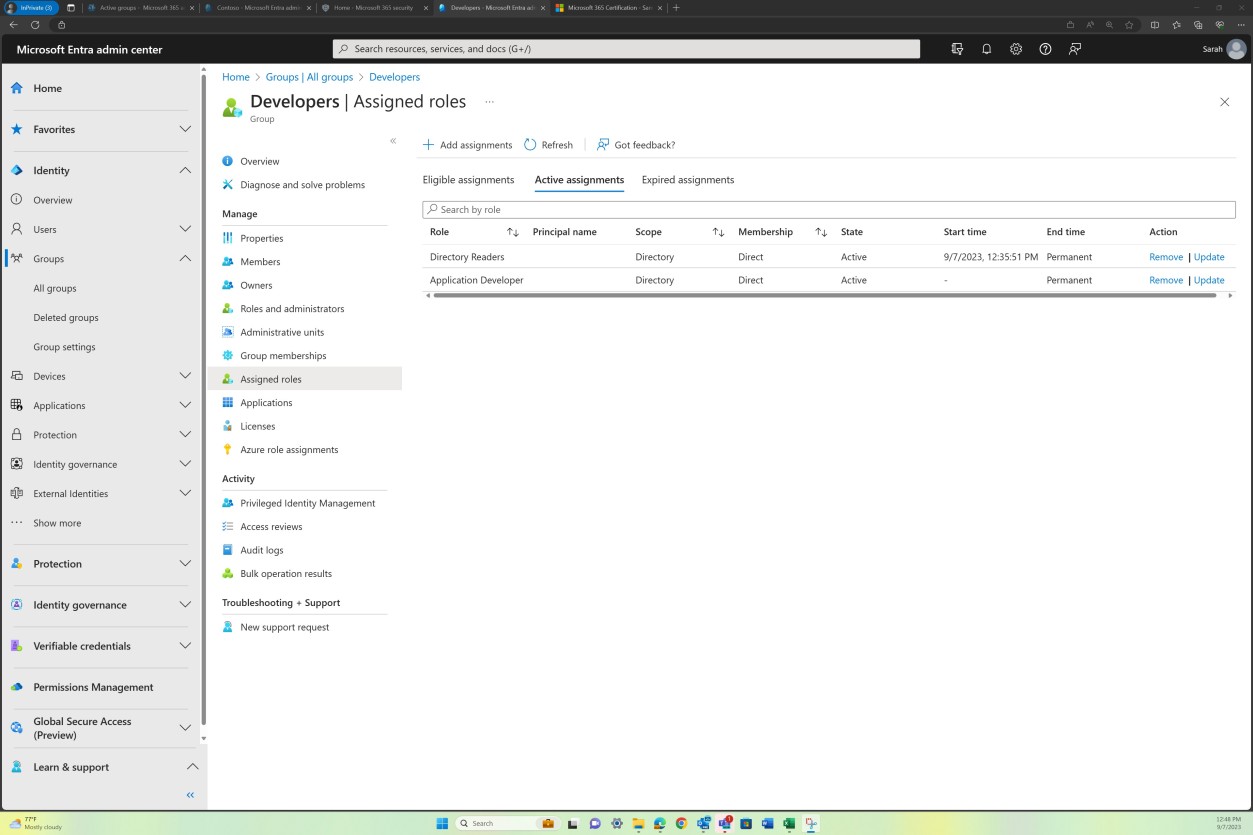

As capturas de ecrã seguintes mostram os controlos de acesso que foram implementados no Azure DevOps. A "Equipa do CloudDemo" mostra que tem dois membros e cada membro tem permissões diferentes.

Nota: as capturas de ecrã seguintes mostram um exemplo do tipo de provas e formato que seria esperado para cumprir este controlo. Isto não é de forma alguma extenso e os casos do mundo real podem diferir sobre a forma como os controlos de acesso são implementados.

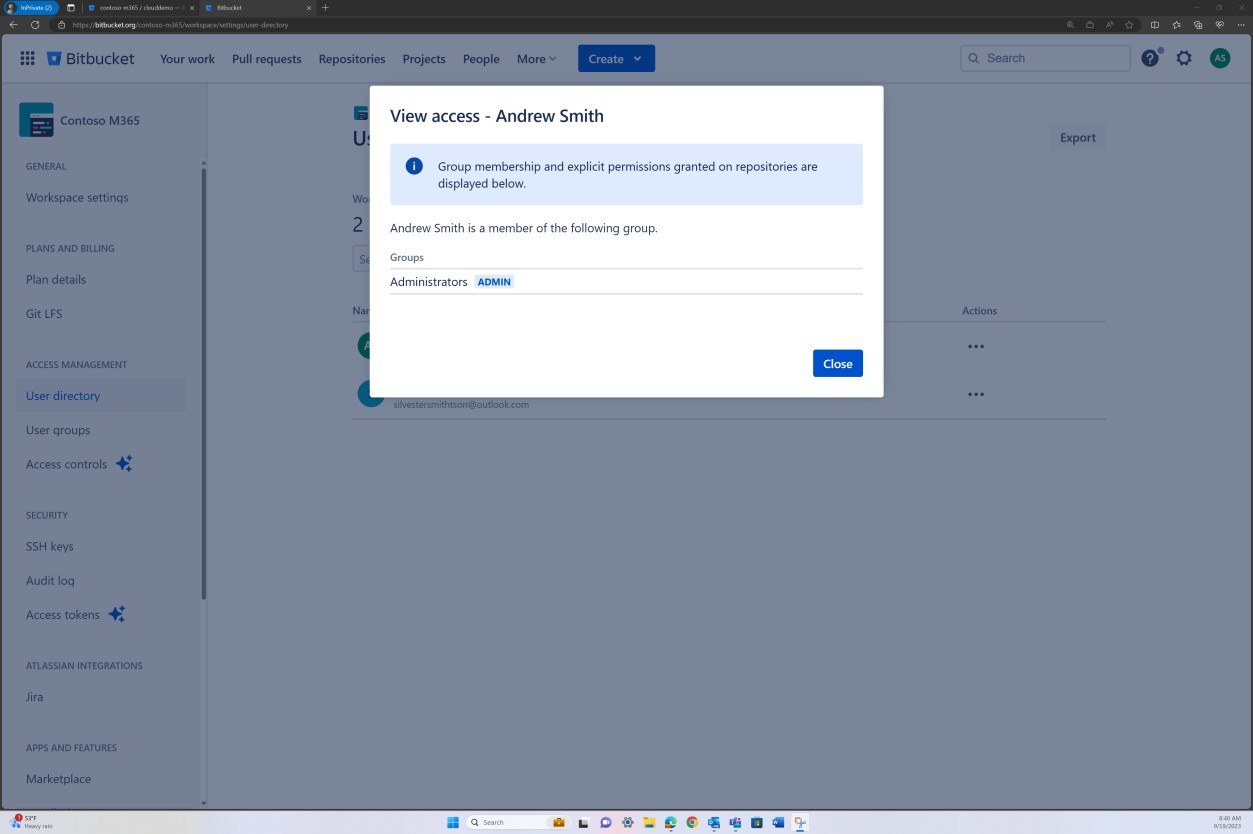

Se as permissões forem definidas ao nível do grupo, as provas de cada grupo e dos utilizadores desse grupo têm de ser fornecidas, conforme mostrado no segundo exemplo do Bitbucket.

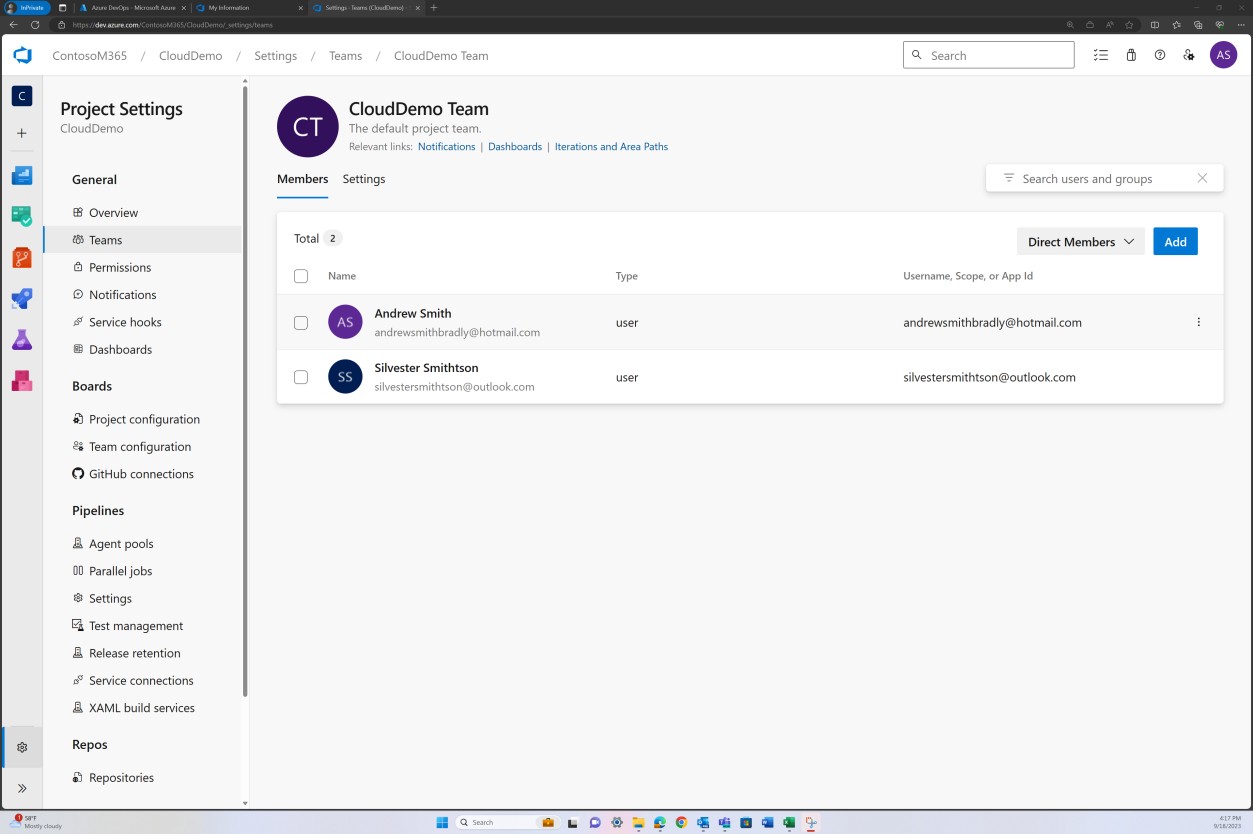

Captura de ecrã a seguir a mostrar os membros da "Equipa cloudDemo".

A imagem anterior mostra que Andrew Smith tem privilégios significativamente mais elevados como proprietário do projeto do que Silvester abaixo.

Exemplo de provas

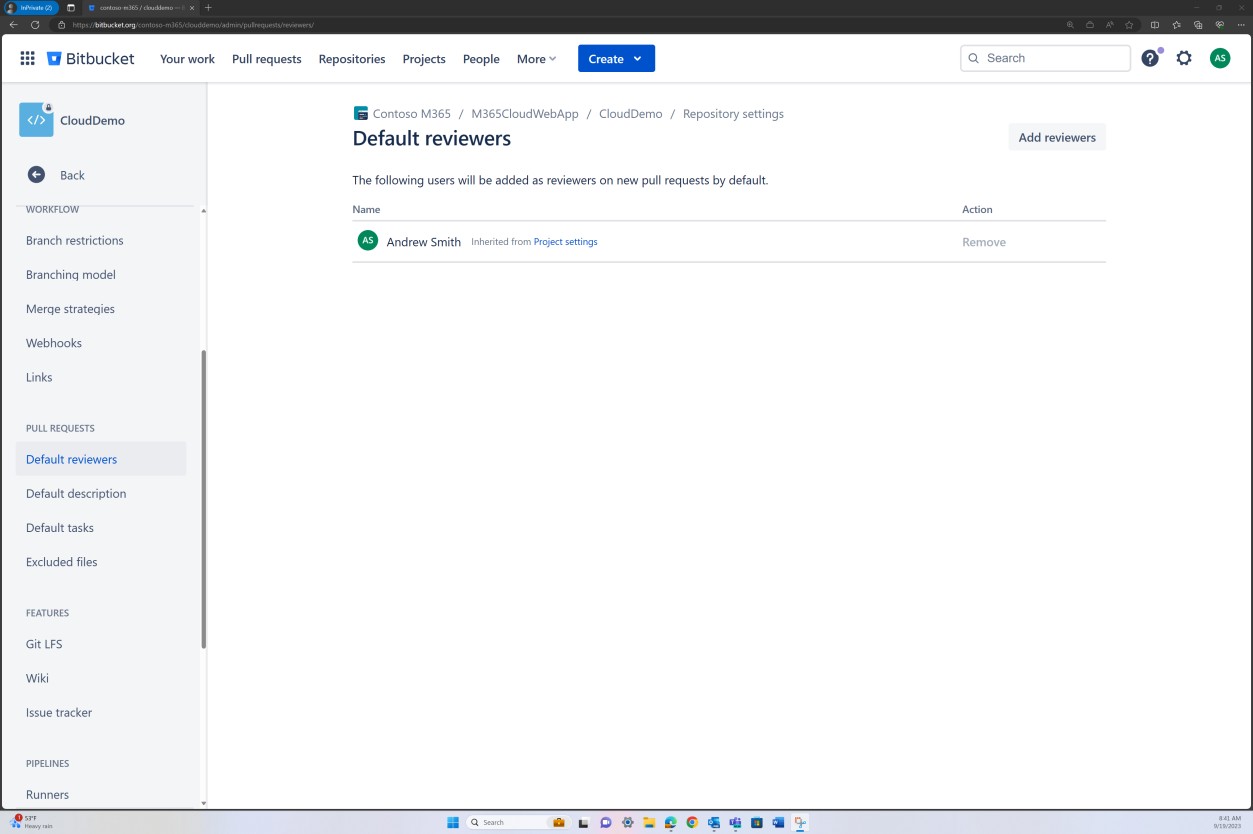

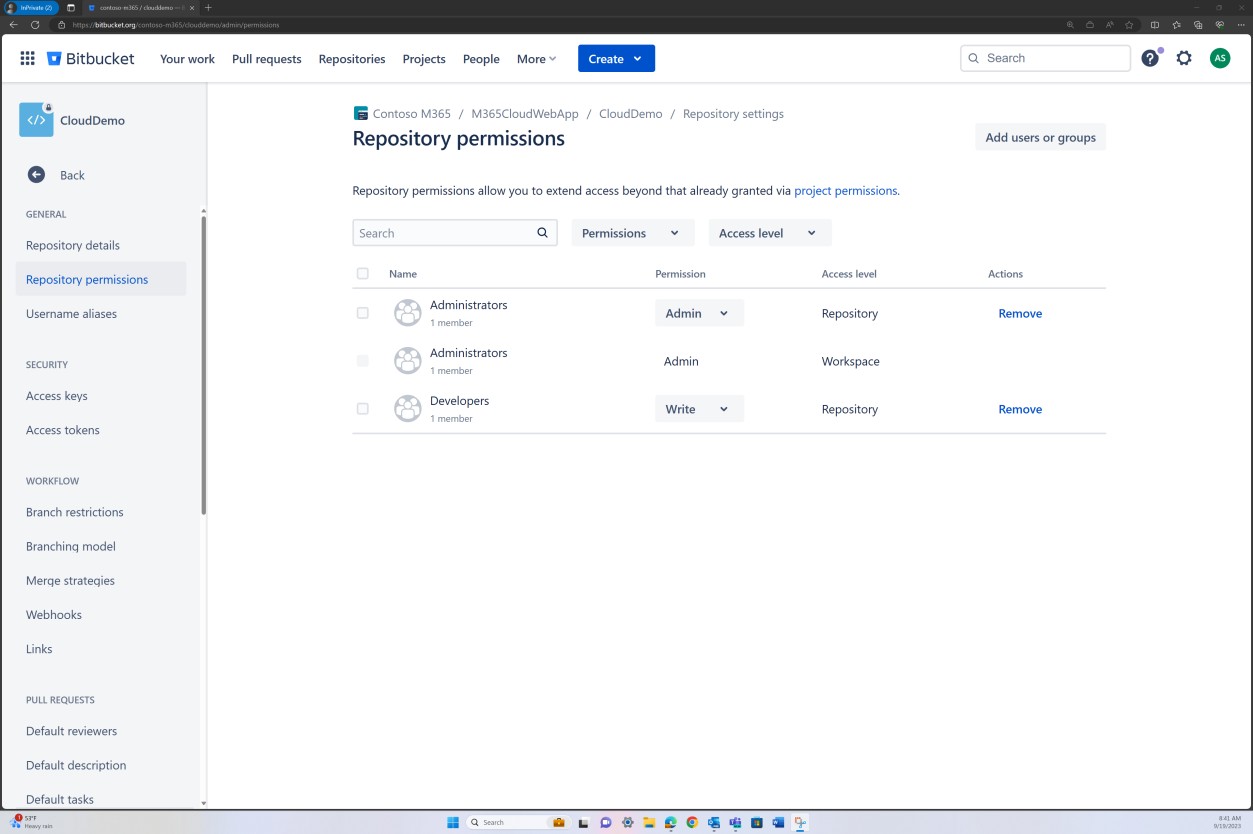

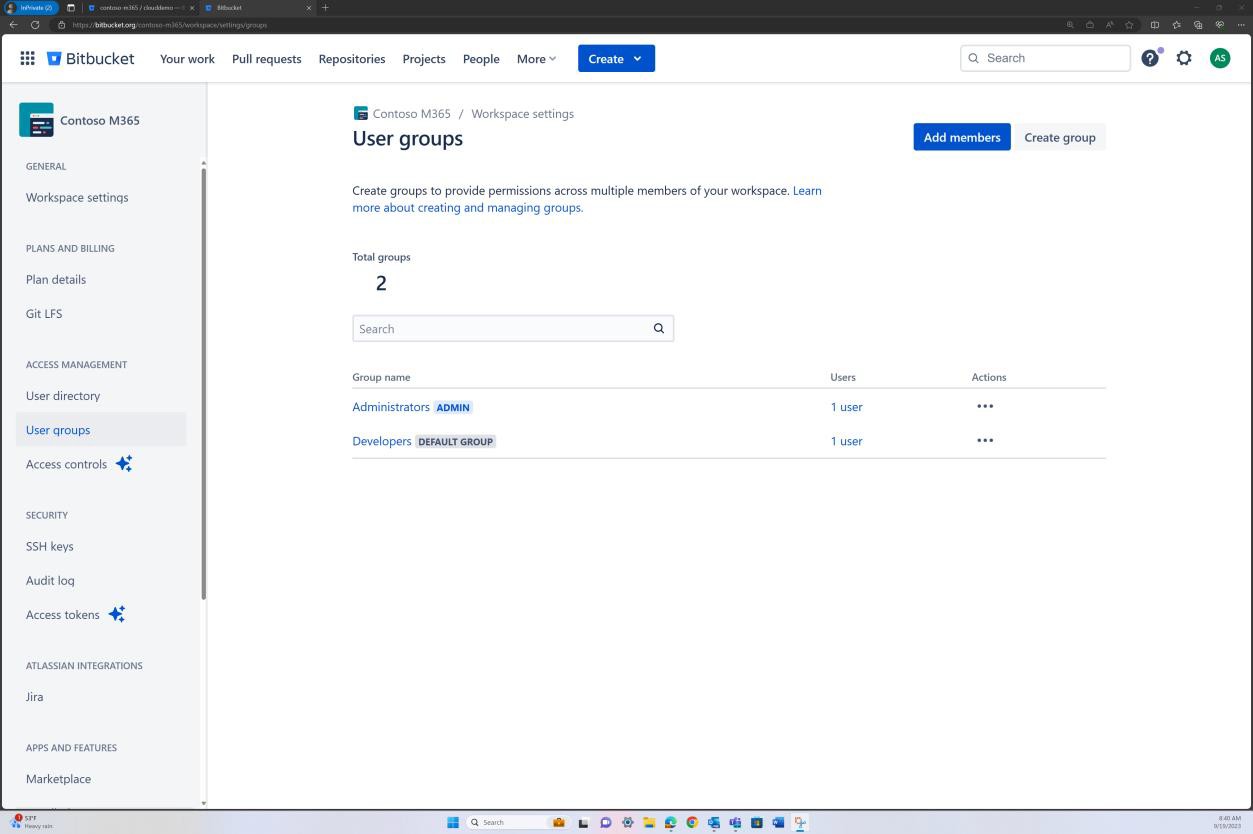

Na captura de ecrã seguinte, os controlos de acesso implementados no Bitbucket são obtidos através de permissões definidas ao nível do grupo. Para o nível de acesso do repositório, existe um grupo "Administrador" com um utilizador e um grupo "Programador" com outro utilizador.

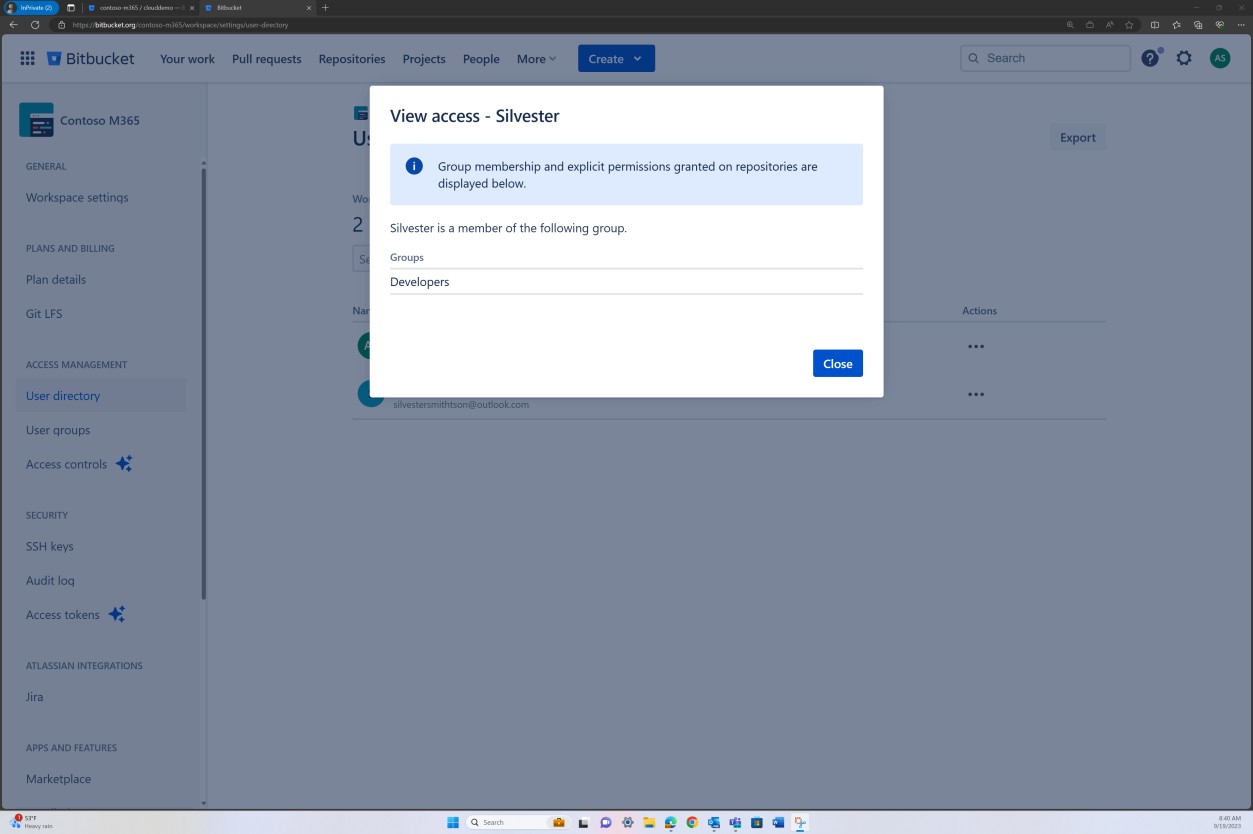

As capturas de ecrã seguintes mostram que cada um dos utilizadores pertence a um grupo diferente e que, inerentemente, tem um nível diferente de permissões. Andrew Smith é o Administrador e Silvester faz parte do grupo Programador, que lhe concede apenas privilégios de programador.

Intenção: MFA

Se um ator de ameaças conseguir aceder e modificar a base de código de um software, pode introduzir vulnerabilidades, backdoors ou código malicioso na base de código e, portanto, na aplicação. Já houve vários casos deste problema, com provavelmente o mais divulgado a ser o ataque solarWinds de 2020, onde os atacantes injetaram código malicioso num ficheiro que foi mais tarde incluído nas atualizações de software SolarWinds's Orion. Mais de 18.000 clientes solarWinds instalaram as atualizações maliciosas, com o software maligno a propagar-se sem ser detetado.

A intenção deste subponto é verificar se todo o acesso aos repositórios de código é imposto através da autenticação multifator (MFA).

Diretrizes: MFA

Forneça provas através de capturas de ecrã do repositório de código que todos os utilizadores têm a MFA ativada.

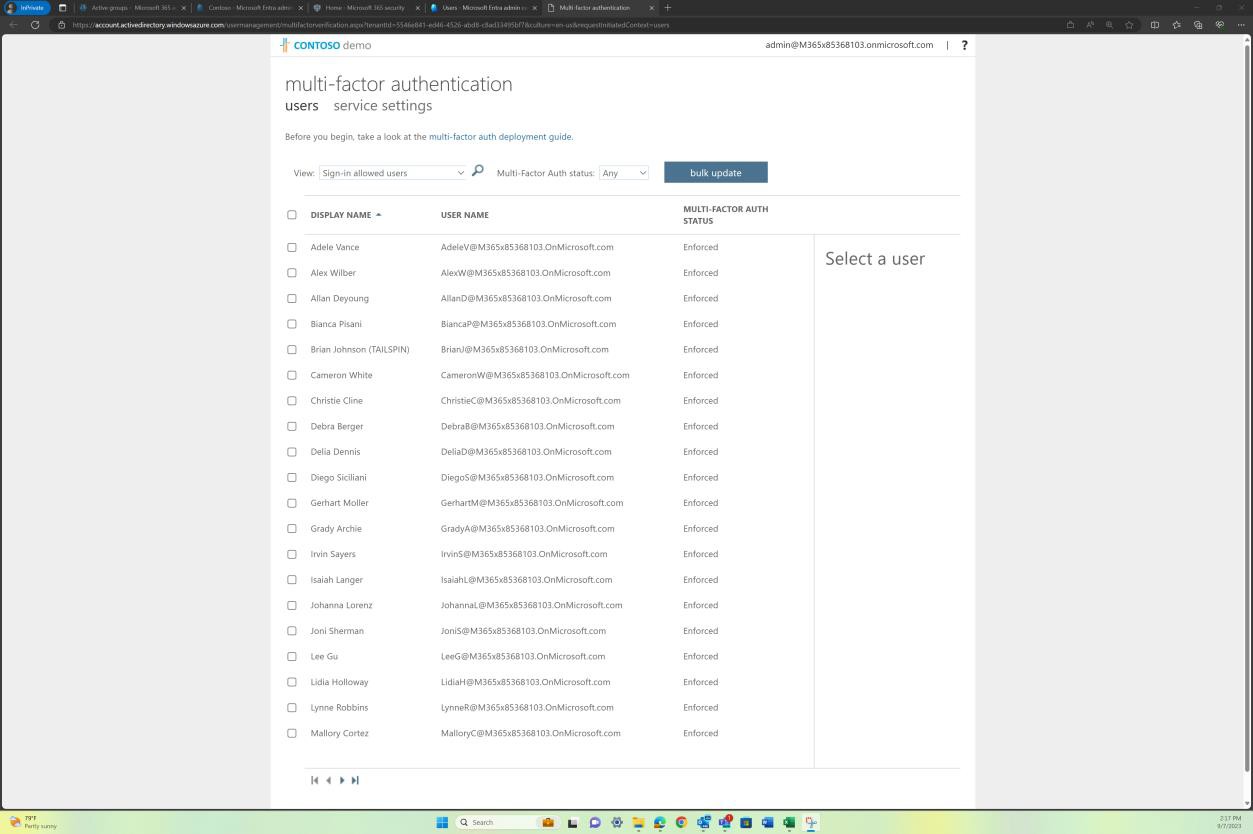

Exemplo de evidência: MFA

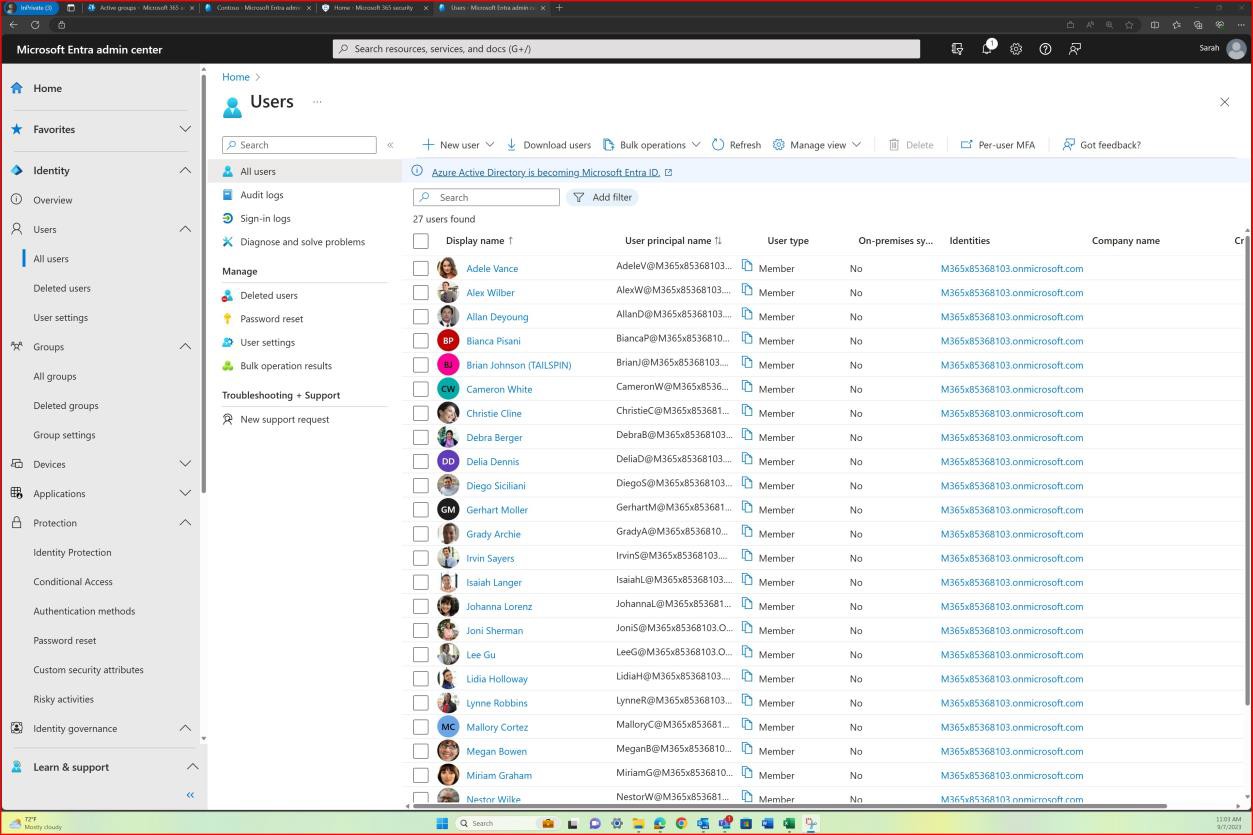

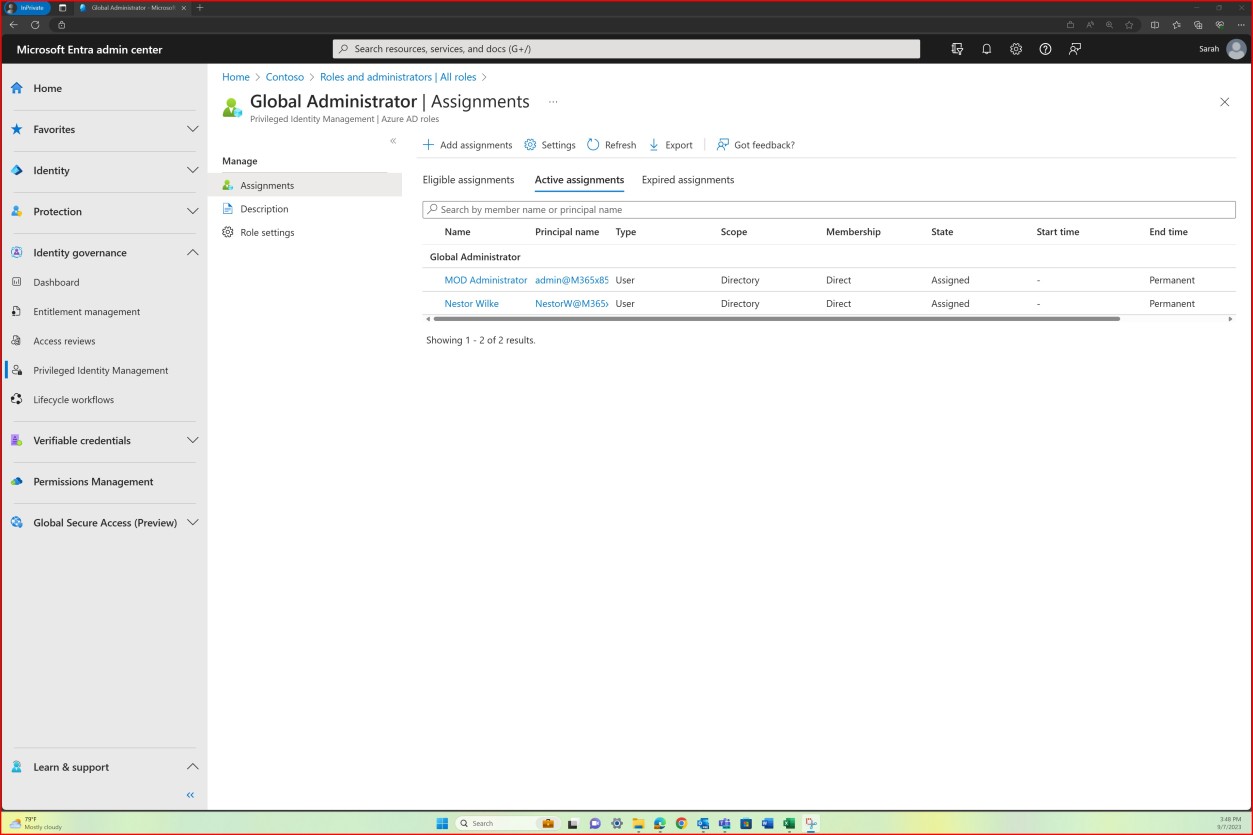

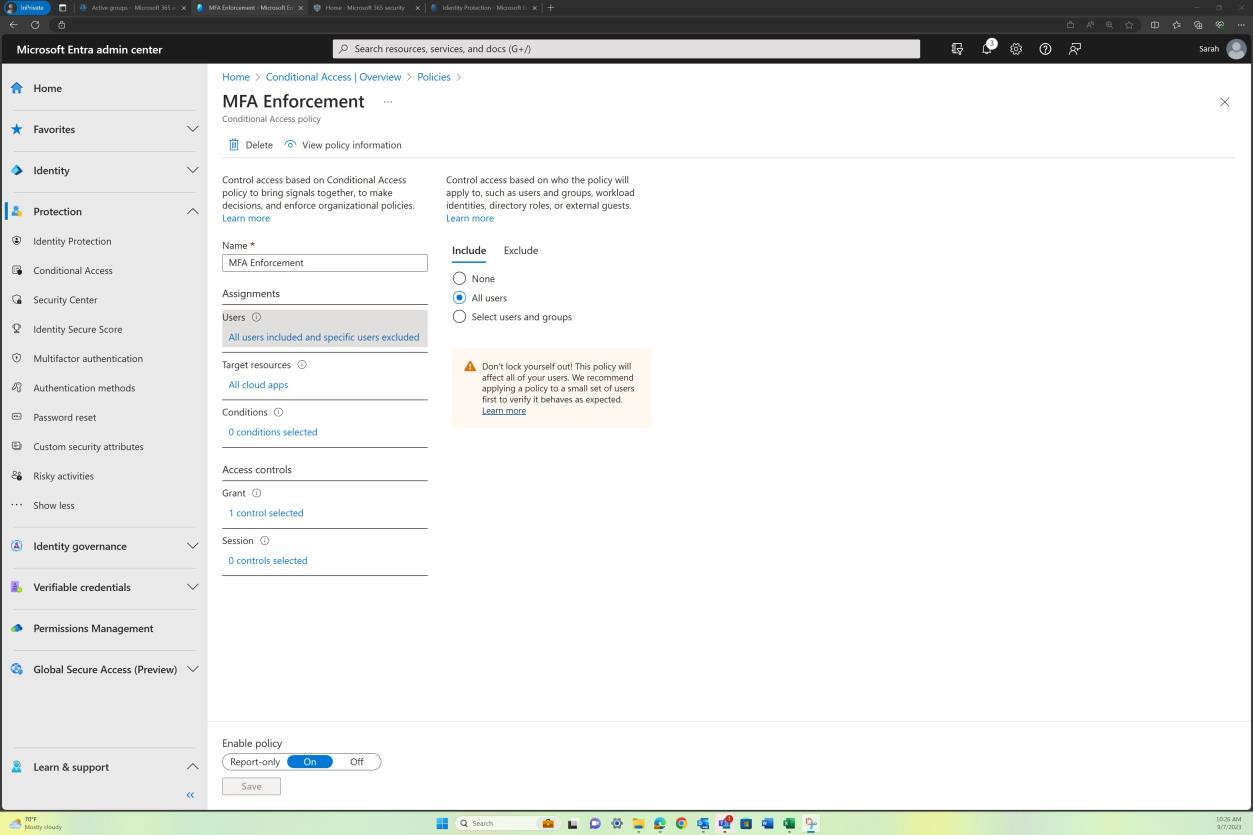

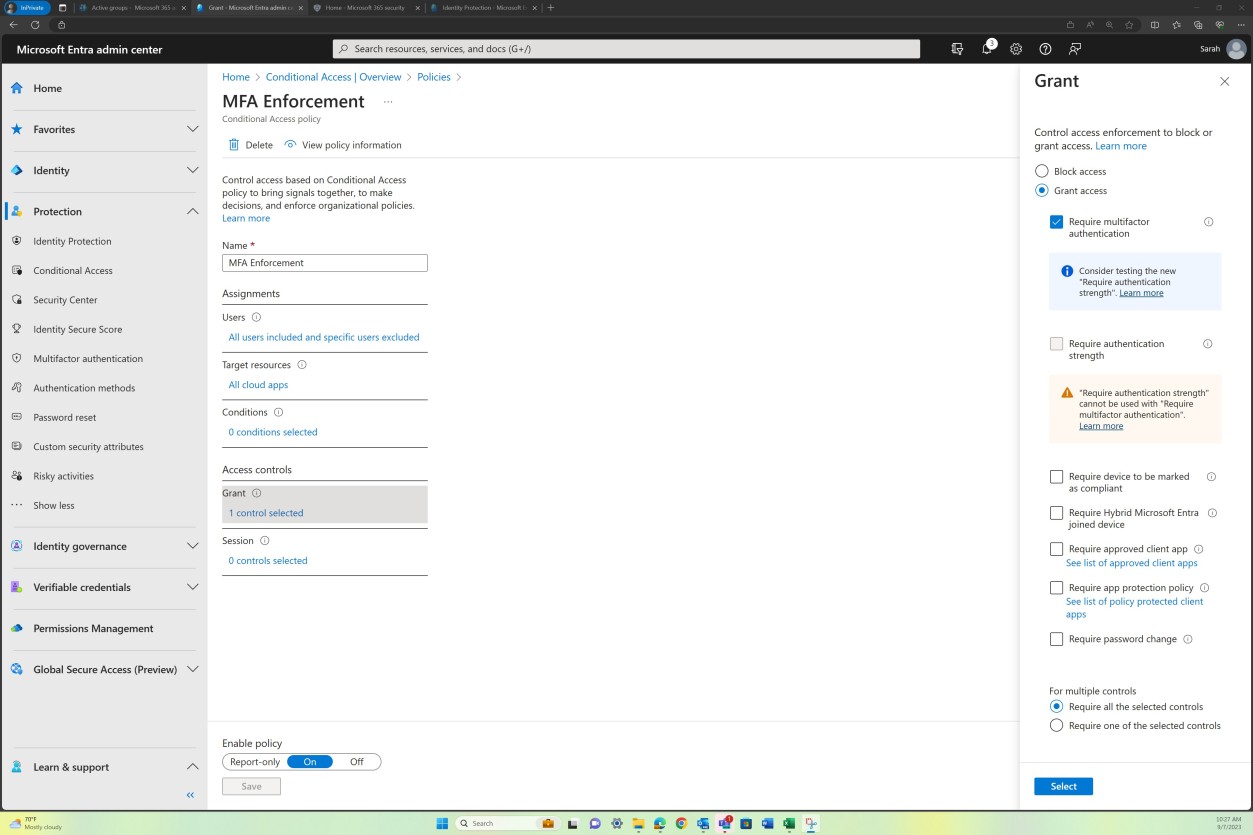

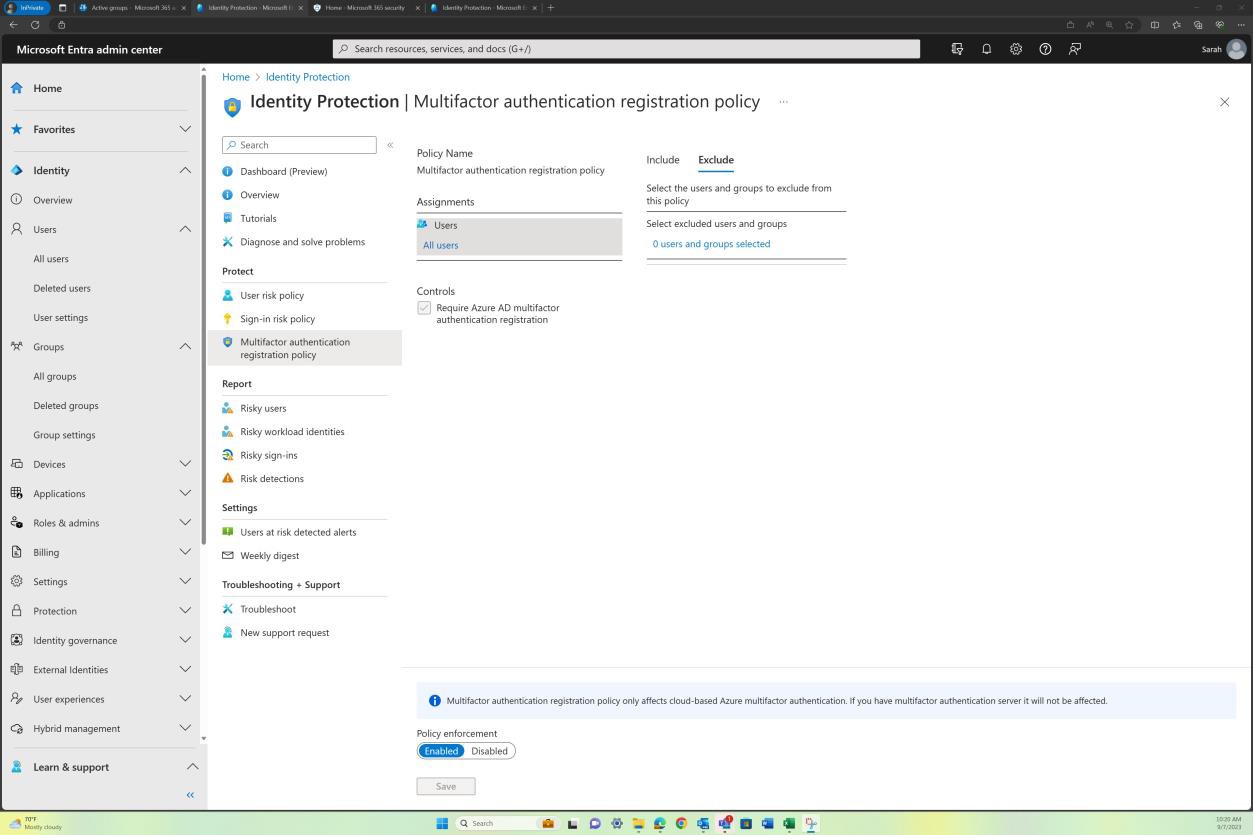

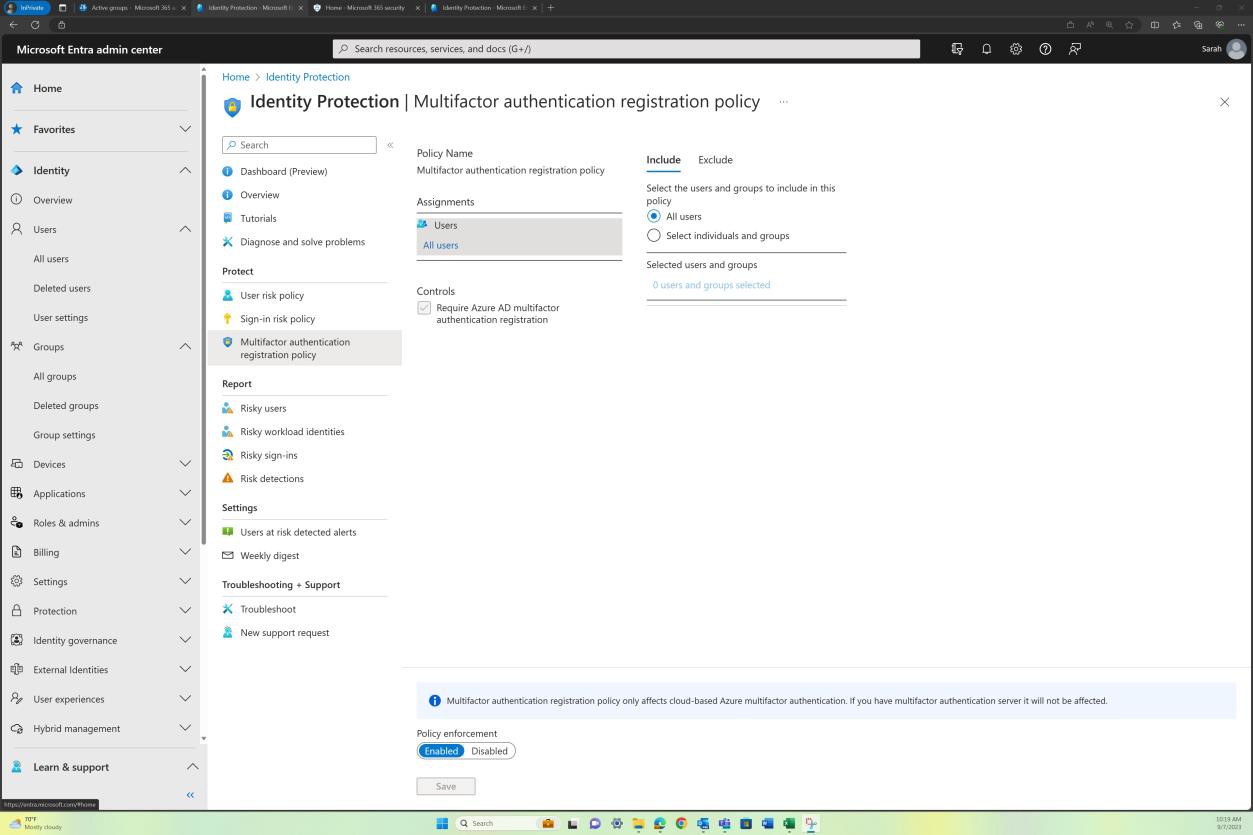

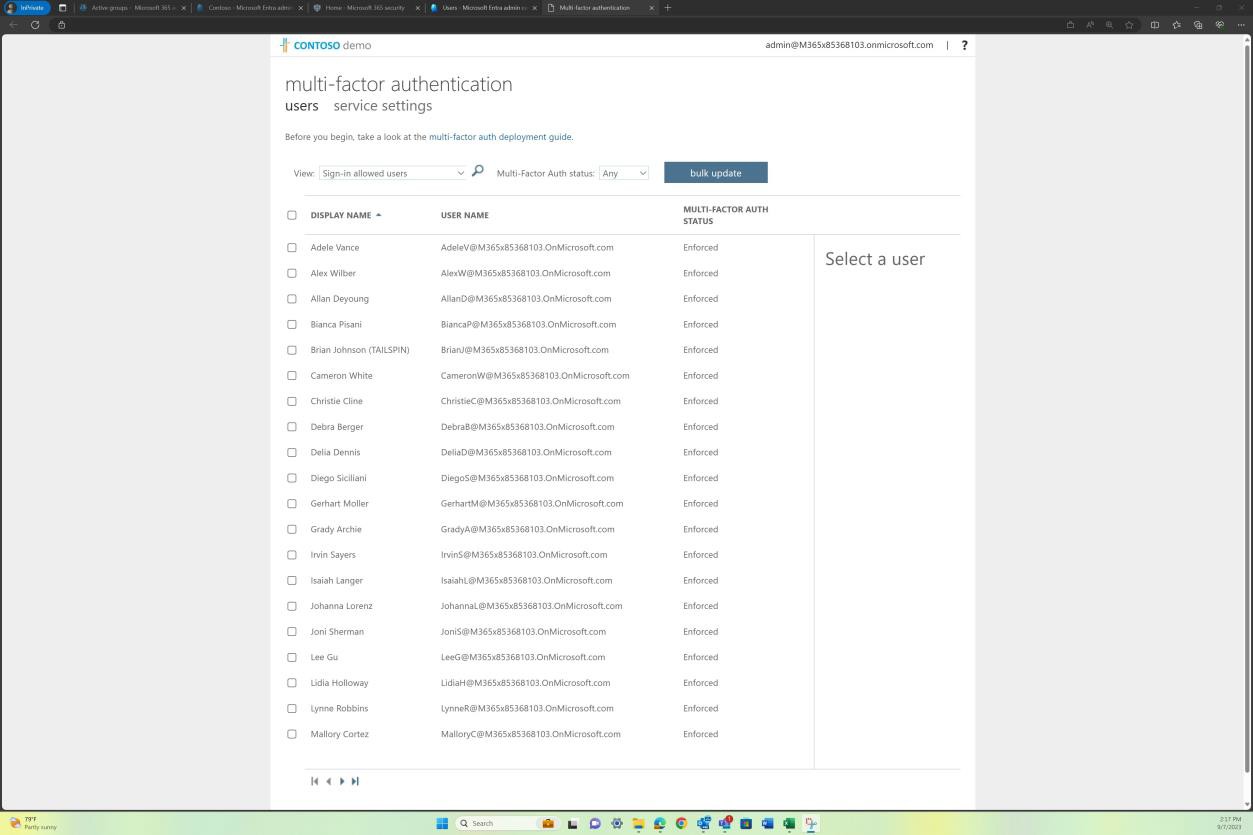

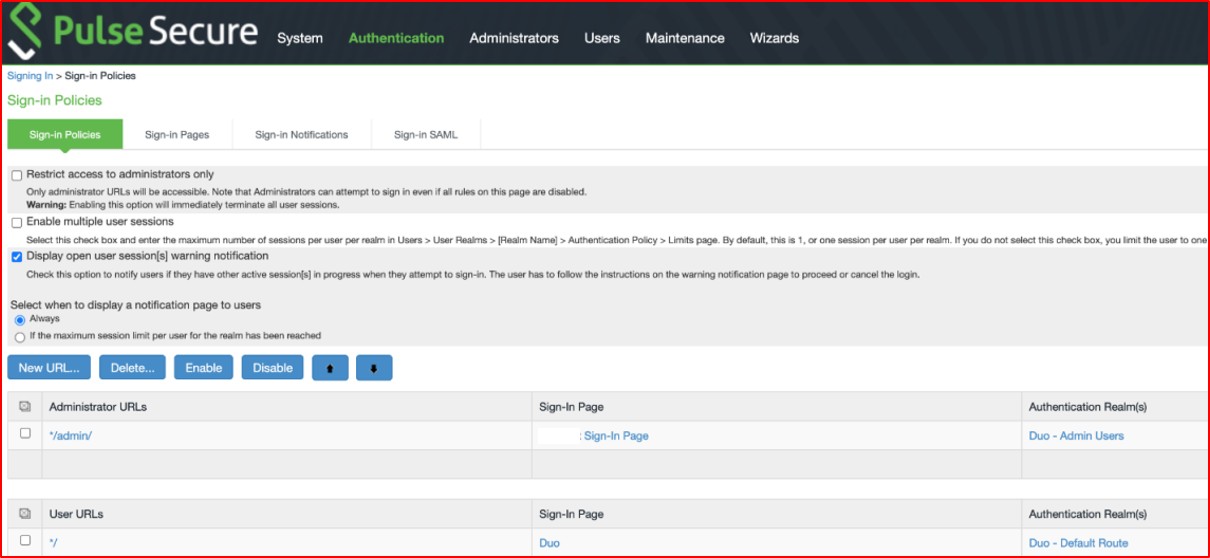

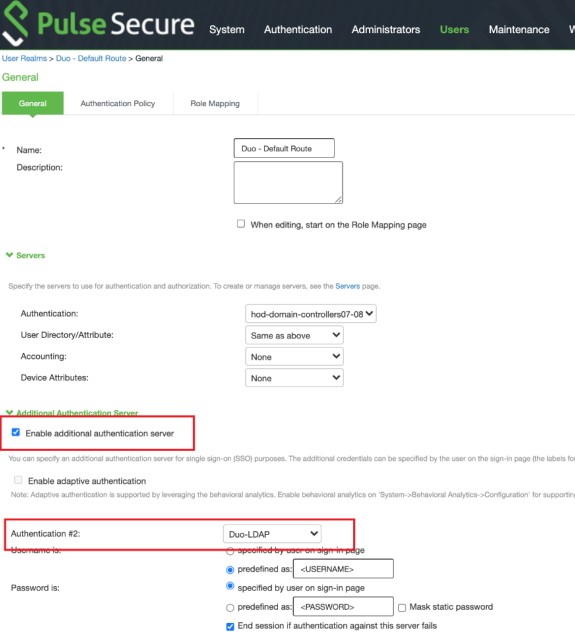

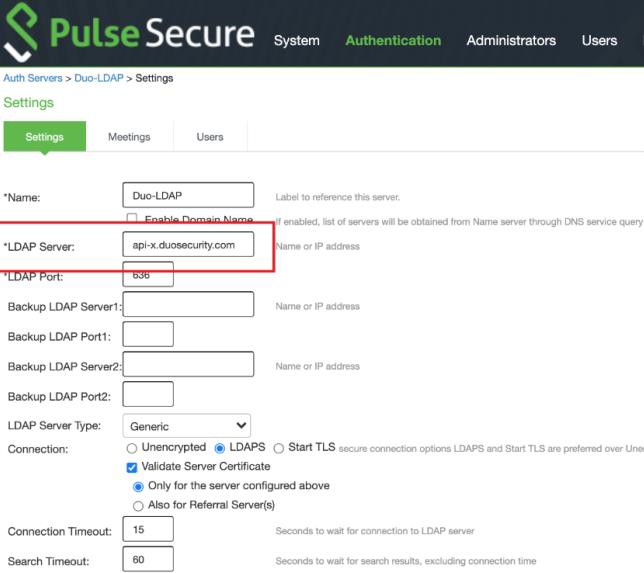

Se os repositórios de código forem armazenados e mantidos no Azure DevOps, dependendo de como a MFA foi configurada ao nível do inquilino, podem ser fornecidas provas a partir do AAD, por exemplo, "MFA por utilizador". A captura de ecrã seguinte mostra que a MFA é imposta a todos os utilizadores no AAD, o que também se aplicará ao Azure DevOps.

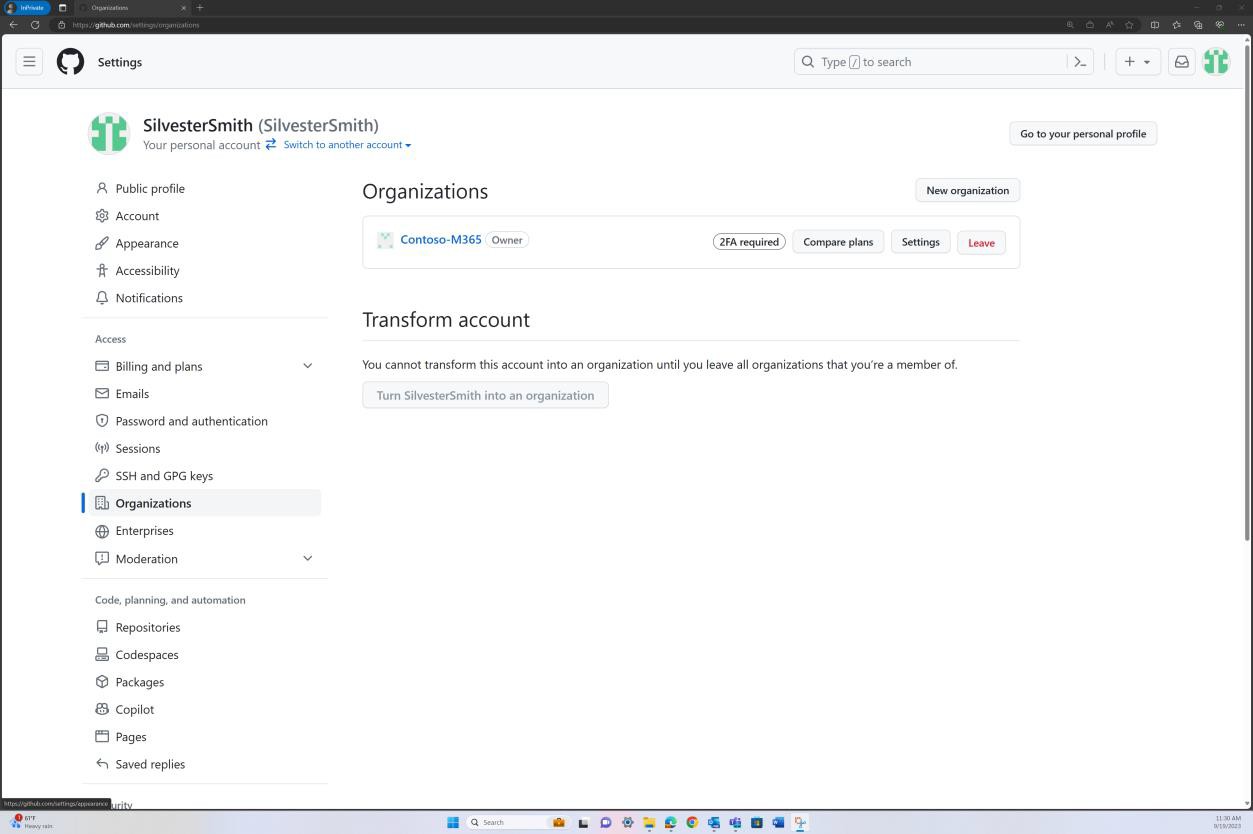

Exemplo de evidência: MFA

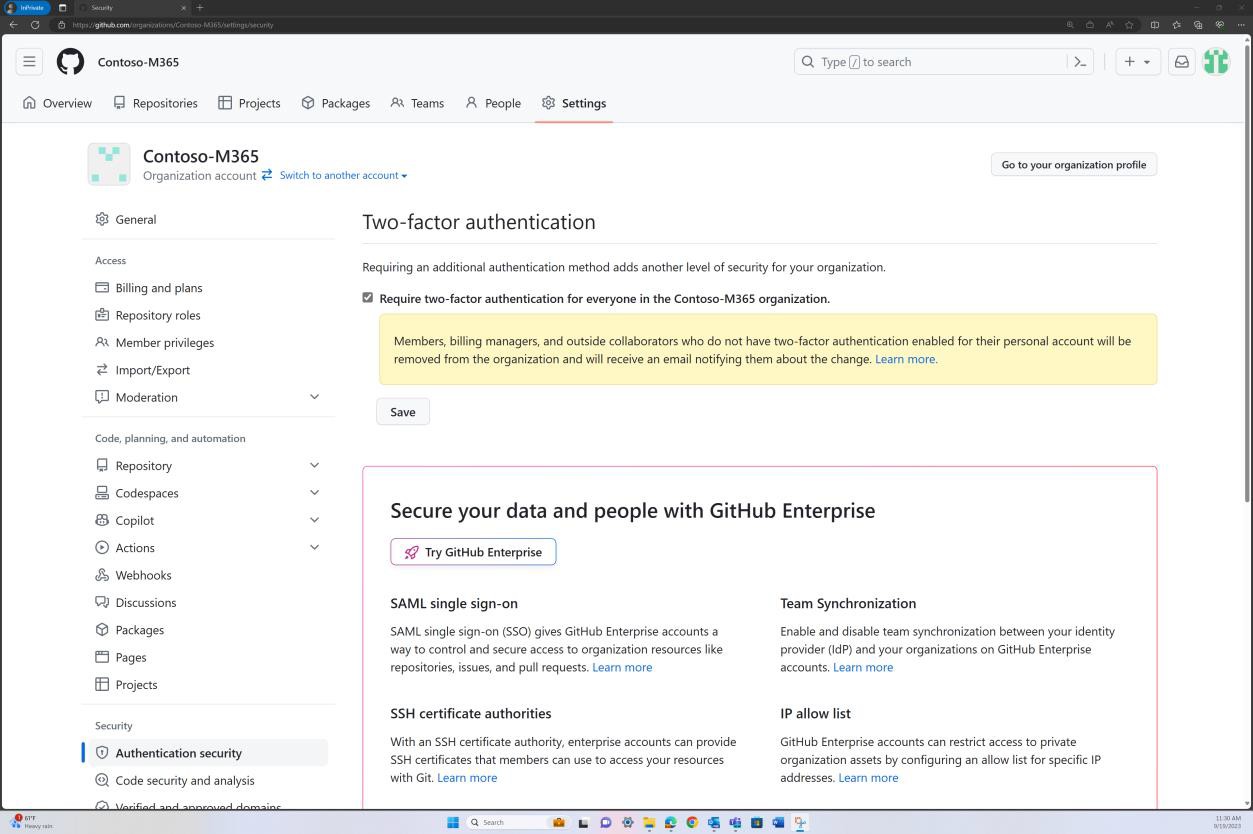

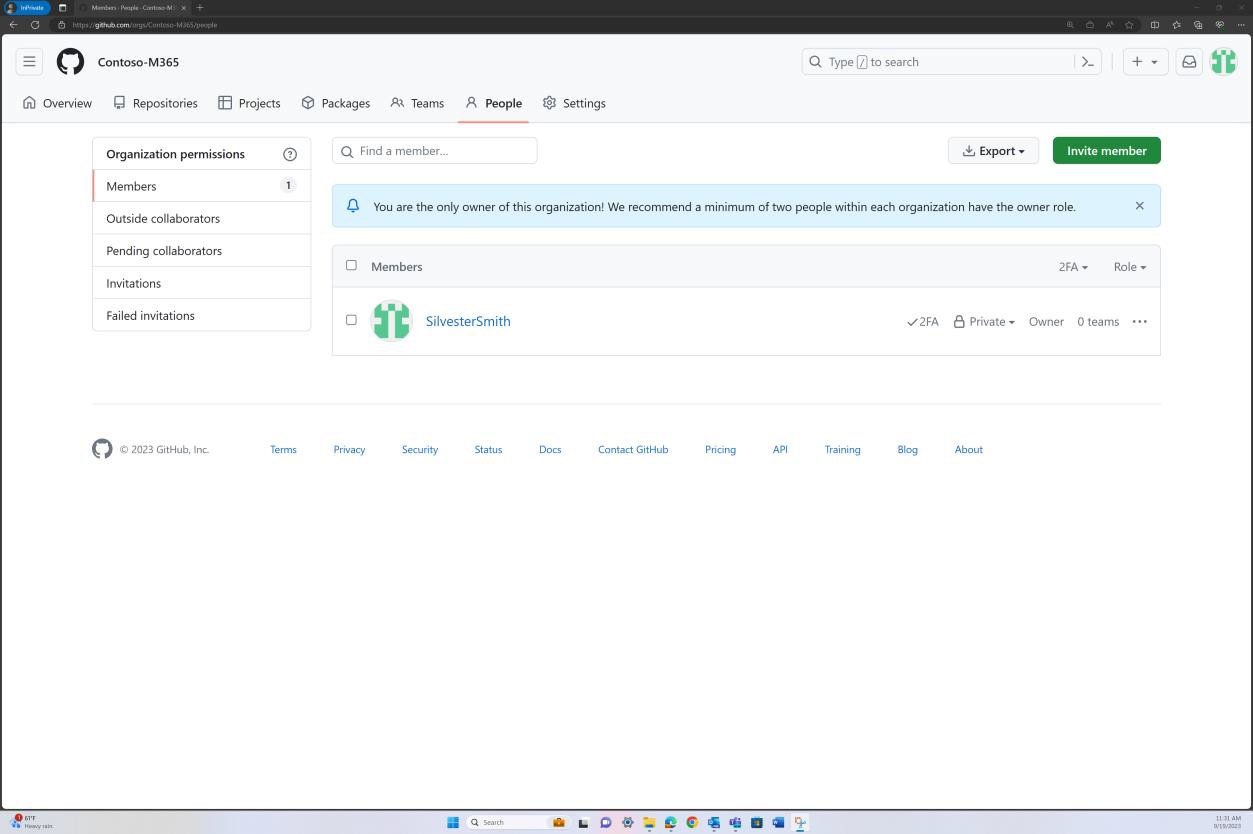

Se a organização utilizar uma plataforma como o GitHub, pode demonstrar que a 2FA está ativada ao partilhar as provas da conta "Organização", conforme mostrado nas capturas de ecrã seguintes.

Para ver se a 2FA é imposta a todos os membros da sua organização no GitHub, pode navegar para o separador definições da organização, tal como na captura de ecrã seguinte.

Ao navegar para o separador "Pessoas" no GitHub, pode ser estabelecido que "2FA" está ativado para todos os utilizadores na organização, conforme mostrado na captura de ecrã seguinte.

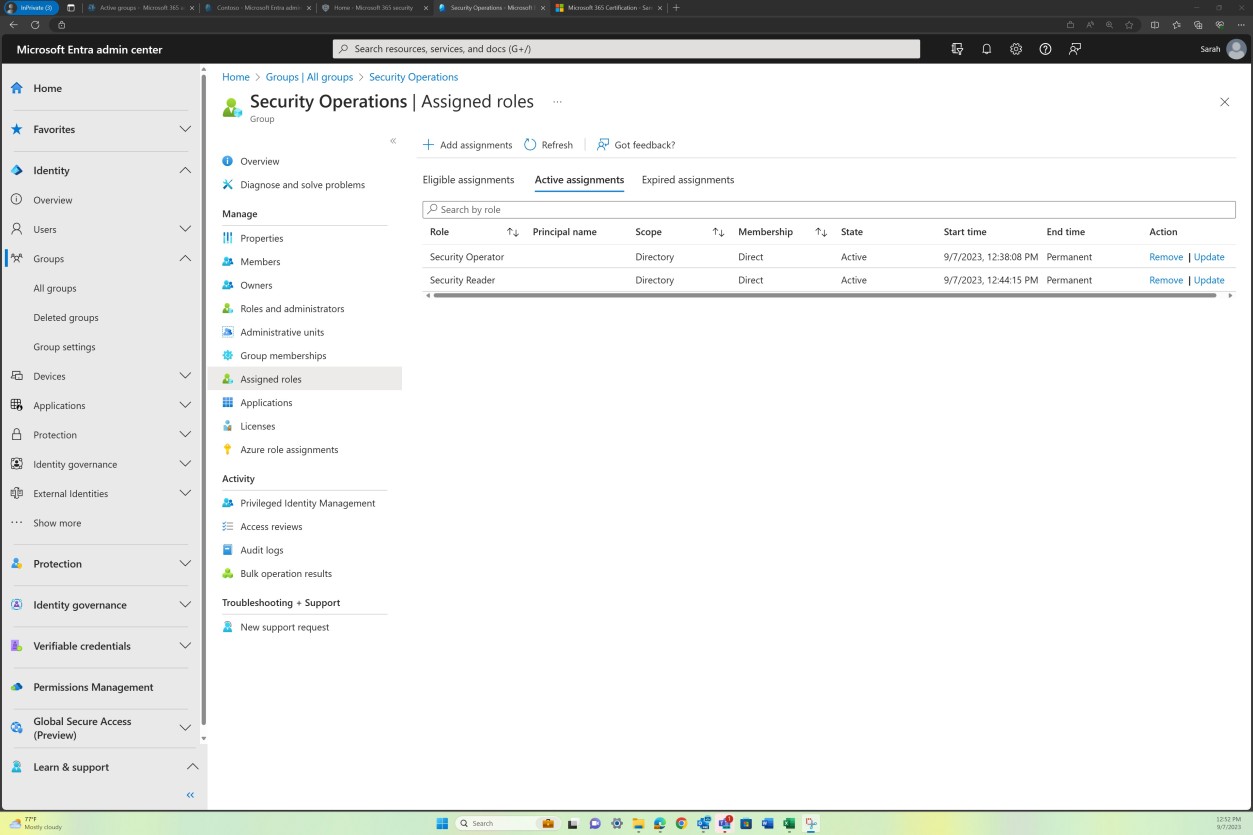

Intenção: críticas

A intenção deste controlo é efetuar uma revisão da versão num ambiente de desenvolvimento por outro programador para ajudar a identificar quaisquer erros de codificação, bem como configurações incorretas que possam introduzir uma vulnerabilidade. A autorização deve ser estabelecida para garantir que as revisões de versão são realizadas, os testes são realizados, etc. antes da implementação na produção. A autorização. O passo pode validar que foram seguidos os processos corretos que sustentam os princípios do SDLC.

Diretrizes

Forneça provas de que todas as versões do ambiente de teste/desenvolvimento para o ambiente de produção estão a ser revistas por uma pessoa/programador diferente do iniciador. Se tal for conseguido através de um pipeline de Integração Contínua/Implementação Contínua, as provas fornecidas têm de mostrar (tal como acontece com as revisões de código) que as revisões são impostas.

Exemplo de provas

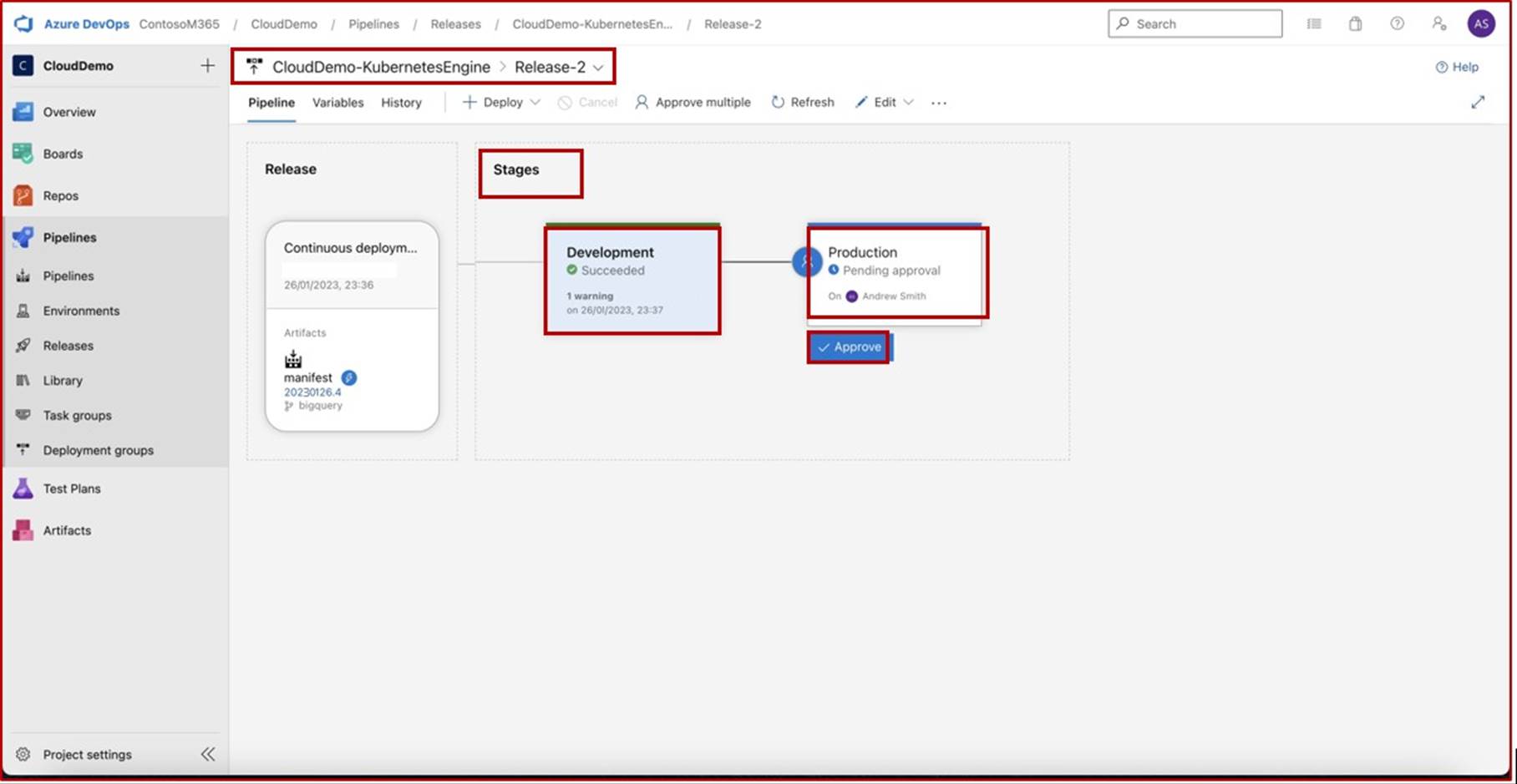

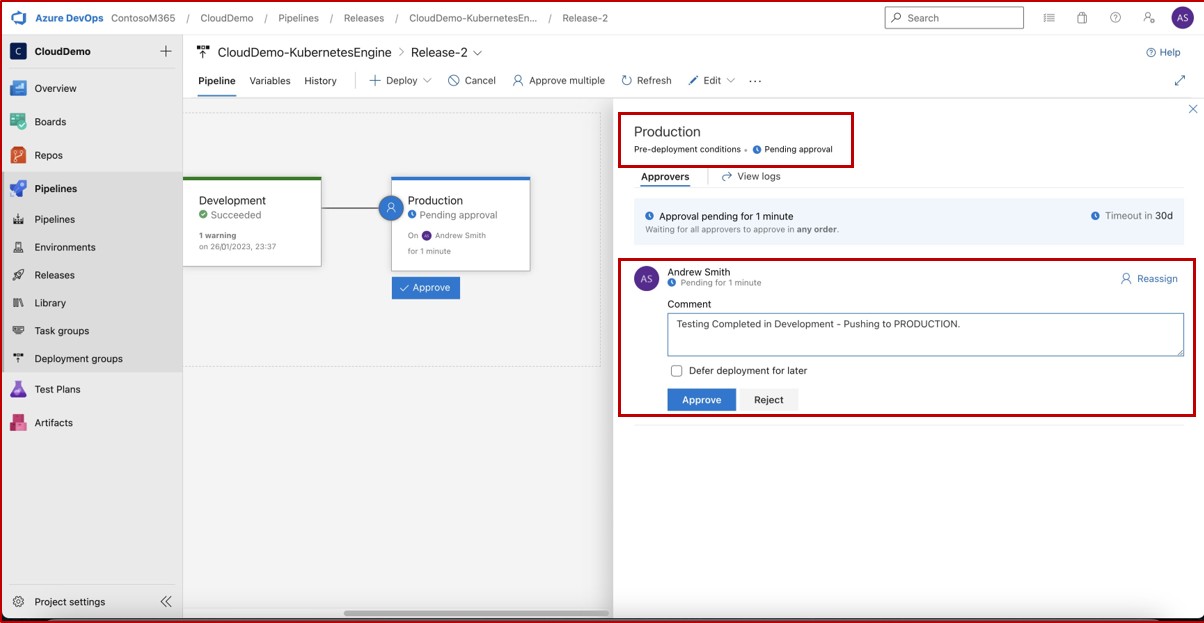

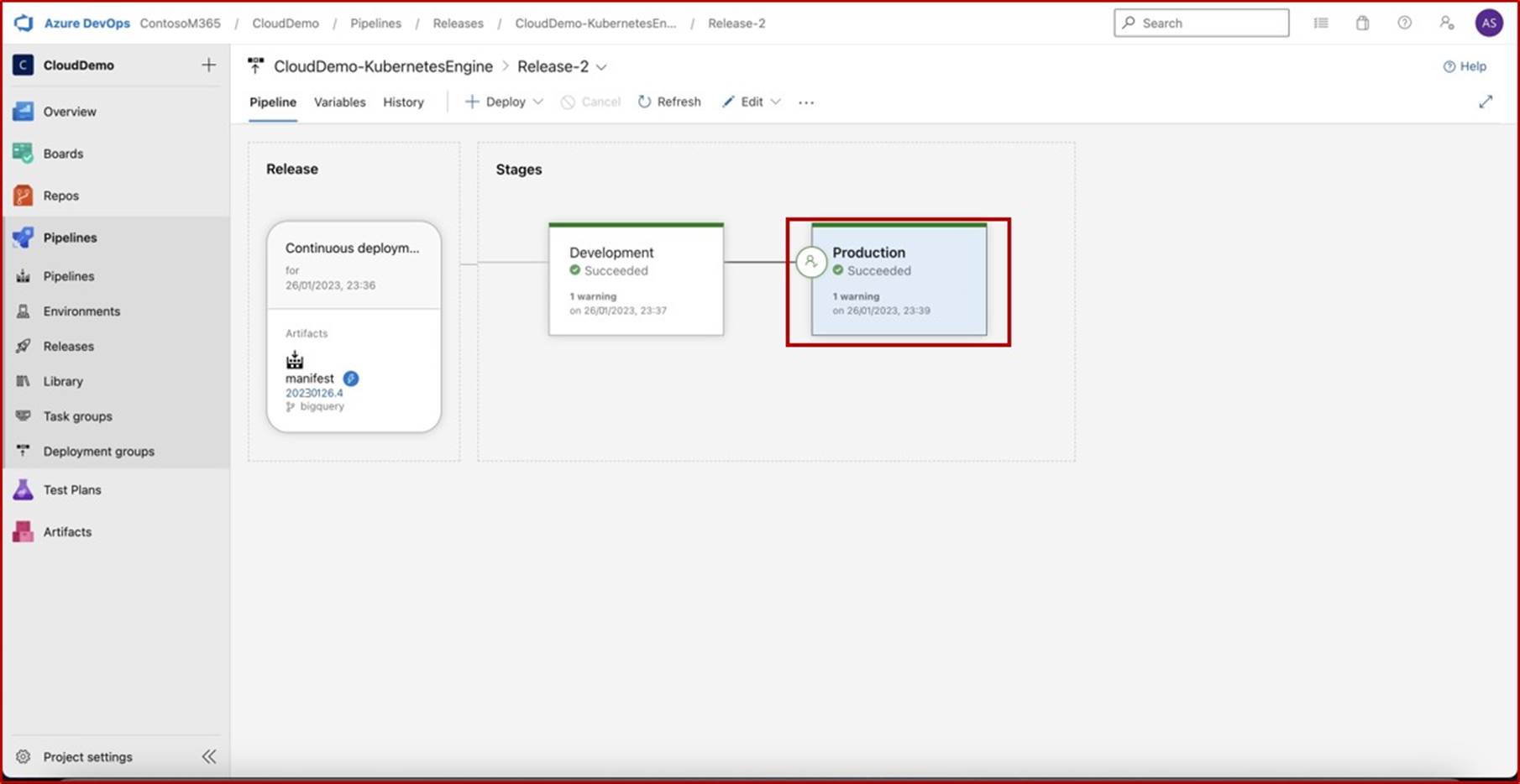

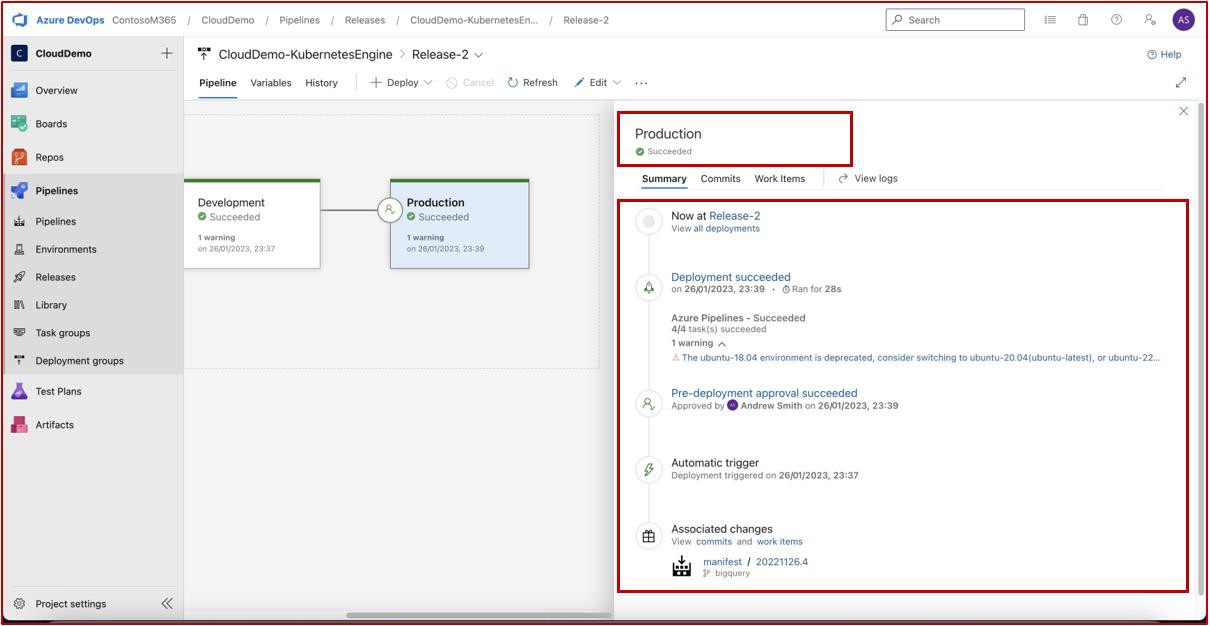

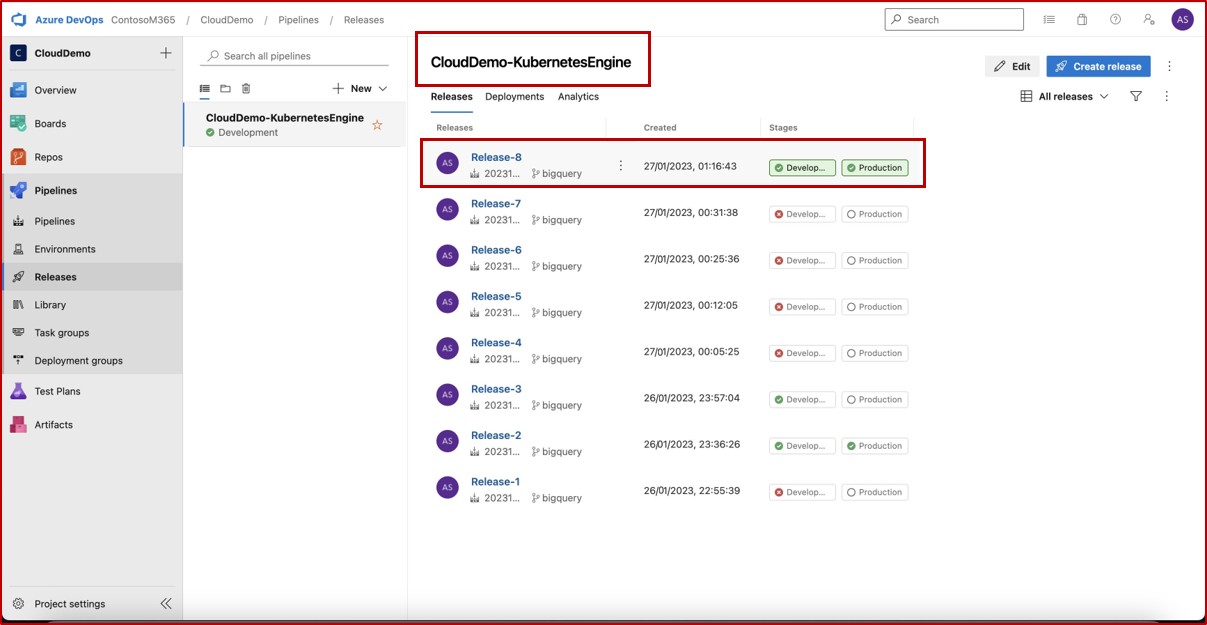

Na captura de ecrã seguinte, podemos ver que um pipeline CI/CD está a ser utilizado no Azure DevOps, o pipeline contém duas fases: Desenvolvimento e Produção. Uma versão foi acionada e implementada com êxito no ambiente de Desenvolvimento, mas ainda não foi propagada para a segunda fase (Produção) e está pendente da aprovação de Andrew Smith.

A expectativa é que, uma vez implementados no desenvolvimento, os testes de segurança ocorram pela equipa relevante e apenas quando o indivíduo atribuído com a autoridade certa para rever a implementação tiver realizado uma revisão secundária, e estiver satisfeito com o cumprimento de todas as condições, irá então conceder aprovação que permitirá que a versão seja efetuada em produção.

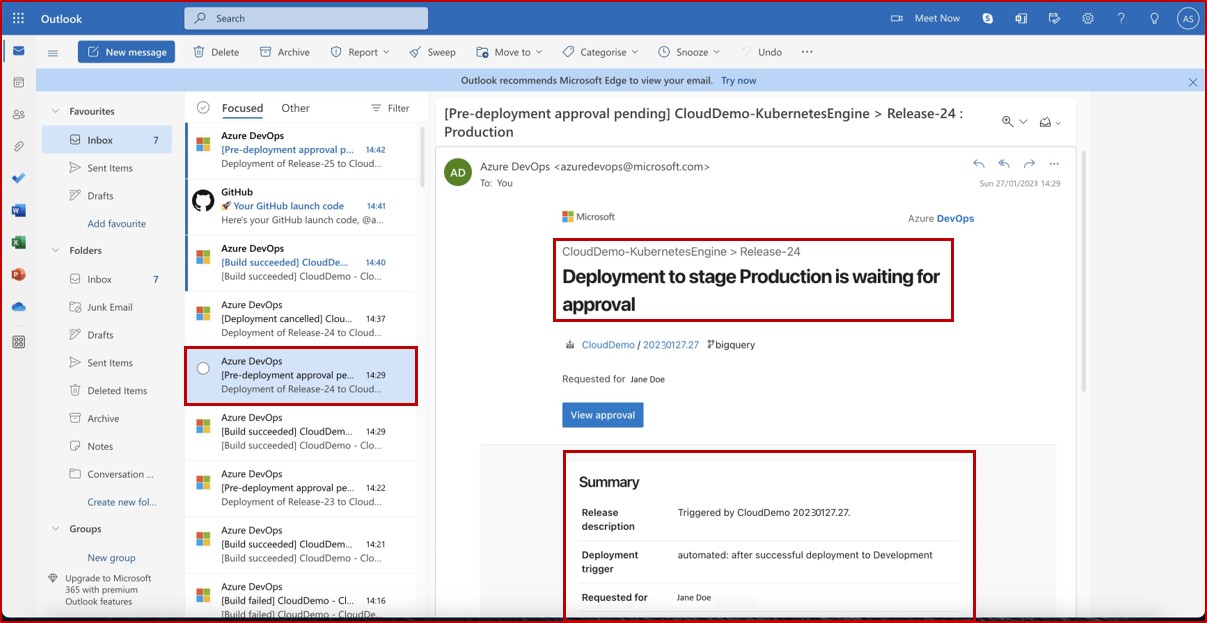

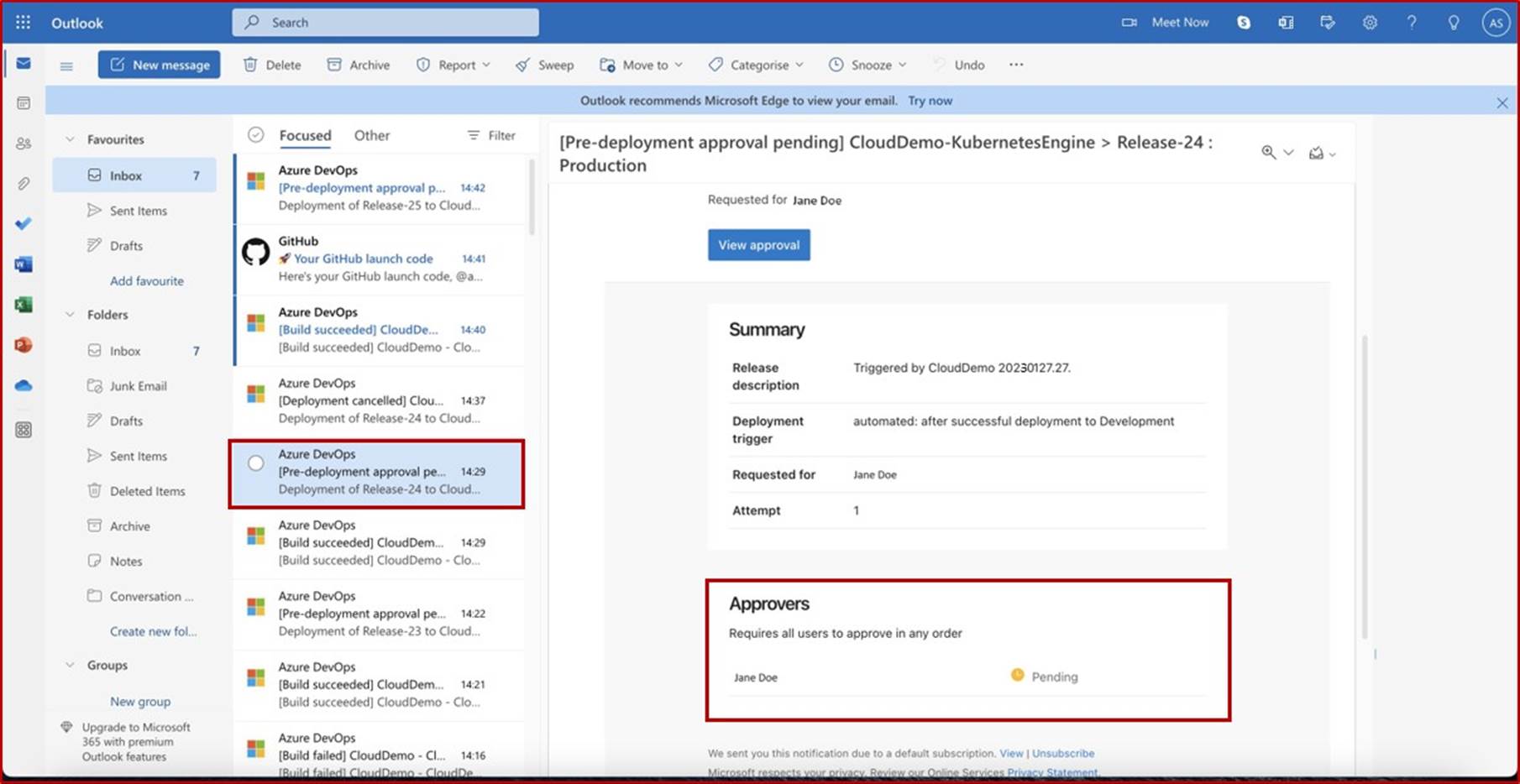

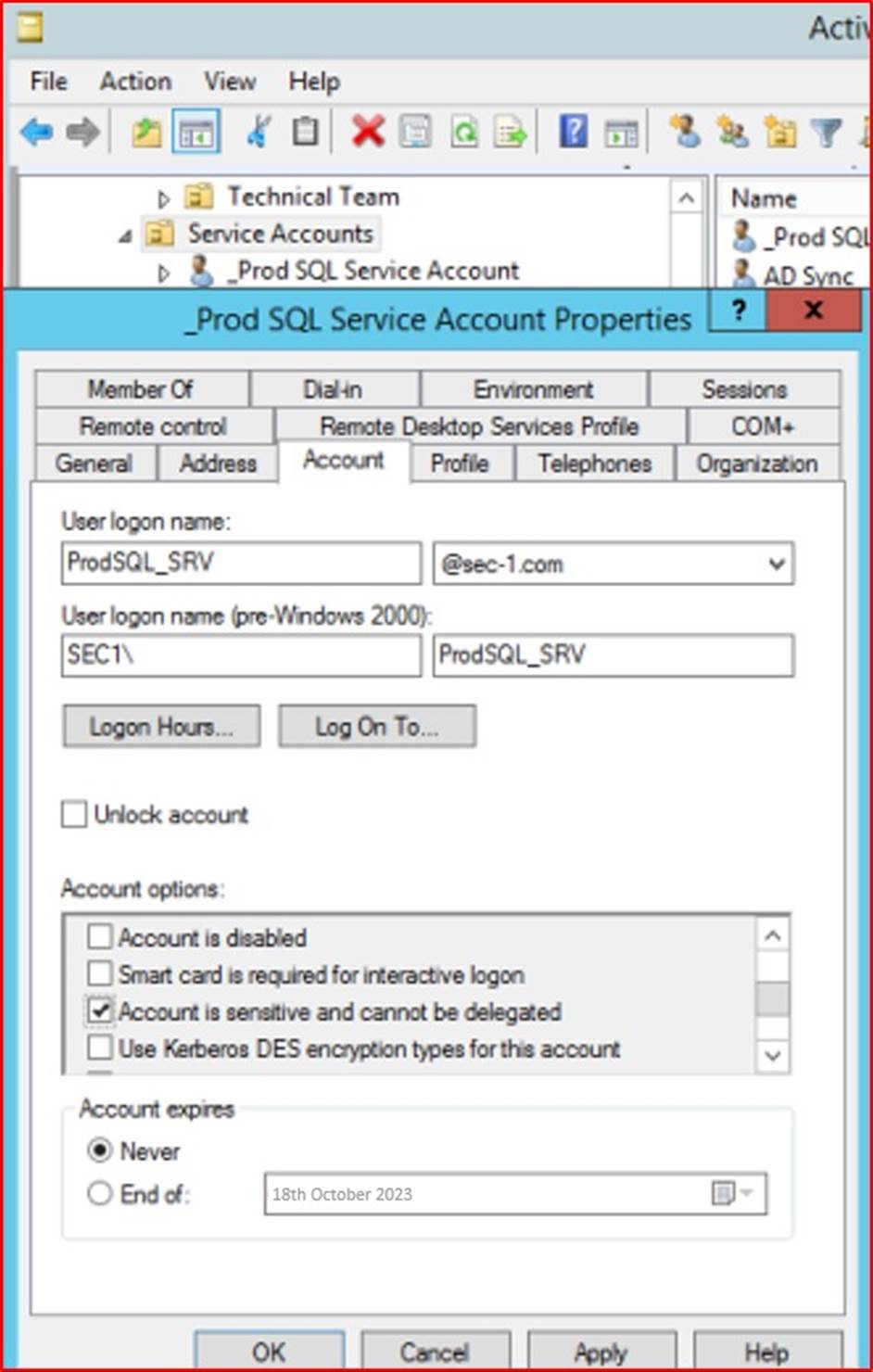

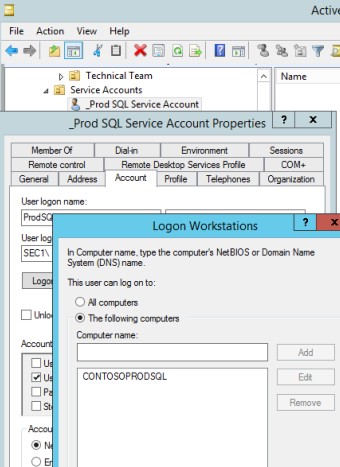

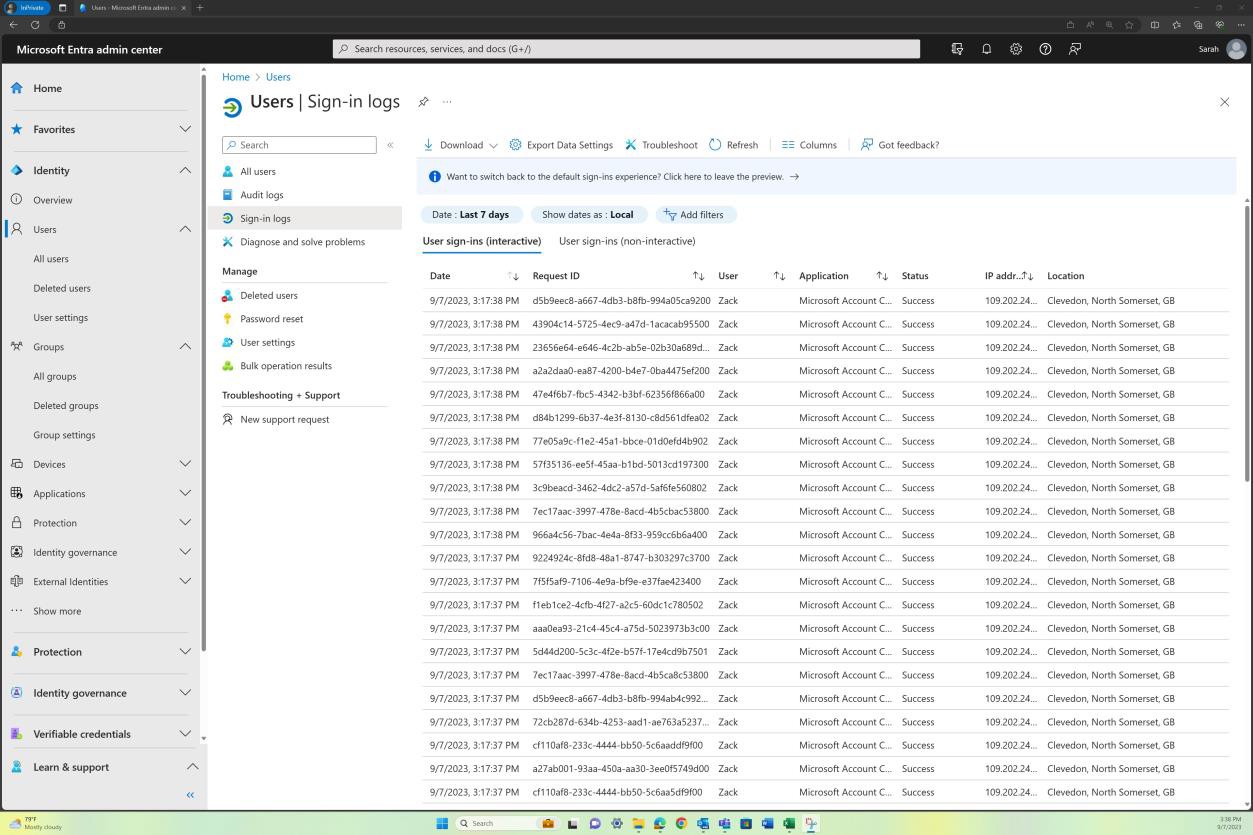

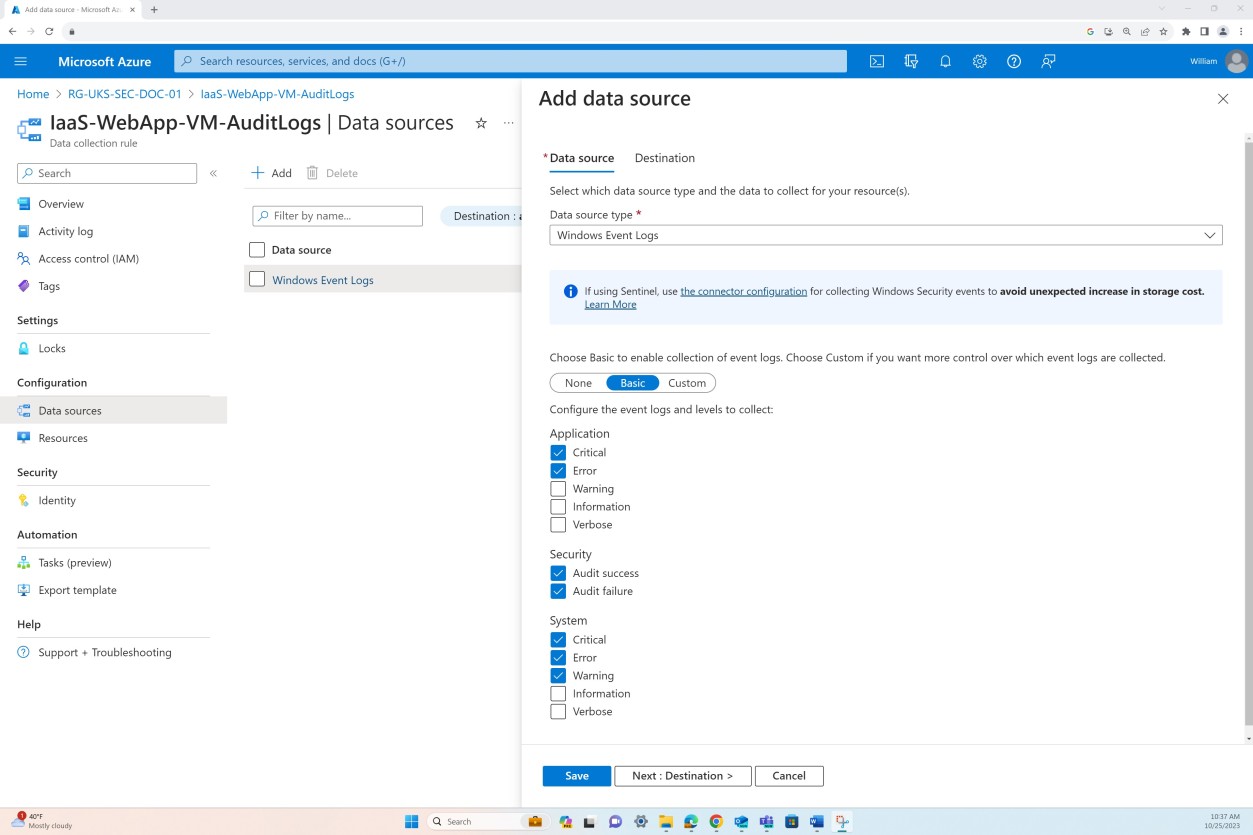

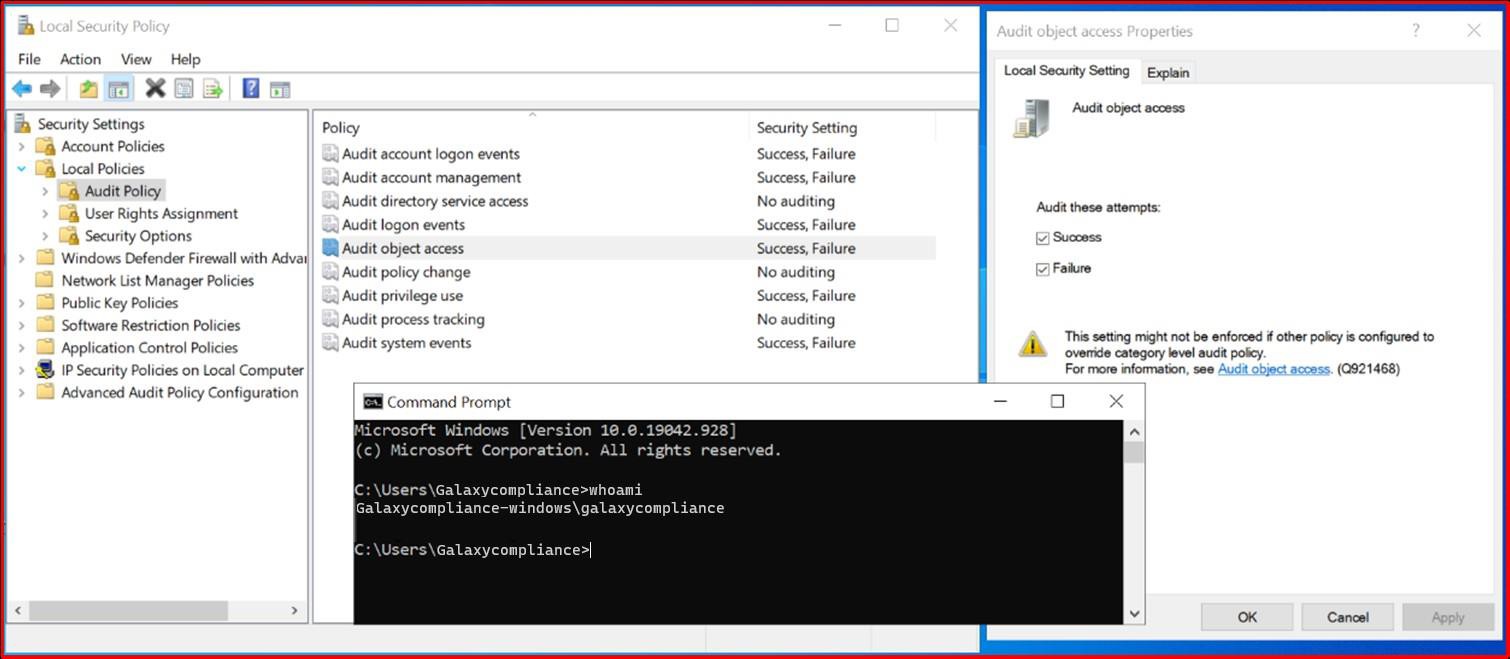

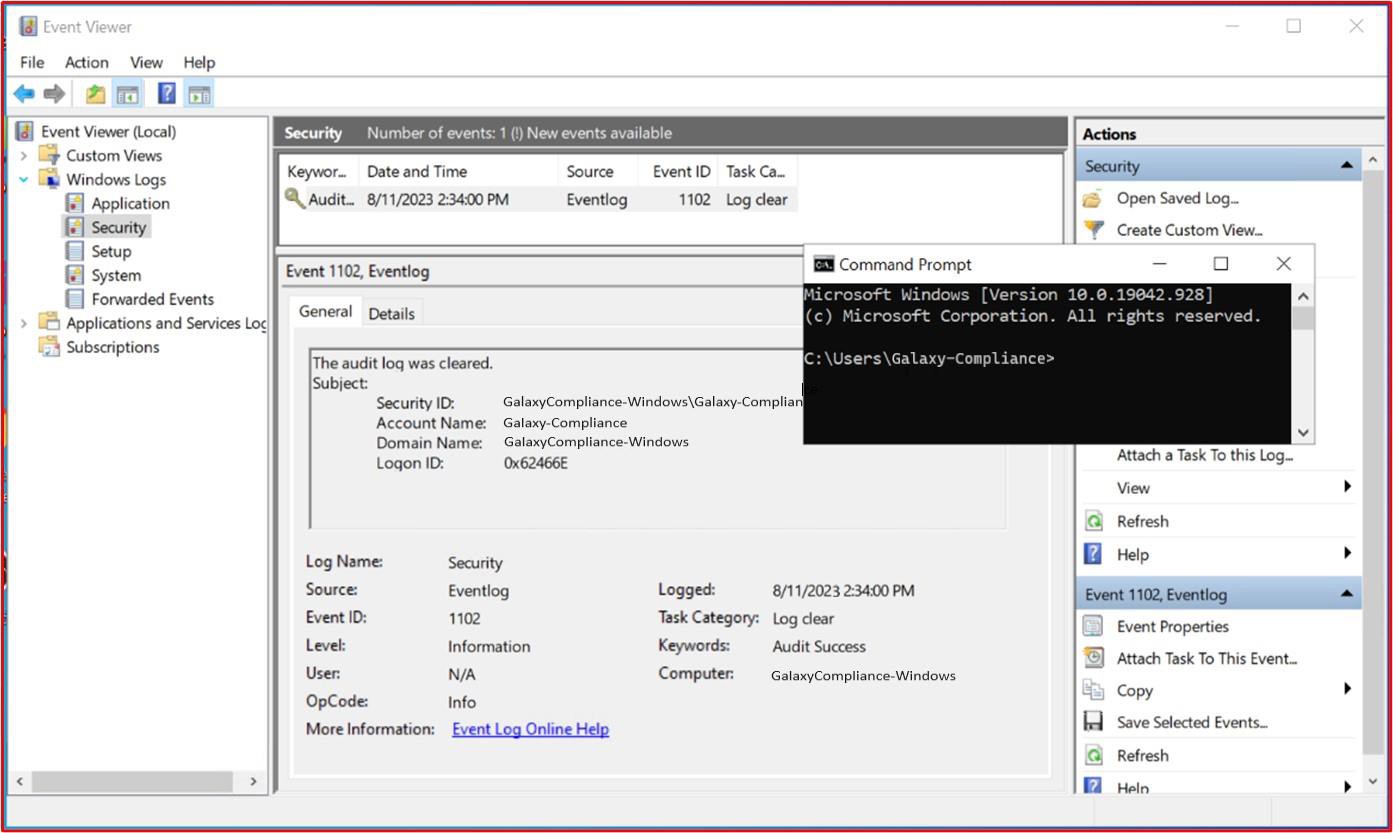

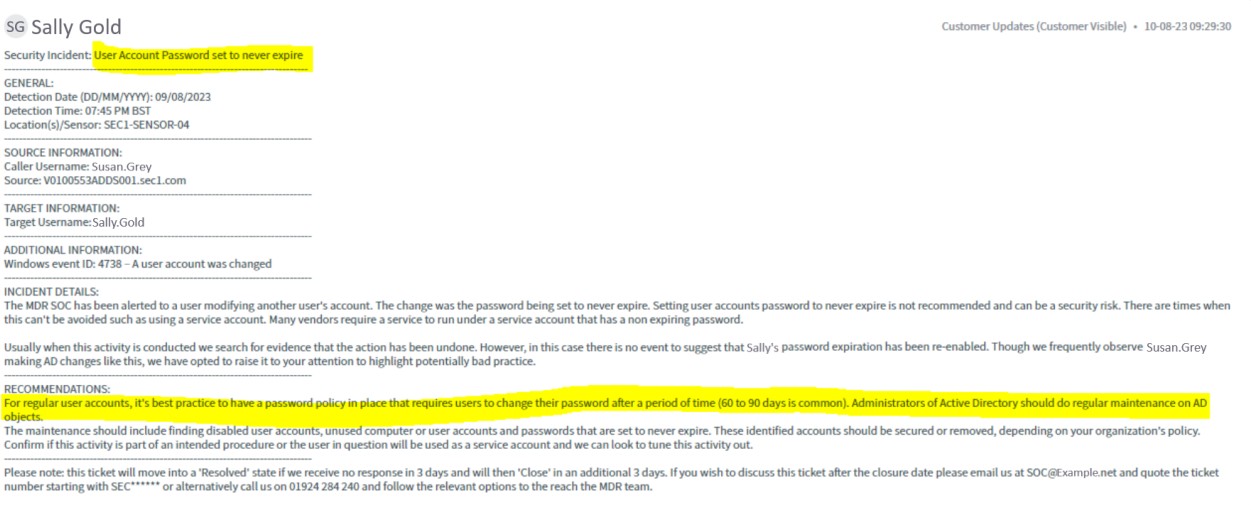

O alerta de e-mail que normalmente seria recebido pelo revisor atribuído informando que foi acionada uma condição de pré-implementação e que uma revisão e aprovação estão pendentes.