Integrar Microsoft Defender para Ponto de Extremidade com dispositivos de Intune e integração

Utilize as informações e procedimentos neste artigo para ligar Microsoft Defender para Ponto de Extremidade com Intune e, em seguida, integrar e configurar dispositivos para o Defender para Endpoint. As informações neste artigo incluem os seguintes passos gerais:

- Estabeleça uma conexão de serviço a serviço entre o Intune e o Microsoft Defender para Ponto de Extremidade. Esta ligação permite que Intune interajam com Microsoft Defender em dispositivos, incluindo a instalação (integração) e a configuração do cliente do Defender para Endpoint, bem como a integração de classificações de risco da máquina a partir de dispositivos suportados que gere com Intune. Veja os pré-requisitos para utilizar Microsoft Defender para Ponto de Extremidade com Intune.

- Integrar dispositivos no Defender para Endpoint. Você integra dispositivos a fim de configurá-los para comunicação com o Microsoft Defender para Ponto de Extremidade e fornecer dados que ajudem a avaliar o nível de risco deles. Cada plataforma tem requisitos separados para integrar no Defender.

- Utilize Intune políticas de conformidade do dispositivo para definir o nível de risco que pretende permitir. Microsoft Defender para Ponto de Extremidade relatórios sobre o nível de risco dos dispositivos. Os dispositivos que excedem o nível de risco permitido são identificados como sem conformidade.

- Utilize a política de Acesso Condicional para impedir que os utilizadores acedam a recursos empresariais enquanto utilizam um dispositivo identificado como não conforme.

- Utilizepolíticas de proteção de aplicações para Android e iOS/iPadOS para definir níveis de risco do dispositivo. Proteção de aplicativos políticas funcionam com dispositivos inscritos e não inscritos.

Além de gerir definições de Microsoft Defender para Ponto de Extremidade em dispositivos que se inscrevem com Intune, pode gerir configurações de segurança do Defender para Endpoint em dispositivos que não estão inscritos com Intune. Esse cenário é chamado de Gerenciamento de Segurança do Microsoft Defender para Ponto de Extremidade e requer a configuração de alternância Permitir que o Microsoft Defender para Ponto de Extremidade imponha as Configurações de Segurança de Ponto de Extremidade para Ativado. Para obter mais informações, veja Microsoft Defender para Ponto de Extremidade Security Configuration Management.

Importante

A gestão de administradores de dispositivos Android foi preterida e já não está disponível para dispositivos com acesso ao Google Mobile Services (GMS). Se utilizar atualmente a gestão de administradores de dispositivos, recomendamos que mude para outra opção de gestão do Android. A documentação de suporte e ajuda permanece disponível para alguns dispositivos sem GMS, com o Android 15 e anterior. Para obter mais informações, veja Terminar o suporte para administradores de dispositivos Android em dispositivos GMS.

Ligar Microsoft Defender para Ponto de Extremidade ao Intune

Antes de o Intune e o Defender para Endpoint poderem funcionar em conjunto, tem de configurar a ligação serviço a serviço entre Intune e Microsoft Defender para Ponto de Extremidade. Esta é uma ação única por inquilino. A configuração requer acesso administrativo ao Central de Segurança do Microsoft Defender e ao centro de administração do Microsoft Intune.

Ativar a integração de Intune e Microsoft Defender para Ponto de Extremidade

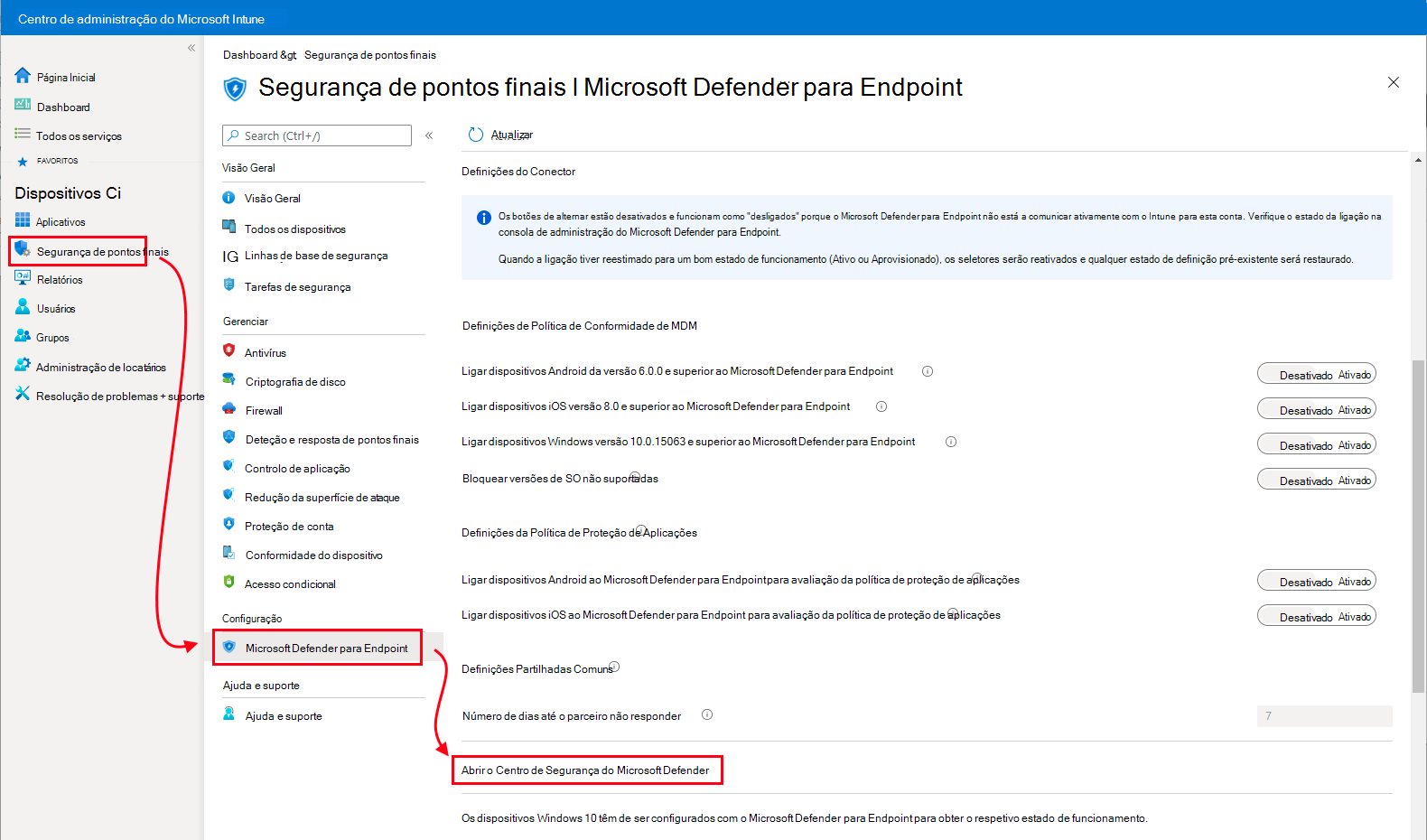

Abra o portal do Microsoft Defender para Ponto de Extremidade em security.microsoft.com. O centro de administração do Intune também inclui uma ligação para o portal do Defender para Endpoint.

Selecione Segurança do ponto final>Microsoft Defender para Ponto de Extremidade e reveja o status ligação na parte superior da página. Se estiver Ativado, o Defender e Intune já estão ligados e pode avançar para o passo 2.

Se a status estiver Indisponível, continue aqui.

Desloque-se para baixo até à parte inferior da página de Microsoft Defender para Ponto de Extremidade e selecione a ligação Abrir a Central de Segurança do Microsoft Defender para abrir a Microsoft Defender do portal e continuar com a passo numerado seguinte.

Dica

Se a ligação já estiver ativa, a ligação para abrir o portal do Defender é: Abra a consola de administração do Microsoft Defender para Ponto de Extremidade.

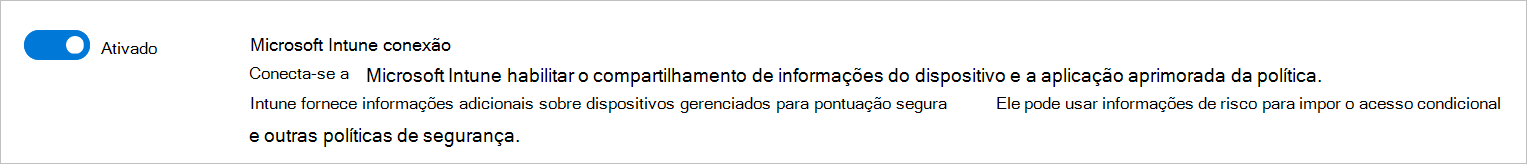

No portal do Microsoft Defender:

Utilize o painel esquerdo para se deslocar para baixo e selecionar Definições>Pontos finais Funcionalidades avançadas>.

No painel de funcionalidades avançadas, desloque-se para baixo para localizar a entrada para Microsoft Intune ligação e defina o botão de alternar para Ativado.

Selecione Guardar preferências para concluir a ligação entre o Intune e o Defender para Endpoint.

Observação

Após estabelecer uma conexão, os serviços deverão ser sincronizados entre si no mínimo uma vez a cada 24 horas. O número de dias sem sincronização até que a ligação seja considerada como não responde é configurável no centro de administração do Microsoft Intune. Selecione Segurança do ponto de extremidade>Microsoft Defender para Ponto de Extremidade>Número de dias sem resposta do parceiro

Regresse à página Microsoft Defender para Ponto de Extremidade no centro de administração do Microsoft Intune onde configura os aspetos da integração do Defender para Endpoint. O status de Ligação deverá agora apresentar Ativado.

Nesta página, reveja cada categoria e as configurações disponíveis para o suporte da plataforma e as opções específicas das plataformas que planeia utilizar e defina esses seletores como Ativados. Pode voltar mais tarde para ativar ou desativar qualquer uma destas opções.

Para configurar as seguintes integrações de Microsoft Defender para Ponto de Extremidade, tem de ser atribuída à sua conta uma função de controlo de acesso baseado em funções (RBAC) Intune que inclua a permissão Ler e Modificar para a Defesa Contra Ameaças para Dispositivos Móveis no Intune. A função de administrador incorporada do Gestor de Segurança de Ponto Final para Intune tem estas permissões incluídas.

Avaliação da política de conformidade – para utilizar o Defender para Endpoint com políticas de conformidade, configure o seguinte em Avaliação da política de conformidade para as plataformas que suporta:

- Defina Conectar dispositivos Android para o Microsoft Defender para Ponto de Extremidade como Ativado

- Defina Ligar dispositivos iOS/iPadOS para Microsoft Defender para Ponto de Extremidade como Ativado

- Defina Conectar dispositivos Windows para o Microsoft Defender para Ponto de Extremidade como Ativado

Quando essas configurações estão Ativadas, os dispositivos aplicáveis que você gerencia com o Intune e os dispositivos registrados no futuro são conectados ao Microsoft Defender para Ponto de Extremidade para fins de conformidade.

Para dispositivos iOS, o Defender para Endpoint também suporta as seguintes definições que ajudam a fornecer a Avaliação de Vulnerabilidades das aplicações no Microsoft Defender para Ponto de Extremidade para iOS. Para obter mais informações sobre como utilizar as duas definições seguintes, veja Configurar a avaliação de vulnerabilidades de aplicações.

Ativar a Sincronização de Aplicações para Dispositivos iOS: defina como Ativado para permitir que o Defender para Ponto Final solicite metadados de aplicações iOS de Intune a utilizar para fins de análise de ameaças. O dispositivo iOS tem de estar inscrito na MDM e fornecer dados atualizados da aplicação durante o marcar do dispositivo.

Enviar dados completos de inventário de aplicações em Dispositivos iOS/iPadOS pessoais: esta definição controla os dados de inventário de aplicações que Intune partilha com o Defender para Endpoint quando o Defender para Endpoint sincroniza os dados da aplicação e pede a lista de inventário de aplicações.

Quando definido como Ativado, o Defender para Endpoint pode pedir uma lista de aplicações de Intune para dispositivos iOS/iPadOS pessoais. Esta lista inclui aplicações e aplicações não geridas que foram implementadas através de Intune.

Quando definido como Desativado, os dados sobre aplicativos não gerenciados não são fornecidos. O Intune compartilha dados para os aplicativos que foram implantados por meio do Intune.

Para obter mais informações, consulte opções de alternância da Defesa contra Ameaças Móveis.

Proteção de aplicativos avaliação de política – configure os seguintes botões de alternar para utilizar o Defender para Endpoint com Intune políticas de proteção de aplicações para Android e iOS/iPadOS, configure o seguinte em avaliação de política Proteção de aplicativos para as plataformas que utiliza:

- Defina Ligar dispositivos Android para Microsoft Defender para Ponto Final como Ativado.

- Defina Ligar dispositivos iOS/iPadOS para Microsoft Defender para Ponto de Extremidade ativado como Ativado.

Para obter mais informações, consulte opções de alternância da Defesa contra Ameaças Móveis.

Selecione Salvar.

Dica

A partir da versão de serviço de Intune de agosto de 2023 (2308), as políticas de Acesso Condicional (AC) clássicas já não são criadas para o conector Microsoft Defender para Ponto de Extremidade. Se o seu inquilino tiver uma política de AC clássica criada anteriormente para integração com Microsoft Defender para Ponto de Extremidade, pode ser eliminada. Para ver as políticas de Acesso Condicional clássicas, no Azure, aceda a Microsoft Entra ID>Políticasclássicas de Acesso > Condicional.

Integração de dispositivos

Depois de estabelecer a ligação serviço a serviço entre Intune e Microsoft Defender para Ponto de Extremidade, utilize Intune para integrar os seus dispositivos geridos para Microsoft Defender para Ponto de Extremidade. A inclusão envolve a inscrição de dispositivos no serviço Defender para Endpoint para garantir que estão protegidos e monitorizados relativamente a ameaças de segurança e permite a recolha de dados sobre os níveis de risco do dispositivo.

Ao integrar dispositivos, certifique-se de que utiliza a versão mais recente do Microsoft Defender para Ponto de Extremidade para cada plataforma.

O processo para integrar dispositivos no Defender para Endpoint varia consoante a plataforma.

Dispositivos Windows Integrados

Com uma ligação entre o Intune e o Defender estabelecida, Intune recebe automaticamente um pacote de configuração de inclusão do Defender que pode ser utilizado por Intune para integrar dispositivos Windows. Este pacote é utilizado pela Intune política EDR para configurar dispositivos para comunicar com serviços Microsoft Defender para Ponto de Extremidade e para analisar ficheiros e detetar ameaças. Os dispositivos integrados também comunicam o respetivo nível de risco para Microsoft Defender para Ponto de Extremidade com base nas suas políticas de conformidade.

A inclusão de um dispositivo com o pacote de configuração é uma ação única.

Para implementar o pacote de inclusão para dispositivos Windows, pode optar por utilizar uma opção de política EDR pré-configurada, que é implementada no grupo Todos os dispositivos para integrar todos os dispositivos Windows aplicáveis ou pode criar manualmente a Política EDR para implementações mais granulares, o que requer que conclua alguns passos adicionais.

Utilizar a política pré-configurada

Com este caminho, fornece um nome para a política de inclusão e seleciona a plataforma e o perfil. Outras definições são pré-selecionadas e incluem a utilização do pacote de inclusão sem definições adicionais, a utilização da etiqueta Âmbito predefinido e a atribuição ao grupo Todos os Dispositivos . Não pode alterar estas opções durante a criação da política, mas pode voltar mais tarde para editar os detalhes da política.

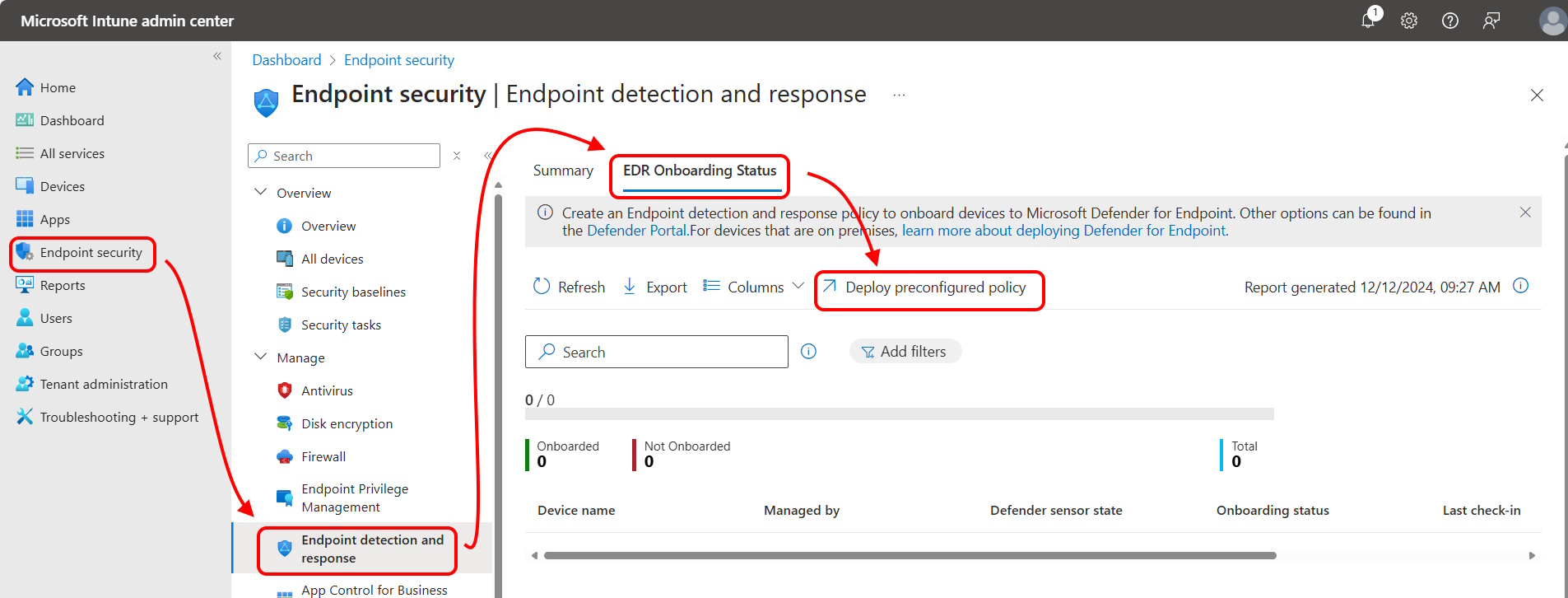

Abra o centro de administração do Microsoft Intune, aceda aDeteção e resposta> do Ponto final de segurança> do Ponto final e selecione o separador Estado de Inclusão EDR.

Neste separador, selecione Implementar política pré-configurada.

Em Plataforma, selecione Windows para dispositivos geridos diretamente por Intune ou Windows (ConfigMgr) para dispositivos geridos através do cenário Anexar Inquilino. Em Perfil, selecione Deteção de pontos finais e resposta.

Especifique um Nome para a política.

Na página Rever e Criar , pode rever esta configuração de políticas. Quando estiver pronto, selecione Guardar para guardar esta política, que começa imediatamente a ser implementada no grupo Todos os Dispositivos .

Crie a sua própria política EDR:

Com este caminho, pode definir todos os aspetos da política de inclusão inicial antes de começar a implementar nos dispositivos.

Selecione Endpoint security>Deteção e resposta> do Ponto final e, no separador Resumo , selecione Criar Política.

Em Plataforma , selecione Windows, em Perfil, selecione Deteção e resposta de ponto final e, em seguida, selecione Criar.

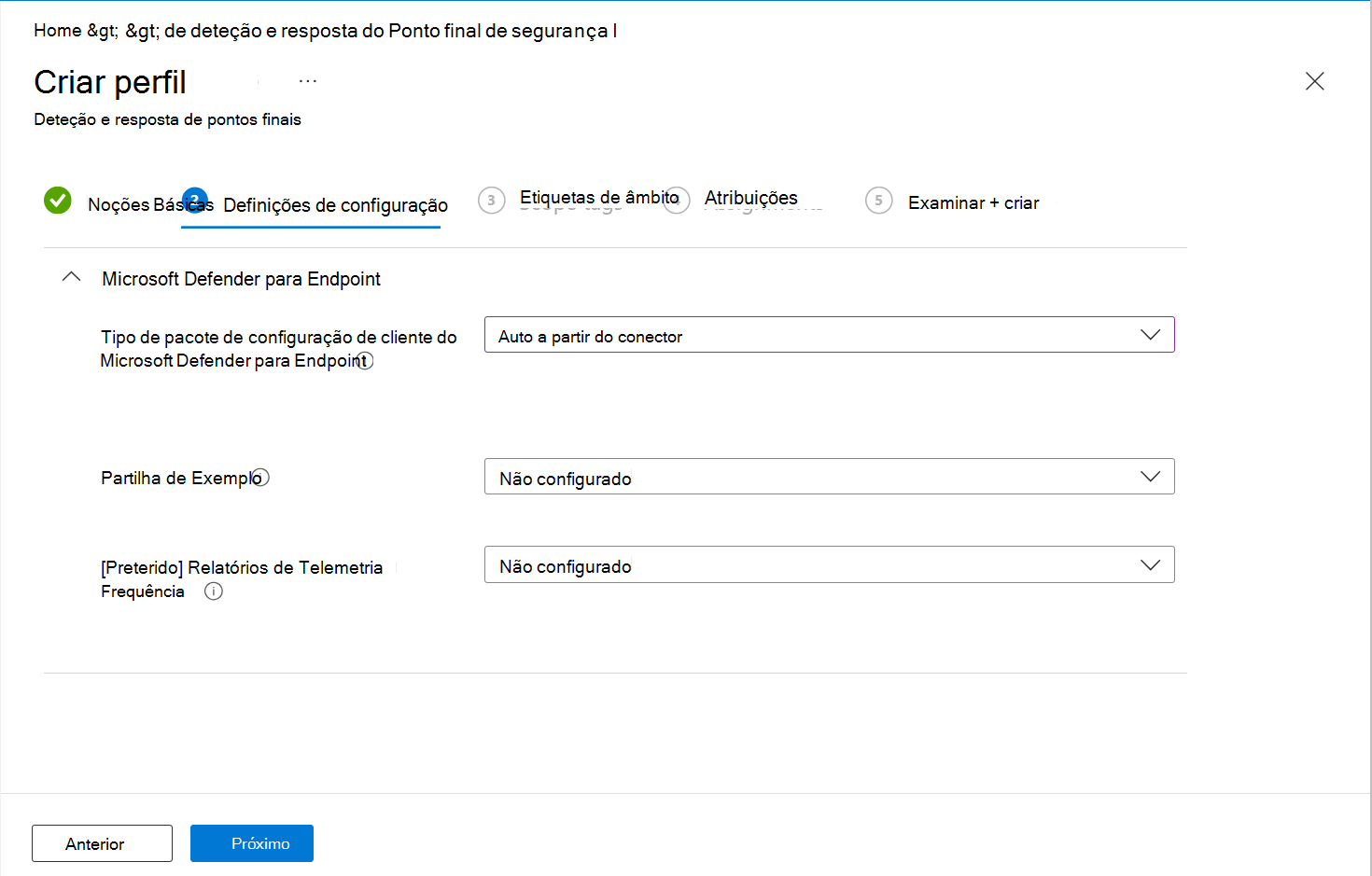

Na página Informações básicas , introduza um Nome e uma Descrição (opcional) para o perfil e, em seguida, selecione Seguinte.

Na página Definições de configuração , configure as seguintes opções consoante as suas necessidades:

Microsoft Defender para Ponto de Extremidade tipo de pacote de configuração de cliente: selecione Automático no conector. Com esta opção, a política de inclusão utiliza automaticamente o blob de inclusão que Intune recebido de Microsoft Defender. Se estiver a integrar numa implementação diferente ou desligada do Defender para Ponto Final, selecione Integrar e cole o texto do ficheiro de blob WindowsDefenderATP.onboarding no campo Inclusão (Dispositivo).

Partilha de Exemplo: devolve ou define o parâmetro de configuração partilha de exemplo Microsoft Defender para Ponto de Extremidade.

[Preterido] Frequência de Relatórios de Telemetria: esta definição foi preterida e já não se aplica a novos dispositivos. A definição permanece visível na IU da política para visibilidade das políticas mais antigas que tinham esta configuração.

Observação

A captura de tela anterior mostra suas opções de configuração depois de configurar uma conexão entre o Intune e o Microsoft Defender para Ponto de Extremidade. Quando estiver ligado, os detalhes dos blobs de inclusão e exclusão são gerados automaticamente e transferidos para Intune.

Se não tiver configurado esta ligação com êxito, a definição Microsoft Defender para Ponto de Extremidade tipo de pacote de configuração de cliente inclui apenas opções para especificar blobs de inclusão e exclusão.

Selecione Avançar para abrir a página Marcas de escopo. As marcas de escopo são opcionais. Selecione Avançar para continuar.

Na página Atribuições, selecione os grupos que receberão esse perfil. Para obter mais informações sobre a atribuição de perfis, consulte Atribuir perfis de usuário e dispositivo.

Quando implementa em grupos de utilizadores, um utilizador tem de iniciar sessão num dispositivo antes de a política ser aplicada e o dispositivo pode integrar no Defender para Endpoint.

Selecione Avançar para continuar.

Na página Revisar + criar, clique em Criar quando estiver terminado. O novo perfil é exibido na lista quando você seleciona o tipo de política para o perfil que você criou.

Dica

Ao utilizar várias políticas ou tipos de política, como a política de configuração do dispositivo e a política de deteção de pontos finais e de resposta para gerir as mesmas definições do dispositivo, pode criar conflitos de políticas para dispositivos. Para saber mais sobre conflitos, confira Gerenciar conflitos no artigo Gerenciar políticas de segurança.

Integrar dispositivos macOS

Depois de estabelecer a conexão serviço a serviço entre o Intune e o Microsoft Defender para Ponto de Extremidade, você pode integrar dispositivos macOS ao Microsoft Defender para Ponto de Extremidade. A integração configura os dispositivos para se comunicarem com o Microsoft Defender Endpoint, que coleta dados sobre o nível de risco deles.

Intune não suporta um pacote de inclusão automática para macOS, tal como acontece com os dispositivos Windows. Para obter diretrizes de configuração para o Intune, consulte Microsoft Defender para Ponto de Extremidade para macOS.

Para obter mais informações sobre Microsoft Defender para Ponto de Extremidade para Mac, incluindo as novidades da versão mais recente, consulte Microsoft Defender para Ponto de Extremidade para Mac na documentação de segurança do Microsoft 365.

Integrar dispositivos Android

Depois de estabelecer a conexão serviço a serviço entre o Intune e o Microsoft Defender para Ponto de Extremidade, você pode integrar dispositivos Android ao Microsoft Defender para Ponto de Extremidade.

Intune não suporta um pacote de inclusão automática para Android, tal como acontece com os dispositivos Windows. Para obter orientações de configuração para Intune, consulte Descrição geral do Microsoft Defender para Ponto de Extremidade para Android na documentação do Microsoft Defender para Ponto de Extremidade para obter os pré-requisitos e instruções de integração para Android.

Em dispositivos Android, você também pode usar a política do Intune para modificar o Microsoft Defender para Ponto de Extremidade no Android. Saiba mais em Proteção da Web do Microsoft Defender para Ponto de Extremidade.

Integrar dispositivos iOS/iPadOS

Depois de estabelecer a conexão serviço a serviço entre o Intune e o Microsoft Defender para Ponto de Extremidade, você pode integrar dispositivos iOS/iPadOS ao Microsoft Defender para Ponto de Extremidade.

Intune não suporta um pacote de inclusão automática para iOS/iPadOS, tal como acontece com os dispositivos Windows. Para obter orientações de configuração para Intune, veja Descrição geral do Microsoft Defender para Ponto de Extremidade para iOS na documentação do Microsoft Defender para Ponto de Extremidade para obter os pré-requisitos e instruções de integração para iOS/iPadOS.

Para dispositivos que executam o iOS/iPadOS (no modo supervisionado), há uma capacidade especializada fornecida pelas funcionalidades de gerenciamento ampliadas fornecidas pela plataforma nesses tipos de dispositivos. Para tirar partido destas capacidades, a aplicação Defender precisa de saber se um dispositivo está no Modo Supervisionado. Para obter mais informações, veja Concluir a implementação para dispositivos supervisionados.

SelecioneConfiguração> de Aplicações>Criar e, em seguida, selecioneDispositivos geridos na lista pendente.

Na página Informações Básicas, insira um Nome e uma Descrição (opcional) para o perfil, selecione Plataforma como iOS/iPadOS e escolha Avançar.

Selecione Aplicativo de destino como Microsoft Defender para iOS.

Na página Configurações, defina a Chave de configuração como issupervised, o Tipo de valor como cadeia de caracteres com o {{issupervised}} como o Valor de configuração.

Selecione Avançar para abrir a página Marcas de escopo. As marcas de escopo são opcionais. Selecione Avançar para continuar.

Na página Atribuições, selecione os grupos que receberão esse perfil. Para este cenário, recomendamos direcionar a Todos os Dispositivos. Para obter mais informações sobre a atribuição de perfis, consulte Atribuir perfis de usuário e dispositivo.

Quando implementa a política em grupos de utilizadores, um utilizador tem de iniciar sessão num dispositivo antes de a política ser aplicada.

Selecione Avançar.

Quando terminar, selecione Criar na página Revisar + criar. O novo perfil é exibido na lista de perfis de configuração.

Ver a contagem de dispositivos integrados no Microsoft Defender para Ponto de Extremidade

Pode ver um relatório sobre a inclusão de dispositivos status a partir do centro de administração do Intune, acedendo aDeteção e resposta> do Ponto final de segurança> do Ponto final e selecionando o separador Estado de Inclusão do EDR.

Para ver estas informações, tem de ser atribuída à sua conta uma função de Intune que inclua a permissão Ler para o Microsoft Defender Advanced Threat Protection.

Criar e atribuir a política de conformidade para definir o nível de risco do dispositivo

Para dispositivos Android, iOS/iPadOS e Windows, a política de conformidade determina o nível de risco considerado aceitável em um dispositivo.

Se você não estiver familiarizado com a criação da política de conformidade, veja o procedimento Criar uma política no artigo Criar uma política de conformidade no Microsoft Intune. As informações a seguir são específicas para a configuração do Microsoft Defender para Ponto de Extremidade como parte de uma política de conformidade.

SelecioneConformidade deDispositivos>. No separador Políticas , selecione + Criar política.

Em Plataforma, use a caixa suspensa para escolher uma das seguintes opções:

- Administrador de dispositivo Android

- Android Enterprise

- iOS/iPadOS

- Windows 10 e posterior

Em seguida, selecione Criar.

No separador Informações básicas, especifique um Nome que o ajude a identificar esta política mais tarde. Você também pode optar por especificar uma Descrição.

No separador Definições de compatibilidade, expanda a categoria Microsoft Defender para Ponto de Extremidade e defina a opção Exigir que o dispositivo esteja na classificação de risco da máquina virtual ou abaixo do nível preferencial.

As classificações de nível de ameaça são determinadas pelo Microsoft Defender para Ponto de Extremidade.

- Limpar: este é o nível mais seguro. O dispositivo não pode ter ameaças existentes e ainda acessar os recursos da empresa. Se nenhuma ameaça for encontrada, o dispositivo será avaliado como não compatível. (O Microsoft Defender para Ponto de Extremidade usa o valor Seguro.)

- Baixo: o dispositivo estará em conformidade se apenas ameaças de nível baixo existirem. Dispositivos com níveis de ameaça média ou alta não são compatíveis.

- Médio: o dispositivo estará em conformidade se as ameaças encontradas no dispositivo forem de nível baixo ou médio. Se ameaças de nível alto forem detectadas, o dispositivo será determinado como não compatível.

- Alta: este nível é o menos seguro e permite todos os níveis de ameaça. Os dispositivos com níveis de ameaça alta, média ou baixa são considerados em conformidade.

Conclua a configuração da política, incluindo a atribuição da política aos grupos aplicáveis.

Criar e atribuir política de proteção do aplicativo para definir o nível de risco do dispositivo

Use o procedimento para criar uma política de proteção de aplicativo para o iOS/iPadOS ou Android e use as seguintes informações das páginas Aplicativos, Inicialização condicional e Atribuições:

Aplicativos: selecione os aplicativos que você deseja que sejam direcionados pelas políticas de proteção de aplicativo. Para esse conjunto de recursos, esses aplicativos são bloqueados ou apagados seletivamente com base na avaliação de risco do dispositivo de seu fornecedor de Defesa Contra Ameaças Móveis escolhido.

Iniciação condicional: abaixo das Condições do dispositivo, utilize a caixa pendente para selecionar o nível máximo de ameaça permitido do dispositivo.

Opções para o Valor do nível de ameaça:

- Protegido: este é o nível mais seguro. O dispositivo não pode ter nenhuma ameaça presente e ainda acessar os recursos da empresa. Se nenhuma ameaça for encontrada, o dispositivo será avaliado como não compatível.

- Baixo: o dispositivo estará em conformidade se apenas ameaças de nível baixo estiverem presentes. Qualquer coisa acima disso coloca o dispositivo no estado de não compatível.

- Médio: o dispositivo estará em conformidade se as ameaças encontradas no dispositivo forem de nível baixo ou médio. Se ameaças de nível alto forem detectadas, o dispositivo será determinado como não compatível.

- Alto: esse nível é o menos seguro e permite todos os níveis de ameaça, usando a Defesa Contra Ameaças Móveis apenas para fins de relatório. É necessário ativar a MTD do aplicativo com esta configuração nos dispositivos.

Opções de Ação:

- Bloquear acesso

- Apagar os dados

Atribuições: atribua a política aos grupos de usuários. Os dispositivos usados pelos membros do grupo são avaliados quanto ao acesso a dados corporativos nos aplicativos de destino por meio da Proteção de Aplicativo do Intune.

Importante

Se você criar uma política de proteção de aplicativo para qualquer aplicativo protegido, o nível de ameaça do dispositivo será avaliado. Dependendo da configuração, os dispositivos que não alcançarem um nível aceitável serão bloqueados ou apagados seletivamente por meio da inicialização condicional. Se bloqueados, eles serão impedidos de acessar recursos corporativos até que a ameaça no dispositivo seja resolvida e relatada ao Intune pelo fornecedor de MTD escolhido.

Criar uma política de Acesso Condicional

As políticas de Acesso Condicional podem utilizar dados de Microsoft Defender para Ponto de Extremidade para bloquear o acesso a recursos para dispositivos que excedam o nível de ameaça que definiu. Você pode bloquear o acesso do dispositivo a recursos corporativos, como o SharePoint ou o Exchange Online.

Dica

O Acesso Condicional é uma tecnologia Microsoft Entra. O nó Acesso Condicional encontrado no centro de administração do Microsoft Intune é o nó de Microsoft Entra.

Selecione Segurança >de ponto finalAcesso> CondicionalCriar nova política. Uma vez que Intune apresenta a interface de utilizador de criação de políticas para Acesso Condicional a partir do portal do Azure, a interface é diferente do fluxo de trabalho de criação de políticas com o qual poderá estar familiarizado.

Introduza um Nome de política.

Para Utilizadores, utilize os separadores Incluir e Excluir para configurar grupos que irão receber esta política.

Para Recursos de destino, defina Selecionar o que esta política se aplica àsaplicações da Cloud e, em seguida, escolha as aplicações a proteger. Por exemplo, selecione Selecionar aplicações e, em seguida, selecione Selecionar, procure e selecione Office 365 SharePoint Online e Office 365 Exchange Online.

Em Condições, selecione Aplicações cliente e, em seguida, defina Configurar como Sim. Em seguida, selecione as caixas de verificação para aplicações browser e móveis e clientes de ambiente de trabalho. Em seguida, selecione Concluído para guardar a configuração da aplicação cliente.

Para Grant, configure esta política para ser aplicada com base nas regras de conformidade do dispositivo. Por exemplo:

- Selecione Conceder acesso.

- Selecione a caixa de verificação Exigir que o dispositivo seja marcado como conforme.

- Selecione Exigir todos os controlos selecionados. Selecione Selecionar para guardar a Configuração da concessão.

Em Ativar política, selecione Ativado e, em seguida , Criar para guardar as alterações.

Conteúdo relacionado

- Definir configurações do Microsoft Defender para Ponto de Extremidade no Android

- Monitorar a conformidade para estabelecer os níveis de risco

Saiba mais na documentação do Intune:

- Usar tarefas de segurança com o Gerenciamento de Vulnerabilidades do Defender para Ponto de Extremidade a fim de corrigir problemas em dispositivos

- Introdução às políticas de conformidade do dispositivo

- Somente políticas de proteção de aplicativos

Saiba mais na documentação do Microsoft Defender para Ponto de Extremidade: