Habilitar o conector da Defesa contra Ameaças Móveis no Intune

Microsoft Intune pode integrar dados de um parceiro de Defesa Contra Ameaças para Dispositivos Móveis (MTD) para utilização por políticas de conformidade de dispositivos e regras de Acesso Condicional do dispositivo. É possível usar essas informações para ajudar a proteger recursos corporativos como Exchange e Microsoft Office SharePoint Online bloqueando o acesso de dispositivos móveis comprometidos.

Depois de configurar o Seu Parceiro MTD e configurar o conector de Intune na consola do parceiro MTD, pode ativar a ligação MTD para essa aplicação de parceiro MTD a partir do centro de administração do Intune.

Aplicável a:

Permissões de controlo de acesso baseadas em funções necessárias

Para ativar com êxito o conector de Defesa Contra Ameaças para Dispositivos Móveis, tem de utilizar uma conta que tenha atribuída permissões de controlo de acesso baseado em funções (RBAC) equivalentes à função de administrador incorporada do Gestor de Segurança de Ponto Final para Intune. Se utilizar uma função personalizada, certifique-se de que inclui os direitos de Leitura e Modificação da permissão Intune Defesa Contra Ameaças para Dispositivos Móveis.

Para habilitar o conector de Defesa contra Ameaças Móveis

Selecione Administração de locatários>Conectores e tokens>Defesa contra Ameaças Móveis.

No painel Defesa contra Ameaças Móveis, selecione Adicionar.

Para configurar o conector da Defesa Contra Ameaças para Dispositivos Móveis, selecione a sua solução de parceiro MTD na lista pendente.

Observação

A partir do lançamento do serviço de Intune de agosto de 2023 (2308), as políticas de Acesso Condicional (AC) clássicas já não são criadas para o conector Microsoft Defender para Ponto de Extremidade. A partir de abril de 2024 Intune lançamento do serviço (2404), as políticas de AC clássicas já não são necessárias para conectores de Defesa Contra Ameaças para Dispositivos Móveis de terceiros. Se o seu inquilino tiver uma política de AC clássica criada anteriormente para integração com conectores Microsoft Defender para Ponto de Extremidade ou de Defesa Contra Ameaças para Dispositivos Móveis de terceiros, pode ser eliminado.

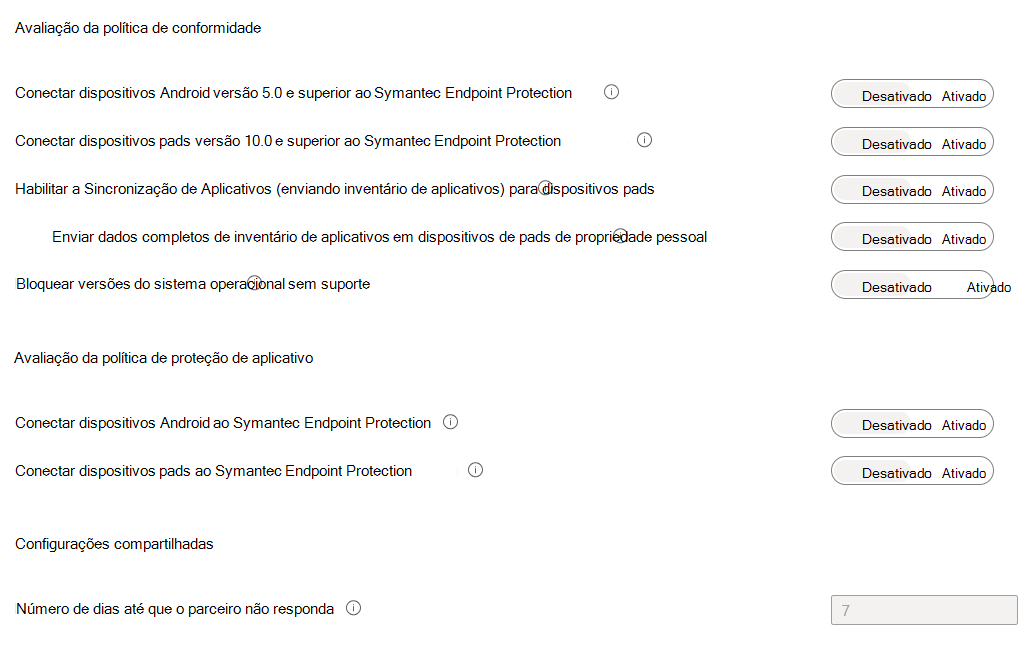

Habilite as opções de alternância de acordo com os requisitos da sua organização. As opções de alternar visíveis podem variar consoante o parceiro MTD. Por exemplo, a imagem seguinte mostra as opções disponíveis disponíveis para o Symantec Endpoint Protection:

Opções de alternância de Defesa contra Ameaças Móveis

Observação

Certifique-se de que a Autoridade de MDM do inquilino está definida como Intune para ver a lista completa de opções de alternar.

As opções disponíveis para conectores estão divididas em três categorias. Quando um parceiro não suporta uma categoria, essa categoria não está disponível:

- Avaliação da política de conformidade

- avaliação da política de Proteção de aplicativos

- Definições partilhadas

Ative os seletores para essas opções necessárias para a sua organização.

Avaliação da política de conformidade

Ligar versões> suportadas de dispositivos< Android e superiores ao <nome> do parceiro MTD: quando ativa esta opção, as políticas de conformidade que utilizam a regra de Nível de Ameaça do Dispositivo para dispositivos Android (em versões de SO suportadas) avaliam os dispositivos, incluindo os dados deste conector.

Ligar versões> suportadas por dispositivos< iOS/iPadOS e superior ao <nome> do parceiro MTD: quando ativa esta opção, as políticas de conformidade que utilizam a regra de Nível de Ameaça do Dispositivo para dispositivos iOS/iPadOS (em versões suportadas do SO) avaliam os dispositivos, incluindo os dados deste conector.

Habilitar a sincronização do aplicativo para dispositivos iOS: permite que este parceiro da Defesa Contra Ameaças Móveis solicite metadados de aplicativos do iOS do Intune para fins de análise de ameaça. Este dispositivo iOS tem de ser um dispositivo inscrito na MDM e fornece dados de aplicações atualizados durante a marcar do dispositivo. Você pode encontrar frequências padrão de check-in de política do Intune em Tempos de ciclo de atualização.

Observação

Os dados da Sincronização de Aplicativos são enviados aos parceiros de Defesa contra Ameaças Móveis em um intervalo com base no check-in do dispositivo e não devem ser confundidos com o intervalo de atualização do relatório Aplicativos Descobertos.

Enviar dados completos de inventário de aplicações em Dispositivos iOS/iPadOS pessoais: esta definição controla os dados de inventário de aplicações que Intune partilha com este parceiro de Defesa Contra Ameaças para Dispositivos Móveis. Os dados são partilhados quando o parceiro sincroniza os dados da aplicação e pede a lista de inventário de aplicações.

Escolha dentre as seguintes opções:

- Ativado - Permite que este parceiro Mobile Threat Defense solicite uma lista de aplicativos iOS/iPadOS do Intune para dispositivos iOS/iPadOS de propriedade pessoal. Essa lista inclui aplicativos não gerenciados (aplicativos não implantados por meio do Intune) e os aplicativos que foram implantados por meio do Intune.

- Desativado - Os dados sobre aplicativos não gerenciados não são fornecidos ao parceiro. O Intune compartilha dados para os aplicativos implantados por meio do Intune.

Essa configuração não tem efeito para dispositivos corporativos. Para dispositivos corporativos, o Intune envia dados sobre aplicativos gerenciados e não gerenciados quando solicitado por esse fornecedor de MTD.

Bloquear versões do sistema operacional sem suporte: bloqueia se o dispositivo estiver executando um sistema operacional inferior à versão mínima com suporte. Os detalhes da versão mínima com suporte seriam compartilhados dentro dos documentos do fornecedor de Defesa contra Ameaças Móveis.

avaliação da política de Proteção de aplicativos

Ligar dispositivos Android de versões suportadas por versões<> ao <nome> do parceiro MTD para avaliação da política de proteção de aplicações: quando ativa esta opção, as políticas de proteção de aplicações que utilizam a regra "Nível máximo de ameaça permitido" avaliam os dispositivos, incluindo os dados deste conector.

Ligar versões> suportadas de dispositivos< iOS ao <nome> do parceiro MTD para avaliação da política de proteção de aplicações: quando ativa esta opção, as políticas de proteção de aplicações que utilizam a regra "Nível máximo de ameaça permitido" avaliam os dispositivos, incluindo os dados deste conector.

Para saber mais sobre como usar conectores de Defesa Contra Ameaças Móveis para avaliação da Política de Proteção de Aplicativo do Intune, confira Configurar a Defesa Contra Ameaças Móveis para dispositivos não registrados.

Definições partilhadas

- Número de dias até que o parceiro seja considerado sem resposta: número de dias de inatividade antes que o Intune considere o parceiro sem resposta devido à perda da conexão. O Intune ignora o estado de conformidade de parceiros de MTD sem resposta.

Importante

Sempre que possível, recomendamos que adicione e atribua as aplicações MTD antes de criar a conformidade do dispositivo e as regras de política de Acesso Condicional. Isso ajuda a garantir que o aplicativo MTD esteja pronto e disponível para os usuários finais instalarem antes que possam ter acesso a emails ou outros recursos da empresa.

Dica

Veja o Status da conexão e o tempo da Última sincronização entre o Intune e o parceiro MTD no painel de Defesa contra Ameaças Móveis.