Informações detalhadas sobre a segurança na autenticação pass-through do Microsoft Entra

Este artigo fornece uma descrição mais detalhada de como funciona a autenticação de passagem do Microsoft Entra. Ele se concentra nos aspetos de segurança do recurso. Este artigo destina-se a administradores de segurança e TI, diretores de conformidade e segurança e outros profissionais de TI responsáveis pela segurança e conformidade de TI em organizações ou empresas de qualquer tamanho.

Os tópicos abordados incluem:

- Informações técnicas detalhadas sobre como instalar e registrar agentes de autenticação.

- Informações técnicas detalhadas sobre criptografia de senha durante o login do usuário.

- A segurança dos canais entre agentes de autenticação locais e o Microsoft Entra ID.

- Informações técnicas detalhadas sobre como manter os agentes de autenticação operacionalmente seguros.

Recursos de segurança da chave de autenticação de passagem

A autenticação de passagem tem estes principais recursos de segurança:

- Ele foi criado em uma arquitetura multilocatária segura que fornece isolamento de solicitações de entrada entre locatários.

- As palavras-passe no local nunca são armazenadas na nuvem de qualquer forma.

- Os agentes de autenticação locais que escutam e respondem a solicitações de validação de senha fazem apenas conexões de saída de dentro da rede. Não há necessidade de instalar esses agentes de autenticação em uma rede de perímetro (também conhecida como DMZ, zona desmilitarizada e sub-rede filtrada). Como prática recomendada, trate todos os servidores que executam agentes de autenticação como sistemas de Nível 0 (consulte a referência).

- Somente portas padrão (porta 80 e porta 443) são usadas para comunicação de saída dos agentes de autenticação para o Microsoft Entra ID. Não é necessário abrir portas de entrada no firewall.

- A porta 443 é usada para todas as comunicações de saída autenticadas.

- A porta 80 é usada apenas para baixar listas de revogação de certificados (CRLs) para garantir que nenhum dos certificados usados por esse recurso tenha sido revogado.

- Para obter a lista completa dos requisitos de rede, consulte o início rápido de autenticação de passagem do Microsoft Entra.

- As senhas que os usuários fornecem durante a entrada são criptografadas na nuvem antes que os agentes de autenticação locais as aceitem para validação no Ative Directory do Windows Server (Windows Server AD).

- O canal HTTPS entre o ID do Microsoft Entra e o agente de autenticação local é protegido usando a autenticação mútua.

- A autenticação de passagem protege suas contas de usuário trabalhando perfeitamente com as políticas de Acesso Condicional do Microsoft Entra, incluindo autenticação multifator (MFA), bloqueando a autenticação herdada e filtrando ataques de senha de força bruta.

Componentes envolvidos na autenticação de passagem

Para obter detalhes gerais sobre segurança operacional, de serviço e de dados para o Microsoft Entra ID, consulte a Central de Confiabilidade. Os seguintes componentes estão envolvidos quando você usa a autenticação de passagem para entrada do usuário:

- Serviço de Token de Segurança do Microsoft Entra (Microsoft Entra STS): um STS sem estado que processa solicitações de entrada e emite tokens de segurança para navegadores, clientes ou serviços do usuário, conforme necessário.

- Barramento de Serviço do Azure: fornece comunicação habilitada para nuvem com mensagens corporativas e retransmite comunicação que ajuda você a conectar soluções locais com a nuvem.

- Agente de Autenticação do Microsoft Entra Connect: um componente local que escuta e responde a solicitações de validação de senha.

- Banco de Dados SQL do Azure: contém informações sobre os agentes de autenticação do seu locatário, incluindo seus metadados e chaves de criptografia.

- Windows Server AD: Ative Directory local, onde as contas de usuário e suas senhas são armazenadas.

Instalação e registo de agentes de autenticação

Os agentes de autenticação são instalados e registrados com o Microsoft Entra ID quando você executa uma das seguintes ações:

- Habilitar a autenticação de passagem por meio do Microsoft Entra Connect

- Adicione mais agentes de autenticação para garantir a alta disponibilidade de solicitações de entrada

A operacionalização de um agente de autenticação envolve três fases principais:

- Instalação

- Registo

- Inicialização

As seções a seguir discutem essas fases em detalhes.

Instalação do agente de autenticação

Somente uma conta de Administrador de Identidade Híbrida pode instalar um agente de autenticação (usando o Microsoft Entra Connect ou uma instância autônoma) em um servidor local.

A instalação adiciona duas novas entradas à lista em Programas e Recursos do Painel de Controle>>:

- O próprio aplicativo do agente de autenticação. Este aplicativo é executado com privilégios NetworkService .

- O aplicativo Updater usado para atualizar automaticamente o agente de autenticação. Este aplicativo é executado com privilégios LocalSystem .

Importante

Do ponto de vista da segurança, os administradores devem tratar o servidor que executa o agente de autenticação de passagem como se fosse um controlador de domínio. Os servidores do agente do agente de autenticação de passagem devem ser protegidos conforme descrito em Controladores de domínio seguros contra ataques.

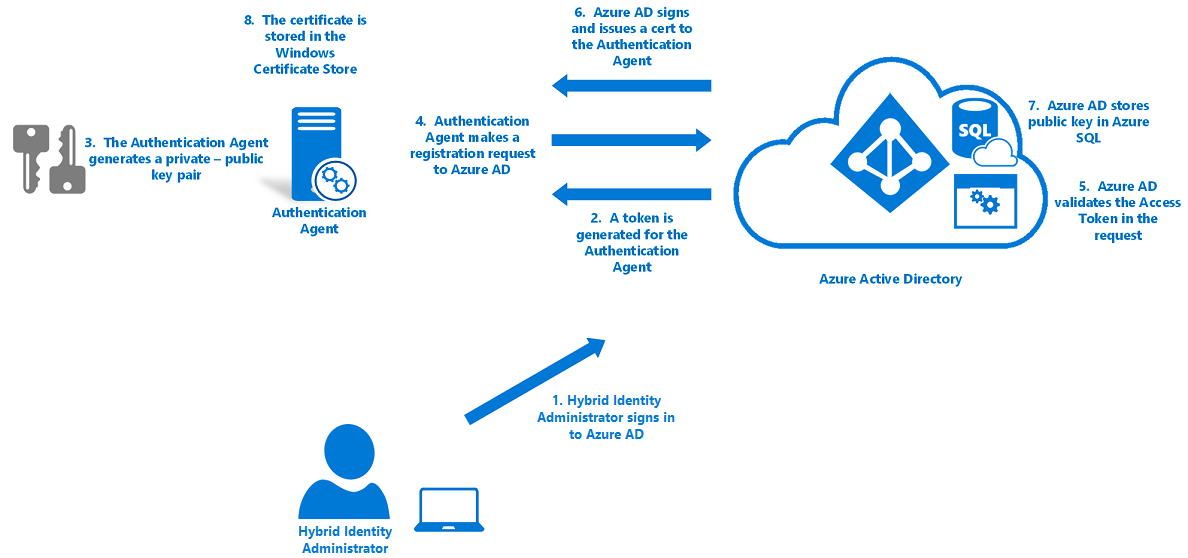

Registro do agente de autenticação

Depois de instalar o agente de autenticação, ele se registra com o Microsoft Entra ID. O Microsoft Entra ID atribui a cada agente de autenticação um certificado de identidade digital exclusivo que ele pode usar para comunicação segura com o Microsoft Entra ID.

O procedimento de registro também vincula o agente de autenticação ao seu locatário. Em seguida, o Microsoft Entra ID sabe que esse agente de autenticação específico é o único autorizado a lidar com solicitações de validação de senha para seu locatário. Este procedimento é repetido para cada novo agente de autenticação que você registrar.

Os agentes de autenticação usam as seguintes etapas para se registrar com o Microsoft Entra ID:

O Microsoft Entra primeiro solicita que um Administrador de Identidade Híbrida entre na ID do Microsoft Entra com suas credenciais. Durante o login, o agente de autenticação adquire um token de acesso que pode usar em nome do usuário.

Em seguida, o agente de autenticação gera um par de chaves: uma chave pública e uma chave privada.

- O par de chaves é gerado através da encriptação padrão RSA de 2.048 bits.

- A chave privada permanece no servidor local onde o agente de autenticação reside.

O agente de autenticação faz uma solicitação de registro para o Microsoft Entra ID por HTTPS, com os seguintes componentes incluídos na solicitação:

- O token de acesso que o agente adquiriu.

- A chave pública que foi gerada.

- Uma solicitação de assinatura de certificado (CSR ou solicitação de certificado). Essa solicitação se aplica a um certificado de identidade digital, com o Microsoft Entra ID como sua autoridade de certificação (CA).

O Microsoft Entra ID valida o token de acesso na solicitação de registro e verifica se a solicitação veio de um Administrador de Identidade Híbrida.

Em seguida, o Microsoft Entra ID assina um certificado de identidade digital e o envia de volta ao agente de autenticação.

- A autoridade de certificação raiz no Microsoft Entra ID é usada para assinar o certificado.

Nota

Esta autoridade de certificação não está no armazenamento de autoridades de certificação raiz confiáveis do Windows.

- A autoridade de certificação é usada apenas pelo recurso de autenticação de passagem. A autoridade de certificação é usada apenas para assinar CSRs durante o registro do agente de autenticação.

- Nenhum outro serviço Microsoft Entra usa esta CA.

- O assunto do certificado (também chamado de Nome Distinto ou DN) é definido como sua ID de locatário. Este DN é um GUID que identifica exclusivamente o seu inquilino. Este DN define o escopo do certificado para uso somente com seu locatário.

O Microsoft Entra ID armazena a chave pública do agente de autenticação em um banco de dados no Banco de Dados SQL do Azure. Somente o Microsoft Entra ID pode acessar o banco de dados.

O certificado emitido é armazenado no servidor local no repositório de certificados do Windows (especificamente, no CERT_SYSTEM_STORE_LOCAL_MACHINE). O certificado é usado pelo agente de autenticação e pelo aplicativo Updater.

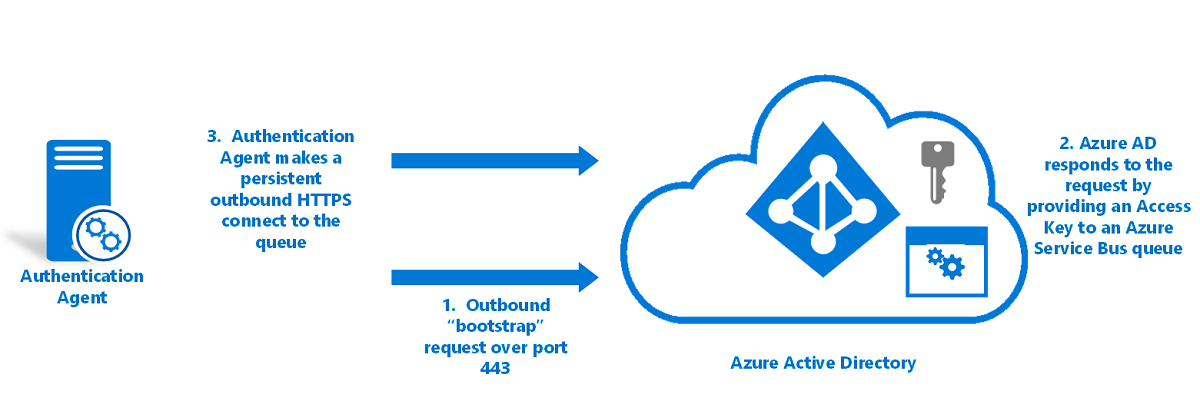

Inicialização do agente de autenticação

Quando o agente de autenticação é iniciado, pela primeira vez após o registro ou após a reinicialização de um servidor, ele precisa de uma maneira de se comunicar com segurança com o serviço Microsoft Entra para que possa começar a aceitar solicitações de validação de senha.

Veja como os agentes de autenticação são inicializados:

- O agente de autenticação faz uma solicitação de bootstrap de saída para o Microsoft Entra ID. Esta solicitação é feita pela porta 443 e é feita por um canal HTTPS mutuamente autenticado. A solicitação usa o mesmo certificado que foi emitido durante o registro do agente de autenticação.

- A ID do Microsoft Entra responde à solicitação fornecendo uma chave de acesso a uma fila do Service Bus que é exclusiva do seu locatário e que é identificada pela sua ID de locatário.

- O agente de autenticação faz uma conexão HTTPS de saída persistente (pela porta 443) com a fila.

O agente de autenticação agora está pronto para recuperar e lidar com solicitações de validação de senha.

Se você tiver vários agentes de autenticação registrados em seu locatário, o procedimento de inicialização garantirá que cada agente se conecte à mesma fila do Service Bus.

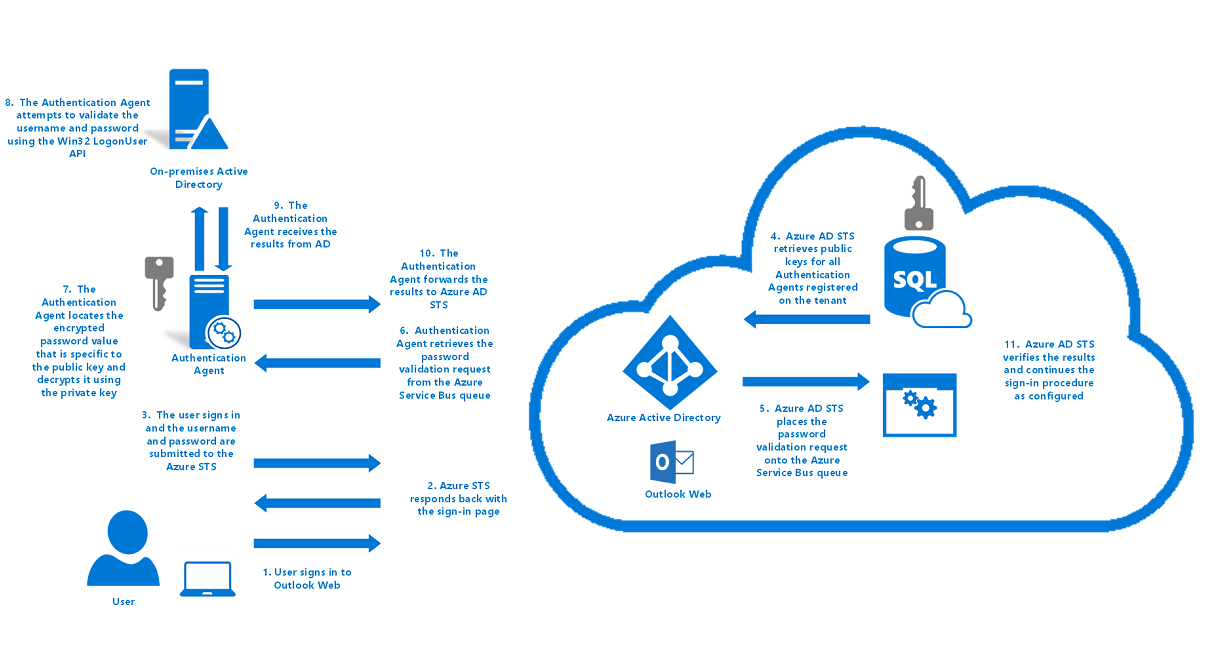

Como a autenticação de passagem processa solicitações de entrada

O diagrama a seguir mostra como a autenticação de passagem processa as solicitações de entrada do usuário:

Como a autenticação de passagem lida com uma solicitação de entrada do usuário:

- Um usuário tenta acessar um aplicativo, por exemplo, o Outlook Web App.

- Se o usuário ainda não estiver conectado, o aplicativo redirecionará o navegador para a página de entrada do Microsoft Entra.

- O serviço Microsoft Entra STS responde com a página de entrada do usuário.

- O utilizador introduz o seu nome de utilizador na página Início de sessão do utilizador e, em seguida, seleciona o botão Seguinte.

- O utilizador introduz a palavra-passe na página Início de sessão do utilizador e, em seguida, seleciona o botão Iniciar sessão.

- O nome de usuário e a senha são enviados ao Microsoft Entra STS em uma solicitação HTTPS POST.

- O Microsoft Entra STS recupera chaves públicas para todos os agentes de autenticação registrados em seu locatário do Banco de Dados SQL do Azure e criptografa a senha usando as chaves. Ele produz um valor de senha criptografada para cada agente de autenticação registrado em seu locatário.

- O Microsoft Entra STS coloca a solicitação de validação de senha, que consiste no nome de usuário e nos valores de senha criptografada, na fila do Service Bus específica para seu locatário.

- Como os agentes de autenticação inicializados estão persistentemente conectados à fila do Service Bus, um dos agentes de autenticação disponíveis recupera a solicitação de validação de senha.

- O agente de autenticação usa um identificador para localizar o valor de senha criptografada específico de sua chave pública. Desencripta a chave pública usando a sua chave privada.

- O agente de autenticação tenta validar o nome de usuário e a senha em relação ao Windows Server AD usando a API Win32 LogonUser com o

dwLogonTypeparâmetro definido comoLOGON32_LOGON_NETWORK.- Essa API é a mesma usada pelos Serviços de Federação do Ative Directory (AD FS) para entrar usuários em um cenário de entrada federada.

- Essa API depende do processo de resolução padrão no Windows Server para localizar o controlador de domínio.

- O agente de autenticação recebe o resultado do Windows Server AD, como êxito, nome de usuário ou senha incorreta ou senha expirou.

Nota

Se o agente de autenticação falhar durante o processo de entrada, toda a solicitação de entrada será descartada. As solicitações de entrada não são transferidas de um agente de autenticação local para outro agente de autenticação local. Esses agentes se comunicam apenas com a nuvem, e não entre si.

- O agente de autenticação encaminha o resultado de volta para o Microsoft Entra STS através de um canal HTTPS de saída mutuamente autenticado pela porta 443. A autenticação mútua usa o certificado que foi emitido para o agente de autenticação durante o registro.

- O Microsoft Entra STS verifica se esse resultado está correlacionado com a solicitação de entrada específica em seu locatário.

- O Microsoft Entra STS continua com o procedimento de entrada conforme configurado. Por exemplo, se a validação da senha foi bem-sucedida, o usuário pode ser desafiado para MFA ou ser redirecionado de volta para o aplicativo.

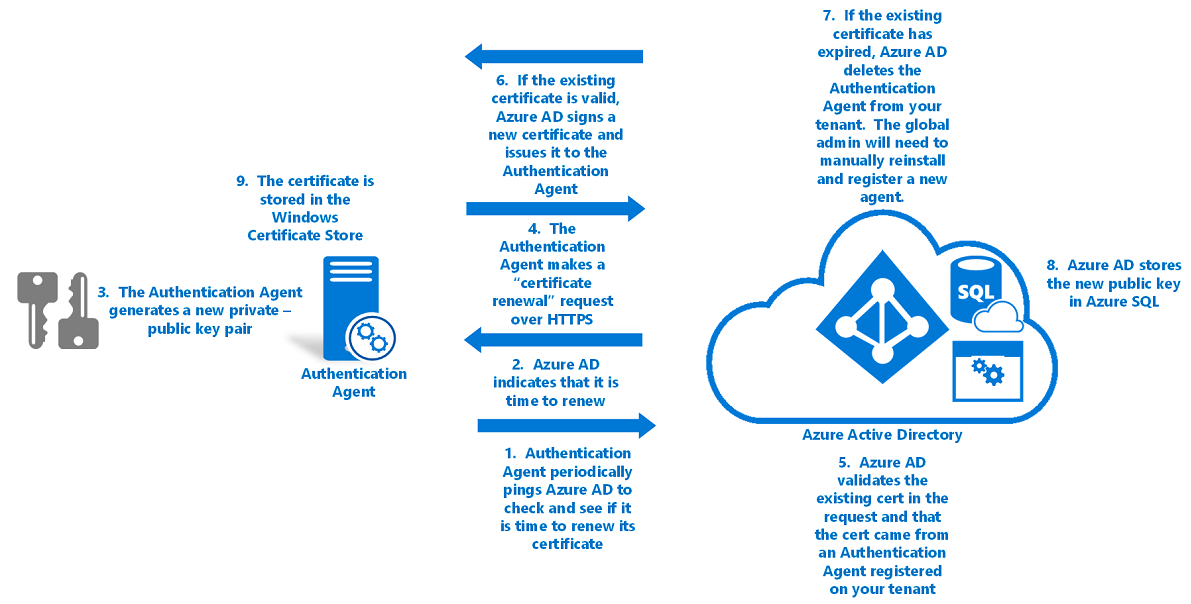

Segurança operacional do agente de autenticação

Para garantir que a autenticação de passagem permaneça operacionalmente segura, o Microsoft Entra ID renova periodicamente os certificados do agente de autenticação. O Microsoft Entra ID aciona as renovações. As renovações não são regidas pelos próprios agentes de autenticação.

Para renovar a confiança de um agente de autenticação com o Microsoft Entra ID:

- O agente de autenticação faz ping no Microsoft Entra a cada poucas horas para verificar se é hora de renovar seu certificado. O certificado é renovado 30 dias antes de expirar. Essa verificação é feita por meio de um canal HTTPS mutuamente autenticado e usa o mesmo certificado que foi emitido durante o registro.

- Se o serviço indicar que é hora de renovar, o agente de autenticação gera um novo par de chaves: uma chave pública e uma chave privada.

- Estas chaves são geradas através da encriptação padrão RSA de 2.048 bits.

- A chave privada nunca sai do servidor local.

- Em seguida, o agente de autenticação faz uma solicitação de renovação de certificado para o Microsoft Entra ID por HTTPS. Os seguintes componentes estão incluídos na solicitação:

- O certificado existente recuperado do local CERT_SYSTEM_STORE_LOCAL_MACHINE no repositório de certificados do Windows.

- A chave pública gerada na etapa 2.

- Uma RSE. Esta solicitação se aplica a um novo certificado de identidade digital, com o Microsoft Entra ID como sua CA.

- O Microsoft Entra ID valida o certificado existente na solicitação de renovação do certificado. Em seguida, ele verifica se a solicitação veio de um agente de autenticação registrado em seu locatário.

- Se o certificado existente ainda for válido, o Microsoft Entra ID assina um novo certificado de identidade digital e emite o novo certificado de volta para o agente de autenticação.

- Se o certificado existente tiver expirado, o Microsoft Entra ID excluirá o agente de autenticação da lista de agentes de autenticação registrados do seu locatário. Em seguida, um administrador de identidade híbrida deve instalar e registrar manualmente um novo agente de autenticação.

- Use a autoridade de certificação raiz do Microsoft Entra ID para assinar o certificado.

- Defina o DN do certificado como seu ID de locatário, um GUID que identifica exclusivamente seu locatário. O DN define o escopo do certificado somente para seu locatário.

- O Microsoft Entra ID armazena a nova chave pública do agente de autenticação em um banco de dados no Banco de Dados SQL do Azure ao qual somente ele tem acesso. Também invalida a chave pública antiga associada ao agente de autenticação.

- O novo certificado (emitido na etapa 5) é então armazenado no servidor no armazenamento de certificados do Windows (especificamente, no local CERT_SYSTEM_STORE_CURRENT_USER).

Como o procedimento de renovação de confiança acontece de forma não interativa (sem a presença do Administrador de Identidade Híbrida), o agente de autenticação não tem mais acesso para atualizar o certificado existente no local CERT_SYSTEM_STORE_LOCAL_MACHINE.

Nota

Este procedimento não remove o certificado em si do local CERT_SYSTEM_STORE_LOCAL_MACHINE. 9. A partir deste ponto, o novo certificado é usado para autenticação. Cada renovação subsequente do certificado substitui o certificado no local CERT_SYSTEM_STORE_LOCAL_MACHINE.

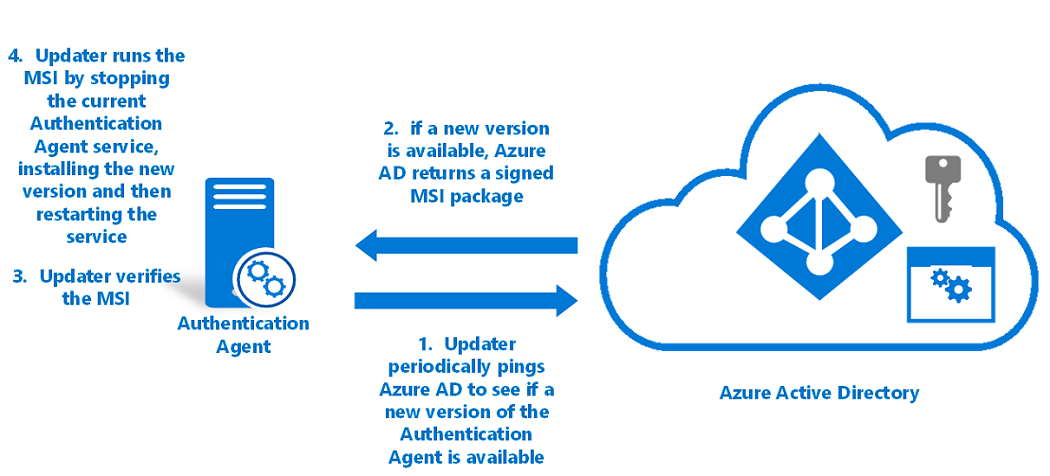

Atualização automática do agente de autenticação

O aplicativo Updater atualiza automaticamente o agente de autenticação quando uma nova versão (com correções de bugs ou melhorias de desempenho) é lançada. O aplicativo Updater não lida com nenhuma solicitação de validação de senha para seu locatário.

O Microsoft Entra ID hospeda a nova versão do software como um pacote do Windows Installer (MSI) assinado. O MSI é assinado usando o Microsoft Authenticode com SHA-256 como o algoritmo digest.

Para atualizar automaticamente um agente de autenticação:

- O aplicativo Updater pings Microsoft Entra a cada hora para verificar se uma nova versão do agente de autenticação está disponível. Essa verificação é feita em um canal HTTPS mutuamente autenticado usando o mesmo certificado que foi emitido durante o registro. O agente de autenticação e o Updater compartilham o certificado armazenado no servidor.

- Se uma nova versão estiver disponível, o Microsoft Entra ID retornará o MSI assinado de volta para o Updater.

- O Updater verifica se o MSI é assinado pela Microsoft.

- O Updater executa o MSI. Neste processo, o aplicativo Updater:

Nota

O Updater é executado com privilégios de Sistema Local.

- Interrompe o serviço do agente de autenticação.

- Instala a nova versão do agente de autenticação no servidor.

- Reinicia o serviço do agente de autenticação.

Nota

Se você tiver vários agentes de autenticação registrados em seu locatário, o Microsoft Entra ID não renovará seus certificados nem os atualizará ao mesmo tempo. Em vez disso, o Microsoft Entra ID renova os certificados um de cada vez para garantir alta disponibilidade para solicitações de entrada.

Próximos passos

- Limitações atuais: saiba quais cenários são suportados.

- Guia de início rápido: configure com a autenticação de passagem do Microsoft Entra.

- Migrar do AD FS para a autenticação de passagem: reveja este guia detalhado que o ajuda a migrar do AD FS ou de outras tecnologias de federação para a autenticação de passagem.

- Bloqueio Inteligente: Configure a funcionalidade de Bloqueio Inteligente no seu inquilino para proteger as contas de utilizador.

- Como funciona: Aprenda as noções básicas de como funciona a autenticação de passagem do Microsoft Entra.

- Perguntas frequentes: encontre respostas para perguntas comuns.

- Solução de problemas: saiba como resolver problemas comuns com a autenticação de passagem.

- Microsoft Entra seamless SSO: Saiba mais sobre o recurso complementar do Microsoft Entra Seamless single sign-on.