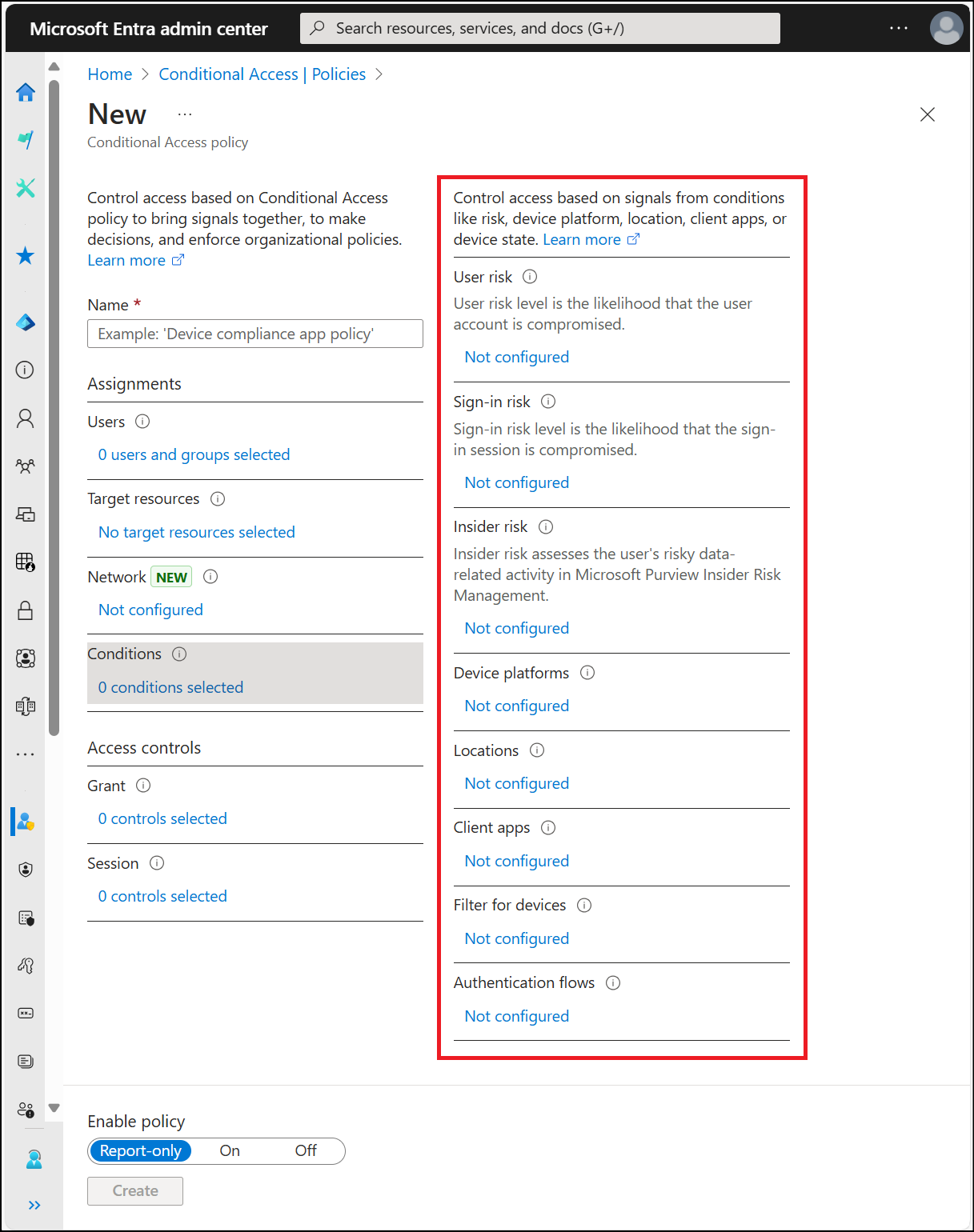

Acesso Condicional: Condições

Dentro de uma política de Acesso Condicional, um administrador pode usar um ou mais sinais para aprimorar suas decisões de política.

Várias condições podem ser combinadas para criar políticas de Acesso Condicional refinadas e específicas.

Quando os usuários acessam um aplicativo confidencial, um administrador pode considerar várias condições em suas decisões de acesso, como:

- Informações de risco de início de sessão da Proteção de ID

- Local da rede

- Informações do dispositivo

Risco de utilizador

Os administradores com acesso à Proteção de ID podem avaliar o risco do usuário como parte de uma política de Acesso Condicional. O risco do utilizador representa a probabilidade de uma determinada identidade ou conta ser comprometida. Mais informações sobre o risco do usuário podem ser encontradas nos artigos O que é risco e Como: Configurar e habilitar políticas de risco.

Risco de início de sessão

Os administradores com acesso à Proteção de ID podem avaliar o risco de início de sessão como parte de uma política de Acesso Condicional. O risco de entrada representa a probabilidade de que uma determinada solicitação de autenticação não tenha sido feita pelo proprietário da identidade. Mais informações sobre o risco de entrada podem ser encontradas nos artigos O que é risco e Como configurar e habilitar políticas de risco.

Risco interno

Os administradores com acesso à proteção adaptável do Microsoft Purview podem incorporar sinais de risco do Microsoft Purview nas decisões de política de Acesso Condicional. O risco interno leva em consideração a governança de dados, a segurança dos dados e as configurações de risco e conformidade do Microsoft Purview. Estes sinais baseiam-se em fatores contextuais como:

- Comportamento do utilizador

- Padrões históricos

- Deteções de anomalias

Essa condição permite que os administradores usem políticas de Acesso Condicional para executar ações como bloquear o acesso, exigir métodos de autenticação mais fortes ou exigir a aceitação dos termos de uso.

Essa funcionalidade envolve a incorporação de parâmetros que abordam especificamente os riscos potenciais decorrentes de dentro de uma organização. Ao configurar o Acesso Condicional para considerar o Risco Interno, os administradores podem personalizar as permissões de acesso com base em fatores contextuais, como comportamento do usuário, padrões históricos e deteção de anomalias.

Para obter mais informações, consulte o artigo Configurar e habilitar uma política baseada em risco interno.

Plataformas de dispositivos

O Acesso Condicional identifica a plataforma do dispositivo usando informações fornecidas pelo dispositivo, como cadeias de caracteres do agente do usuário. Como as cadeias de caracteres do agente do usuário podem ser modificadas, essas informações não são verificadas. A plataforma do dispositivo deve ser utilizada em conjunto com as políticas de conformidade do dispositivo do Microsoft Intune ou como parte de uma declaração de bloqueio. A predefinição é aplicar-se a todas as plataformas de dispositivos.

O Acesso Condicional suporta as seguintes plataformas de dispositivos:

- Android

- iOS

- Windows

- macOS

- Linux

Se você bloquear a autenticação herdada usando a condição Outros clientes , também poderá definir a condição da plataforma do dispositivo.

Não suportamos a seleção de plataformas de dispositivos macOS ou Linux ao selecionar Exigir aplicativo cliente aprovado ou Exigir política de proteção de aplicativo como os únicos controles de concessão ou quando você escolhe Exigir todos os controles selecionados.

Importante

A Microsoft recomenda que tenha uma política de Acesso Condicional para plataformas de dispositivos não suportadas. Por exemplo, se pretender bloquear o acesso aos seus recursos empresariais a partir do SO Chrome ou de quaisquer outros clientes não suportados, deve configurar uma política com uma condição de plataformas de dispositivos que inclua qualquer dispositivo e exclua as plataformas de dispositivos suportados e o controlo de concessão definido como Bloquear acesso.

Localizações

A condição de localização mudou-se.

Aplicações do cliente

Por padrão, todas as políticas de Acesso Condicional recém-criadas se aplicam a todos os tipos de aplicativos cliente, mesmo que a condição de aplicativos cliente não esteja configurada.

Nota

O comportamento da condição de aplicativos cliente foi atualizado em agosto de 2020. Se você tiver políticas de Acesso Condicional existentes, elas permanecerão inalteradas. No entanto, se você clicar em uma política existente, a alternância Configurar foi removida e os aplicativos cliente aos quais a política se aplica serão selecionados.

Importante

As entradas de clientes de autenticação herdados não suportam autenticação multifator (MFA) e não passam informações de estado do dispositivo, por isso são bloqueadas por controles de concessão de Acesso Condicional, como exigir MFA ou dispositivos compatíveis. Se você tiver contas que devem usar autenticação herdada, exclua essas contas da política ou configure a política para se aplicar apenas a clientes de autenticação moderna.

O botão Configurar, quando definido como Sim, aplica-se a itens verificados; quando definido como Não, aplica-se a todas as aplicações cliente, incluindo clientes de autenticação modernos e legados. Este botão não aparece nas políticas criadas antes de agosto de 2020.

- Clientes de autenticação modernos

- Navegador

- Isso inclui aplicativos baseados na Web que usam protocolos como SAML, WS-Federation, OpenID Connect ou serviços registrados como um cliente confidencial OAuth.

- Aplicações móveis e clientes de ambiente de trabalho

- Esta opção inclui aplicações como as aplicações de ambiente de trabalho e telemóvel do Office.

- Navegador

- Clientes de autenticação herdados

- Clientes do Exchange ActiveSync

- Essa seleção inclui todo o uso do protocolo Exchange ActiveSync (EAS).

- Quando a política bloqueia o uso do Exchange ActiveSync, o usuário afetado recebe um único email de quarentena. Este e-mail fornece informações sobre por que eles são bloqueados e inclui instruções de correção, se possível.

- Os administradores só podem aplicar a política a plataformas suportadas (como iOS, Android e Windows) através da API do Microsoft Graph de Acesso Condicional.

- Outros clientes

- Essa opção inclui clientes que usam protocolos de autenticação básicos/herdados que não oferecem suporte à autenticação moderna.

- SMTP - Usado por clientes POP e IMAP para enviar mensagens de e-mail.

- Descoberta Automática - Usada por clientes Outlook e EAS para localizar e se conectar a caixas de correio no Exchange Online.

- PowerShell do Exchange Online - Usado para se conectar ao Exchange Online com o PowerShell remoto. Se você bloquear a autenticação Básica para o PowerShell do Exchange Online, precisará usar o Módulo PowerShell do Exchange Online para se conectar. Para obter instruções, consulte Conectar-se ao PowerShell do Exchange Online usando a autenticação multifator.

- Serviços Web do Exchange (EWS) - Uma interface de programação usada pelo Outlook, Outlook para Mac e aplicativos de terceiros.

- IMAP4 - Usado por clientes de e-mail IMAP.

- MAPI sobre HTTP (MAPI/HTTP) - Usado pelo Outlook 2010 e posterior.

- Catálogo de Endereços Offline (OAB) - Uma cópia das coleções de listas de endereços baixadas e usadas pelo Outlook.

- Outlook em Qualquer Lugar (RPC sobre HTTP) - Usado pelo Outlook 2016 e versões anteriores.

- Serviço Outlook - Utilizado pela aplicação Correio e Calendário para Windows 10.

- POP3 - Usado por clientes de e-mail POP.

- Reporting Web Services - Usado para recuperar dados de relatório no Exchange Online.

- Essa opção inclui clientes que usam protocolos de autenticação básicos/herdados que não oferecem suporte à autenticação moderna.

- Clientes do Exchange ActiveSync

Essas condições são comumente usadas para:

- Exigir um dispositivo gerenciado

- Bloquear a autenticação legada

- Bloquear aplicações Web, mas permitir aplicações móveis ou de ambiente de trabalho

Browsers suportados

Essa configuração funciona com todos os navegadores. No entanto, para satisfazer uma política de dispositivo, como um requisito de dispositivo compatível, os seguintes sistemas operacionais e navegadores são suportados. Sistemas operacionais e navegadores fora do suporte principal não são mostrados nesta lista:

| Sistemas Operativos | Browsers |

|---|---|

| Janelas 10 + | Microsoft Edge, Chrome, Firefox 91+ |

| Windows Server 2022 | Microsoft Edge, Chrome |

| Windows Server 2019 | Microsoft Edge, Chrome |

| iOS | Microsoft Edge, Safari (consulte as notas) |

| Android | Microsoft Edge, Chrome |

| macOS | Microsoft Edge, Chrome, Safari |

| Área de trabalho Linux | Microsoft Edge |

Esses navegadores suportam a autenticação do dispositivo, permitindo que o dispositivo seja identificado e validado em relação a uma política. A verificação do dispositivo falhará se o navegador estiver em execução no modo privado ou se os cookies estiverem desativados.

Nota

O Edge 85+ exige que o usuário esteja conectado ao navegador para passar corretamente a identidade do dispositivo. Caso contrário, ele se comporta como o Chrome sem a extensão Microsoft Single Sign On. Este início de sessão pode não ocorrer automaticamente num cenário de associação de dispositivo híbrido.

O Safari é suportado para Acesso Condicional baseado em dispositivo num dispositivo gerido, mas não pode satisfazer as condições da política Exigir aplicação cliente aprovada ou Exigir proteção de aplicações. Um navegador gerenciado como o Microsoft Edge atenderá aos requisitos aprovados da política de proteção de aplicativos e aplicativos clientes. No iOS com solução MDM de terceiros 3rd party apenas o navegador Microsoft Edge suporta a política de dispositivo.

O Firefox 91+ é compatível com Acesso Condicional baseado em dispositivo, mas "Permitir logon único do Windows para contas Microsoft, profissionais e escolares" precisa ser habilitado.

O Chrome 111+ é compatível com Acesso Condicional baseado em dispositivo, mas "CloudApAuthEnabled" precisa ser ativado.

Os dispositivos macOS que utilizam o plug-in Enterprise SSO requerem a extensão Microsoft Single Sign On para suportar SSO e Acesso Condicional baseado em dispositivo no Google Chrome.

Por que vejo um prompt de certificado no navegador

No Windows 7, os dispositivos iOS, Android e macOS são identificados usando um certificado de cliente. Este certificado é provisionado quando o dispositivo é registrado. Quando um usuário entra pela primeira vez através do navegador, o usuário é solicitado a selecionar o certificado. O usuário deve selecionar este certificado antes de usar o navegador.

Suporte para Chrome

Windows

Para obter suporte do Chrome no Windows 10 Creators Update (versão 1703) ou posterior, instale a extensão Microsoft Single Sign On ou ative o CloudAPAuthEnabled do Chrome. Essas configurações são necessárias quando uma política de Acesso Condicional requer detalhes específicos do dispositivo para plataformas Windows especificamente.

Para ativar automaticamente a política CloudAPAuthEnabled no Chrome, crie a seguinte chave do Registro:

- Caminho:

HKEY_LOCAL_MACHINE\Software\Policies\Google\Chrome - Nome:

CloudAPAuthEnabled - Valor:

0x00000001 - Tipo de propriedade:

DWORD

Para implementar automaticamente a extensão Microsoft Single Sign On nos navegadores Chrome, crie a seguinte chave de registo utilizando a política ExtensionInstallForcelist no Chrome:

- Caminho:

HKEY_LOCAL_MACHINE\Software\Policies\Google\Chrome\ExtensionInstallForcelist - Nome:

1 - Tipo:

REG_SZ (String) - Dados:

ppnbnpeolgkicgegkbkbjmhlideopiji;https://clients2.google.com/service/update2/crx

Para suporte do Chrome no Windows 8.1 e 7, crie a seguinte chave do Registro:

- Caminho:

HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Google\Chrome\AutoSelectCertificateForUrls - Nome:

1 - Tipo:

REG_SZ (String) - Dados:

{"pattern":"https://device.login.microsoftonline.com","filter":{"ISSUER":{"CN":"MS-Organization-Access"}}}

macOS

Os dispositivos macOS que utilizam o plug-in Enterprise SSO requerem a extensão Microsoft Single Sign On para suportar SSO e Acesso Condicional baseado em dispositivo no Google Chrome.

Para obter implantações baseadas em MDM do Google Chrome e gerenciamento de extensões, consulte Configurar o navegador Chrome no Mac e ExtensionInstallForcelist.

Aplicações móveis e clientes de ambiente de trabalho suportados

Os administradores podem selecionar aplicativos móveis e clientes de desktop como aplicativo cliente.

Essa configuração tem um efeito nas tentativas de acesso feitas a partir dos seguintes aplicativos móveis e clientes de desktop:

| Aplicações do cliente | Serviço de Destino | Plataforma |

|---|---|---|

| Aplicação Dynamics CRM | Dynamics CRM | Windows 10, Windows 8.1, iOS e Android |

| Aplicação Correio/Calendário/Pessoas, Outlook 2016, Outlook 2013 (com autenticação moderna) | Exchange Online | Windows 10 |

| MFA e política de localização para aplicações. Não há suporte para políticas baseadas em dispositivos. | Qualquer serviço de aplicativo Meus Aplicativos | Android e iOS |

| Microsoft Teams Services - esta aplicação cliente controla todos os serviços que suportam o Microsoft Teams e todas as suas Aplicações Cliente - Windows Desktop, iOS, Android, WP e Web client | Microsoft Teams | Windows 10, Windows 8.1, Windows 7, iOS, Android e macOS |

| Aplicações do Office 2016, Office 2013 (com autenticação moderna), cliente de sincronização do OneDrive | SharePoint | Windows 8.1, Windows 7 |

| Aplicações do Office 2016, aplicações do Office Universal, Office 2013 (com autenticação moderna), cliente de sincronização do OneDrive | SharePoint Online | Windows 10 |

| Office 2016 (apenas Word, Excel, PowerPoint, OneNote). | SharePoint | macOS |

| Office 2019 | SharePoint | Windows 10, macOS |

| Aplicações móveis do Office | SharePoint | Android, iOS |

| Aplicação Office Yammer | Yammer | Windows 10, iOS, Android |

| Outlook 2019 | SharePoint | Windows 10, macOS |

| Outlook 2016 (Office para macOS) | Exchange Online | macOS |

| Outlook 2016, Outlook 2013 (com autenticação moderna), Skype for Business (com autenticação moderna) | Exchange Online | Windows 8.1, Windows 7 |

| Aplicação móvel do Outlook | Exchange Online | Android, iOS |

| Aplicação Power BI | Serviço Power BI | Windows 10, Windows 8.1, Windows 7, Android e iOS |

| Skype para Empresas | Exchange Online | Android, iOS |

| Aplicativo Azure DevOps Services (anteriormente Visual Studio Team Services ou VSTS) | Azure DevOps Services (anteriormente Visual Studio Team Services ou VSTS) | Windows 10, Windows 8.1, Windows 7, iOS e Android |

Clientes do Exchange ActiveSync

- Os administradores só podem selecionar clientes do Exchange ActiveSync ao atribuir políticas a usuários ou grupos. Selecionar Todos os usuários, Todos os usuários convidados e externos ou Funções de diretório faz com que todos os usuários estejam sujeitos à política.

- Quando os administradores criam uma política atribuída a clientes do Exchange ActiveSync, o Exchange Online deve ser o único aplicativo de nuvem atribuído à política.

- Os administradores podem restringir o escopo dessa política a plataformas específicas usando a condição Plataformas de dispositivo.

Se o controle de acesso atribuído à política usar Exigir aplicativo cliente aprovado, o usuário será direcionado a instalar e usar o cliente móvel do Outlook. Caso a autenticação Multifator, os Termos de uso ou os controles personalizados sejam necessários, os usuários afetados serão bloqueados, porque a autenticação básica não oferece suporte a esses controles.

Para obter mais informações, consulte os seguintes artigos:

- Bloquear autenticação herdada com Acesso Condicional

- Exigindo aplicativos cliente aprovados com acesso condicional

Outros clientes

Ao selecionar Outros clientes, você pode especificar uma condição que afeta aplicativos que usam autenticação básica com protocolos de email como IMAP, MAPI, POP, SMTP e aplicativos mais antigos do Office que não usam autenticação moderna.

Estado do dispositivo (preterido)

Esta condição foi preterida. Os clientes devem usar a condição Filtro para dispositivos na política de Acesso Condicional, para satisfazer cenários anteriormente alcançados usando a condição de estado do dispositivo.

Importante

O estado do dispositivo e os filtros para dispositivos não podem ser usados juntos na política de Acesso Condicional. Os filtros para dispositivos fornecem segmentação mais granular, incluindo suporte para segmentar informações de estado do dispositivo por meio da trustType propriedade e isCompliant .

Filtrar dispositivos

Quando os administradores configuram o filtro para dispositivos como uma condição, eles podem optar por incluir ou excluir dispositivos com base em um filtro usando uma expressão de regra nas propriedades do dispositivo. A expressão de regra para filtro para dispositivos pode ser criada usando o construtor de regras ou a sintaxe da regra. Essa experiência é semelhante à usada para regras para grupos de associação dinâmica para grupos. Para obter mais informações, consulte o artigo Acesso condicional: filtro para dispositivos.

Fluxos de autenticação (visualização)

Os fluxos de autenticação controlam como sua organização usa determinados protocolos e concessões de autenticação e autorização. Esses fluxos podem fornecer uma experiência perfeita para dispositivos que podem não ter dispositivos de entrada locais, como dispositivos compartilhados ou sinalização digital. Use esse controle para configurar métodos de transferência, como fluxo de código de dispositivo ou transferência de autenticação.