Provisionar o ID do Microsoft Entra para o Ative Directory - Configuração

O documento a seguir irá guiá-lo através da configuração do Microsoft Entra Cloud Sync para provisionamento do Microsoft Entra ID para o Ative Directory. Se você estiver procurando informações sobre o provisionamento do AD para o ID do Microsoft Entra, consulte Configurar - Provisionando o Ative Directory para o Microsoft Entra ID usando o Microsoft Entra Cloud Sync

Importante

A visualização pública do Group Writeback v2 no Microsoft Entra Connect Sync não estará mais disponível após 30 de junho de 2024. Esta funcionalidade será descontinuada nesta data e não terá mais suporte para a Sincronização de Ligação para aprovisionar grupos de segurança na cloud para o Active Directory. A funcionalidade continuará a operar após a data de descontinuação. No entanto, deixará de receber suporte após esta data e poderá deixar de funcionar a qualquer momento sem aviso prévio.

Oferecemos funcionalidade semelhante na Sincronização da Cloud do Microsoft Entra chamada Aprovisionamento de Grupo para o Active Directory que pode utilizar em vez da Repetição de Escrita de Grupo v2 para aprovisionar grupos de segurança da cloud para o Active Directory. Estamos a trabalhar para melhorar esta funcionalidade na Sincronização da Cloud, juntamente com outras novas funcionalidades que estamos a desenvolver na Sincronização da Cloud.

Os clientes que usam esta funcionalidade de pré-visualização na Sincronização de Ligação devem alternar a sua configuração da Sincronização de Ligação para a Sincronização na Cloud. Pode optar por mover toda a sincronização híbrida para a Sincronização na Cloud (se esta atender às suas necessidades). Também pode executar a Sincronização na Cloud lado a lado e mover apenas o aprovisionamento do grupo de segurança da cloud para o Active Directory para a Sincronização na Cloud.

Para clientes que aprovisionam grupos do Microsoft 365 para o Active Directory, pode continuar a utilizar a Repetição de Escrita de Grupo v1 para esta capacidade.

Pode avaliar a mudança exclusivamente para a Sincronização na Cloud utilizando o assistente de sincronização do utilizador.

Configurar o provisionamento

Para configurar o provisionamento, siga estas etapas.

- Entre no centro de administração do Microsoft Entra como pelo menos um Administrador Híbrido.

- Navegue até Gerenciamento híbrido de>identidade>Microsoft Entra Connect>Cloud sync.

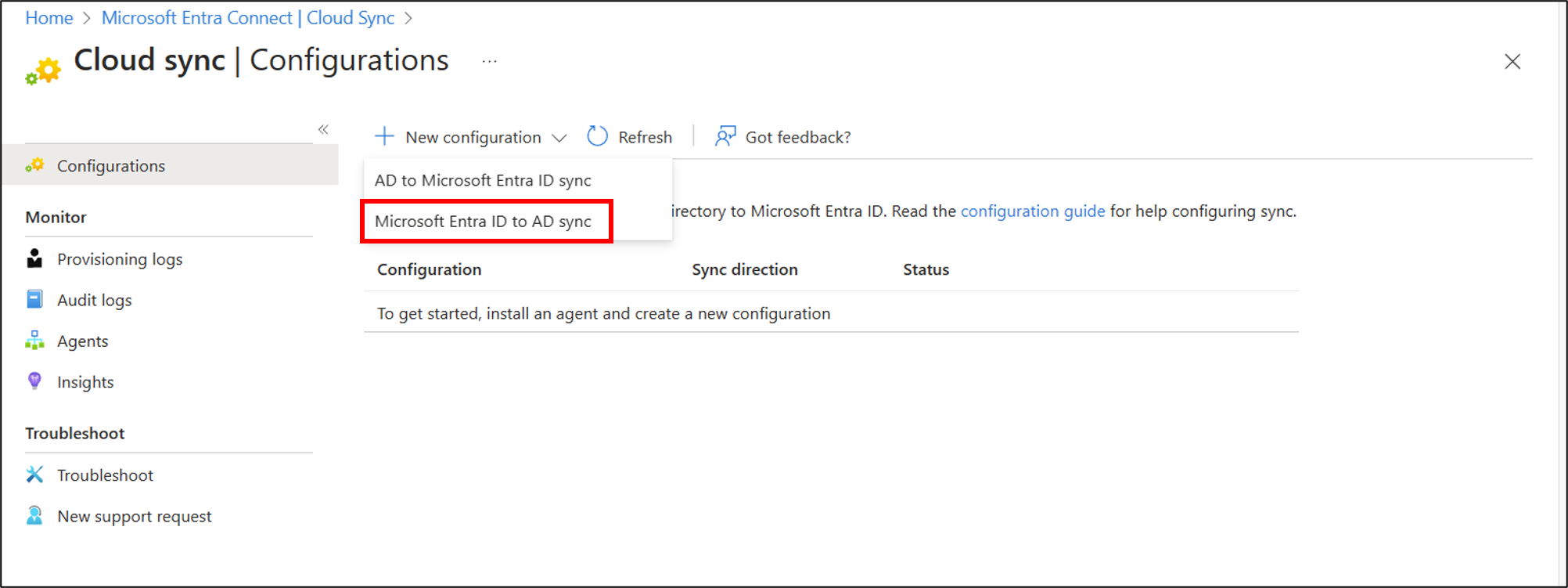

- Selecione Nova configuração.

- Selecione Microsoft Entra ID para sincronização do AD.

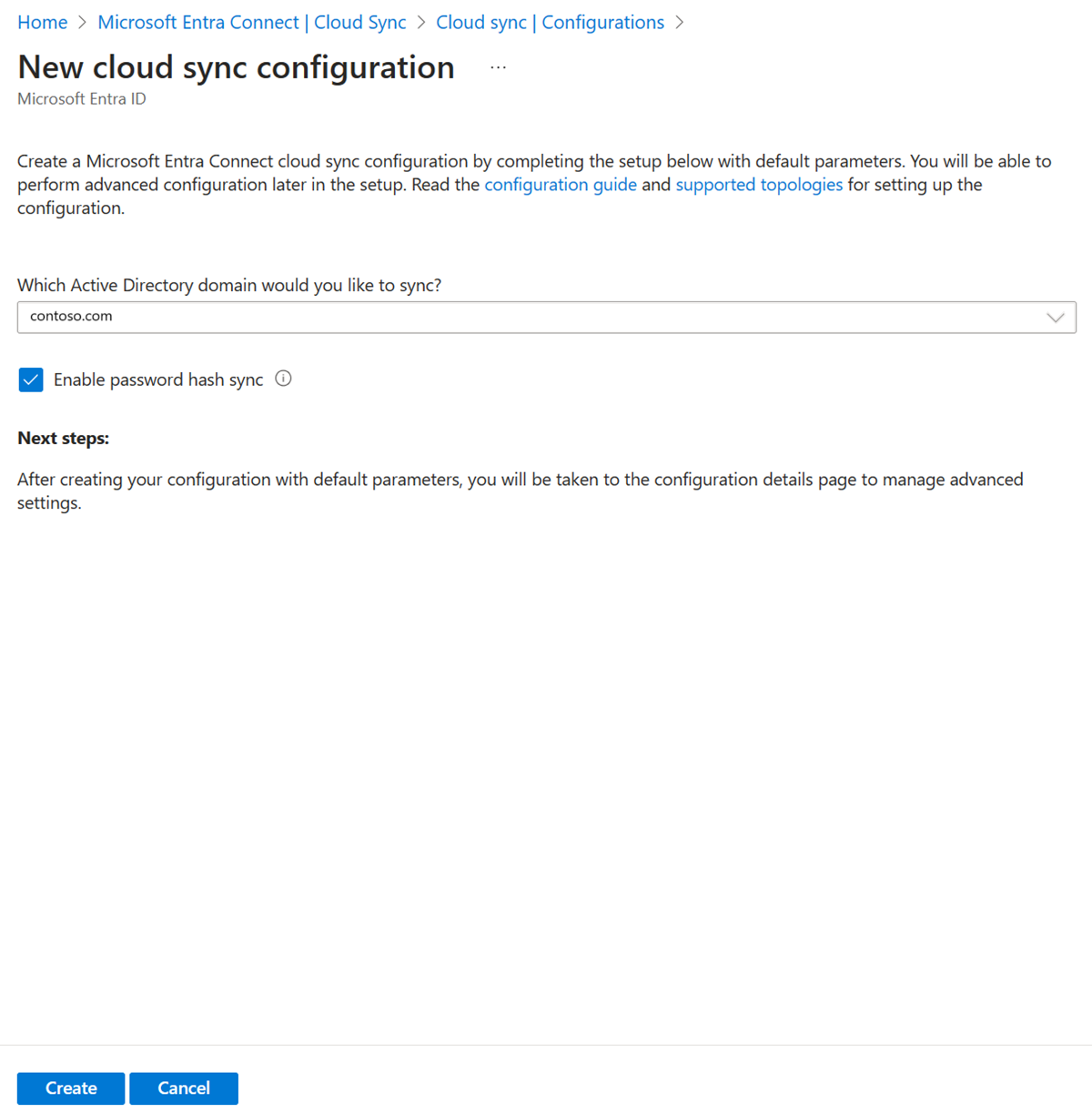

- No ecrã de configuração, selecione o domínio e se quer ativar a sincronização do hash de palavras-passe. Clique em Criar.

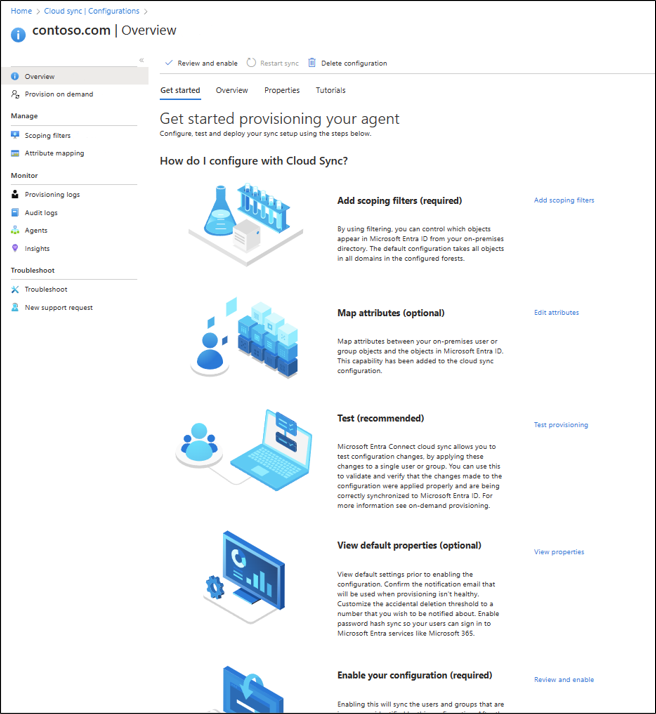

- A tela Introdução será aberta. A partir daqui, você pode continuar a configurar a sincronização na nuvem.

- A configuração é dividida nas seguintes 5 seções.

| Secção | Description |

|---|---|

| 1. Adicione filtros de escopo | Use esta seção para definir quais objetos aparecem no Microsoft Entra ID |

| 2. Atributos do mapa | Use esta seção para mapear atributos entre seus usuários/grupos locais com objetos do Microsoft Entra |

| 3. Ensaio | Teste sua configuração antes de implantá-la |

| 4. Ver propriedades padrão | Visualize a configuração padrão antes de ativá-las e faça alterações quando apropriado |

| 5. Habilite sua configuração | Uma vez pronto, habilite a configuração e os usuários/grupos começarão a sincronizar |

Provisionamento de escopo para grupos específicos

Você pode definir o escopo do agente para sincronizar todos ou grupos de segurança específicos. Você pode configurar grupos e unidades organizacionais dentro de uma configuração.

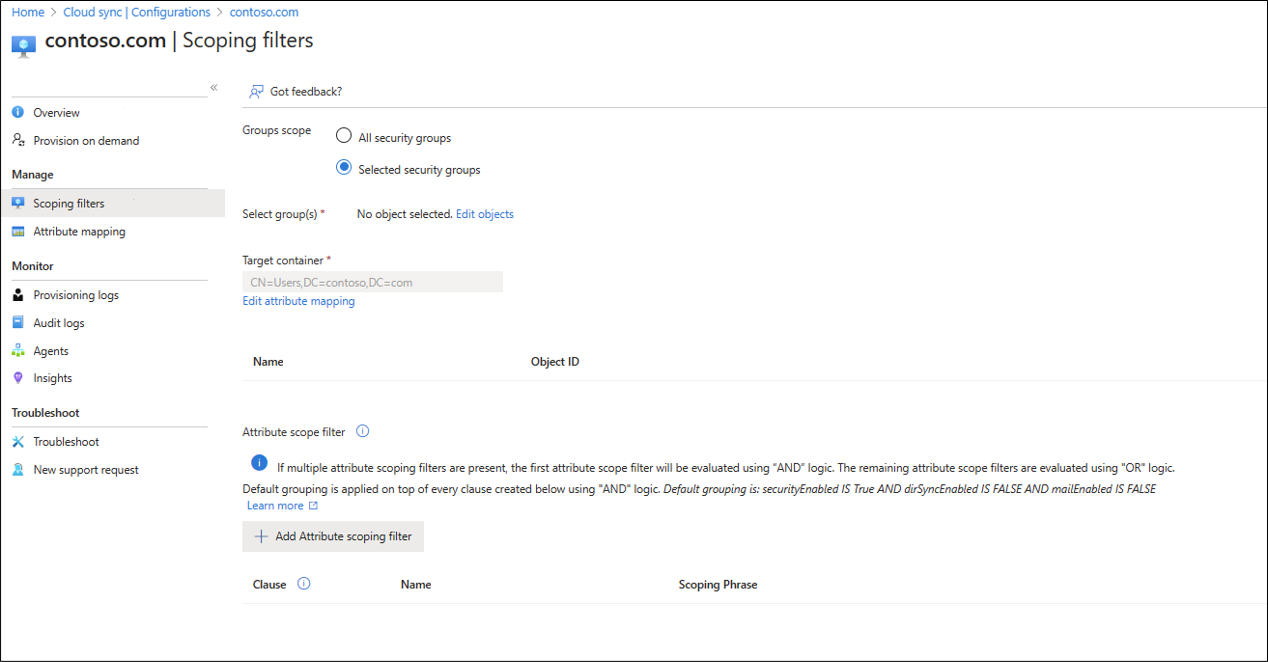

- Na tela Configuração de introdução . Clique em Adicionar filtros de escopo ao lado do ícone Adicionar filtros de escopo ou no clique em Filtros de escopo à esquerda em Gerenciar.

- Selecione o filtro de escopo. O filtro pode ser um dos seguintes:

- Todos os grupos de segurança: define o escopo da configuração a ser aplicada a todos os grupos de segurança na nuvem.

- Grupos de segurança selecionados: define o escopo da configuração a ser aplicada a grupos de segurança específicos.

- Para grupos de segurança específicos, selecione Editar grupos e escolha os grupos desejados na lista.

Nota

Se você selecionar um grupo de segurança que tenha um grupo de segurança aninhado como membro, somente o grupo aninhado será regravado e não seus membros. Por exemplo, se um grupo de segurança Vendas for membro do grupo de segurança Marketing, somente o próprio grupo Vendas será regravado e não os membros do grupo Vendas.

Se você quiser aninhar grupos e provisioná-los AD, precisará adicionar todos os grupos de membros ao escopo também.

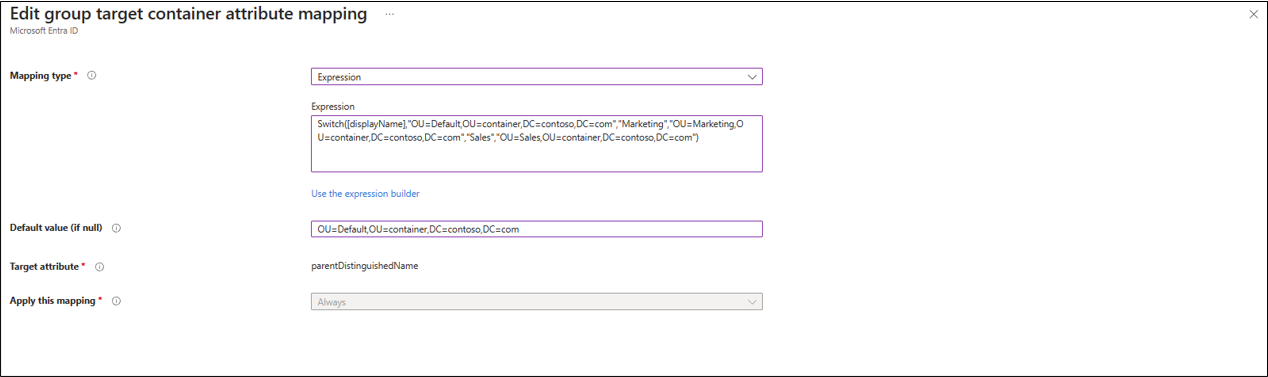

- Você pode usar a caixa Contêiner de Destino para definir o escopo de grupos que usam um contêiner específico. Realize essa tarefa usando o atributo parentDistinguishedName. Use um mapeamento constante, direto ou de expressão.

Vários contêineres de destino podem ser configurados usando uma expressão de mapeamento de atributos com a função Switch(). Com essa expressão, se o valor displayName for Marketing ou Sales, o grupo será criado na UO correspondente. Se não houver correspondência, o grupo será criado na UO padrão.

Switch([displayName],"OU=Default,OU=container,DC=contoso,DC=com","Marketing","OU=Marketing,OU=container,DC=contoso,DC=com","Sales","OU=Sales,OU=container,DC=contoso,DC=com")

- Há suporte para filtragem de escopo baseada em atributos. Para obter mais informações, consulte Filtragem de escopo baseada em atributo e Referência para escrever expressões para mapeamentos de atributos no Microsoft Entra ID e Cenário - Usando extensões de diretório com provisionamento de grupo para o Ative Directory.

- Depois que os filtros de escopo estiverem configurados, clique em Salvar.

- Depois de salvar, você verá uma mensagem informando o que ainda precisa fazer para configurar a sincronização na nuvem. Você pode clicar no link para continuar.

Provisionamento de escopo para grupos específicos usando extensões de diretório

Para definir o escopo e a filtragem mais avançados, você pode configurar o uso de extensões de diretório. Para obter uma visão geral das extensões de diretório, consulte Extensões de diretório para provisionamento do Microsoft Entra ID para o Ative Directory

Para obter um tutorial passo a passo sobre como estender o esquema e, em seguida, usar o atributo de extensão de diretório com provisionamento de sincronização na nuvem para o AD, consulte Cenário - Usando extensões de diretório com provisionamento de grupo para o Ative Directory.

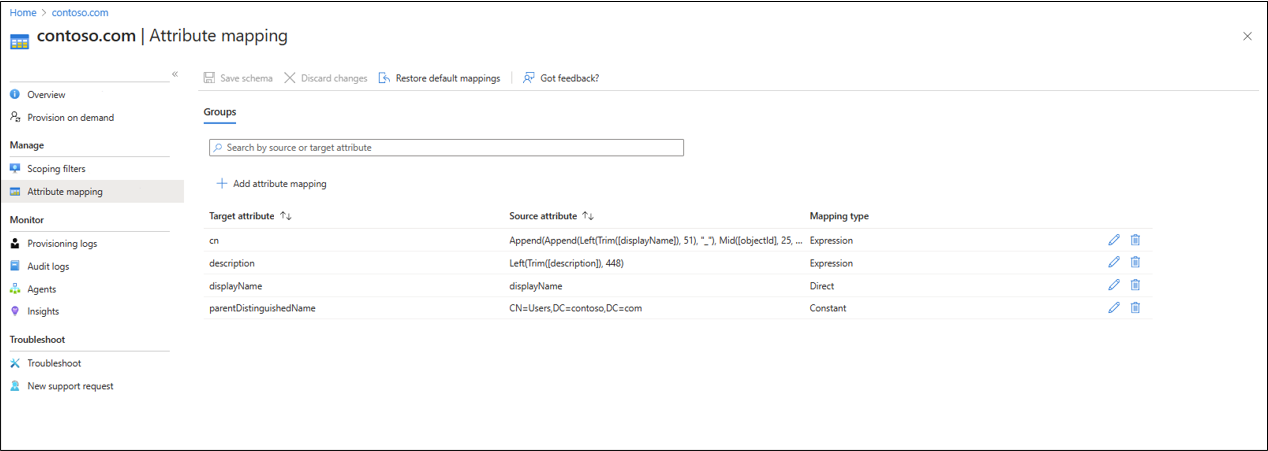

Mapeamento de atributos

O Microsoft Entra Cloud Sync permite mapear facilmente atributos entre seus objetos de usuário/grupo locais e os objetos no ID do Microsoft Entra.

Você pode personalizar os mapeamentos de atributos padrão de acordo com suas necessidades de negócios. Portanto, você pode alterar ou excluir mapeamentos de atributos existentes ou criar novos mapeamentos de atributos.

Depois de salvar, você verá uma mensagem informando o que ainda precisa fazer para configurar a sincronização na nuvem. Você pode clicar no link para continuar.

Para obter mais informações, consulte Mapeamento de atributos e Referência para escrever expressões para mapeamentos de atributos no Microsoft Entra ID.

Extensões de diretório e mapeamento de atributos personalizados.

O Microsoft Entra Cloud Sync permite estender o diretório com extensões e fornece mapeamento de atributos personalizados. Para obter mais informações, consulte Extensões de diretório e mapeamento de atributos personalizados.

Aprovisionamento a pedido

O Microsoft Entra Cloud Sync permite testar as alterações de configuração, aplicando-as a um único utilizador ou grupo.

Você pode usar isso para validar e verificar se as alterações feitas na configuração foram aplicadas corretamente e estão sendo sincronizadas corretamente com o ID do Microsoft Entra.

Após o teste, você verá uma mensagem informando o que ainda precisa fazer para configurar a sincronização na nuvem. Você pode clicar no link para continuar.

Para obter mais informações, consulte Provisionamento sob demanda.

Exclusões acidentais e notificações por e-mail

A seção de propriedades padrão fornece informações sobre exclusões acidentais e notificações por e-mail.

O recurso de exclusão acidental foi projetado para protegê-lo contra alterações acidentais de configuração e alterações no diretório local que afetariam muitos usuários e grupos.

Esta funcionalidade permite-lhe:

- Configure a capacidade de evitar exclusões acidentais automaticamente.

- Defina o # de objetos (limite) além do qual a configuração terá efeito

- Configure um endereço de e-mail de notificação para que eles possam receber uma notificação por e-mail assim que o trabalho de sincronização em questão for colocado em quarentena para este cenário

Para obter mais informações, consulte Exclusões acidentais

Clique no lápis ao lado de Noções básicas para alterar os padrões em uma configuração.

Habilite sua configuração

Depois de finalizar e testar sua configuração, você pode ativá-la.

Clique em Ativar configuração para ativá-la.

Quarentenas

A sincronização na nuvem monitoriza o estado de funcionamento da sua configuração e coloca objetos não íntegros num estado de quarentena. Se a maioria ou todas as chamadas feitas no sistema de destino falharem consistentemente devido a um erro, por exemplo, credenciais de administrador inválidas, o trabalho de sincronização será marcado como em quarentena. Para obter mais informações, consulte a seção de solução de problemas sobre quarentenas.

Reiniciar o aprovisionamento

Se você não quiser esperar pela próxima execução agendada, acione a execução de provisionamento usando o botão Reiniciar sincronização .

- Entre no centro de administração do Microsoft Entra como pelo menos um Administrador Híbrido.

- Navegue até Gerenciamento híbrido de>identidade>Microsoft Entra Connect>Cloud sync.

Em Configuração, selecione sua configuração.

Na parte superior, selecione Reiniciar sincronização.

Remover uma configuração

Para excluir uma configuração, siga estas etapas.

- Entre no centro de administração do Microsoft Entra como pelo menos um Administrador Híbrido.

- Navegue até Gerenciamento híbrido de>identidade>Microsoft Entra Connect>Cloud sync.

Em Configuração, selecione sua configuração.

Na parte superior da tela de configuração, selecione Excluir configuração.

Importante

Não há confirmação antes de excluir uma configuração. Certifique-se de que esta é a ação que pretende executar antes de selecionar Eliminar.