Tutorial: Migrar políticas de início de sessão do Okta para o Acesso Condicional do Microsoft Entra

Neste tutorial, aprenda a migrar uma organização de políticas de logon globais ou de nível de aplicativo no Acesso Condicional Okta no Microsoft Entra ID. As políticas de Acesso Condicional protegem o acesso do usuário na ID do Microsoft Entra e em aplicativos conectados.

Saiba mais: O que é o Acesso Condicional?

Este tutorial pressupõe que você tenha:

- Locatário do Office 365 federado ao Okta para entrada e autenticação multifator

- Servidor Microsoft Entra Connect ou agentes de provisionamento de nuvem do Microsoft Entra Connect configurados para provisionamento de usuários para Microsoft Entra ID

Pré-requisitos

Consulte as duas seções a seguir para obter os pré-requisitos de licenciamento e credenciais.

Licenciamento

Há requisitos de licenciamento se você alternar de logon Okta para Acesso Condicional. O processo requer uma licença do Microsoft Entra ID P1 para habilitar o registro para autenticação multifator do Microsoft Entra.

Saiba mais: Atribuir ou remover licenças no centro de administração do Microsoft Entra

Credenciais de Administrador Empresarial

Para configurar o registro SCP (ponto de conexão de serviço), verifique se você tem credenciais de Administrador Corporativo na floresta local.

Avalie as políticas de logon da Okta para transição

Localize e avalie as políticas de início de sessão do Okta para determinar o que será transferido para o Microsoft Entra ID.

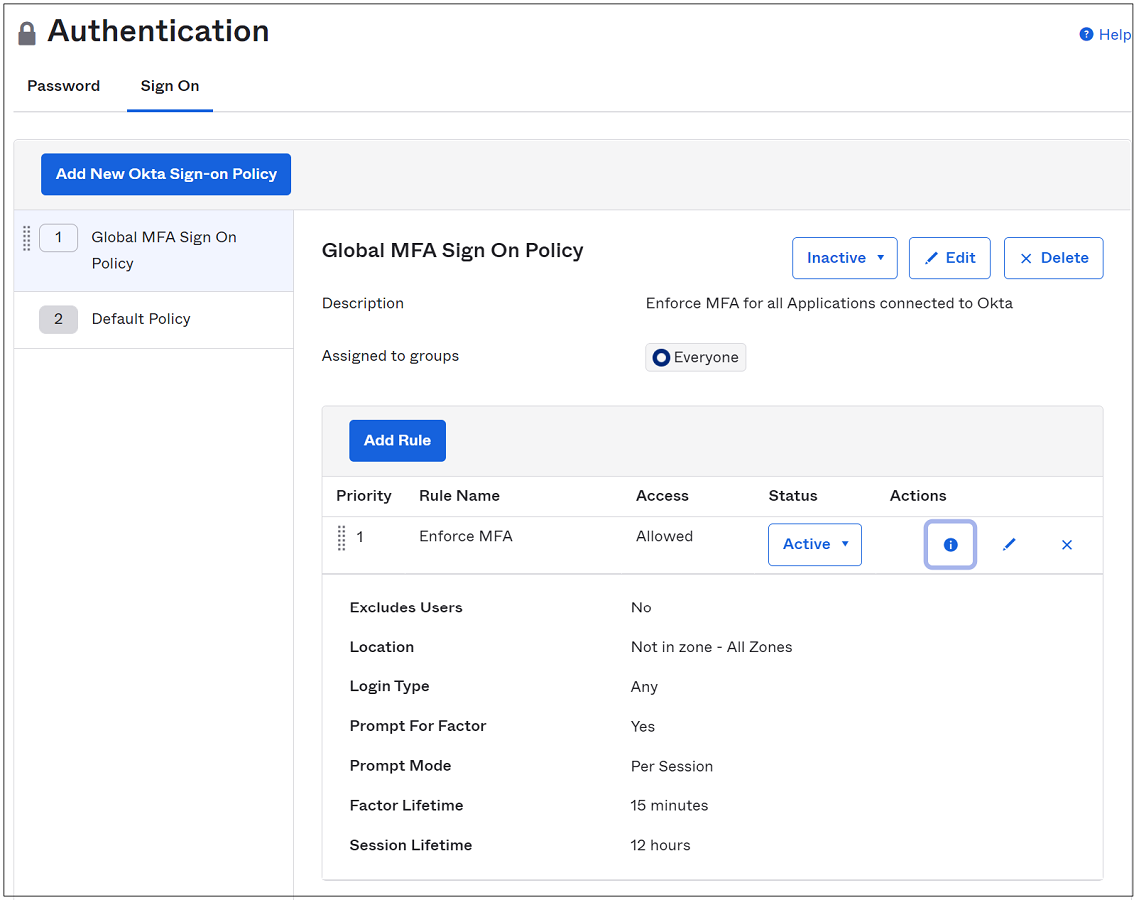

Em Okta, vá para Autenticação de Segurança>>Entrar.

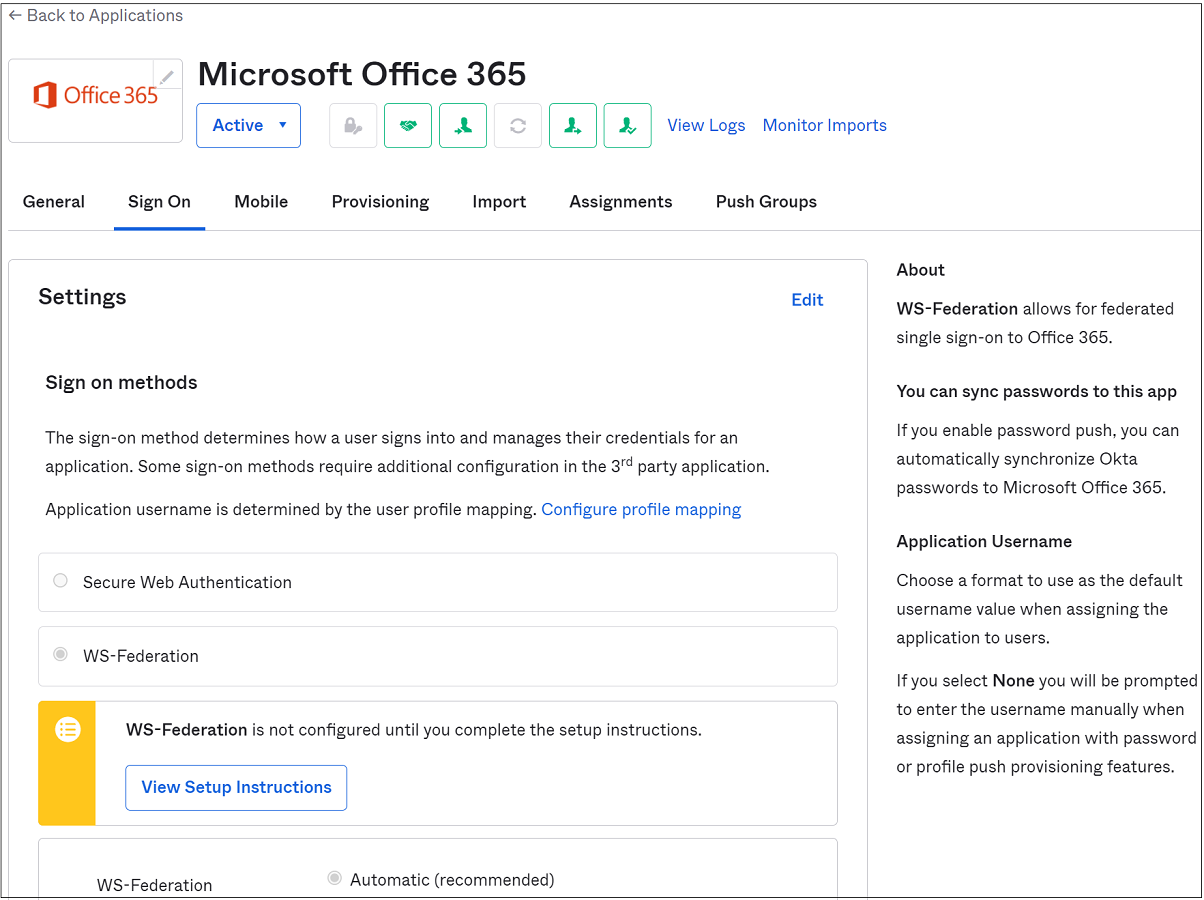

Vá para Aplicações.

No submenu, selecione Aplicativos

Na lista Aplicativos ativos, selecione a instância conectada do Microsoft Office 365.

Selecione Iniciar sessão.

Desloque-se até à parte inferior da página.

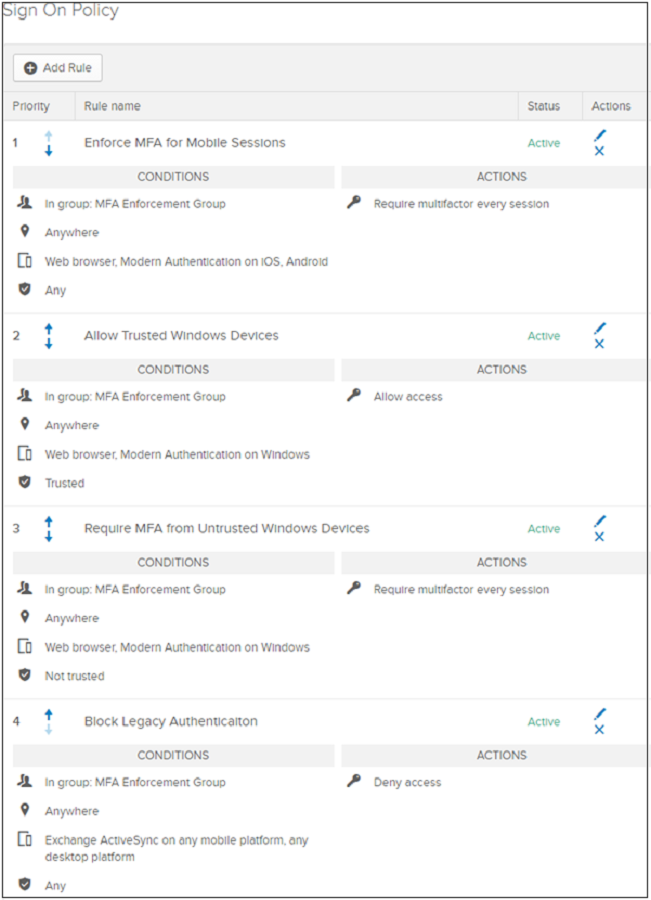

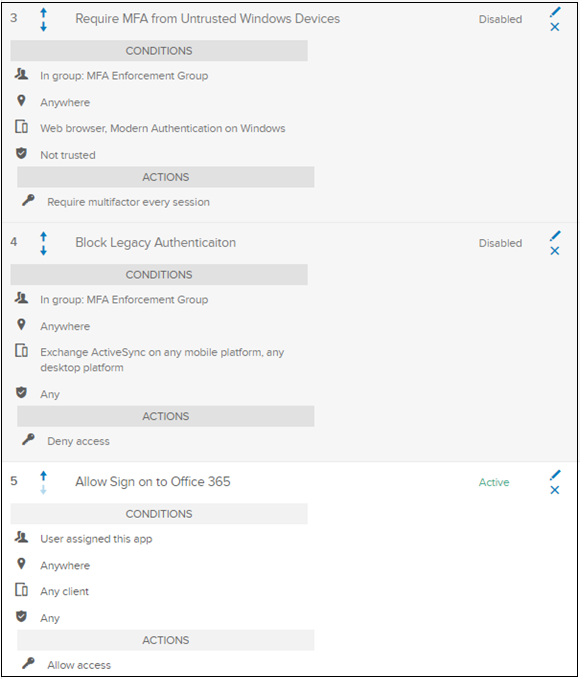

A política de início de sessão da aplicação Microsoft Office 365 tem quatro regras:

- Impor MFA para sessões móveis - requer MFA de autenticação moderna ou sessões de navegador no iOS ou Android

- Permitir dispositivos Windows confiáveis - evita verificações desnecessárias ou solicitações de fatores para dispositivos Okta confiáveis

- Exigir MFA de dispositivos Windows não confiáveis - requer MFA de autenticação moderna ou sessões de navegador em dispositivos Windows não confiáveis

- Bloquear autenticação herdada - impede que clientes de autenticação herdados se conectem ao serviço

A captura de tela a seguir mostra as condições e ações para as quatro regras, na tela Política de Logon.

Configurar políticas de Acesso Condicional

Configure as políticas de Acesso Condicional para corresponder às condições Okta. No entanto, em alguns cenários, você pode precisar de mais configuração:

- Locais de rede Okta para locais nomeados no Microsoft Entra ID

- Confiança do dispositivo Okta no Acesso Condicional baseado em dispositivo (duas opções para avaliar os dispositivos do usuário):

- Consulte a seção a seguir, Configuração de associação híbrida do Microsoft Entra para sincronizar dispositivos Windows, como Windows 10, Windows Server 2016 e 2019, com o Microsoft Entra ID

- Consulte a seção a seguir, Configurar a conformidade do dispositivo

- Consulte Usar a associação híbrida do Microsoft Entra, um recurso no servidor Microsoft Entra Connect que sincroniza dispositivos Windows, como Windows 10, Windows Server 2016 e Windows Server 2019, com a ID do Microsoft Entra

- Consulte Inscrever o dispositivo no Microsoft Intune e atribuir uma política de conformidade

Configuração de associação híbrida do Microsoft Entra

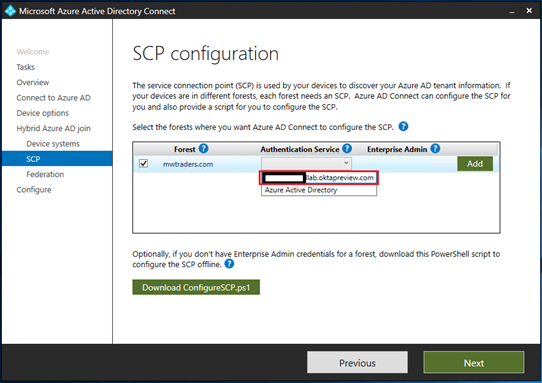

Para habilitar a associação híbrida do Microsoft Entra no servidor Microsoft Entra Connect, execute o assistente de configuração. Após a configuração, registre os dispositivos.

Nota

A associação híbrida do Microsoft Entra não é suportada com os agentes de provisionamento de nuvem do Microsoft Entra Connect.

Configure a associação híbrida do Microsoft Entra.

Na página de configuração do SCP, selecione a lista suspensa Serviço de autenticação.

Selecione um URL de provedor de federação Okta.

Selecione Adicionar.

Insira suas credenciais de Administrador Corporativo local

Selecione Seguinte.

Gorjeta

Se você bloqueou a autenticação herdada em clientes Windows na política de logon global ou no nível do aplicativo, crie uma regra que permita que o processo de ingresso híbrido do Microsoft Entra seja concluído. Permita a pilha de autenticação herdada para clientes Windows.

Para habilitar cadeias de caracteres de cliente personalizadas em políticas de aplicativo, entre em contato com a Central de Ajuda da Okta.

Configurar a conformidade do dispositivo

O Microsoft Entra hybrid join é um substituto para a confiança do dispositivo Okta no Windows. As políticas de Acesso Condicional reconhecem a conformidade para dispositivos inscritos no Microsoft Intune.

Política de conformidade de dispositivos

- Utilizar políticas de conformidade para definir regras para dispositivos geridos com o Intune

- Criar uma política de conformidade no Microsoft Intune

Inscrição no Windows 10/11, iOS, iPadOS e Android

Se você implantou a associação híbrida do Microsoft Entra, poderá implantar outra política de grupo para concluir o registro automático desses dispositivos no Intune.

- Inscrição no Microsoft Intune

- Guia de início rápido: configurar o registro automático para dispositivos Windows 10/11

- Inscrever dispositivos Android

- Inscrever dispositivos iOS/iPadOS no Intune

Definir configurações de locatário de autenticação multifator do Microsoft Entra

Gorjeta

As etapas neste artigo podem variar ligeiramente com base no portal a partir do qual você começou.

Antes de converter para Acesso Condicional, confirme as configurações básicas do locatário MFA para sua organização.

Entre no centro de administração do Microsoft Entra como um Administrador de Identidade Híbrida.

Aceder a Identidade>Utilizadores>Todos os Utilizadores.

Selecione MFA por usuário no menu superior do painel Usuários .

O portal de autenticação multifator herdado do Microsoft Entra é exibido. Ou selecione Portal de autenticação multifator Microsoft Entra.

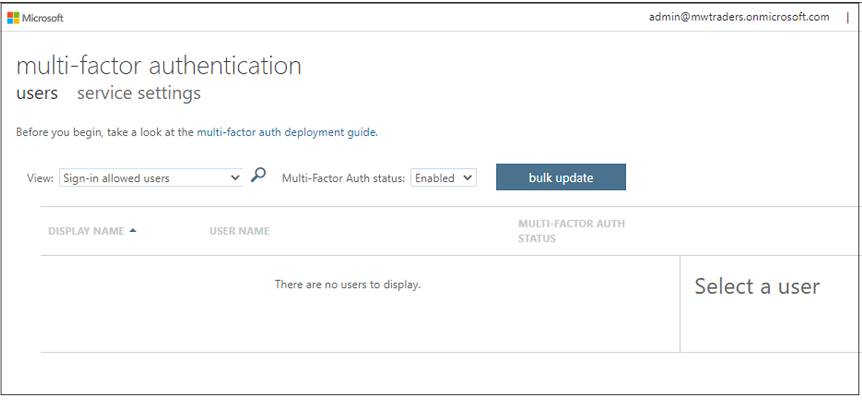

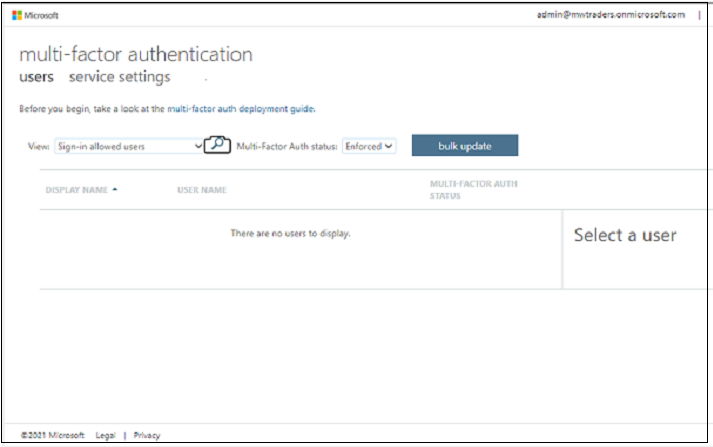

Confirme se não há usuários habilitados para MFA herdada: no menu Autenticação multifator, em Status de autenticação multifator, selecione Habilitado e Aplicado. Se o locatário tiver usuários nos modos de exibição a seguir, desative-os no menu herdado.

Verifique se o campo Imposto está vazio.

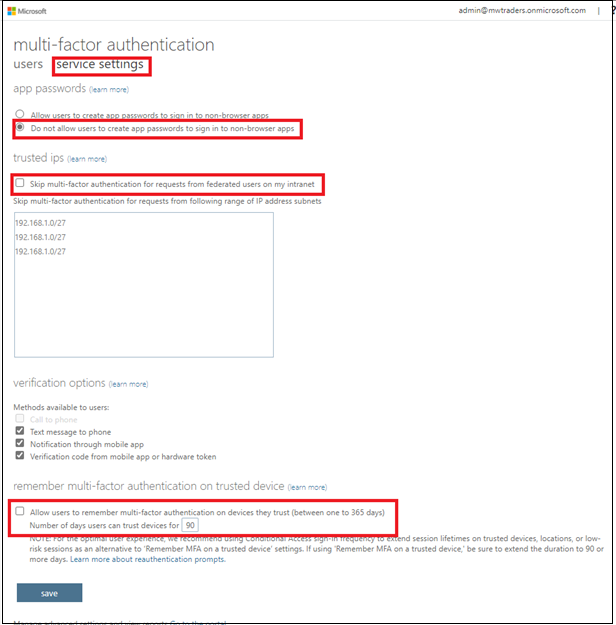

Selecione a opção Configurações do serviço .

Altere a seleção Senhas de aplicativo para Não permitir que os usuários criem senhas de aplicativo para entrar em aplicativos que não sejam do navegador.

Desmarque as caixas de seleção Ignorar autenticação multifator para solicitações de usuários federados na minha intranet e Permitir que os usuários se lembrem da autenticação multifator em dispositivos em que confiam (entre um a 365 dias).

Selecione Guardar.

Nota

Consulte Otimizar prompts de reautenticação e entender o tempo de vida da sessão para autenticação multifator do Microsoft Entra.

Criar uma política de Acesso Condicional

Para configurar políticas de Acesso Condicional, consulte Práticas recomendadas para implantar e projetar o Acesso Condicional.

Depois de definir os pré-requisitos e as configurações básicas estabelecidas, você pode criar a política de Acesso Condicional. A política pode ser direcionada a um aplicativo, a um grupo de usuários de teste ou a ambos.

Antes de começar:

- Compreender os componentes da política de Acesso Condicional

- Criar uma política de Acesso Condicional

Inicie sessão no centro de administração do Microsoft Entra.

Navegue até Identidade.

Para saber como criar uma política no Microsoft Entra ID. Consulte Política comum de acesso condicional: exigir MFA para todos os usuários.

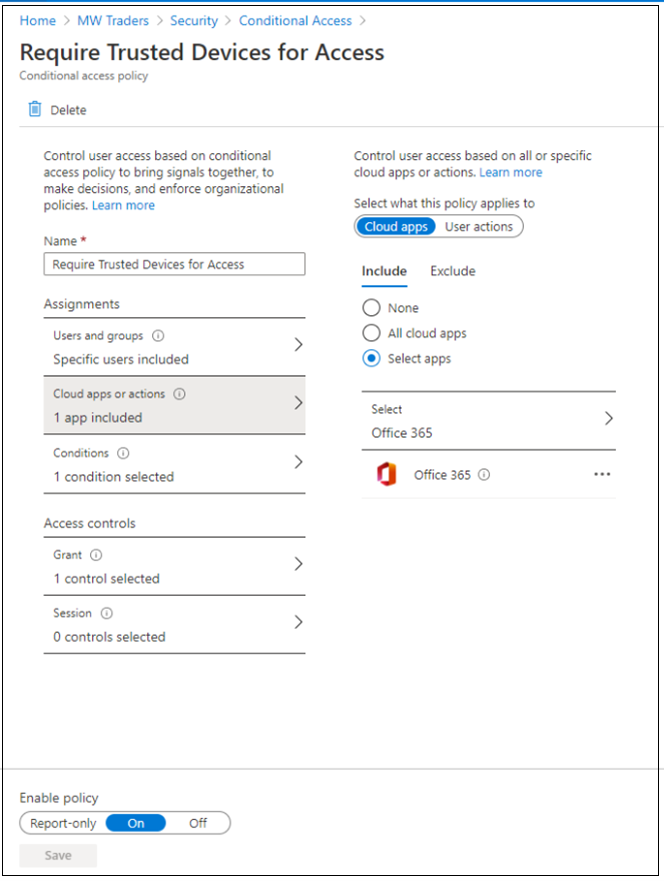

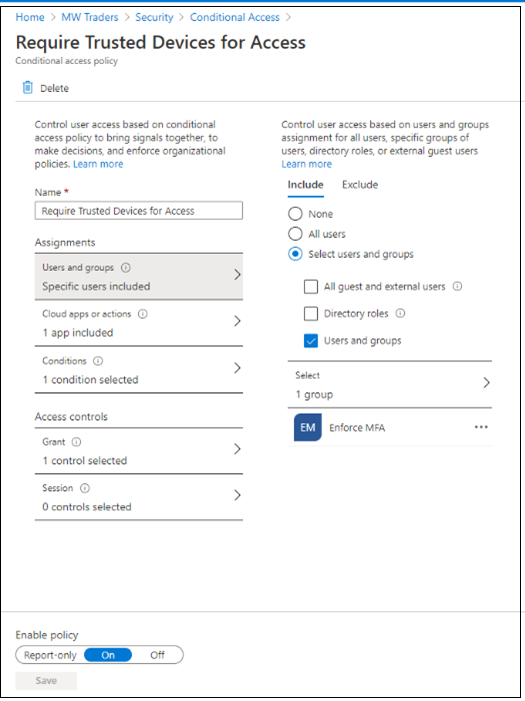

Crie uma regra de Acesso Condicional baseada na confiança do dispositivo.

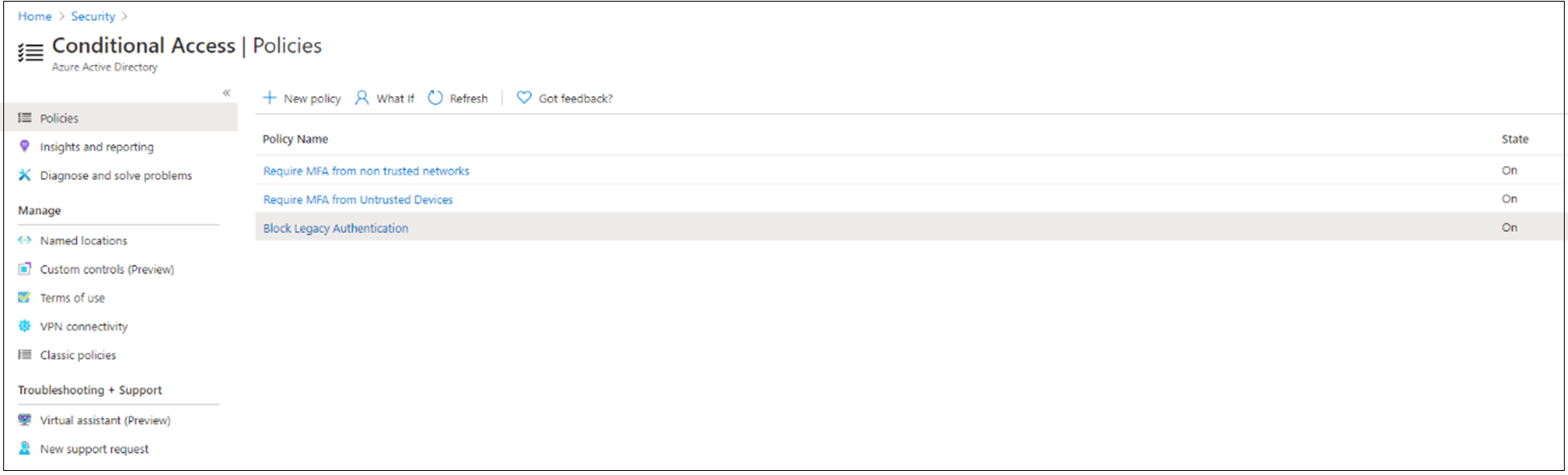

Depois de configurar a política baseada no local e a política de confiança do dispositivo, bloqueie a autenticação herdada com o ID do Microsoft Entra com Acesso Condicional.

Com estas três políticas de Acesso Condicional, a experiência original de políticas de início de sessão do Okta é replicada no Microsoft Entra ID.

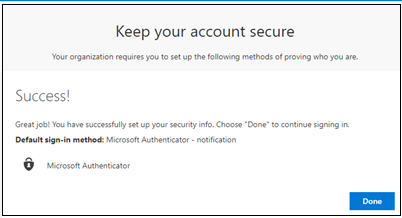

Inscrever membros piloto no MFA

Os usuários se registram para métodos de MFA.

Para registro individual, os usuários acessam o painel de entrada da Microsoft.

Para gerir o registo, os utilizadores acedam a Microsoft My Sign-Ins | Informações de segurança.

Saiba mais: Habilite o registro combinado de informações de segurança no Microsoft Entra ID.

Nota

Se os usuários se registrarem, eles serão redirecionados para a página Minha Segurança, depois de satisfazerem a MFA.

Ativar políticas de Acesso Condicional

Para testar, altere as políticas criadas para Login de usuário de teste habilitado.

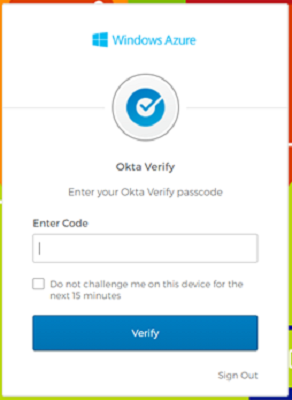

No painel Entrada do Office 365, o usuário de teste John Smith é solicitado a entrar com a autenticação multifator Okta MFA e Microsoft Entra.

Conclua a verificação de MFA através da Okta.

O usuário é solicitado para Acesso Condicional.

Verifique se as políticas estão configuradas para serem acionadas para MFA.

Adicionar membros da organização às políticas de Acesso Condicional

Depois de realizar testes em membros piloto, adicione os membros restantes da organização às políticas de Acesso Condicional, após o registro.

Para evitar solicitação dupla entre a autenticação multifator do Microsoft Entra e o Okta MFA, desative o Okta MFA: modifique as políticas de logon.

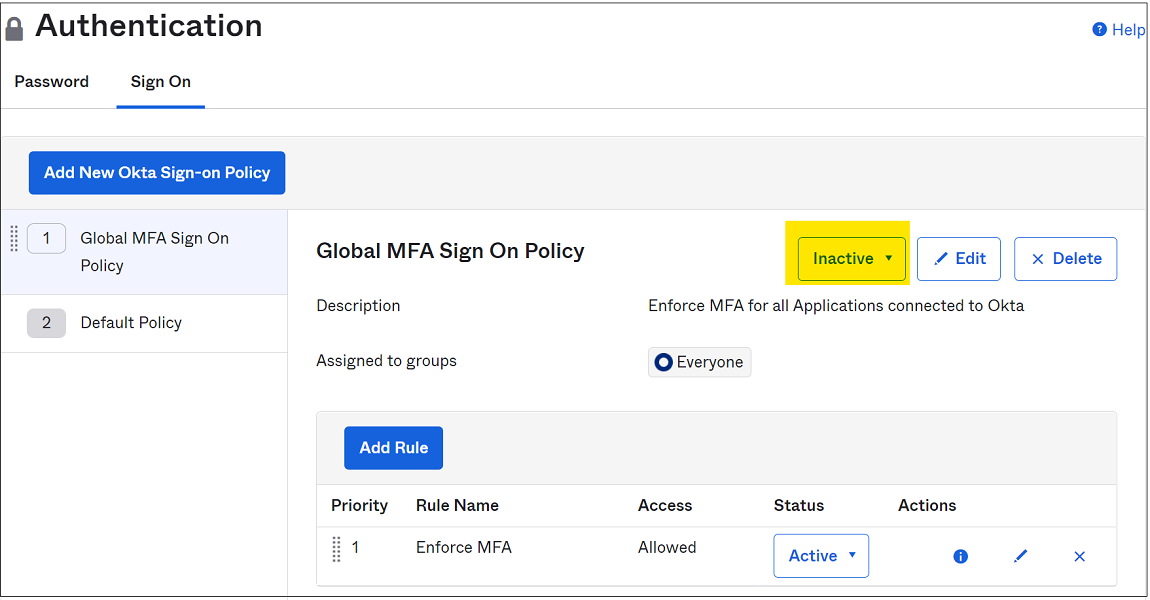

Acesse o console de administração do Okta

Selecione Autenticação de Segurança>

Vá para Política de início de sessão.

Nota

Defina políticas globais como Inativo se todos os aplicativos do Okta estiverem protegidos por políticas de logon de aplicativos.

Defina a política Enforce MFA como Inativo. Você pode atribuir a política a um novo grupo que não inclua os usuários do Microsoft Entra.

No painel de política de início de sessão ao nível da aplicação, selecione a opção Desativar Regra .

Selecione Inativo. Você pode atribuir a política a um novo grupo que não inclua os usuários do Microsoft Entra.

Verifique se há pelo menos uma política de logon no nível do aplicativo habilitada para o aplicativo que permite acesso sem MFA.

Os usuários serão solicitados a fornecer Acesso Condicional na próxima vez que entrarem.