Migrar a federação Okta para a autenticação do Microsoft Entra

Neste tutorial, aprenda a federar locatários do Office 365 com Okta para logon único (SSO).

Você pode migrar a federação para o Microsoft Entra ID de forma faseada para garantir uma boa experiência de autenticação para os usuários. Em uma migração em estágios, você pode testar o acesso de federação reversa aos aplicativos Okta SSO restantes.

Nota

O cenário descrito neste tutorial é apenas uma maneira possível de implementar a migração. Você deve tentar adaptar as informações à sua configuração específica.

Pré-requisitos

- Um locatário do Office 365 federado ao Okta para SSO

- Um servidor Microsoft Entra Connect ou agentes de provisionamento de nuvem do Microsoft Entra Connect configurados para provisionamento de usuário para Microsoft Entra ID

- Uma das seguintes funções: Administrador de Aplicativos, Administrador de Aplicativos na Nuvem ou Administrador de Identidade Híbrida.

Configurar o Microsoft Entra Connect para autenticação

Os clientes que federam seus domínios do Office 365 com o Okta podem não ter um método de autenticação válido no Microsoft Entra ID. Antes de migrar para a autenticação gerenciada, valide o Microsoft Entra Connect e configure-o para entrada do usuário.

Configure o método de entrada:

-

Sincronização de hash de senha - uma extensão do recurso de sincronização de diretórios implementado pelo servidor Microsoft Entra Connect ou agentes de provisionamento de nuvem

- Utilize esta funcionalidade para iniciar sessão nos serviços do Microsoft Entra, como o Microsoft 365

- Entre no serviço com a senha para entrar na instância local do Ative Directory

- Consulte O que é a sincronização de hash de senha com o Microsoft Entra ID?

-

Autenticação de passagem - inicie sessão em aplicações locais e na nuvem com as mesmas palavras-passe

- Quando os usuários entram por meio do Microsoft Entra ID, o agente de autenticação de passagem valida senhas em relação ao AD local

- Consulte Entrada de usuário com autenticação de passagem do Microsoft Entra

-

SSO contínuo - inicia sessão em utilizadores em ambientes de trabalho empresariais ligados à rede empresarial

- Os usuários têm acesso a aplicativos na nuvem sem outros componentes locais

- Veja, Microsoft Entra SSO contínuo

Para criar uma experiência de usuário de autenticação contínua no Microsoft Entra ID, implante o SSO contínuo para sincronização de hash de senha ou autenticação de passagem.

Para obter os pré-requisitos de SSO contínuo, consulte Guia de início rápido: Microsoft Entra logon único contínuo.

Para este tutorial, você configura a sincronização de hash de senha e o SSO contínuo.

Configurar o Microsoft Entra Connect para sincronização de hash de senha e SSO contínuo

- No servidor Microsoft Entra Connect, abra o aplicativo Microsoft Entra Connect .

- Selecione Configurar.

- Selecione Alterar login do usuário.

- Selecione Seguinte.

- Insira as credenciais do Administrador de Identidade Híbrida do servidor Microsoft Entra Connect.

- O servidor está configurado para federação com Okta. Altere a seleção para Sincronização de hash de senha.

- Selecione Ativar logon único.

- Selecione Seguinte.

- Para o sistema local local, insira as credenciais de administrador de domínio.

- Selecione Seguinte.

- Na página final, selecione Configurar.

- Ignore o aviso para a associação híbrida do Microsoft Entra.

Configurar recursos de distribuição em estágios

Gorjeta

As etapas neste artigo podem variar ligeiramente com base no portal a partir do qual você começou.

Antes de testar a desfederação de um domínio, no Microsoft Entra ID use uma distribuição em estágios de autenticação em nuvem para testar usuários desfederados.

Saiba mais: Migrar para a autenticação na nuvem usando a distribuição em estágios

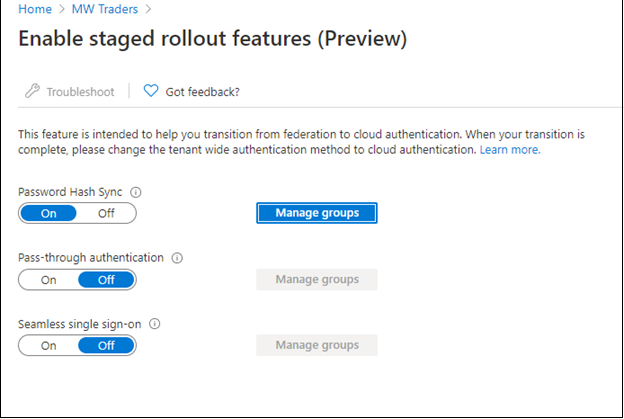

Depois de habilitar a sincronização de hash de senha e o SSO contínuo no servidor Microsoft Entra Connect, configure uma distribuição em estágios:

Entre no centro de administração do Microsoft Entra como pelo menos um Administrador de Identidade Híbrida.

Navegue até >Connect Sync.

Confirme se a Sincronização de Hash de Senha está habilitada no locatário.

Selecione Ativar distribuição em estágios para entrada de usuário gerenciado.

Após a configuração do servidor, a configuração Sincronização de Hash de Senha pode ser alterada para Ativado.

Habilite a configuração.

O logon único contínuo está desativado. Se você habilitá-lo, um erro aparecerá porque você o habilitou no locatário.

Selecione Gerenciar grupos.

Adicione um grupo à distribuição de sincronização de hash de senha.

Aguarde cerca de 30 minutos para que o recurso entre em vigor no seu locatário.

Quando o recurso entra em vigor, os usuários não são redirecionados para Okta ao tentar acessar os serviços do Office 365.

O recurso de distribuição em estágios tem alguns cenários sem suporte:

- Não há suporte para protocolos de autenticação herdados, como Post Office Protocol 3 (POP3) e SMTP (Simple Mail Transfer Protocol).

- Se você configurou a associação híbrida do Microsoft Entra para Okta, os fluxos de associação híbrida do Microsoft Entra vão para Okta até que o domínio seja desfederado.

- Uma política de logon permanece no Okta para autenticação herdada de clientes Windows de ingresso híbrido do Microsoft Entra.

Criar um aplicativo Okta no Microsoft Entra ID

Os usuários que converteram para autenticação gerenciada podem precisar de acesso a aplicativos no Okta. Para acesso do usuário a esses aplicativos, registre um aplicativo Microsoft Entra vinculado à página inicial do Okta.

Configure o registro do aplicativo corporativo para Okta.

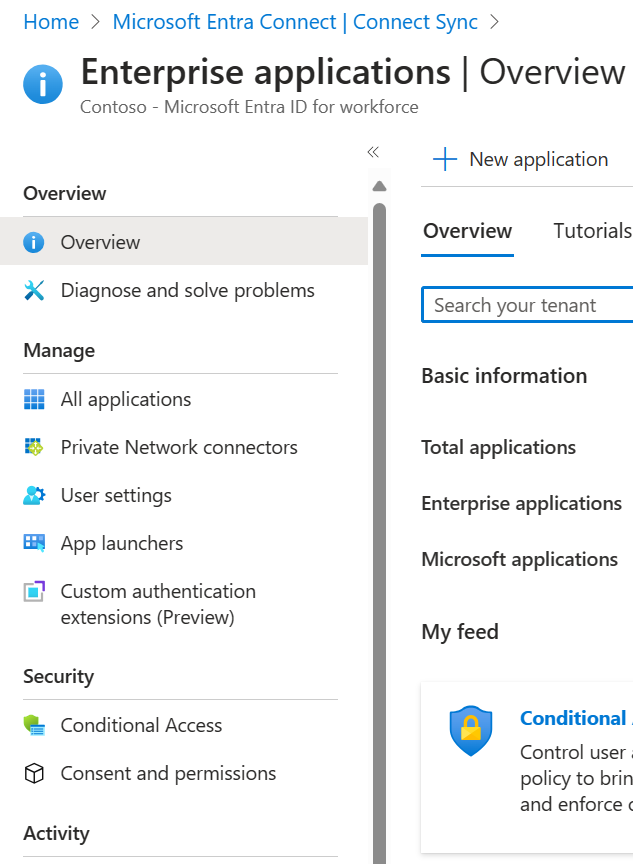

Entre no centro de administração do Microsoft Entra como pelo menos um administrador de aplicativos na nuvem.

Navegue até >Todos os aplicativos.

Selecione Nova aplicação.

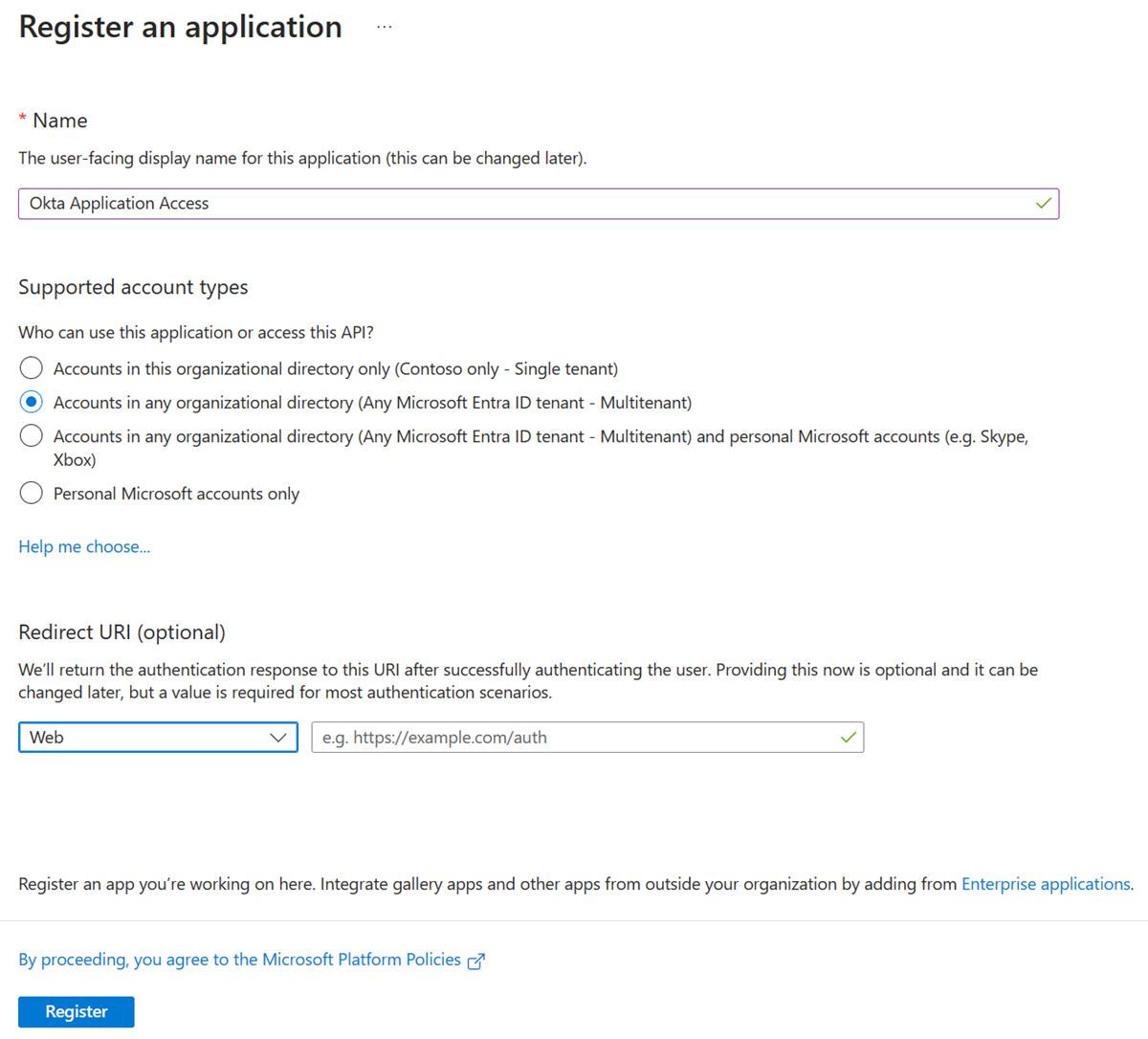

Selecione Criar seu próprio aplicativo.

No menu, nomeie o aplicativo Okta.

Selecione Registrar um aplicativo no qual você está trabalhando para integrar com o Microsoft Entra ID.

Selecione Criar.

Selecione Contas em qualquer diretório organizacional (Any Microsoft Entra Directory - Multitenant).

Selecione Registar.

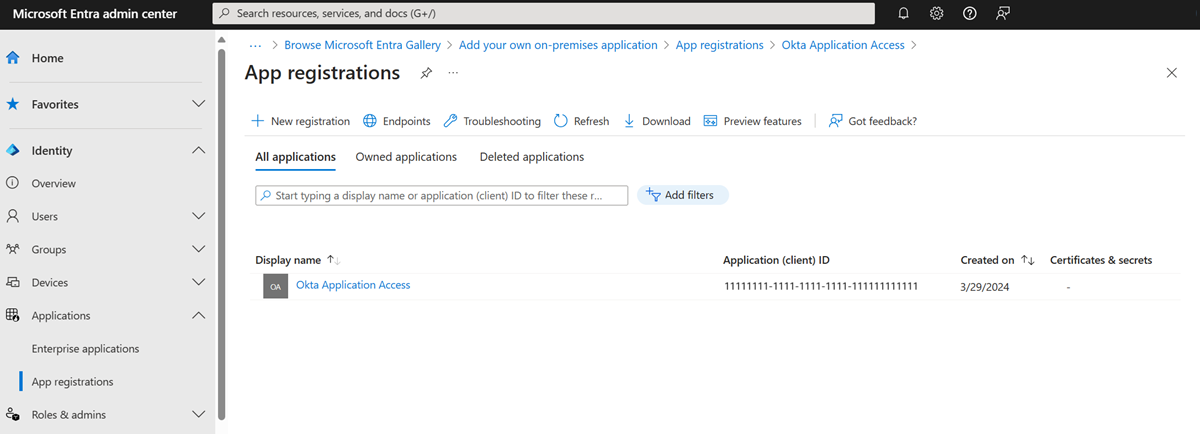

No menu ID do Microsoft Entra, selecione Registros de aplicativos.

Abra o registo criado.

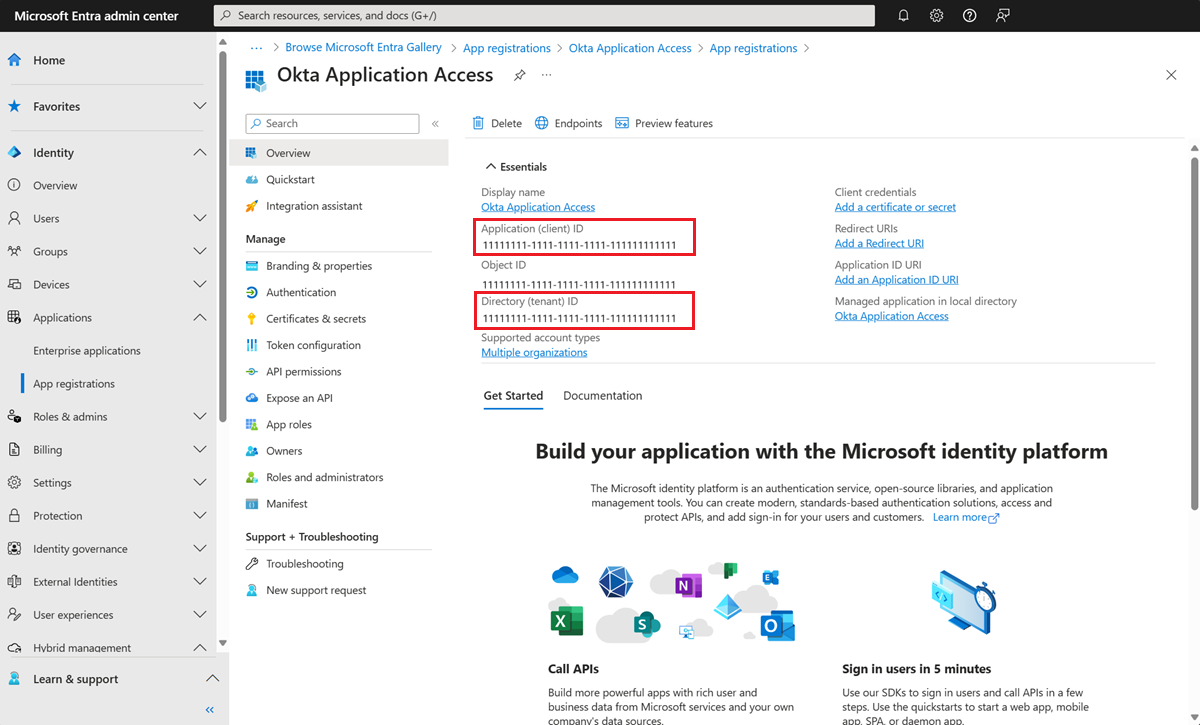

- Registre a ID do locatário e a ID do aplicativo.

Nota

Você precisa da ID do Locatário e da ID do Aplicativo para configurar o provedor de identidade no Okta.

- No menu à esquerda, selecione Certificados & segredos.

- Selecione Novo segredo do cliente.

- Insira um nome secreto.

- Insira a data de validade.

- Registre o valor secreto e o ID.

Nota

O valor e o ID não aparecem mais tarde. Se você não registrar as informações, deverá gerar novamente um segredo.

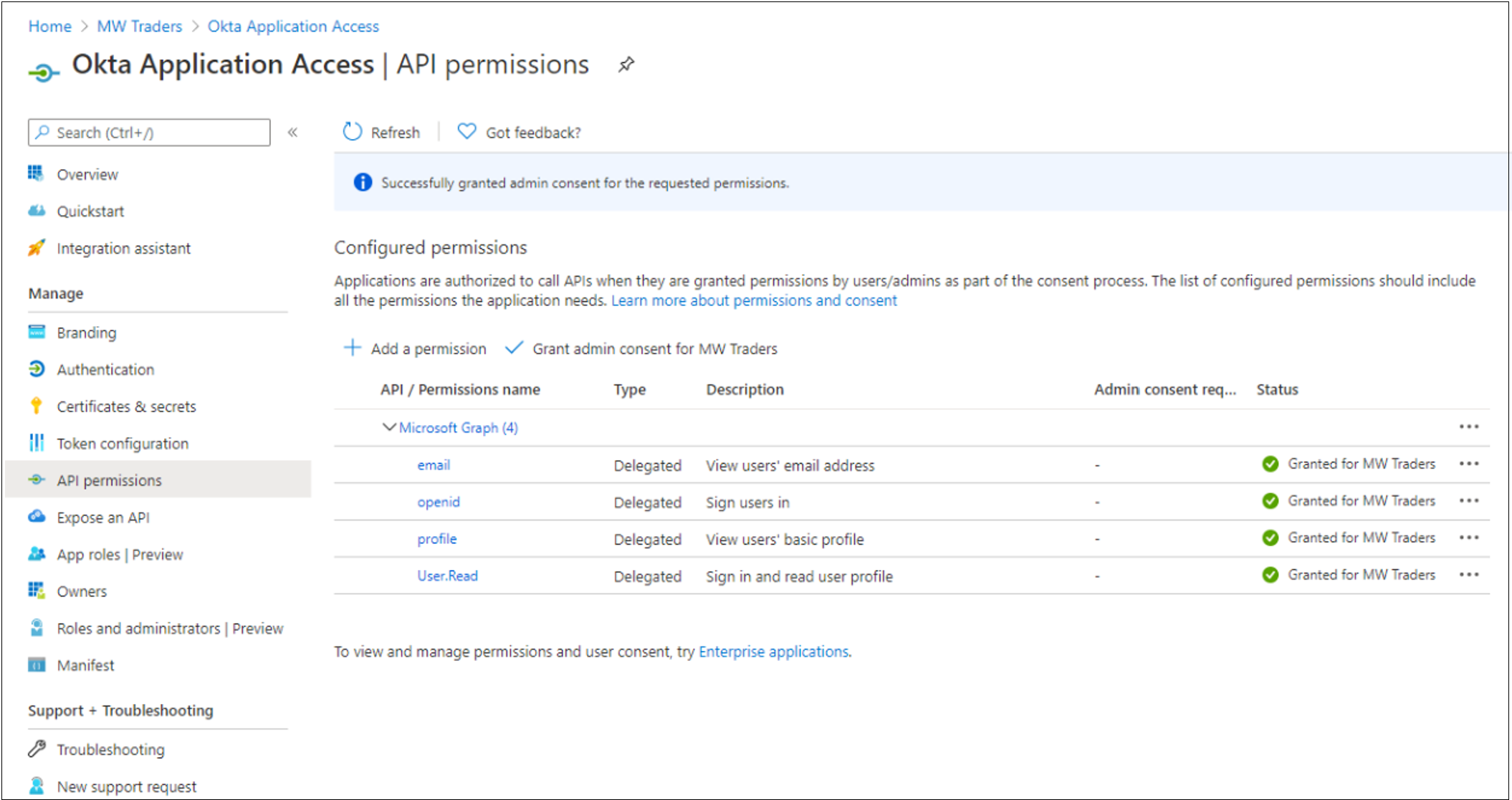

No menu à esquerda, selecione Permissões de API.

Conceda ao aplicativo acesso à pilha OpenID Connect (OIDC).

Selecione Adicionar uma permissão.

Selecione Microsoft Graph

Selecione Permissões delegadas.

Na seção de permissões OpenID, adicione e-mail, openid e perfil.

Selecione Adicionar permissões.

Selecione Conceder consentimento de administrador para <o nome> de domínio do locatário.

Aguarde até que o status Concedido apareça.

No menu à esquerda, selecione Branding.

Para URL da página inicial, adicione a home page do aplicativo de usuário.

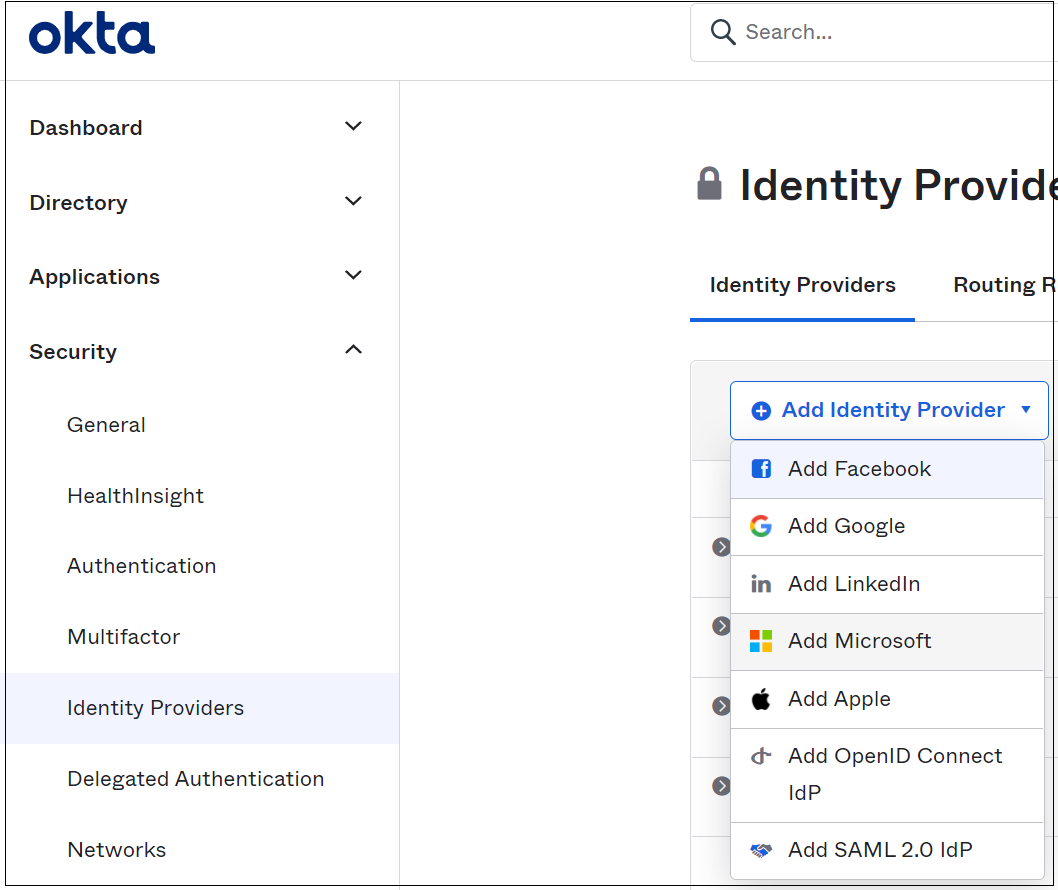

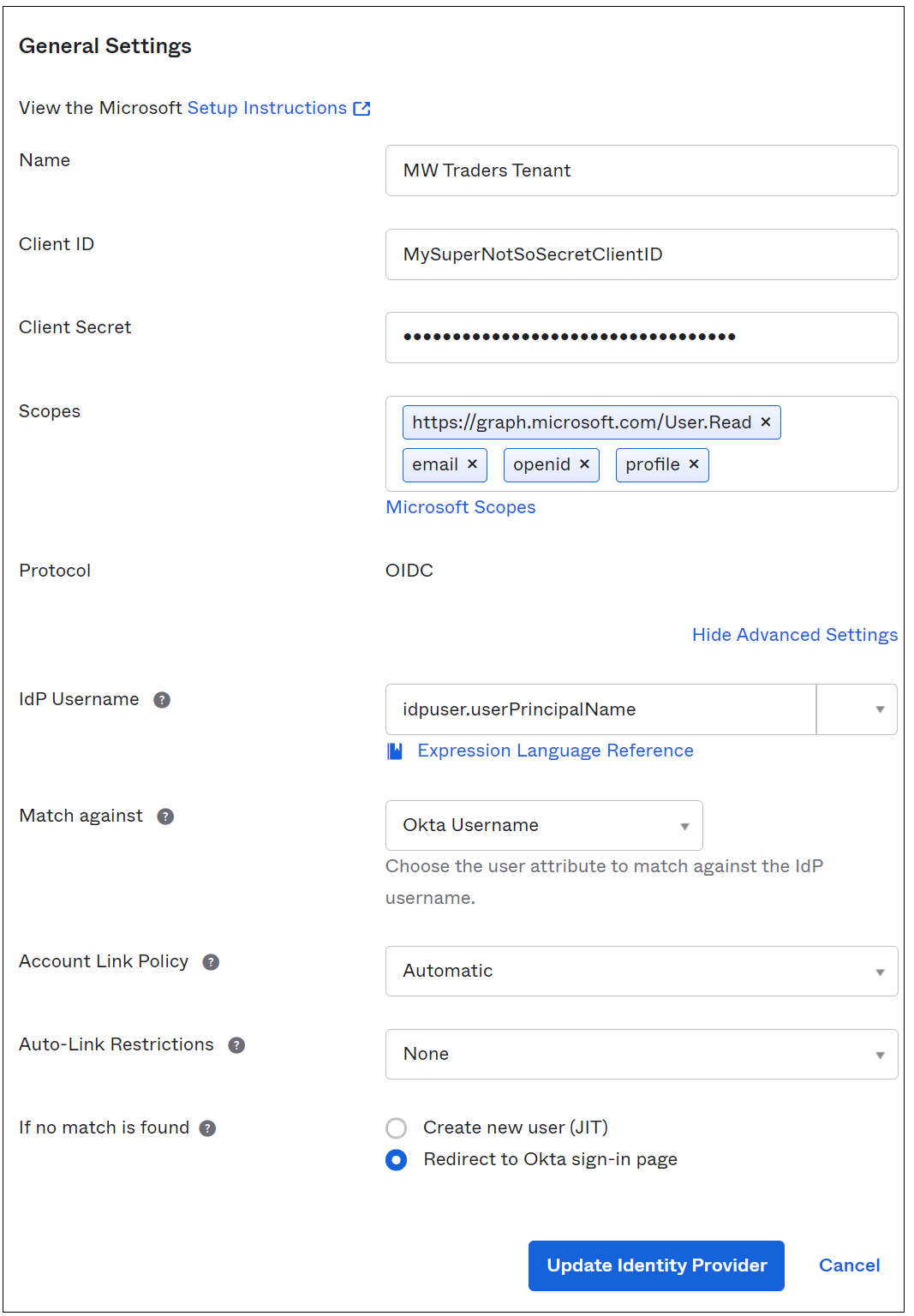

No portal de administração Okta, para adicionar um novo provedor de identidade, selecione Segurança e, em seguida , Provedores de identidade.

Selecione Adicionar Microsoft.

Na página Provedor de Identidade, insira a ID do Aplicativo no campo ID do Cliente.

Insira o segredo do cliente no campo Segredo do cliente.

Selecione Mostrar configurações avançadas. Por padrão, essa configuração vincula o nome principal do usuário (UPN) em Okta ao UPN no ID do Microsoft Entra para acesso de federação reversa.

Importante

Se os UPNs no Okta e no ID do Microsoft Entra não corresponderem, selecione um atributo comum entre os usuários.

Conclua as seleções de provisionamento automático.

Por padrão, se nenhuma correspondência aparecer para um usuário Okta, o sistema tentará provisionar o usuário no ID do Microsoft Entra. Se você migrou o provisionamento para fora do Okta, selecione Redirecionar para a página de entrada do Okta.

Você criou o provedor de identidade (IDP). Envie os usuários para o IDP correto.

No menu Provedores de Identidade, selecione Regras de Roteamento e Adicionar Regra de Roteamento.

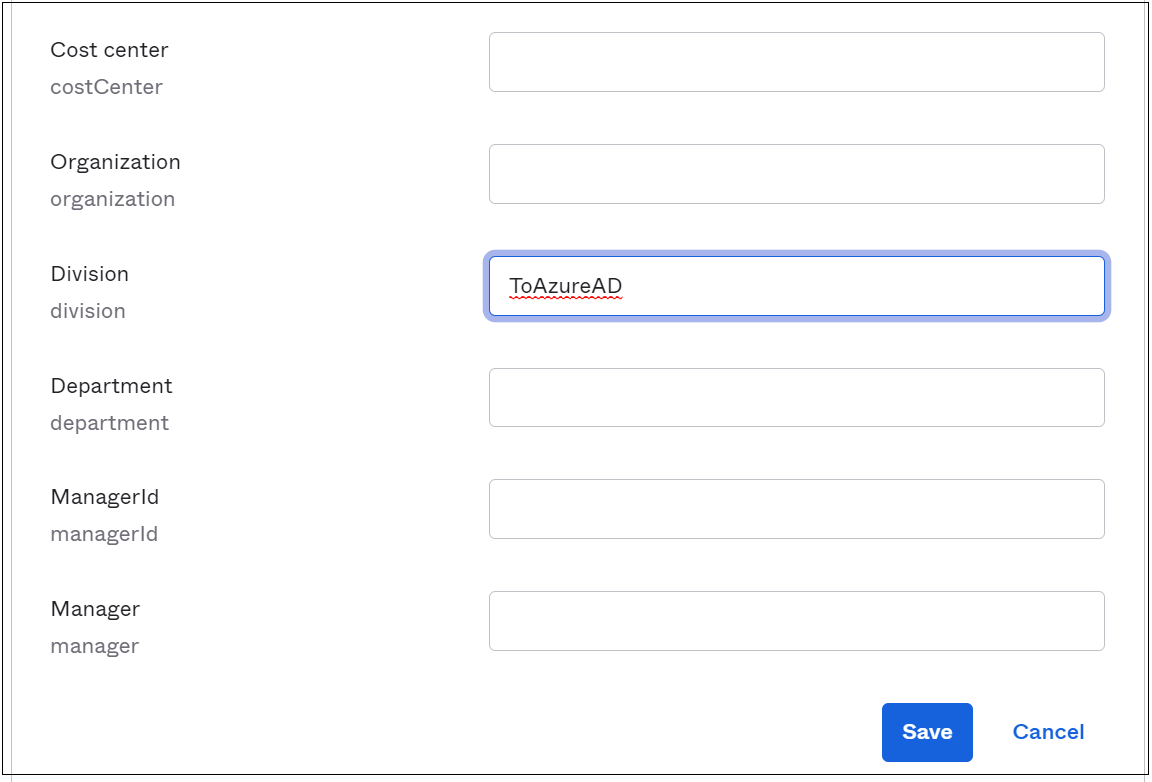

Use um dos atributos disponíveis no perfil Okta.

Para direcionar entradas de dispositivos e IPs para o Microsoft Entra ID, configure a política vista na imagem a seguir. Neste exemplo, o atributo Division não é usado em todos os perfis Okta. É uma boa opção para roteamento de IDP.

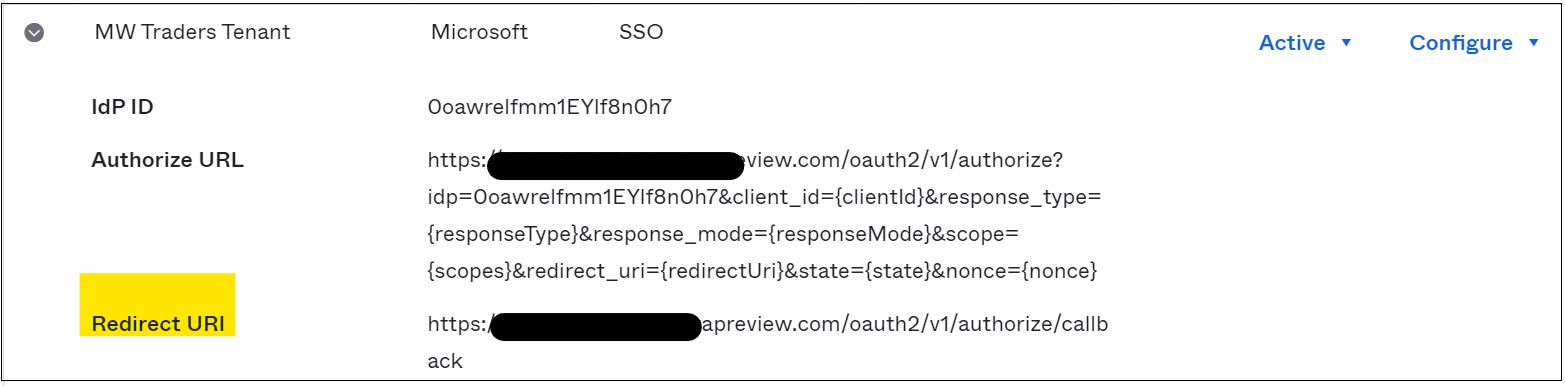

Registre o URI de redirecionamento para adicioná-lo ao registro do aplicativo.

No registro do aplicativo, no menu à esquerda, selecione Autenticação.

Selecione Adicionar uma plataforma

Selecione Web.

Adicione o URI de redirecionamento que você registrou no IDP em Okta.

Selecione Tokens de acesso e tokens de ID.

No console de administração, selecione Diretório.

Selecione Pessoas.

Para editar o perfil, selecione um usuário de teste.

No perfil, adicione ToAzureAD. Veja a imagem a seguir.

Selecione Guardar.

Entre no portal do Microsoft 356 como o usuário modificado. Se o usuário não estiver no piloto de autenticação gerenciada, sua ação entrará em um loop. Para sair do loop, adicione o usuário à experiência de autenticação gerenciada.

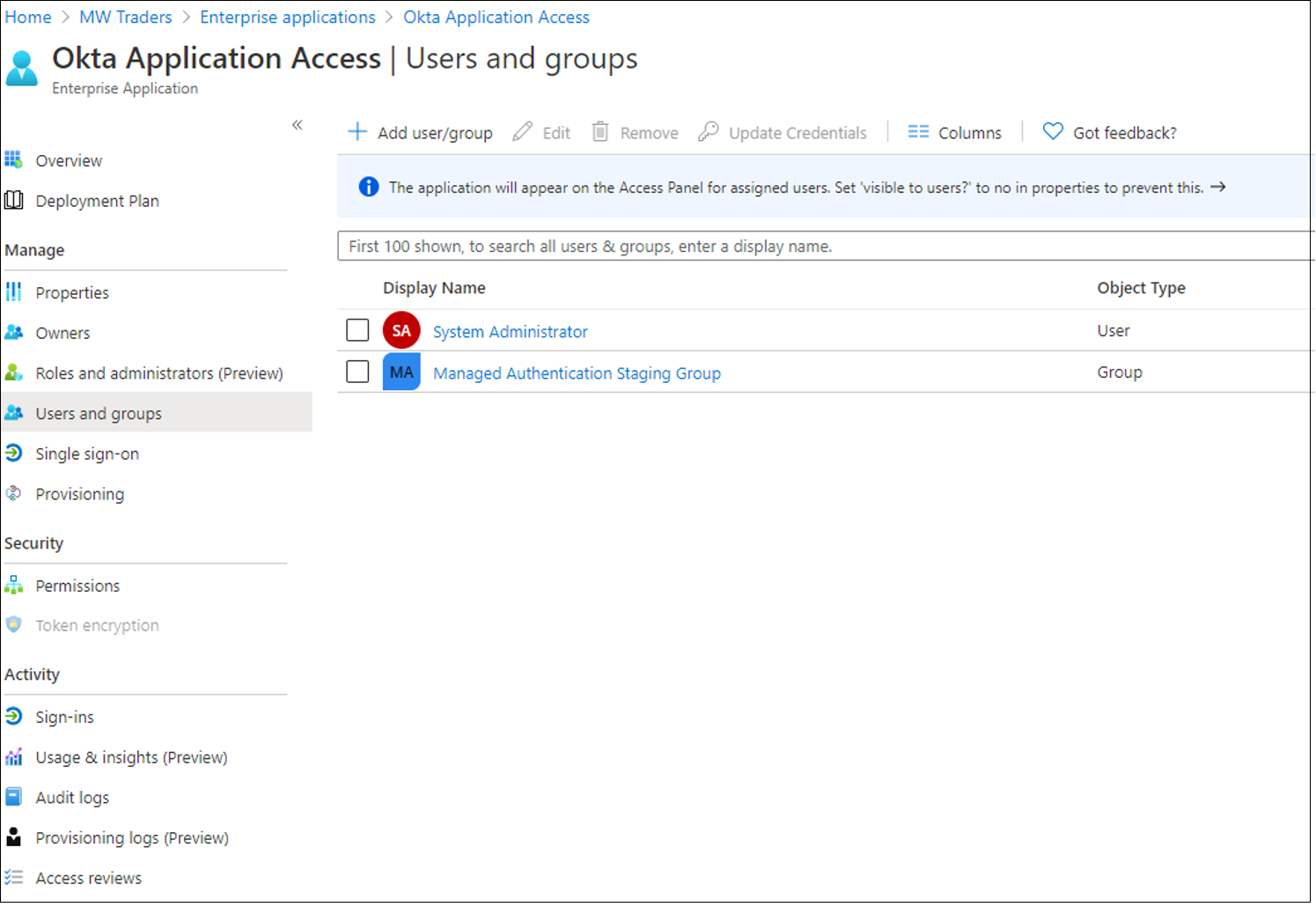

Testar o acesso ao aplicativo Okta em membros piloto

Depois de configurar o aplicativo Okta no Microsoft Entra ID e configurar o IDP no portal Okta, atribua o aplicativo aos usuários.

No centro de administração do Microsoft Entra, navegue até Aplicativos Corporativos de Identidade>>.

Selecione o registro do aplicativo que você criou.

Vá para Usuários e grupos.

Adicione o grupo que se correlaciona com o piloto de autenticação gerenciada.

Nota

Você pode adicionar usuários e grupos na página Aplicativos corporativos. Não é possível adicionar utilizadores a partir do menu Registos de aplicações.

Aguarde cerca de 15 minutos.

Inicie sessão como utilizador piloto de autenticação gerida.

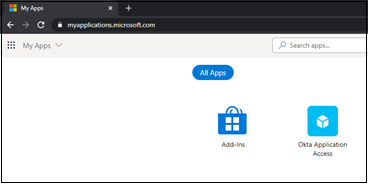

Aceda a As minhas aplicações.

Para retornar à página inicial do Okta, selecione o bloco Okta Application Access .

Testar a autenticação gerenciada em membros piloto

Depois de configurar o aplicativo de federação reversa Okta, peça aos usuários que realizem testes na experiência de autenticação gerenciada. Recomendamos que você configure a marca da empresa para ajudar os usuários a reconhecer o locatário.

Saiba mais: Configure a marca da sua empresa.

Importante

Antes de desfederar os domínios do Okta, identifique as políticas de Acesso Condicional necessárias. Você pode proteger seu ambiente antes do corte. Consulte Tutorial: Migrar políticas de logon do Okta para o Acesso Condicional do Microsoft Entra.

Desfederar domínios do Office 365

Quando sua organização estiver confortável com a experiência de autenticação gerenciada, você poderá desfederar seu domínio do Okta. Para começar, use os seguintes comandos para se conectar ao Microsoft Graph PowerShell. Se você não tiver o módulo do Microsoft Graph PowerShell, baixe-o digitando Install-Module Microsoft.Graph.

No PowerShell, entre na ID do Microsoft Entra usando uma conta de Administrador de Identidade Híbrida.

Connect-MgGraph -Scopes "Domain.ReadWrite.All", "Directory.AccessAsUser.All"Para converter o domínio, execute o seguinte comando:

Update-MgDomain -DomainId yourdomain.com -AuthenticationType "Managed"Verifique se o domínio foi convertido em gerenciado executando o seguinte comando. O tipo de autenticação deve ser definido como gerenciado.

Get-MgDomain -DomainId yourdomain.com

Depois de definir o domínio para autenticação gerenciada, você desfedera seu locatário do Office 365 da Okta enquanto mantém o acesso do usuário à home page da Okta.