Tutorial: Configurar o botão F5 BIG-IP Easy para SSO para Oracle JDE

Neste tutorial, aprenda a proteger o Oracle JD Edwards (JDE) usando o Microsoft Entra ID, com F5 BIG-IP Easy Button Guided Configuration.

Integre o BIG-IP com o Microsoft Entra ID para obter muitos benefícios:

- Governança Zero Trust aprimorada por meio da pré-autenticação e acesso condicional do Microsoft Entra

- Logon único (SSO) entre o Microsoft Entra ID e os serviços publicados pelo BIG-IP

- Gerir identidades e acesso a partir do centro de administração do Microsoft Entra

Saiba mais:

- Integre o F5 BIG-IP com o Microsoft Entra ID

- Ativar o início de sessão único para uma aplicação empresarial

Descrição do cenário

Este tutorial usa o aplicativo Oracle JDE usando cabeçalhos de autorização HTTP para gerenciar o acesso ao conteúdo protegido.

Os aplicativos herdados carecem de protocolos modernos para suportar a integração do Microsoft Entra. A modernização é cara, requer planejamento e introduz risco potencial de tempo de inatividade. Em vez disso, use um F5 BIG-IP Application Delivery Controller (ADC) para preencher a lacuna entre aplicativos herdados e o controle de ID moderno, com transição de protocolo.

Com um BIG-IP na frente do aplicativo, você sobrepõe o serviço com pré-autenticação do Microsoft Entra e SSO baseado em cabeçalho. Essa ação melhora a postura de segurança do aplicativo.

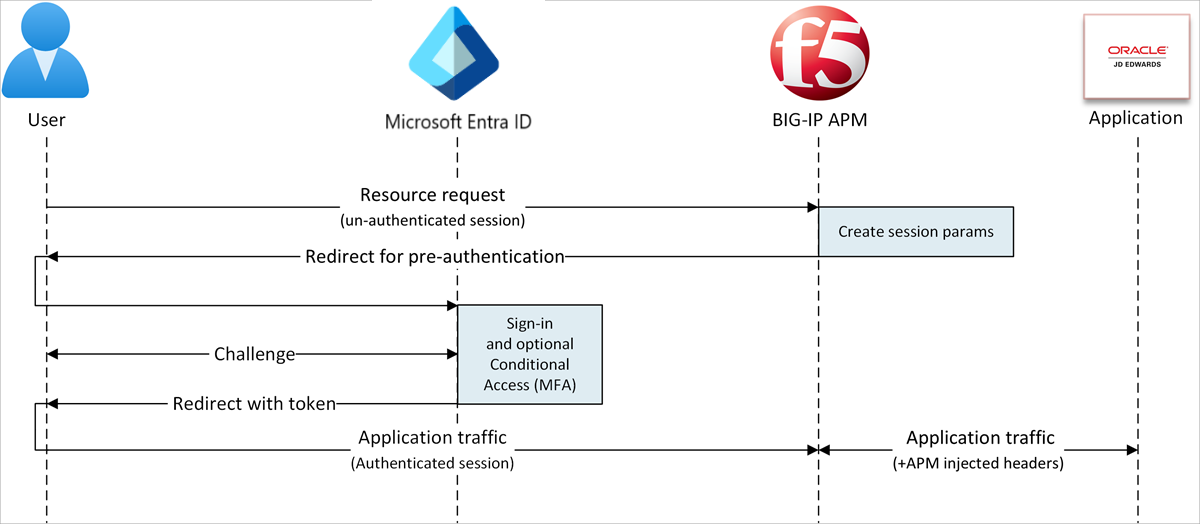

Arquitetura do cenário

A solução SHA para este cenário é composta por vários componentes:

- Oracle JDE Application - serviço publicado BIG-IP protegido pelo Microsoft Entra SHA

- Microsoft Entra ID - Provedor de identidade (IdP) SAML (Security Assertion Markup Language) que verifica as credenciais do usuário, Acesso Condicional e SSO baseado em SAM para o BIG-IP

- Com o SSO, o Microsoft Entra ID fornece atributos de sessão para o BIG-IP

- BIG-IP - proxy reverso e provedor de serviços SAML (SP) para o aplicativo

- O BIG-IP delega a autenticação ao IdP SAML e, em seguida, executa o SSO baseado em cabeçalho para o serviço Oracle

Neste tutorial, o SHA suporta fluxos iniciados por SP e IdP. O diagrama a seguir ilustra o fluxo iniciado pelo SP.

- O usuário se conecta ao ponto de extremidade do aplicativo (BIG-IP).

- A política de acesso BIG-IP APM redireciona o usuário para o Microsoft Entra ID (SAML IdP).

- O Microsoft Entra pré-autentica o usuário e aplica políticas de Acesso Condicional.

- O usuário é redirecionado para BIG-IP (SAML SP). O SSO ocorre usando o token SAML emitido.

- O BIG-IP injeta atributos do Microsoft Entra como cabeçalhos na solicitação do aplicativo.

- O aplicativo autoriza a solicitação e retorna a carga útil.

Pré-requisitos

- Uma conta Microsoft Entra ID Free ou superior

- Se não tiver uma, obtenha uma conta gratuita do Azure

- Um BIG-IP ou um BIG-IP Virtual Edition (VE) no Azure

- Qualquer uma das seguintes licenças F5 BIG-IP:

- F5 BIG-IP® Melhor pacote

- F5 BIG-IP APM licença independente

- Licença de complemento F5 BIG-IP APM em um BIG-IP F5 BIG-IP® Local Traffic Manager™ (LTM) existente

- Licença de avaliação completa de 90 dias do BIG-IP

- Identidades de usuário sincronizadas de um diretório local para o Microsoft Entra ID ou criadas no Microsoft Entra ID e fluídas de volta para o diretório local

- Uma das seguintes funções: Administrador de aplicativos na nuvem ou Administrador de aplicativos

- Um certificado da Web SSL para publicar serviços sobre HTTPS ou usar certificados BIG-IP padrão para teste

- Um ambiente Oracle JDE

Configuração BIG-IP

Este tutorial usa a Configuração Guiada 16.1 com um modelo de Botão Fácil. Com o Botão Fácil, os administradores não ficam entre o Microsoft Entra ID e um BIG-IP para habilitar serviços para SHA. O assistente de Configuração Guiada do APM e o Microsoft Graph lidam com a implantação e o gerenciamento de políticas. A integração garante que os aplicativos ofereçam suporte à federação de identidades, SSO e Acesso Condicional.

Nota

Substitua cadeias de caracteres ou valores de exemplo neste tutorial por aqueles em seu ambiente.

Registar o Botão Fácil

Gorjeta

As etapas neste artigo podem variar ligeiramente com base no portal a partir do qual você começou.

Antes de um cliente ou serviço acessar o Microsoft Graph, a plataforma de identidade da Microsoft deve confiar nele.

Saiba mais: Guia de início rápido: registrar um aplicativo com a plataforma de identidade da Microsoft

As instruções a seguir ajudam você a criar um registro de aplicativo de locatário para autorizar o acesso do Botão Fácil ao Graph. Com essas permissões, o BIG-IP envia por push as configurações para estabelecer uma relação de confiança entre uma instância do SP SAML para o aplicativo publicado e o ID do Microsoft Entra como o IdP SAML.

Entre no centro de administração do Microsoft Entra como pelo menos um administrador de aplicativos na nuvem.

Navegue até Aplicativos de identidade>>Registros de>aplicativos Novo registro.

Insira um nome de aplicativo.

Para Contas somente neste diretório organizacional, especifique quem usa o aplicativo.

Selecione Registar.

Navegue até Permissões de API.

Autorize as seguintes permissões do Aplicativo Microsoft Graph:

- Application.ReadWrite.All

- Application.ReadWrite.OwnedBy

- Directory.Read.All

- Grupo.Read.All

- IdentityRiskyUser.Read.All

- Política.Read.All

- Policy.ReadWrite.ApplicationConfiguration

- Policy.ReadWrite.ConditionalAccess

- User.Read.All

Conceda consentimento de administrador à sua organização.

Vá para Certificados & Segredos.

Gere um novo Segredo do Cliente e anote-o.

Vá para Visão geral e anote a ID do Cliente e a ID do Locatário

Configurar o botão Fácil

Inicie a configuração guiada pelo APM.

Inicie o modelo Botão Fácil.

Navegue até Configuração guiada de acesso>.

Selecione Integração com a Microsoft.

Selecione Aplicativo Microsoft Entra.

Revise a sequência de configuração.

Selecione Seguinte

Siga a sequência de configuração.

Propriedades de Configuração

Use a guia Propriedades de configuração para criar novas configurações de aplicativo e objetos SSO. A seção Detalhes da Conta de Serviço do Azure representa o cliente que você registrou no locatário do Microsoft Entra, como um aplicativo. Use as configurações do cliente OAuth BIG-IP para registrar uma controladora de armazenamento SAML no locatário, com propriedades SSO. O Easy Button faz esta ação para serviços BIG-IP publicados e ativados para SHA.

Nota

Algumas das configurações a seguir são globais. Você pode reutilizá-los para publicar mais aplicativos.

- Para Single Sign-On (SSO) & HTTP Headers, selecione On.

- Insira a ID do locatário, a ID do cliente e o segredo do cliente que você anotou.

- Confirme se o BIG-IP se conecta ao locatário.

- Selecione Seguinte

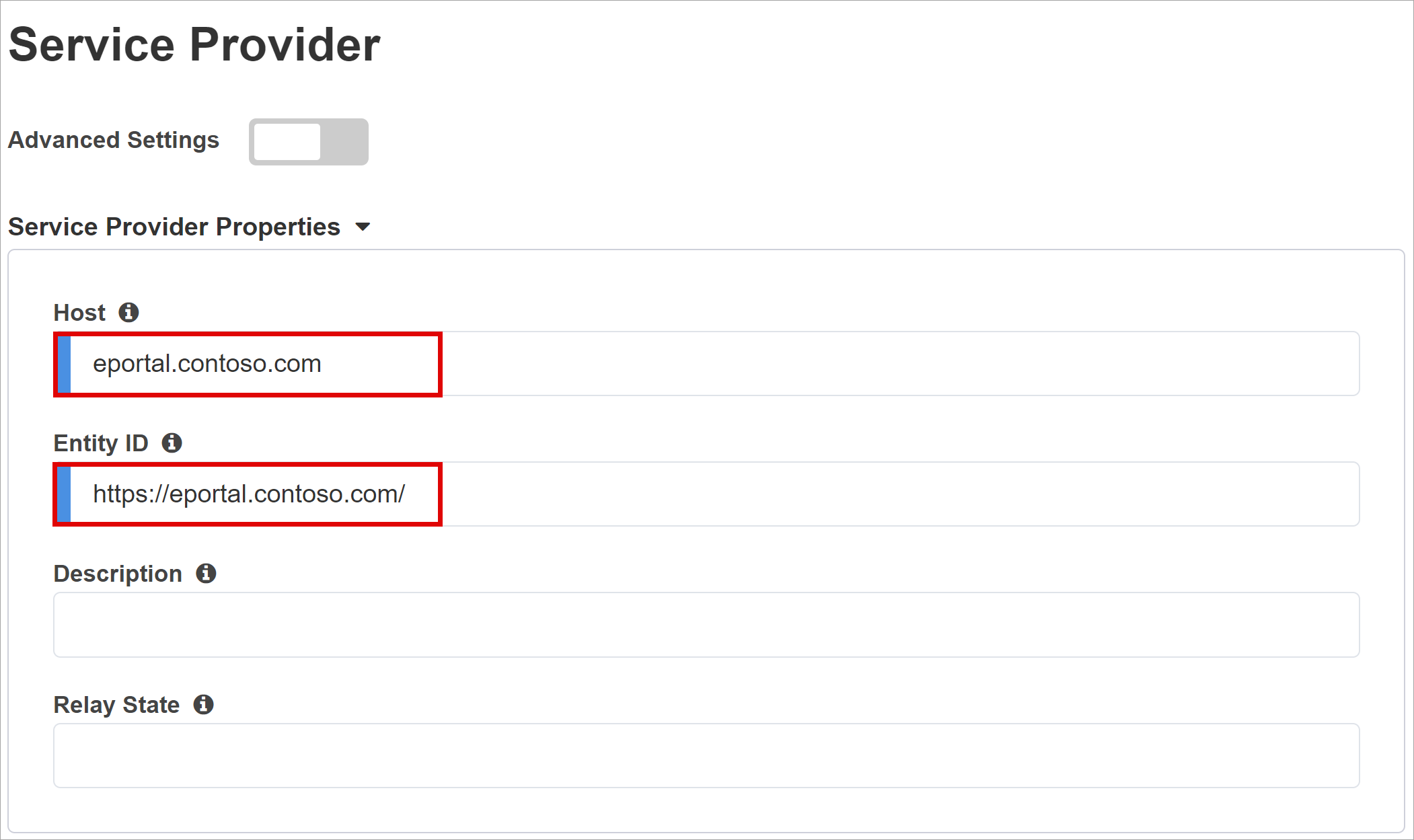

Fornecedor de Serviços

As configurações do provedor de serviços definem as propriedades para a instância SAML SP do aplicativo protegido por SHA.

Em Host, insira o FQDN público do aplicativo seguro.

Para ID de entidade, insira o identificador que o Microsoft Entra ID usa para identificar a controladora de armazenamento SAML que solicita um token.

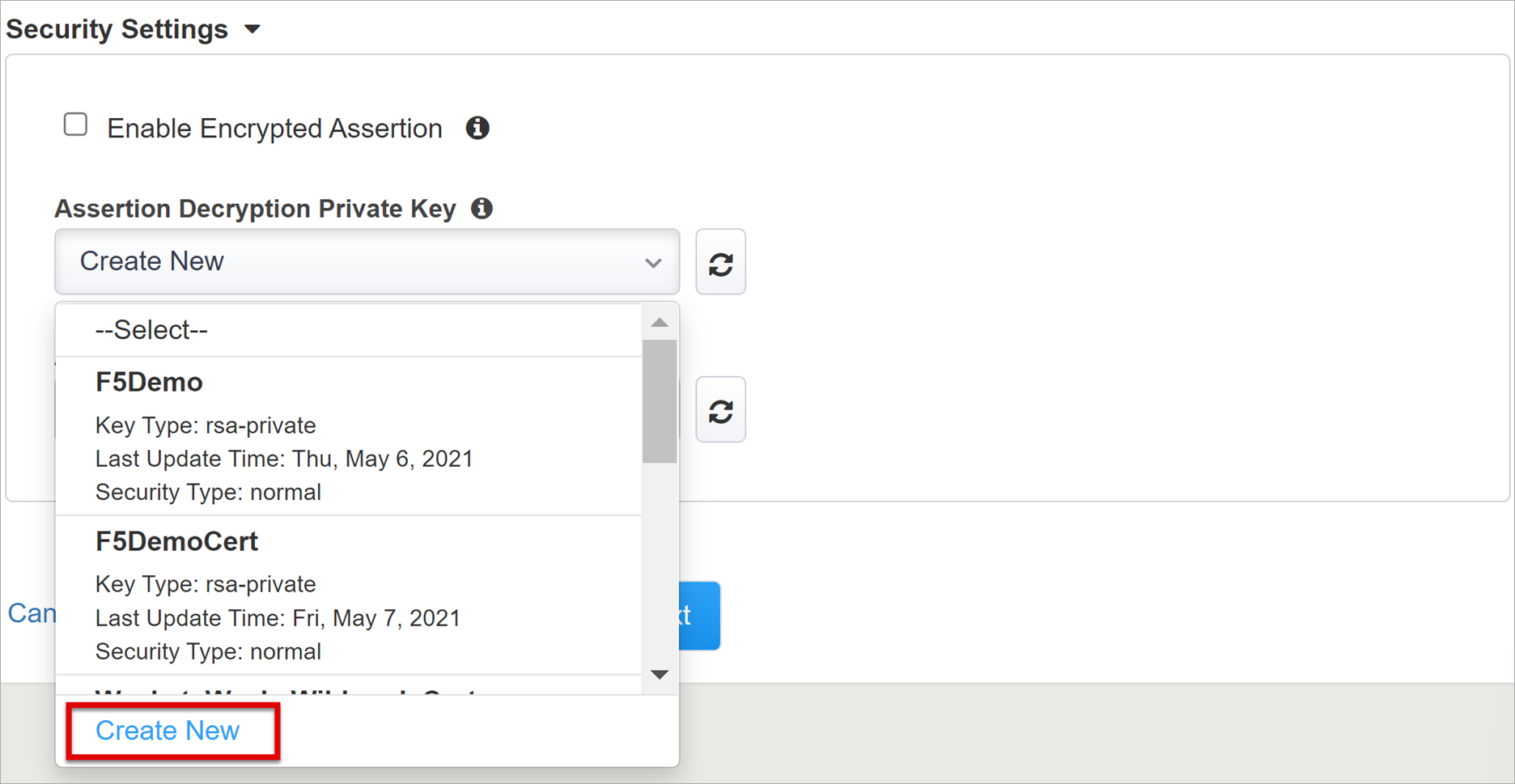

(Opcional) Para Configurações de Segurança, indique que o Microsoft Entra ID criptografa asserções SAML emitidas. Essa opção aumenta a garantia de que os tokens de conteúdo não sejam intercetados nem os dados comprometidos.

Na lista Assertion Decryption Private Key, selecione Create New.

Selecione OK.

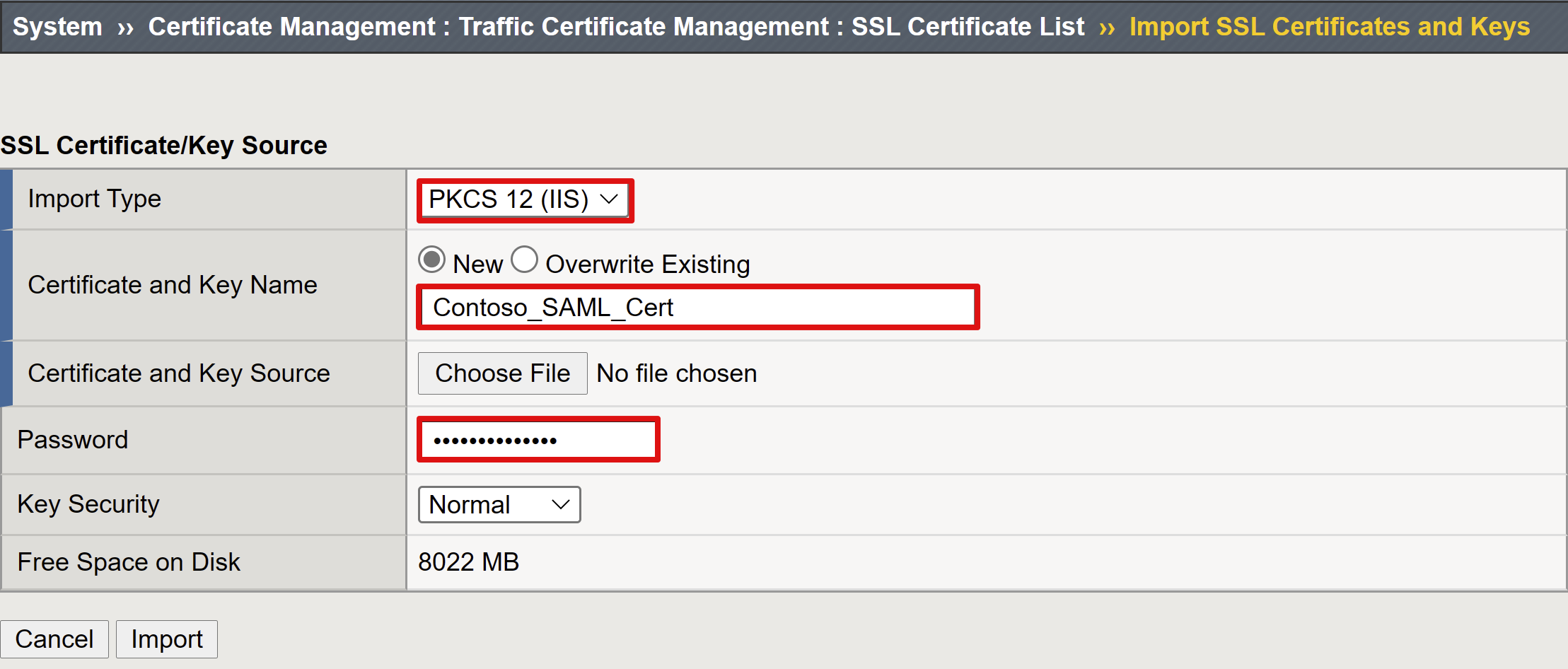

A caixa de diálogo Importar Certificado SSL e Chaves aparece em uma nova guia.

Em Tipo de importação, selecione PKCS 12 (IIS). Esta opção importa o certificado e a chave privada.

Feche a guia do navegador para retornar à guia principal.

Para Habilitar Asserção Criptografada, marque a caixa.

Se ativou a encriptação, na lista Chave Privada de Desencriptação de Asserção, selecione o seu certificado. Essa chave privada é para o certificado que o BIG-IP APM usa para descriptografar as asserções do Microsoft Entra.

Se ativou a encriptação, na lista Certificado de Desencriptação de Asserção, selecione o seu certificado. O BIG-IP carrega este certificado para o Microsoft Entra ID para criptografar asserções SAML emitidas.

Microsoft Entra ID

O Easy Button tem modelos para Oracle PeopleSoft, Oracle E-Business Suite, Oracle JD Edwards, SAP ERP e um modelo SHA genérico.

- Selecione JD Edwards protegido por F5 BIG-IP.

- Selecione Adicionar.

Configuração do Azure

Insira Nome para exibição para o aplicativo que o BIG-IP cria no locatário. O nome aparece em um ícone em Meus Aplicativos.

(Opcional) Para URL de Logon, insira o FQDN público do aplicativo PeopleSoft.

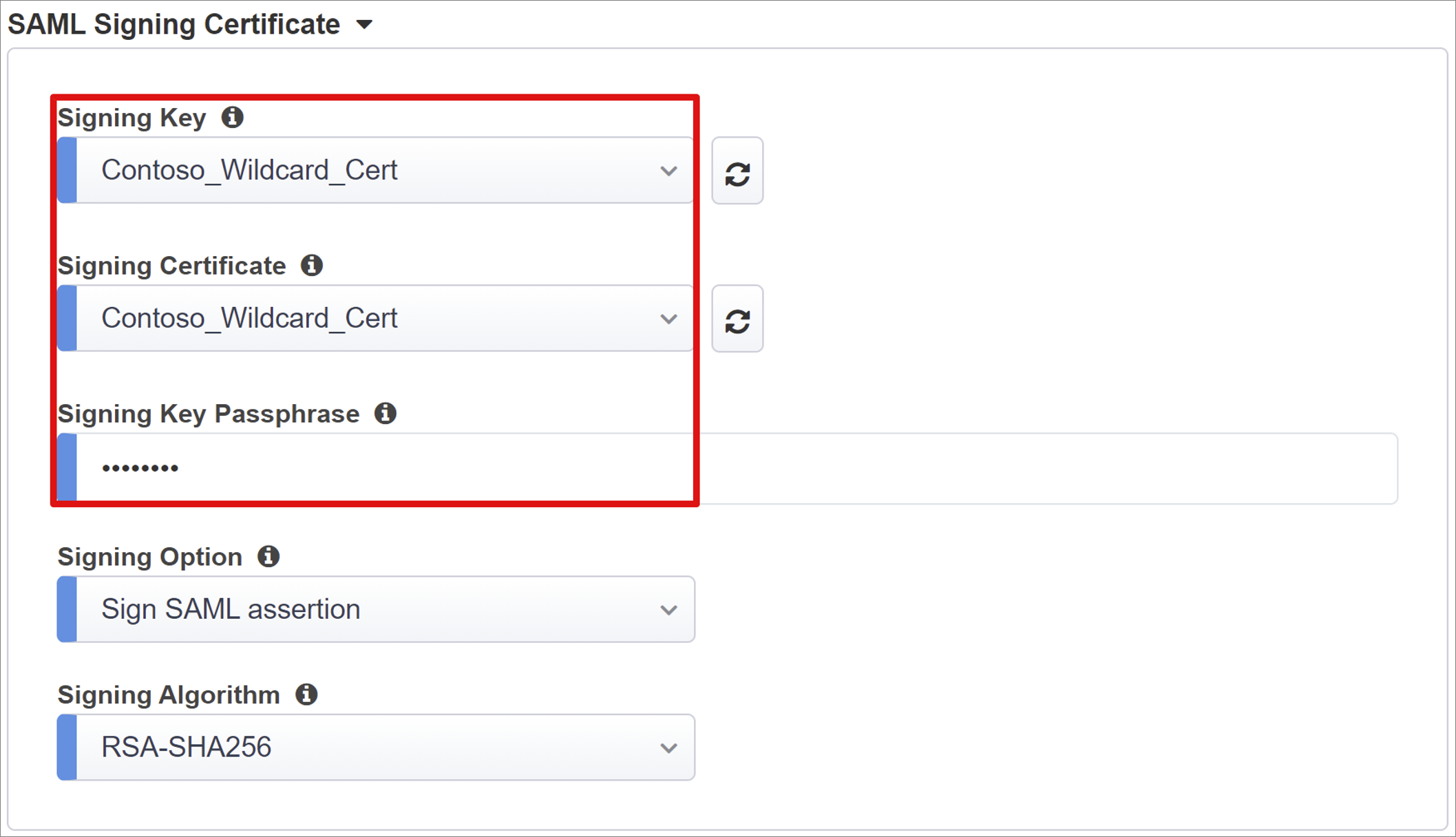

Ao lado de Chave de Assinatura e Certificado de Assinatura, selecione atualizar. Esta ação localiza o certificado importado.

Para Senha da chave de assinatura, insira a senha do certificado.

(Opcional) Em Opção de assinatura, selecione uma opção. Essa seleção garante que o BIG-IP aceite tokens e declarações assinadas pelo Microsoft Entra ID.

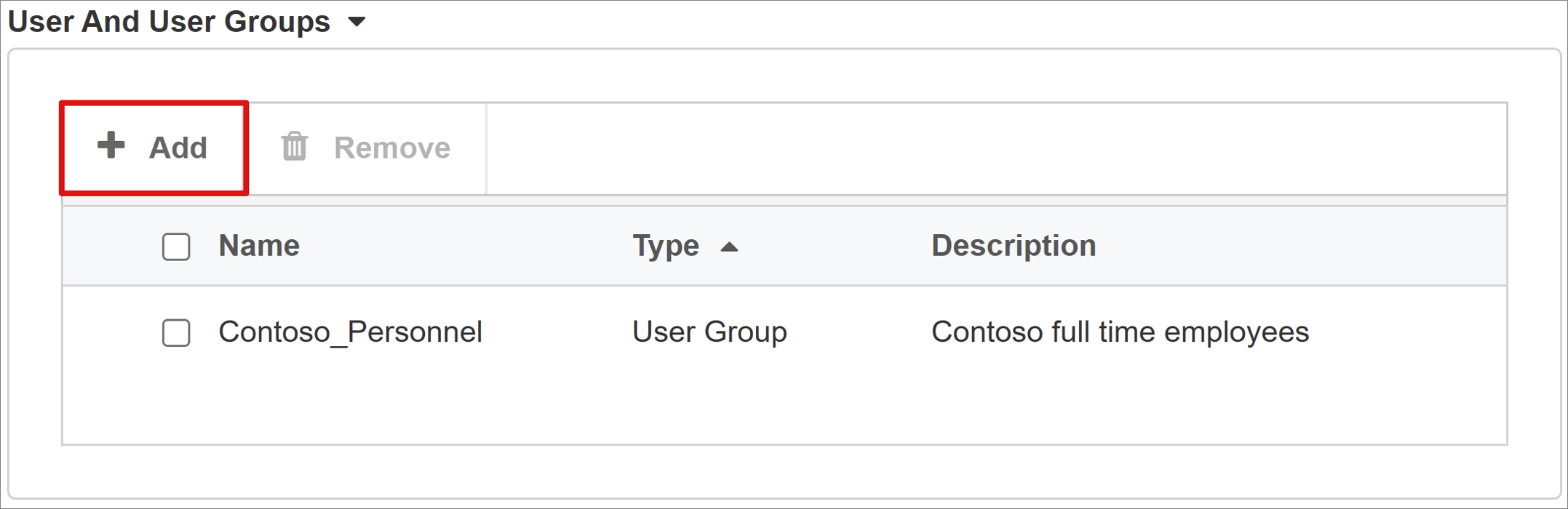

Usuários e grupos de usuários são consultados dinamicamente a partir do locatário do Microsoft Entra.

Adicione um usuário ou grupo para teste, caso contrário, o acesso será negado.

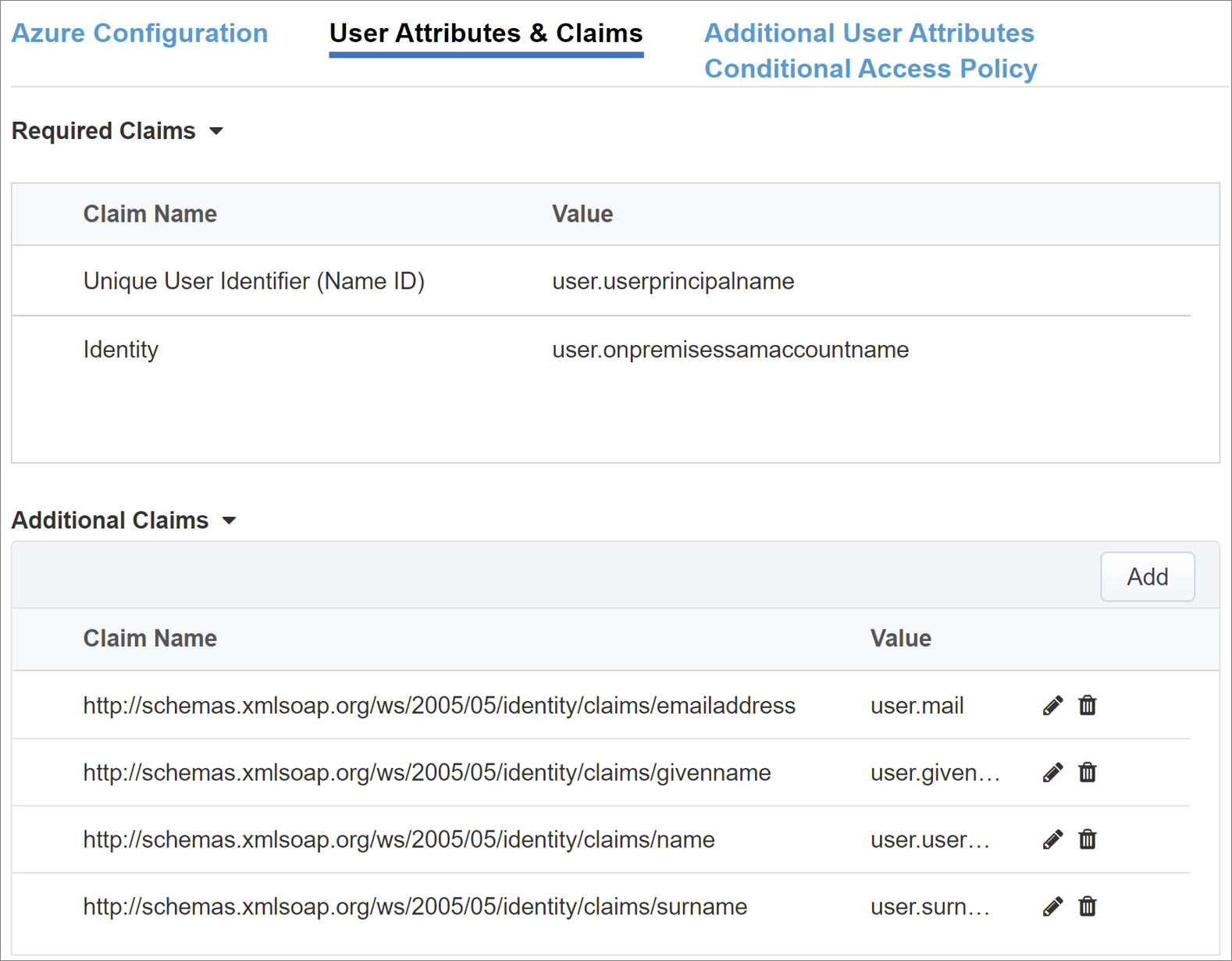

Atributos do usuário & Declarações

Quando um usuário se autentica, o Microsoft Entra ID emite um token SAML com declarações e atributos padrão que identificam o usuário. A guia Atributos do Usuário & Declarações tem declarações padrão a serem emitidas para o novo aplicativo. Use-o para configurar mais declarações.

Se necessário, inclua outros atributos do Microsoft Entra. O cenário Oracle JDE requer atributos padrão.

Atributos de usuário adicionais

A guia Atributos de Usuário Adicionais oferece suporte a sistemas distribuídos que exigem que os atributos sejam armazenados em outros diretórios para aumento de sessão. Os atributos de uma fonte LDAP são injetados como mais cabeçalhos SSO para controlar o acesso com base em funções, IDs de parceiros e assim por diante.

Nota

Este recurso não tem correlação com o Microsoft Entra ID; é outra fonte de atributos.

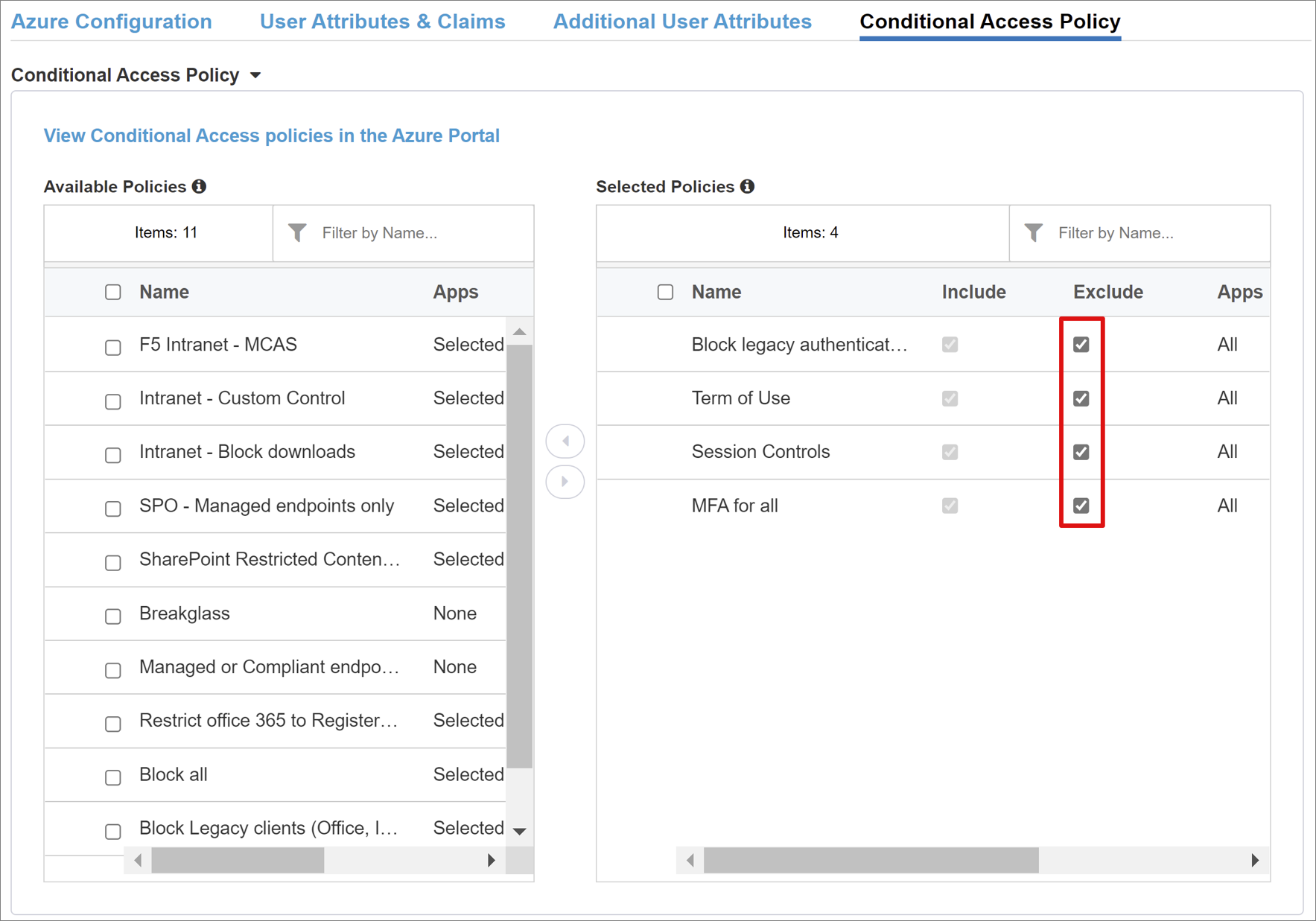

Política de Acesso Condicional

As políticas de Acesso Condicional são aplicadas após a pré-autenticação do Microsoft Entra para controlar o acesso com base no dispositivo, aplicativo, local e sinais de risco. O modo de exibição Políticas Disponíveis tem políticas de Acesso Condicional sem ações do usuário. A vista Políticas Selecionadas tem políticas direcionadas para aplicações na nuvem. Não é possível desmarcar ou mover essas políticas para a lista Políticas Disponíveis porque elas são impostas no nível do locatário.

Selecione uma política para o aplicativo.

- Na lista Políticas disponíveis, selecione uma política.

- Selecione a seta para a direita e mova a política para Políticas Selecionadas.

As políticas selecionadas têm a opção Incluir ou Excluir marcada. Se ambas as opções estiverem marcadas, a política não será imposta.

Nota

A lista de políticas aparece uma vez, quando você seleciona a guia. Use Atualizar para o assistente para consultar o locatário. Essa opção aparece depois que o aplicativo é implantado.

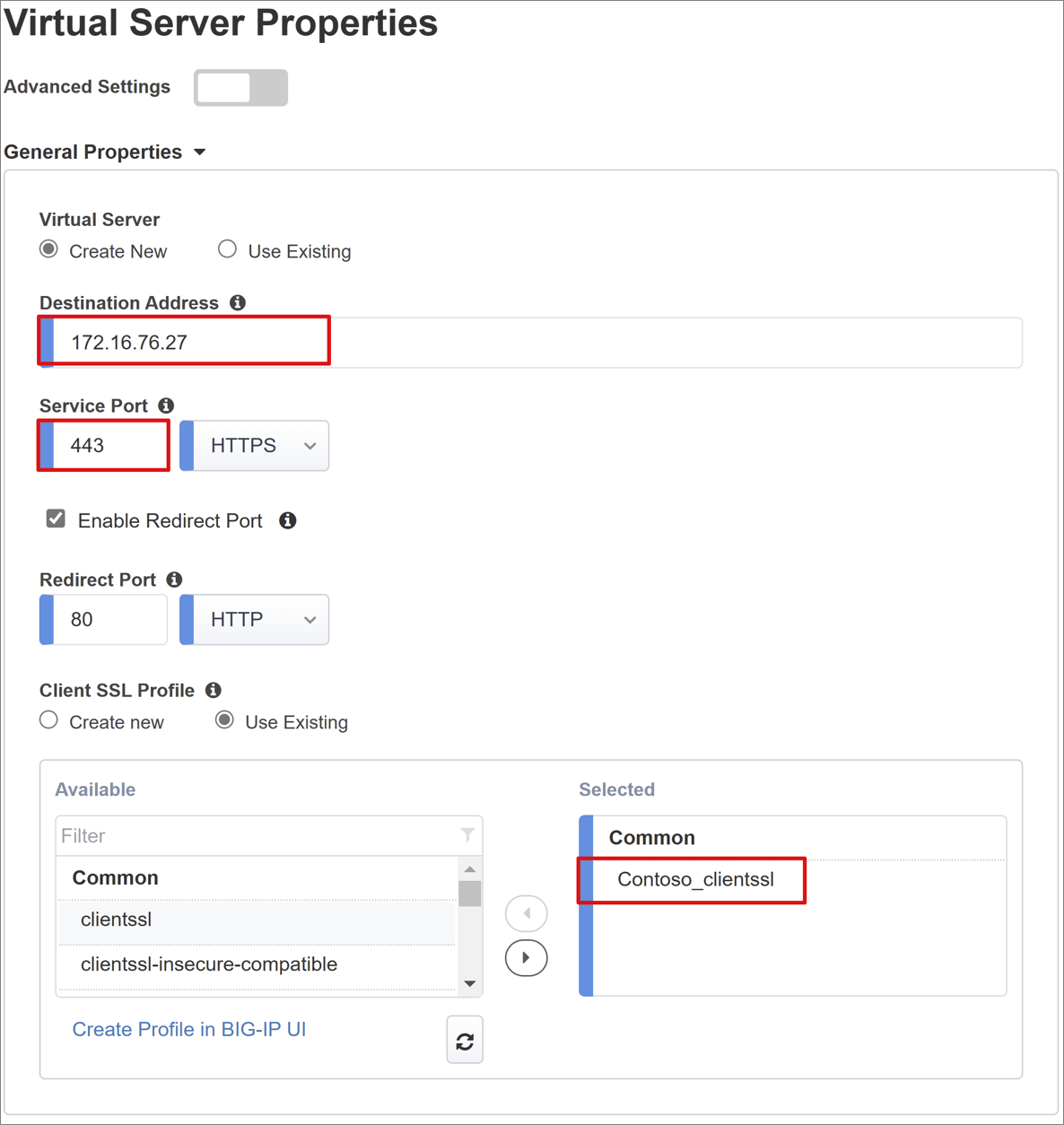

Propriedades do Virtual Server

Um servidor virtual é um objeto de plano de dados BIG-IP representado por um endereço IP virtual. O servidor escuta as solicitações do cliente para o aplicativo. O tráfego recebido é processado e avaliado em relação ao perfil APM do servidor virtual. Em seguida, o tráfego é direcionado de acordo com a política.

Em Endereço de destino, insira o endereço IPv4 ou IPv6 que o BIG-IP usa para receber o tráfego do cliente. Um registro correspondente aparece no DNS, o que permite que os clientes resolvam a URL externa do aplicativo publicado para o IP. Use um DNS localhost do computador de teste para teste.

Em Porta de serviço, digite 443 e selecione HTTPS.

Para Ativar porta de redirecionamento, marque a caixa.

Em Porta de redirecionamento, digite 80 e selecione HTTP. Esta opção redireciona o tráfego de entrada do cliente HTTP para HTTPS.

Em Perfil SSL do Cliente, selecione Usar Existente.

Em Comum , selecione a opção que criou. Se estiver testando, deixe o padrão. O Perfil SSL do Cliente habilita o servidor virtual para HTTPS, para que as conexões do cliente sejam criptografadas por TLS.

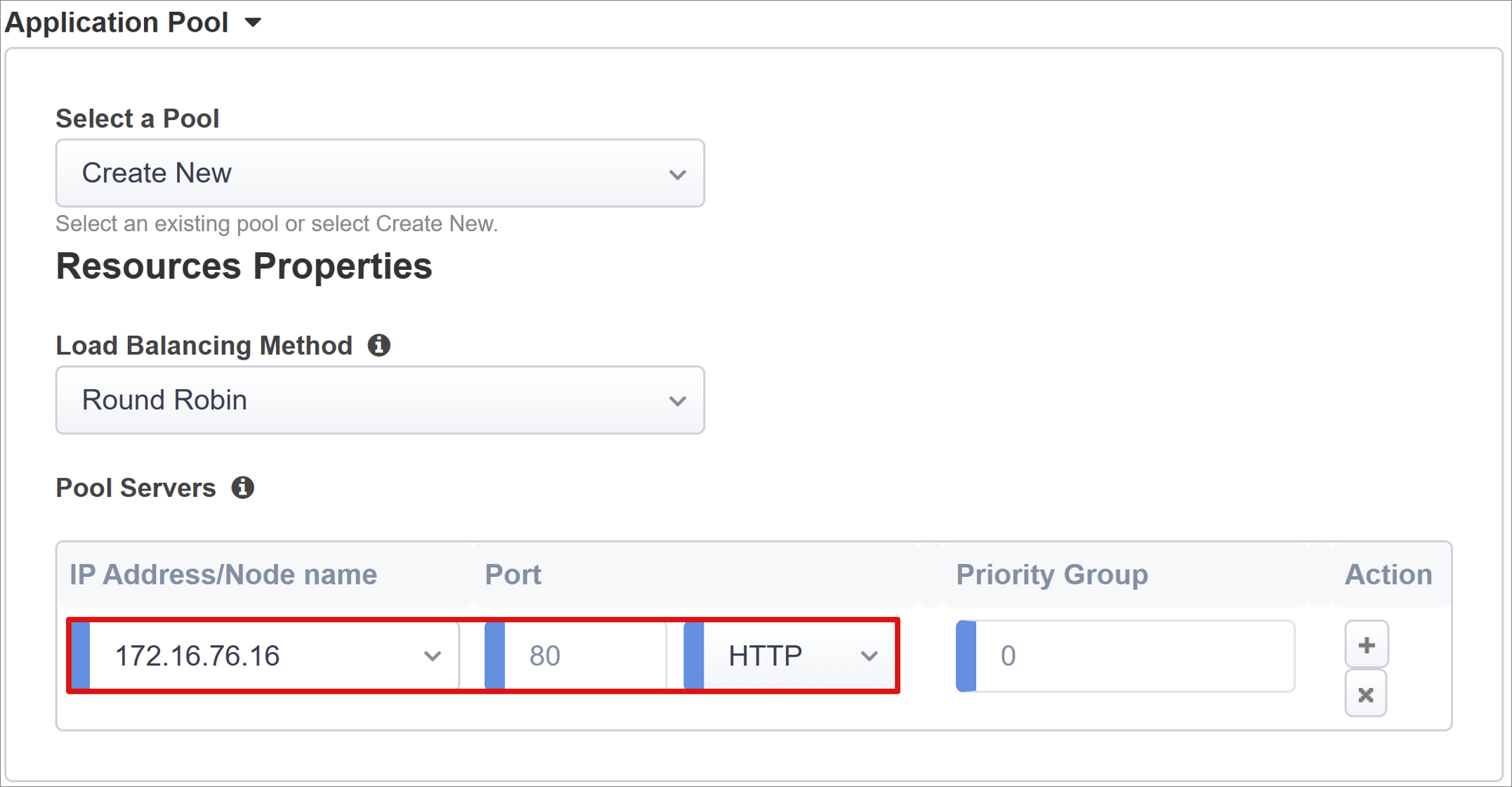

Propriedades da piscina

A guia Pool de Aplicativos tem serviços por trás de um BIG-IP, representado como um pool com servidores de aplicativos.

Em Selecionar um pool, selecione Criar novo ou selecione um.

Para Método de Balanceamento de Carga, selecione Round Robin.

Para Servidores de Pool, em Endereço IP/Nome do Nó, selecione um nó ou insira um IP e uma porta para servidores que hospedam o aplicativo Oracle JDE.

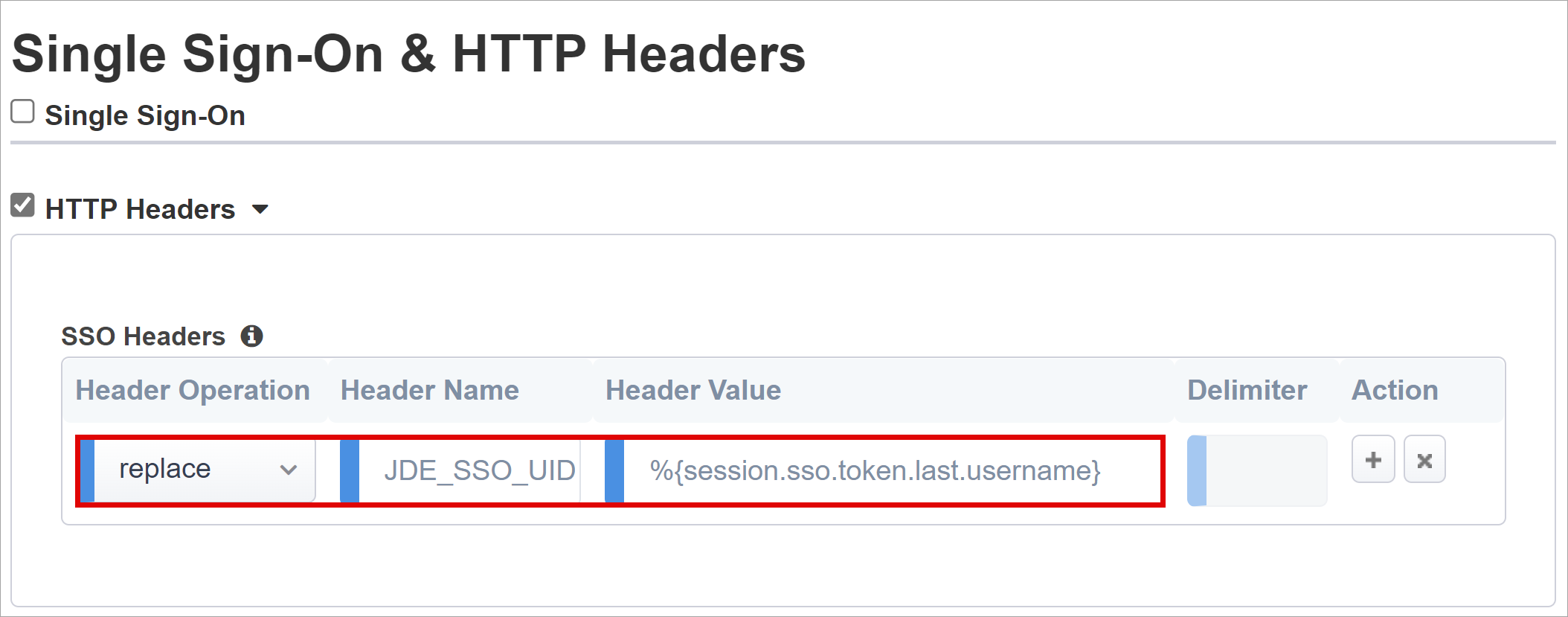

Logon único & cabeçalhos HTTP

O assistente Easy Button suporta Kerberos, OAuth Bearer e cabeçalhos de autorização HTTP para SSO para aplicativos publicados. O aplicativo PeopleSoft espera cabeçalhos.

Para Cabeçalhos HTTP, marque a caixa.

Em Operação de cabeçalho, selecione substituir.

Em Nome do cabeçalho, digite JDE_SSO_UID.

Em Valor do cabeçalho, digite %{session.sso.token.last.username}.

Nota

As variáveis de sessão APM entre colchetes diferenciam maiúsculas de minúsculas. Por exemplo, se você inserir OrclGUID e o nome do atributo for orclguid, o mapeamento de atributos falhará.

Gestão de Sessões

Use as configurações de Gerenciamento de Sessão BIG-IP para definir condições para o término ou a continuação das sessões do usuário. Defina limites para usuários e endereços IP e informações de usuário correspondentes.

Para saber mais, acesse support.f5.com para K18390492: Segurança | Guia de operações do BIG-IP APM

Não abordada no guia de operações está a funcionalidade de log-out único (SLO), que garante que as sessões de IdP, BIG-IP e agente do usuário sejam encerradas quando os usuários saírem. Quando o Botão Fácil instancia um aplicativo SAML no locatário do Microsoft Entra, ele preenche a URL de Logout com o ponto de extremidade SLO do APM. A saída iniciada pelo IdP de Meus Aplicativos encerra sessões de BIG-IP e cliente.

Os dados de federação SAML do aplicativo publicado são importados do locatário. Essa ação fornece ao APM o ponto de extremidade de saída SAML para o ID do Microsoft Entra, que garante que a saída iniciada pelo SP encerre as sessões do cliente e do Microsoft Entra. O APM precisa saber quando um usuário sai.

Quando o portal do webtop BIG-IP acessa aplicativos publicados, o APM processa uma saída para chamar o ponto de extremidade de saída do Microsoft Entra. Se o portal do webtop BIG-IP não for usado, o usuário não poderá instruir o APM a sair. Se o usuário sair do aplicativo, o BIG-IP será esquecido. A saída iniciada pelo SP precisa de encerramento seguro da sessão. Adicione uma função SLO ao botão Sair do aplicativo para redirecionar o cliente para o ponto de extremidade de saída do Microsoft Entra SAML ou BIG-IP. A URL do ponto de extremidade de saída SAML para seu locatário em Pontos de extremidade de registros de > aplicativos.

Se você não puder alterar o aplicativo, considere fazer com que o BIG-IP escute as chamadas de saída do aplicativo e, em seguida, acione o SLO.

Saiba mais: Tutorial: Configurar o botão F5 BIG-IP Easy para SSO para Oracle PeopleSoft, PeopleSoft Single Logout

Para saber mais, acesse support.f5.com para:

- K42052145: Configurando o encerramento automático da sessão (logout) com base em um nome de arquivo referenciado por URI

- K12056: Visão geral da opção Incluir URI de logout.

Implementação

- Selecione Implementar.

- Verifique se o aplicativo está na lista de locatários de aplicativos Enterprise.

Confirmar configuração

Usando um navegador, conecte-se à URL externa do aplicativo Oracle JDE ou selecione o ícone do aplicativo em Meus aplicativos.

Autentique-se no Microsoft Entra ID.

Você é redirecionado para o servidor virtual BIG-IP do aplicativo e entra com SSO.

Nota

Você pode bloquear o acesso direto ao aplicativo, impondo assim um caminho através do BIG-IP.

Implementação avançada

Às vezes, os modelos de Configuração Guiada carecem de flexibilidade.

Saiba mais: Tutorial: Configurar o F5 BIG-IP Access Policy Manager para SSO baseado em cabeçalho

Como alternativa, no BIG-IP, desative o modo de gerenciamento estrito Configuração guiada. Você pode alterar manualmente as configurações, embora a maioria das configurações seja automatizada com modelos de assistente.

Navegue até Configuração guiada de acesso>.

No final da linha, selecione o cadeado.

Alterações com a interface do usuário do assistente não são possíveis, mas os objetos BIG-IP associados à instância publicada do aplicativo são desbloqueados para gerenciamento.

Nota

Quando você reativa o modo estrito e implanta uma configuração, as configurações executadas fora da Configuração guiada são substituídas. Recomendamos a configuração avançada para serviços de produção.

Resolução de Problemas

Use o log BIG-IP para isolar problemas com conectividade, SSO, violações de política ou mapeamentos de variáveis mal configurados.

Verborrácia do log

- Navegue até Visão geral da política > de acesso.

- Selecione Logs de eventos.

- Selecione Definições.

- Selecione a linha do seu aplicativo publicado.

- SelecioneEditar.

- Selecione Acessar logs do sistema

- Na lista SSO, selecione Depurar.

- Selecione OK.

- Reproduza o problema.

- Inspecione os registros.

Quando terminar, reverta esse recurso porque o modo detalhado gera muitos dados.

Mensagem de erro BIG-IP

Se aparecer um erro BIG-IP após a pré-autenticação do Microsoft Entra, é possível que o problema esteja relacionado com o ID do Microsoft Entra para o BIG-IP SSO.

- Navegue até Visão geral do acesso>.

- Selecione Acessar relatórios.

- Execute o relatório na última hora.

- Revise os logs para obter pistas.

Use o link Exibir sessão da sessão para confirmar que o APM recebe as declarações esperadas do Microsoft Entra.

Nenhuma mensagem de erro BIG-IP

Se nenhuma mensagem de erro BIG-IP for exibida, o problema pode estar relacionado à solicitação de back-end ou BIG-IP ao SSO do aplicativo.

- Navegue até Visão geral da política > de acesso.

- Selecione Sessões ativas.

- Selecione o link da sessão ativa.

Use o link Exibir variáveis para determinar problemas de SSO, particularmente se o BIG-IP APM obtiver atributos incorretos de variáveis de sessão.

Saiba mais:

- Ir para devcentral.f5.com para exemplos de atribuição de variáveis APM

- Ir para techdocs.f5.com para variáveis de sessão