Tutorial: Configurar o Datawiza para habilitar a autenticação multifator do Microsoft Entra e o logon único no Oracle Hyperion EPM

Use este tutorial para habilitar a autenticação multifator do Microsoft Entra e o logon único (SSO) para Oracle Hyperion Enterprise Performance Management (EPM) usando o Datawiza Access Proxy (DAP).

Saiba mais sobre datawiza.com.

Benefícios da integração de aplicativos com o Microsoft Entra ID usando DAP:

- Adote a segurança proativa com o Zero Trust - um modelo de segurança que se adapta a ambientes modernos e abraça o local de trabalho híbrido, enquanto protege pessoas, dispositivos, aplicativos e dados

- Logon único do Microsoft Entra - acesso seguro e contínuo para usuários e aplicativos, de qualquer local, usando um dispositivo

- Como funciona: Autenticação multifator do Microsoft Entra - os usuários são solicitados durante o login para formas de identificação, como um código em seu celular ou uma verificação de impressão digital

- O que é Acesso Condicional? - políticas são instruções if-then, se um usuário quiser acessar um recurso, então ele deve concluir uma ação

- Fácil autenticação e autorização no Microsoft Entra ID com No-code Datawiza - use aplicativos da Web, tais como: Oracle JDE, Oracle E-Business Suite, Oracle Siebel e aplicativos internos

- Use o Datawiza Cloud Management Console (DCMC) - gerencie o acesso a aplicativos em nuvens públicas e locais

Descrição do cenário

Este cenário se concentra na integração do Oracle Hyperion EPM usando cabeçalhos de autorização HTTP para gerenciar o acesso ao conteúdo protegido.

Devido à ausência de suporte a protocolos modernos em aplicativos legados, uma integração direta com o Microsoft Entra SSO é um desafio. O Datawiza Access Proxy (DAP) preenche a lacuna entre o aplicativo herdado e o plano de controle de identidade moderno, por meio da transição de protocolo. O DAP reduz a sobrecarga de integração, economiza tempo de engenharia e melhora a segurança dos aplicativos.

Arquitetura do cenário

A solução tem os seguintes componentes:

- Microsoft Entra ID - serviço de gerenciamento de identidade e acesso que ajuda os usuários a entrar e acessar recursos externos e internos

- Datawiza Access Proxy (DAP) - proxy reverso baseado em contêiner que implementa OpenID Connect (OIDC), OAuth ou Security Assertion Markup Language (SAML) para fluxo de entrada do usuário. Ele passa a identidade de forma transparente para aplicativos por meio de cabeçalhos HTTP.

- Datawiza Cloud Management Console (DCMC) - os administradores gerenciam DAP com APIs UI e RESTful para configurar DAP e políticas de controle de acesso

- Oracle Hyperion EPM - aplicativo herdado a ser protegido pelo Microsoft Entra ID e DAP

Saiba mais sobre o fluxo iniciado pelo provedor de serviços no Datawiza com a arquitetura de autenticação do Microsoft Entra.

Pré-requisitos

Certifique-se de que os seguintes pré-requisitos sejam atendidos:

- Uma assinatura do Azure

- Se não tiver uma, pode obter uma conta gratuita do Azure

- Um locatário do Microsoft Entra vinculado à assinatura do Azure

- Docker e Docker compõem

- Vá para docs.docker.com para obter o Docker e instalar o Docker Compose

- Identidades de usuário sincronizadas de um diretório local para o Microsoft Entra ID ou criadas no Microsoft Entra ID e fluídas de volta para um diretório local

- Uma conta com ID do Microsoft Entra e a função de Administrador de Aplicativos

- Consulte Funções internas do Microsoft Entra, todas as funções

- Um ambiente Oracle Hyperion EMP

- (Opcional) Um certificado da Web SSL para publicar serviços por HTTPS. Você pode usar certificados autoassinados Datawiza padrão para teste.

Introdução ao DAP

Para integrar o Oracle Hyperion EMP com o Microsoft Entra ID:

Faça login no Datawiza Cloud Management Console (DCMC).

A página Bem-vindo é exibida.

Selecione o botão laranja Introdução .

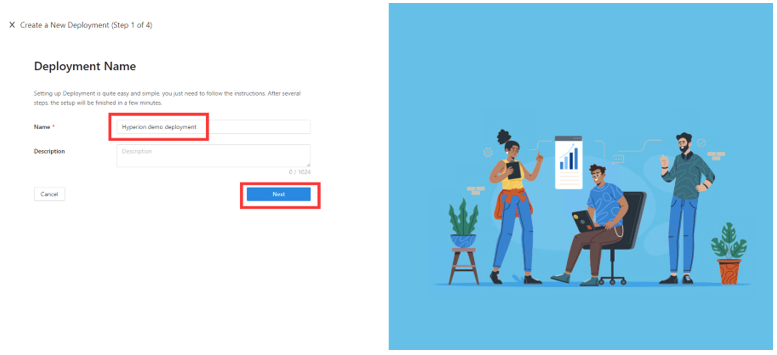

Em Nome da Implantação, nos campos Nome e Descrição , insira as informações.

Selecione Seguinte.

A caixa de diálogo Adicionar aplicativo é exibida.

Em Plataforma, selecione Web.

Em Nome do aplicativo, insira um nome de aplicativo exclusivo.

Para Domínio Público, por exemplo, use

https://hyperion.example.com. Para testes, você pode usar o DNS do host local. Se você não estiver implantando o DAP atrás de um balanceador de carga, use a porta de domínio público.Em Listen Port, selecione a porta na qual o DAP escuta.

Para Servidores Upstream, selecione a URL e a porta de implementação do Oracle Hyperion a serem protegidas.

Selecione Seguinte.

Em Adicionar Aplicativo, insira informações. Observe as entradas de exemplo para Domínio Público, Porta de Escuta e Servidores Upstream.

Selecione Seguinte.

Na caixa de diálogo Configurar IdP, insira informações relevantes.

Nota

Use a integração com um clique do Datawiza Cloud Management Console (DCMC) para ajudar a concluir a configuração. O DCMC chama a API do Microsoft Graph para criar um registro de aplicativo em seu nome, em seu locatário do Microsoft Entra.

Selecione Criar.

A página de implantação do DAP é exibida.

Anote o arquivo de composição do Docker de implantação. O arquivo inclui a imagem DAP, também a Chave de Provisionamento e o Segredo de Provisionamento, que extraem a configuração e as políticas mais recentes do DCMC.

Selecionar Concluído.

Cabeçalhos SSO e HTTP

O DAP obtém atributos de usuário do provedor de identidade (IdP) e os passa para o aplicativo upstream com um cabeçalho ou cookie.

As instruções a seguir permitem que o aplicativo Oracle Hyperion EPM reconheça o usuário. Usando um nome, ele instrui o DAP a passar os valores do IdP para o aplicativo por meio do cabeçalho HTTP.

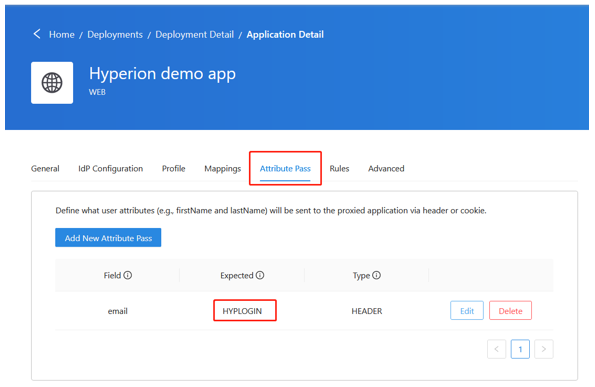

Na navegação à esquerda, selecione Aplicativos.

Localize o aplicativo que você criou.

Selecione a subguia Atributo Pass .

Em Campo, selecione e-mail.

Em Esperado, selecione HYPLOGIN.

Em Tipo, selecione Cabeçalho.

Nota

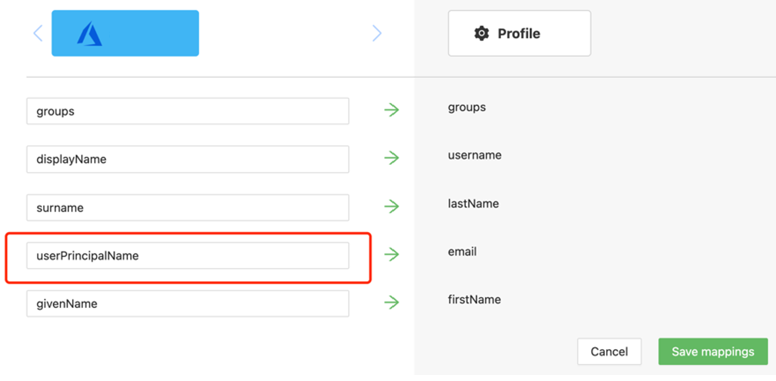

Essa configuração usa o nome principal do usuário do Microsoft Entra para o nome de usuário de entrada, que é usado pelo Oracle Hyperion. Para outra identidade de usuário, vá para a guia Mapeamentos .

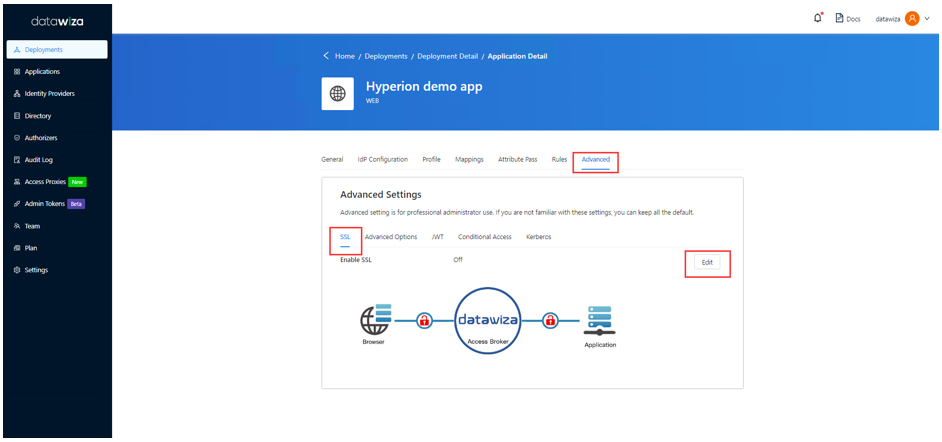

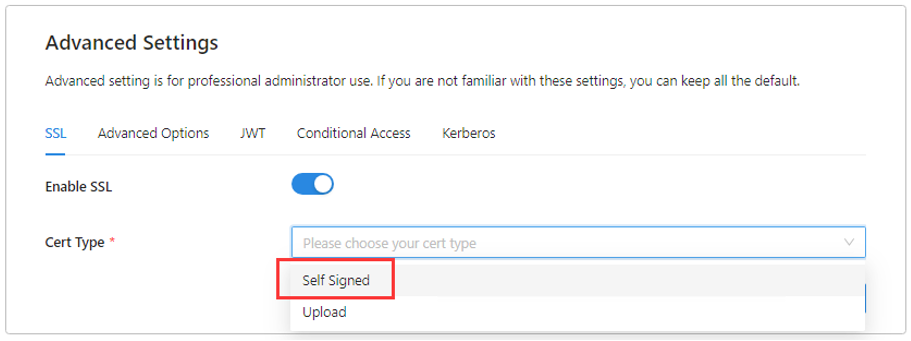

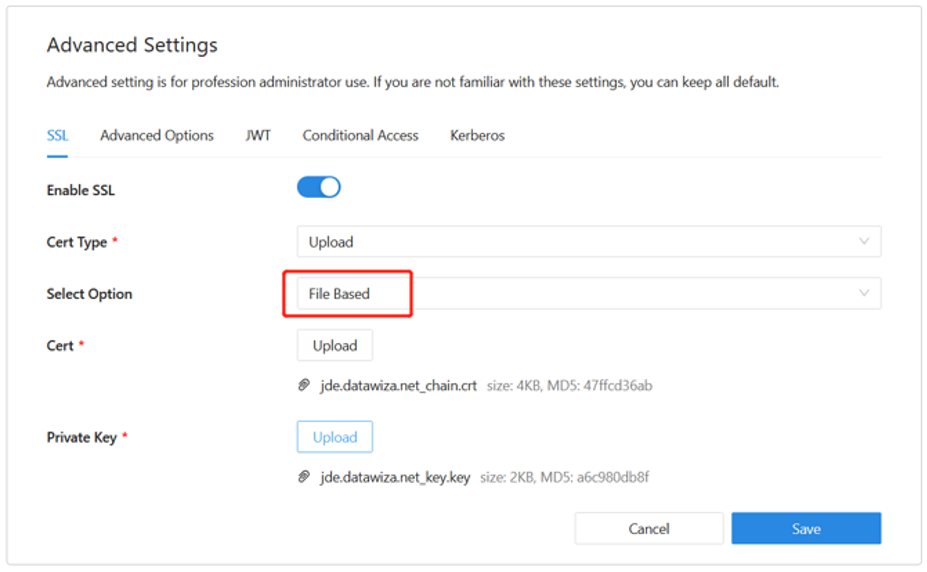

Configuração SSL

Use as instruções a seguir para a configuração SSL.

Selecione o separador Avançadas.

Na guia SSL, selecione Habilitar SSL.

Na lista suspensa Tipo de certificado, selecione o tipo. Para testes, há um certificado autoassinado.

Nota

Pode carregar um certificado a partir de um ficheiro.

Selecione Guardar.

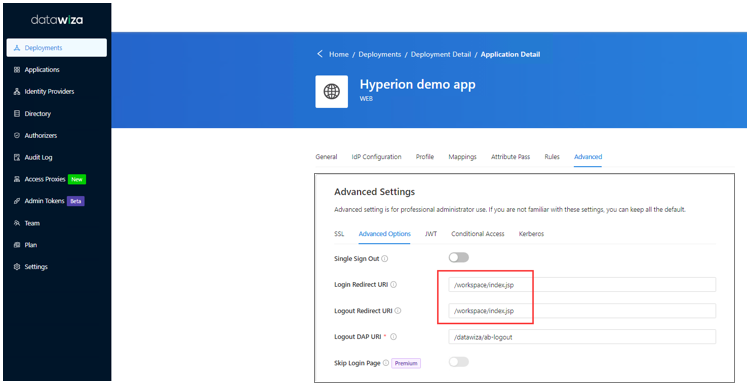

URI de redirecionamento de login e logout

Use as instruções a seguir para indicar o URI de redirecionamento de login e o URI de redirecionamento de logout.

Selecione a guia Opções avançadas .

Para URI de redirecionamento de login e URI de redirecionamento de logout, digite

/workspace/index.jsp.

Selecione Guardar.

Habilitar a autenticação multifator do Microsoft Entra

Para fornecer mais segurança para entradas, você pode impor a autenticação multifator do Microsoft Entra.

Saiba mais no Tutorial: Eventos de entrada de usuário seguro com a autenticação multifator do Microsoft Entra

- Entre no portal do Azure como uma função de Administrador de Aplicativos.

- Selecione Microsoft Entra ID>>Properties.

- Em Propriedades , selecione Gerenciar padrões de segurança.

- Em Ativar Padrões de Segurança, selecione Sim.

- Selecione Guardar.

Habilitar o SSO no Oracle Hyperion Shared Services Console

Use as instruções a seguir para habilitar o SSO no ambiente Oracle Hyperion.

Entre no Console de Serviço Compartilhado do Hyperion com permissões de administrador. Por exemplo,

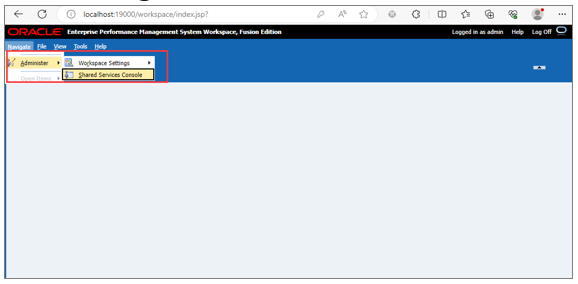

http://{your-hyperion-fqdn}:19000/workspace/index.jsp.Selecione Navegar e, em seguida , Consola de Serviços Partilhados.

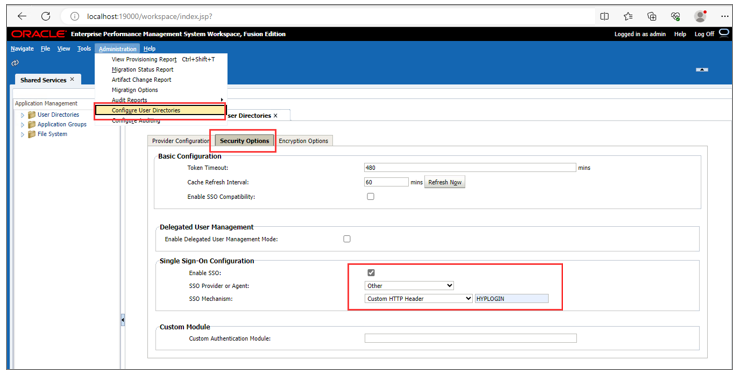

Selecione Administração e, em seguida, Configurar diretórios de usuário.

Selecione a guia Opções de segurança.

Em Configuração de Logon Único, marque a caixa de seleção Habilitar SSO .

Na lista suspensa Provedor ou Agente de SSO, selecione Outro.

Na lista suspensa Mecanismo de SSO, selecione Cabeçalho HTTP personalizado.

No campo a seguir, digite HYPLOGIN, o nome do cabeçalho que o agente de segurança passa para EMP.

Selecione OK.

Atualizar configurações de URL pós-logoff no espaço de trabalho EMP

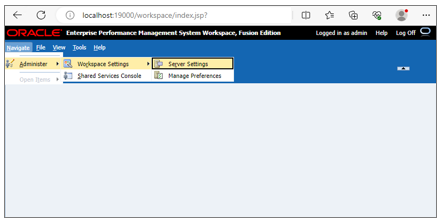

Selecione Navegar.

Em Administrar, selecione Configurações do espaço de trabalho e, em seguida , Configurações do servidor.

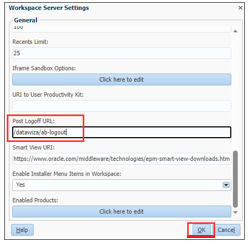

Na caixa de diálogo Configurações do

/datawiza/ab-logoutSelecione OK.

Testar um aplicativo Oracle Hyperion EMP

Para confirmar o acesso ao aplicativo Oracle Hyperion, um prompt aparece para usar uma conta do Microsoft Entra para entrar. As credenciais são verificadas e a página inicial do Oracle Hyperion EPM é exibida.

Próximos passos

- Tutorial: Configurar o acesso híbrido seguro com o Microsoft Entra ID e Datawiza

- Tutorial: Configurar o Azure AD B2C com Datawiza para fornecer acesso híbrido seguro

- Vá para Datawiza para Adicionar SSO e MFA ao Oracle Hyperion EPM em minutos

- Ir para docs.datawiza.com para Datawiza User Guides