Tutorial: Configurar o Datawiza para habilitar a autenticação multifator do Microsoft Entra e o logon único no Oracle JD Edwards

Neste tutorial, saiba como habilitar o logon único (SSO) do Microsoft Entra e a autenticação multifator do Microsoft Entra para um aplicativo Oracle JD Edwards (JDE) usando o Datawiza Access Proxy (DAP).

Saiba mais Datawiza Access Proxy

Benefícios da integração de aplicativos com o Microsoft Entra ID usando DAP:

- Adote a segurança proativa com o Zero Trust - um modelo de segurança que se adapta a ambientes modernos e abraça o local de trabalho híbrido, enquanto protege pessoas, dispositivos, aplicativos e dados

- Logon único do Microsoft Entra - acesso seguro e contínuo para usuários e aplicativos, de qualquer local, usando um dispositivo

- Como funciona: Autenticação multifator do Microsoft Entra - os usuários são solicitados durante o login para formas de identificação, como um código no celular ou uma verificação de impressão digital

- O que é Acesso Condicional? - políticas são instruções if-then, se um usuário quiser acessar um recurso, então ele deve concluir uma ação

- Fácil autenticação e autorização no Microsoft Entra ID com No-code Datawiza - use aplicativos da Web como: Oracle JDE, Oracle E-Business Suite, Oracle Sibel e aplicativos internos

- Use o Datawiza Cloud Management Console (DCMC) - gerencie o acesso a aplicativos em nuvens públicas e locais

Descrição do cenário

Este cenário se concentra na integração de aplicativos Oracle JDE usando cabeçalhos de autorização HTTP para gerenciar o acesso ao conteúdo protegido.

Em aplicativos legados, devido à ausência de suporte a protocolos modernos, uma integração direta com o Microsoft Entra SSO é difícil. O DAP pode preencher a lacuna entre o aplicativo herdado e o plano de controle de ID moderno, por meio da transição de protocolo. O DAP reduz a sobrecarga de integração, economiza tempo de engenharia e melhora a segurança dos aplicativos.

Arquitetura do cenário

A solução de cenário tem os seguintes componentes:

- Microsoft Entra ID - serviço de gerenciamento de identidade e acesso que ajuda os usuários a entrar e acessar recursos externos e internos

- Aplicativo Oracle JDE - aplicativo herdado protegido pelo Microsoft Entra ID

- Datawiza Access Proxy (DAP) - proxy reverso baseado em contêiner que implementa OpenID Connect (OIDC), OAuth ou Security Assertion Markup Language (SAML) para fluxo de entrada do usuário. Ele passa a identidade de forma transparente para aplicativos por meio de cabeçalhos HTTP.

- Datawiza Cloud Management Console (DCMC) - um console para gerenciar DAP. Os administradores usam APIs UI e RESTful para configurar DAP e políticas de controle de acesso.

Saiba mais: Arquitetura de autenticação Datawiza e Microsoft Entra

Pré-requisitos

Certifique-se de que os seguintes pré-requisitos sejam atendidos.

- Uma subscrição do Azure.

- Se não tiver uma, pode obter uma conta gratuita do Azure

- Um locatário do Microsoft Entra vinculado à assinatura do Azure

- Docker e Docker compõem

- Vá para docs.docker.com para obter o Docker e instalar o Docker Compose

- Identidades de usuário sincronizadas de um diretório local para o Microsoft Entra ID ou criadas no Microsoft Entra ID e fluídas de volta para um diretório local

- Uma conta com ID do Microsoft Entra e uma função de Administrador de Aplicativos. Consulte Funções internas do Microsoft Entra, todas as funções

- Um ambiente Oracle JDE

- (Opcional) Um certificado da Web SSL para publicar serviços por HTTPS. Você também pode usar certificados autoassinados Datawiza padrão para teste

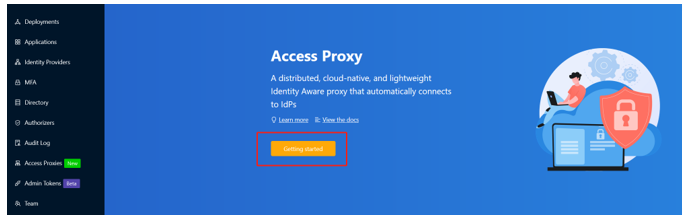

Introdução ao DAB

Para integrar o Oracle JDE com o Microsoft Entra ID:

Faça login no Datawiza Cloud Management Console.

A página Bem-vindo é exibida.

Selecione o botão laranja Introdução .

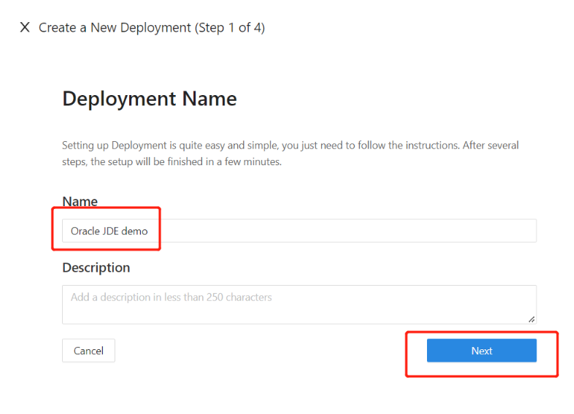

Nos campos Nome e Descrição, insira informações.

Selecione Seguinte.

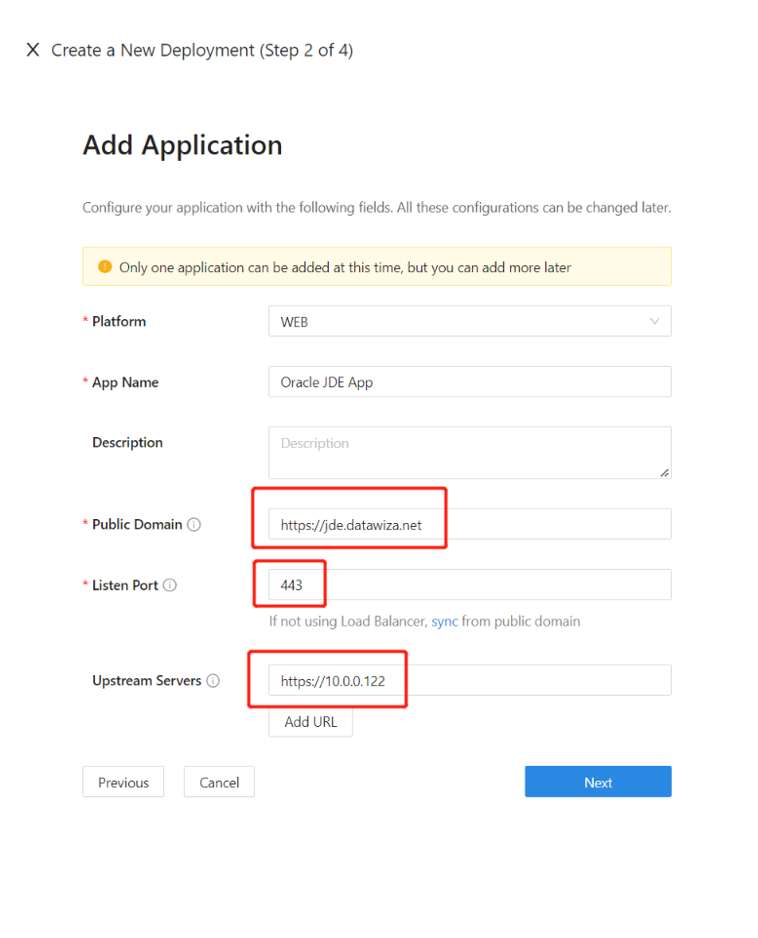

Na caixa de diálogo Adicionar Aplicativo, para Plataforma, selecione Web.

Em Nome do aplicativo, insira um nome de aplicativo exclusivo.

Para Domínio Público, por exemplo, digite

https://jde-external.example.com. Para testar a configuração, você pode usar o DNS localhost. Se você não estiver implantando o DAP atrás de um balanceador de carga, use a porta de domínio público.Em Listen Port, selecione a porta na qual o DAP escuta.

Para Servidores Upstream, selecione a URL e a porta de implementação do Oracle JDE a serem protegidas.

Selecione Seguinte.

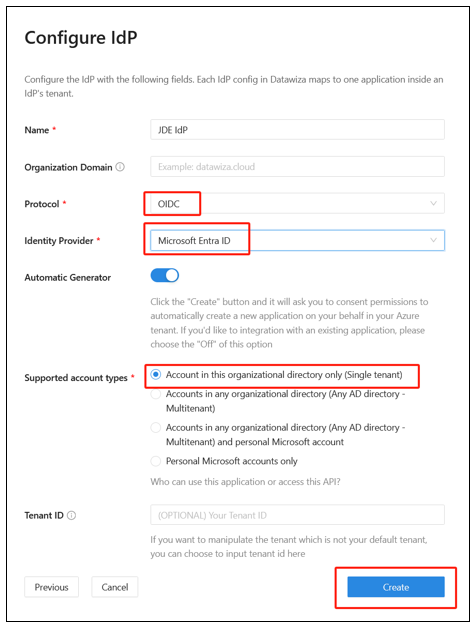

- Na caixa de diálogo Configurar IdP, insira informações.

Nota

Use a integração de um clique do DCMC para ajudar a concluir a configuração do Microsoft Entra. O DCMC chama a API do Graph para criar um registro de aplicativo em seu nome no locatário do Microsoft Entra. Vá para docs.datawiza.com para integração com um clique com o Microsoft Entra ID.

- Selecione Criar.

A página de implantação do DAP é exibida.

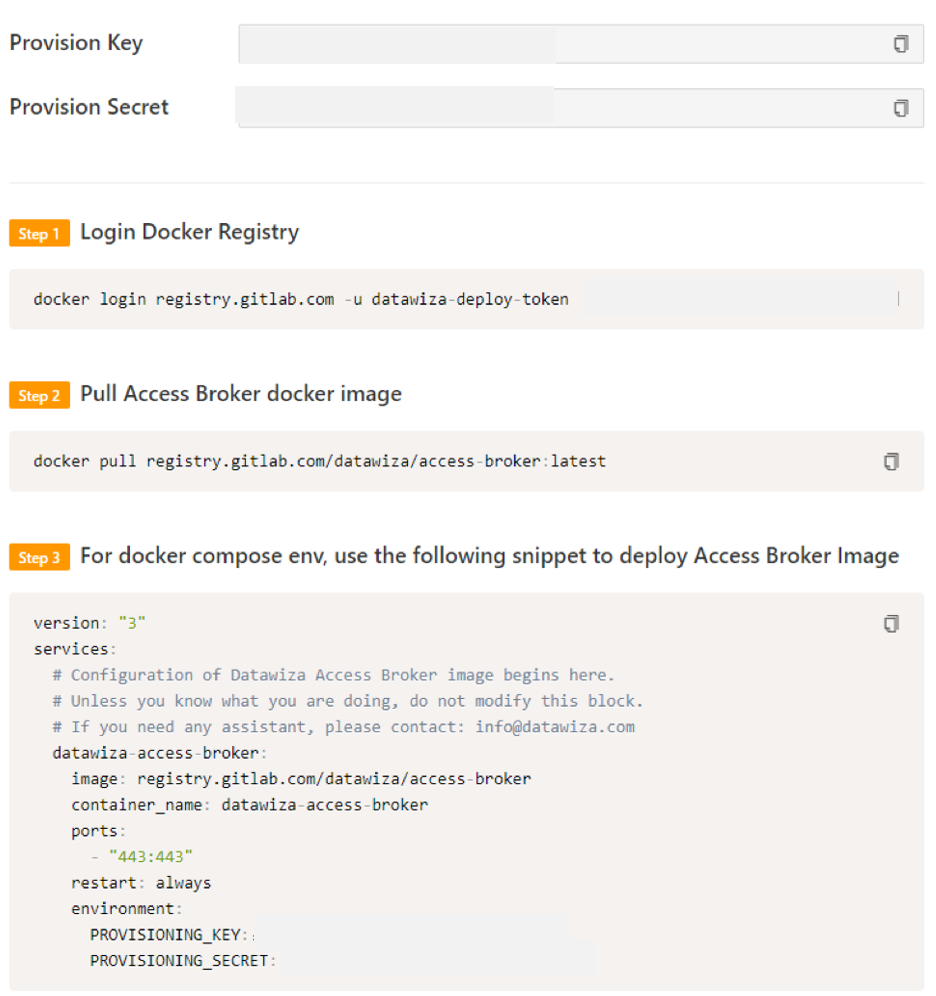

Anote o arquivo de composição do Docker de implantação. O arquivo inclui a imagem DAP, a Chave de Provisionamento e o Segredo de Provisão, que extrai a configuração e as políticas mais recentes do DCMC.

Cabeçalhos SSO e HTTP

O DAP obtém atributos de usuário do IdP e os passa para o aplicativo upstream com um cabeçalho ou cookie.

O aplicativo Oracle JDE precisa reconhecer o usuário: usando um nome, o aplicativo instrui o DAP a passar os valores do IdP para o aplicativo através do cabeçalho HTTP.

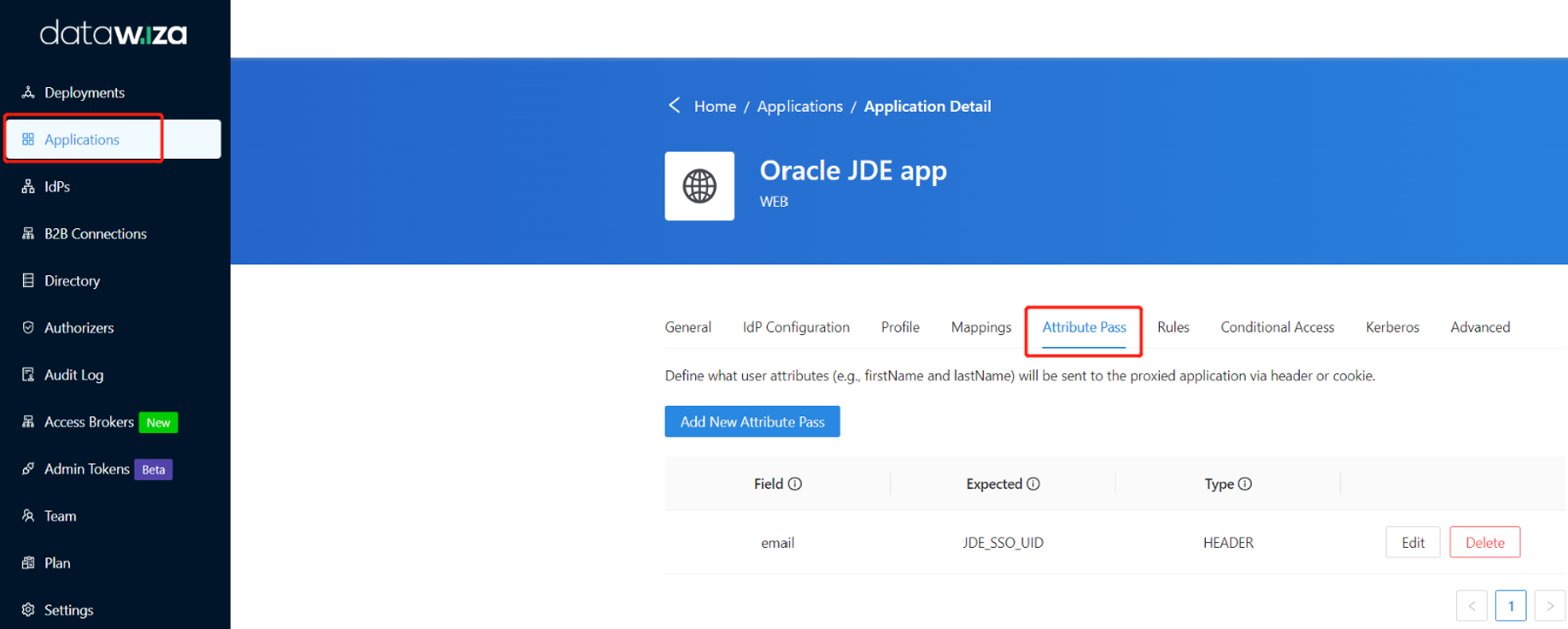

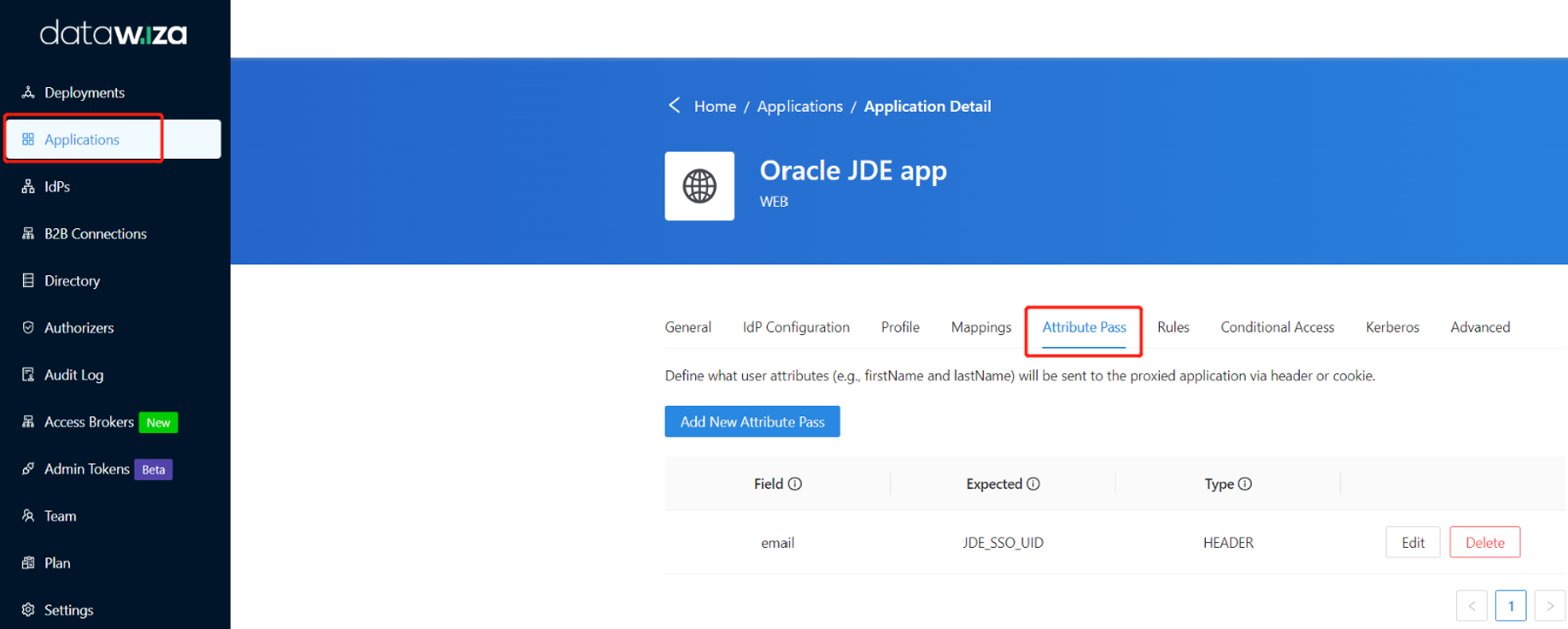

No Oracle JDE, na navegação à esquerda, selecione Aplicativos.

Selecione a subguia Atributo Pass .

Em Campo, selecione E-mail.

Em Esperado, selecione JDE_SSO_UID.

Em Tipo, selecione Cabeçalho.

Nota

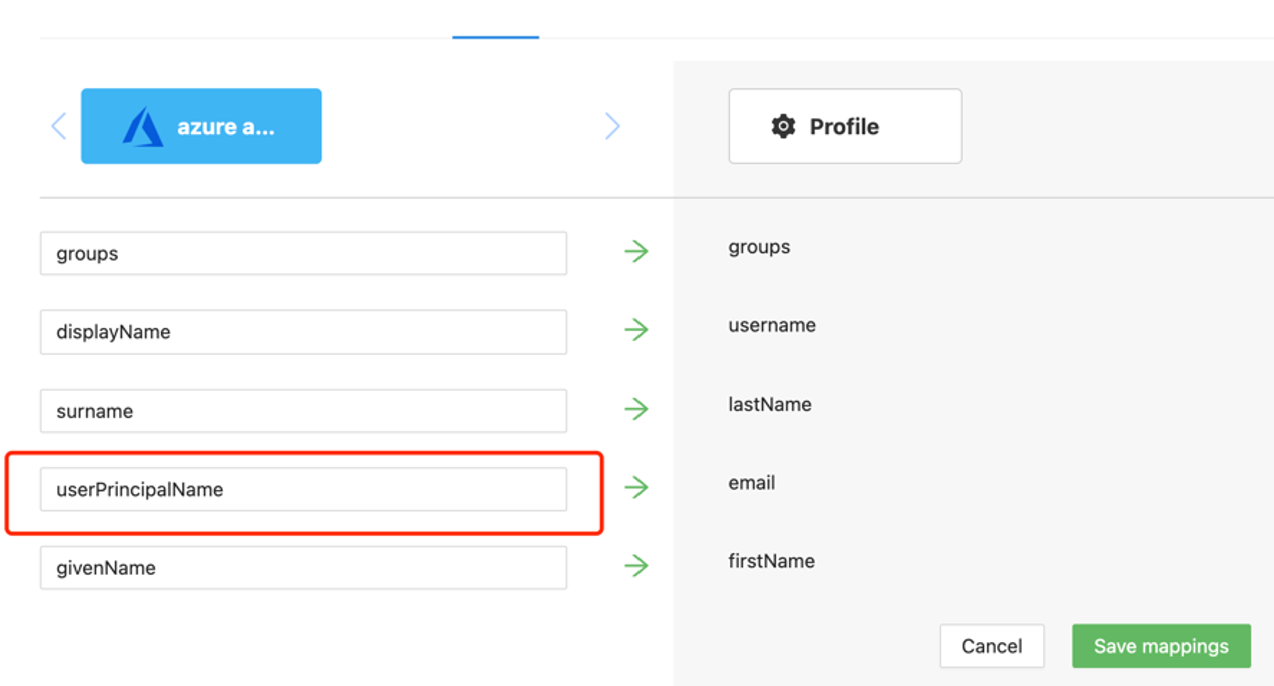

Essa configuração usa o nome principal do usuário do Microsoft Entra como o nome de usuário de entrada, usado pelo Oracle JDE. Para usar outra identidade de usuário, vá para a guia Mapeamentos .

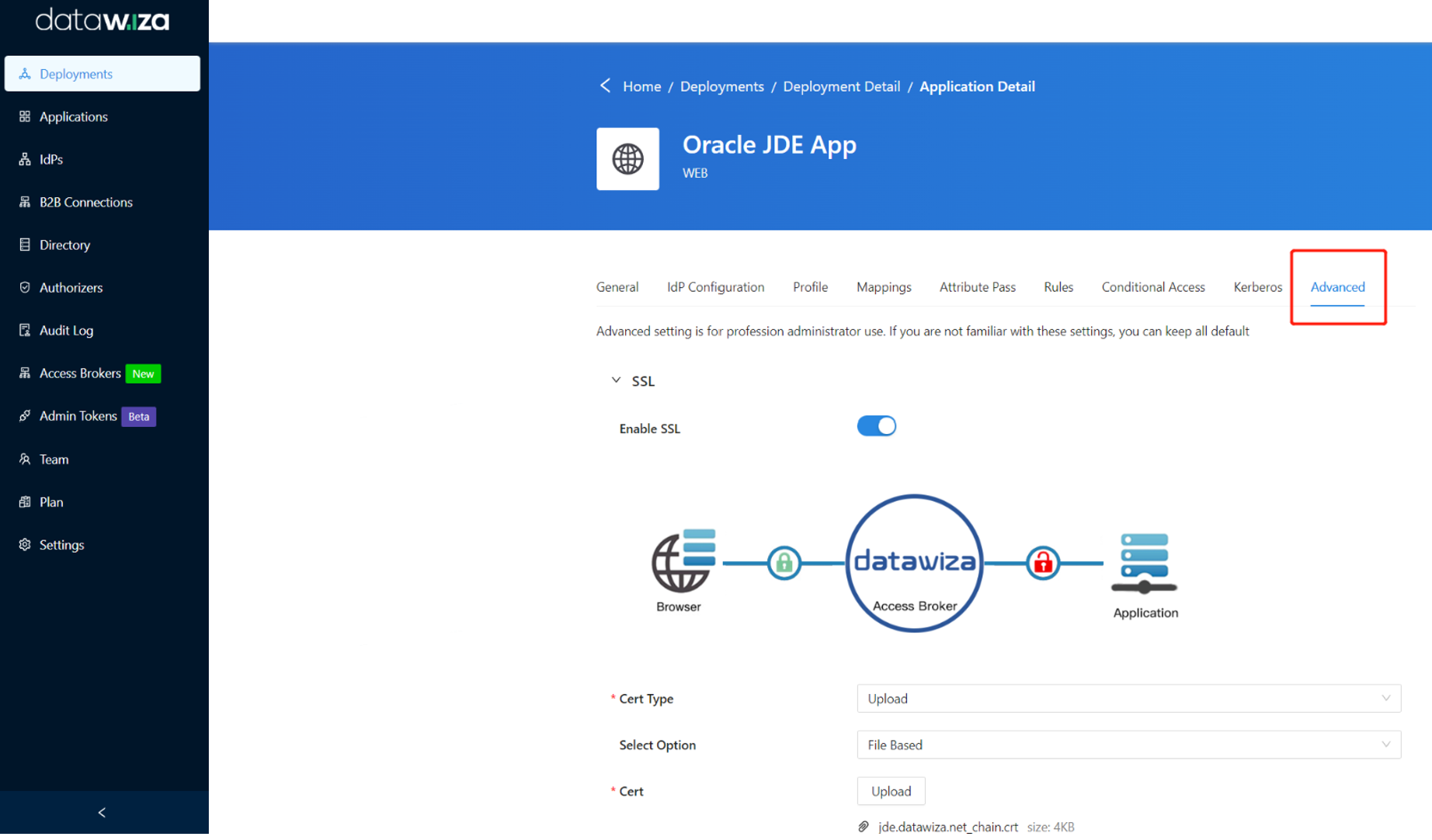

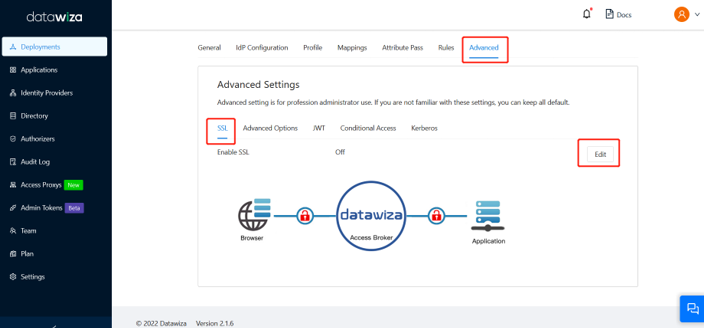

Selecione o separador Avançadas.

Selecione Ativar SSL.

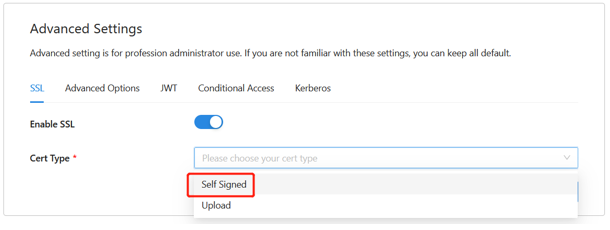

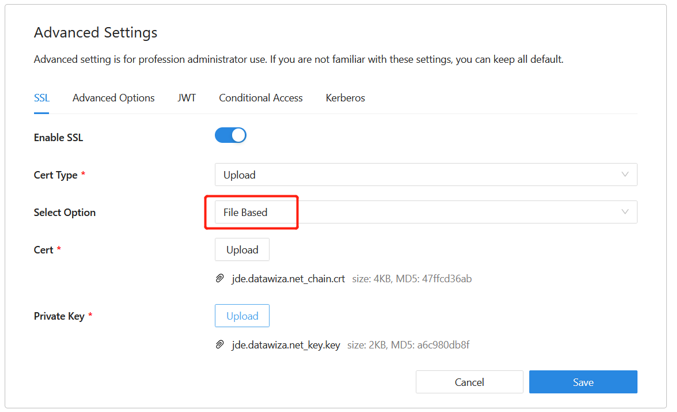

Na lista suspensa Tipo de certificado, selecione um tipo.

Para fins de teste, forneceremos um certificado autoassinado.

Nota

Tem a opção de carregar um certificado a partir de um ficheiro.

Selecione Guardar.

Habilitar a autenticação multifator do Microsoft Entra

Para fornecer mais segurança para entradas, você pode impor MFA para entrada de usuário.

Consulte Tutorial: Proteger eventos de entrada do usuário com a autenticação multifator do Microsoft Entra.

- Entre no centro de administração do Microsoft Entra como administrador de aplicativos.

- Navegue até a guia Propriedades de visão geral>

- Em Padrões de segurança, selecione Gerenciar padrões de segurança.

- No painel Padrões de segurança, alterne o menu suspenso para selecionar Habilitado.

- Selecione Guardar.

Habilitar o SSO no Oracle JDE EnterpriseOne Console

Para habilitar o SSO no ambiente Oracle JDE:

Entre no Oracle JDE EnterpriseOne Server Manager Management Console como administrador.

Em Selecionar instância, selecione a opção acima do EnterpriseOne HTML Server.

No bloco Configuração, selecione Exibir como Avançado.

Selecione Segurança.

Marque a caixa de seleção Ativar Oracle Access Manager .

No campo URL de Aprovação do Oracle Access Manager, insira datawiza/ab-logout.

Na seção Configuração do Servidor de Segurança, selecione Aplicar.

Selecione Parar.

Nota

Se uma mensagem indicar que a configuração do servidor Web (jas.ini) está desatualizada, selecione Sincronizar configuração.

Selecione Iniciar.

Testar um aplicativo baseado em Oracle JDE

Para testar um aplicativo Oracle JDE, valide cabeçalhos de aplicativos, políticas e testes gerais. Se necessário, use a simulação de cabeçalho e política para validar campos de cabeçalho e execução de política.

Para confirmar que o acesso ao aplicativo Oracle JDE ocorre, um prompt aparece para usar uma conta do Microsoft Entra para entrar. As credenciais são verificadas e o Oracle JDE é exibido.