Ativar chaves de acesso no Autenticador

Este artigo lista as etapas para habilitar e impor o uso de chaves de acesso no Authenticator for Microsoft Entra ID. Primeiro, atualize a política de métodos de autenticação para permitir que os usuários se registrem e entrem com chaves de acesso no Authenticator. Em seguida, você pode usar as políticas de forças de autenticação de Acesso Condicional para impor a entrada por chave de acesso quando os usuários acessam um recurso confidencial.

Requisitos

Android 14 e posterior ou iOS 17 e posterior.

Para registro e autenticação entre dispositivos:

- Ambos os dispositivos devem ter Bluetooth ativado.

- A conectividade com a Internet para estes dois pontos de extremidade deve ser permitida na sua organização.

https://cable.ua5v.comhttps://cable.auth.com

Nota

Os usuários não podem usar o registro entre dispositivos se você habilitar o atestado.

Para saber mais sobre o suporte a FIDO2, consulte Suporte para autenticação FIDO2 com o Microsoft Entra ID.

Ativar chaves de acesso no Autenticador no centro de administração

Entre no centro de administração do Microsoft Entra como pelo menos um Administrador de Política de Autenticação.

Navegue até método de autenticação.

No método Passkey (FIDO2), selecione Todos os usuários ou Adicionar grupos para selecionar grupos específicos. Apenas grupos de segurança são suportados.

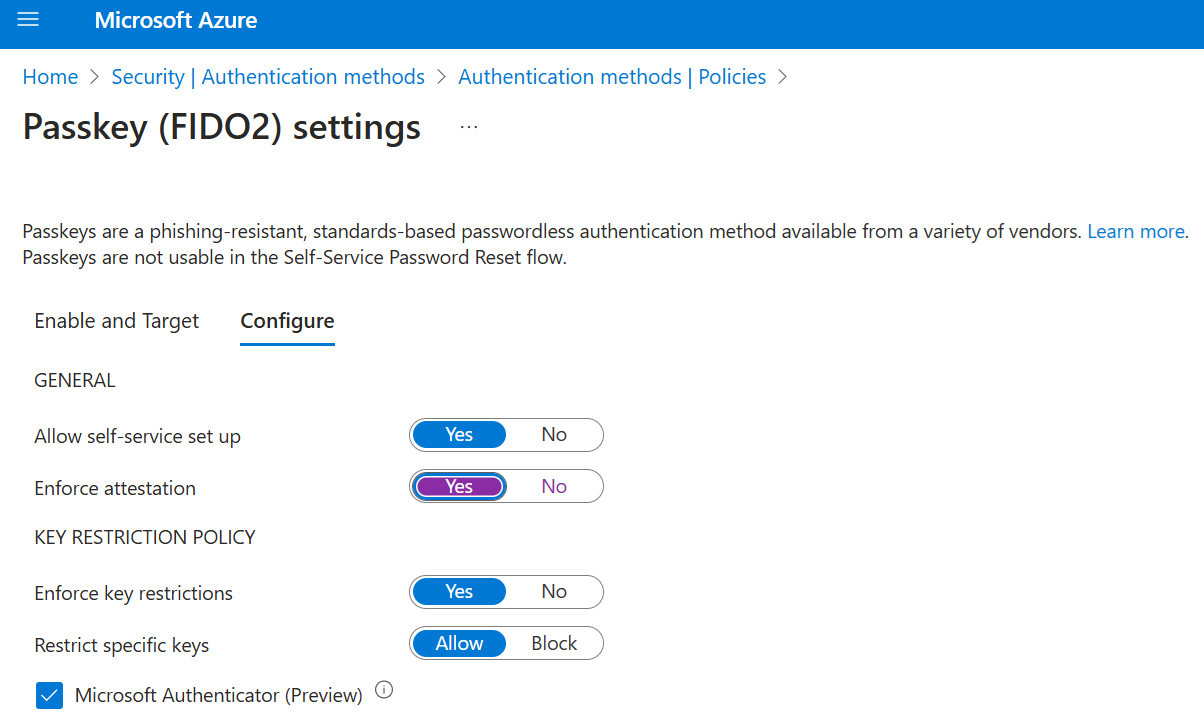

Na guia Configurar:

Defina Permitir configuração de autoatendimento comoSim. Se estiver definido como Sem, os usuários não poderão registrar uma chave de acesso usando Informações de segurança, mesmo que as chaves de acesso (FIDO2) estejam habilitadas pela política de métodos de autenticação.

Defina Impor atestado como Sim ou Não.

Quando o atestado está habilitado na política de chave de acesso (FIDO2), a ID do Microsoft Entra tenta verificar a legitimidade da chave de acesso que está sendo criada. Quando o usuário está registrando uma chave de acesso no Autenticador, o atestado verifica se o aplicativo legítimo do Autenticador criou a chave de acesso usando os serviços da Apple e do Google. Aqui estão mais detalhes:

iOS: O atestado do autenticador usa o serviço iOS App Attest para garantir a legitimidade do aplicativo Authenticator antes de registrar a chave de acesso.

Android:

- Para o atestado Play Integrity, o atestado do Authenticator usa a API Play Integrity para garantir a legitimidade do aplicativo Authenticator antes de registrar a chave de acesso.

- Para o atestado de chave, o atestado de autenticador usa o atestado de chave pelo Android para verificar se a chave de acesso que está sendo registrada é lastreada em hardware.

Nota

Para iOS e Android, o atestado de autenticador depende dos serviços da Apple e do Google para verificar a autenticidade do aplicativo Authenticator. O uso intenso do serviço pode fazer com que o registro da chave de acesso falhe, e os usuários talvez precisem tentar novamente. Se os serviços da Apple e do Google estiverem inativos, o atestado do Autenticador bloqueará o registro que requer atestado até que os serviços sejam restaurados. Para monitorar o status do serviço de integridade do Google Play, consulte Painel de status do Google Play. Para monitorar o status do serviço iOS App Attest, consulte Status do sistema.

Nota

Os usuários só podem registrar chaves de acesso atestadas diretamente no aplicativo Authenticator. Os fluxos de registo entre dispositivos não suportam o registo de chaves de acesso certificadas.

As restrições de chave definem a usabilidade de chaves de acesso específicas para registo e autenticação. Você pode definir a opção "Impor restrições de chave" para "Não" para permitir que os utilizadores registem qualquer passkey suportada, incluindo o registo de passkey diretamente na aplicação Authenticator.

Você pode definir Impor restrições de chave como Sim para permitir ou bloquear apenas determinadas chaves de acesso, que são identificadas por seus AAGUIDs. Até meio de fevereiro, informações de segurança exige que essa configuração seja definida como Sim para que os utilizadores possam escolher passe-chave no Autenticador e passar por um processo dedicado de registo de passe-chave no Autenticador. Se você escolher Sem, os usuários que navegam para SecurityInfo ainda poderão adicionar uma chave de acesso no Authenticator escolhendo a chave de segurança ou o método de chave de acesso, dependendo do sistema operacional e do navegador. No entanto, não esperamos que muitos usuários descubram e usem esse método.

Se você impõe restrições de chave e já tem uso ativo de chave de acesso, você deve coletar os AAGUIDs das chaves de acesso que estão sendo usadas hoje. Você pode usar um script do PowerShell para localizar AAGUIDs que são usados em seu locatário. Para obter mais informações, consulte Localizar AAGUIDs.

Se definir Restringir chaves específicas para Permitir, selecione Microsoft Authenticator para adicionar automaticamente os AAGUIDs da aplicação Authenticator à lista de restrições de chave. Você também pode adicionar manualmente os seguintes AAGUIDs para permitir que os utilizadores registem chaves de acesso no Authenticator, ao iniciar sessão na aplicação Authenticator ou ao seguir um fluxo guiado em informações de segurança .

-

Authenticator para Android:

de1e552d-db1d-4423-a619-566b625cdc84 -

Authenticator para iOS:

90a3ccdf-635c-4729-a248-9b709135078f

Se você alterar as restrições de chave e remover um AAGUID permitido anteriormente, os usuários que registraram anteriormente um método permitido não poderão mais usá-lo para entrar.

Nota

Se desativar as restrições de chave, desmarque a caixa de seleção Microsoft Authenticator para que os utilizadores não sejam solicitados a configurar um código de acesso na aplicação Authenticator em Informações de Segurança.

-

Authenticator para Android:

Depois de concluir a configuração, selecione Salvar.

Se vir um erro quando tentar guardar, substitua vários grupos por um único grupo numa operação e, em seguida, selecione Guardar novamente.

Habilitar chaves de acesso no Authenticator usando o Graph Explorer

Além de usar o centro de administração do Microsoft Entra, você também pode habilitar chaves de acesso no Authenticator usando o Graph Explorer. Se lhe for atribuída pelo menos a função de Administrador da Política de Autenticação , pode atualizar a política de Métodos de Autenticação para permitir os AAGUIDs para Autenticador.

Para configurar a política usando o Graph Explorer:

Entre no Graph Explorer e concorde com as permissões Policy.Read.All e Policy.ReadWrite.AuthenticationMethod .

Recupere a política de métodos de autenticação:

GET https://graph.microsoft.com/v1.0/authenticationMethodsPolicy/authenticationMethodConfigurations/FIDO2Para desabilitar a imposição de atestado e impor restrições de chave para permitir apenas AAGUIDs para o Authenticator, execute uma operação

PATCHusando o seguinte corpo de solicitação:PATCH https://graph.microsoft.com/v1.0/authenticationMethodsPolicy/authenticationMethodConfigurations/FIDO2 Request Body: { "@odata.type": "#microsoft.graph.fido2AuthenticationMethodConfiguration", "isAttestationEnforced": true, "keyRestrictions": { "isEnforced": true, "enforcementType": "allow", "aaGuids": [ "90a3ccdf-635c-4729-a248-9b709135078f", "de1e552d-db1d-4423-a619-566b625cdc84" <insert previous AAGUIDs here to keep them stored in policy> ] } }Certifique-se de que a política de chave de acesso (FIDO2) está atualizada corretamente.

GET https://graph.microsoft.com/v1.0/authenticationMethodsPolicy/authenticationMethodConfigurations/FIDO2

Encontrar AAGUIDs

Use o script GetRegisteredPasskeyAAGUIDsForAllUsers.ps1 Microsoft Graph PowerShell para enumerar os AAGUIDs de todas as chaves de acesso registradas no locatário.

Salve o corpo desse script em um arquivo chamado GetRegisteredPasskeyAAGUIDsForAllUsers.ps1.

# Disconnect from Microsoft Graph

Disconnect-MgGraph

# Connect to Microsoft Graph with required scopes

Connect-MgGraph -Scope 'User.Read,UserAuthenticationMethod.Read,UserAuthenticationMethod.Read.All'

# Define the output file [If the script is run more than once, delete the file to avoid appending to it.]

$file = ".\AAGUIDs.txt"

# Initialize the file with a header

Set-Content -Path $file -Value '---'

# Retrieve all users

$UserArray = Get-MgBetaUser -All

# Iterate through each user

foreach ($user in $UserArray) {

# Retrieve Passkey authentication methods for the user

$fidos = Get-MgBetaUserAuthenticationFido2Method -UserId $user.Id

if ($fidos -eq $null) {

# Log and write to file if no Passkey methods are found

Write-Host "User object ID $($user.Id) has no Passkey"

Add-Content -Path $file -Value "User object ID $($user.Id) has no Passkey"

} else {

# Iterate through each Passkey method

foreach ($fido in $fidos) {

# Log and write to file the Passkey details

Write-Host "- User object ID $($user.Id) has a Passkey with AAGUID $($fido.Aaguid) of Model type '$($fido.Model)'"

Add-Content -Path $file -Value "- User object ID $($user.Id) has a Passkey with AAGUID $($fido.Aaguid) of Model type '$($fido.Model)'"

}

}

# Log and write a separator to file

Write-Host "==="

Add-Content -Path $file -Value "==="

}

Restringir o uso do Bluetooth a chaves de acesso no Authenticator

Algumas organizações restringem o uso de Bluetooth, o que inclui o uso de chaves de acesso. Nesses casos, as organizações podem permitir chaves de acesso permitindo o emparelhamento Bluetooth exclusivamente com autenticadores FIDO2 habilitados para chave de acesso. Para obter mais informações sobre como configurar o uso de Bluetooth apenas para chaves de acesso, consulte Chaves de acesso em ambientes com restrição de Bluetooth.

Eliminar uma chave de acesso

Se um usuário excluir uma chave de acesso no Authenticator, a chave de acesso também será removida dos métodos de entrada do usuário. Um Administrador de Política de Autenticação também pode seguir estas etapas para excluir uma chave de acesso dos métodos de autenticação do usuário, mas não removerá a chave de acesso do Autenticador.

Entre no centro de administração do Microsoft Entrae procure o usuário cuja chave de acesso deve ser removida.

Selecione Métodos de autenticação, clique com o botão direito do rato em Chave de acessoe selecione Eliminar.

A menos que o usuário tenha iniciado a exclusão da chave de acesso no Authenticator, ele também precisará remover a chave de acesso no Authenticator em seu dispositivo.

Impor o início de sessão com chaves de acesso no Autenticador

Para fazer com que os usuários entrem com uma chave de acesso quando acessarem um recurso confidencial, use a força de autenticação interna resistente a phishing ou crie uma força de autenticação personalizada seguindo estas etapas:

Entre no centro de administração do Microsoft Entra como um Administrador de Acesso Condicional.

Navegue até Proteção>> autenticação.

Selecione Nova força de autenticação.

Forneça um nome descritivo para sua nova força de autenticação.

Opcionalmente, forneça uma descrição.

Selecione Passkeys (FIDO2)e depois selecione Opções avançadas.

Selecione de força MFA resistente a phishing ou adicione AAGUIDs para chaves de acesso no Authenticator:

-

Authenticator para Android:

de1e552d-db1d-4423-a619-566b625cdc84 -

Authenticator para iOS:

90a3ccdf-635c-4729-a248-9b709135078f

-

Authenticator para Android:

Selecione Avançare revise a configuração da política.