Experiência de auto-remediação com Proteção de Identidade do Microsoft Entra e Acesso Condicional

Com a Proteção de ID do Microsoft Entra e o Acesso Condicional, você pode:

- Exigir que os usuários se registrem para a autenticação multifator do Microsoft Entra

- Automatize a correção de entradas arriscadas e usuários comprometidos

- Bloquear usuários em casos específicos.

As políticas de acesso condicional que integram o risco associado ao utilizador e ao início de sessão têm um impacto na experiência de início de sessão dos utilizadores. Permitir que os utilizadores usem ferramentas como a autenticação multifatorial Microsoft Entra e a redefinição de palavra-passe de autosserviço pode diminuir o impacto. Essas ferramentas, juntamente com as opções de política apropriadas, oferecem aos usuários uma opção de autocorreção quando precisarem, ao mesmo tempo em que impõem fortes controles de segurança.

Cadastro de autenticação multifator

Quando um administrador habilita a política de Proteção de ID que exige o registro de autenticação multifator do Microsoft Entra, os usuários podem usar a autenticação multifator do Microsoft Entra para se autocorrigir. A configuração dessa política dá aos usuários um período de 14 dias para se registrar, após o qual eles são forçados a se registrar.

Interrupção do registo

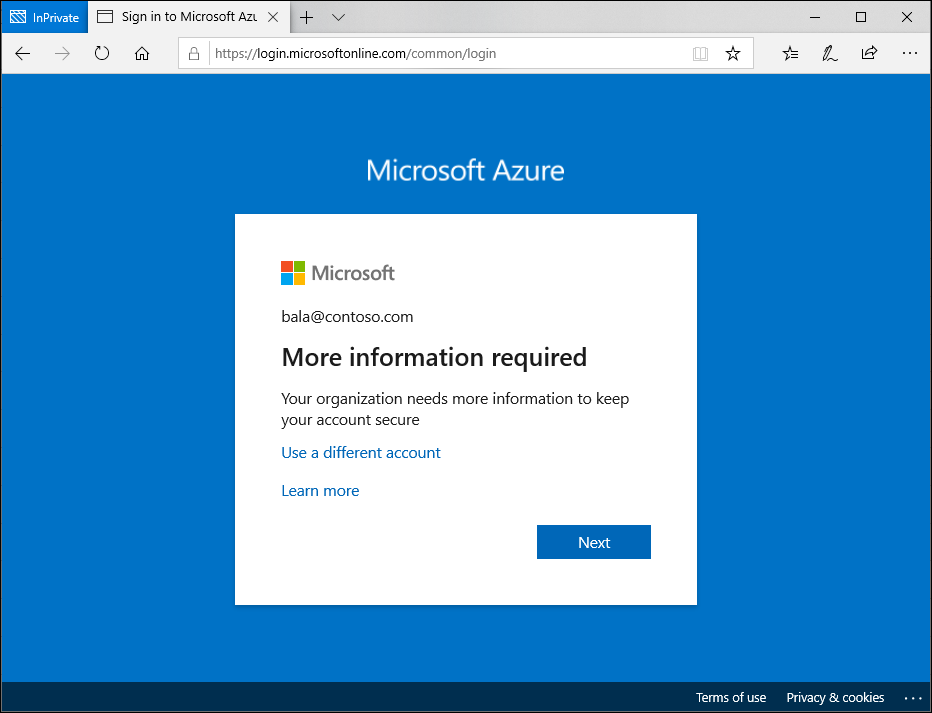

Ao entrar em qualquer aplicativo integrado do Microsoft Entra, o usuário recebe uma notificação sobre o requisito para configurar a conta para autenticação multifator. Essa política também é acionada na Experiência Fora da Caixa do Windows para novos usuários com um novo dispositivo.

Conclua as etapas guiadas para se registrar na autenticação multifator do Microsoft Entra e entrar.

Auto-remediação de riscos

Quando um administrador configura políticas de Acesso Condicional baseadas em risco, os usuários afetados são interrompidos quando atingem o nível de risco configurado. Se os administradores permitirem a autocorreção usando a autenticação multifator, esse processo aparecerá para um usuário como um prompt normal de autenticação multifator.

Se o utilizador concluir a autenticação multifator, o risco será mitigado e poderá aceder.

Se o usuário estiver em risco, não apenas o login, os administradores poderão configurar uma política de risco do usuário no Acesso Condicional para exigir uma alteração de senha, além da autenticação multifator. Nesse caso, o usuário vê a seguinte tela extra.

Administrador de início de sessão arriscado desbloquear

Os administradores podem bloquear os utilizadores ao iniciar sessão, dependendo do respetivo nível de risco. Para serem desbloqueados, os usuários devem entrar em contato com a equipe de TI ou tentar entrar em um local ou dispositivo familiar. A auto-remediação não é uma opção neste caso.

A equipe de TI pode seguir as instruções em Desbloqueando usuários para permitir que os usuários entrem novamente.

Técnico de alto risco

Se o inquilino principal não tiver ativado as políticas de auto-remediação, um administrador do inquilino principal do técnico deve remediar o risco. Por exemplo:

- Uma organização tem um provedor de serviços gerenciados (MSP) ou um provedor de soluções em nuvem (CSP) que cuida da configuração de seu ambiente de nuvem.

- Uma das credenciais dos técnicos do MSP é vazada e resulta num risco elevado. Esse técnico está bloqueado de iniciar sessão noutros locatários.

- O técnico pode auto-corrigir e iniciar sessão se o inquilino doméstico tiver ativado as políticas apropriadas que exigem a alteração da palavra-passe para utilizadores de alto risco ou MFA para utilizadores de risco.

- Se o inquilino da casa não ativou políticas de auto-remediação, um administrador no inquilino da casa do técnico tem que remediar o risco.