Solucionar problemas do cliente Global Secure Access: Diagnóstico avançado

Este documento fornece diretrizes de solução de problemas para o cliente Global Secure Access. Ele explora cada guia do utilitário de diagnóstico avançado.

Introdução

O cliente Global Secure Access é executado em segundo plano e encaminha o tráfego de rede relevante para o Global Secure Access. Não requer interação do usuário. A ferramenta de diagnóstico avançado torna o comportamento do cliente visível para o administrador e ajuda na solução de problemas.

Inicie a ferramenta de diagnóstico avançado

Para iniciar a ferramenta de diagnóstico avançado:

- Clique com o botão direito do mouse no ícone do cliente Global Secure Access na bandeja do sistema.

- Selecione Diagnóstico Avançado. Se habilitado, o Controle de Conta de Usuário (UAC) solicitará a elevação de privilégios.

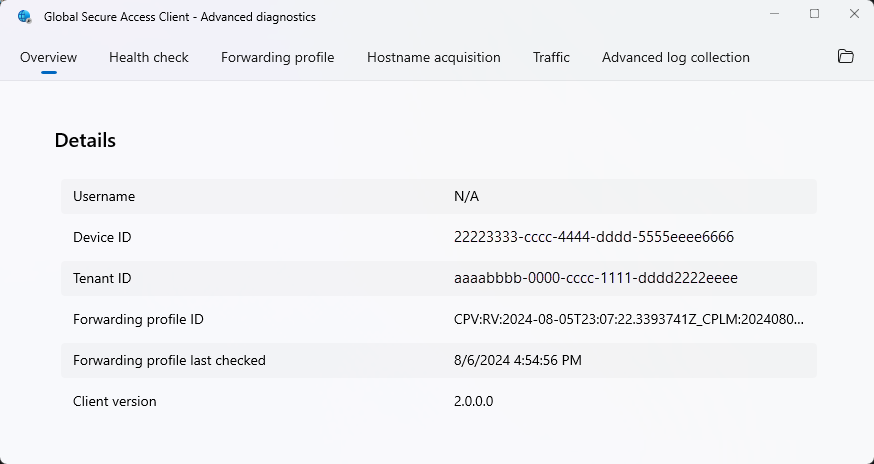

Aba Visão Geral

A guia Visão geral do diagnóstico avançado mostra detalhes gerais de configuração sobre o cliente Global Secure Access.

- Nome de usuário: O nome principal do usuário do Microsoft Entra do usuário que se autenticou no cliente.

- ID do dispositivo: a ID do dispositivo no Microsoft Entra. O dispositivo deve ser associado ao locatário.

- ID do locatário: a ID do locatário para o qual o cliente aponta, que é o mesmo locatário ao qual o dispositivo está associado.

- ID do perfil de encaminhamento: o ID do perfil de encaminhamento atualmente em uso pelo cliente.

- Perfil de encaminhamento verificado pela última vez: a hora em que o cliente verificou pela última vez um perfil de encaminhamento atualizado.

- Versão do cliente: A versão do cliente Global Secure Access que está atualmente instalada no dispositivo.

Guia Verificação de integridade

A guia Verificação de integridade executa testes comuns para verificar se o cliente funciona corretamente e se seus componentes estão em execução. Para obter uma cobertura mais completa da guia Verificação de integridade, consulte Solucionar problemas do cliente Global Secure Access: guia Verificação de integridade.

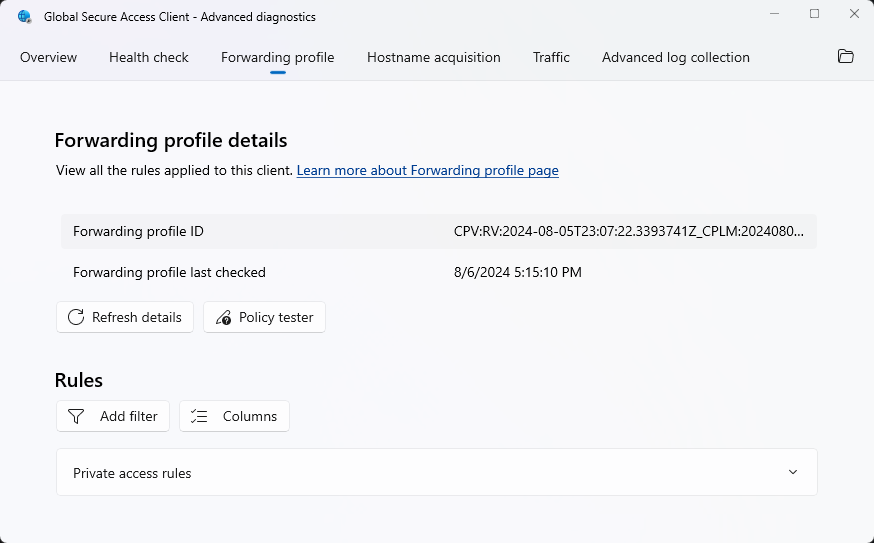

Guia Perfil de encaminhamento

O separador Perfil de Encaminhamento mostra a lista de regras atuais e ativas definidas no perfil de encaminhamento. A guia contém as seguintes informações:

- ID do perfil de encaminhamento: o ID do perfil de encaminhamento atualmente em uso pelo cliente.

- Perfil de encaminhamento verificado pela última vez: a hora em que o cliente verificou pela última vez um perfil de encaminhamento atualizado.

- Detalhes da atualização: Selecione para recarregar os dados de encaminhamento do cache do cliente (caso tenham sido atualizados a partir da última atualização).

- Testador de políticas: selecione para mostrar a regra ativa de uma conexão com um destino específico.

- Adicionar filtro: Selecione para definir filtros para ver apenas um subconjunto das regras de acordo com um conjunto específico de propriedades de filtro.

- Colunas: Selecione para escolher as colunas a serem exibidas na tabela.

A seção de regras mostra a lista de regras agrupadas por cada carga de trabalho (regras M365, regras de acesso privado, regras de acesso à Internet). Esta lista inclui apenas regras para as cargas de trabalho ativadas no seu locatário.

Gorjeta

Se uma regra contiver vários destinos, como um nome de domínio totalmente qualificado (FQDN) ou um intervalo de IP, a regra se estenderá por várias linhas, com uma linha para cada destino.

Para cada regra, as colunas disponíveis incluem:

- Prioridade: A prioridade da regra. As regras com maior prioridade (menor valor numérico) têm precedência sobre as regras com menor prioridade.

- Destino (IP/FQDN): O destino do tráfego por FQDN ou por IP.

- Protocolo: O protocolo de rede para o tráfego: TCP ou UDP.

- Porto: A porta de destino do tráfego.

- Ação: A ação que o cliente executa ao enviar tráfego do dispositivo corresponde ao destino, protocolo e porta. As ações suportadas são "tunnel" (rotear para o Global Secure Access) ou "bypass" (ir diretamente para o destino).

- Endurecimento: o processo através do qual o tráfego deve ser encapsulado (direcionado para o Acesso Global Seguro) caso a conexão com o serviço de nuvem falhe. As ações de proteção suportadas são bloquear (interromper a conexão) ou ignorar (permitir que a conexão vá diretamente para a rede).

- ID da regra: o identificador exclusivo da regra no perfil de encaminhamento.

- ID do aplicativo: a ID do aplicativo privado associado à regra. Esta coluna é relevante apenas para aplicações privadas.

Guia Aquisição de nome de host

A guia Aquisição de nome de host permite a coleta de uma lista ativa de nomes de host adquiridos pelo cliente, com base nas regras FQDN no perfil de encaminhamento. Cada nome de host é mostrado em uma nova linha.

- Começar a colecionar: Selecione para iniciar a coleta em tempo real de nomes de host adquiridos.

- Exportar CSV: Selecione para exportar a lista de nomes de host adquiridos para um arquivo CSV.

- Limpar tabela: Selecione para limpar os nomes de host adquiridos exibidos na tabela.

- Adicionar filtro: Selecione para definir filtros para ver apenas um subconjunto dos nomes de host adquiridos de acordo com um conjunto específico de propriedades de filtro.

- Colunas: Selecione para escolher as colunas a serem exibidas na tabela.

Para cada nome de host, as colunas disponíveis incluem:

- Carimbo de data/hora: a data e a hora de cada aquisição de nome de host FQDN.

- FQDN: O FQDN do nome de host adquirido.

- Endereço IP gerado: O endereço IP que o cliente gerou para fins internos. Esse IP é mostrado na guia tráfego para conexões estabelecidas com o FQDN correspondente.

- Adquirido: mostra Sim ou Não para indicar se um FQDN corresponde a uma regra no perfil de encaminhamento.

- Endereço IP original: O primeiro endereço IPv4 na resposta DNS para a consulta FQDN. Se o servidor DNS do dispositivo do usuário final não retornar um endereço IPv4 para a consulta, a coluna de endereço IP original mostrará um valor em branco.

Guia Tráfego

O separador de tráfego permite a recolha de uma lista em tempo real de conexões abertas pelo dispositivo, com base nas regras no perfil de encaminhamento. Cada conexão é mostrada em uma nova linha.

- Iniciar coleta: Selecione para iniciar a coleta de conexões ao vivo.

- Exportar CSV: Selecione para exportar a lista de conexões para um arquivo CSV.

- Limpar tabela: Selecione para limpar as conexões exibidas na tabela.

- Adicionar filtro: Selecione para definir filtros para ver apenas um subconjunto das conexões de acordo com um conjunto específico de propriedades de filtro.

- Colunas: Selecione para escolher as colunas a serem exibidas na tabela.

Para cada conexão, as colunas disponíveis incluem:

- Início da marca temporal: a hora em que o sistema operativo abriu a conexão.

- Fim do carimbo de data/hora: a hora em que o sistema operacional fechou a conexão.

- Status da conexão: indica se a conexão ainda está ativa ou já está fechada.

- Protocolo: O protocolo de rede para a conexão, TCP ou UDP.

- FQDN de destino: O FQDN de destino da conexão.

- Porta de origem: a porta de origem da conexão.

- IP de destino: o IP de destino da conexão.

- Porta de destino: a porta de destino da conexão.

- ID do vetor de correlação: um ID exclusivo atribuído a cada conexão que pode ser correlacionado com os logs de tráfego do Global Secure Access no portal. O Suporte da Microsoft também pode usar essa ID para investigar logs internos relacionados a uma conexão específica.

- Nome do processo: O nome do processo que abriu a conexão.

- ID do processo: o número de ID do processo que abriu a conexão.

- Bytes enviados: o número de bytes enviados do dispositivo para o destino.

- Bytes recebidos: o número de bytes recebidos pelo dispositivo a partir do destino.

- Canal: O canal para o qual a conexão foi tunelada; pode ser Microsoft 365, Private Access ou Acesso à Internet.

- ID do fluxo: o número de ID interno da conexão.

- ID da Regra: O identificador da regra de perfil de encaminhamento usado para determinar as ações para essa conexão.

-

Ação: A ação que foi tomada para esta conexão, as ações possíveis são:

- Túnel: O cliente encapsulou a conexão para o serviço Global Secure Access na nuvem.

- Bypass: A conexão vai diretamente para o destino através da rede do dispositivo sem intervenção do cliente.

- Bloquear: O cliente bloqueou a conexão (só possível no modo de fortalecimento).

- Endurecimento: Indica se o endurecimento foi aplicado a essa conexão, pode ser Sim ou Não. O reforço de segurança aplica-se quando o serviço Global Secure Access não pode ser acedido a partir do dispositivo.

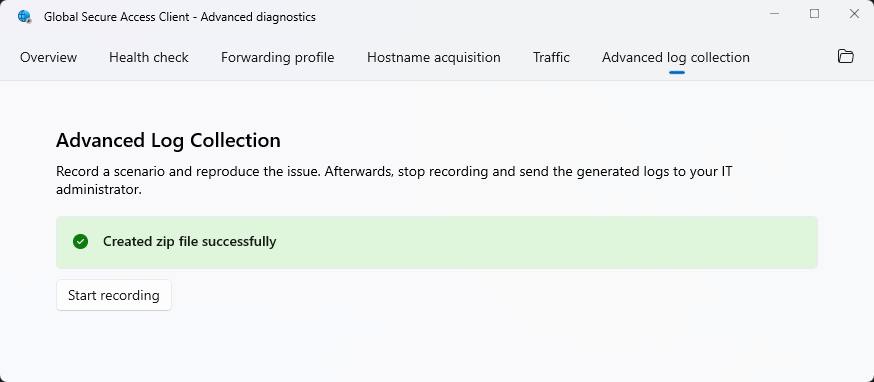

Aba de recolha de logs avançada

A seção de coleta avançada de logs permite a recolha de logs verbosos do cliente, dos sistemas operativos e do tráfego de rede durante um período específico. Os logs são arquivados em um arquivo ZIP que pode ser enviado ao administrador ou ao Suporte da Microsoft para investigação.

- Iniciar gravação: Selecione para começar a gravar os logs detalhados. Você precisa reproduzir o problema durante a gravação. Se não for possível reproduzir o problema, instrua os usuários a coletar logs pelo tempo necessário até que o problema reapareça. A coleta de logs inclui várias horas de atividade do Global Secure Access.

- Parar gravação: Depois de reproduzir o problema, selecione este botão para parar a gravação e salvar os logs coletados em um arquivo ZIP. Partilhe o ficheiro ZIP com suporte para assistência na resolução de problemas.

Quando você interrompe a coleta de log avançada, a pasta que contém os arquivos de log é aberta. Por padrão, essa pasta é C:\Program Files\Global Secure Access Client\Logs. A pasta contém um arquivo zip e dois arquivos de log de rastreamento de eventos (ETL). Se necessário, você pode remover os arquivos zip depois que os problemas forem resolvidos, no entanto, é melhor deixar os arquivos ETL. Estes são logs circulares e removê-los pode criar problemas com a coleta de logs futuros.

Os seguintes arquivos são coletados:

| Ficheiro | Descrição |

|---|---|

| Aplicação-Falha.evtx | Log do aplicativo filtrado pelo ID de evento 1001. Esse log é útil quando os serviços estão falhando. |

| BindingNetworkDrivers.txt | Resultado de "Get-NetAdapterBinding -AllBindings -IncludeHidden" mostrando todos os módulos vinculados a adaptadores de rede. Este resultado é útil para identificar se os drivers que não são da Microsoft estão vinculados à pilha de rede. |

| ClientChecker.log | Resultados das verificações de integridade do cliente Global Secure Access. Esses resultados são mais fáceis de analisar se você carregar o arquivo zip no cliente Global Secure Access, consulte Analisar logs do cliente Global Secure Access em um dispositivo diferente de onde eles foram coletados |

| DeviceInformation.log | Variáveis de ambiente, incluindo a versão do SO e a versão do cliente Global Secure Access. |

| dsregcmd.txt | Saída de dsregcmd /status mostrando o estado do dispositivo, incluindo Microsoft Entra Joined, Hybrid Joined, PRT details e detalhes do Windows Hello for Business |

| filterDriver.txt | Filtros da Plataforma de Filtragem do Windows |

| ForwardingProfile.json | A política json que foi entregue ao cliente Global Secure Access e inclui o endereço IP de borda do serviço Global Secure Access ao qual seu cliente Global Secure Access está se conectando (*.globalsecureaccess.microsoft.com), bem como regras de perfil de encaminhamento |

| GlobalSecureAccess-Boot-Trace.etl | Registo de depuração do cliente Global Secure Access |

| GlobalSecureAccess-Boot-Trace.etl | Registo de depuração do Global Secure Access cliente |

| Vários arquivos .reg | Exportações globais do registro do cliente Secure Access |

| Anfitriões | Arquivo do host |

| installedPrograms.txt | Aplicações instaladas no Windows, que podem ser úteis para compreender o que pode estar a causar problemas |

| ipconfig.txt | A saída do comando Ipconfig /all, incluindo o endereço IP e os servidores DNS que foram atribuídos ao dispositivo |

| Kerberos_info.txt | Saída de klist, klist tgt e klist cloud_debug. Esta saída é útil para resolver problemas relacionados com o Kerberos e o SSO com o Windows Hello para Empresas. |

| LogsCollectorLog.log e LogsCollectorLog.log.x | Logs para o próprio processo do coletor de logs. Esses logs são úteis se você estiver tendo problemas com a coleta de logs do Global Secure Access |

| Vários ficheiros .evtx | Exportações de vários logs de eventos do Windows |

| NetworkInformation.log | Saída do comando 'route print', Tabela de Política de Resolução de Nomes (NRPT) e resultados de latência para o teste de conectividade do Global Secure Access. Esta saída é útil para solucionar problemas de NRPT. |

| ProcessosEmExecução.log | Processos em execução |

| systeminfo.txt | Informações do sistema, incluindo hardware, versões do SO e patches |

| systemWideProxy.txt | Saída de netsh winhttp show proxy |

| userConfiguredProxy | Saída de configurações de proxy no registro |

| userSessions.txt | Lista de sessões de utilizador |

| DNSClient.etl | Logs de cliente DNS. Esses logs são úteis para diagnosticar problemas de resolução de DNS. Abra com o visualizador de Log de Eventos ou filtre os nomes específicos de interesse com o PowerShell: Get-WinEvent -Path .\DNSClient.etl -Oldest | where Message -Match replace with name/FQDN | Out-GridView |

| InternetDebug.etl | Logs coletados usando "netsh trace start scenario=internetClient_dbg capture=yes persistent=yes" |

| NetworkTrace.etl | Captura de rede obtida com pktmon |

| NetworkTrace.pcap | Captura de rede, incluindo tráfego dentro do túnel |

| NetworkTrace.txt | Rastreamento Pkmon em formato de texto |

| wfplog.cab | Logs da Plataforma de Filtragem do Windows |

Filtros úteis do Analisador de Tráfego de Rede

Em alguns casos, você precisa investigar o tráfego dentro do túnel do serviço Global Secure Access. Por padrão, uma captura de rede mostra apenas o tráfego criptografado. Em vez disso, analise a captura de rede criada pela coleta avançada de logs do Global Secure Access em um analisador de tráfego de rede.

Analisar os logs do cliente Global Secure Access em um dispositivo diferente de onde foram coletados

Em muitos casos, você pode precisar analisar os dados que seus usuários coletam usando seu próprio dispositivo. Para fazer isso, abra o cliente Global Secure Access no seu dispositivo, abra a ferramenta de diagnóstico avançado e, em seguida, selecione o ícone de pasta à direita da barra de menus. A partir daqui, você pode navegar até o arquivo zip ou o arquivo GlobalSecureAccess-Trace.etl. Carregar o arquivo zip também carrega informações, incluindo ID do locatário, ID do dispositivo, versão do cliente, verificação de integridade e regras de perfil de encaminhamento como se você estivesse solucionando problemas localmente no dispositivo usado para coleta de dados.