Cliente Global Secure Access para iOS (Pré-visualização)

Importante

O cliente Global Secure Access para iOS está atualmente em pré-visualização. Estas informações referem-se a um produto de pré-lançamento que pode ser substancialmente modificado antes de ser lançado. A Microsoft não oferece garantias, expressas ou implícitas, em relação às informações fornecidas aqui.

Este artigo explica como configurar e implantar o aplicativo cliente Global Secure Access em dispositivos iOS e iPadOS. Para simplificar, este artigo refere-se ao iOS e iPadOS como iOS.

Atenção

A execução de outros produtos de proteção de terminais de terceiros juntamente com o Defender for Endpoint no iOS provavelmente causará problemas de desempenho e erros imprevisíveis do sistema.

Nota

- O cliente Global Secure Access é implantado por meio do Microsoft Defender for Endpoint no iOS.

- O cliente Global Secure Access no iOS usa uma VPN. Esta VPN não é uma VPN normal. Em vez disso, é uma VPN local/de looping automático.

Pré-requisitos

- Para usar o cliente iOS Global Secure Access, configure o dispositivo de ponto de extremidade iOS como um dispositivo registrado do Microsoft Entra.

- Para habilitar o Acesso Seguro Global para seu locatário, consulte os Requisitos de licenciamento. Se necessário, você pode comprar licenças ou obter licenças de avaliação.

- Integre o locatário ao Global Secure Access e configure um ou mais perfis de encaminhamento de tráfego. Para obter mais informações, consulte Acessar a área Global Secure Access do centro de administração do Microsoft Entra.

Requisitos

Requisitos de rede

Para que o Microsoft Defender for Endpoint no iOS (disponível na Apple App Store) funcione quando conectado a uma rede, você deve configurar o firewall/proxy para Habilitar o acesso às URLs do serviço Microsoft Defender for Endpoint.

Nota

O Microsoft Defender for Endpoint no iOS não é suportado em dispositivos sem utilizador ou partilhados.

Requisitos de sistema

O dispositivo iOS (telefone ou tablet) deve atender aos seguintes requisitos:

- O dispositivo tem o iOS 15.0 ou mais recente instalado.

- O dispositivo tem o aplicativo Microsoft Authenticator ou o aplicativo Portal da Empresa do Intune instalado.

- O dispositivo está inscrito para impor políticas de conformidade de dispositivos do Intune.

Modos suportados

O cliente Global Secure Access para iOS suporta a instalação em ambos os modos de dispositivos inscritos: dispositivos supervisionados e não supervisionados.

Perfis de encaminhamento de tráfego suportados

O cliente Global Secure Access para iOS suporta o perfil de encaminhamento de tráfego da Microsoft e o perfil de encaminhamento de tráfego do Private Access. Para obter mais informações, consulte Perfis de encaminhamento de tráfego de Acesso Seguro Global.

Limitações conhecidas

Este recurso tem uma ou mais limitações conhecidas. Para obter informações mais detalhadas sobre os problemas conhecidos e as limitações desse recurso, consulte Limitações conhecidas do Global Secure Access.

Passos de Instalação

Implantar em dispositivos registrados pelo Administrador de Dispositivos com o Microsoft Intune

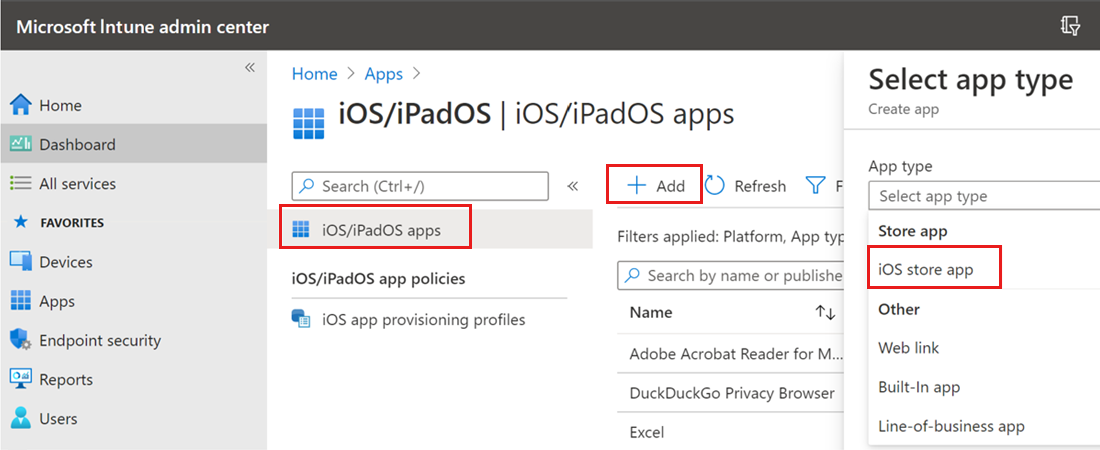

No centro de administração do >

Na página Adicionar aplicativo, selecione Pesquisar na App Store e digite Microsoft Defender na barra de pesquisa.

Nos resultados da pesquisa, selecione Microsoft Defender e selecione Selecionar.

Selecione iOS 15.0 como o sistema operacional mínimo. Reveja o resto das informações sobre a aplicação e selecione Seguinte.

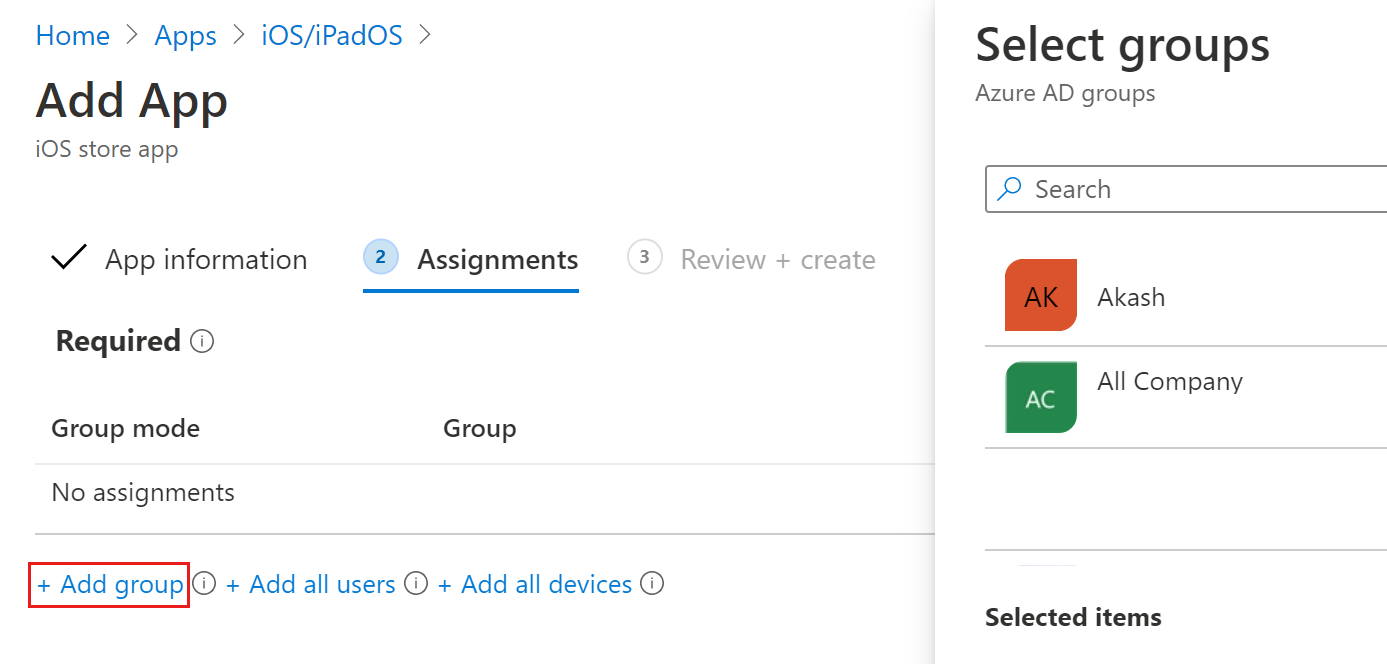

Na seção Atribuições, vá para a seção Obrigatório e selecione Adicionar grupo.

Escolha os grupos de usuários que você gostaria de segmentar com o aplicativo Defender for Endpoint no iOS.

Nota

O grupo de usuários selecionado deve consistir em usuários registrados no Microsoft Intune.

- Selecione Selecionar e, em seguida, Avançar.

- Na seção Revisar + Criar, verifique se todas as informações inseridas estão corretas e selecione Criar. Após alguns momentos, o aplicativo Defender for Endpoint é criado com êxito e uma notificação aparece no canto superior direito da página.

- Na página de informações do aplicativo, na seção Monitor, selecione Status da instalação do dispositivo para verificar se a instalação do dispositivo foi concluída com êxito.

Criar um perfil VPN e configurar o Acesso Seguro Global para Microsoft Defender for Endpoint

No centro de administração do Microsoft Intune, aceda a Criar Perfil de Perfis de .

Defina a plataforma como iOS/iPadOS, o tipo de perfil como Modelos e o nome do modelo como VPN.

Selecione Criar.

Digite um nome para o perfil e selecione Avançar.

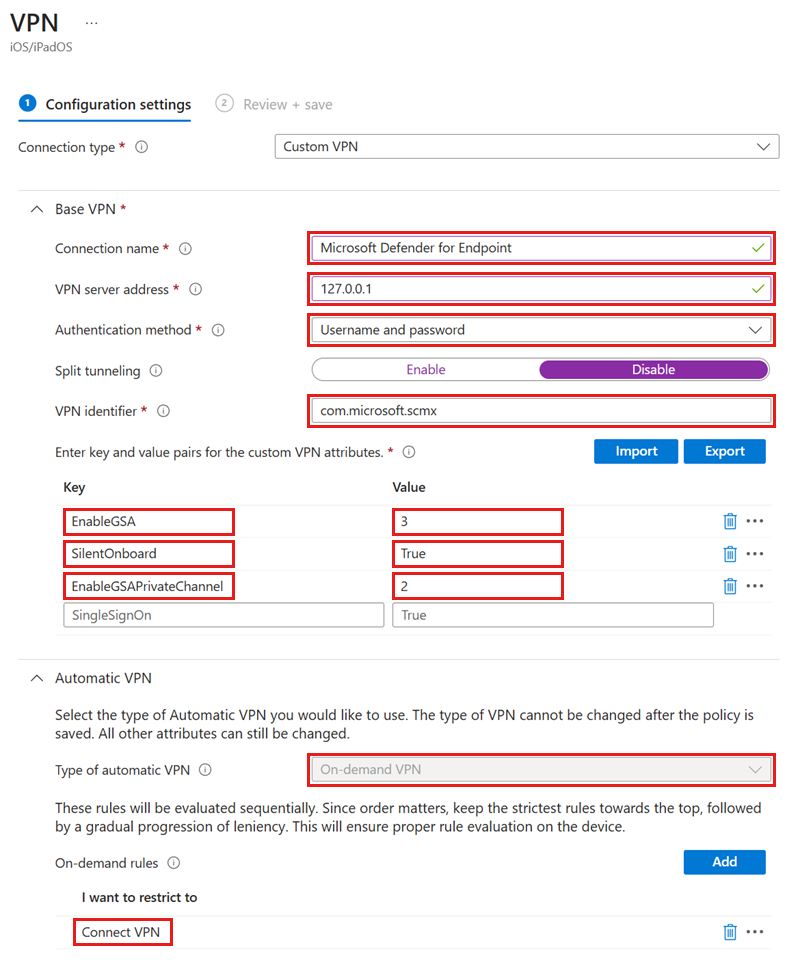

Defina o tipo de conexão como VPN personalizada.

Na seção VPN base, insira o seguinte:

- Nome da conexão: Microsoft Defender for Endpoint

- Endereço do servidor VPN: 127.0.0.1

- Método de autenticação: "Nome de usuário e senha"

- Split Tunneling: Desativar

- Identificador VPN: com.microsoft.scmx

Nos campos pares chave-valor:

Adicione a chave SilentOnboard e defina o valor como True.

Adicione a chave EnableGSA e defina o valor apropriado na tabela a seguir:

Key valor Details HabilitaçãoGSA Sem valor O Acesso Seguro Global não está ativado e o mosaico não está visível. 0 O Acesso Seguro Global em não está ativado e o mosaico não está visível. 1 O bloco é visível e assume como padrão false (estado desativado). O usuário pode habilitar ou desabilitar o Acesso Seguro Global usando a alternância do aplicativo. 2 O bloco é visível e assume como padrão true (estado habilitado). O usuário pode substituir. O usuário pode habilitar ou desabilitar o Acesso Seguro Global usando a alternância do aplicativo. 3 O bloco é visível e assume como padrão true (estado habilitado). O usuário não pode desativar o Acesso Seguro Global. Adicione mais pares chave-valor conforme necessário (opcional):

Key valor Details EnableGSAPrivateChannel Sem valor O Acesso Seguro Global está habilitado por padrão. O usuário pode ativar ou desativar. 0 O Acesso Seguro Global não está habilitado e a alternância não está visível para o usuário. 1 A alternância é visível e assume como padrão false (estado desativado). O usuário pode ativar ou desativar. 2 O bloco é visível e o padrão é true (estado habilitado). O usuário pode ativar ou desativar. 3 A alternância é visível e acinzentada e o padrão é true (estado habilitado). O usuário não pode desativar o Acesso Seguro Global.

Continue preenchendo o formulário VPN:

- Tipo de VPN automática: VPN sob demanda

-

Regras sob demanda: selecione Adicionar e, em seguida:

- Defina Quero fazer o seguinte para Conectar VPN.

- Defina Quero restringir a Todos os domínios.

Para evitar que os usuários finais desativem a VPN, defina Bloquear usuários de desabilitar a VPN automática como Sim. Por padrão, essa configuração não está configurada e os usuários podem desabilitar a VPN somente nas Configurações.

Para permitir que os usuários usem a alternância VPN de dentro do aplicativo, adicione o par chave-valor EnableVPNToggleInApp = TRUE. Por padrão, os usuários não podem alterar a alternância de dentro do aplicativo.

Selecione Avançar e atribua o perfil aos usuários segmentados.

Na seção Revisar + Criar, verifique se todas as informações estão corretas e selecione Criar.

Quando a configuração estiver concluída e sincronizada com o dispositivo, as seguintes ações ocorrerão nos dispositivos iOS de destino:

- O Microsoft Defender for Endpoint é implantado e integrado silenciosamente.

- O dispositivo está listado no portal do Defender for Endpoint.

- Uma notificação provisória é enviada para o dispositivo do usuário.

- O Global Secure Access e outros recursos configurados pelo Microsoft Defender for Endpoint (MDE) são ativados.

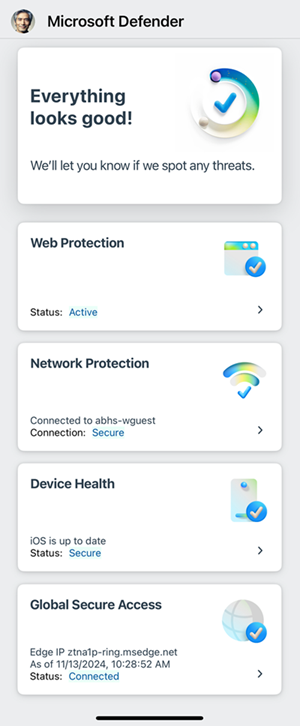

Confirmar que o Acesso Seguro Global aparece no aplicativo Defender

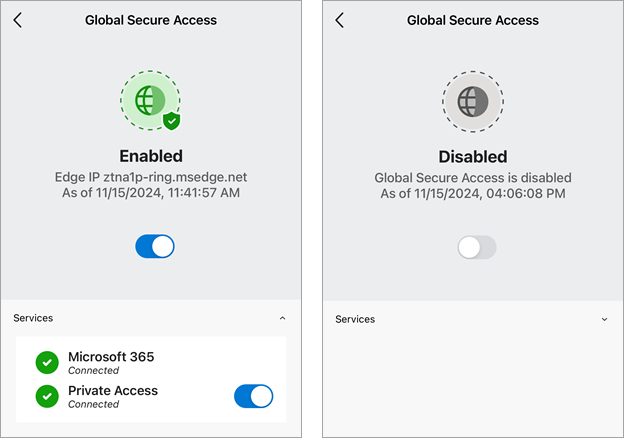

Como o cliente Global Secure Access para iOS está integrado ao Microsoft Defender for Endpoint, é útil entender a experiência do usuário final. O cliente aparece no painel do Defender após a integração ao Global Secure Access.

Você pode habilitar ou desabilitar o cliente Global Secure Access para iOS definindo a chave EnableGSAno perfil VPN. Dependendo das definições de configuração, os usuários finais podem habilitar ou desabilitar Serviços individuais ou o próprio cliente usando as alternâncias apropriadas.

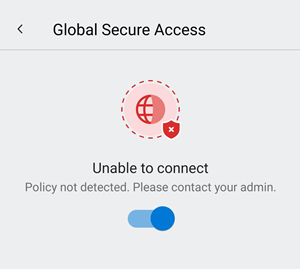

Se o cliente não conseguir se conectar, uma alternância aparecerá para desativar o serviço. Os usuários podem voltar mais tarde para tentar habilitar o cliente.

Resolução de Problemas

- O bloco Acesso Seguro Global não aparece no aplicativo Defender após a integração do locatário:

- Força parar o aplicativo Defender e reiniciá-lo.

- O acesso ao aplicativo Private Access mostra um erro de tempo limite de conexão após uma entrada interativa bem-sucedida.

- Recarregue o aplicativo (ou atualize o navegador da Web).