Cenário de implantação do Microsoft Entra - Acesso seguro à Internet com base nas necessidades de negócios

Os cenários de implantação do Microsoft Entra fornecem orientações detalhadas sobre como combinar e testar esses produtos do Microsoft Entra Suite:

- Proteção de ID do Microsoft Entra

- Governança do Microsoft Entra ID

- Microsoft Entra Verified ID (recursos premium)

- Acesso à Internet Microsoft Entra

- Acesso privado do Microsoft Entra

Nestes guias, descrevemos cenários que mostram o valor do Microsoft Entra Suite e como seus recursos funcionam juntos.

- Introdução aos cenários de implantação do Microsoft Entra

- Cenário de implantação do Microsoft Entra - Integração da força de trabalho e convidados, identidade e governança do ciclo de vida de acesso em todos os seus aplicativos

- Cenário de implantação do Microsoft Entra - Modernize o acesso remoto a aplicativos locais com MFA por aplicativo

Descrição geral do cenário

Neste guia, descrevemos como configurar os produtos Microsoft Entra Suite para um cenário no qual a organização fictícia, Contoso, tem políticas padrão rígidas de acesso à Internet e deseja controlar o acesso à Internet de acordo com os requisitos de negócios.

Em um cenário de exemplo para o qual descrevemos como configurar sua solução, um usuário do departamento de Marketing requer acesso a sites de redes sociais que a Contoso proíbe para todos os usuários. Os usuários podem solicitar acesso em Meu Acesso. Após a aprovação, tornam-se membros de um grupo que lhes concede acesso a sites de redes sociais.

Em outro cenário de exemplo e solução correspondente, um analista SOC precisa acessar um grupo de destinos de internet de alto risco por um tempo específico para investigar um incidente. O analista SOC pode fazer essa solicitação em Meu Acesso. Após a aprovação, eles se tornam membros de um grupo que lhes concede acesso a destinos de internet de alto risco.

Você pode replicar essas etapas de alto nível para a solução Contoso conforme descrito neste cenário.

- Inscreva-se no Microsoft Entra Suite. Habilite e configure o Microsoft Entra Internet Access para as configurações de rede e segurança desejadas.

- Implante clientes Microsoft Global Secure Access nos dispositivos dos usuários. Habilite o Microsoft Entra Internet Access.

- Crie um perfil de segurança e políticas de filtragem de conteúdo da Web com uma política de linha de base restritiva que bloqueia categorias e destinos da Web específicos para todos os usuários.

- Crie um perfil de segurança e políticas de filtragem de conteúdo da Web que permitam o acesso a sites de redes sociais.

- Crie um perfil de segurança que habilite a categoria Web Hacking.

- Use a Governança de ID do Microsoft Entra para permitir que os usuários que solicitam acesso acessem pacotes como:

- Os usuários do departamento de marketing podem solicitar acesso a sites de redes sociais com uma revisão de acesso trimestral.

- Os membros da equipe SOC podem solicitar acesso a destinos de internet de alto risco com um limite de tempo de oito horas.

- Crie e vincule duas políticas de Acesso Condicional usando o controle de sessão de perfil de segurança de Acesso Seguro Global. Escopo da política para grupos de usuários para aplicação.

- Confirme se o tráfego é concedido adequadamente com logs de tráfego no Acesso Seguro Global. Certifique-se de que os usuários do departamento de Marketing possam acessar o pacote de acesso no portal Meu Acesso.

Estes são os benefícios de usar essas soluções em conjunto:

- Acesso com privilégios mínimos a destinos da Internet. Reduza o acesso aos recursos da Internet apenas para o que o usuário precisa para sua função de trabalho através do ciclo marceneiro/mover/leaver. Essa abordagem reduz o risco de comprometimento do usuário final e do dispositivo.

- Gestão simplificada e unificada. Gerencie funções de rede e segurança a partir de um único console baseado em nuvem, reduzindo a complexidade e o custo de manutenção de várias soluções e dispositivos.

- Segurança e visibilidade reforçadas. Imponha políticas de acesso granulares e adaptáveis com base na identidade e no contexto do usuário e do dispositivo, bem como na sensibilidade e localização de aplicativos e dados. Logs e análises enriquecidos fornecem informações sobre a postura de rede e segurança para detetar e responder mais rapidamente a ameaças.

- Melhor experiência do usuário e produtividade. Forneça acesso rápido e contínuo aos aplicativos e recursos necessários sem comprometer a segurança ou o desempenho.

Requisitos

Esta seção define os requisitos para a solução de cenário.

Permissões

Os administradores que interagem com os recursos do Global Secure Access exigem as funções de Administrador de Acesso Seguro Global e Administrador de Aplicativos.

A configuração da política de Acesso Condicional (CA) requer a função de Administrador de Acesso Condicional ou Administrador de Segurança. Alguns recursos podem exigir mais funções.

A configuração de Governança de Identidade requer pelo menos a função de Administrador de Governança de Identidade.

Licenças

Para implementar todas as etapas nesse cenário, você precisa de licenças Global Secure Access e Microsoft Entra ID Governance. Você pode comprar licenças ou obter licenças de avaliação. Para saber mais sobre o licenciamento Global Secure Access, consulte a seção de licenciamento de O que é Global Secure Access.

Pré-requisitos de usuários e dispositivos

Para implantar e testar esse cenário com êxito, configure para estes pré-requisitos:

- Inquilino do Microsoft Entra com licença Microsoft Entra ID P1. Compre licenças ou obtenha licenças de avaliação.

- Um usuário com pelo menos as funções de Administrador de Acesso Seguro Global e Administrador de Aplicativos para configurar o Security Service Edge da Microsoft

- Pelo menos um usuário como usuário de teste de cliente em seu locatário

- Um dispositivo cliente Windows com esta configuração:

- Windows 10/11 versão de 64 bits

- Microsoft Entra ingressado ou híbrido ingressado

- Ligado à Internet

- Transfira e instale o Global Secure Access Client no dispositivo cliente. O artigo Global Secure Access Client for Windows descreve os pré-requisitos e a instalação.

Configurar o Acesso Seguro Global

Nesta seção, ativamos o Acesso Seguro Global por meio do centro de administração do Microsoft Entra. Em seguida, configuramos as configurações iniciais necessárias para o cenário.

- Entre no centro de administração do Microsoft Entra como Administrador Global.

- Navegue até Acesso>Seguro Global Introdução>Ative o Acesso Seguro Global no seu inquilino. Selecione Ativar para ativar os recursos SSE.

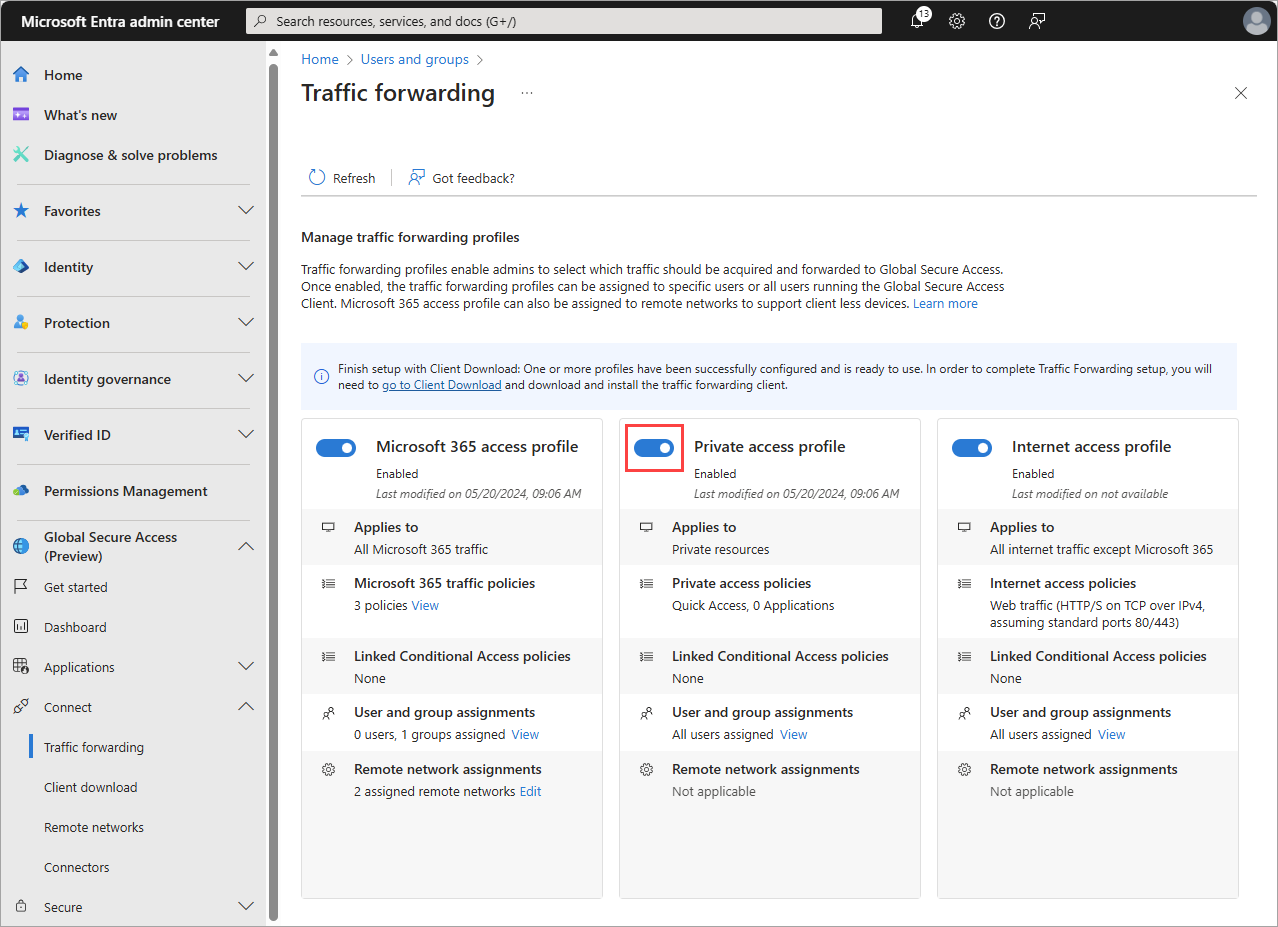

- Navegue até Global Secure Access>Connect>Traffic forwarding. Ative o perfil de acesso privado. O encaminhamento de tráfego permite configurar o tipo de tráfego de rede para túnel por meio dos serviços da Solução de Borda do Serviço de Segurança da Microsoft. Configure perfis de encaminhamento de tráfego para gerenciar tipos de tráfego.

O perfil de acesso do Microsoft 365 é para o Microsoft Entra Internet Access para Microsoft 365.

O perfil de acesso privado é para o Microsoft Entra Private Access.

O perfil de acesso à Internet é para Microsoft Entra Internet Access. A solução Security Service Edge da Microsoft captura apenas o tráfego em dispositivos cliente com a instalação do Global Secure Access Client.

Instalar o cliente Global Secure Access

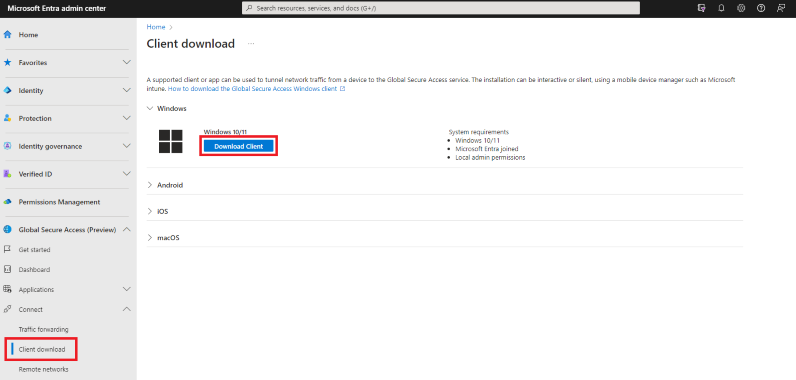

O Microsoft Entra Internet Access para Microsoft 365 e o Microsoft Entra Private Access usam o cliente Global Secure Access em dispositivos Windows. Este cliente adquire e encaminha o tráfego de rede para a solução Security Service Edge da Microsoft. Execute estas etapas de instalação e configuração:

Certifique-se de que o dispositivo Windows é Microsoft Entra associado ou híbrido.

Entre no dispositivo Windows com um usuário do Microsoft Entra com privilégios de administrador local.

Entre no centro de administração do Microsoft Entra como pelo menos um Administrador de Acesso Seguro Global

Navegue até Download do Cliente Global Secure Access>Connect.> Selecione Download client. Conclua a instalação.

Na barra de tarefas Janela, o Cliente Global Secure Access aparece primeiro como desconectado. Após alguns segundos, quando as credenciais forem solicitadas, insira as credenciais do usuário de teste.

Na barra de tarefas Janela, passe o mouse sobre o ícone do Cliente Global Secure Access e verifique o status Conectado .

Criar grupos de segurança

Nesse cenário, usamos dois grupos de segurança para atribuir perfis de segurança usando diretivas de acesso condicional (CA). No centro de administração do Microsoft Entra, crie grupos de segurança com estes nomes:

- Acesso à Internet -- Permitir sites de redes sociais = Acesso à Internet -- Permitir sites de hackers

Não adicione nenhum membro a esses grupos. Mais adiante neste artigo, configuramos a Governança de Identidade para adicionar membros mediante solicitação.

Bloquear acesso com perfil de linha de base

Nesta seção, bloqueamos o acesso a sites inadequados para todos os usuários da organização com um perfil de linha de base.

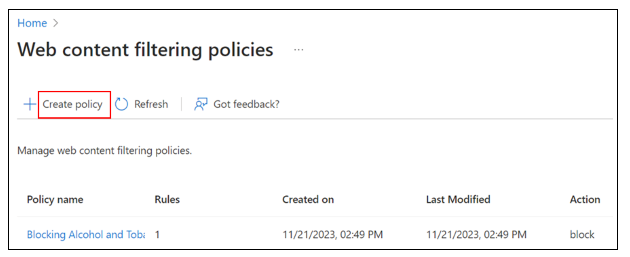

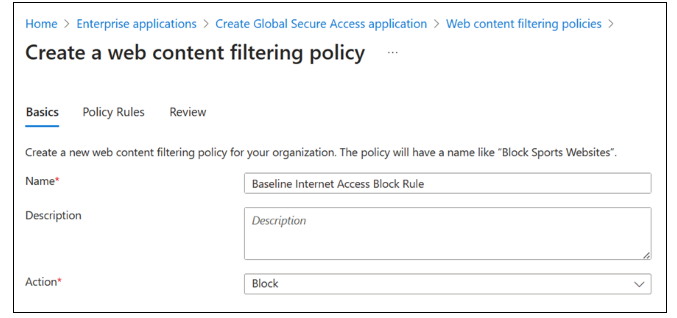

Criar política de filtragem da Web de linha de base

Entre no centro de administração do Microsoft Entra como pelo menos um Administrador de Acesso Seguro Global

Navegue até Global Secure Access>Secure Content Content Filtering Policies>Criar>política>Configure a filtragem de conteúdo Global Secure Access.

Em Criar uma política>de filtragem de conteúdo da Web Noções básicas, preencha estes campos:

Selecione Seguinte.

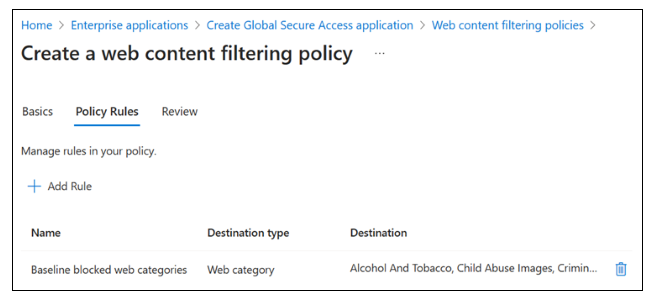

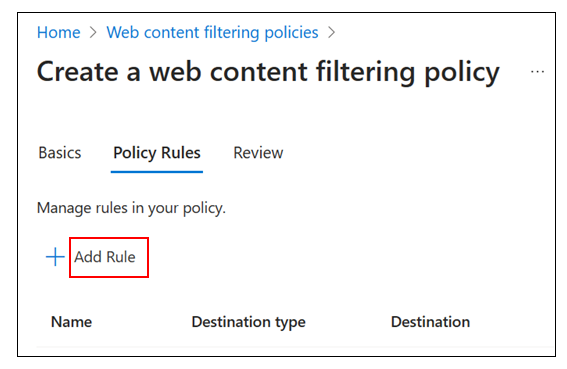

Em Criar uma política>de filtragem de conteúdo da Web Regras de política, selecione Adicionar regra.

Em Adicionar Regra, preencha estes campos:

- Nome: Categorias da Web bloqueadas da linha de base

- Tipo de destino: webCategory

Pesquisar: Selecione as seguintes categorias. Confirme se eles estão em Itens selecionados.

Álcool e tabaco

Atividade criminosa

Jogos de azar

Pirataria informática

Software ilegal

Redes Sociais

Selecione Adicionar.

Em Criar uma política>de filtragem de conteúdo da Web Regras de política, confirme suas seleções.

Selecione Seguinte.

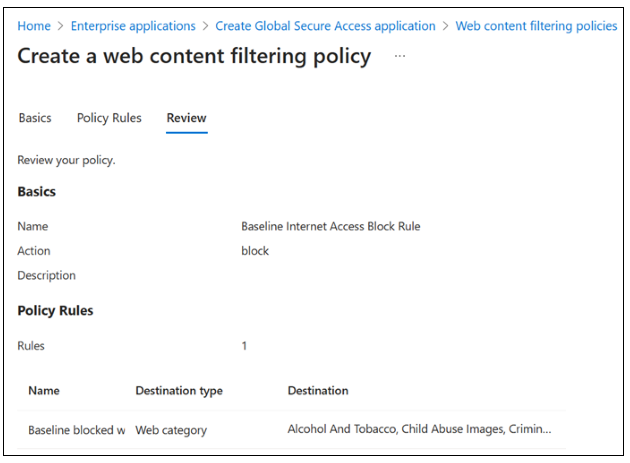

Em Criar uma revisão da política> de filtragem de conteúdo da Web, confirme a configuração da política.

Selecione Criar política.

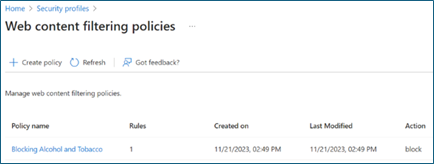

Para confirmar a criação da política, visualize-a em Gerenciar políticas de filtragem de conteúdo da Web.

Configurar perfil de segurança da linha de base

- Entre no centro de administração do Microsoft Entra como pelo menos um Administrador de Acesso Seguro Global

- Navegue até Perfis de Segurança Segura de Acesso>Seguro>Global.

- Selecione Perfil da linha de base.

- Em Noções básicas, defina Estado como habilitado.

- Selecione Guardar.

- Em Editar Perfil da Linha de Base, selecione Políticas de vinculação. Selecione Vincular uma política. Selecione Política existente. Preencha estes campos:

- Vincular uma política: selecione Nome da política e Regra de bloqueio de acesso à Internet da linha de base

- Prioridade: 100

- Estado: Ativado

- Selecione Adicionar.

- Em Criar um perfil>Políticas de link, confirme se Regra de Bloqueio de Acesso à Internet da Linha de Base está listado.

- Feche o perfil de segurança da linha de base.

Permitir o acesso a sites de redes sociais

Nesta secção, criamos um perfil de segurança que permite o acesso a sites de redes sociais para os utilizadores que o solicitem.

Criar política de filtragem da Web de redes sociais

Entre no centro de administração do Microsoft Entra como pelo menos um Administrador de Acesso Seguro Global

Navegue até Global Secure Access>Secure Content Content Filtering Policies>Criar>política>Configure a filtragem de conteúdo Global Secure Access.

Em Criar uma política>de filtragem de conteúdo da Web Noções básicas, preencha estes campos:

- Nome: Permitir sites de redes sociais

- Descrição: Adicionar uma descrição

- Ação: Permitir

Selecione Seguinte.

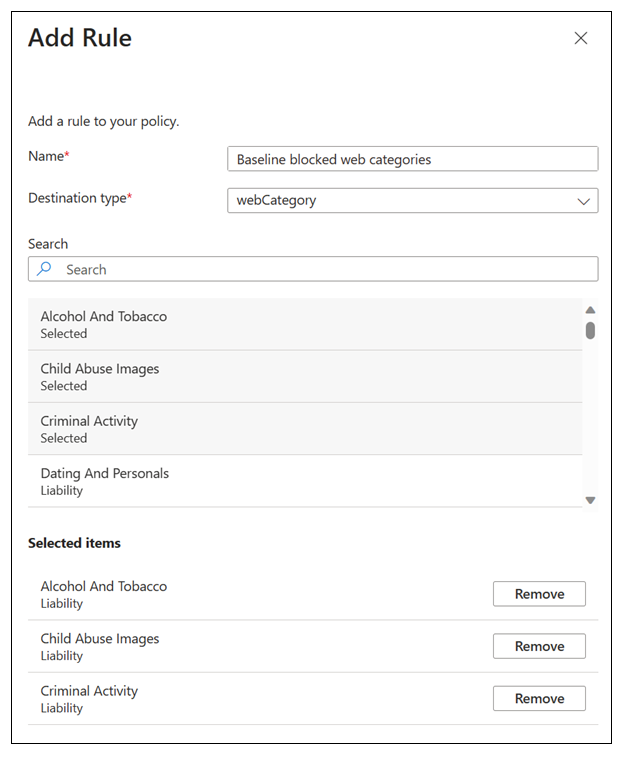

Em Criar uma política>de filtragem de conteúdo da Web Regras de política, selecione Adicionar regra.

Em Adicionar Regra, preencha estes campos:

- Designação: Redes sociais

- Tipo de destino: webCategory

- Pesquisar: Social

Selecione Redes Sociais

Selecione Adicionar.

Em Criar uma política>de filtragem de conteúdo da Web Regras de Política, selecione Avançar.

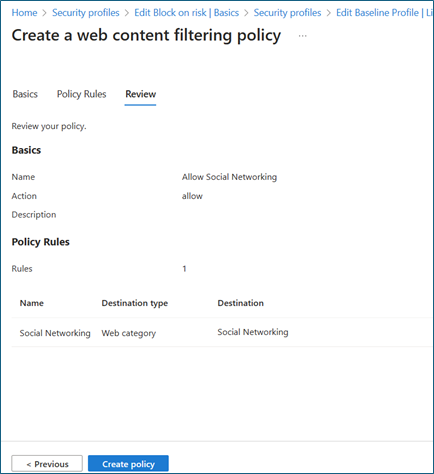

Em Criar uma revisão da política> de filtragem de conteúdo da Web, confirme a configuração da política.

Selecione Criar política.

Para confirmar a criação da política, visualize-a em Gerenciar políticas de filtragem de conteúdo da Web.

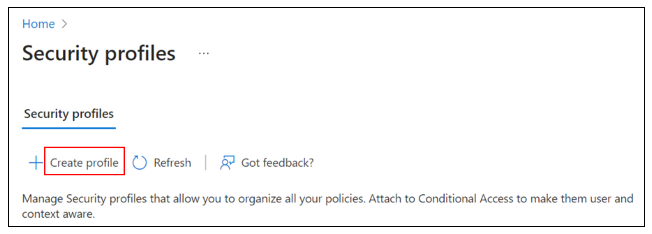

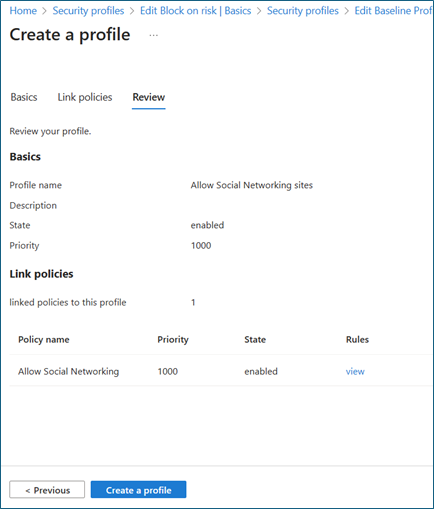

Criar perfil de política de segurança de redes sociais

Entre no centro de administração do Microsoft Entra como pelo menos um Administrador de Acesso Seguro Global

Navegue até Perfis de Segurança Segura de Acesso>Seguro>Global. Selecione Criar perfil.

Em Criar um perfil>Noções básicas, preencha estes campos:

- Nome do perfil: Permitir sites de redes sociais

- Descrição: Adicionar uma descrição

- Estado: Ativado

- Prioridade: 1000

Selecione Seguinte.

Em Criar um perfil>Políticas de link, selecione Vincular uma política.

Selecione Política existente.

Em Vincular uma política, preencha estes campos:

- Nome da política: Permitir redes sociais

- Prioridade: 1000

- Estado: Ativado

Selecione Adicionar.

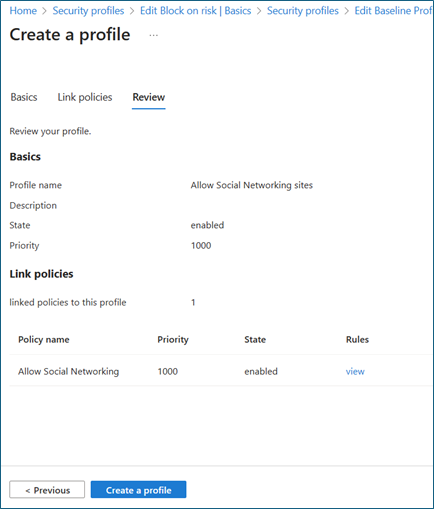

Em Criar um perfil>Políticas de link, confirme Permitir redes sociais está listado.

Selecione Seguinte.

Em Criar uma revisão de perfil>, confirme a configuração do seu perfil.

Selecione Criar um perfil.

Criar política de Acesso Condicional de redes sociais

Nesta seção, criamos uma política de Acesso Condicional (CA) que impõe o perfil de segurança Permitir Redes Sociais para usuários que solicitam acesso.

- Inicie sessão no centro de administração Microsoft Entra como, pelo menos, Administrador de Acesso Condicional.

- Navegue até Políticas de Acesso>Condicional de Proteção.>

- Selecione Nova política.

- Em Nova Política de Acesso Condicional, preencha estes campos:

- Nome: Acesso à Internet -- Permitir sites de redes sociais

- Usuários ou identidades de carga de trabalho: usuários específicos incluídos

- A que se aplica esta política? Utilizadores e grupos

- Incluir>Selecionar usuários e grupos> Usuários e grupos

- Selecione seu grupo de teste (como Acesso à Internet -- Permitir sites de redes sociais). Selecione Selecionar.

- Recursos de destino

- Selecione o que esta política se aplica ao> Global Secure Access

- Selecione os perfis de tráfego que esta política aplica ao tráfego da> Internet

- Deixe Grant em suas configurações padrão para conceder acesso para que seu perfil de segurança definido defina a funcionalidade de bloco.

- Em Sessão, selecione Usar perfil de segurança de Acesso Seguro Global.

- Selecione Permitir sites de redes sociais.

- Em Visão Geral do>Acesso Condicional Ativar política, selecione Ativado.

- Selecione Criar.

Permitir o acesso a sites de pirataria

Nesta secção, criamos um novo perfil de segurança que permite o acesso a sites de pirataria para os utilizadores que o solicitem. Os usuários recebem acesso por oito horas, após as quais o acesso é removido automaticamente.

Criar política de filtragem da Web de hacking

Entre no centro de administração do Microsoft Entra como pelo menos um Administrador de Acesso Seguro Global

Navegue até Global Secure Access>Secure Content Content Filtering Policies>Criar>política>Configure a filtragem de conteúdo Global Secure Access.

Em Criar uma política>de filtragem de conteúdo da Web Noções básicas, preencha estes campos:

- Nome: Permitir sites de pirataria

- Descrição: Adicionar uma descrição

- Ação: Permitir

Selecione Seguinte.

Em Criar uma política>de filtragem de conteúdo da Web Regras de política, selecione Adicionar regra.

Em Adicionar Regra, preencha estes campos:

- Designação: Hacking

- Tipo de destino: webCategory

- Pesquisar: Hacking, selecione Hacking

Selecione Adicionar.

Em Criar uma política>de filtragem de conteúdo da Web Regras de Política, selecione Avançar.

Em Criar uma revisão da política> de filtragem de conteúdo da Web, confirme a configuração da política.

Selecione Criar política.

Para confirmar a criação da política, visualize-a em Gerenciar políticas de filtragem de conteúdo da Web.

Criar perfil de política de segurança de hacking

Entre no centro de administração do Microsoft Entra como pelo menos um Administrador de Acesso Seguro Global.

Navegue até Perfis de Segurança Segura de Acesso>Seguro>Global. Selecione Criar perfil.

Em Criar um perfil>Noções básicas, preencha estes campos:

- Nome do perfil: Permitir sites de hackers

- Descrição: Adicionar uma descrição

- Estado: Ativado

- Prioridade: 2000

Selecione Seguinte.

Em Criar um perfil>Políticas de link, selecione Vincular uma política.

Selecione Política existente.

Na caixa de diálogo Vincular uma política, preencha estes campos:

- Nome da política: Permitir hacking

- Prioridade: 2000

- Estado: Ativado

Selecione Adicionar.

Em Criar um perfil>Políticas de link, confirme Permitir hacking está listado.

Selecione Seguinte.

Em Criar uma revisão de perfil>, confirme a configuração do seu perfil.

Selecione Criar um perfil.

Criar política de Acesso Condicional de pirataria

Nesta seção, criamos uma política de Acesso Condicional que impõe o perfil de segurança Permitir sites de invasão para os usuários que solicitam acesso.

- Inicie sessão no centro de administração Microsoft Entra como, pelo menos, Administrador de Acesso Condicional.

- Navegue até Políticas de Acesso>Condicional de Proteção.>

- Selecione Nova política.

- Na caixa de diálogo Nova Política de Acesso Condicional, preencha estes campos:

- Nome: Acesso à Internet -- Permitir sites de pirataria

- Usuários ou identidades de carga de trabalho: usuários específicos incluídos

- A que se aplica esta política? Utilizadores e grupos

- Incluir>Selecionar usuários e grupos> Usuários e grupos

- Selecione seu grupo de teste (como Acesso à Internet -- Permitir sites de hacking), > selecione Selecionar.

- Recursos de destino

- Selecione o que esta política se aplica ao> Global Secure Access

- Selecione os perfis de tráfego que esta política aplica ao tráfego da> Internet

- Deixe Grant em suas configurações padrão para conceder acesso para que seu perfil de segurança definido defina a funcionalidade de bloco.

- Na caixa de diálogo Sessão, selecione Usar perfil de segurança de Acesso Seguro Global.

- Selecione Permitir sites de hacking.

- Em Visão Geral do>Acesso Condicional Ativar política, selecione Ativado.

- Selecione Criar.

Configurar a governança de acesso

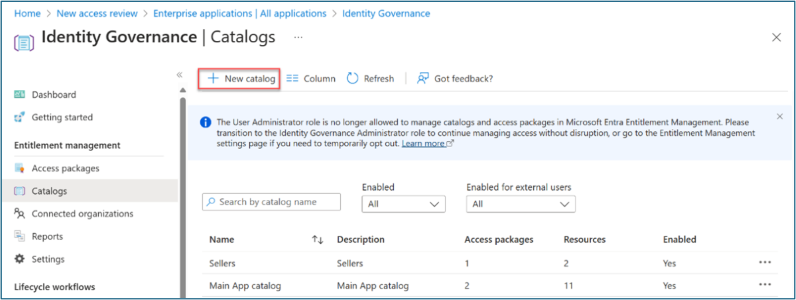

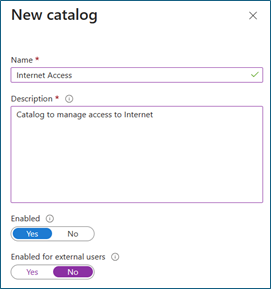

Siga estas etapas para criar um catálogo de gerenciamento de direitos:

Entre no centro de administração do Microsoft Entra como pelo menos um Administrador de Governança de Identidade.

Navegue até Governança de > identidade, Gerenciamento de direitos > , Catálogos.

Selecione Novo catálogo

Insira um nome exclusivo para o catálogo e forneça uma descrição. Os solicitantes veem essas informações nos detalhes de um pacote de acesso (por exemplo, Acesso à Internet).

Para esse cenário, criamos pacotes de acesso no catálogo para usuários internos. Defina Habilitado para usuários externos como Não.

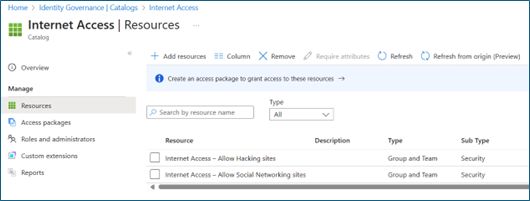

Para adicionar os recursos, vá para Catálogos e abra o catálogo ao qual você deseja adicionar recursos. Selecione Recursos. Selecione Adicionar recursos.

Adicione os dois grupos de segurança que você criou anteriormente (como Acesso à Internet -- Permitir sites de redes sociais e Acesso à Internet -- Permitir sites de hacking).

Criar pacotes de acesso

Nesta seção, criamos pacotes de acesso que permitem aos usuários solicitar acesso às categorias de sites da Internet que cada perfil de segurança define. Siga estas etapas para criar um pacote de acesso no Gerenciamento de direitos:

Entre no centro de administração do Microsoft Entra como pelo menos um Administrador de Governança de Identidade.

Navegue até Governança de>identidade, Gerenciamento de direitos>, Pacote de acesso.

Selecione Novo pacote de acesso.

Para Noções básicas, dê um nome ao pacote de acesso (como Acesso à Internet -- Permitir sites de redes sociais). Especifique o catálogo que você criou anteriormente.

Em Funções de recurso, selecione a segurança adicionada anteriormente (como Acesso à Internet -- Permitir sites de redes sociais).

Em Função, selecione Membro.

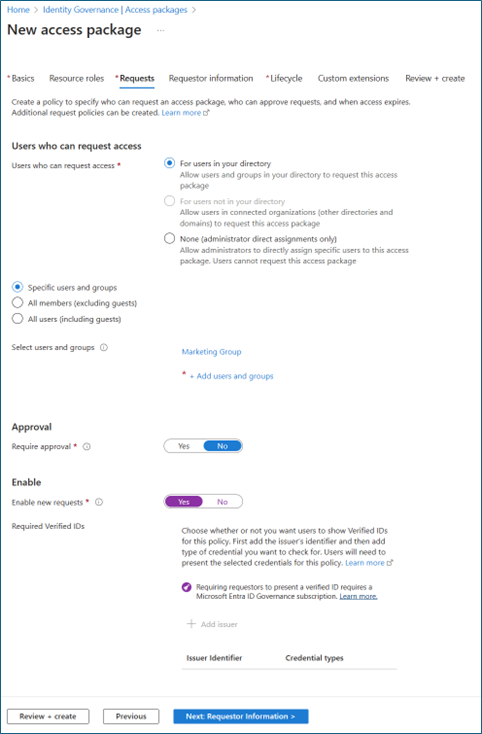

Em Solicitações, selecione Para usuários em seu diretório.

Para definir o escopo dos usuários que podem solicitar acesso a sites de redes sociais, selecione Usuários e grupos específicos e adicione um grupo apropriado de usuários. Caso contrário, selecione Todos os membros.

Em Solicitações, selecione Sim para Habilitar novas solicitações.

Opcional: em Aprovação, especifique se a aprovação é necessária quando os usuários solicitarem esse pacote de acesso.

Em Ciclo de vida, especifique quando a atribuição de um usuário ao pacote de acesso expira. Especifique se os usuários podem estender suas atribuições. Em Expiração, defina a expiração das atribuições do pacote do Access como Em data, Número de dias, Número de horas ou Nunca.

Repita as etapas para criar um novo pacote de acesso que permita o acesso a sites de hackers. Defina estas configurações:

- Recurso: Acesso à Internet -- Permitir sites de pirataria

- Quem pode solicitar: Membros da equipe SOC

- Ciclo de vida: defina o número de horas para 8 horas

Testar o acesso do usuário

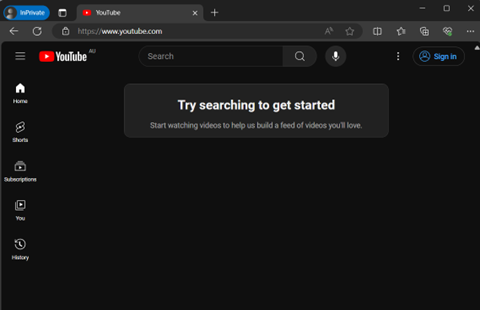

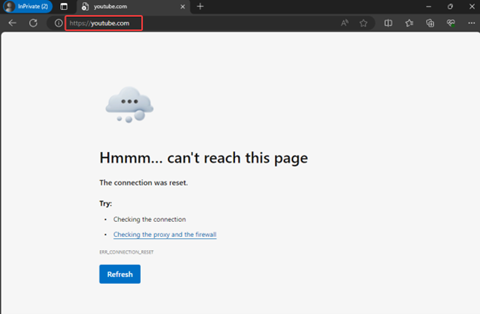

Nesta seção, validamos que o usuário não pode acessar sites bloqueados pelo perfil da linha de base.

- Inicie sessão no dispositivo onde instalou o cliente Global Secure Access.

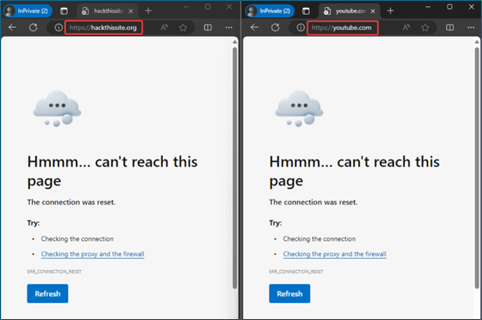

- Em um navegador, vá para sites que o perfil de linha de base bloqueia e verifique o acesso bloqueado. Por exemplo:

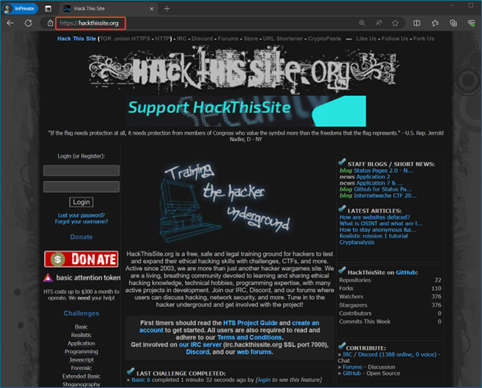

hackthissite.orgé um campo de treinamento gratuito, seguro e jurídico para profissionais de segurança testarem e expandirem habilidades éticas de hacking. Este site é classificado como Hacking.YouTube.comé uma plataforma gratuita de partilha de vídeos. Este site é classificado como Redes Sociais.

Solicitar acesso a redes sociais

Nesta seção, validamos que um usuário do departamento de Marketing pode solicitar acesso a sites de redes sociais.

Entre no dispositivo onde você instalou o cliente Global Secure Access com um usuário que é membro da equipe de Marketing (ou um usuário que tem autorização para solicitar acesso ao exemplo Acesso à Internet -- Permitir pacote de acesso a sites de redes sociais).

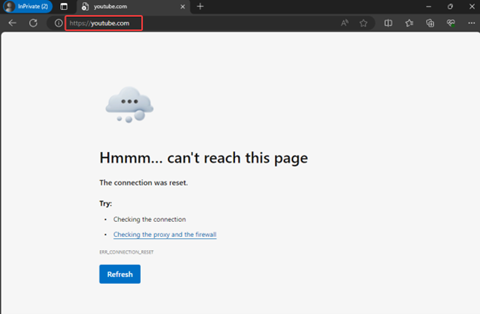

Em um navegador, valide o acesso bloqueado a um site na categoria Rede Social que o perfil de segurança da linha de base bloqueia. Por exemplo, tente acessar

youtube.como .

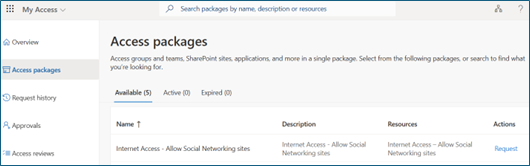

Navegue para

myaccess.microsoft.com. Selecione Pacotes de acesso. Selecione Solicitação de acesso à Internet -- Permitir o pacote de acesso a sites de redes sociais.

Selecione Continuar. Selecione Solicitar.

Se você configurou a aprovação para o pacote de acesso, entre como aprovador. Navegue para

myaccess.microsoft.com. Aprovar o pedido.Inicie sessão como utilizador do departamento de Marketing. Navegue para

myaccess.microsoft.com. Selecione Histórico de solicitações. Valide o status da sua solicitação para Acesso à Internet -- Permitir que sites de redes sociais seja entregue.Novas configurações podem levar alguns minutos para serem aplicadas. Para acelerar o processo, clique com o botão direito do mouse no ícone Global Secure Access na bandeja do sistema. Selecione Entrar como um usuário diferente. Inicie sessão novamente.

Tente acessar sites na categoria de rede social que o perfil de segurança da linha de base bloqueia. Valide se você pode navegá-los com êxito. Por exemplo, tente navegar .

youtube.com

Solicitar acesso ao site de pirataria

Nesta seção, validamos que um usuário da equipe SOC pode solicitar acesso a sites de hackers.

Entre no dispositivo onde você instalou o cliente Global Secure Access com um usuário que é membro da equipe SOC (ou um usuário que tem autorização para solicitar acesso ao exemplo Internet Access -- Allow Hacking sites access package).

Em um navegador, valide o acesso bloqueado a um site na categoria de hacking que o perfil de segurança da linha de base bloqueia. Por exemplo,

hackthissite.org.

Navegue para

myaccess.microsoft.com. Selecione Pacotes de acesso. Selecione Solicitação de acesso à Internet -- Permitir pacote de acesso a sites de hacking.Selecione Continuar. Selecione Solicitar.

Se você configurou a aprovação para o pacote de acesso, entre como aprovador. Navegue para

myaccess.microsoft.com. Aprovar o pedido.Faça login como um usuário da equipe SOC. Navegue para

myaccess.microsoft.com. Selecione Histórico de solicitações. Valide o status da sua solicitação para Acesso à Internet -- Permitir sites de invasão é entregue.Novas configurações podem levar alguns minutos para serem aplicadas. Para acelerar o processo, clique com o botão direito do mouse no ícone Global Secure Access na bandeja do sistema. Selecione Entrar como um usuário diferente. Inicie sessão novamente.

Tente acessar sites na categoria de hacking que o perfil de segurança da linha de base bloqueia. Valide se você pode navegá-los com êxito. Por exemplo, tente navegar .

hackthissite.org

Se você configurou o acesso a sites de hackers com o Número de Horas do Ciclo de Vida>definido como 8 nas etapas anteriores, após oito horas, verifique o acesso bloqueado a sites de hackers.