Gerenciar extensões do Microsoft Edge na empresa

Este artigo fornece diretrizes de práticas recomendadas para os administradores que gerenciam as extensões do Microsoft Edge em suas organizações. Use as informações neste artigo para desenvolver uma estratégia de gerenciamento de extensões na organização.

Observação

O serviço de gestão do Microsoft Edge, uma ferramenta de gestão dedicada e simplificada no centro de administração do Microsoft 365, está a ser lançado agora. Saiba mais.

Introdução

As organizações querem proteger os dados empresariais e dos utilizadores e avaliar as extensões do browser para garantir que são seguras e relevantes para a empresa. Os administradores querem:

- Impedir que aplicativos e extensões inválidos sejam instalados.

- Manter as extensões que os usuários precisam para o trabalho.

- Gerenciar o acesso aos dados do usuário e da empresa.

Este artigo é o primeiro de uma série que ajuda os administradores a gerenciar extensões para proporcionar uma experiência segura e produtiva para seus usuários. Esta série mostra as diferentes opções e ajuda você a escolher o melhor método para gerenciar extensões. A série consiste nos seguintes artigos:

- Gerenciar extensões do Microsoft Edge na empresa. Criar estratégia para gerenciar extensões e configurar modelos administrativos necessários de gerenciamento do navegador.

- Usar políticas de grupo para gerenciar extensões do Microsoft Edge. Opções de uso das políticas de grupo para gerenciar extensões.

- Criar um repositório para hospedar extensões do Microsoft Edge. Criar e hospedar extensões.

- Perguntas frequentes sobre extensões do Microsoft Edge. Perguntas frequentes.

Coisas a serem consideradas ao gerenciar extensões

Os usuários precisam de acesso a certos aplicativos, sites e extensões para trabalhar, mas ao mesmo tempo, é necessário proteger os usuários e os dados da empresa. Uma estratégia de segurança eficaz envolve fazer as perguntas certas para a sua empresa e como as extensões podem corresponder às necessidades da sua empresa. Algumas das principais perguntas a serem feitas são:

- Quais regulamentos e medidas de conformidade preciso seguir?

- Algumas extensões pedem permissões excessivamente amplas, o que pode ir contra as políticas de segurança de dados da minha empresa?

- Quanta quantidade de dados de utilizador ou empresarial são armazenados nos dispositivos dos meus utilizadores?

Ao responder a essas perguntas, use as políticas granulares que Microsoft Edge fornece para:

- Bloqueie ou permita extensões nos computadores dos utilizadores com base nas suas políticas de proteção de dados.

- Forçar a instalação de extensões nos dispositivos dos usuários para que eles tenham as ferramentas necessárias para serem produtivos.

- Extensões de lista de permissões ou de lista de bloqueios para permitir o menor número de direitos necessários para que os seus utilizadores façam o seu trabalho.

O modelo tradicional para gerenciar extensões usa a abordagem de listas de permissões e de bloqueios para extensões específicas. No entanto, o Microsoft Edge também permite gerenciar as permissões solicitadas por extensões. Usando esse modelo, você pode decidir quais direitos e permissões deseja permitir que as extensões usem em seus computadores e dispositivos, e assim, implementar uma política global que permita ou bloqueie extensões com base em seus requisitos.

Entender as permissões de extensão

As extensões podem requerer direitos para fazer alterações em um dispositivo ou em uma página da Web para funcionar corretamente. Esses direitos são chamados de permissões. Os desenvolvedores devem listar quais direitos e acesso as extensões precisam. Há duas categorias principais para permissões e várias extensões precisam de ambas as seguintes permissões:

- As permissões de host requerem a extensão para listar páginas da Web que ela pode exibir ou modificar.

- As permissões de dispositivo são os direitos necessários para uma extensão no dispositivo onde está a ser executada.

Alguns exemplos dessas permissões são: acesso a uma porta USB, armazenamento ou tela de exibição, e comunicação com programas nativos.

Prepare-se para gerenciar extensões

Antes de começar

As opções de extensão pressupõem que você já tem o Microsoft Edge gerenciado para os usuários. Para obter mais informações sobre como configurar modelos administrativos para as políticas do Microsoft Edge, confira:

- Definir configurações de política do Microsoft Edge no Windows

- Configurar para o Windows com o Intune

- Configurar para o Windows com Gerenciamento de Dispositivos Móveis

- Configurar para macOS usando um. plist

- Configurar para macOS com Jamf

As etapas de configuração neste artigo são para o Windows; para a implementação correspondente no MAC/Linux, veja a referência da política do navegador Microsoft Edge.

Decidir quais extensões permitir

A maioria das organizações deve gerenciar as permissões das extensões e a que websites elas têm acesso. Esse método é mais seguro, fácil de gerenciar e escalonável para grandes organizações.

- Permissões bloqueadas/permitidas – permite controlar as extensões de acordo com as permissões necessárias.

- Hosts de bloco de runtime – permite controlar quais sites essas extensões podem acessar.

Usar essa abordagem economiza tempo, pois você só precisará defini-las uma vez. E com a política de hosts de runtime, seus sites mais importantes estarão protegidos. Há outras opções, como por exemplo:

- Forçar a instalação de extensões – permite instalar extensões silenciosamente.

- Lista de permissões/de bloqueios (se necessário) – decida quais extensões têm permissão para serem instaladas.

Use as etapas a seguir como um guia para decidir quais extensões permitir em sua organização.

Crie uma lista de quais extensões os funcionários precisam em seus computadores. Teste as extensões em um ambiente de teste para diagnosticar problemas de compatibilidade com aplicativos internos.

Escolha quais sites precisam de mais segurança.

- Descubra de quais sites ou domínios internos confidenciais você precisa para impedir que extensões façam alterações ou leiam dados.

- Impeça o acesso a esses sites bloqueando as chamadas à API quando a extensão for executada. Isso inclui o bloqueio de solicitações da Web, leitura de cookies, injeção de JavaScript, XHR e assim por diante.

Determine quais permissões são necessárias para que essas extensões sejam executadas. Identifique quais permissões representam possíveis riscos aos usuários.

Audite as extensões que os usuários instalaram e veja quais permissões elas precisam. Você pode examinar o arquivo JSON de manifesto do aplicativo Web no código da extensão. Execute as seguintes etapas para ver quais direitos a extensão precisa:

- Instale a extensão do site Complementos do Microsoft Edge ou da Chrome Web Store.

- Teste a extensão e entenda como ela funciona em sua organização.

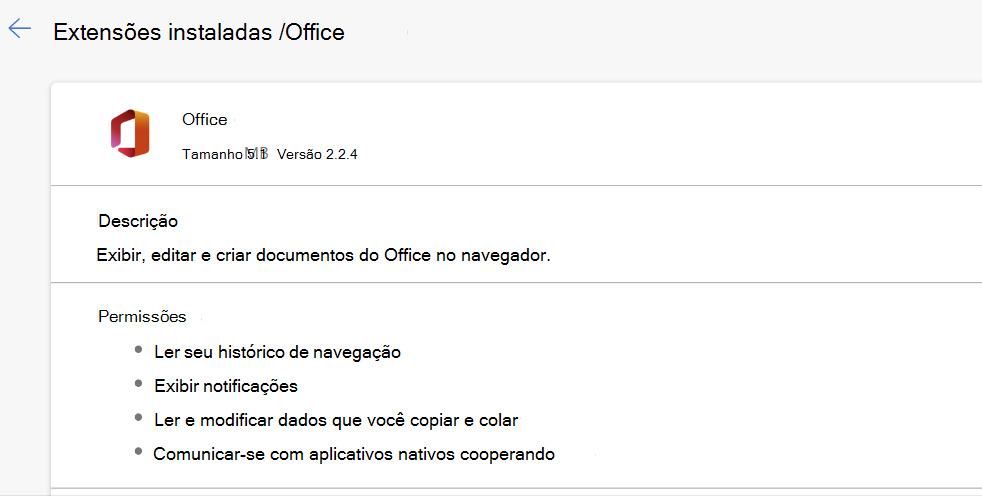

- Examine as permissões que a extensão requer acessando edge://extensions. Por exemplo, a extensão do Microsoft Office mostrada na próxima captura de tela solicita as permissões "Ler seu histórico de navegação" e "Exibir notificações". Avalie a utilidade da extensão em relação ao nível de permissões que ela solicita. Depois de aprovar uma extensão para a organização, gerencie-a usando as seguintes ferramentas.

Você também pode validar as extensões solicitadas pelos usuários da organização antes de aprová-las na organização. Algumas das permissões que as extensões usam podem ser indefinidas. Para aplicativos comercialmente críticos, contate diretamente o desenvolvedor ou o fornecedor do aplicativo para obter mais informações sobre a extensão, ou verifique o código-fonte. Eles devem detalhar as alterações que a extensão pode fazer em dispositivos e sites.

Examine a lista Declarar Permissões, que lista todas as permissões que uma extensão pode usar. Nessa lista, decida quais permissões deseja permitir em sua organização.

Crie uma lista mestra com base nos dados coletados. Essa lista incluirá as seguintes informações:

- Extensões necessárias. Essa lista pode ser organizada por departamento, local do escritório ou outras informações relevantes.

- Listas de permissões de extensões. Extensões necessárias com permissões que podem ser bloqueadas, mas terão permissão para serem executadas. Essas extensões são necessárias para os usuários ou são determinadas para não serem um risco por meio de conversas com o fornecedor.

- Lista de bloqueios de extensão. Extensões bloqueadas para serem instaladas. As extensões nesta lista têm as permissões que não têm permissão para executar. Inclui também os principais sites e domínios a serem mantidos seguros e sem permissão de acesso à extensão. Posteriormente, você pode comparar essa lista de bloqueio com outras que já tenha em vigor. Talvez você descubra que poderá relaxar suas políticas atuais de listas de blocos.

Apresente sua lista aos stakeholders e à equipe de TI para comprar.

Teste a nova política no laboratório ou com um pequeno piloto na organização.

Distribua em fases esses novos conjuntos de políticas aos funcionários. Para obter mais informações, confira Usar políticas de grupo para gerenciar extensões do Microsoft Edge.

Examine os comentários de seus usuários.

Repita e ajuste o processo mensalmente, trimestralmente ou anualmente.

Com sua linha de base de permissões permitidas aplicadas e os sites corporativos confidenciais protegidos, você poderá fornecer a sua empresa mais segurança e ao mesmo tempo proporcionar uma melhor experiência aos usuários. Os funcionários poderão instalar extensões que antes não conseguiam, mas não poderão executá-las em locais de negócios confidenciais.