Informações de inteligência de spoof na EOP

Sugestão

Sabia que pode experimentar as funcionalidades do Microsoft Defender para Office 365 Plano 2 gratuitamente? Utilize a avaliação de Defender para Office 365 de 90 dias no hub de avaliações do portal Microsoft Defender. Saiba mais sobre quem pode inscrever-se e os termos de avaliação em Experimentar Microsoft Defender para Office 365.

Nas organizações do Microsoft 365 com caixas de correio em organizações Exchange Online ou Proteção do Exchange Online autónomas (EOP) sem Exchange Online caixas de correio, as mensagens de e-mail de entrada são automaticamente protegidas contra spoofing. A EOP utiliza spoof intelligence como parte da defesa geral da sua organização contra phishing. Para obter mais informações, veja Proteção anti-spoofing na EOP.

Quando um remetente falsifica um endereço de e-mail, parece ser um utilizador num dos domínios da sua organização ou um utilizador num domínio externo que envia e-mails para a sua organização. Os atacantes que falsificam remetentes para enviar spam ou e-mail de phishing têm de ser bloqueados. Mas há cenários em que remetentes legítimos estão a falsificar. Por exemplo:

Cenários legítimos para spoofing de domínios internos:

- Os remetentes de terceiros utilizam o seu domínio para enviar correio em massa aos seus próprios funcionários para sondagens da empresa.

- Uma empresa externa gera e envia anúncios ou atualizações de produtos em seu nome.

- Uma assistente precisa regularmente de enviar e-mails para outra pessoa na sua organização.

- Uma aplicação interna envia notificações por e-mail.

Cenários legítimos para spoofing de domínios externos:

- O remetente está numa lista de correio (também conhecida como lista de debates) e a lista de correio reencaminha o e-mail do remetente original para todos os participantes na lista de correio.

- Uma empresa externa envia um e-mail em nome de outra empresa (por exemplo, um relatório automatizado ou uma empresa de software como serviço).

Pode utilizar as informações de spoof intelligence no portal do Microsoft Defender para identificar rapidamente remetentes falsificados que estão a enviar-lhe legitimamente e-mails não autenticados (mensagens de domínios que não passam verificações SPF, DKIM ou DMARC) e permitir manualmente esses remetentes.

Ao permitir que remetentes conhecidos enviem mensagens falsificadas a partir de localizações conhecidas, pode reduzir os falsos positivos (e-mail bom marcado como incorreto). Ao monitorizar os remetentes falsificados permitidos, fornece uma camada adicional de segurança para impedir que mensagens não seguras cheguem à sua organização.

Da mesma forma, pode utilizar as informações de spoof intelligence para rever remetentes falsificados que foram permitidos pela inteligência spoof e bloquear manualmente esses remetentes.

O resto deste artigo explica como utilizar as informações de spoof intelligence no portal do Microsoft Defender e no PowerShell (Exchange Online PowerShell para organizações do Microsoft 365 com caixas de correio no Exchange Online; EOP autónomo do PowerShell para organizações sem Exchange Online caixas de correio).

Nota

Apenas os remetentes falsificados detetados por informações de spoof aparecem nestas informações. As mensagens de domínios que falham no DMARC em que a política DMARC está definida

p=rejectoup=quarantinenão aparecem nestas informações. Essas mensagens são processadas com base na política de registos Honor DMARC quando a mensagem é detetada como uma definição de spoof em políticas anti-phishing.Quando substitui o veredicto de permissão ou bloqueio nas informações de spoof intelligence, o remetente falsificado torna-se uma entrada manual de permissão ou bloqueio que aparece apenas no separador Remetentes falsificados na página Permitir/Bloquear Listas inquilino em https://security.microsoft.com/tenantAllowBlockList?viewid=SpoofItem. Também pode criar manualmente entradas de permissão ou bloqueio para remetentes falsificados antes de serem detetadas por spoof intelligence. Para obter mais informações, veja Remetentes falsificados na Lista de Permissões/Bloqueios de Inquilinos.

Os valores de AçãoPermitir ou Bloquear nas informações de spoof intelligence referem-se à deteção de spoof (se o Microsoft 365 identificou a mensagem como falsificada ou não). O valor Ação não afeta necessariamente a filtragem geral da mensagem. Por exemplo, para evitar falsos positivos, uma mensagem falsificada poderá ser entregue se descobrirmos que não tem intenções maliciosas.

As informações de spoof intelligence mostram dados no valor de 7 dias. O cmdlet Get-SpoofIntelligenceInsight mostra 30 dias de dados.

O que precisa de saber antes de começar?

Abra o portal Microsoft Defender em https://security.microsoft.com. Para aceder diretamente ao separador Remetentes falsificados na página Listas Permitir/Bloquear Inquilinos, utilize https://security.microsoft.com/tenantAllowBlockList?viewid=SpoofItem. Para aceder diretamente à página Informações de inteligência do Spoof , utilize https://security.microsoft.com/spoofintelligence.

Para ligar ao Exchange Online PowerShell, veja Ligar ao Exchange Online PowerShell. Para ligar ao PowerShell de EOP autónomo, veja Ligar ao Proteção do Exchange Online PowerShell.

Tem de lhe ser atribuídas permissões antes de poder efetuar os procedimentos neste artigo. Tem as seguintes opções:

Microsoft Defender XDR controlo de acesso baseado em funções unificadas (RBAC) (Se Email & colaboração>Defender para Office 365 permissões estiver

Ativa. Afeta apenas o portal do Defender, não o PowerShell): Autorização e definições/Definições de segurança/Definições de Segurança Principal (gerir) ou Autorização e definições/Definições de segurança/Definições de Segurança Principal (leitura).

Ativa. Afeta apenas o portal do Defender, não o PowerShell): Autorização e definições/Definições de segurança/Definições de Segurança Principal (gerir) ou Autorização e definições/Definições de segurança/Definições de Segurança Principal (leitura).permissões de Exchange Online:

-

Permitir ou bloquear remetentes falsificados, ativar ou desativar informações de spoof: associação a um dos seguintes grupos de funções:

- Organization Management

- Administrador de SegurançaeConfiguração Apenas de Visualização ou Gestão da Organização Apenas de Visualização.

- Acesso só de leitura às informações de informações de spoof intelligence: Associação nos grupos de funções Leitor Global, Leitor de Segurança ou Gestão de Organização Só de Visualização .

-

Permitir ou bloquear remetentes falsificados, ativar ou desativar informações de spoof: associação a um dos seguintes grupos de funções:

permissões de Microsoft Entra: a associação nas funções Administrador* Global, Administrador de Segurança, Leitor Global ou Leitor de Segurança dá aos utilizadores as permissões e permissões necessárias para outras funcionalidades no Microsoft 365.

Importante

* A Microsoft recomenda que utilize funções com menos permissões. A utilização de contas com permissões mais baixas ajuda a melhorar a segurança da sua organização. Administrador Global é uma função altamente privilegiada que deve ser limitada a cenários de emergência quando não pode utilizar uma função existente.

Para as nossas definições recomendadas para políticas anti-phishing, veja Definições de política anti-phishing da EOP.

Pode ativar e desativar a inteligência spoof em políticas anti-phishing na EOP e Microsoft Defender para Office 365. A inteligência de spoof está ativada por predefinição. Para obter mais informações, veja Configurar políticas anti-phishing na EOP ou Configurar políticas anti-phishing no Microsoft Defender para Office 365.

Para obter as nossas definições recomendadas para informações de spoof, veja Definições de política anti-phishing da EOP.

Localizar as informações de spoof intelligence no portal do Microsoft Defender

No portal do Microsoft Defender em https://security.microsoft.com, aceda a políticas de colaboração Email &políticas de &> regras >políticas> de ameaça inquilinopermitir/bloquear Listas na secção Regras. Em alternativa, para aceder diretamente à página Permitir/Bloquear Listas inquilino, utilize https://security.microsoft.com/tenantAllowBlockList.

Selecione o separador Remetentes falsificados .

No separador Remetentes falsificados , as informações de spoof intelligence têm o seguinte aspeto:

As informações têm dois modos:

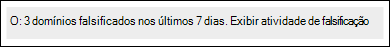

- Modo de informações: se a inteligência spoof estiver ativada, as informações mostram quantas mensagens foram detetadas por informações de spoof durante os últimos sete dias.

- Modo e se: se a inteligência spoof estiver desativada, as informações mostram-lhe quantas mensagens teriam sido detetadas por informações de spoof durante os últimos sete dias.

Para ver informações sobre as deteções de informações de spoof intelligence, selecione Ver atividade de spoofing nas informações de spoof intelligence para aceder à página Informações de informações de spoof intelligence .

Ver informações sobre deteções de spoof

Nota

Lembre-se de que apenas os remetentes falsificados detetados por informações de spoof aparecem nestas informações. As mensagens de domínios que falham no DMARC em que a política DMARC está definida p=reject ou p=quarantine não aparecem nestas informações. Essas mensagens são processadas com base na política de registos Honor DMARC quando a mensagem é detetada como uma definição de spoof em políticas anti-phishing.

A página Informações de informações de spoof intelligence em https://security.microsoft.com/spoofintelligence está disponível quando seleciona Ver atividade de spoofing a partir das informações de spoof intelligence no separador Remetentes falsificados na página Permitir/Bloquear Listas inquilino.

Na página Informações de inteligência de spoof , pode ordenar as entradas ao clicar num cabeçalho de coluna disponível. Estão disponíveis as seguintes colunas:

-

Utilizador falsificado: o domínio do utilizador falsificado que é apresentado na caixa De nos clientes de e-mail. O endereço De também é conhecido como o

5322.Fromendereço. -

Infraestrutura de envio: também conhecida como infraestrutura. A infraestrutura de envio é um dos seguintes valores:

- O domínio encontrado numa pesquisa DNS inversa (registo PTR) do endereço IP do servidor de e-mail de origem.

- Se o endereço IP de origem não tiver nenhum registo PTR, a infraestrutura de envio é identificada como <IP> de origem/24 (por exemplo, 192.168.100.100/24).

- Um domínio DKIM verificado.

- Contagem de mensagens: o número de mensagens da combinação do domínio falsificado e a infraestrutura de envio para a sua organização nos últimos sete dias.

- Visto pela última vez: a última data em que uma mensagem foi recebida da infraestrutura de envio que contém o domínio falsificado.

-

Tipo de spoof: um dos seguintes valores:

- Interno: o remetente falsificado está num domínio que pertence à sua organização (um domínio aceite).

- Externo: o remetente falsificado está num domínio externo.

-

Ação: este valor é Permitido ou Bloqueado:

- Permitido: o domínio falhou a autenticação de e-mail explícita verifica o SPF, o DKIM e o DMARC. No entanto, o domínio passou as nossas verificações implícitas de autenticação de e-mail (autenticação composta). Como resultado, não foi tomada nenhuma ação anti-spoofing na mensagem.

- Bloqueado: as mensagens da combinação do domínio falsificado e da infraestrutura de envio são marcadas como incorretas pela inteligência spoof. A ação executada nas mensagens falsificadas com intenções maliciosas é controlada pelas políticas de segurança predefinidas Padrão ou Estritas, pela política anti-phishing predefinida ou por políticas anti-phishing personalizadas. Para obter mais informações, veja Configurar políticas anti-phishing no Microsoft Defender para Office 365.

Para alterar a lista de remetentes falsificados do espaçamento normal para compacto, selecione ![]() Alterar o espaçamento entre listas para compactar ou normal e, em seguida, selecione

Alterar o espaçamento entre listas para compactar ou normal e, em seguida, selecione ![]() Compactar lista.

Compactar lista.

Para filtrar as entradas, selecione ![]() Filtrar. Os seguintes filtros estão disponíveis na lista de opções Filtro que é aberta:

Filtrar. Os seguintes filtros estão disponíveis na lista de opções Filtro que é aberta:

- Tipo de spoof: os valores disponíveis são Interno e Externo.

- Ação: os valores disponíveis são Permitir e Bloquear

Quando terminar a lista de opções Filtro , selecione Aplicar. Para limpar os filtros, selecione ![]() Limpar filtros.

Limpar filtros.

Utilize a ![]() caixa Procurar e um valor correspondente para localizar entradas específicas.

caixa Procurar e um valor correspondente para localizar entradas específicas.

Utilize ![]() Exportar para exportar a lista de deteções de spoof para um ficheiro CSV.

Exportar para exportar a lista de deteções de spoof para um ficheiro CSV.

Ver detalhes sobre deteções de spoof

Quando seleciona uma deteção de spoof na lista ao clicar em qualquer parte da linha que não seja a caixa de verificação junto à primeira coluna, é aberta uma lista de opções de detalhes que contém as seguintes informações:

Porque é que apanhámos isto? secção: por que detetámos este remetente como spoof e o que pode fazer para obter mais informações.

Secção de resumo do domínio : inclui as mesmas informações da página principal informações de informações do Spoof Intelligence .

Secção de dados WhoIs: informações técnicas sobre o domínio do remetente.

Secção de investigação do Explorador: no Defender para Office 365 organização, esta secção contém uma ligação para abrir o Explorador de Ameaças para ver detalhes adicionais sobre o remetente no separador Phish.

Secção E-mails Semelhantes : Contém as seguintes informações sobre a deteção de spoof:

- Data

- Assunto

- Destinatário

- Remetente

- IP do Remetente

Selecione Personalizar colunas para remover as colunas apresentadas. Quando tiver terminado, selecione Aplicar.

Sugestão

Para ver detalhes sobre outras entradas sem sair da lista de opções de detalhes, utilize  o item Anterior e o item Seguinte na parte superior da lista de opções.

o item Anterior e o item Seguinte na parte superior da lista de opções.

Para alterar a deteção de spoof de Permitir para Bloquear ou vice-versa, consulte a secção seguinte.

Anular o veredicto da inteligência falsa

Na página Informações de informações de spoof intelligence em https://security.microsoft.com/spoofintelligence, utilize um dos seguintes métodos para substituir o veredicto de spoof intelligence:

Selecione uma ou mais entradas da lista ao selecionar a caixa de verificação junto à primeira coluna.

- Selecione a ação

Ações em massa apresentada.

Ações em massa apresentada. - Na lista de opções Ações em massa que é aberta, selecione Permitir spoof ou Bloquear de spoofing e, em seguida, selecione Aplicar.

- Selecione a ação

Selecione a entrada na lista ao clicar em qualquer parte da linha que não seja a caixa de verificação.

Na lista de opções de detalhes que é aberta, selecione Permitir para spoofing ou Bloquear de spoofing na parte superior da lista de opções e, em seguida, selecione Aplicar.

Novamente na página Informações de inteligência spoof, a entrada é removida da lista e é adicionada ao separador Remetentes falsificados na página Permitir/Bloquear Listas inquilino em https://security.microsoft.com/tenantAllowBlockList?viewid=SpoofItem.

Acerca dos remetentes falsificados permitidos

As mensagens de um remetente falsificado permitido (automaticamente detetado ou configurado manualmente) são permitidas apenas através da combinação do domínio falsificado e da infraestrutura de envio. Por exemplo, o seguinte remetente falsificado tem permissão para falsificar:

- Domínio: gmail.com

- Infraestrutura: tms.mx.com

Só é permitido e-mail desse par de infraestrutura de domínio/envio para spoof. Não são permitidos automaticamente outros remetentes que tentem falsificar gmail.com. As mensagens de remetentes noutros domínios provenientes de tms.mx.com ainda são verificadas por informações de spoof e podem ser bloqueadas.

Utilizar as informações de spoof intelligence no Exchange Online PowerShell ou no PowerShell autónomo da EOP

No PowerShell, utiliza o cmdlet Get-SpoofIntelligenceInsight para ver remetentes falsificados permitidos e bloqueados que foram detetados por informações de spoof. Para permitir ou bloquear manualmente os remetentes falsificados, tem de utilizar o cmdlet New-TenantAllowBlockListSpoofItems . Para obter mais informações, veja Utilizar o PowerShell para criar entradas de permissões para remetentes falsificados na Lista de Permissões/Bloqueios de Inquilinos e Utilizar o PowerShell para criar entradas de blocos para remetentes falsificados na Lista de Permissões/Bloqueios de Inquilinos.

Para ver as informações nas informações de spoof intelligence, execute o seguinte comando:

Get-SpoofIntelligenceInsight

Para obter informações detalhadas sobre a sintaxe e os parâmetros, veja Get-SpoofIntelligenceInsight.

Outras formas de gerir spoofing e phishing

Seja diligente em relação ao spoofing e à proteção contra phishing. Seguem-se formas relacionadas de verificar os remetentes que estão a falsificar o seu domínio e ajudar a evitar que estes danifiquem a sua organização:

Verifique o Relatório de Correio De Spoof. Utilize este relatório frequentemente para ver e ajudar a gerir remetentes falsificados. Para obter informações, veja Relatório de Deteções de Spoof.

Reveja a configuração de SPF, DKIM e DMARC. Para mais informações, consulte os seguintes artigos: