Atribuir funções do Microsoft Entra

Este artigo descreve como atribuir funções do Microsoft Entra a usuários e grupos usando o centro de administração do Microsoft Entra, o Microsoft Graph PowerShell ou a API do Microsoft Graph. Ele também descreve como atribuir funções em escopos diferentes, como locatário, registro de aplicativo e escopos de unidade administrativa.

Você pode atribuir atribuições de função diretas e indiretas a um usuário. Se uma função for atribuída a um usuário por uma associação de grupo, adicione o usuário ao grupo para adicionar a atribuição de função. Para obter mais informações, consulte Usar grupos do Microsoft Entra para gerir atribuições de função.

No Microsoft Entra ID, as funções são normalmente atribuídas para se aplicarem a todo o locatário. No entanto, você também pode atribuir funções do Microsoft Entra para diferentes recursos, como registros de aplicativos ou unidades administrativas. Por exemplo, você pode atribuir a função de Administrador do Helpdesk para que ela se aplique apenas a uma unidade administrativa específica e não ao locatário inteiro. Os recursos aos quais uma atribuição de função se aplica também são chamados de escopo. A restrição do escopo de uma atribuição de função é suportada para funções internas e personalizadas. Para obter mais informações sobre escopo, consulte Visão geral do controle de acesso baseado em função (RBAC) no Microsoft Entra ID.

Funções do Microsoft Entra no PIM

Se você tiver uma licença do Microsoft Entra ID P2 e de Gerenciamento de Identidade Privilegiada (PIM), terá recursos adicionais ao atribuir funções, como tornar um usuário elegível para uma atribuição de função ou definir as horas de início e término de uma atribuição de função. Para obter informações sobre como atribuir funções do Microsoft Entra no PIM, consulte estes artigos:

| Método | Informação |

|---|---|

| Centro de administração do Microsoft Entra | Atribuir funções do Microsoft Entra no Privileged Identity Management |

| Microsoft Graph PowerShell | Tutorial: Atribuir funções no Microsoft Entra utilizando o Privileged Identity Management com o Microsoft Graph PowerShell |

| Microsoft Graph API |

Gerenciar atribuições de função do Microsoft Entra usando APIs do PIM Atribuir funções do Microsoft Entra no Privileged Identity Management |

Pré-requisitos

- Administrador de Função Privilegiada

- módulo do Microsoft Graph PowerShell ao utilizar o PowerShell

- Consentimento do administrador ao usar o Graph Explorer para API do Microsoft Graph

Para obter mais informações, consulte pré-requisitos para usar o PowerShell ou o Graph Explorer.

Atribuir funções com escopo de locatário

Esta seção descreve como atribuir funções no escopo do locatário.

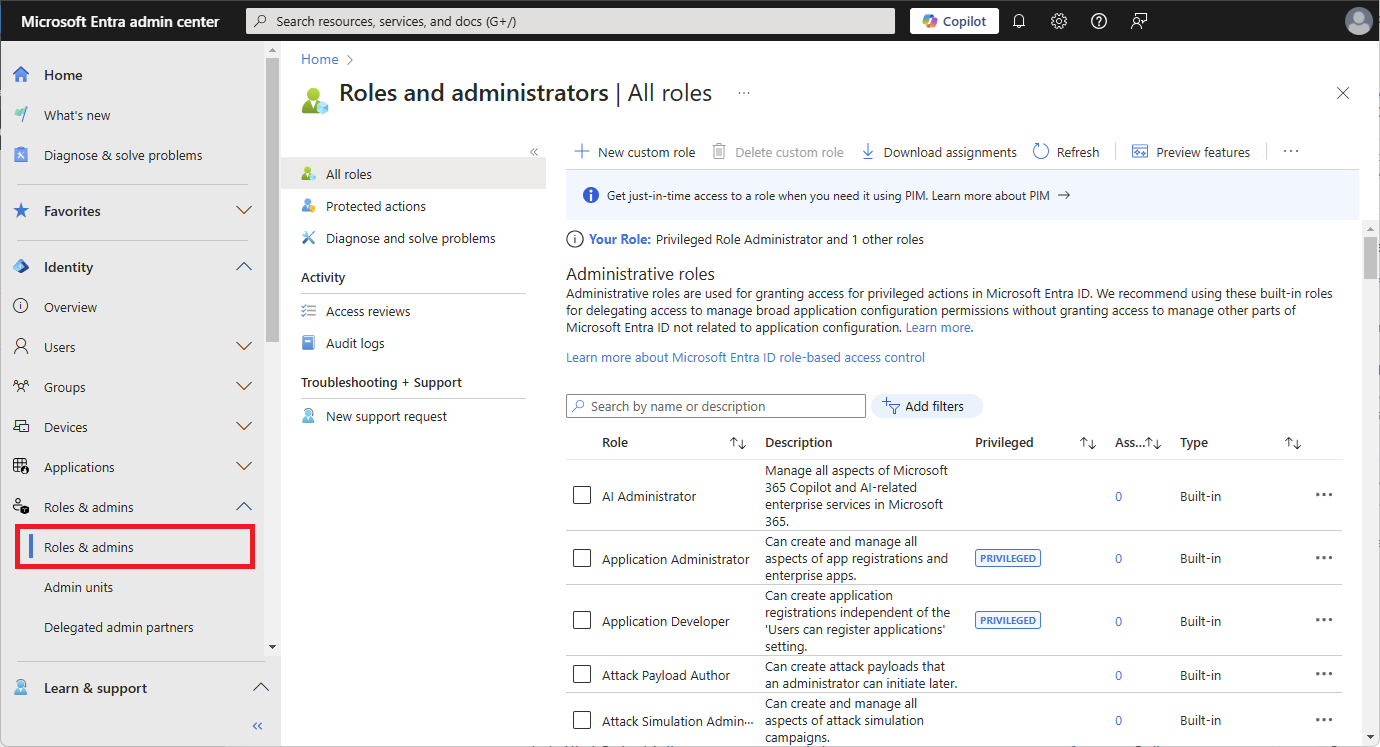

Entre no centro de administração do Microsoft Entra como pelo menos um Administrador de Função Privilegiada.

Navegue até Identidade>Funções & administradores>Funções & administradores.

Selecione um nome de função para abri-la. Não adicione uma marca de seleção ao lado da função.

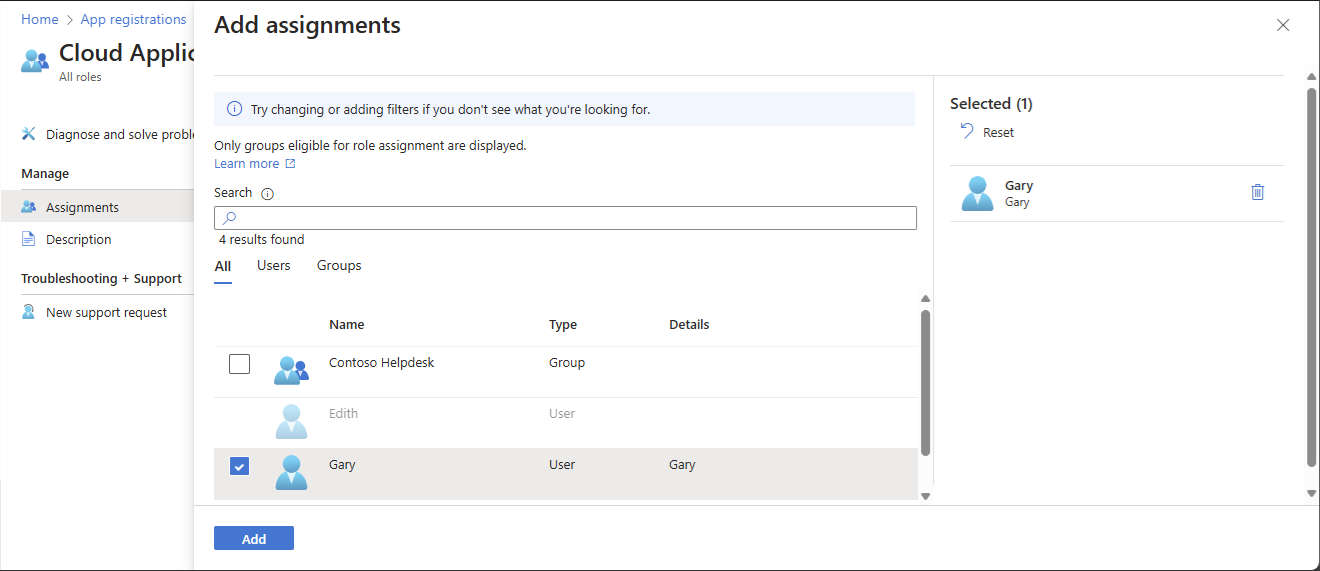

Selecione Adicionar atribuições e, em seguida, selecione os utilizadores ou grupos que pretende atribuir a esta função.

Somente são exibidos grupos que podem ser atribuídos a funções. Se um grupo não estiver listado, você precisará criar um grupo atribuível por função. Para obter mais informações, consulte Criar um grupo de funções atribuíveis no Microsoft Entra ID.

Se a sua experiência for diferente da captura de tela a seguir, você pode ter o Microsoft Entra ID P2 e PIM. Para obter mais informações, consulte Atribuir funções do Microsoft Entra no Privileged Identity Management.

Selecione Adicionar para atribuir a função.

Atribuir funções no âmbito do registo da aplicação

Funções incorporadas e funções personalizadas são atribuídas por padrão no nível de inquilino para conceder permissões de acesso sobre todos os registros de aplicativos em sua organização. Além disso, funções personalizadas e algumas funções internas relevantes (dependendo do tipo de recurso do Microsoft Entra) também podem ser atribuídas no escopo de um único recurso do Microsoft Entra. Isso permite que você dê ao usuário a permissão para atualizar credenciais e propriedades básicas de um único aplicativo sem ter que criar uma segunda função personalizada.

Esta seção descreve como atribuir funções em um escopo de registro de aplicativo.

Entre no centro de administração do Microsoft Entra como no mínimo um Desenvolvedor de Aplicações.

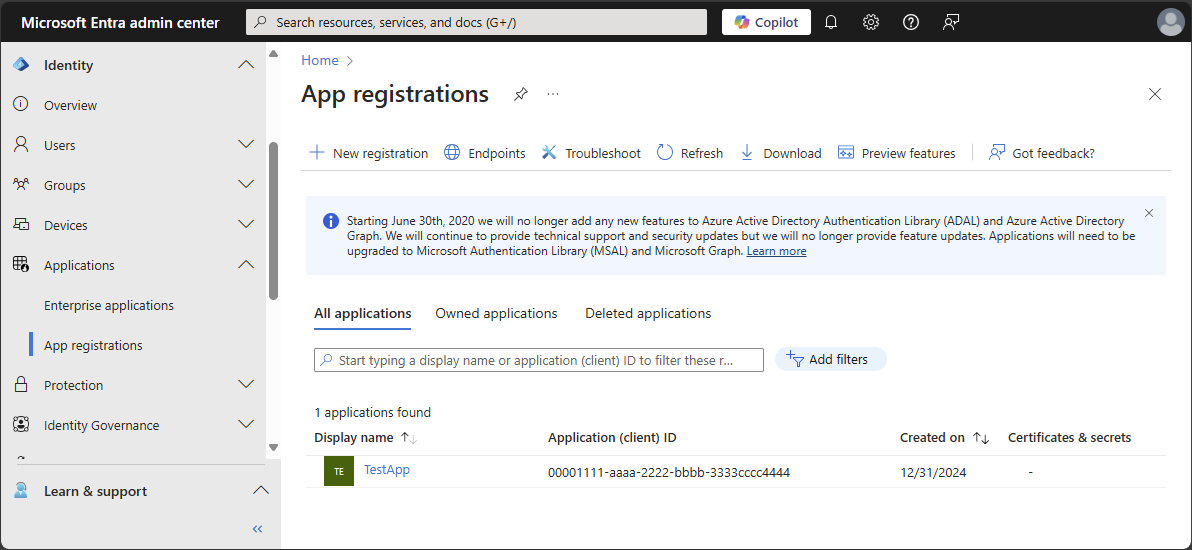

Navegue até Identidade>Aplicações>Registos de Aplicações.

Selecione um aplicativo. Você pode usar a caixa de pesquisa para encontrar o aplicativo desejado.

Talvez seja necessário selecionar Todos os aplicativos para ver a lista completa de registros de aplicativos em seu locatário.

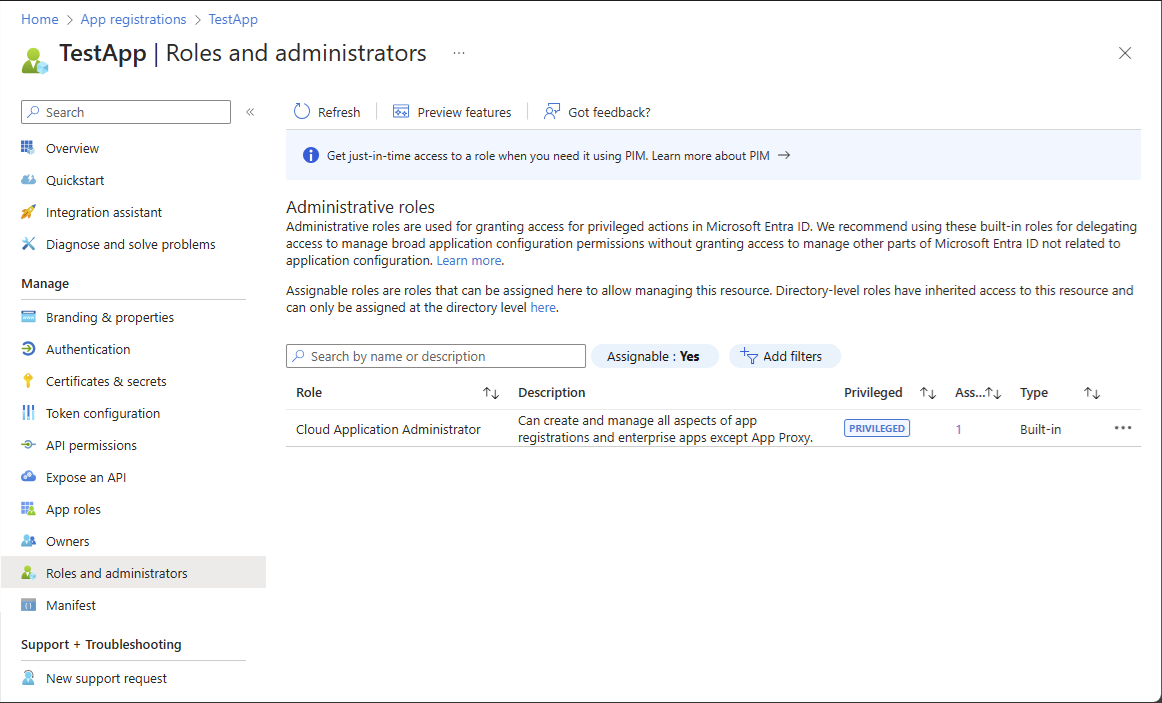

Selecione Funções e administradores no menu de navegação esquerdo para ver a lista de todas as funções disponíveis para serem atribuídas no registro do aplicativo.

Selecione a função desejada.

Dica

Você não verá a lista completa de funções internas ou personalizadas do Microsoft Entra aqui. Isso é esperado. Mostramos as funções que têm permissões relacionadas apenas ao gerenciamento de registros de aplicativos.

Selecione Adicionar atribuições e, em seguida, selecione os utilizadores ou grupos aos quais pretende atribuir esta função.

Selecione Adicionar para atribuir a função abrangendo o registo da aplicação.

Atribuir funções com âmbito na unidade administrativa

No Microsoft Entra ID, para um controle administrativo mais granular, você pode atribuir uma função do Microsoft Entra com um escopo limitado a uma ou mais unidades administrativas . Quando uma função do Microsoft Entra é atribuída no âmbito de uma unidade administrativa, as permissões de funções aplicam-se apenas ao gerir os membros da própria unidade administrativa e não se aplicam às configurações a nível de inquilino.

Por exemplo, um administrador ao qual é atribuída a função de Administrador de Grupos no escopo de uma unidade administrativa pode gerenciar grupos que são membros da unidade administrativa, mas não pode gerenciar outros grupos no locatário. Eles também não podem gerir configurações a nível de inquilino relacionadas a grupos, como expiração de grupos ou políticas de nomenclatura de grupos.

Esta seção descreve como atribuir funções do Microsoft Entra com o escopo da unidade administrativa.

Pré-requisitos

- Licença do Microsoft Entra ID P1 ou P2 para cada administrador de unidade administrativa

- Licenças gratuitas do Microsoft Entra ID para membros da unidade administrativa

- Administrador de Função Privilegiada

- Módulo do Microsoft Graph PowerShell quando se utiliza o PowerShell

- Consentimento do administrador ao usar o Graph Explorer para API do Microsoft Graph

Para obter mais informações, consulte pré-requisitos para usar o PowerShell ou o Graph Explorer.

Funções que podem ser atribuídas com o escopo da unidade administrativa

As seguintes funções do Microsoft Entra podem ser atribuídas no âmbito da unidade administrativa. Além disso, qualquer função personalizada pode ser atribuída com o âmbito de unidade administrativa, desde que as permissões dessa função personalizada incluam pelo menos uma permissão relevante para utilizadores, grupos ou dispositivos.

| Funções | Descrição |

|---|---|

| Administrador de Autenticação | Tem acesso para exibir, definir e redefinir informações de método de autenticação para qualquer usuário não administrador somente na unidade administrativa atribuída. |

| Administrador de Dispositivos na Nuvem | Acesso limitado para gerenciar dispositivos no Microsoft Entra ID. |

| Administrador de Grupos |

Pode gerenciar todos os aspetos de grupos somente na unidade administrativa atribuída. |

| Administrador do Helpdesk | Pode redefinir senhas para não-administradores somente na unidade administrativa atribuída. |

| Administrador de Licenças | Pode atribuir, remover e atualizar atribuições de licença somente dentro da unidade administrativa. |

| Administrador de Senhas | Pode redefinir senhas apenas para não-administradores dentro da unidade administrativa atribuída. |

| Administrador de Impressores | Pode gerenciar impressoras e conectores de impressoras. Para obter mais informações, consulte a secção Delegar administração de impressoras no Universal Print. |

| Administrador de Autenticação Privilegiada | Pode acessar para visualizar, definir e redefinir informações de método de autenticação para qualquer usuário (administrador ou não-administrador). |

| Administrador do SharePoint | Pode gerenciar grupos do Microsoft 365 somente na unidade administrativa atribuída. Para sites do SharePoint associados a grupos do Microsoft 365 em uma unidade administrativa, também é possível atualizar as propriedades do site (nome do site, URL e política de compartilhamento externo) usando o centro de administração do Microsoft 365. Não é possível usar o centro de administração do SharePoint ou APIs do SharePoint para gerenciar sites. |

| Administrador de Equipas | Pode gerenciar grupos do Microsoft 365 somente na unidade administrativa atribuída. Pode gerenciar membros da equipe no centro de administração do Microsoft 365 apenas para equipes associadas a grupos na unidade administrativa atribuída. Não é possível usar o centro de administração do Teams. |

| Administrador de Dispositivos do Teams | Pode executar tarefas relacionadas ao gerenciamento em dispositivos certificados pelo Teams. |

| Administrador de Usuários | Pode gerenciar todos os aspetos de usuários e grupos, incluindo a redefinição de senhas para administradores limitados apenas dentro da unidade administrativa atribuída. Atualmente, não é possível gerenciar as fotografias de perfil dos usuários. |

| <Função personalizada> | Pode executar ações que se aplicam a usuários, grupos ou dispositivos, de acordo com a definição da função personalizada. |

Determinadas permissões de função aplicam-se apenas a usuários não administradores quando atribuídas ao escopo de uma unidade administrativa. Em outras palavras, os Administradores de Helpdesk vinculados a unidades administrativas podem redefinir senhas para usuários nessas unidades administrativas somente se esses usuários não tiverem cargos de administrador. A lista de permissões a seguir é restrita quando o alvo de uma ação é outro administrador:

- Ler e modificar métodos de autenticação de usuário ou redefinir senhas de usuário

- Modificar propriedades confidenciais do usuário, como números de telefone, endereços de e-mail alternativos ou chaves secretas de Autorização Aberta (OAuth)

- Excluir ou restaurar contas de usuário

Principais de segurança que podem ter o âmbito atribuído à unidade administrativa

Os seguintes princípios de segurança podem ser atribuídos a uma função com um escopo de unidade administrativa.

- Utilizadores

- Grupos de função atribuíveis do Microsoft Entra

- Entidades de serviço

Principais de serviço e utilizadores convidados

Principais de serviço e utilizadores convidados não poderão usar uma atribuição de função com um âmbito para uma unidade administrativa, a menos que também recebam permissões correspondentes para ler os objetos. Isso ocorre porque as entidades de serviço e os usuários convidados não recebem permissões de leitura de diretório por padrão, que são necessárias para executar ações administrativas. Para permitir que um principal de serviço ou utilizador convidado use uma atribuição de função abrangente a uma unidade administrativa, deve-se atribuir a função Leitores de Diretório (ou outra função que inclua permissões de leitura) num âmbito de inquilino.

Atualmente, não é possível atribuir permissões de leitura de diretório limitadas a uma unidade administrativa. Para obter mais informações sobre permissões padrão para usuários, consulte permissões de usuário padrão.

Atribuir funções com o escopo da unidade administrativa

Esta seção descreve como atribuir funções no escopo da unidade administrativa.

Entre no centro de administração do Microsoft Entra como pelo menos um Administrador de Função Privilegiada.

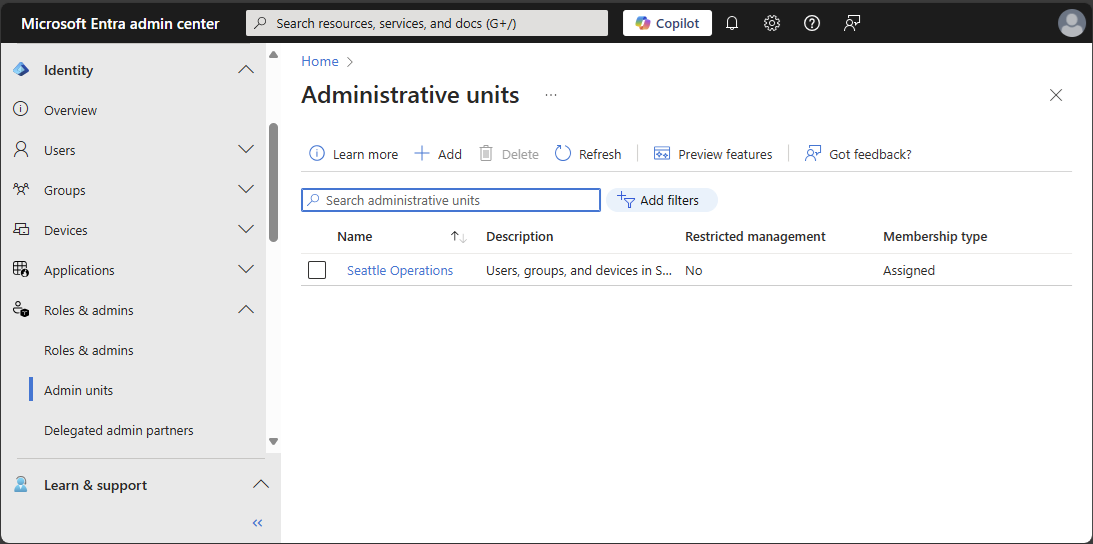

Navegue até Identidade>Funções & Administradores>Unidades de Administração.

Selecione uma unidade administrativa.

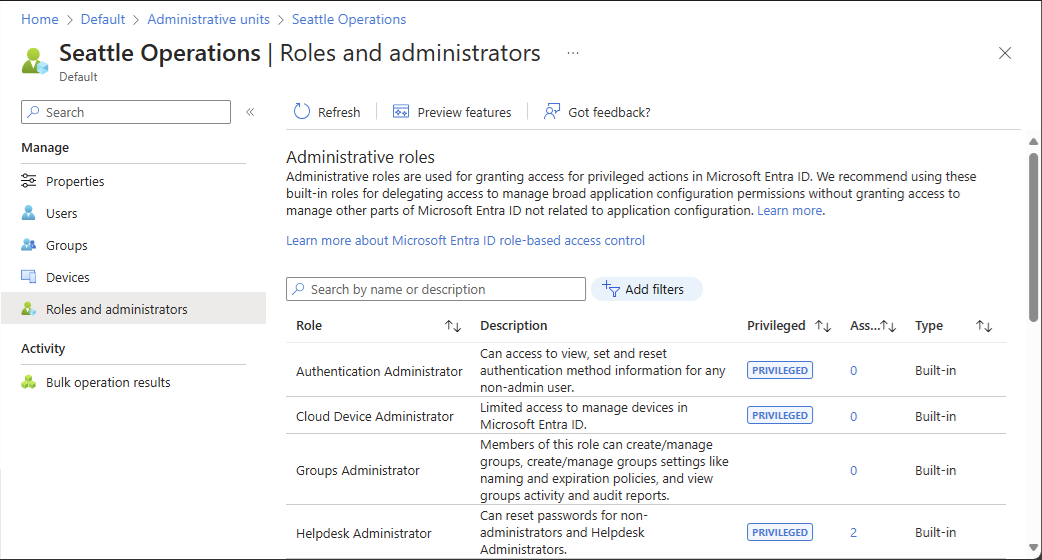

Selecione Funções e administradores no menu de navegação esquerdo para ver a lista de todas as funções disponíveis para serem atribuídas em uma unidade administrativa.

Selecione a função desejada.

Dica

Você não verá a lista completa de funções internas ou personalizadas do Microsoft Entra aqui. Isso é esperado. Mostramos as funções que têm permissões relacionadas aos objetos suportados dentro da unidade administrativa. Para ver a lista de objetos suportados em uma unidade administrativa, consulte Unidades administrativas no Microsoft Entra ID.

Selecione Adicionar atribuições e, em seguida, selecione os utilizadores ou grupos aos quais pretende atribuir esta função.

Selecione Adicionar para atribuir a função com escopo na unidade administrativa.