Integração com Microsoft Configuration Manager

Aplica-se a:

- API do Microsoft Defender para Endpoint 1

- Microsoft Defender para Endpoint Plano 2

- Microsoft Defender XDR

Quer experimentar o Microsoft Defender para Ponto Final? Inscrever-se para uma avaliação gratuita.

Este artigo funciona como um exemplo de método de inclusão.

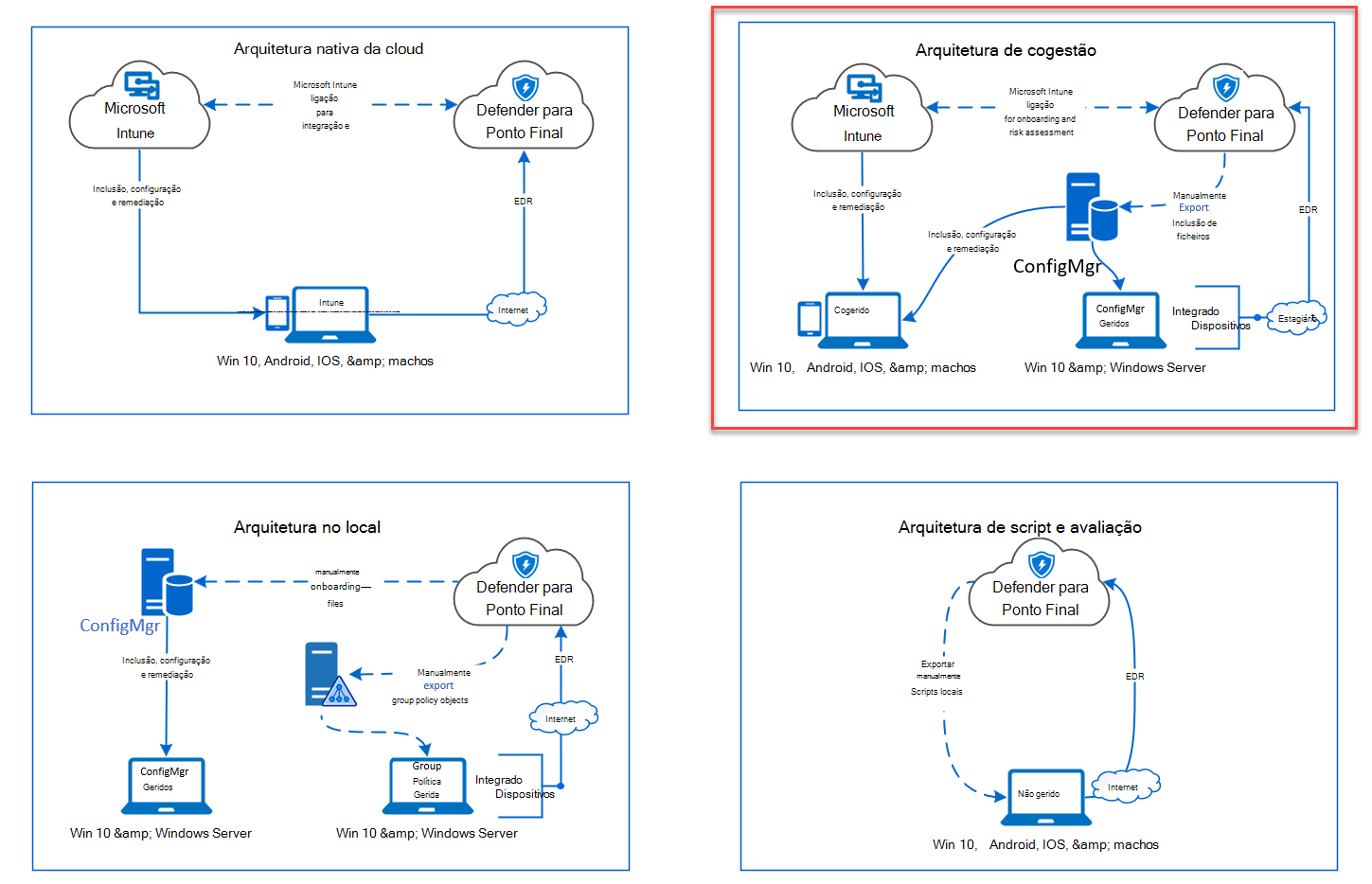

No artigo Planeamento , foram fornecidos vários métodos para integrar dispositivos no serviço. Este artigo aborda a arquitetura de cogestão.

O Diagrama  das arquiteturas de ambiente

das arquiteturas de ambiente

Embora o Defender para Endpoint suporte a integração de vários pontos finais e ferramentas, este artigo não abrange os mesmos. Para obter informações sobre a inclusão geral com outras ferramentas e métodos de implementação suportados, veja Descrição geral da inclusão.

Este artigo orienta os utilizadores em:

- Passo 1: Integrar dispositivos Windows no serviço

- Passo 2: Configurar as capacidades do Defender para Endpoint

Esta documentação de orientação de inclusão orienta-o ao longo dos seguintes passos básicos que tem de seguir ao utilizar Microsoft Configuration Manager:

- Criar uma coleção no Microsoft Configuration Manager

- Configurar capacidades de Microsoft Defender para Endpoint com Microsoft Configuration Manager

Nota

Apenas os dispositivos Windows são abrangidos nesta implementação de exemplo.

Passo 1: integrar dispositivos Windows com Microsoft Configuration Manager

Criação de coleções

Para integrar dispositivos Windows com Microsoft Configuration Manager, a implementação pode visar uma coleção existente ou pode ser criada uma nova coleção para teste.

A inclusão com ferramentas como a Política de grupo ou o método manual não instala nenhum agente no sistema.

No Microsoft Configuration Manager, consola, o processo de inclusão será configurado como parte das definições de compatibilidade na consola do .

Qualquer sistema que receba esta configuração necessária mantém essa configuração enquanto o cliente Configuration Manager continuar a receber esta política do ponto de gestão.

Siga os passos abaixo para integrar pontos finais com Microsoft Configuration Manager.

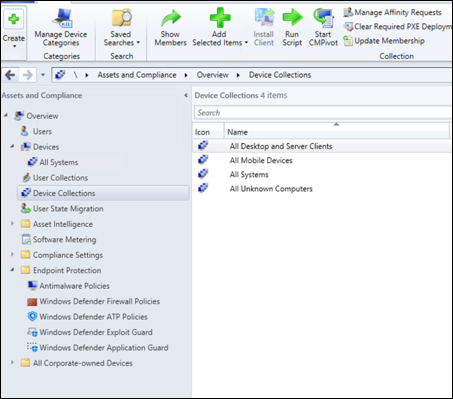

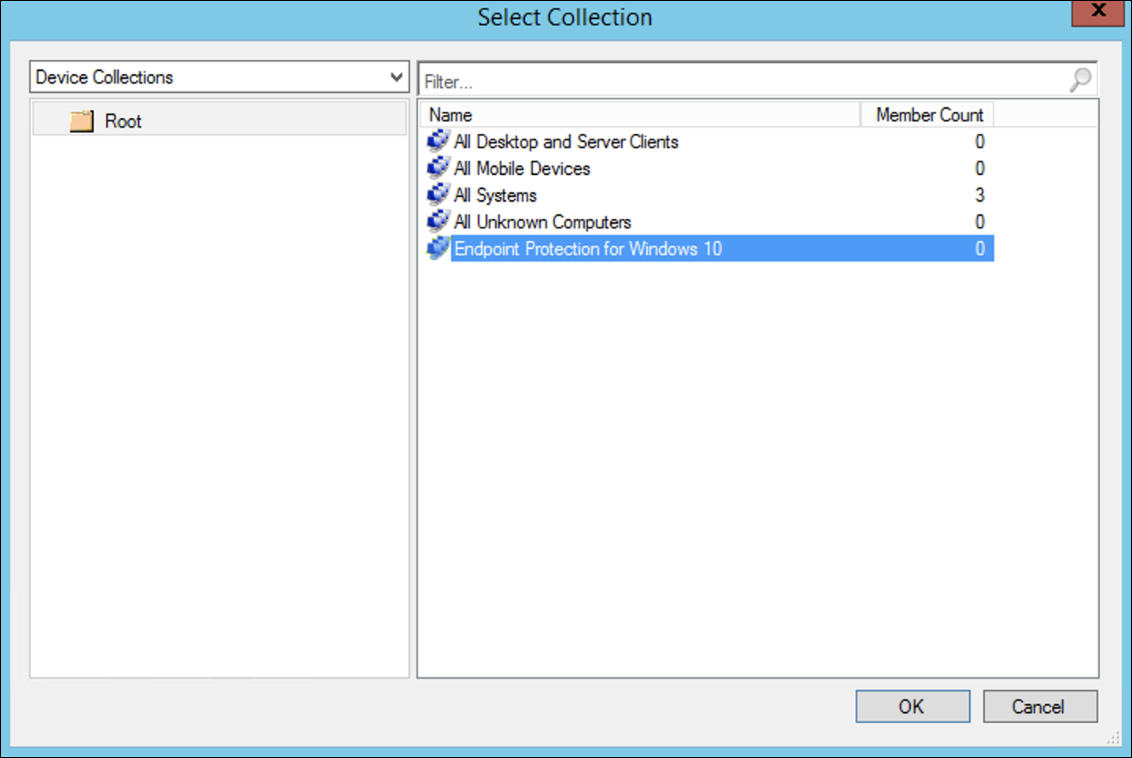

Na consola do Microsoft Configuration Manager, navegue para Assets and Compliance Overview > Device Collections (Coleções de Dispositivos de Descrição Geral de Ativos e Compatibilidade>).

Selecione Coleção de Dispositivos à direita e selecione Criar Coleção de Dispositivos.

Forneça um Nome e Uma Coleção Limitativa e, em seguida, selecione Seguinte.

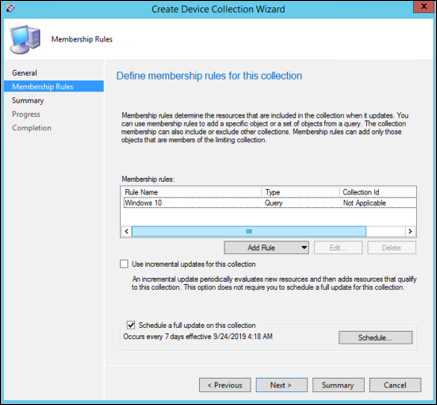

Selecione Adicionar Regra e selecione Regra de Consulta.

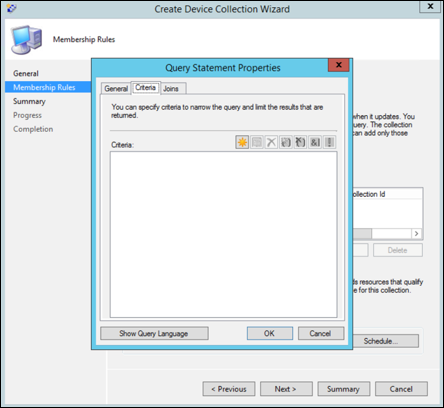

Selecione Seguinte no Assistente de Associação Direta e selecione Editar Declaração de Consulta.

Selecione Critérios e, em seguida, selecione o ícone star.

Mantenha o tipo de critério como um valor simples, escolha enquanto Sistema Operativo – número de compilação, operador como é maior ou igual a e valor 14393 e selecione ok.

Selecione Seguinte e Fechar.

Selecione Seguinte.

Depois de concluir esta tarefa, tem agora uma coleção de dispositivos com todos os pontos finais do Windows no ambiente.

Passo 2: Configurar capacidades de Microsoft Defender para Endpoint

Esta secção orienta-o na configuração das seguintes capacidades com Microsoft Configuration Manager em dispositivos Windows:

Deteção e resposta de pontos finais

Windows 10 e Windows 11

A partir do portal do Microsoft Defender é possível transferir a .onboarding política que pode ser utilizada para criar a política no System Center Configuration Manager e implementar essa política em dispositivos Windows 10 e Windows 11.

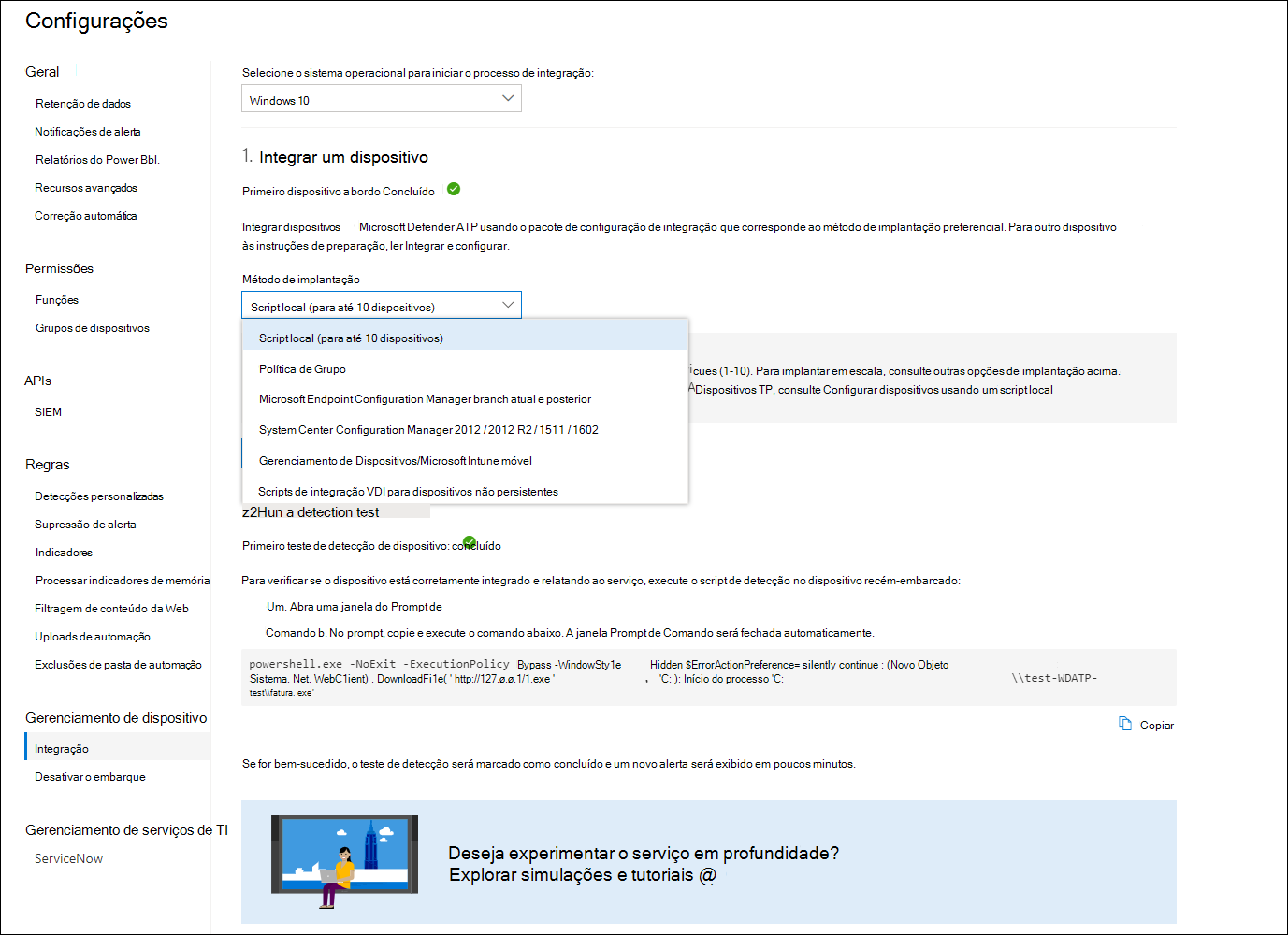

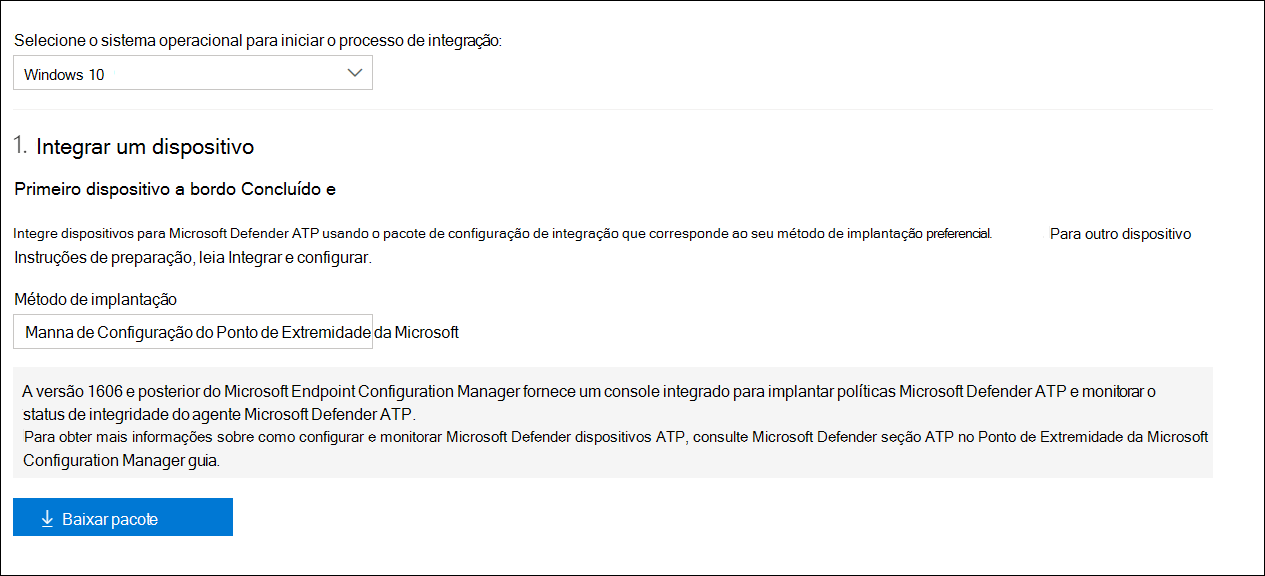

No portal Microsoft Defender, selecione Definições e, em seguida, Inclusão.

Em Método de implementação, selecione a versão suportada do Microsoft Configuration Manager.

Selecione Transferir pacote.

Guarde o pacote numa localização acessível.

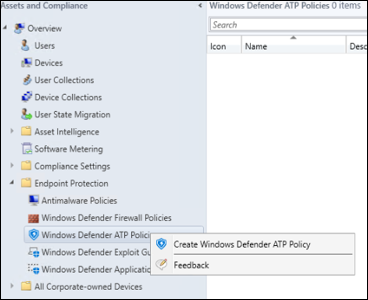

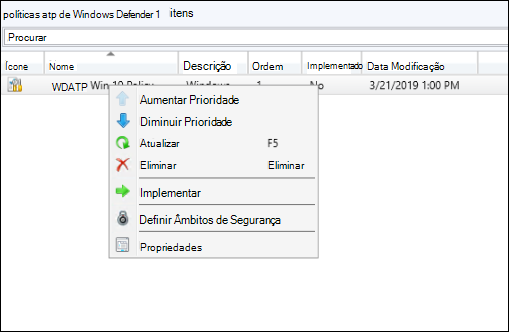

No Microsoft Configuration Manager, navegue para: Assets and Compliance Overview > Endpoint Protection Microsoft Defender ATP Policies (Políticas ATP do Endpoint Protection > de Ativos e Conformidade>).

Clique com o botão direito do rato Microsoft Defender Políticas ATP e selecione Criar Microsoft Defender Política ATP.

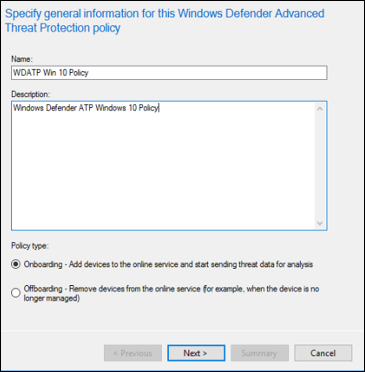

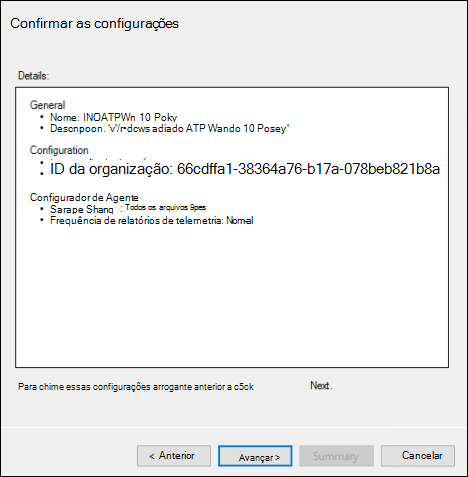

Introduza o nome e a descrição, verifique se a opção Inclusão está selecionada e, em seguida, selecione Seguinte.

Selecione Procurar.

Navegue para a localização do ficheiro transferido no passo 4 acima.

Selecione Seguinte.

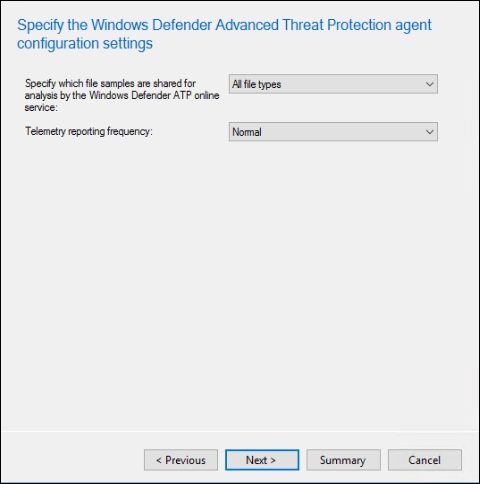

Configure o Agente com os exemplos adequados (Nenhum ou Todos os tipos de ficheiro).

Selecione a telemetria adequada (Normal ou Acelerada) e, em seguida, selecione Seguinte.

Verifique a configuração e, em seguida, selecione Seguinte.

Selecione Fechar quando o Assistente for concluído.

Na consola Microsoft Configuration Manager, clique com o botão direito do rato na política do Defender para Ponto Final que criou e selecione Implementar.

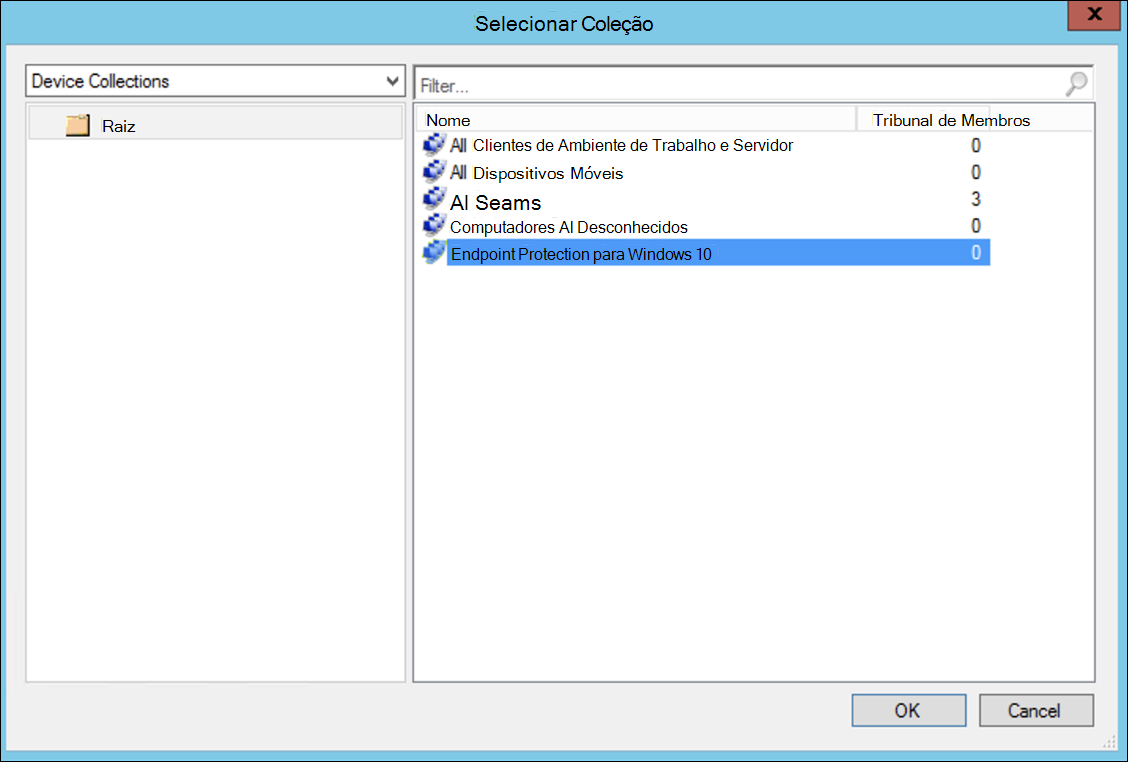

No painel direito, selecione a coleção criada anteriormente e selecione OK.

Versões anteriores do Cliente Windows (Windows 7 e Windows 8.1)

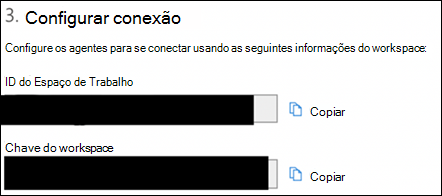

Siga os passos abaixo para identificar o ID da Área de Trabalho do Defender para Ponto Final e a Chave de Área de Trabalho que serão necessários para a integração de versões anteriores do Windows.

No portal Microsoft Defender, selecione Definições>Pontos Finais>Inclusão (em Gestão de Dispositivos).

Em sistema operativo, selecione Windows 7 SP1 e 8.1.

Copie o ID da Área de Trabalho e a Chave da Área de Trabalho e guarde-os. Serão utilizados mais tarde no processo.

Instale o Microsoft Monitoring Agent (MMA).

O MMA é atualmente (a partir de janeiro de 2019) suportado nos seguintes Sistemas Operativos Windows:

- SKUs de Servidor: Windows Server 2008 SP1 ou Mais Recente

- SKUs de Cliente: Windows 7 SP1 e posterior

O agente MMA tem de ser instalado em dispositivos Windows. Para instalar o agente, alguns sistemas precisam de transferir a Atualização para a experiência do cliente e a telemetria de diagnóstico para recolher os dados com MMA. Estas versões do sistema incluem, mas podem não estar limitadas a:

- Windows 8.1

- Windows 7

- Windows Server 2016

- Windows Server 2012 R2

- Windows Server 2008 R2

Especificamente, para o Windows 7 SP1, têm de ser instalados os seguintes patches:

- Instalar KB4074598

- Instale .NET Framework 4.5 (ou posterior) ouKB3154518. Não instale ambos no mesmo sistema.

Se estiver a utilizar um proxy para ligar à Internet, veja a secção Configurar definições de proxy.

Depois de concluído, deverá ver os pontos finais integrados no portal dentro de uma hora.

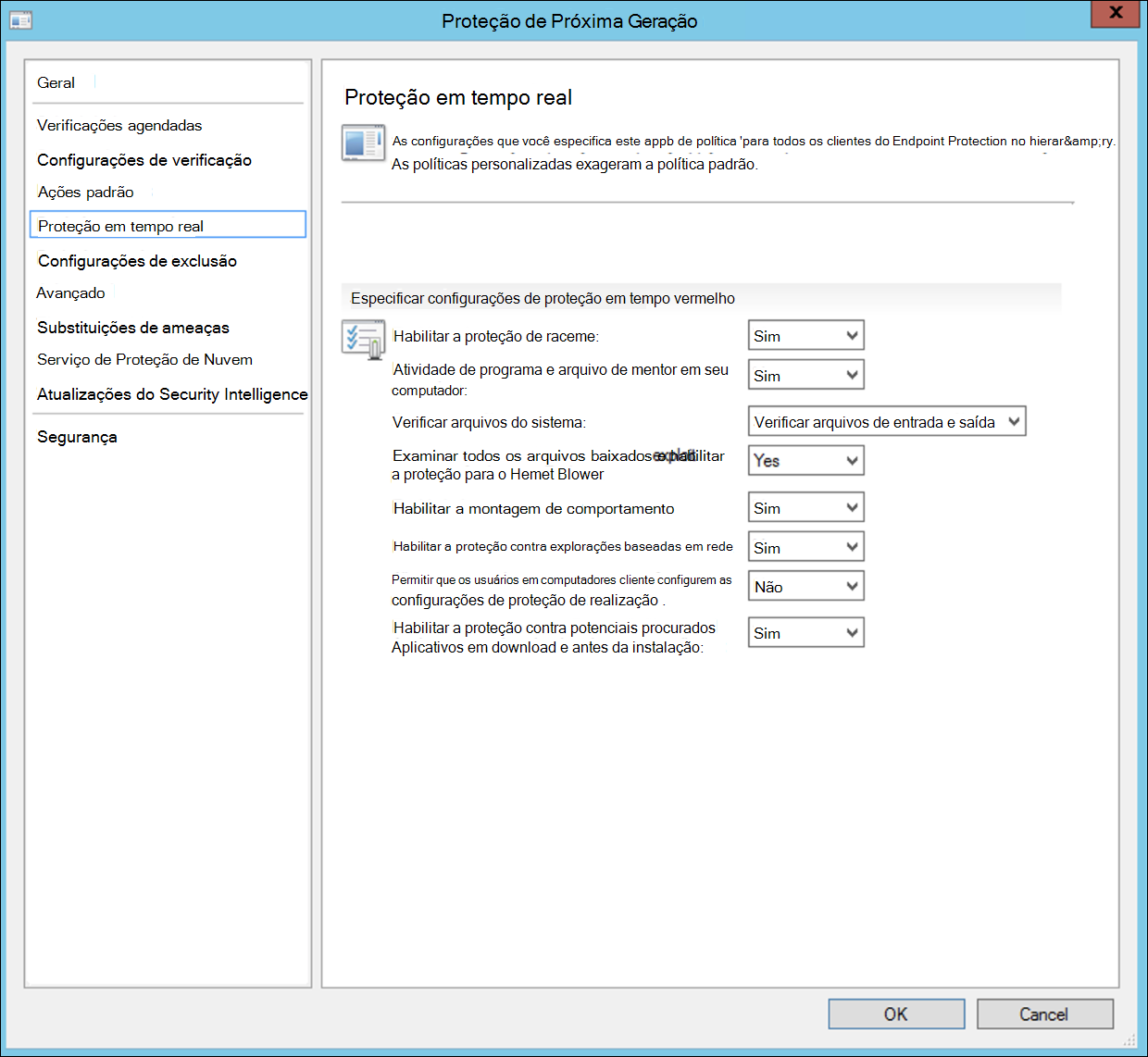

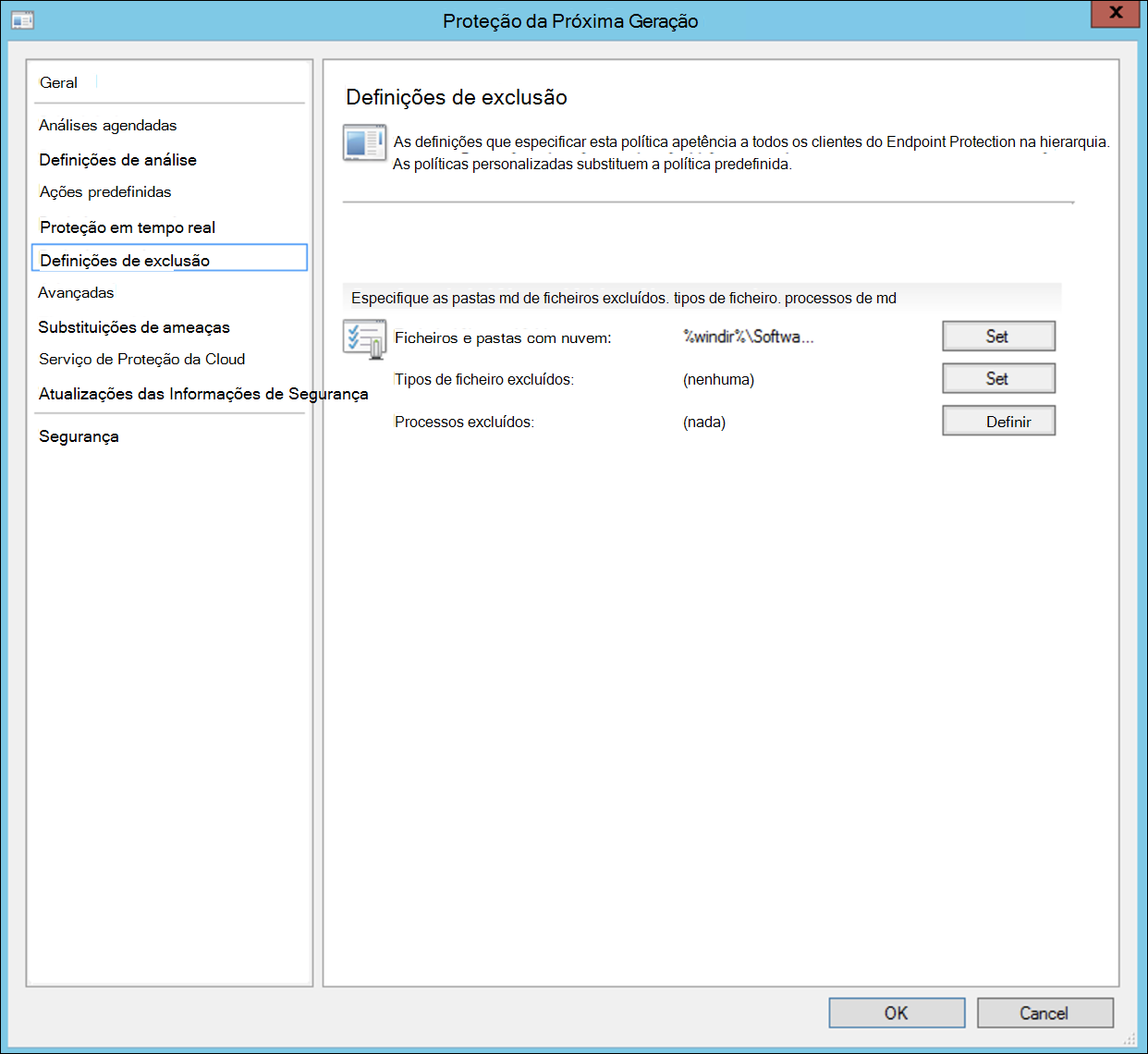

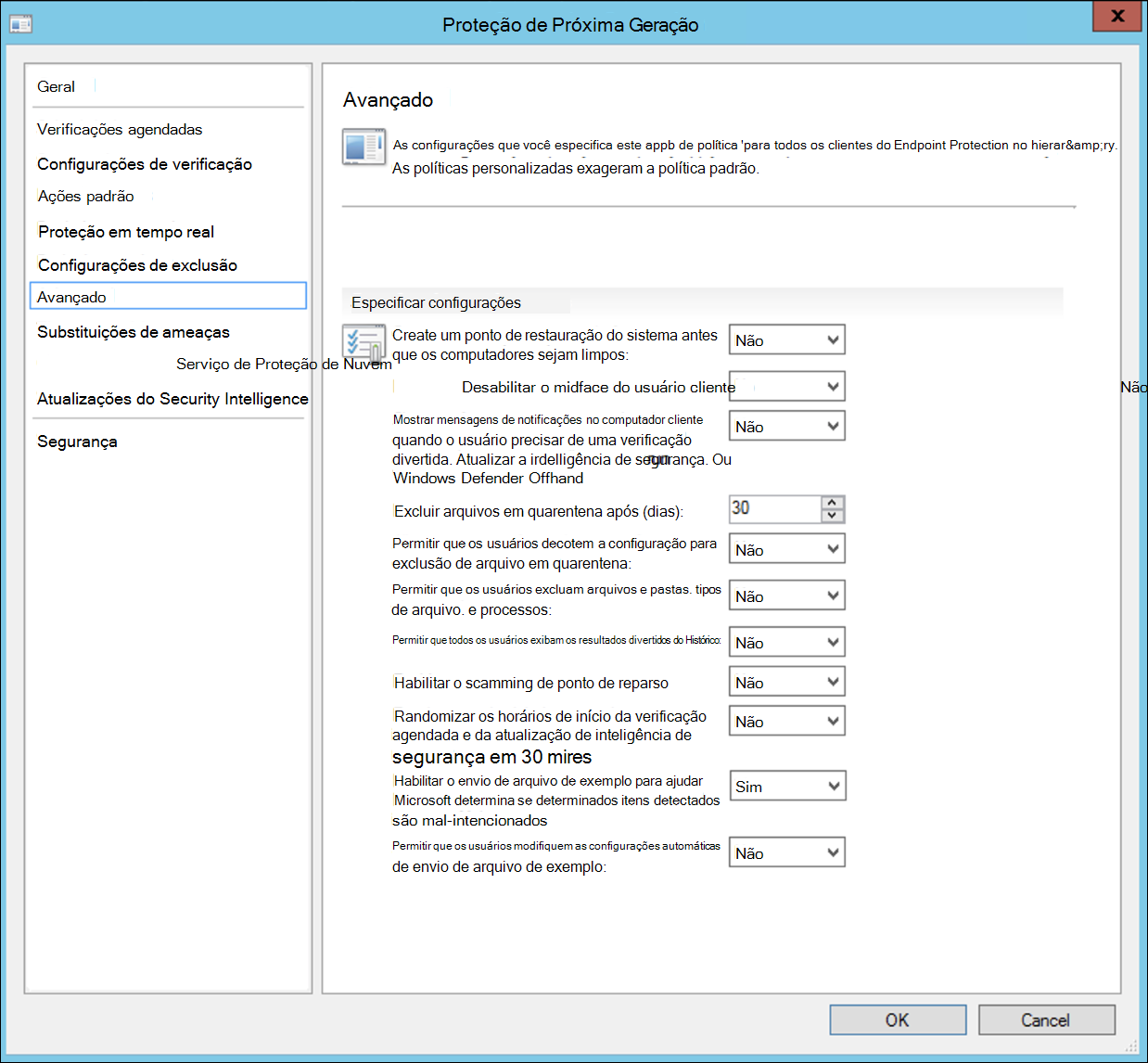

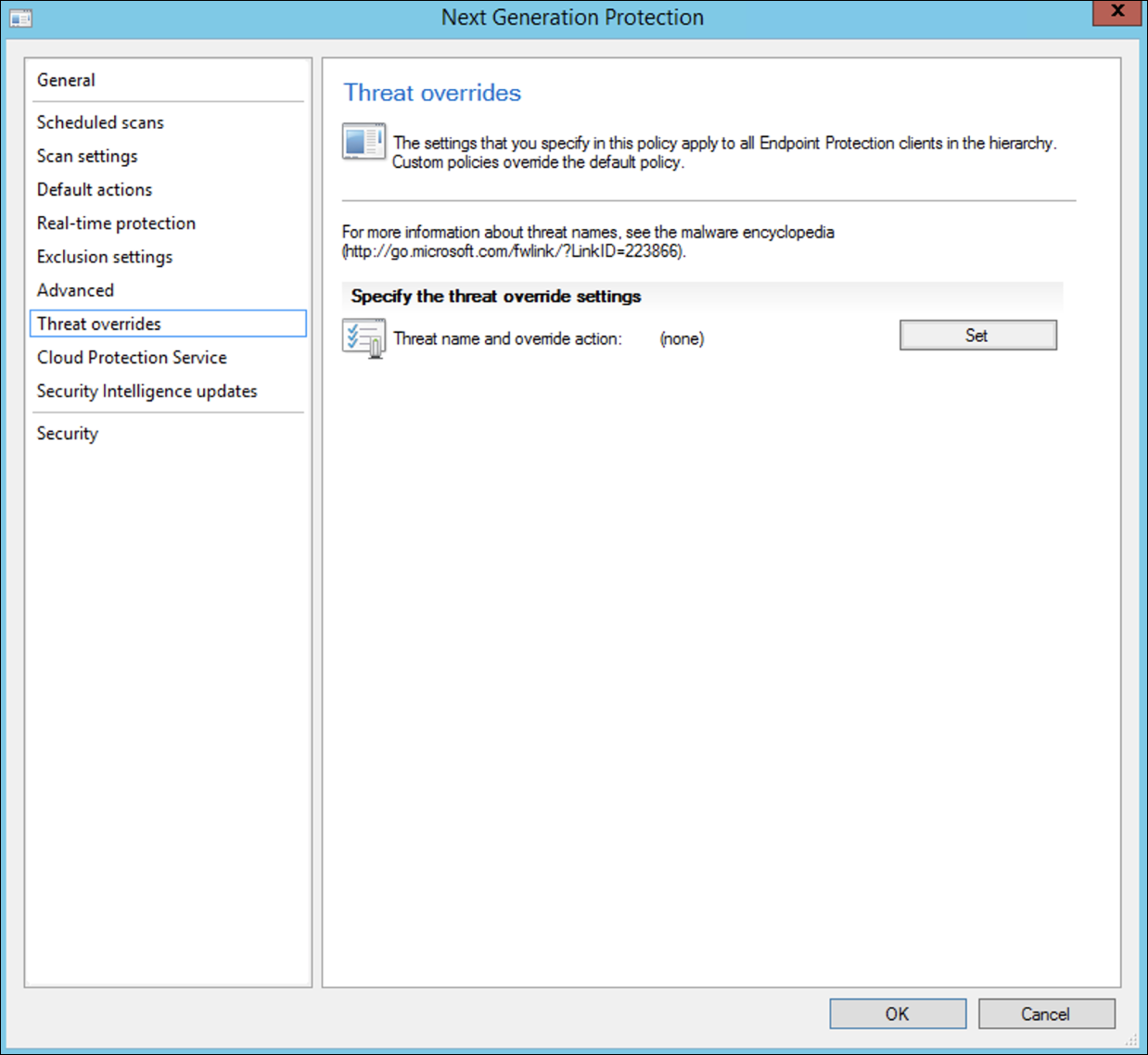

Proteção de nova geração

Microsoft Defender Antivírus é uma solução antimalware incorporada que fornece proteção de próxima geração para ambientes de trabalho, computadores portáteis e servidores.

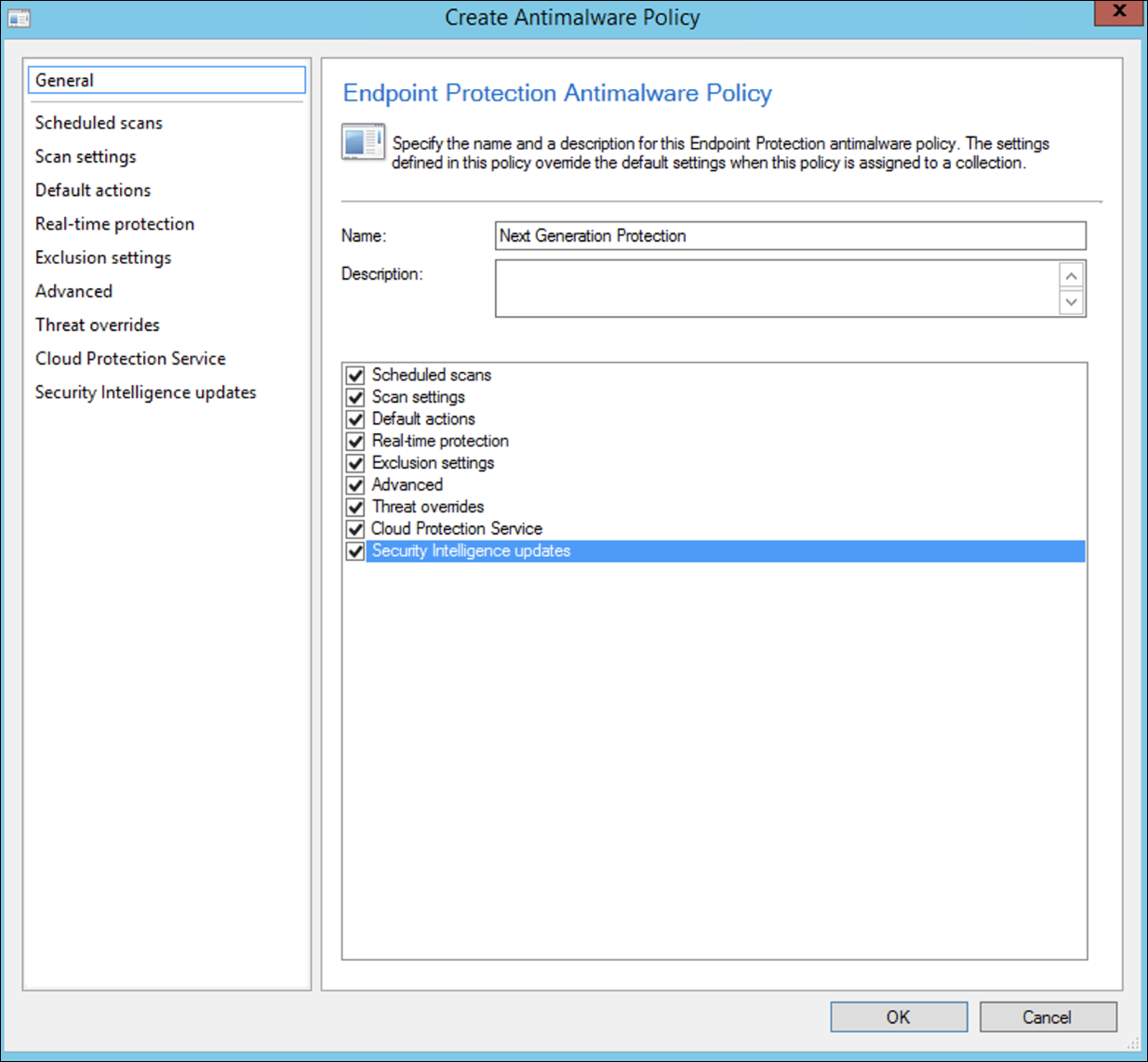

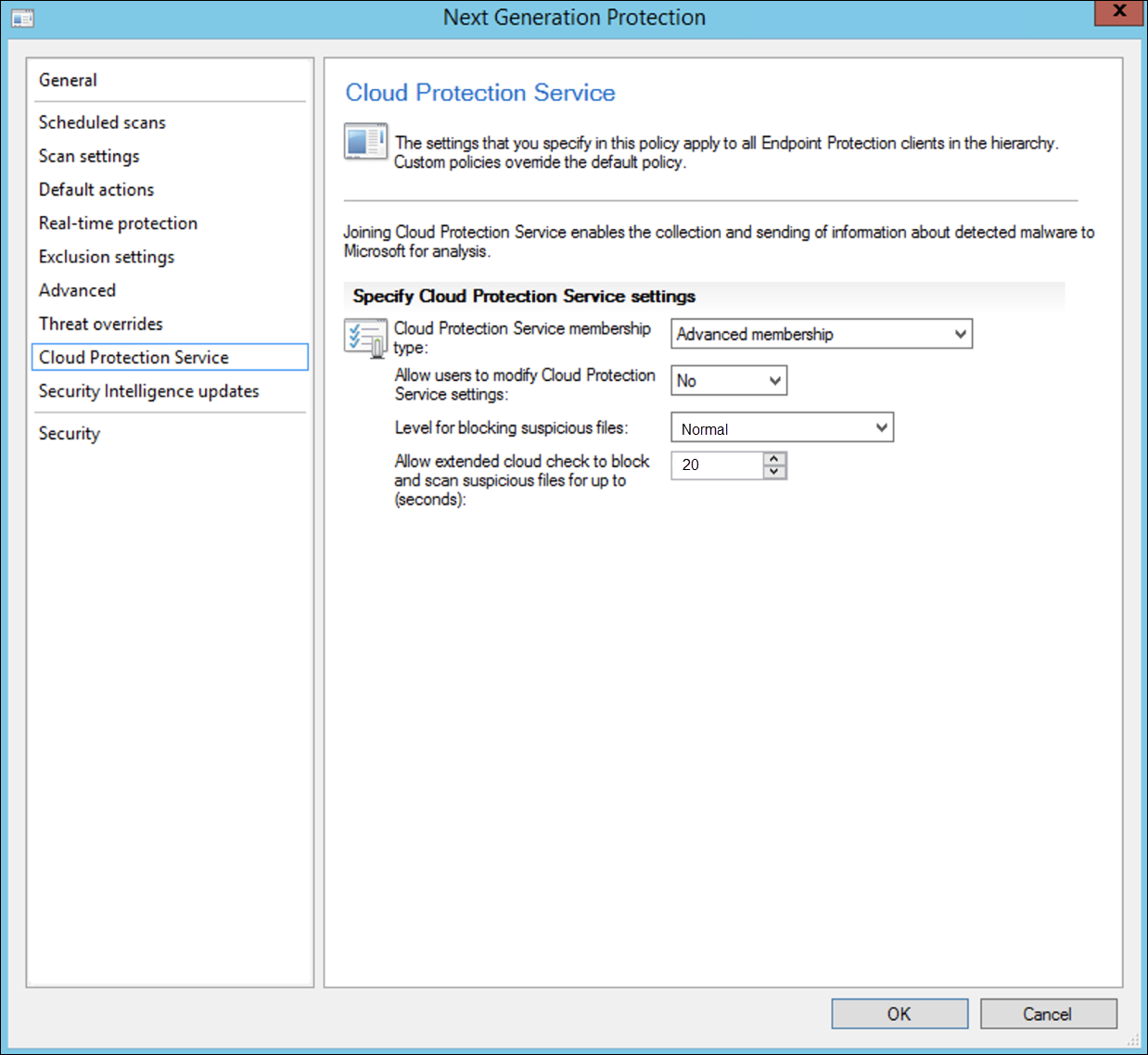

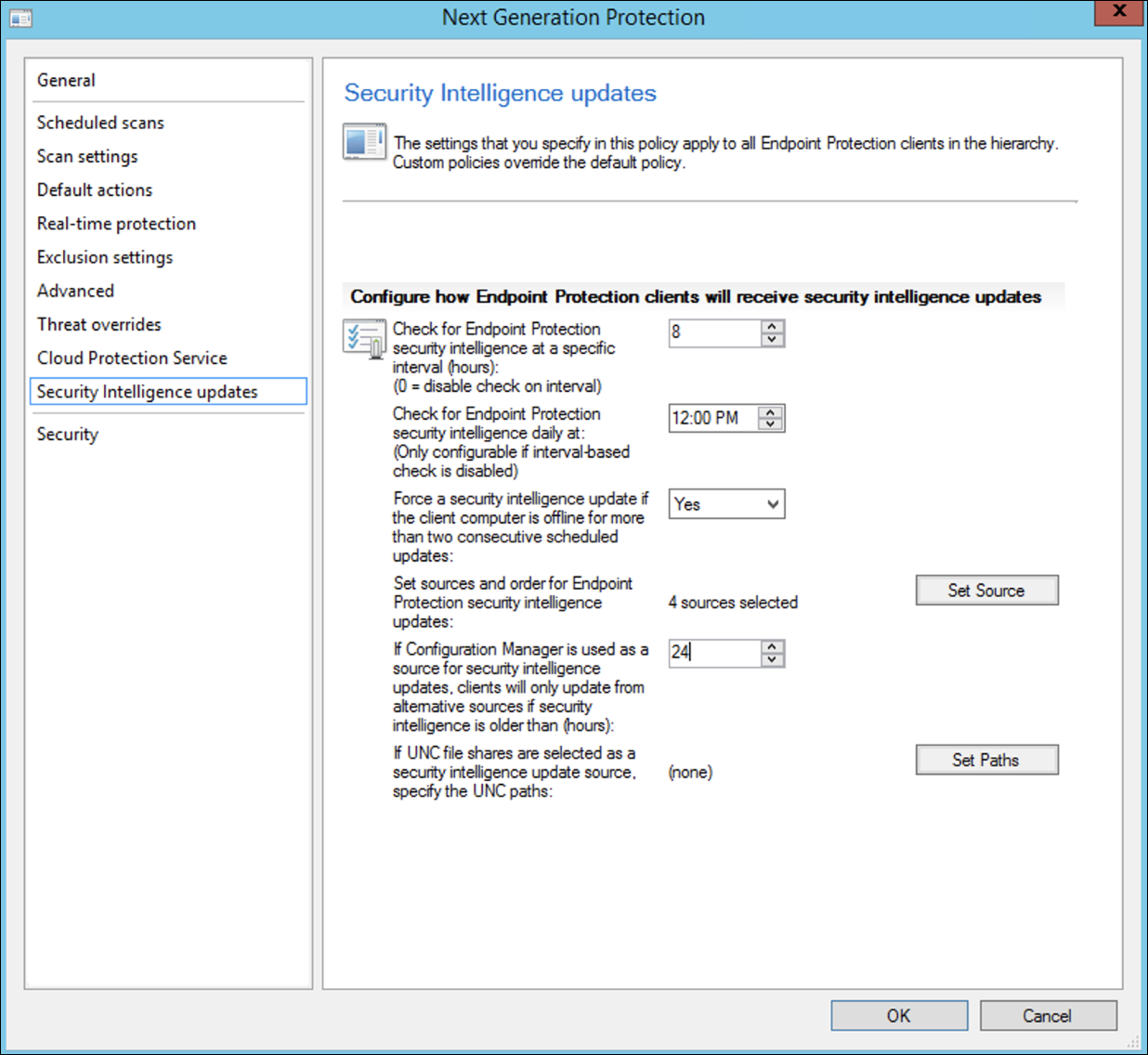

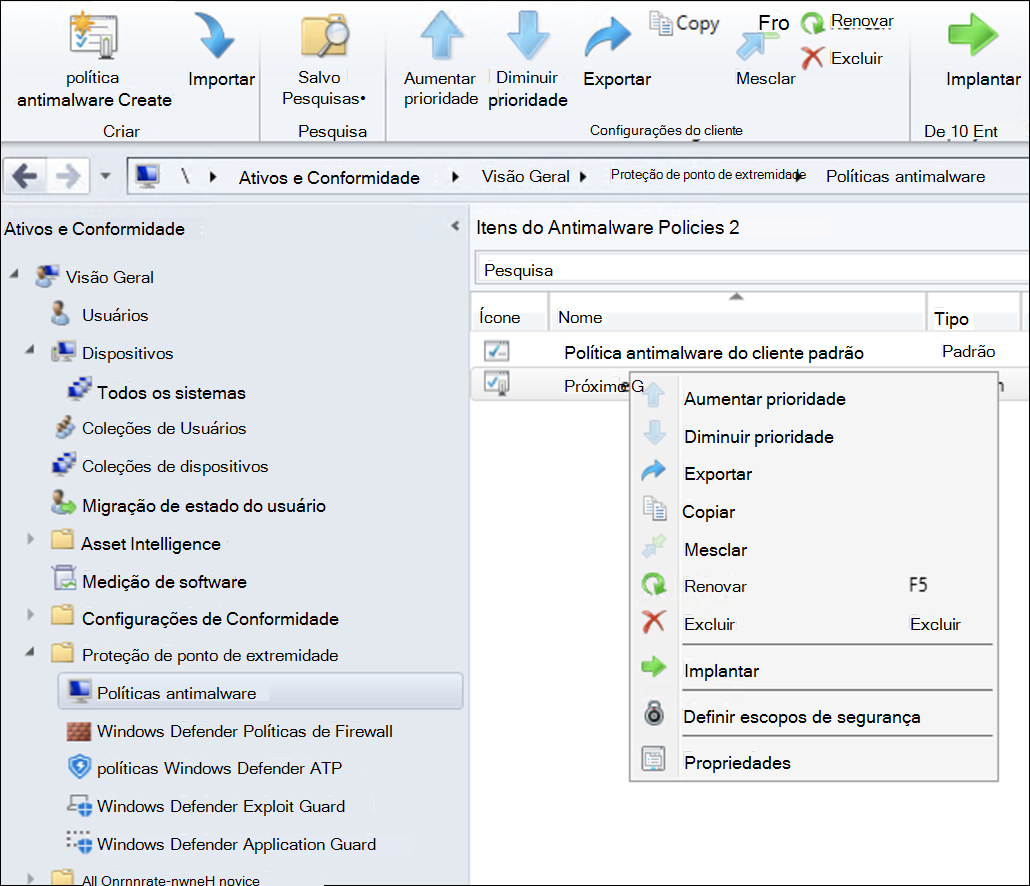

Na consola do Microsoft Configuration Manager, navegue para Assets and Compliance > Overview > Endpoint Protection > Antimalware Polices e selecione Create Antimalware Policy (Criar Política Antimalware).

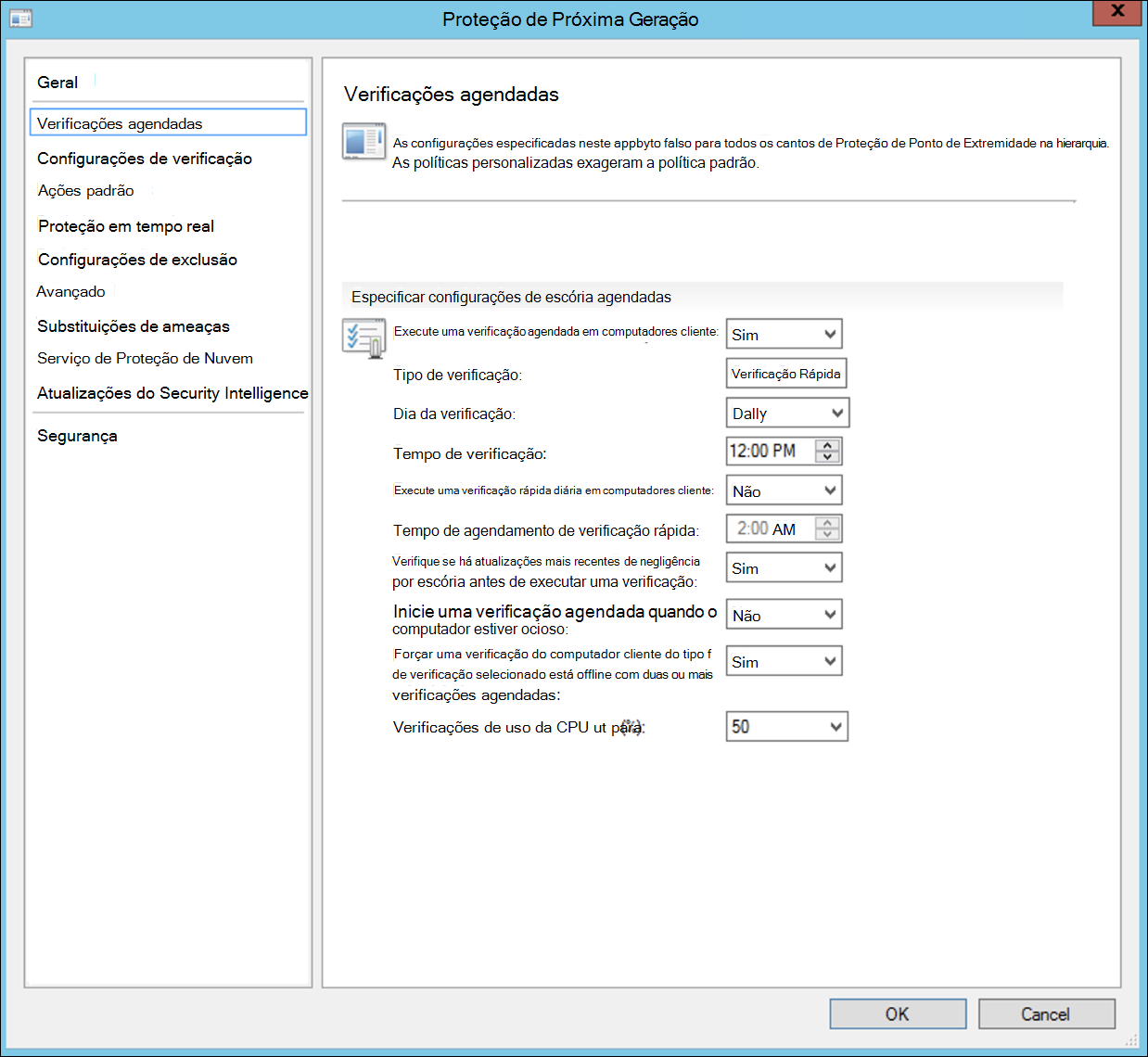

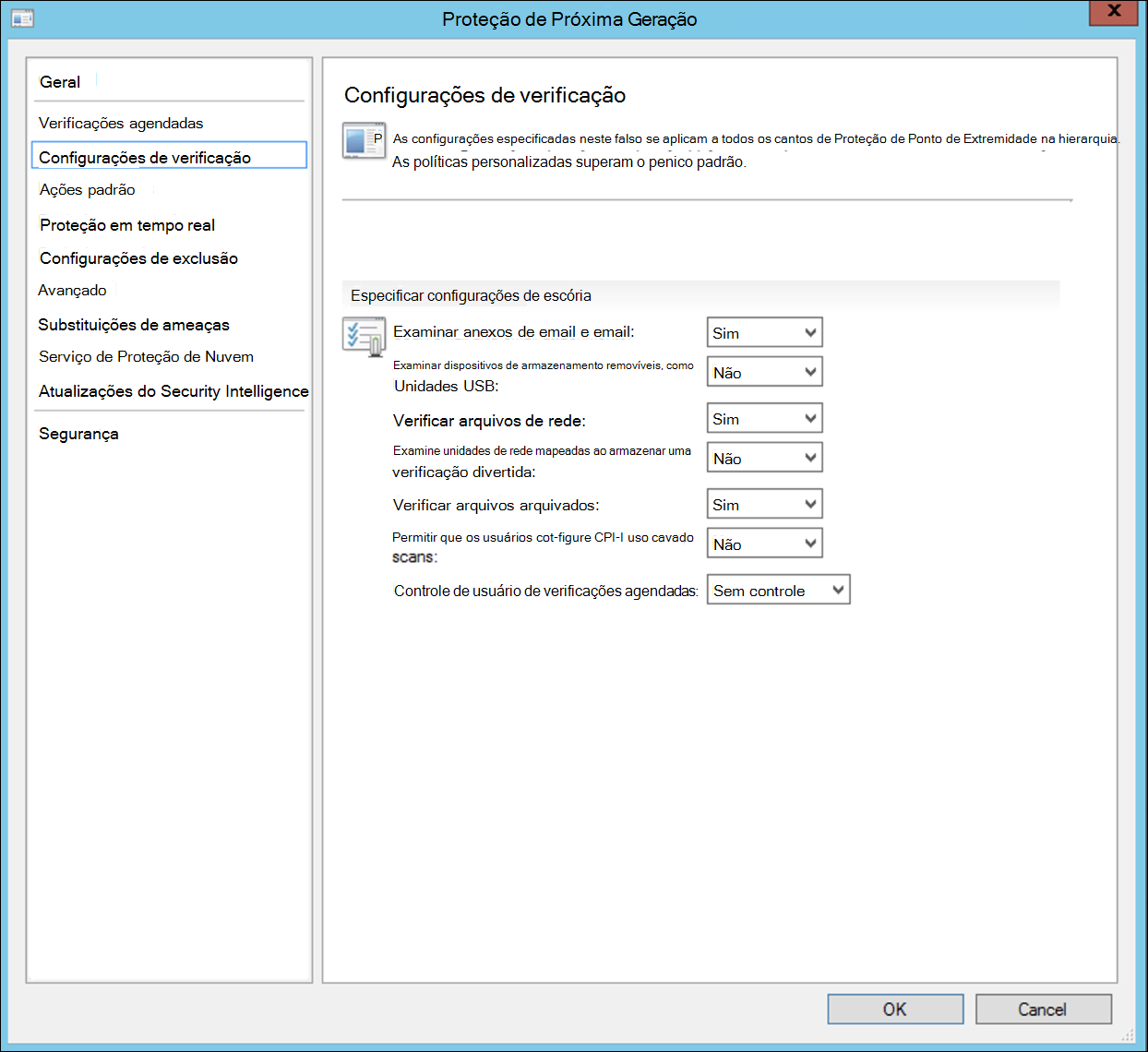

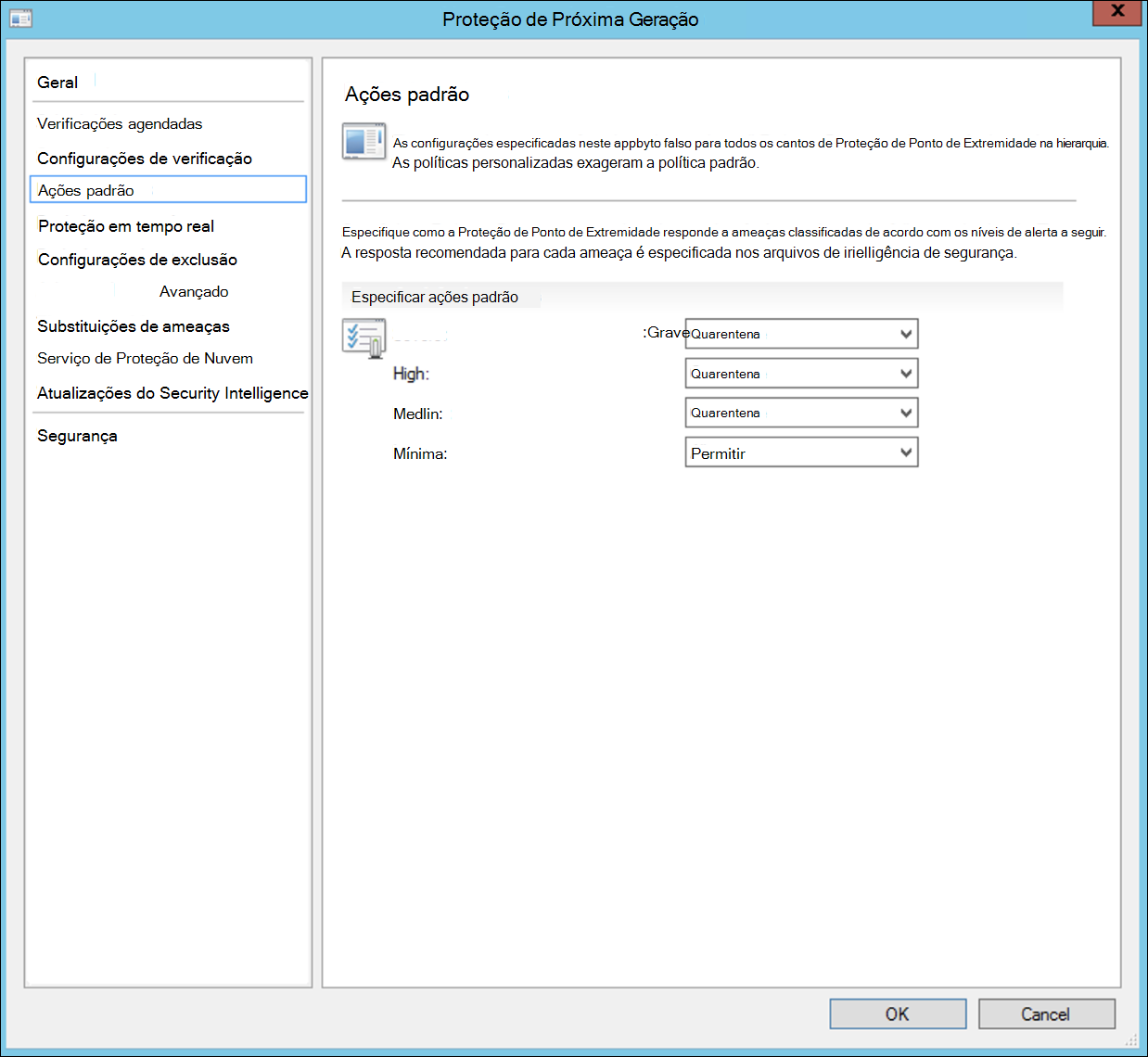

Selecione Análises agendadas, Definições de análise, Ações predefinidas, Proteção em tempo real, Definições de exclusão, Avançadas, Substituições de ameaças, Serviço de Proteção da Cloud e Atualizações de informações de segurança e escolha OK.

Em determinados setores ou alguns clientes empresariais selecionados podem ter necessidades específicas sobre como o Antivírus está configurado.

Análise rápida versus análise completa e análise personalizada

Para obter mais informações, veja Segurança do Windows framework de configuração.

Clique com o botão direito do rato na política antimalware criada recentemente e selecione Implementar.

Direcione a nova política antimalware para a sua coleção do Windows e selecione OK.

Depois de concluir esta tarefa, configurou com êxito Microsoft Defender Antivírus.

Redução da superfície de ataque

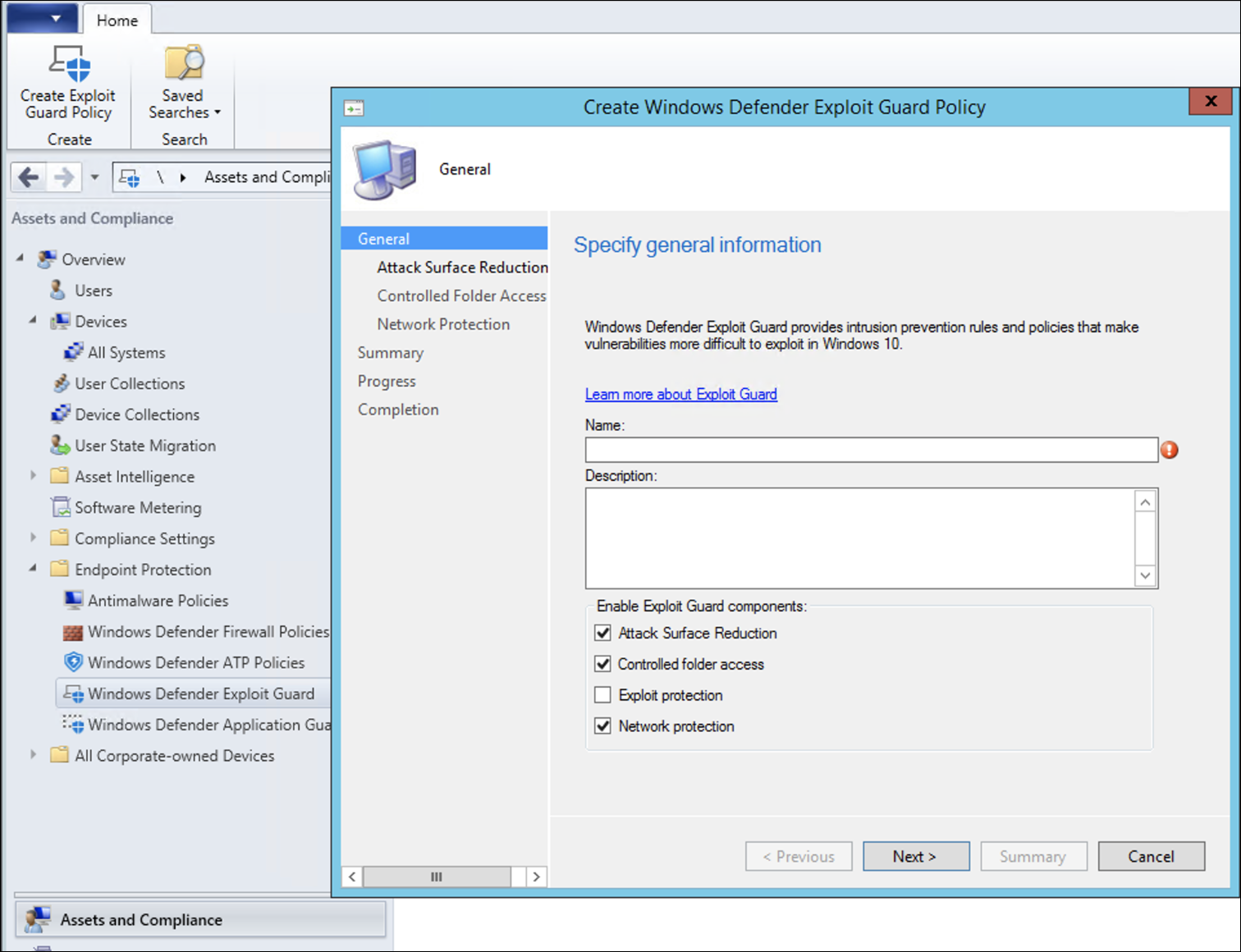

O pilar de redução da superfície de ataque do Defender para Ponto Final inclui o conjunto de funcionalidades que está disponível em Exploit Guard. Regras de redução da superfície de ataque, Acesso Controlado a Pastas, Proteção de Rede e Exploit Protection.

Todas estas funcionalidades fornecem um modo de teste e um modo de bloqueio. No modo de teste, não há impacto no utilizador final. Tudo o que faz é recolher outra telemetria e disponibilizá-la no portal do Microsoft Defender. O objetivo de uma implementação é mover os controlos de segurança passo a passo para o modo de bloqueio.

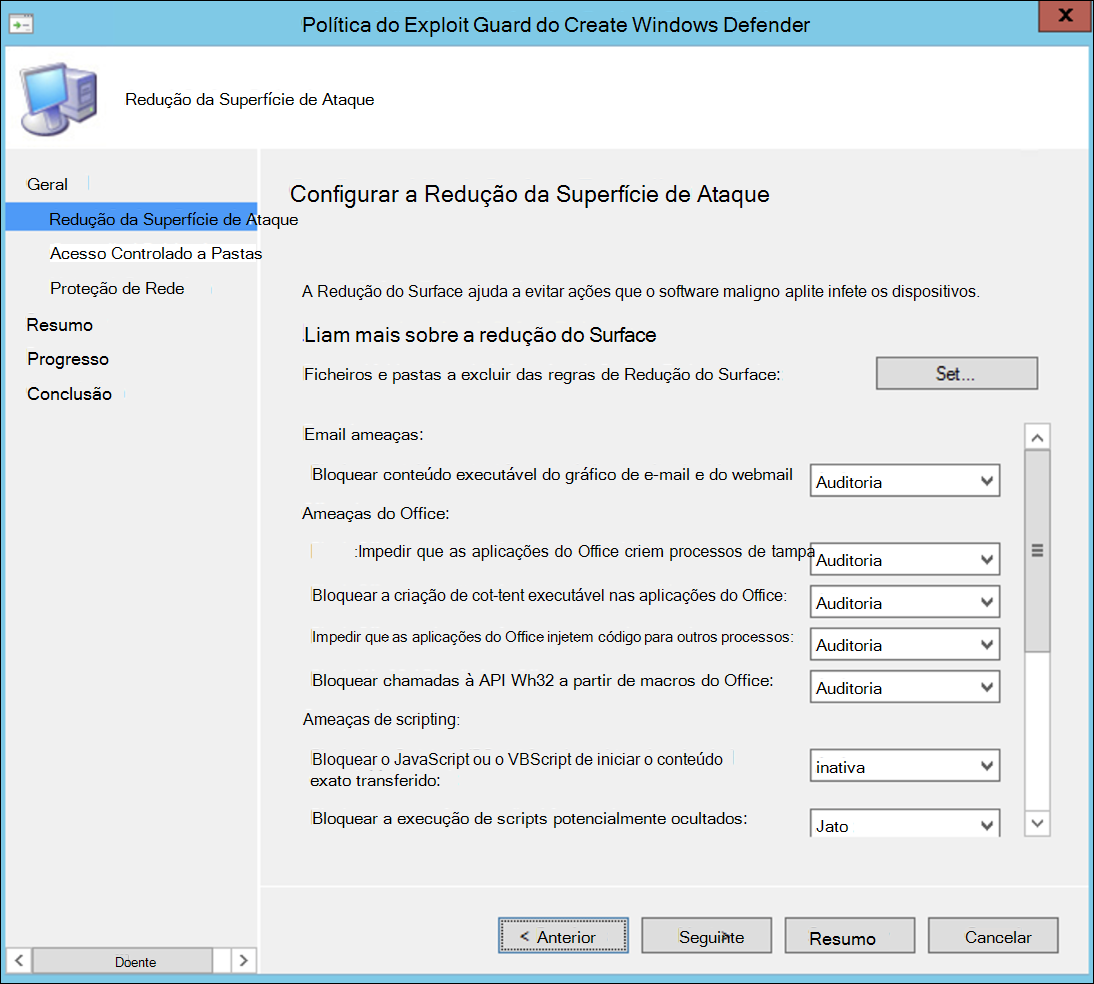

Para definir regras de redução da superfície de ataque no modo de teste:

Na consola do Microsoft Configuration Manager, navegue para Ativos e Descrição Geral > da Compatibilidade > Endpoint Protection > Windows Defender Exploit Guard e selecione Criar Política exploit guard.

Selecione Redução da Superfície de Ataque.

Defina regras como Auditoria e selecione Seguinte.

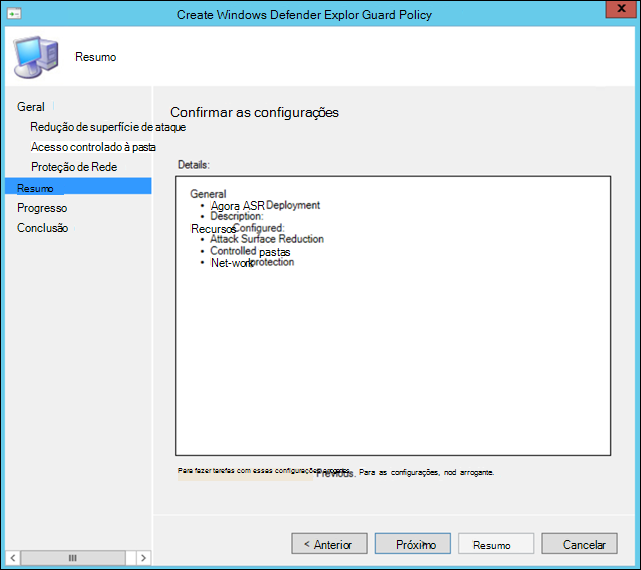

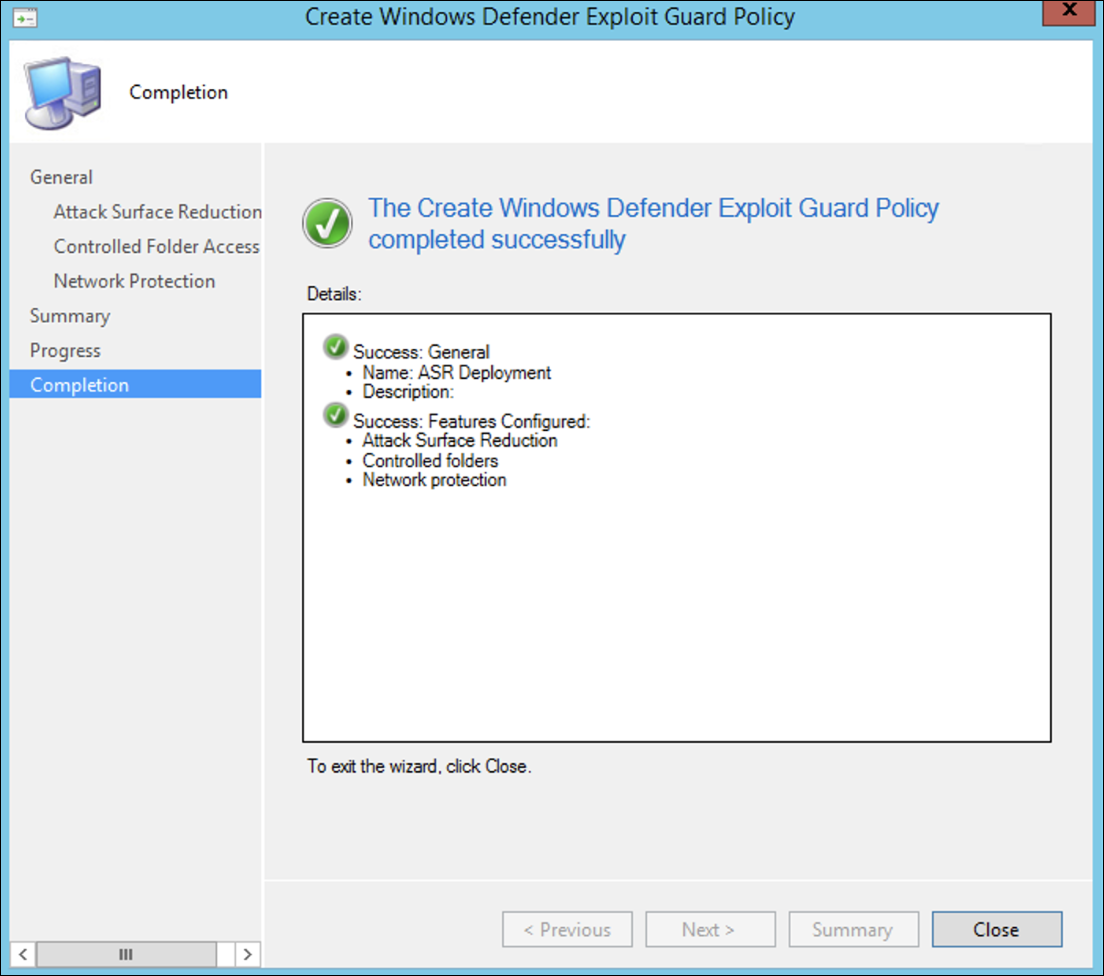

Confirme a nova política do Exploit Guard ao selecionar Seguinte.

Assim que a política for criada, selecione Fechar.

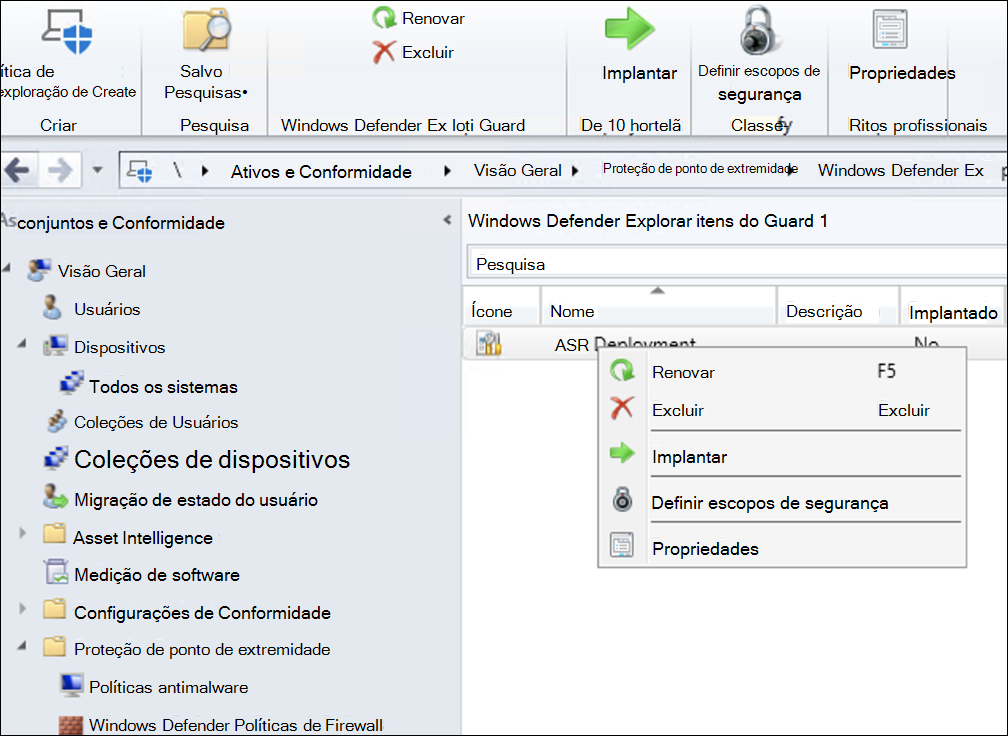

Clique com o botão direito do rato na política recentemente criada e selecione Implementar.

Direcione a política para a coleção do Windows recentemente criada e selecione OK.

Depois de concluir esta tarefa, configurou com êxito as regras de redução da superfície de ataque no modo de teste.

Seguem-se mais passos para verificar se as regras de redução da superfície de ataque são aplicadas corretamente aos pontos finais. (Esta operação pode demorar alguns minutos)

Num browser, aceda a Microsoft Defender XDR.

Selecione Gestão de configuração no menu esquerdo.

Selecione Ir para a gestão de superfícies de ataque no painel Gestão da superfície de ataque.

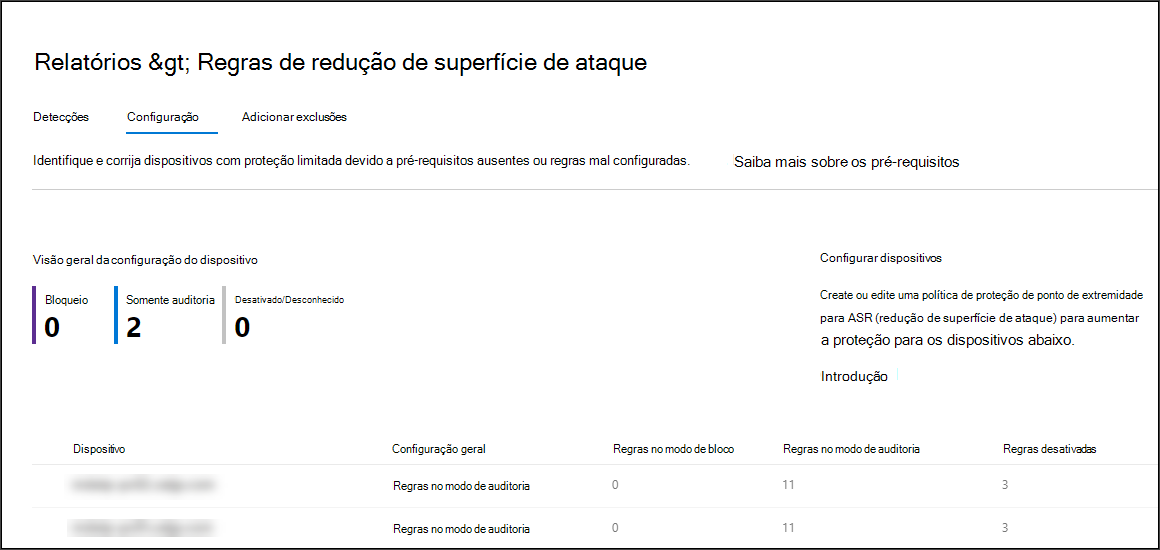

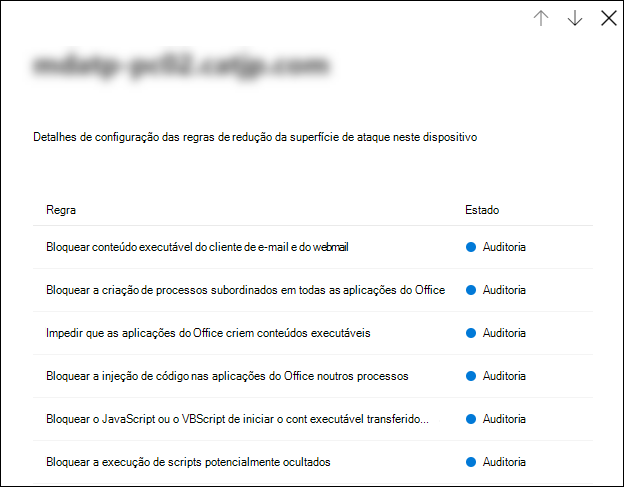

Selecione o separador Configuração em Relatórios de regras de redução da superfície de ataque. Mostra a descrição geral das regras de redução da superfície de ataque e o estado das regras de redução da superfície de ataque em cada dispositivo.

Selecione cada dispositivo que mostre os detalhes de configuração das regras de redução da superfície de ataque.

Veja Otimizar a implementação e deteções de regras de redução da superfície de ataque para obter mais detalhes.

Definir regras de Proteção de Rede no modo de teste

Na consola do Microsoft Configuration Manager, navegue para Ativos e Descrição Geral > da Compatibilidade > Endpoint Protection > Windows Defender Exploit Guard e selecione Criar Política exploit guard.

Selecione Proteção de rede.

Defina a definição como Auditoria e selecione Seguinte.

Confirme a nova Política do Exploit Guard ao selecionar Seguinte.

Assim que a política for criada, selecione Fechar.

Clique com o botão direito do rato na política recentemente criada e selecione Implementar.

Selecione a política para a coleção do Windows recentemente criada e selecione OK.

Depois de concluir esta tarefa, configurou com êxito a Proteção de Rede no modo de teste.

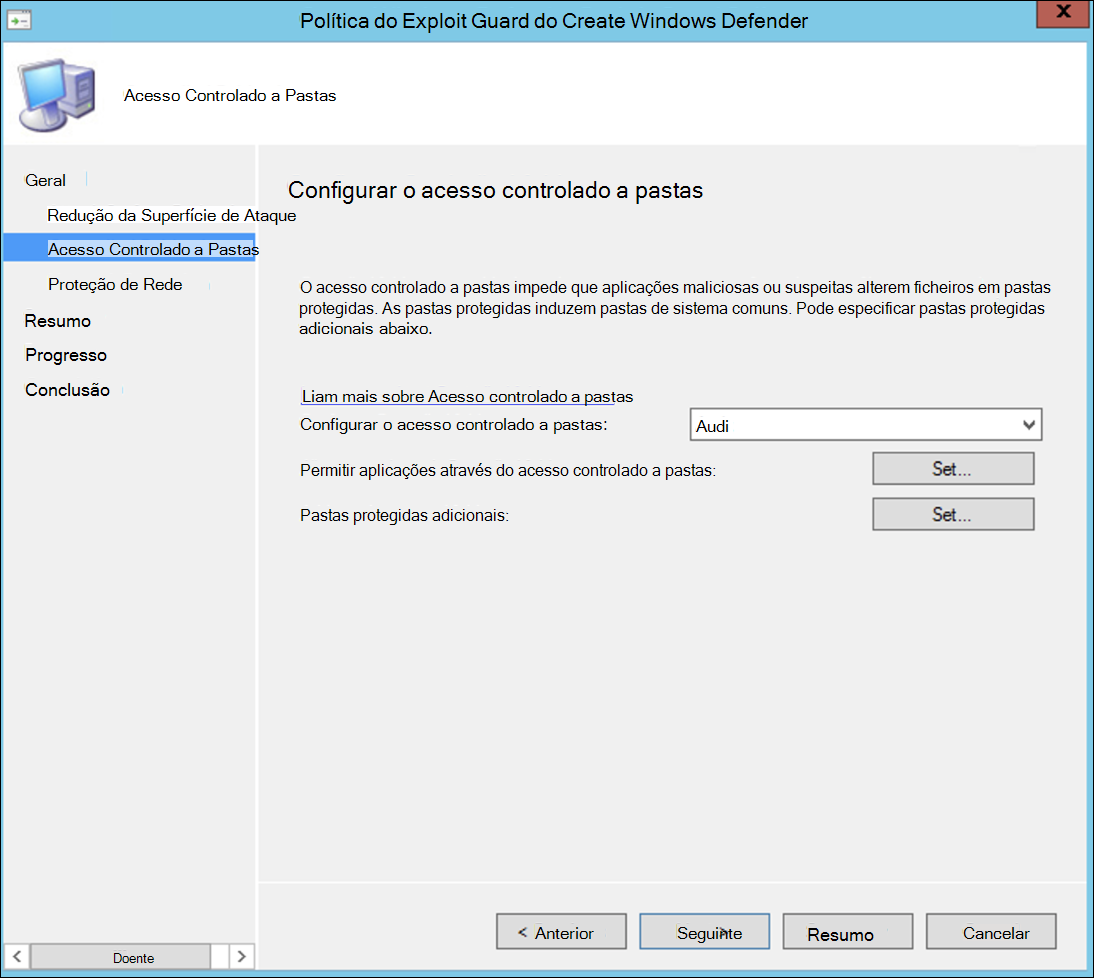

Para definir regras de Acesso a Pastas Controladas no modo de teste

Na consola do Microsoft Configuration Manager, navegue para Ativos e Compatibilidade>Descrição Geral> doEndpoint Protection>Windows Defender Exploit Guard e, em seguida, selecione Criar Política exploit guard.

Selecione Acesso controlado a pastas.

Defina a configuração como Auditoria e selecione Seguinte.

Confirme a nova Política do Exploit Guard ao selecionar Seguinte.

Assim que a política for criada, selecione Fechar.

Clique com o botão direito do rato na política recentemente criada e selecione Implementar.

Direcione a política para a coleção do Windows recentemente criada e selecione OK.

Configurou com êxito o acesso controlado a pastas no modo de teste.

Artigo relacionado

Sugestão

Quer saber mais? Engage com a comunidade de Segurança da Microsoft na nossa Comunidade Tecnológica: Microsoft Defender para Endpoint Tech Community.