Integrar no Microsoft Defender para Endpoint

Aplica-se a:

- API do Microsoft Defender para Endpoint 1

- Microsoft Defender para Endpoint Plano 2

- Gestão de Vulnerabilidade do Microsoft Defender

- Microsoft Defender XDR

Quer experimentar o Microsoft Defender para Ponto Final? Inscrever-se para uma avaliação gratuita.

Integrar dispositivos com qualquer uma das ferramentas de gestão suportadas

A ferramenta de implementação que utiliza influencia a forma como integra pontos finais no serviço.

Para começar a integrar os seus dispositivos:

- Aceda a Selecionar método de implementação.

- Selecione o Sistema Operativo para os dispositivos que pretende Carregar.

- Selecione a ferramenta que pretende utilizar.

- Siga as instruções para Integrar os seus dispositivos.

Este vídeo fornece uma descrição geral rápida do processo de integração e das diferentes ferramentas e métodos.

Implementar com uma abordagem baseada em anel

Novas implementações

Uma abordagem baseada em anel é um método para identificar um conjunto de pontos finais a integrar e verificar se determinados critérios são cumpridos antes de continuar a implementar o serviço num conjunto maior de dispositivos. Pode definir os critérios de saída para cada cadência e certificar-se de que estão satisfeitos antes de avançar para o anel seguinte. A adoção de uma implementação baseada em cadência ajuda a reduzir potenciais problemas que possam surgir durante a implementação do serviço.

Esta tabela fornece um exemplo dos anéis de implementação que poderá utilizar:

| Cadência de implementação | Descrição |

|---|---|

| Avaliar | Anel 1: identifique 50 dispositivos para integrar no serviço para teste. |

| Piloto | Anel 2: identifique e integre os próximos 50 a 100 pontos finais num ambiente de produção. Microsoft Defender para Endpoint suporta vários pontos finais que pode integrar no serviço, para obter mais informações, veja Select deployment method (Selecionar método de implementação). |

| Implementação completa | Anel 3: implementar o serviço para o resto do ambiente em incrementos maiores. Para obter mais informações, veja Introdução à implementação do Microsoft Defender para Endpoint. |

Critérios de saída

Um conjunto de exemplos de critérios de saída para cada cadência pode incluir:

- Os dispositivos aparecem na lista de inventário de dispositivos

- Os alertas aparecem no dashboard

- Executar um teste de deteção

- Executar um ataque simulado num dispositivo

Implementações existentes

Pontos finais do Windows

Para Windows e/ou Windows Servers, selecione vários computadores para testar antecipadamente (antes do patch de terça-feira) através do programa de Validação de Atualizações de Segurança (SUVP).

Para mais informações, consulte:

- O que é o Programa de Validação de Atualização de Segurança

- Software Update Validation Program and Centro Microsoft de Proteção Contra Software Maligno Establishment - TwC Interactive Timeline Part 4

Pontos finais não Windows

Com o macOS e Linux, pode utilizar alguns sistemas e executar no canal Beta.

Nota

Idealmente, pelo menos um administrador de segurança e um programador para que possa encontrar problemas de compatibilidade, desempenho e fiabilidade antes de a criação entrar no canal Atual.

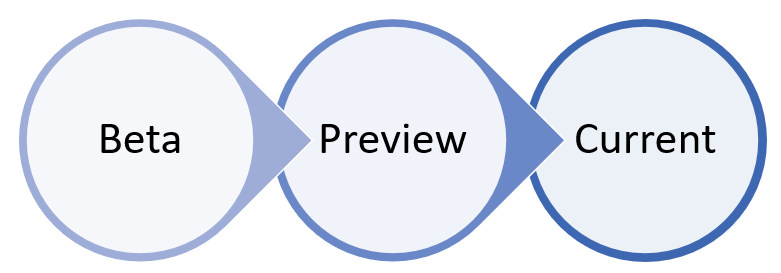

A escolha do canal determina o tipo e a frequência das atualizações que são oferecidas ao seu dispositivo. Os dispositivos em Beta são os primeiros a receber atualizações e novas funcionalidades, seguidos posteriormente por Pré-visualização e, por último, por Current.

Para pré-visualizar novas funcionalidades e fornecer comentários antecipados, recomenda-se que configure alguns dispositivos na sua empresa para utilizar o Beta ou a Pré-visualização.

Aviso

Mudar o canal após a instalação inicial requer que o produto seja reinstalado. Para mudar o canal de produto: desinstale o pacote existente, volte a configurar o dispositivo para utilizar o novo canal e siga os passos neste documento para instalar o pacote a partir da nova localização.

Implementações de exemplo

Para fornecer algumas orientações sobre as suas implementações, nesta secção orientamo-lo ao longo da utilização de duas ferramentas de implementação para integrar pontos finais.

As ferramentas nas implementações de exemplo são:

Para obter algumas informações e orientações adicionais, consulte o PDF ou o Visio para ver os vários caminhos para implementar o Defender para Endpoint.

As implementações de exemplo irão orientá-lo na configuração de algumas das capacidades do Defender para Endpoint, mas encontrará informações mais detalhadas sobre a configuração das capacidades do Defender para Endpoint no próximo passo.

Passo seguinte

Depois de integrar os pontos finais, avance para o passo seguinte, onde irá configurar as várias capacidades, como a deteção e resposta de pontos finais, proteção de próxima geração e redução da superfície de ataque.

Sugestão

Quer saber mais? Engage com a comunidade de Segurança da Microsoft na nossa Comunidade Tecnológica: Microsoft Defender para Endpoint Tech Community.