Sobre NVAs em um hub WAN virtual

Os clientes podem implantar NVAs (Network Virtual Appliances) selecionados diretamente em um hub WAN Virtual em uma solução gerenciada conjuntamente pelo Microsoft Azure e por fornecedores terceirizados de Network Virtual Appliance. Nem todas as Aplicações Virtuais de Rede no Azure Marketplace podem ser implementadas num hub WAN Virtual. Para obter uma lista completa dos parceiros disponíveis, consulte a secção Parceiros deste artigo.

Principais benefícios

Quando um NVA é implantado em um hub WAN Virtual, ele pode servir como um gateway de terceiros com várias funcionalidades. Ele pode servir como um gateway SD-WAN, Firewall ou uma combinação de ambos.

A implantação de NVAs em um hub WAN Virtual oferece os seguintes benefícios:

- Seleção pré-definida e pré-testada de opções de infraestrutura (unidades de infraestrutura NVA): a Microsoft e o parceiro trabalham juntos para validar os limites de taxa de transferência e largura de banda antes que a solução seja disponibilizada aos clientes.

- Disponibilidade e resiliência integradas: as implantações de NVA de WAN virtual reconhecem a zona de disponibilidade (AZ) e são configuradas automaticamente para serem altamente disponíveis.

- Provisionamento sem complicações e inicialização de strappping: um aplicativo gerenciado é pré-qualificado para provisionamento e inicialização para a plataforma WAN Virtual. Esta aplicação gerida está disponível através da ligação Azure Marketplace.

- Roteamento simplificado: aproveite os sistemas de roteamento inteligentes da WAN virtual. As soluções NVA fazem par com o roteador de hub WAN Virtual e participam do processo de decisão de roteamento de WAN Virtual de forma semelhante aos Microsoft Gateways.

- Suporte integrado: os parceiros têm um contrato de suporte especial com a WAN Virtual do Microsoft Azure para diagnosticar e resolver rapidamente quaisquer problemas do cliente.

- Gerenciamento opcional do ciclo de vida fornecido pela plataforma: atualizações e patches são gerenciados diretamente por você ou como parte do serviço WAN Virtual do Azure. Para obter as práticas recomendadas relacionadas ao gerenciamento do ciclo de vida do software para NVAs na WAN Virtual, entre em contato com a documentação do seu provedor de NVA ou provedor de referência.

- Integrado com os recursos da plataforma: conectividade de trânsito com gateways da Microsoft e redes virtuais, Rota Expressa Criptografada (sobreposição SD-WAN executada em um circuito de Rota Expressa) e tabelas de rotas de hub virtual interagem perfeitamente.

Importante

Para garantir que obtém o melhor suporte para esta solução integrada, certifique-se de que tem níveis semelhantes de direito de suporte com a Microsoft e o seu fornecedor de Equipamento Virtual de Rede.

Parceiros

As tabelas a seguir descrevem os Dispositivos Virtuais de Rede qualificados para serem implantados no hub WAN Virtual e os casos de uso relevantes (conectividade e/ou firewall). A coluna Identificador de Fornecedor NVA de WAN Virtual corresponde ao Fornecedor de NVA que é exibido no portal do Azure quando você implanta um novo NVA ou exibe NVAs existentes implantados no hub Virtual.

Os seguintes dispositivos virtuais de rede de conectividade SD-WAN podem ser implantados no hub de WAN virtual.

| Parceiros | Identificador de fornecedor NVA de WAN virtual | Guia de configuração/instruções/implantação | Modelo de suporte dedicado |

|---|---|---|---|

| Barracuda Redes | barracudasdwanrelease | Guia de implantação do Barracuda SecureEdge for Virtual WAN | Sim |

| Cisco SD-WAN | Ciscosdwan | A integração da solução Cisco SD-WAN com a WAN virtual do Azure aprimora o Cloud OnRamp para implantações Multi-Cloud e permite configurar o Cisco Catalyst 8000V Edge Software (Cisco Catalyst 8000V) como um dispositivo virtual de rede (NVA) nos hubs WAN Virtual do Azure. Veja o guia de configuração do Cisco SD-WAN Cloud OnRamp, Cisco IOS XE Release 17.x | Sim |

| VMware SD-WAN | vmwaresdwaninvwan | VMware SD-WAN no guia de implantação do hub WAN virtual. O aplicativo gerenciado para implantação pode ser encontrado neste link do Azure Marketplace. | Sim |

| Versa Redes | versanetworks | Se você já é um cliente da Versa Networks, faça logon na sua conta do Versa e acesse o guia de implantação usando o seguinte link Guia de implantação do Versa. Se você for um novo cliente do Versa, inscreva-se usando o link de inscrição de visualização do Versa. | Sim |

| Aruba EdgeConnect | ArubaEdgeConnectEnterprise | Guia de implantação do Aruba EdgeConnect SD-WAN. Atualmente em Pré-visualização: link do Azure Marketplace | Não |

O seguinte dispositivo virtual de rede de segurança pode ser implantado no hub WAN virtual. Esta Ferramenta Virtual pode ser usada para inspecionar todo o tráfego Norte-Sul, Leste-Oeste e ligado à Internet.

| Parceiros | Fornecedor de NVA de WAN virtual | Guia de configuração/instruções/implantação | Modelo de suporte dedicado |

|---|---|---|---|

| Check Point CloudGuard Network Security para WAN Virtual do Azure | checkpoint | Guia de implantação do Check Point Network Security for Virtual WAN | Não |

| Firewall de próxima geração Fortinet (NGFW) | fortinet-ngfw | Guia de implantação do Fortinet NGFW . Fortinet NGFW suporta até 80 unidades de escala e não é recomendado para ser usado para terminação de túnel SD-WAN. Para a terminação do túnel Fortigate SD-WAN, consulte a documentação Fortinet SD-WAN e NGFW. | Não |

| Defesa contra ameaças do Cisco Secure Firewall para WAN Virtual do Azure | cisco-tdv-vwan-nva | Guia de implantação do Cisco Secure Firewall Threat Defense for Azure Virtual WAN for Virtual WAN | Não |

Os seguintes dispositivos virtuais de rede de segurança e conectividade SD-WAN de função dupla (firewall de próxima geração) podem ser implantados no hub de WAN virtual. Essas Aplicações Virtuais podem ser usadas para inspecionar todo o tráfego Norte-Sul, Leste-Oeste e ligado à Internet.

| Parceiros | Fornecedor de NVA de WAN virtual | Guia de configuração/instruções/implantação | Modelo de suporte dedicado |

|---|---|---|---|

| Firewall de próxima geração Fortinet (NGFW) | fortinet-sdwan-and-ngfw | Guia de implantação Fortinet SD-WAN e NGFW NVA . Fortinet SD-WAN e NGFW NVA suportam até 20 unidades de escala e suportam terminação de túnel SD-WAN e recursos de firewall de próxima geração. | Não |

Casos de uso básicos

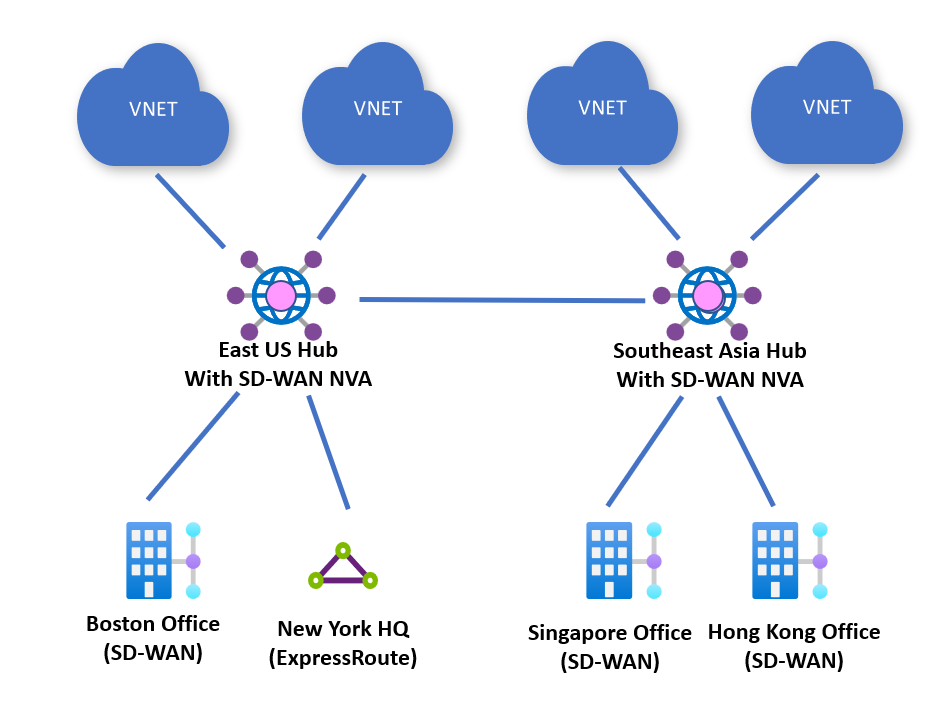

Conectividade de qualquer para qualquer lugar

Os clientes podem implantar um NVA em todas as regiões do Azure onde eles têm uma pegada. Os sites de filial são conectados ao Azure por meio de túneis SD-WAN que terminam no NVA mais próximo implantado em um hub WAN Virtual do Azure.

Os sites de filial podem acessar cargas de trabalho no Azure implantadas em redes virtuais na mesma região ou em outras regiões por meio do backbone global da Microsoft. Os sites conectados à SD-WAN também podem se comunicar com outras filiais conectadas ao Azure por meio da Rota Expressa, VPN Site a Site ou conectividade de Usuário Remoto.

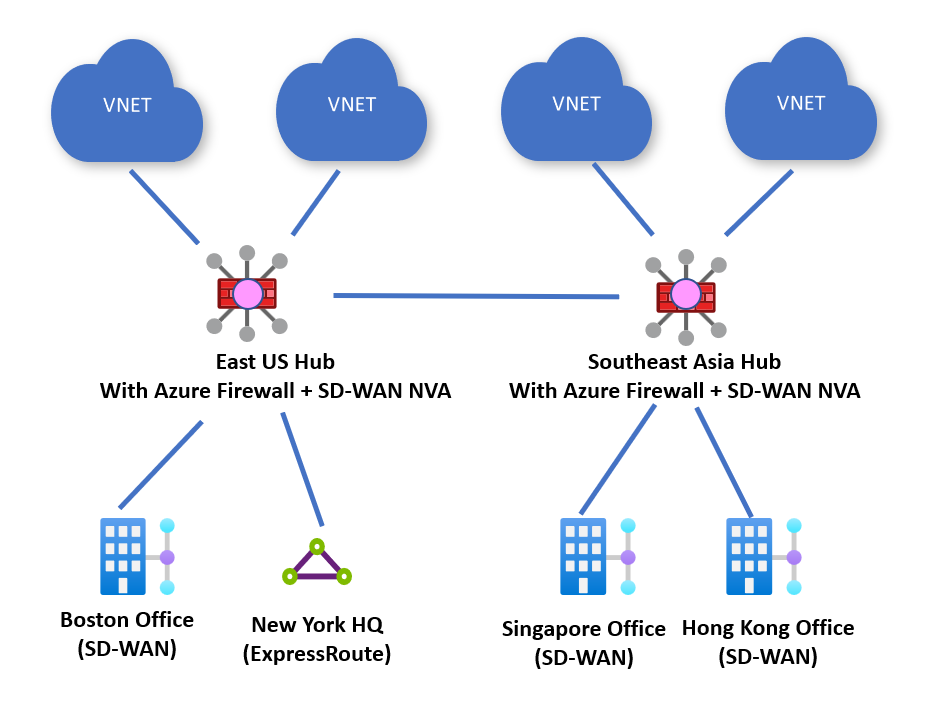

Segurança fornecida pelo Firewall do Azure juntamente com conectividade NVA

Os clientes podem implantar um Firewall do Azure ao lado de seus NVAs baseados em conectividade. O roteamento de WAN virtual pode ser configurado para enviar todo o tráfego para o Firewall do Azure para inspeção. Você também pode configurar a WAN Virtual para enviar todo o tráfego vinculado à Internet para o Firewall do Azure para inspeção.

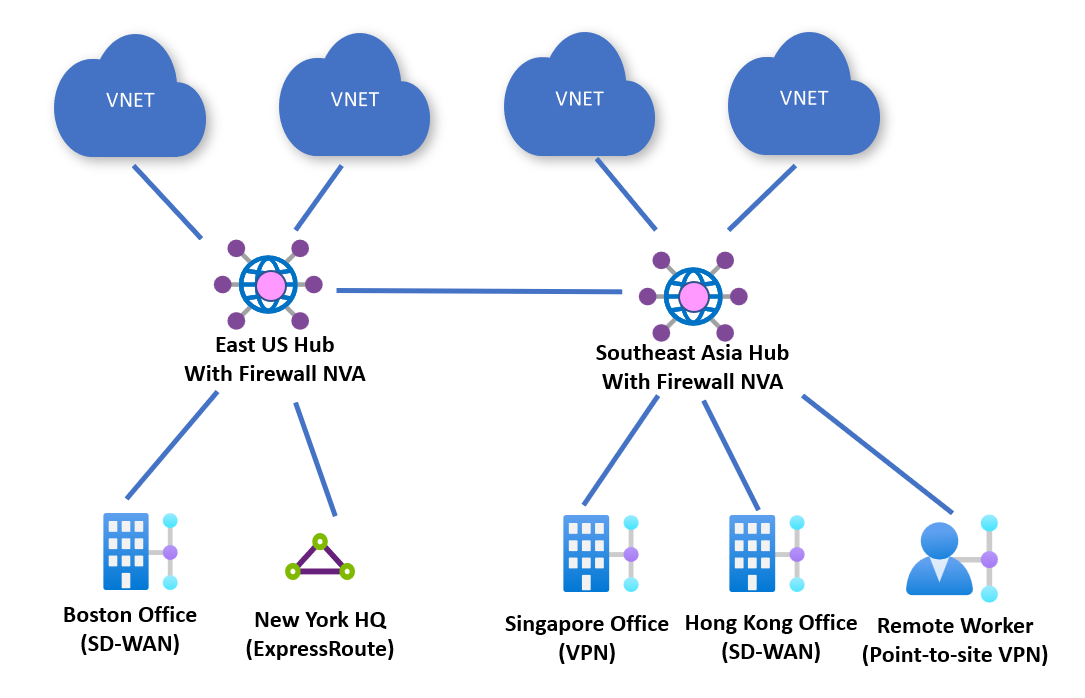

Segurança fornecida por firewalls NVA

Os clientes também podem implantar NVAs em um hub WAN virtual que executa conectividade SD-WAN e recursos de firewall de próxima geração. Os clientes podem conectar dispositivos locais ao NVA no hub e também usar o mesmo dispositivo para inspecionar todo o tráfego Norte-Sul, Leste-Oeste e ligado à Internet. O roteamento para habilitar esses cenários pode ser configurado por meio de políticas de intenção de roteamento e roteamento.

Os parceiros que suportam esses fluxos de tráfego são listados como Dispositivos Virtuais de Rede de Conectividade e Segurança SD-WAN de dupla função (Firewall de Próxima Geração) na seção Parceiros.

Como é que isto funciona?

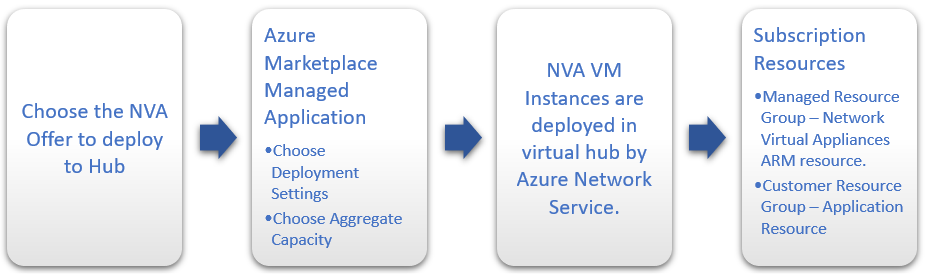

Os NVAs que estão disponíveis para serem implantados diretamente no hub WAN Virtual do Azure são projetados especificamente para serem usados em um hub WAN Virtual. A oferta NVA é publicada no Azure Marketplace como um aplicativo gerenciado e os clientes podem implantar a oferta diretamente do Azure Marketplace.

A oferta de NVA de cada parceiro terá uma experiência e funcionalidade ligeiramente diferentes com base em seus requisitos de implantação.

Aplicação gerida

Todas as ofertas NVA disponíveis para serem implantadas em um hub WAN Virtual terão um aplicativo gerenciado disponível no Azure Marketplace. Os aplicativos gerenciados permitem que os parceiros façam o seguinte:

- Crie uma experiência de implantação personalizada para seu NVA.

- Forneça um modelo especializado do Resource Manager que lhes permita criar o NVA diretamente em um hub WAN Virtual.

- Faturar os custos de licenciamento de software diretamente ou através do Azure Marketplace.

- Exponha propriedades personalizadas e medidores de recursos.

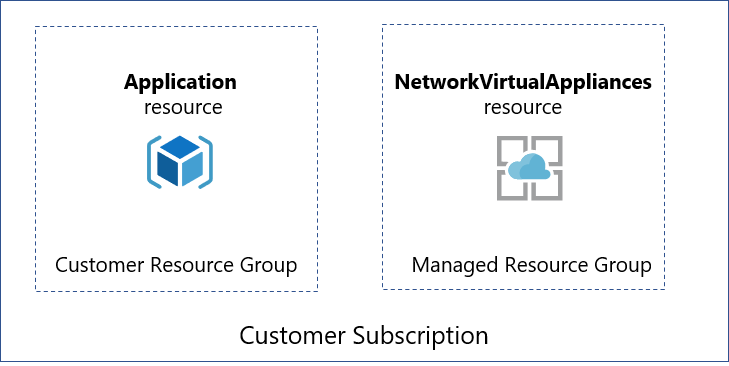

Os parceiros NVA podem criar recursos diferentes, dependendo da implantação do dispositivo, do licenciamento de configuração e das necessidades de gerenciamento. Quando um cliente cria um NVA em um hub WAN Virtual, como todos os aplicativos gerenciados, haverá dois grupos de recursos criados em sua assinatura.

- Grupo de recursos do cliente - Contém um espaço reservado para o aplicativo gerenciado. Os parceiros podem usar isso para expor quaisquer propriedades do cliente que escolherem aqui.

- Grupo de recursos gerenciados - Os clientes não podem configurar ou alterar recursos nesse grupo de recursos diretamente, pois isso é controlado pelo editor do aplicativo gerenciado. Este grupo de recursos contém o recurso NetworkVirtualAppliances .

Permissões de grupo de recursos gerenciados

Por padrão, todos os grupos de recursos gerenciados têm uma atribuição negar tudo do Microsoft Entra. Negar todas as atribuições impedem que os clientes chamem operações de gravação em quaisquer recursos do grupo de recursos gerenciados, incluindo recursos da Ferramenta Virtual de Rede.

No entanto, os parceiros podem criar exceções para ações específicas que os clientes têm permissão para executar em recursos implantados em grupos de recursos gerenciados.

As permissões sobre recursos em grupos de recursos gerenciados existentes não são atualizadas dinamicamente, pois novas ações permitidas são adicionadas pelos parceiros e exigem uma atualização manual.

Para atualizar as permissões nos grupos de recursos gerenciados, os clientes podem aproveitar a API REST de Permissões de Atualização .

Nota

Para aplicar corretamente novas permissões, a API de permissões de atualização deve ser chamada com um parâmetro de consulta adicional targetVersion. O valor para targetVersion é específico do provedor. Consulte a documentação do seu fornecedor para obter o número da versão mais recente.

POST https://management.azure.com/subscriptions/{subscriptionId}/resourceGroups/{resourceGroupName}/providers/Microsoft.Solutions/applications/{applicationName}/refreshPermissions?api-version=2019-07-01&targetVersion={targetVersion}

Unidades de infraestrutura NVA

Ao criar um NVA em um hub WAN virtual, você deve escolher o número de unidades de infraestrutura NVA com as quais deseja implantá-lo. Uma Unidade de Infraestrutura NVA é uma unidade de capacidade de largura de banda agregada para um NVA em um hub WAN Virtual. Uma Unidade de Infraestrutura NVA é semelhante a uma Unidade de Escala VPN em termos da maneira como você pensa sobre capacidade e dimensionamento.

- As Unidades de Infraestrutura NVA são uma diretriz para a taxa de transferência de rede agregada que a infraestrutura de máquina virtual na qual os NVAs são implantados pode suportar. 1 Unidade de Infraestrutura NVA corresponde a 500 Mbps de taxa de transferência agregada. Este número de 500 Mbps não leva em consideração as diferenças entre o software que é executado em Network Virtual Appliances. Dependendo dos recursos ativados no NVA ou na implementação de software específico do parceiro, as funções de rede, como criptografia/descriptografia, encapsulamento/descapsulação ou inspeção profunda de pacotes, podem ser mais intensivas. Isso significa que você pode ver menos taxa de transferência do que a unidade de infraestrutura NVA. Para obter um mapeamento das unidades de infraestrutura NVA da WAN Virtual para as taxas de transferência esperadas, entre em contato com o fornecedor.

- O Azure dá suporte a implantações que variam de 2 a 80 Unidades de Infraestrutura NVA para uma determinada implantação de hub virtual NVA, mas os parceiros podem escolher quais unidades de escala eles suportam. Como tal, talvez não seja possível implantar todas as configurações de unidade de escala possíveis.

Os NVAs na WAN Virtual são implantados para garantir que você sempre seja capaz de alcançar, no mínimo, os números de taxa de transferência específicos do fornecedor para uma determinada unidade de escala escolhida. Para conseguir isso, os NVAs na WAN Virtual são superprovisionados com capacidade adicional na forma de várias instâncias de maneira 'n+1'. Isso significa que, a qualquer momento, você pode ver a taxa de transferência agregada nas instâncias como maior do que os números de taxa de transferência específicos do fornecedor. Isso garante que, se uma instância não estiver íntegra, a(s) instância(s) 'n' restante(s) possa(m) atender ao tráfego do cliente e fornecer a taxa de transferência específica do fornecedor para essa unidade de escala.

Se a quantidade total de tráfego que passa por um NVA em um determinado momento ultrapassar os números de taxa de transferência específicos do fornecedor para a unidade de escala escolhida, os eventos que podem fazer com que uma instância NVA fique indisponível, incluindo, entre outros, atividades rotineiras de manutenção da plataforma Azure ou atualizações de software, podem resultar em interrupção de serviço ou conectividade. Para minimizar as interrupções de serviço, você deve escolher a unidade de escala com base em seu perfil de pico de tráfego e números de taxa de transferência específicos do fornecedor para uma unidade de escala específica, em vez de confiar nos números de taxa de transferência do melhor caso observados durante o teste.

Processo de configuração NVA

Os parceiros trabalharam para fornecer uma experiência que configura o NVA automaticamente como parte do processo de implantação. Depois que o NVA é provisionado no hub virtual, qualquer configuração adicional que possa ser necessária para o NVA deve ser feita por meio do portal de parceiros NVA ou do aplicativo de gerenciamento. O acesso direto ao NVA não está disponível.

Recursos de site e conexão com NVAs

Ao contrário das configurações de gateway VPN site a site da WAN Virtual, você não precisa criar recursos do Site , recursos de conexão Site a Site ou recursos de conexão ponto a site para conectar seus sites de filial ao NVA em um hub WAN Virtual.

Você ainda precisa criar conexões Hub-to-VNet para conectar seu hub WAN Virtual às suas redes virtuais do Azure, bem como conectar conexões ExpressRoute, VPN Site a Site ou VPN de Usuário Remoto.

Regiões suportadas

O NVA no hub virtual está disponível nas seguintes regiões:

| Região geopolítica | Regiões do Azure |

|---|---|

| América do Norte | Canadá Central, Leste do Canadá, Centro dos EUA, Leste dos EUA, Leste dos EUA 2, Centro-Sul dos EUA, Centro-Norte dos EUA, Centro-Oeste dos EUA, Oeste dos EUA, Oeste dos EUA 2 |

| América do Sul | Brasil Sul, Brasil Sudeste |

| Europa | França Central, França Sul, Alemanha Norte, Alemanha Oeste Central, Norte da Europa, Noruega Leste, Noruega Oeste, Suíça Norte, Suíça Oeste, Reino Unido Sul, Reino Unido Oeste, Europa Ocidental, Suécia Central, Itália Norte |

| Médio Oriente | Norte dos Emirados Árabes Unidos, Qatar Central, Israel Central |

| Ásia | Ásia Oriental, Leste do Japão, Oeste do Japão, Coreia Central, Coreia do Sul, Sudeste Asiático |

| Austrália | Austrália Sudeste, Austrália Leste, Austrália Central, Austrália Central 2 |

| África | Norte da África do Sul |

| Índia | Sul da Índia, Índia Ocidental, Índia Central |

NVA Perguntas frequentes

Sou um parceiro de dispositivo virtual de rede (NVA) e quero colocar nosso NVA no hub. Posso aderir a este programa de parceiros?

Infelizmente, não temos capacidade para integrar novas ofertas de parceiros neste momento. Volte connosco mais tarde!

Posso implantar qualquer NVA do Azure Marketplace no hub WAN Virtual?

Somente os parceiros listados na seção Parceiros podem ser implantados no hub WAN Virtual.

Qual é o custo do NVA?

Você deve comprar uma licença para o NVA do fornecedor do NVA. Traga sua própria licença (BYOL) é o único modelo de licenciamento suportado atualmente. Além disso, a Microsoft cobra pelas Unidades de Infraestrutura NVA que você consome e por quaisquer outros recursos que você usa. Para obter mais informações, consulte Conceitos de preços.

Posso implantar um NVA em um hub Básico?

Não, você deve usar um hub Standard se quiser implantar um NVA.

Posso implantar um NVA em um hub seguro?

Sim. Os NVAs de parceiros podem ser implantados em um hub com o Firewall do Azure.

Posso conectar qualquer dispositivo na minha filial ao meu NVA no hub?

Não, o Barracuda CloudGen WAN só é compatível com dispositivos de borda Barracuda. Para saber mais sobre os requisitos de WAN do CloudGen, consulte a página de WAN do CloudGen da Barracuda. Para a Cisco, existem vários dispositivos SD-WAN que são compatíveis. Consulte a documentação do Cisco Cloud OnRamp for Multi-Cloud para dispositivos compatíveis. Entre em contato com seu provedor com qualquer dúvida.

Quais cenários de roteamento são suportados com NVA no hub?

Todos os cenários de roteamento suportados pela WAN Virtual são suportados com NVAs no hub.

Quais as regiões suportadas?

Para regiões suportadas, consulte Regiões suportadas por NVA.

Como faço para excluir meu NVA no hub?

Se o recurso de Dispositivo Virtual de Rede tiver sido implantado por meio de um Aplicativo Gerenciado, exclua o Aplicativo Gerenciado. A exclusão do Aplicativo Gerenciado exclui automaticamente o Grupo de Recursos Gerenciados e o recurso de Dispositivo Virtual de Rede associado.

Não é possível excluir um NVA que seja o recurso do próximo salto de uma Política de Roteamento. Para excluir o NVA, primeiro exclua a Política de Roteamento.

Se o recurso Network Virtual Appliance tiver sido implantado por meio de software de orquestração de parceiros, consulte a documentação do parceiro para excluir o Network Virtual Appliance.

Como alternativa, você pode executar o seguinte comando do PowerShell para excluir seu Network Virtual Appliance.

Encontre o grupo de recursos do Azure do NVA que você deseja excluir. O grupo de recursos do Azure geralmente é diferente do grupo de recursos no qual o hub WAN Virtual é implantado. Verifique se a propriedade Virtual Hub do recurso NVA corresponde ao NVA que você deseja excluir. O exemplo a seguir pressupõe que todos os NVAs em sua assinatura tenham nomes distintos. Se houver vários NVAs com o mesmo nome, certifique-se de coletar as informações associadas ao NVA que você deseja excluir.

$nva = Get-AzNetworkVirtualAppliance -Name <NVA name> $nva.VirtualHubExclua o NVA.

Remove-AzNetworkVirtualAppliance -Name $nva.Name -ResourceGroupName $nva.ResourceGroupName

A mesma série de etapas pode ser executada a partir da CLI do Azure.

- Encontre o grupo de recursos do Azure do NVA que você deseja excluir. O grupo de recursos do Azure geralmente é diferente do grupo de recursos no qual o hub WAN Virtual é implantado. Verifique se a propriedade Virtual Hub do recurso NVA corresponde ao NVA que você deseja excluir.

az network virtual-appliance list - Excluir o NVA

az network virtual-appliance delete --subscription <subscription name> --resource-group <resource group name> --name <NVA name>

Próximos passos

Para saber mais sobre a WAN Virtual, consulte o artigo Visão geral da WAN Virtual.