Trabalhar com informações sobre ameaças do Microsoft Sentinel

Acelere a deteção e a remediação de ameaças com a criação e o gerenciamento simplificados de informações sobre ameaças. Este artigo demonstra como aproveitar ao máximo a integração de inteligência contra ameaças na interface de gerenciamento, quer você esteja acessando-a do Microsoft Sentinel no portal do Azure ou no portal do Defender.

- Crie objetos de inteligência de ameaças usando STIX (Structured Threat Information Expression)

- Gerencie informações sobre ameaças visualizando, organizando e visualizando

Importante

O Microsoft Sentinel está geralmente disponível na plataforma unificada de operações de segurança da Microsoft no portal Microsoft Defender. Para visualização, o Microsoft Sentinel está disponível no portal do Defender sem o Microsoft Defender XDR ou uma licença E5. Para obter mais informações, consulte Microsoft Sentinel no portal do Microsoft Defender.

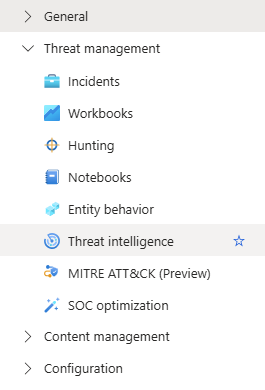

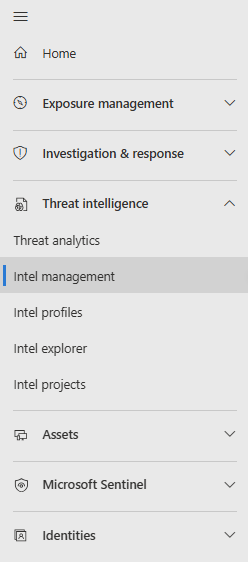

Aceda à interface de gestão

Consulte uma das guias a seguir, dependendo de onde você deseja trabalhar com inteligência de ameaças. Embora a interface de gerenciamento seja acessada de forma diferente, dependendo do portal que você usa, as tarefas de criação e gerenciamento têm as mesmas etapas quando você chega lá.

No portal do Defender, navegue até Gerenciamento Intel de inteligência>de ameaças.

Crie informações sobre ameaças

Use a interface de gerenciamento para criar objetos STIX e executar outras tarefas comuns de inteligência de ameaças, como marcação de indicadores e estabelecimento de conexões entre objetos.

- Defina relações à medida que cria novos objetos STIX.

- Crie rapidamente vários objetos usando o recurso duplicado para copiar os metadados de um objeto TI novo ou existente.

Para obter mais informações sobre objetos STIX suportados, consulte Compreender informações sobre ameaças.

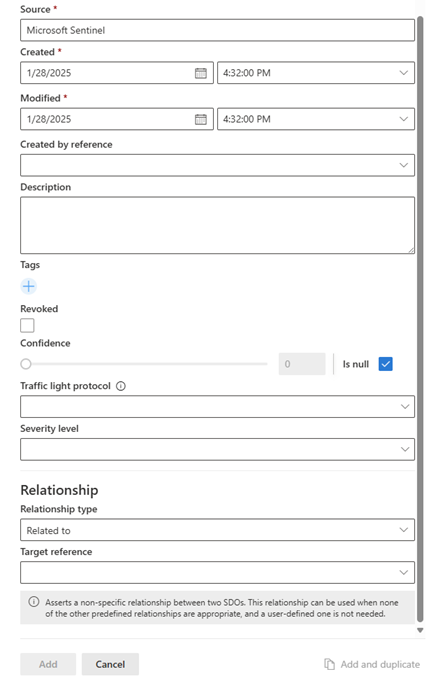

Criar um novo objeto STIX

Selecione Adicionar novo>objeto TI.

Escolha o tipo de objeto e, em seguida, preencha o formulário na página Novo objeto TI. Os campos obrigatórios estão marcados com um asterisco vermelho (*).

Considere designar um valor de sensibilidade ou classificação TLP (protocolo de semáforo ) para o objeto TI. Para obter mais informações sobre o que os valores representam, consulte Segmentar informações sobre ameaças.

Se você souber como esse objeto se relaciona com outro objeto de inteligência de ameaça, indique essa conexão com o tipo de relacionamento e a referência de destino.

Selecione Adicionar para um objeto individual ou Adicionar e duplicar se quiser criar mais itens com os mesmos metadados. A imagem a seguir mostra a seção comum dos metadados de cada objeto STIX que é duplicada.

Gerencie informações sobre ameaças

Otimize a TI a partir de suas fontes com regras de ingestão. Cubra a TI existente com o construtor de relacionamentos. Utilize a interface de gestão para pesquisar, filtrar e ordenar e, em seguida, adicionar etiquetas à sua inteligência sobre ameaças.

Otimize feeds de inteligência de ameaças com regras de ingestão

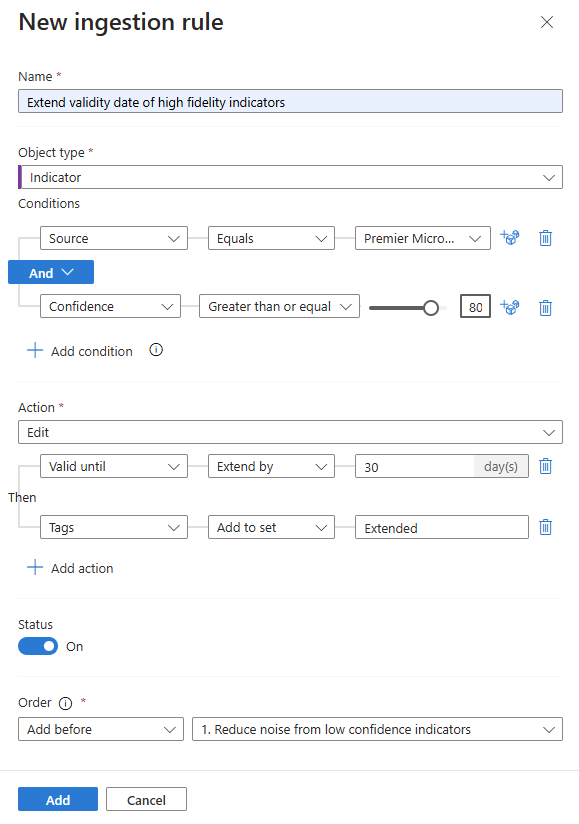

Reduza o ruído de seus feeds de TI, estenda a validade de indicadores de alto valor e adicione tags significativas aos objetos recebidos. Estes são apenas alguns dos casos de uso para regras de ingestão. Aqui estão as etapas para estender a data de validade em indicadores de alto valor.

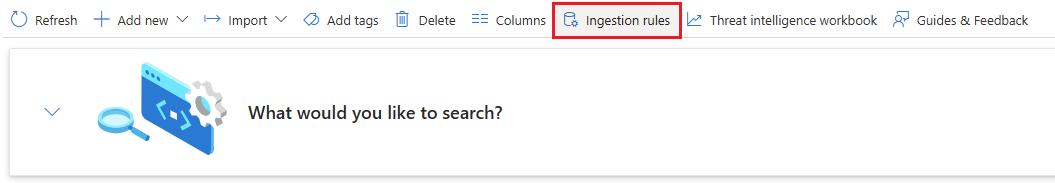

Selecione Regras de ingestão para abrir uma página totalmente nova para exibir regras existentes e construir uma nova lógica de regras.

Insira um nome descritivo para sua regra. A página de regras de ingestão tem ampla regra para o nome, mas é a única descrição de texto disponível para diferenciar suas regras sem editá-las.

Selecione o tipo de objeto. Este caso de uso é baseado na extensão da

Valid frompropriedade que só está disponível paraIndicatortipos de objeto.Adicione condição para

SourceEqualse selecione o seu alto valorSource.Adicione condição e

ConfidenceGreater than or equalinsira umaConfidencepontuação.Selecione a Ação. Como queremos modificar este indicador, selecione

Edit.Selecione a ação Adicionar para

Valid until,Extend bye selecione um período de tempo em dias.Considere adicionar uma tag para indicar o alto valor colocado nesses indicadores, como

Extended. A data de modificação não é atualizada pelas regras de ingestão.Selecione a Ordem em que deseja que a regra seja executada. As regras vão do número de ordem mais baixo ao mais alto. Cada regra avalia cada objeto ingerido.

Se a regra estiver pronta para ser ativada, alterne Status para ativado.

Selecione Adicionar para criar a regra de ingestão.

Para obter mais informações, consulte Compreender as regras de ingestão de informações sobre ameaças.

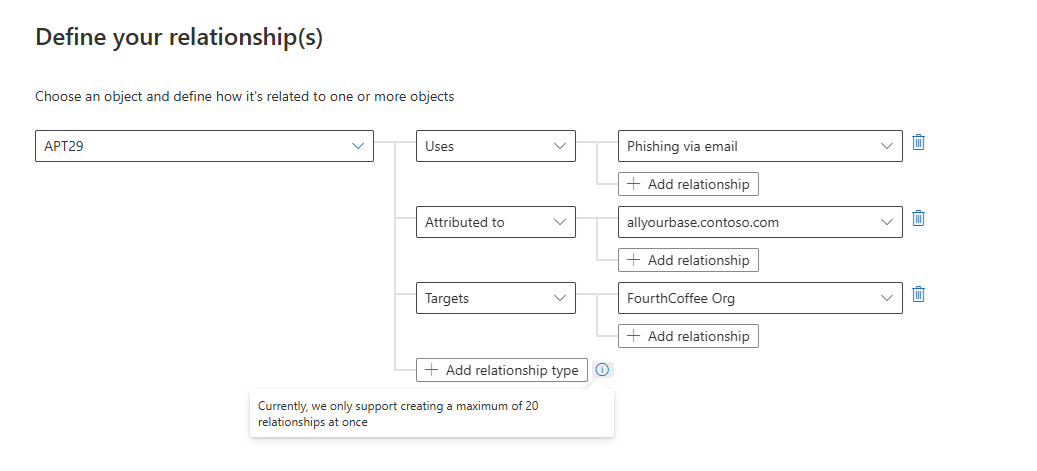

Organize informações sobre ameaças com o construtor de relacionamentos

Conecte objetos de inteligência de ameaças com o construtor de relacionamentos. Há um máximo de 20 relacionamentos no construtor ao mesmo tempo, mas mais conexões podem ser criadas por meio de várias iterações e adicionando referências de destino de relacionamento para novos objetos.

Comece com um objeto como um agente de ameaça ou padrão de ataque em que o único objeto se conecta a um ou mais objetos, como indicadores.

Adicione o tipo de relacionamento de acordo com as práticas recomendadas descritas na tabela a seguir e na tabela de resumo da relação de referência STIX 2.1:

| Tipo de relação | Description |

|---|---|

|

Duplicado de Derivado de Relacionado a |

Relações comuns definidas para qualquer objeto de domínio STIX (SDO) Para obter mais informações, consulte STIX 2.1 reference on common relationships |

| Objetivos |

Attack pattern ou Threat actor Alvos Identity |

| Utilizações |

Threat actor Utilizações Attack pattern |

| Atribuído a |

Threat actor Atribuído a Identity |

| Indica |

Indicator Indica Attack pattern ou Threat actor |

| Personifica |

Threat actor Personifica Identity |

A imagem a seguir demonstra as conexões feitas entre um agente de ameaça e um padrão, indicador e identidade de ataque usando a tabela de tipos de relacionamento.

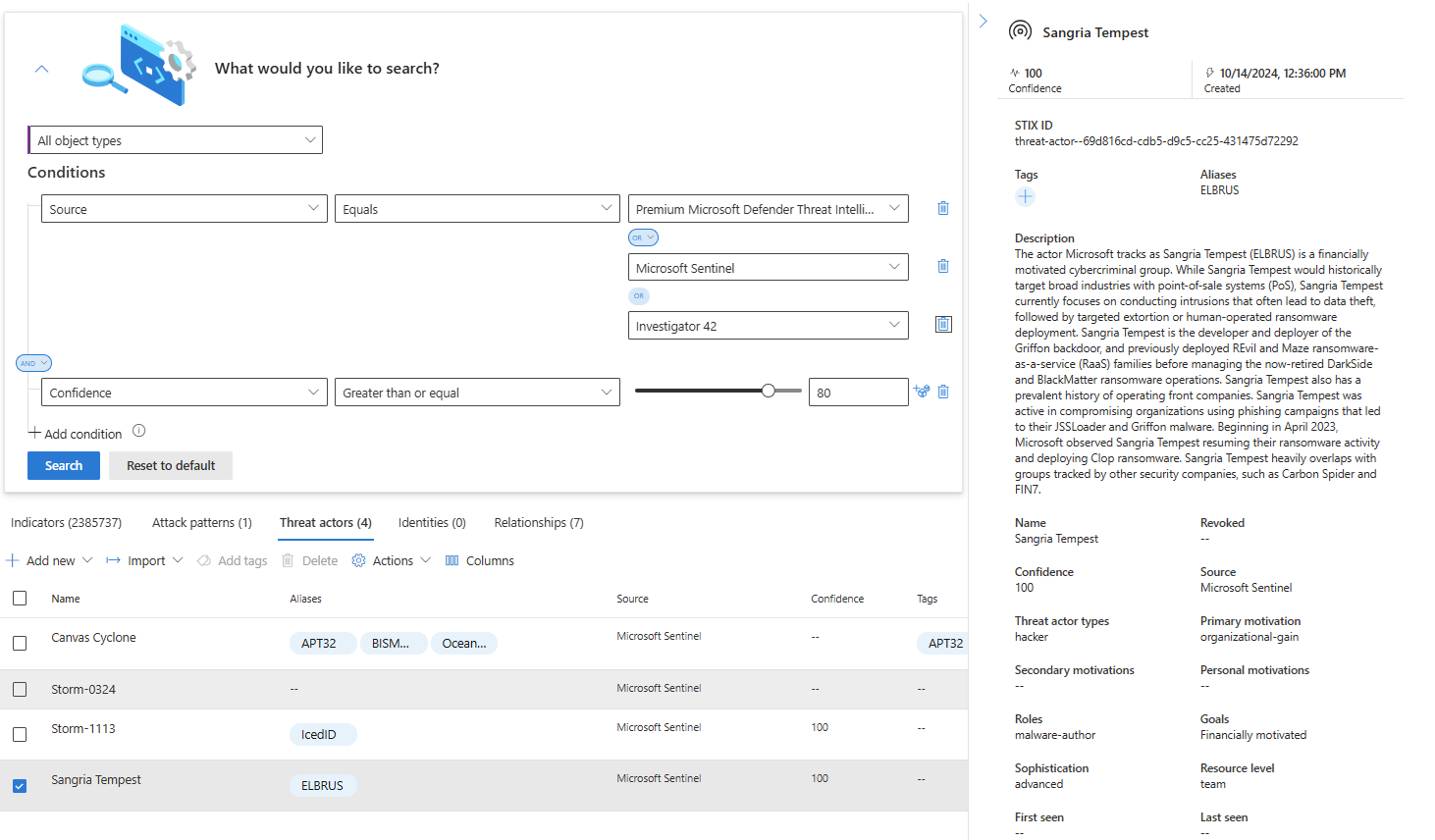

Veja a sua inteligência sobre ameaças na interface de gestão

Use a interface de gerenciamento para classificar, filtrar e pesquisar suas informações sobre ameaças de qualquer fonte de onde elas foram ingeridas sem escrever uma consulta do Log Analytics.

Na interface de gerenciamento, expanda o menu O que você gostaria de pesquisar?

Selecione um tipo de objeto STIX ou deixe o padrão Todos os tipos de objeto.

Selecione condições usando operadores lógicos.

Selecione o objeto sobre o qual deseja ver mais informações.

Na imagem seguinte, várias fontes foram usadas para pesquisar, colocando-as em um OR grupo, enquanto várias condições foram agrupadas com o AND operador.

O Microsoft Sentinel exibe apenas a versão mais atual de suas informações sobre ameaças nessa exibição. Para obter mais informações sobre como os objetos são atualizados, consulte Compreender informações sobre ameaças.

Os indicadores de IP e nome de domínio são enriquecidos com dados extras GeoLocation para WhoIs que você possa fornecer mais contexto para quaisquer investigações onde o indicador é encontrado.

Eis um exemplo.

Importante

GeoLocation e WhoIs o enriquecimento está atualmente em fase de pré-visualização. Os Termos Suplementares do Azure Preview incluem mais termos legais que se aplicam a funcionalidades do Azure que estão em versão beta, pré-visualização ou ainda não disponibilizadas para disponibilidade geral.

Marcar e editar informações sobre ameaças

Marcar informações sobre ameaças é uma maneira rápida de agrupar objetos para torná-los mais fáceis de encontrar. Normalmente, você pode aplicar tags relacionadas a um incidente específico. Mas, se um objeto representar ameaças de um determinado ator conhecido ou campanha de ataque conhecida, considere criar um relacionamento em vez de uma tag.

- Use a interface de gerenciamento para classificar, filtrar e pesquisar suas informações sobre ameaças.

- Depois de encontrar os objetos com os quais deseja trabalhar, selecione-os várias vezes escolhendo um ou mais objetos do mesmo tipo.

- Selecione Adicionar tags e marque-as todas de uma vez com uma ou mais tags.

- Como a marcação é de forma livre, recomendamos que você crie convenções de nomenclatura padrão para tags em sua organização.

Edite informações sobre ameaças um objeto de cada vez, seja criado diretamente no Microsoft Sentinel ou de fontes parceiras, como servidores TIP e TAXII. Para informações sobre ameaças criadas na interface de gerenciamento, todos os campos são editáveis. Para informações sobre ameaças ingeridas de fontes parceiras, apenas campos específicos são editáveis, incluindo tags, Data de validade, Confiança e Revogado. De qualquer forma, apenas a versão mais recente do objeto aparece na interface de gerenciamento.

Para obter mais informações sobre como as informações sobre ameaças são atualizadas, consulte Exibir suas informações sobre ameaças.

Encontre e visualize seus indicadores com consultas

Este procedimento descreve como exibir seus indicadores de ameaça no Log Analytics, juntamente com outros dados de eventos do Microsoft Sentinel, independentemente do feed de origem ou do método usado para ingeri-los.

Os indicadores de ameaça estão listados na tabela Microsoft Sentinel ThreatIntelligenceIndicator . Esta tabela é a base para consultas de inteligência de ameaças realizadas por outros recursos do Microsoft Sentinel, como Analytics, Caça e Pastas de trabalho.

Para visualizar seus indicadores de inteligência de ameaças:

Para Microsoft Sentinel no portal do Azure, em Geral, selecione Logs.

Para o Microsoft Sentinel no portal do Defender, selecione Investigação e resposta>Caça>avançada.

A

ThreatIntelligenceIndicatortabela está localizada no grupo Microsoft Sentinel .Selecione o ícone Visualizar dados (o olho) ao lado do nome da tabela. Selecione Ver no editor de consultas para executar uma consulta que mostre registros desta tabela.

Seus resultados devem ser semelhantes ao indicador de ameaça de amostra mostrado aqui.

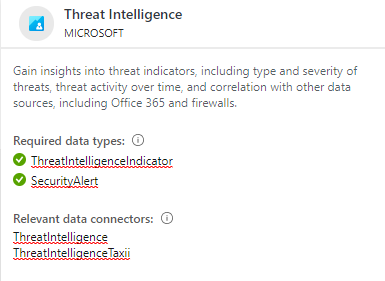

Visualize suas informações sobre ameaças com pastas de trabalho

Use uma pasta de trabalho do Microsoft Sentinel criada especificamente para visualizar informações importantes sobre sua inteligência de ameaças no Microsoft Sentinel e personalizar a pasta de trabalho de acordo com suas necessidades de negócios.

Veja como encontrar a pasta de trabalho de inteligência de ameaças fornecida no Microsoft Sentinel e um exemplo de como fazer edições na pasta de trabalho para personalizá-la.

No portal do Azure, vá para Microsoft Sentinel.

Escolha o espaço de trabalho para o qual você importou indicadores de ameaça usando o conector de dados de inteligência de ameaças.

Na seção Gerenciamento de ameaças do menu Microsoft Sentinel, selecione Pastas de trabalho.

Encontre a pasta de trabalho intitulada Threat Intelligence. Verifique se você tem dados na

ThreatIntelligenceIndicatortabela.

Selecione Salvar e escolha um local do Azure no qual armazenar a pasta de trabalho. Esta etapa é necessária se você pretende modificar a pasta de trabalho de qualquer forma e salvar suas alterações.

Agora selecione Exibir pasta de trabalho salva para abrir a pasta de trabalho para exibição e edição.

Agora você deve ver os gráficos padrão fornecidos pelo modelo. Para modificar um gráfico, selecione Editar na parte superior da página para iniciar o modo de edição da pasta de trabalho.

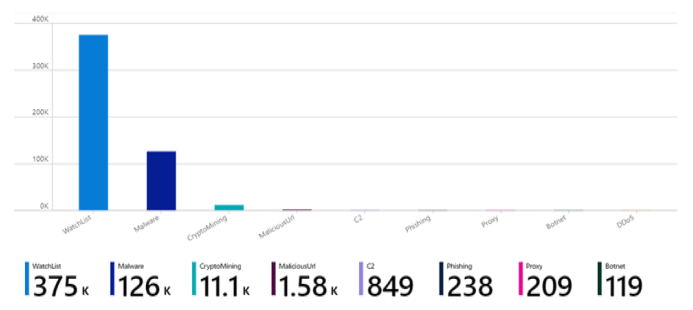

Adicione um novo gráfico de indicadores de ameaça por tipo de ameaça. Desloque-se para a parte inferior da página e selecione Adicionar consulta.

Adicione o seguinte texto à caixa de texto Consulta de Log do espaço de trabalho do Log Analytics :

ThreatIntelligenceIndicator | summarize count() by ThreatTypeVeja mais informações sobre os seguintes itens usados no exemplo anterior, na documentação do Kusto:

No menu suspenso Visualização, selecione Gráfico de barras.

Selecione Edição concluída e exiba o novo gráfico da pasta de trabalho.

As pastas de trabalho fornecem painéis interativos poderosos que fornecem informações sobre todos os aspetos do Microsoft Sentinel. Você pode fazer muitas tarefas com pastas de trabalho, e os modelos fornecidos são um ótimo ponto de partida. Personalize os modelos ou crie novos painéis combinando muitas fontes de dados para que você possa visualizar seus dados de maneiras exclusivas.

As pastas de trabalho do Microsoft Sentinel são baseadas em pastas de trabalho do Azure Monitor, portanto, documentação extensa e muitos outros modelos estão disponíveis. Para obter mais informações, consulte Criar relatórios interativos com pastas de trabalho do Azure Monitor.

Há também um recurso avançado para pastas de trabalho do Azure Monitor no GitHub, onde você pode baixar mais modelos e contribuir com seus próprios modelos.

Conteúdos relacionados

Para obter mais informações, consulte os seguintes artigos:

- Entenda a inteligência de ameaças no Microsoft Sentinel.

- Conecte o Microsoft Sentinel aos feeds de inteligência de ameaças STIX/TAXII.

- Veja quais TIPs, feeds TAXII e enriquecimentos podem ser prontamente integrados ao Microsoft Sentinel.

Para obter mais informações sobre o KQL, consulte Visão geral da Kusto Query Language (KQL).

Outros recursos: