Compreender a inteligência sobre ameaças no Microsoft Sentinel

O Microsoft Sentinel é uma solução de gerenciamento de eventos e informações de segurança (SIEM) nativa da nuvem com a capacidade de extrair rapidamente informações sobre ameaças de várias fontes.

Importante

O Microsoft Sentinel está geralmente disponível na plataforma unificada de operações de segurança da Microsoft no portal Microsoft Defender. Para visualização, o Microsoft Sentinel está disponível no portal do Defender sem o Microsoft Defender XDR ou uma licença E5. Para obter mais informações, consulte Microsoft Sentinel no portal do Microsoft Defender.

Introdução à inteligência de ameaças

Inteligência de ameaças cibernéticas (CTI) é uma informação que descreve ameaças existentes ou potenciais a sistemas e usuários. Essa inteligência assume muitas formas, como relatórios escritos que detalham as motivações, a infraestrutura e as técnicas de um determinado agente de ameaça. Também podem ser observações específicas de endereços IP, domínios, hashes de arquivos e outros artefatos associados a ameaças cibernéticas conhecidas.

As organizações usam a CTI para fornecer contexto essencial para atividades incomuns, para que o pessoal de segurança possa agir rapidamente para proteger suas pessoas, informações e ativos. Você pode obter CTI de vários lugares, como:

- Feeds de dados de código aberto.

- Comunidades de partilha de informações sobre ameaças.

- Feeds de inteligência comercial.

- Informações locais recolhidas no decurso de investigações de segurança dentro de uma organização.

- Importe informações sobre ameaças para o Microsoft Sentinel habilitando conectores de dados ou usando a API de carregamento para conectar várias plataformas e feeds de TI.

Para soluções SIEM como o Microsoft Sentinel, as formas mais comuns de CTI são indicadores de ameaça, que também são conhecidos como indicadores de comprometimento (IOCs) ou indicadores de ataque. Os indicadores de ameaça são dados que associam artefatos observados, como URLs, hashes de arquivos ou endereços IP, a atividades de ameaças conhecidas, como phishing, botnets ou malware. Esta forma de inteligência de ameaças é frequentemente chamada de inteligência tática de ameaças. É aplicado a produtos de segurança e automação em grande escala para detetar ameaças potenciais a uma organização e protegê-las contra elas.

Use informações sobre ameaças no Microsoft Sentinel para detetar atividades maliciosas observadas em seu ambiente e fornecer contexto aos investigadores de segurança para informar as decisões de resposta.

Você pode integrar informações sobre ameaças ao Microsoft Sentinel por meio das seguintes atividades:

- Importe informações sobre ameaças para o Microsoft Sentinel habilitando conectores de dados para várias plataformas e feeds de inteligência de ameaças.

- Exiba e gerencie as informações sobre ameaças importadas em Logs e no painel Inteligência de ameaças do Microsoft Sentinel.

- Detete ameaças e gere alertas e incidentes de segurança usando os modelos de regras do Google Analytics integrados com base em suas informações sobre ameaças importadas.

- Visualize as principais informações sobre suas informações de ameaças importadas no Microsoft Sentinel com a pasta de trabalho Threat Intelligence .

A Microsoft enriquece todos os indicadores de inteligência de ameaças importados com dados de GeoLocalização e WhoIs, que são exibidos juntamente com outras informações de indicadores.

A inteligência contra ameaças também fornece contexto útil em outras experiências do Microsoft Sentinel, como caça e notebooks. Para obter mais informações, consulte Blocos de anotações Jupyter no Microsoft Sentinel e Tutorial: Introdução aos blocos de anotações Jupyter e MSTICPy no Microsoft Sentinel.

Nota

Para obter informações sobre a disponibilidade de recursos em nuvens do governo dos EUA, consulte as tabelas do Microsoft Sentinel em Disponibilidade de recursos de nuvem para clientes do governo dos EUA.

Importe informações sobre ameaças com conectores de dados

A maioria das informações sobre ameaças é importada usando conectores de dados ou uma API. Aqui estão as soluções disponíveis para o Microsoft Sentinel.

- Conector de dados do Microsoft Defender Threat Intelligence para ingerir os indicadores de ameaça da Microsoft

- Inteligência de ameaças - TAXII para feeds STIX/TAXII padrão do setor

- API de upload do Threat Intelligence para feeds de TI integrados e selecionados usando uma API REST para conexão

- O conector de dados da Threat Intelligence Platform também conecta feeds de TI usando uma API REST, mas está no caminho para a descontinuação

Use qualquer uma dessas soluções em qualquer combinação em conjunto, dependendo de onde sua organização obtém informações sobre ameaças. Todos os três estão disponíveis no hub de conteúdo como parte da solução de Inteligência de Ameaças . Para obter mais informações sobre esta solução, consulte a entrada do Azure Marketplace Threat Intelligence.

Além disso, consulte este catálogo de integrações de inteligência de ameaças que estão disponíveis com o Microsoft Sentinel.

Adicione indicadores de ameaça ao Microsoft Sentinel com o conector de dados do Defender Threat Intelligence

Traga IOCs públicos, de código aberto e de alta fidelidade gerados pelo Defender Threat Intelligence para o seu espaço de trabalho do Microsoft Sentinel com os conectores de dados do Defender Threat Intelligence. Com uma configuração simples com um clique, use a inteligência de ameaças dos conectores de dados padrão e premium do Defender Threat Intelligence para monitorar, alertar e caçar.

Existem duas versões do conector de dados, standard e premium. Há também uma regra de análise de ameaças do Defender Threat Intelligence disponível gratuitamente que oferece uma amostra do que o conector de dados premium do Defender Threat Intelligence fornece. No entanto, com a análise de correspondência, apenas os indicadores que correspondem à regra são ingeridos em seu ambiente. O conector de dados premium do Defender Threat Intelligence ingere inteligência de código aberto enriquecida pela Microsoft e IOCs com curadoria da Microsoft. Esses recursos premium permitem a análise de mais fontes de dados com maior flexibilidade e compreensão dessa inteligência de ameaças. Aqui está uma tabela que mostra o que esperar quando você licenciar e ativar a versão premium do conector de dados do Defender Threat Intelligence.

| Gratuito | Premium |

|---|---|

| COI públicas | |

| Inteligência de código aberto (OSINT) | |

| Microsoft IOCs | |

| OSINT enriquecido pela Microsoft |

Para obter mais informações, consulte os seguintes artigos:

- Para saber como obter uma licença premium e explorar todas as diferenças entre as versões padrão e premium, consulte as licenças Explore Defender Threat Intelligence.

- Para saber mais sobre a experiência gratuita do Defender Threat Intelligence, consulte Apresentando a experiência gratuita do Defender Threat Intelligence para o Microsoft Defender XDR.

- Para saber como habilitar o Defender Threat Intelligence e os conectores de dados premium do Defender Threat Intelligence, consulte Habilitar o conector de dados do Defender Threat Intelligence.

- Para saber mais sobre análises de correspondência, consulte Usar análises de correspondência para detetar ameaças.

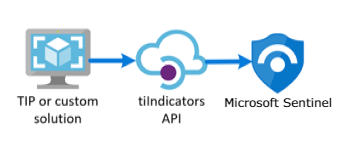

Adicione informações sobre ameaças ao Microsoft Sentinel com a API de carregamento

Muitas organizações usam soluções de plataforma de inteligência de ameaças (TIP) para agregar feeds de indicadores de ameaças de várias fontes. A partir do feed agregado, os dados são selecionados para serem aplicados a soluções de segurança, como dispositivos de rede, soluções EDR/XDR ou SIEMs, como o Microsoft Sentinel. A API de carregamento permite que você use essas soluções para importar objetos STIX de inteligência de ameaças para o Microsoft Sentinel.

A nova API de carregamento não requer um conector de dados e oferece as seguintes melhorias:

- Os campos do indicador de ameaça são baseados no formato padronizado STIX.

- O aplicativo Microsoft Entra requer a função de Colaborador do Microsoft Sentinel.

- O ponto de extremidade de solicitação de API tem escopo no nível do espaço de trabalho. As permissões necessárias do aplicativo Microsoft Entra permitem a atribuição granular no nível do espaço de trabalho.

Para obter mais informações, consulte Conectar sua plataforma de inteligência de ameaças usando a API de upload

Adicione indicadores de ameaça ao Microsoft Sentinel com o conector de dados da Threat Intelligence Platform

Nota

Esse conector de dados agora está em um caminho para descontinuação.

Assim como a API de carregamento existente, o conector de dados da Plataforma de Inteligência de Ameaças usa uma API que permite que sua TIP ou solução personalizada envie indicadores para o Microsoft Sentinel. No entanto, esse conector de dados agora está em um caminho para descontinuação. Recomendamos que você aproveite as otimizações que a API iupload tem a oferecer.

O conector de dados TIP funciona com a API tiIndicators do Microsoft Graph Security. Use-o com qualquer TIP personalizada que se comunique com a API tiIndicators para enviar indicadores para o Microsoft Sentinel (e para outras soluções de segurança da Microsoft, como o Defender XDR).

Para obter mais informações sobre as soluções TIP integradas ao Microsoft Sentinel, consulte Produtos de plataforma integrada de inteligência contra ameaças. Para obter mais informações, consulte Conectar sua plataforma de inteligência de ameaças ao Microsoft Sentinel.

Adicionar indicadores de ameaça ao Microsoft Sentinel com o conector de dados Threat Intelligence - TAXII

O padrão da indústria mais amplamente adotado para a transmissão de informações sobre ameaças é uma combinação do formato de dados STIX e do protocolo TAXII. Se a sua organização obtiver indicadores de ameaça de soluções que suportem a versão STIX/TAXII atual (2.0 ou 2.1), use o conector de dados Threat Intelligence - TAXII para trazer seus indicadores de ameaça para o Microsoft Sentinel. O conector de dados Threat Intelligence - TAXII permite que um cliente TAXII integrado no Microsoft Sentinel importe informações sobre ameaças de servidores TAXII 2.x.

Para importar indicadores de ameaça formatados em STIX para o Microsoft Sentinel a partir de um servidor TAXII:

- Obtenha a raiz da API do servidor TAXII e a ID da coleção.

- Habilite o conector de dados Threat Intelligence - TAXII no Microsoft Sentinel.

Para obter mais informações, consulte Conectar o Microsoft Sentinel a feeds de inteligência de ameaças STIX/TAXII.

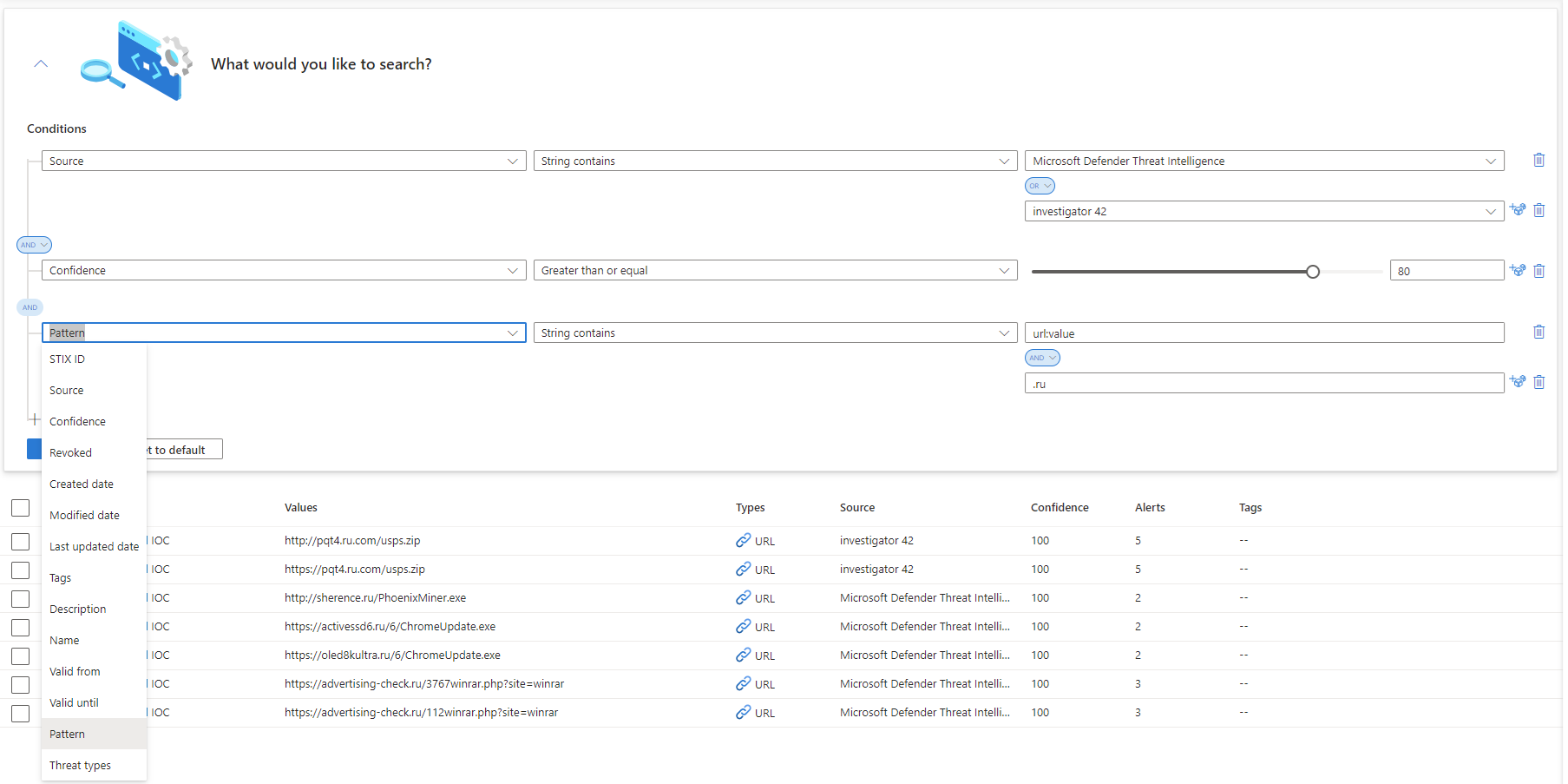

Visualize e gerencie seus indicadores de ameaça

Visualize e gerencie seus indicadores na página Inteligência de ameaças . Classifique, filtre e pesquise seus indicadores de ameaça importados sem sequer escrever uma consulta do Log Analytics.

Duas das tarefas mais comuns de inteligência de ameaças são a marcação de indicadores e a criação de novos indicadores relacionados a investigações de segurança. Crie ou edite os indicadores de ameaça diretamente na página Inteligência de ameaças quando você só precisa gerenciar rapidamente alguns.

Marcar indicadores de ameaça é uma maneira fácil de agrupá-los para torná-los mais fáceis de encontrar. Normalmente, você pode aplicar tags a um indicador relacionado a um incidente específico ou se o indicador representar ameaças de um determinado ator conhecido ou campanha de ataque conhecida. Depois de pesquisar os indicadores com os quais deseja trabalhar, você pode marcá-los individualmente. Multiselecionar indicadores e marcá-los todos de uma vez com uma ou mais tags. Como a marcação é de forma livre, recomendamos que você crie convenções de nomenclatura padrão para tags de indicadores de ameaça.

Valide seus indicadores e visualize seus indicadores de ameaça importados com êxito do espaço de trabalho do Log Analytics habilitado para Microsoft Sentinel. A ThreatIntelligenceIndicator tabela sob o esquema do Microsoft Sentinel é onde todos os seus indicadores de ameaça do Microsoft Sentinel são armazenados. Esta tabela é a base para consultas de inteligência de ameaças realizadas por outros recursos do Microsoft Sentinel, como análises e pastas de trabalho.

Aqui está um exemplo de exibição de uma consulta básica para indicadores de ameaça.

Os indicadores de inteligência de ameaças são ingeridos na ThreatIntelligenceIndicator tabela do seu espaço de trabalho do Log Analytics como somente leitura. Sempre que um indicador é atualizado, uma nova entrada na ThreatIntelligenceIndicator tabela é criada. Apenas o indicador mais atual aparece na página Threat Intelligence . O IndicatorId Microsoft Sentinel desduplica indicadores com base nas propriedades e SourceSystem e escolhe o indicador com o mais recente TimeGenerated[UTC].

A IndicatorId propriedade é gerada usando o ID do indicador STIX. Quando os indicadores são importados ou criados a partir de fontes não-STIX, IndicatorId é gerado pela fonte e padrão do indicador.

Para obter mais informações sobre como exibir e gerenciar seus indicadores de ameaça, consulte Trabalhar com indicadores de ameaça no Microsoft Sentinel.

Ver o seu enriquecimento de dados GeoLocation e WhoIs (pré-visualização pública)

A Microsoft enriquece indicadores de IP e domínio com dados extras GeoLocation para WhoIs fornecer mais contexto para investigações onde o COI selecionado é encontrado.

Exiba GeoLocation e WhoIs forneça dados no painel Threat Intelligence para esses tipos de indicadores de ameaça importados para o Microsoft Sentinel.

Por exemplo, use GeoLocation dados para localizar informações como a organização ou o país/região de um indicador IP. Use WhoIs dados para localizar dados como registradores e dados de criação de registros de um indicador de domínio.

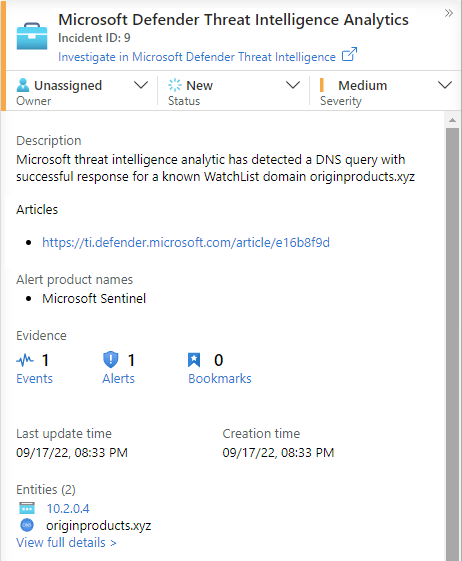

Detete ameaças com análise de indicadores de ameaças

O caso de uso mais importante para indicadores de ameaça em soluções SIEM como o Microsoft Sentinel é potencializar as regras de análise para deteção de ameaças. Essas regras baseadas em indicadores comparam eventos brutos de suas fontes de dados com seus indicadores de ameaças para detetar ameaças à segurança em sua organização. No Microsoft Sentinel Analytics, você cria regras de análise que são executadas de acordo com um cronograma e gera alertas de segurança. As regras são orientadas por consultas. Juntamente com as configurações, eles determinam com que frequência a regra deve ser executada, que tipo de resultados de consulta devem gerar alertas e incidentes de segurança e, opcionalmente, quando acionar uma resposta automatizada.

Embora você sempre possa criar novas regras de análise do zero, o Microsoft Sentinel fornece um conjunto de modelos de regras internos, criados por engenheiros de segurança da Microsoft, para aproveitar seus indicadores de ameaça. Esses modelos são baseados no tipo de indicadores de ameaça (domínio, e-mail, hash de arquivo, endereço IP ou URL) e eventos de fonte de dados que você deseja corresponder. Cada modelo lista as fontes necessárias para que a regra funcione. Essas informações facilitam a determinação se os eventos necessários já foram importados no Microsoft Sentinel.

Por padrão, quando essas regras internas são acionadas, um alerta é criado. No Microsoft Sentinel, os alertas gerados a partir de regras de análise também geram incidentes de segurança. No menu Microsoft Sentinel, em Gerenciamento de ameaças, selecione Incidentes. Incidentes são o que suas equipes de operações de segurança triam e investigam para determinar as ações de resposta apropriadas. Para obter mais informações, consulte Tutorial: Investigar incidentes com o Microsoft Sentinel.

Para obter mais informações sobre como usar indicadores de ameaças em suas regras de análise, consulte Usar inteligência de ameaças para detetar ameaças.

A Microsoft fornece acesso à sua inteligência de ameaças por meio da regra de análise do Defender Threat Intelligence. Para obter mais informações sobre como aproveitar essa regra, que gera alertas e incidentes de alta fidelidade, consulte Usar análise de correspondência para detetar ameaças.

As pastas de trabalho fornecem informações sobre suas informações sobre ameaças

As pastas de trabalho fornecem painéis interativos poderosos que fornecem informações sobre todos os aspetos do Microsoft Sentinel, e a inteligência contra ameaças não é exceção. Use a pasta de trabalho interna do Threat Intelligence para visualizar as principais informações sobre sua inteligência de ameaças. Você pode facilmente personalizar a pasta de trabalho de acordo com suas necessidades de negócios. Crie novos painéis combinando muitas fontes de dados para ajudá-lo a visualizar seus dados de maneiras exclusivas.

Como as pastas de trabalho do Microsoft Sentinel são baseadas em pastas de trabalho do Azure Monitor, documentação extensa e muitos outros modelos já estão disponíveis. Para obter mais informações, consulte Criar relatórios interativos com pastas de trabalho do Azure Monitor.

Há também um recurso avançado para pastas de trabalho do Azure Monitor no GitHub, onde você pode baixar mais modelos e contribuir com seus próprios modelos.

Para obter mais informações sobre como usar e personalizar a pasta de trabalho do Threat Intelligence , consulte Trabalhar com indicadores de ameaça no Microsoft Sentinel.

Conteúdos relacionados

Neste artigo, você aprendeu sobre os recursos de inteligência de ameaças do Microsoft Sentinel, incluindo o painel Inteligência de ameaças . Para obter orientações práticas sobre como usar os recursos de inteligência de ameaças do Microsoft Sentinel, consulte os seguintes artigos:

- Conecte o Microsoft Sentinel aos feeds de inteligência de ameaças STIX/TAXII.

- Conecte plataformas de inteligência contra ameaças ao Microsoft Sentinel.

- Veja quais plataformas TIP, feeds TAXII e enriquecimentos são prontamente integrados ao Microsoft Sentinel.

- Trabalhe com indicadores de ameaça em toda a experiência do Microsoft Sentinel.

- Detete ameaças com regras de análise internas ou personalizadas no Microsoft Sentinel.

- Investigue incidentes no Microsoft Sentinel.