Compreender a cobertura de segurança pela estrutura MITRE ATT&CK®

MITRE ATT&CK é uma base de conhecimento acessível ao público de táticas e técnicas que são comumente usadas por atacantes, e é criada e mantida pela observação de observações do mundo real. Muitas organizações usam a base de conhecimento MITRE ATT&CK para desenvolver modelos e metodologias de ameaças específicas que são usados para verificar o status de segurança em seus ambientes.

O Microsoft Sentinel analisa os dados ingeridos, não apenas para detetar ameaças e ajudá-lo a investigar, mas também para visualizar a natureza e a cobertura do status de segurança da sua organização.

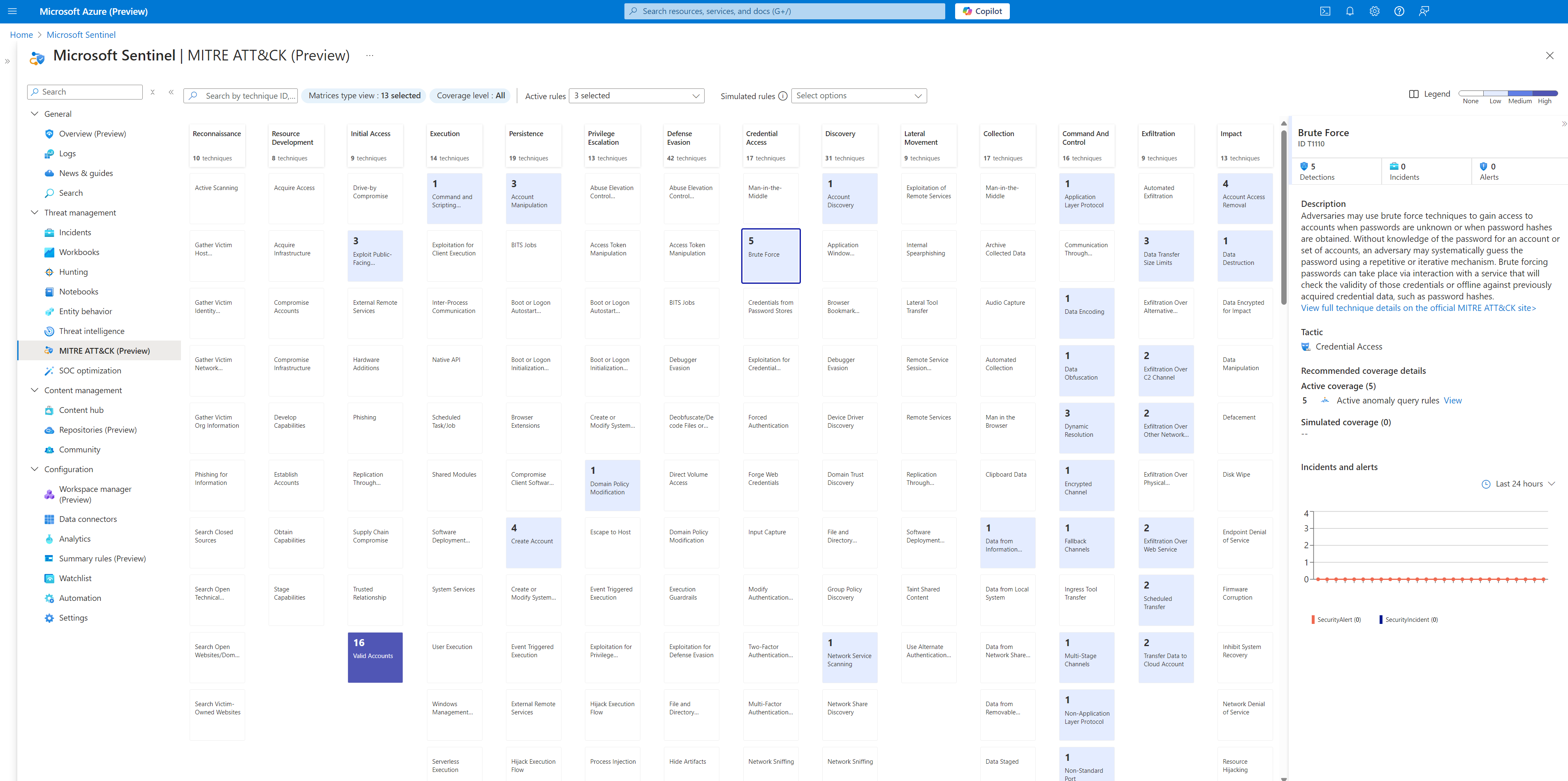

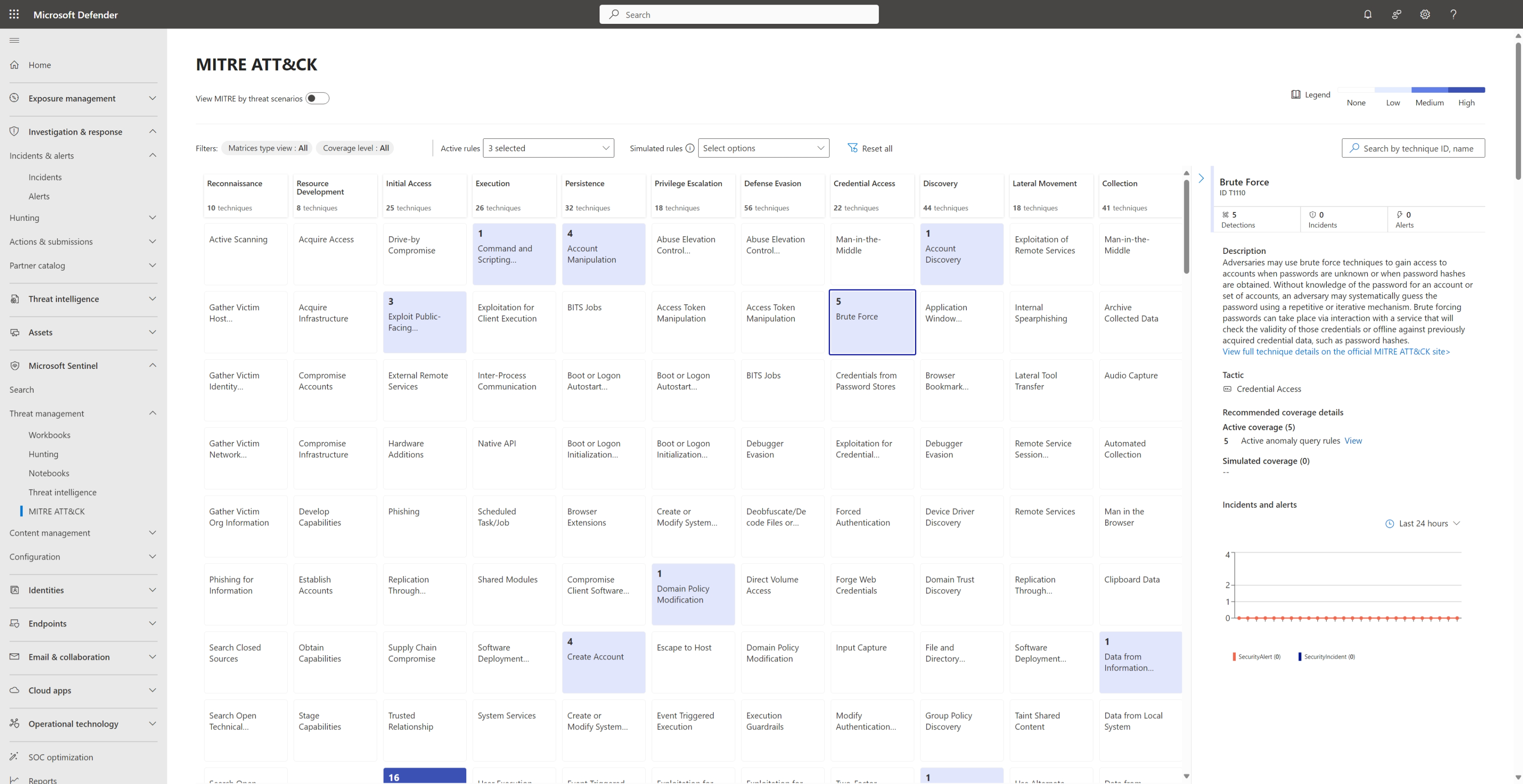

Este artigo descreve como usar a página MITRE no Microsoft Sentinel para exibir as regras de análise (deteções) já ativas em seu espaço de trabalho e as deteções disponíveis para você configurar, para entender a cobertura de segurança da sua organização, com base nas táticas e técnicas da estrutura MITRE ATT&CK®.

Importante

A página MITRE no Microsoft Sentinel está atualmente em PREVIEW. Os Termos Suplementares do Azure Preview incluem termos legais que se aplicam a funcionalidades do Azure que estão em versão beta, pré-visualização ou ainda não disponibilizadas para disponibilidade geral.

Pré-requisitos

Antes de poder visualizar a cobertura MITRE da sua organização no Microsoft Sentinel, certifique-se de que tem os seguintes pré-requisitos:

- Uma instância ativa do Microsoft Sentinel.

- Permissões necessárias para exibir conteúdo no Microsoft Sentinel. Para obter mais informações, consulte Funções e permissões no Microsoft Sentinel.

- Conectores de dados configurados para ingerir dados de segurança relevantes no Microsoft Sentinel. Para obter mais informações, consulte Conectores de dados do Microsoft Sentinel.

- Regras de consulta agendadas ativas e regras NRT (quase em tempo real) configuradas no Microsoft Sentinel. Para obter mais informações, consulte Deteção de ameaças no Microsoft Sentinel.

- Familiaridade com o framework MITRE ATT&CK e suas táticas e técnicas.

Versão do framework MITRE ATT&CK

O Microsoft Sentinel está atualmente alinhado com a estrutura MITRE ATT&CK, versão 13.

Veja a cobertura atual do MITRE

Por padrão, as regras de consulta agendada atualmente ativa e de quase tempo real (NRT) são indicadas na matriz de cobertura.

Siga um destes procedimentos, dependendo do portal que você está usando:

No portal do Azure, em Gerenciamento de ameaças, selecione MITRE ATT&CK (Preview).

Utilize um dos seguintes métodos:

Use a legenda para entender quantas deteções estão atualmente ativas em seu espaço de trabalho para uma técnica específica.

Use a barra de pesquisa para pesquisar uma técnica específica na matriz, usando o nome ou ID da técnica, para exibir o status de segurança da sua organização para a técnica selecionada.

Selecione uma técnica específica na matriz para exibir mais detalhes no painel de detalhes. Lá, use os links para ir para qualquer um dos seguintes locais:

Na área Descrição, selecione Exibir detalhes completos da técnica ... para obter mais informações sobre a técnica selecionada na base de conhecimento da estrutura MITRE ATT&CK.

Role para baixo no painel e selecione links para qualquer um dos itens ativos para ir para a área relevante no Microsoft Sentinel.

Por exemplo, selecione Consultas de caça para ir para a página Caça. Lá, você verá uma lista filtrada das consultas de caça associadas à técnica selecionada e disponíveis para você configurar em seu espaço de trabalho.

No portal do Defender, o painel de detalhes também mostra os detalhes de cobertura recomendados, incluindo a proporção de deteções ativas e serviços de segurança (produtos) de todas as deteções e serviços recomendados para a técnica selecionada.

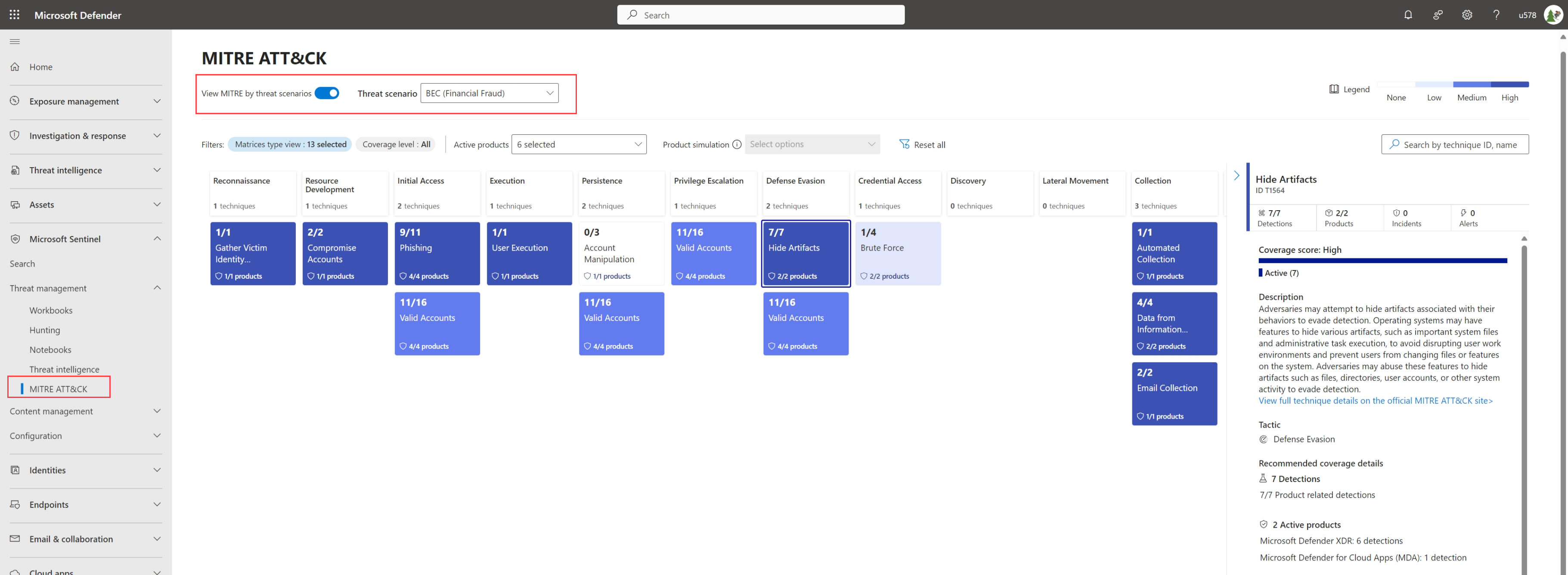

Simule possíveis coberturas com deteções disponíveis

Na matriz de cobertura MITRE, a cobertura simulada refere-se às deteções disponíveis, mas não configuradas atualmente no espaço de trabalho do Microsoft Sentinel. Veja a sua cobertura simulada para compreender o possível estado de segurança da sua organização, caso configure todas as deteções disponíveis.

No Microsoft Sentinel, em Gerenciamento de ameaças, selecione MITRE ATTA&CK (Preview) e selecione itens no menu Regras simuladas para simular o possível status de segurança da sua organização.

A partir daí, use os elementos da página como faria para visualizar a cobertura simulada para uma técnica específica.

Use a estrutura MITRE ATT&CK em regras de análise e incidentes

Ter uma regra agendada com técnicas MITRE aplicadas em execução regular em seu espaço de trabalho do Microsoft Sentinel melhora o status de segurança mostrado para sua organização na matriz de cobertura MITRE.

Regras do Google Analytics:

- Ao configurar regras de análise, selecione técnicas MITRE específicas para aplicar à sua regra.

- Ao pesquisar regras de análise, filtre as regras exibidas por técnica para encontrar suas regras mais rapidamente.

Para obter mais informações, consulte Detetar ameaças prontas para uso e Criar regras de análise personalizadas para detetar ameaças.

Incidentes:

Quando os incidentes são criados para alertas que são apresentados por regras com técnicas MITRE configuradas, as técnicas também são adicionadas aos incidentes.

Para obter mais informações, consulte Investigar incidentes com o Microsoft Sentinel. Se o Microsoft Sentinel estiver integrado ao portal do Defender, investigue os incidentes no portal do Microsoft Defender.

Caça à ameaça:

- Ao criar uma nova consulta de caça, selecione as táticas e técnicas específicas a serem aplicadas à consulta.

- Ao pesquisar consultas de caça ativas, filtre as consultas exibidas por táticas selecionando um item da lista acima da grade. Selecione uma consulta para ver os detalhes da tática e da técnica no painel de detalhes ao lado

- Ao criar marcadores, use a técnica de mapeamento herdada da consulta de caça ou crie seu próprio mapeamento.

Para obter mais informações, consulte Procurar ameaças com o Microsoft Sentinel e Controlar os dados durante a caça com o Microsoft Sentinel.

Conteúdos relacionados

Para obter mais informações, consulte: