Gerenciar análises de tráfego usando a Política do Azure

A Política do Azure ajuda-o a aplicar padrões organizacionais e a avaliar a conformidade em escala. Casos comuns de utilização do Azure Policy incluem a implementação de governação para consistência de recursos, conformidade regulamentar, segurança, custos e gestão. Para saber mais sobre a política do Azure, consulte O que é a Política do Azure? e Guia de início rápido: criar uma atribuição de política para identificar recursos não compatíveis.

Neste artigo, você aprenderá a usar três políticas internas disponíveis para a análise de tráfego do Observador de Rede do Azure para gerenciar sua configuração.

Logs de fluxo de auditoria usando uma política interna

Os logs de fluxo do Inspetor de Rede devem ter a análise de tráfego habilitada , auditorias de política de todos os logs de fluxo existentes auditando objetos do tipo Microsoft.Network/networkWatchers/flowLogs Azure Resource Manager e verificando se a networkWatcherFlowAnalyticsConfiguration.enabled análise de tráfego está habilitada por meio da propriedade do recurso de logs de fluxo. Em seguida, essa política sinaliza o recurso de logs de fluxo que tem a propriedade definida como false.

Para auditar seus logs de fluxo usando a política interna:

Inicie sessão no portal do Azure.

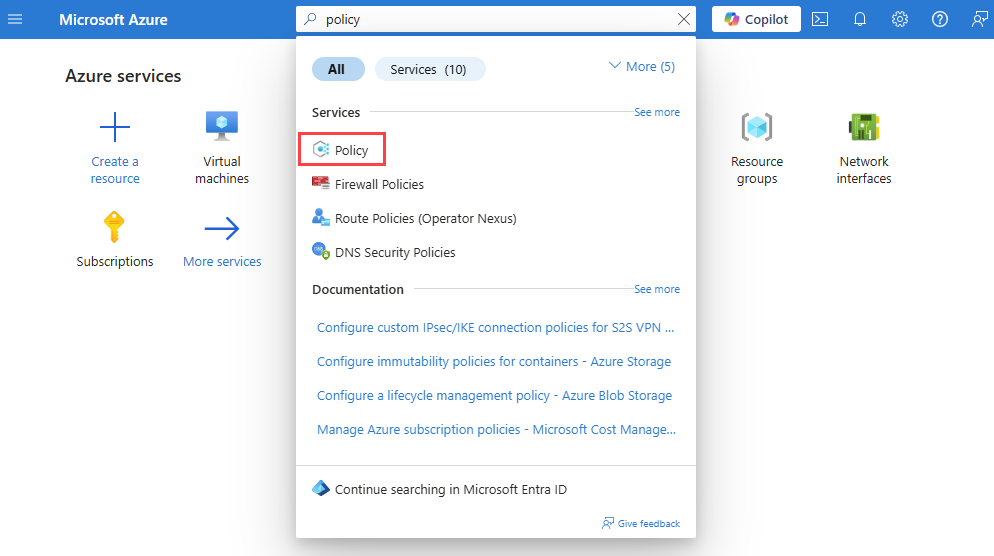

Na caixa de pesquisa na parte superior do portal, insira política. Selecione Política nos resultados da pesquisa.

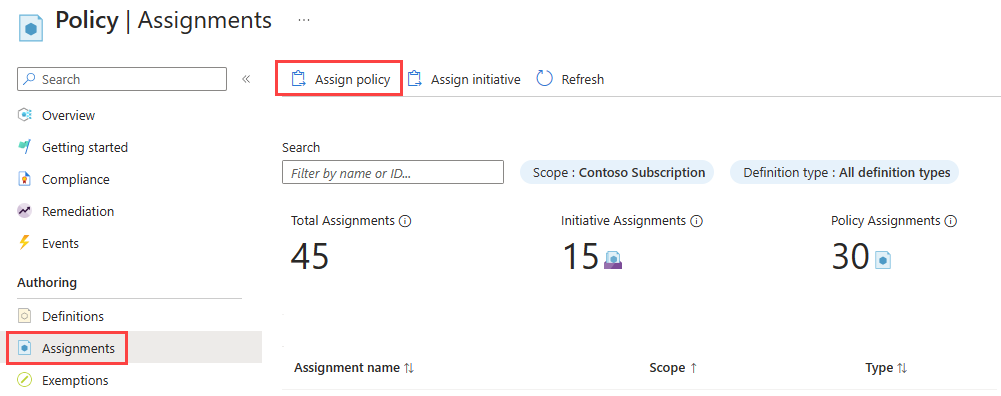

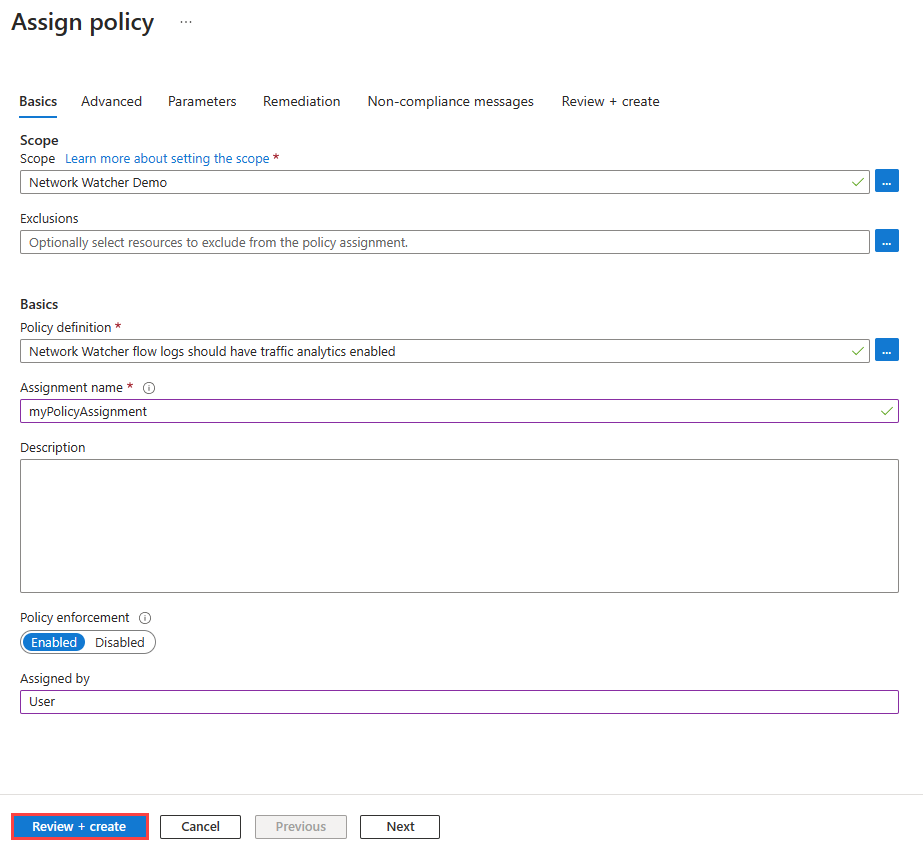

Selecione Atribuições e, em seguida, selecione Atribuir política.

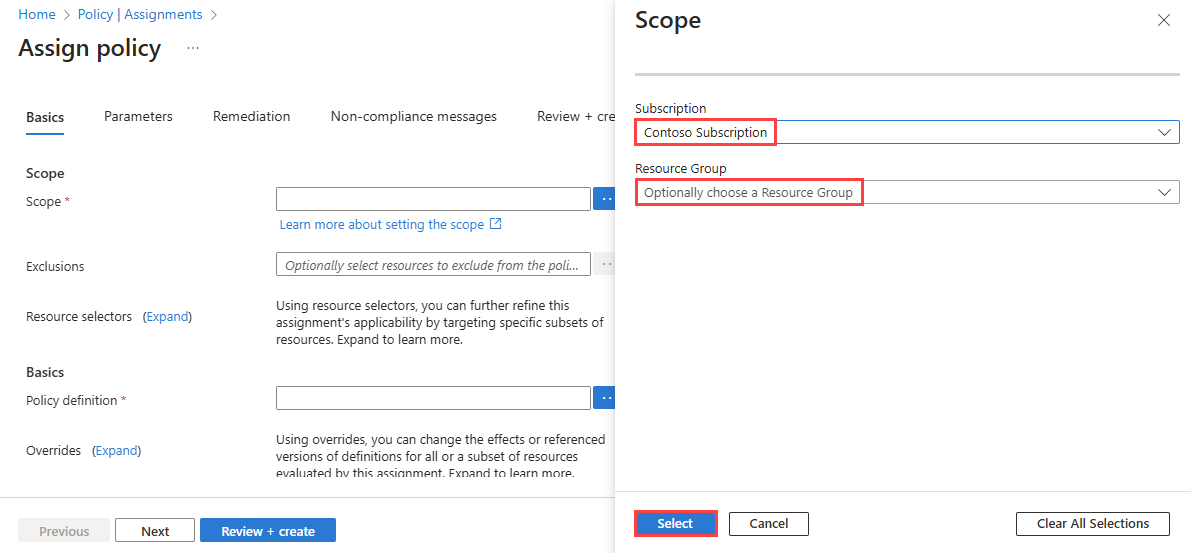

Selecione as reticências ... ao lado de Escopo para escolher sua assinatura do Azure que tenha os logs de fluxo que você deseja que a política audite. Você também pode escolher o grupo de recursos que tem os logs de fluxo. Depois de fazer suas seleções, selecione o botão Selecionar .

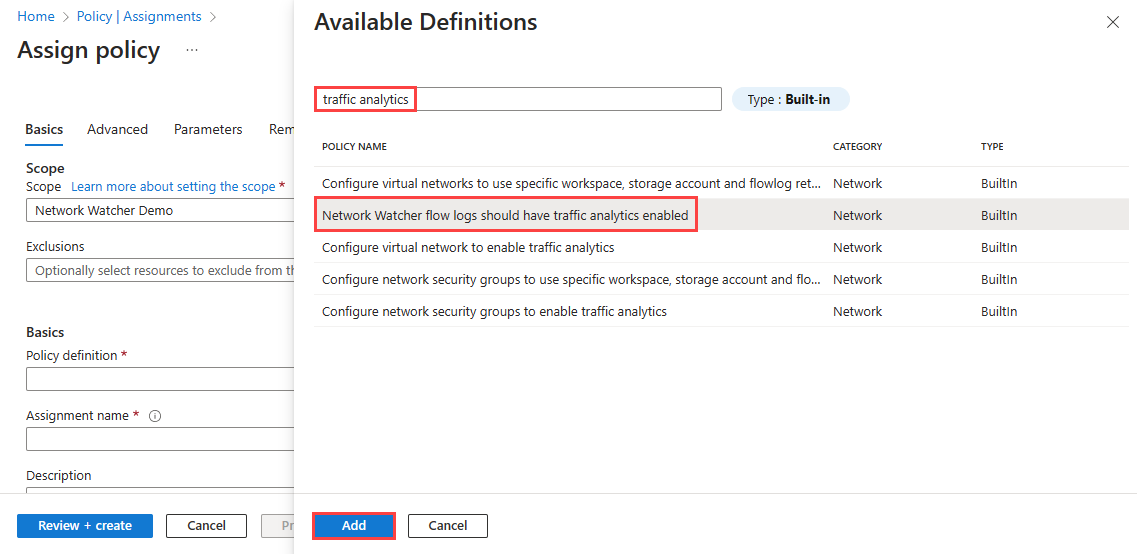

Selecione as reticências ... ao lado de Definição de política para escolher a política interna que você deseja atribuir. Introduza análise de tráfego na caixa de pesquisa e selecione Filtro incorporado . Nos resultados da pesquisa, selecione Os logs de fluxo do Inspetor de Rede devem ter a análise de tráfego habilitada e, em seguida, selecione Adicionar.

Insira um nome em Nome da atribuição e seu nome em Atribuído por. Esta política não requer parâmetros.

Selecione Rever + criar e, em seguida, Criar.

Nota

Esta política não requer parâmetros. Ele também não contém nenhuma definição de função, portanto, você não precisa criar atribuições de função para a identidade gerenciada na guia Correção .

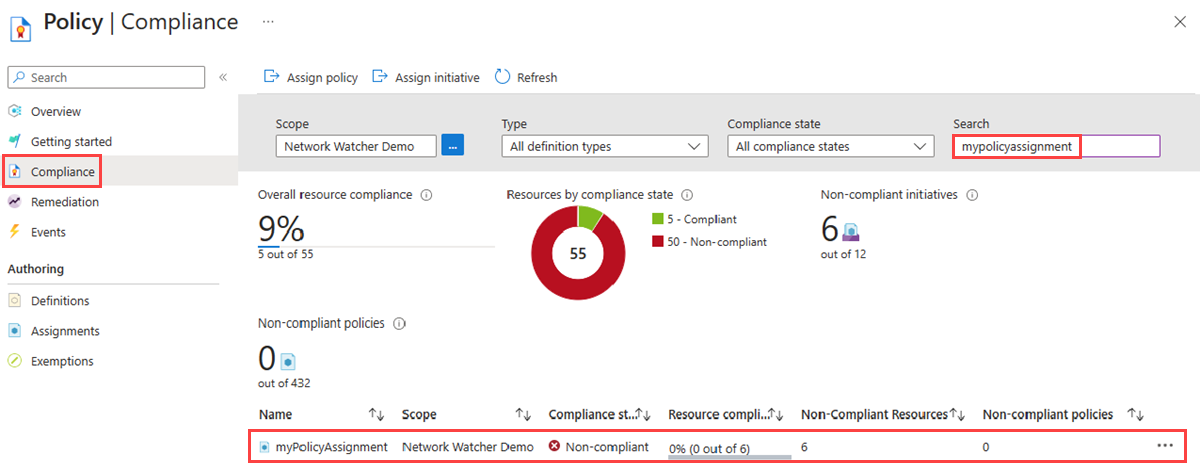

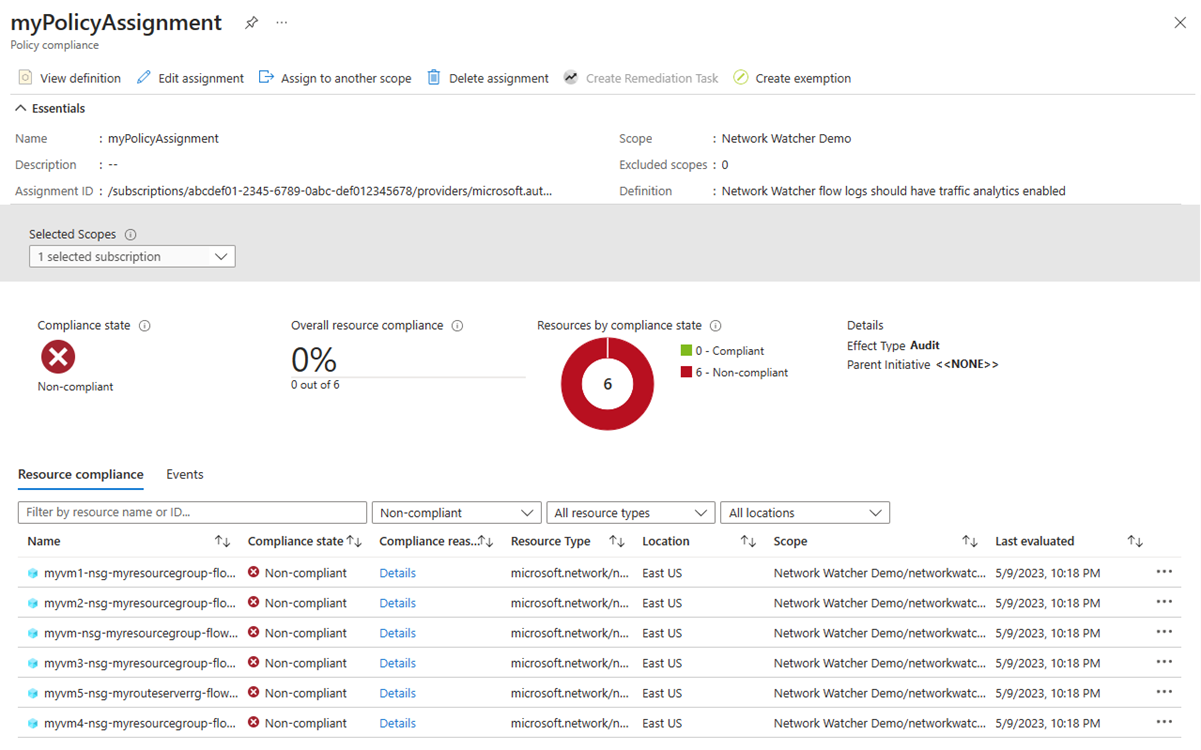

Selecione Conformidade. Procure o nome do seu trabalho e, em seguida, selecione-o.

A conformidade de recursos lista todos os logs de fluxo não compatíveis.

Implantar e configurar a análise de tráfego usando políticas deployIfNotExists

Há duas políticas deployIfNotExists disponíveis para configurar logs de fluxo NSG:

Configurar grupos de segurança de rede para usar espaço de trabalho, conta de armazenamento e política de retenção de log de fluxo específicos para análise de tráfego: essa política sinaliza o grupo de segurança de rede que não tem a análise de tráfego habilitada. Para um grupo de segurança de rede sinalizado, o recurso de logs de fluxo NSG correspondente não existe ou o recurso de logs de fluxo NSG existe, mas a análise de tráfego não está habilitada nele. Você pode criar uma tarefa de correção se quiser que a política afete os recursos existentes.

A correção pode ser atribuída durante a atribuição da política ou depois que a política é atribuída e avaliada. A correção permite a análise de tráfego em todos os recursos sinalizados com os parâmetros fornecidos. Se um grupo de segurança de rede já tiver logs de fluxo habilitados em um ID de armazenamento específico, mas não tiver a análise de tráfego habilitada, a correção habilitará a análise de tráfego nesse grupo de segurança de rede com os parâmetros fornecidos. Se o ID de armazenamento fornecido nos parâmetros for diferente daquele habilitado para logs de fluxo, o último será substituído pelo ID de armazenamento fornecido na tarefa de correção. Se você não quiser substituir, use Configurar grupos de segurança de rede para habilitar a política de análise de tráfego.

Configurar grupos de segurança de rede para habilitar a análise de tráfego: essa política é semelhante à política anterior, exceto que, durante a correção, ela não substitui as configurações de logs de fluxo nos grupos de segurança de rede sinalizados que têm logs de fluxo habilitados, mas a análise de tráfego desabilitada com o parâmetro fornecido na atribuição de política.

Nota

O Inspetor de Rede é um serviço regional, portanto, as duas diretivas deployIfNotExists serão aplicadas a grupos de segurança de rede existentes em uma região específica. Para grupos de segurança de rede em uma região diferente, crie outra atribuição de diretiva nessa região.

Para atribuir qualquer uma das duas políticas deployIfNotExists , siga estas etapas:

Inicie sessão no portal do Azure.

Na caixa de pesquisa na parte superior do portal, insira política. Selecione Política nos resultados da pesquisa.

Selecione Atribuições e, em seguida, selecione Atribuir política.

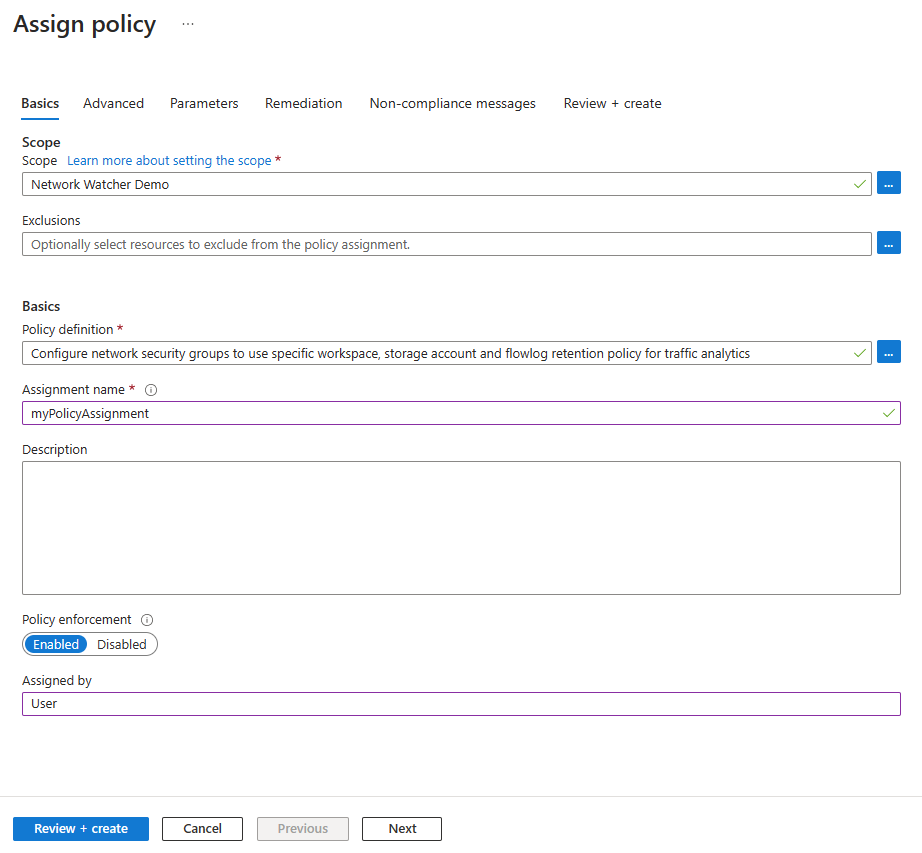

Selecione as reticências ... ao lado de Escopo para escolher sua assinatura do Azure que tenha os logs de fluxo que você deseja que a política audite. Você também pode escolher o grupo de recursos que tem os logs de fluxo. Depois de fazer suas seleções, escolha o botão Selecionar .

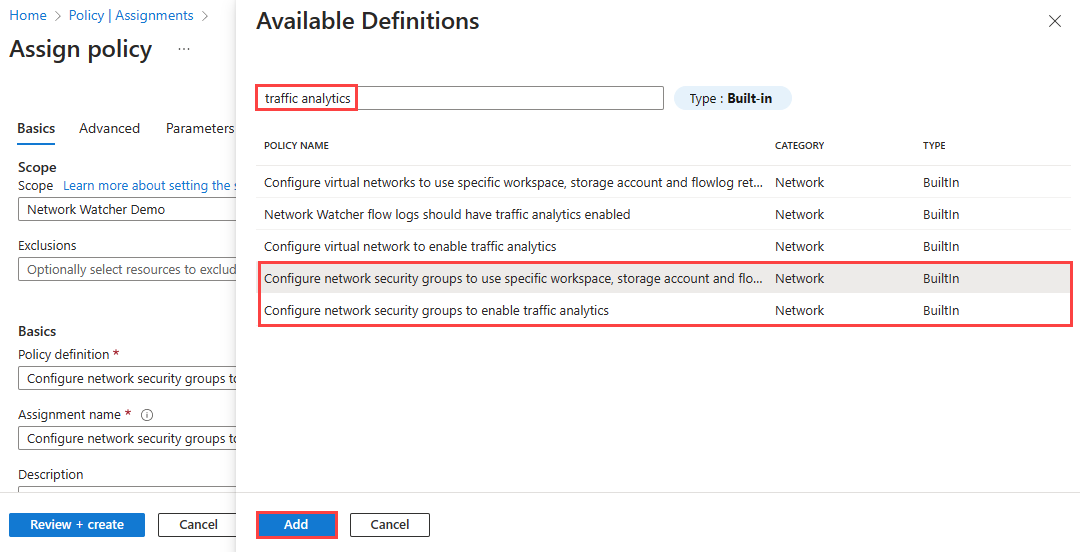

Selecione as reticências ... ao lado de Definição de política para escolher a política interna que você deseja atribuir. Introduza análise de tráfego na caixa de pesquisa e selecione o filtro incorporado . Nos resultados da pesquisa, selecione Configurar grupos de segurança de rede para usar espaço de trabalho, conta de armazenamento e política de retenção de log de fluxo específicos para análise de tráfego e, em seguida, selecione Adicionar.

Insira um nome em Nome da atribuição e seu nome em Atribuído por.

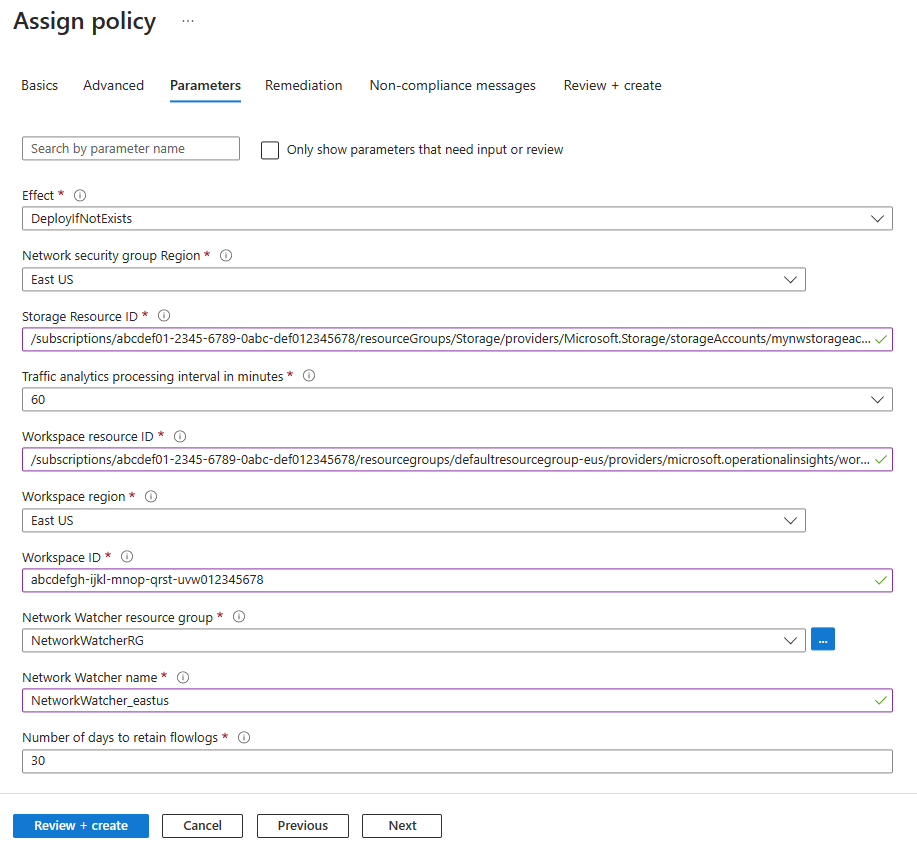

Selecione o botão Avançar duas vezes ou selecione a guia Parâmetros . Em seguida, insira ou selecione os seguintes valores:

Definição Value Efeito Selecione DeployIfNotExists. Região do grupo de segurança de rede Selecione a região do seu grupo de segurança de rede que você está segmentando com a política. ID do recurso de armazenamento Insira o ID completo do recurso da conta de armazenamento. A conta de armazenamento deve estar na mesma região que o grupo de segurança da rede. O formato do ID do recurso de armazenamento é: /subscriptions/<SubscriptionID>/resourceGroups/<ResourceGroupName>/providers/Microsoft.Storage/storageAccounts/<StorageAccountName>.Intervalo de processamento da análise de tráfego em minutos Selecione a frequência com que os logs processados são enviados para o espaço de trabalho. Os valores atualmente disponíveis são de 10 e 60 minutos. O valor predefinido é 60 minutos. ID do recurso do espaço de trabalho Insira o ID de recurso completo do espaço de trabalho onde a análise de tráfego deve ser habilitada. O formato do ID do recurso do espaço de trabalho é: /subscriptions/<SubscriptionID>/resourcegroups/<ResourceGroupName>/providers/microsoft.operationalinsights/workspaces/<WorkspaceName>.Região da área de trabalho Selecione a região do seu espaço de trabalho de análise de tráfego. ID da área de trabalho Insira o ID do espaço de trabalho de análise de tráfego. Grupo de recursos do Inspetor de Rede Selecione o grupo de recursos do seu Observador de Rede. Nome do Inspetor de Rede Introduza o nome do seu Observador de Rede. Número de dias para reter os logs de fluxo Insira o número de dias para os quais você deseja reter dados de logs de fluxo na conta de armazenamento. Se quiser reter dados para sempre, digite 0. Nota

A região do espaço de trabalho de análise de tráfego não precisa ser a mesma que a região do grupo de segurança de rede de destino.

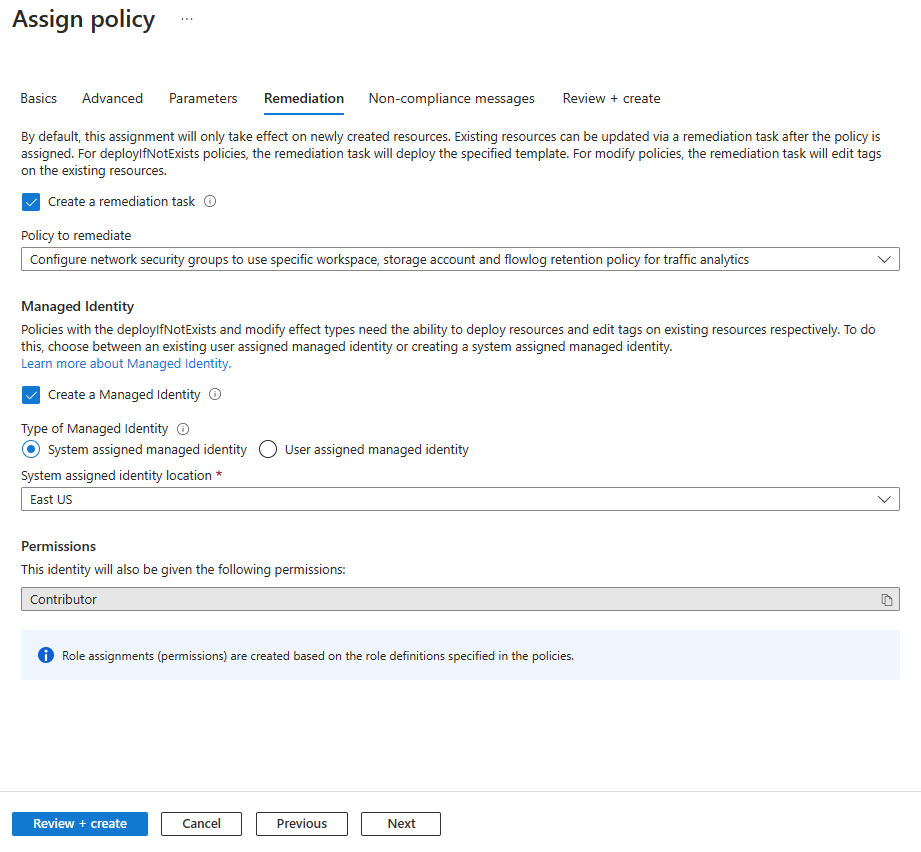

Selecione a guia Avançar ou Remediação . Insira ou selecione os seguintes valores:

Definição Value Criar tarefa de correção Marque a caixa se quiser que a política afete os recursos existentes. Criar uma Identidade Gerida Marque a caixa. Tipo de identidade gerenciada Selecione o tipo de identidade gerenciada que você deseja usar. Local de identidade atribuído ao sistema Selecione a região da identidade atribuída ao sistema. Âmbito Selecione o escopo da identidade atribuída ao usuário. Identidades atribuídas ao usuário existentes Selecione a identidade atribuída ao usuário. Nota

Você precisa de permissão de Colaborador ou Proprietário para usar esta política.

Selecione Rever + criar e, em seguida, Criar.

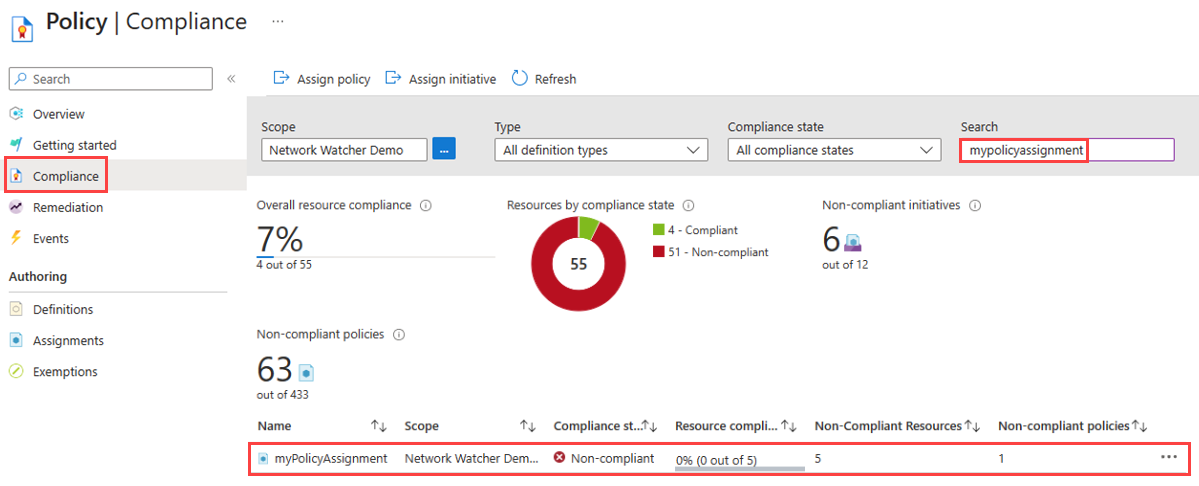

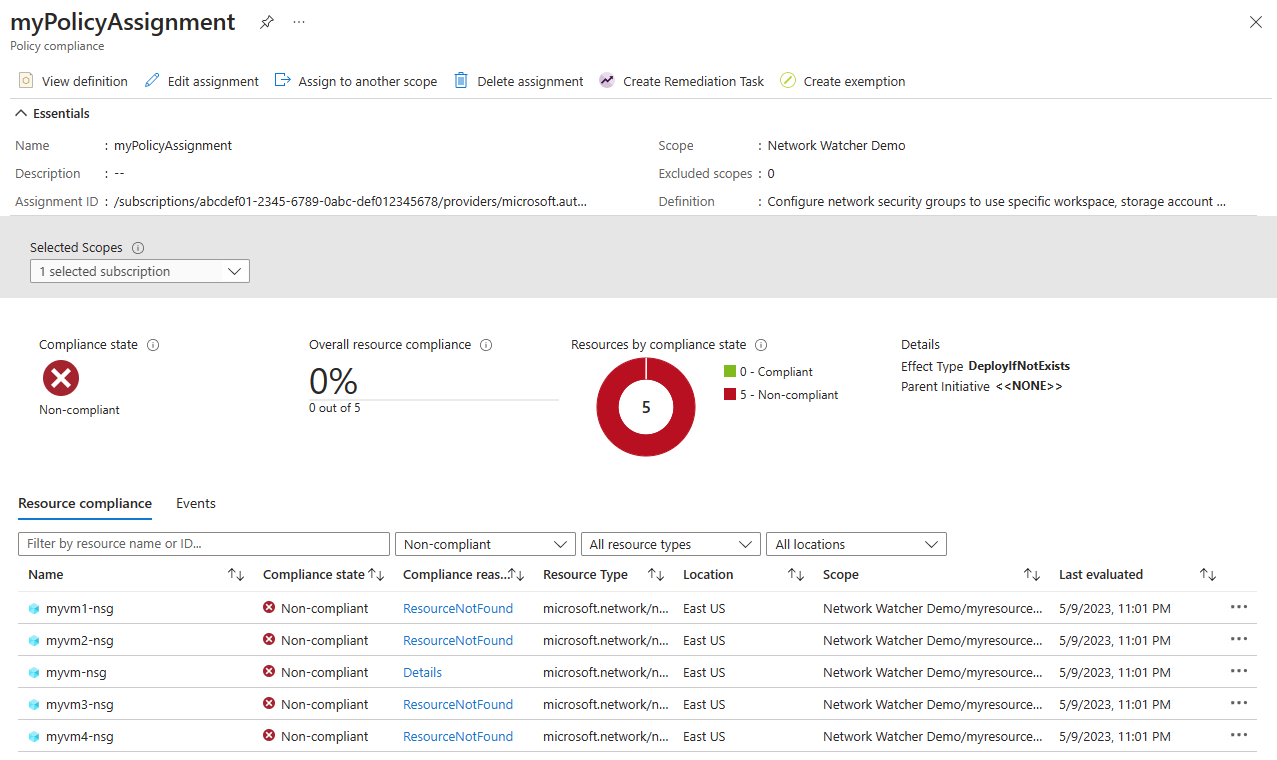

Selecione Conformidade. Procure o nome do seu trabalho e, em seguida, selecione-o.

Selecione Conformidade de recursos para obter uma lista de todos os logs de fluxo não compatíveis.

Resolução de Problemas

A tarefa de correção falha com PolicyAuthorizationFailed o código de erro: exemplo de erro de exemplo A identidade do recurso de atribuição /subscriptions/aaaa0a0a-bb1b-cc2c-dd3d-eeeeee4e4e4e/resourceGroups/DummyRG/providers/Microsoft.Authorization/policyAssignments/b67334e8770a4afc92e7a929/ de política não tem as permissões necessárias para criar a implantação.

Nesse cenário, a identidade gerenciada deve receber acesso manualmente. Vá para o grupo de assinatura/recursos apropriado (que contém os recursos fornecidos nos parâmetros da política) e conceda ao colaborador acesso à identidade gerenciada criada pela política.

Conteúdos relacionados

- Saiba mais sobre as políticas internas dos logs de fluxo do NSG.

- Saiba mais sobre a análise de tráfego.

- Saiba como usar um modelo do Azure Resource Manager (ARM) para implantar logs de fluxo e análises de tráfego, consulte Configurar logs de fluxo NSG usando um modelo do Azure Resource Manager.